Podstawy komputerów - szybki przewodnik

Będąc współczesnym dzieckiem, na pewno korzystałeś, widziałeś lub czytałeś o komputerach. Dzieje się tak, ponieważ są one integralną częścią naszej codziennej egzystencji. Czy to szkoła, banki, sklepy, stacje kolejowe, szpital czy Twój własny dom, komputery są wszędzie obecne, dzięki czemu nasza praca jest dla nas łatwiejsza i szybsza. Ponieważ są one integralnymi częściami naszego życia, musimy wiedzieć, czym są i jak funkcjonują. Zacznijmy od formalnego zdefiniowania pojęcia komputer.

Dosłowne znaczenie komputera to urządzenie, które potrafi obliczyć. Jednak współczesne komputery potrafią znacznie więcej niż tylko kalkulować.Computer to urządzenie elektroniczne, które otrzymuje dane wejściowe, przechowuje lub przetwarza dane wejściowe zgodnie z instrukcjami użytkownika i dostarcza dane wyjściowe w żądanym formacie.

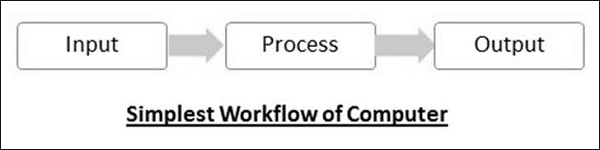

Model wejście-proces-wyjście

Nazywa się wejście komputera data a wynik uzyskany po przetworzeniu go na podstawie instrukcji użytkownika jest nazywany information. Nazywa się surowe fakty i liczby, które można przetworzyć za pomocą operacji arytmetycznych i logicznych w celu uzyskania informacjidata.

Istnieją dwa typy procesów, które można zastosować do danych -

Arithmetic operations - Przykłady obejmują obliczenia, takie jak dodawanie, odejmowanie, różniczki, pierwiastek kwadratowy itp.

- Logical operations - Przykłady obejmują operacje porównania, takie jak większe niż, mniejsze niż, równe, przeciwne itp.

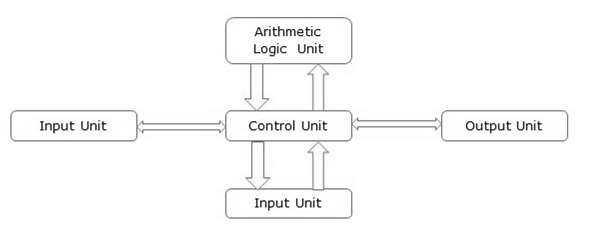

Odpowiednia liczba dla rzeczywistego komputera wygląda mniej więcej tak -

Podstawowe części komputera są następujące -

Input Unit - Urządzenia takie jak klawiatura i mysz, które służą do wprowadzania danych i instrukcji do komputera, nazywane są jednostkami wejściowymi.

Output Unit - Urządzenia takie jak drukarka i wyświetlacz wizualny, które służą do dostarczania użytkownikowi informacji w żądanym formacie, nazywane są jednostkami wyjściowymi.

Control Unit- Jak nazwa sugeruje, to urządzenie steruje wszystkimi funkcjami komputera. Wszystkie urządzenia lub części komputera współdziałają za pośrednictwem jednostki sterującej.

Arithmetic Logic Unit - To mózg komputera, w którym odbywają się wszystkie operacje arytmetyczne i logiczne.

Memory- Wszystkie dane wejściowe, instrukcje i dane związane z procesami są przechowywane w pamięci. Pamięć jest dwojakiego rodzaju -primary memory i secondary memory. Pamięć podstawowa znajduje się w procesorze, natomiast pamięć dodatkowa jest do niego zewnętrzna.

Jednostka sterująca, jednostka logiki arytmetycznej i pamięć są razem nazywane central processing unit lub CPU. Urządzenia komputerowe, takie jak klawiatura, mysz, drukarka itp., Które możemy zobaczyć i dotknąć, tohardwareelementy komputera. Nazywa się zbiór instrukcji lub programów, które sprawiają, że komputer działa przy użyciu tych części sprzętowychsoftware. Nie możemy zobaczyć ani dotknąć oprogramowania. Do działania komputera niezbędny jest zarówno sprzęt, jak i oprogramowanie.

Charakterystyka komputera

Aby zrozumieć, dlaczego komputery są tak ważną częścią naszego życia, przyjrzyjmy się niektórym ich cechom -

Speed - Zwykle komputer może wykonać 3-4 miliony instrukcji na sekundę.

Accuracy- Komputery wykazują bardzo wysoki stopień dokładności. Błędy, które mogą wystąpić, są zwykle spowodowane niedokładnymi danymi, błędnymi instrukcjami lub błędem w chipach - wszystkie błędy ludzkie.

Reliability - Komputery mogą wykonywać ten sam rodzaj pracy wielokrotnie, bez wyrzucania błędów z powodu zmęczenia lub znudzenia, które są bardzo powszechne wśród ludzi.

Versatility- Komputery mogą wykonywać szeroki zakres prac, od wprowadzania danych i rezerwacji biletów po złożone obliczenia matematyczne i ciągłe obserwacje astronomiczne. Jeśli możesz wprowadzić niezbędne dane z poprawnymi instrukcjami, komputer wykona przetwarzanie.

Storage Capacity- Komputery mogą przechowywać bardzo duże ilości danych za ułamek kosztów tradycyjnego przechowywania plików. Ponadto dane są chronione przed normalnym zużyciem związanym z papierem.

Zalety korzystania z komputera

Teraz, gdy znamy cechy komputerów, możemy dostrzec zalety, jakie oferują komputery

Komputery mogą wykonywać to samo zadanie w sposób powtarzalny z taką samą dokładnością.

Komputery nie męczą się ani nie nudzą.

Komputery mogą wykonywać rutynowe zadania, uwalniając zasoby ludzkie do bardziej inteligentnych funkcji.

Wady korzystania z komputera

Pomimo tak wielu zalet, komputery mają swoje wady -

Komputery nie mają inteligencji; wykonują instrukcje na ślepo, nie biorąc pod uwagę wyniku.

Aby komputery działały, konieczne jest regularne zasilanie elektryczne, co może być trudne wszędzie, zwłaszcza w krajach rozwijających się.

Uruchamianie

Nazywa się uruchomienie komputera lub urządzenia wbudowanego w komputer booting. Ładowanie odbywa się w dwóch etapach -

- Włączanie zasilania

- Ładowanie systemu operacyjnego do głównej pamięci komputera

- Utrzymywanie wszystkich aplikacji w stanie gotowości na wypadek potrzeby użytkownika

Wywoływany jest pierwszy program lub zestaw instrukcji uruchamianych po włączeniu komputera BIOS lub Basic Input Output System. BIOS to plikfirmwareczyli oprogramowanie na stałe zaprogramowane w sprzęcie.

Jeśli system już działa, ale wymaga ponownego uruchomienia, zostanie wywołany rebooting. Ponowne uruchomienie może być wymagane, jeśli zostało zainstalowane oprogramowanie lub sprzęt lub system działa wyjątkowo wolno.

Istnieją dwa rodzaje uruchamiania -

Cold Booting- Uruchomienie systemu poprzez włączenie zasilania nazywa się zimnym bootowaniem. Następnym krokiem podczas zimnego rozruchu jest ładowanie systemu BIOS.

Warm Booting- Gdy system już działa i wymaga ponownego uruchomienia lub ponownego uruchomienia, nazywane jest to ciepłym rozruchem. Ciepłe uruchamianie jest szybsze niż zimne, ponieważ BIOS nie jest ładowany ponownie.

W przeszłości komputery były klasyfikowane według typów procesorów, ponieważ rozwój procesora i szybkości przetwarzania były wzorcami rozwojowymi. Najwcześniejsze komputery wykorzystywały lampy próżniowe do przetwarzania, były ogromne i często się psuły. Jednakże, gdy lampy próżniowe zostały zastąpione tranzystorami, a następnie chipami, ich rozmiar zmniejszył się, a prędkości przetwarzania zwiększyły się.

Wszystkie nowoczesne komputery i urządzenia komputerowe wykorzystują mikroprocesory, których prędkość i pojemność gwałtownie rosną z dnia na dzień. Wzorcem rozwojowym dla komputerów jest teraz ich rozmiar. Komputery są teraz klasyfikowane na podstawie ich zastosowania lub rozmiaru -

- Desktop

- Laptop

- Tablet

- Server

- Mainframe

- Supercomputer

Przyjrzyjmy się szczegółowo wszystkim tym typom komputerów.

Pulpit

Desktop komputery są personal computers (PCs)przeznaczony do użytku przez osobę w stałej lokalizacji. IBM był pierwszym komputerem, który wprowadził i spopularyzował wykorzystanie desktopów. Jednostka biurkowa zazwyczaj zawiera procesor (Central Processing Unit), monitor, klawiaturę i mysz. Wprowadzenie komputerów stacjonarnych spopularyzowało używanie komputerów wśród zwykłych ludzi, ponieważ było niewielkie i niedrogie.

Na fali popularności komputerów stacjonarnych wiele programów i urządzeń zostało opracowanych specjalnie dla użytkowników domowych lub biurowych. Najważniejszą kwestią podczas projektowania była łatwość obsługi.

Laptop

Pomimo ogromnej popularności komputery stacjonarne ustąpiły miejsca bardziej kompaktowemu i przenośnemu komputerowi osobistemu zwanemu laptopem w 2000 roku. Laptopy są również nazywanenotebook computers lub po prostu notebooks. Laptopy działają na bateriach i łączą się z sieciami za pomocą chipów Wi-Fi (Wireless Fidelity). Posiadają również chipy zapewniające energooszczędność, dzięki czemu mogą oszczędzać energię, gdy tylko jest to możliwe i mają dłuższą żywotność.

Nowoczesne laptopy mają wystarczającą moc obliczeniową i pojemność pamięci, aby można je było wykorzystać do wszystkich prac biurowych, projektowania witryn internetowych, tworzenia oprogramowania, a nawet edycji audio / wideo.

Tablet

Po dalszej miniaturyzacji laptopów, powstały maszyny, które mają moc obliczeniową komputera stacjonarnego, ale są na tyle małe, że można je trzymać w dłoni. Tablety mają ekran dotykowy o przekątnej zwykle od 5 do 10 cali, na którym jeden palec jest używany do dotykania ikon i wywoływania aplikacji.

Klawiatura jest również wyświetlana praktycznie zawsze, gdy jest to wymagane i używana z pociągnięciami dotykowymi. Aplikacje działające na tabletach noszą nazwęapps. Korzystają z systemów operacyjnych firmy Microsoft (Windows 8 i nowsze wersje) lub Google (Android). Komputery Apple opracowały własny tablet o nazwieiPad który używa zastrzeżonego systemu operacyjnego o nazwie iOS.

serwer

Serwery to komputery o dużej szybkości przetwarzania, które zapewniają jedną lub więcej usług innym systemom w network. Mogą mieć dołączone ekrany lub nie. Grupa komputerów lub urządzeń cyfrowych połączonych ze sobą w celu współużytkowania zasobów nosi nazwęnetwork.

Serwery mają duże moce przetwarzania i mogą obsługiwać wiele żądań jednocześnie. Najczęściej spotykane serwery w sieci to:

- Serwer plików lub pamięci masowej

- Serwer gier

- Serwer aplikacji

- Serwer bazy danych

- Serwer poczty elektronicznej

- Serwer druku

Główna rama

Mainframesto komputery używane przez organizacje takie jak banki, linie lotnicze i koleje do obsługi milionów i bilionów transakcji online na sekundę. Ważnymi cechami komputerów mainframe są -

- Duży rozmiar

- Setki razy szybsze niż serwery, zazwyczaj sto megabajtów na sekundę

- Bardzo drogi

- Użyj zastrzeżonego systemu operacyjnego dostarczonego przez producentów

- Wbudowane funkcje zabezpieczeń sprzętu, oprogramowania i oprogramowania układowego

Superkomputer

Supercomputersto najszybsze komputery na Ziemi. Służą do wykonywania złożonych, szybkich i czasochłonnych obliczeń w zastosowaniach naukowych i inżynierskich. Szybkość lub wydajność superkomputera mierzy się w teraflopach, czyli 1012 operacji zmiennoprzecinkowych na sekundę.

Chiński superkomputer Sunway TaihuLight jest najszybszym superkomputerem na świecie o wydajności 93 petaflopów na sekundę, czyli 93 biliardów operacji zmiennoprzecinkowych na sekundę.

Najczęstsze zastosowania superkomputerów obejmują -

- Mapowanie i badania molekularne

- Prognoza pogody

- Badania środowiskowe

- Poszukiwanie ropy i gazu

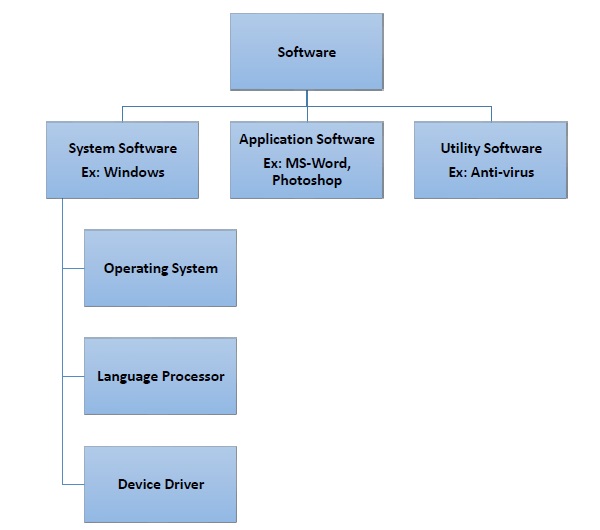

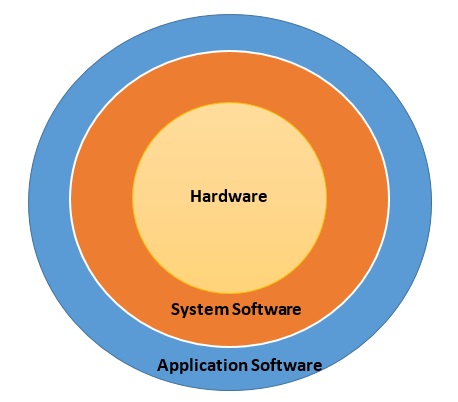

Jak wiesz, urządzenia sprzętowe potrzebują instrukcji użytkownika do działania. Zestaw instrukcji, które prowadzą do pojedynczego wyniku, nazywany jest programem lub procedurą. Wiele programów działających razem w celu wykonania zadania tworzy pliksoftware.

Na przykład oprogramowanie do edycji tekstu umożliwia użytkownikowi tworzenie, edycję i zapisywanie dokumentów. Przeglądarka internetowa umożliwia użytkownikowi przeglądanie i udostępnianie stron internetowych i plików multimedialnych. Istnieją dwie kategorie oprogramowania -

- Oprogramowanie systemowe

- Oprogramowanie

- Oprogramowanie narzędziowe

Omówmy je szczegółowo.

Oprogramowanie systemowe

Oprogramowanie wymagane do uruchomienia części sprzętowych komputera i innego oprogramowania aplikacji jest nazywane system software. Oprogramowanie systemowe działa jakointerfacemiędzy sprzętem a aplikacjami użytkownika. Interfejs jest potrzebny, ponieważ urządzenia lub maszyny i ludzie mówią różnymi językami.

Maszyny rozumieją tylko język binarny, tj. 0 (brak sygnału elektrycznego) i 1 (obecność sygnału elektrycznego), podczas gdy ludzie mówią po angielsku, francusku, niemiecku, tamilku, hindi i wielu innych językach. Angielski jest dominującym językiem interakcji z komputerami. Wymagane jest oprogramowanie, aby przekształcić wszystkie instrukcje ludzkie w instrukcje zrozumiałe dla maszyny. I to jest dokładnie to, co robi oprogramowanie systemowe.

W zależności od funkcji, oprogramowanie systemowe dzieli się na cztery typy -

- System operacyjny

- Procesor języka

- Sterowniki urządzeń

System operacyjny

Nazywa się oprogramowanie systemowe, które jest odpowiedzialne za funkcjonowanie wszystkich części sprzętu i ich współdziałanie w celu pomyślnego wykonywania zadań operating system (OS). OS to pierwsze oprogramowanie ładowane do pamięci komputera, gdy komputer jest włączony i nazywa się tobooting. System operacyjny zarządza podstawowymi funkcjami komputera, takimi jak przechowywanie danych w pamięci, pobieranie plików z urządzeń magazynujących, planowanie zadań na podstawie priorytetów itp.

Procesor języka

Jak wspomniano wcześniej, ważną funkcją oprogramowania systemowego jest konwersja wszystkich instrukcji użytkownika na język zrozumiały dla maszyny. Kiedy mówimy o interakcjach człowiek-maszyna, istnieją trzy typy języków:

Machine-level language- Ten język to nic innego jak ciąg zer i jedynek, które maszyny mogą zrozumieć. Jest to całkowicie zależne od maszyny.

Assembly-level language - Ten język wprowadza warstwę abstrakcji poprzez definiowanie mnemonics. Mnemonicssą angielskimi słowami lub symbolami używanymi do oznaczenia długiego ciągu zer i jedynek. Na przykład słowo „ODCZYT” można zdefiniować tak, aby oznaczało, że komputer musi pobierać dane z pamięci. Kompletnyinstructionpoda również adres pamięci. Język na poziomie asemblera tomachine dependent.

High level language- Ten język używa angielskich zwrotów i jest całkowicie niezależny od maszyn. Programy napisane w językach wysokiego poziomu są łatwe do tworzenia, czytania i zrozumienia.

Nazywa się program napisany w językach programowania wysokiego poziomu, takich jak Java, C ++ itp source code. Zbiór instrukcji w formie czytelnej maszynowo to tzwobject code lub machine code. System software , który konwertuje kod źródłowy na kod wynikowy, jest nazywany language processor. Istnieją trzy rodzaje tłumaczy językowych:

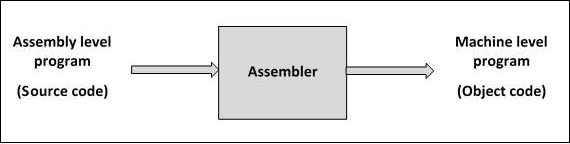

Assembler - Konwertuje program z poziomu zespołu na program na poziomie maszyny.

Interpreter - Konwertuje programy wysokiego poziomu na programy na poziomie maszyny wiersz po wierszu.

Compiler - Konwertuje programy wysokiego poziomu na programy na poziomie maszyny za jednym razem, a nie wiersz po wierszu.

Sterowniki urządzeń

Nazywa się oprogramowanie systemowe, które kontroluje i monitoruje działanie określonego urządzenia na komputerze device driver. Każde urządzenie, takie jak drukarka, skaner, mikrofon, głośnik itp., Które musi być podłączone zewnętrznie do systemu, ma przypisany określony sterownik. Podłączając nowe urządzenie, należy zainstalować jego sterownik, aby system operacyjny wiedział, jak należy nim zarządzać.

Oprogramowanie

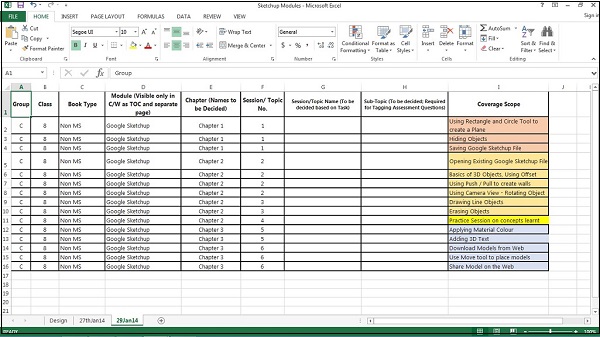

Oprogramowanie, które wykonuje jedno zadanie i nic więcej nie jest wywoływane application software. Oprogramowanie użytkowe jest bardzo wyspecjalizowane pod względem funkcji i podejścia do rozwiązania problemu. Tak więc oprogramowanie do arkuszy kalkulacyjnych może wykonywać operacje tylko na liczbach i nic więcej. Oprogramowanie do zarządzania szpitalem będzie zarządzać działaniami szpitala i niczym więcej. Oto kilka powszechnie używanych aplikacji -

- Przetwarzanie tekstu

- Spreadsheet

- Presentation

- Zarządzania bazami danych

- Narzędzia multimedialne

Oprogramowanie narzędziowe

Nazywa się oprogramowanie, które pomaga oprogramowaniu systemowemu w wykonywaniu ich pracy utility software. Zatem oprogramowanie użytkowe jest w rzeczywistości skrzyżowaniem oprogramowania systemowego i oprogramowania użytkowego. Przykłady oprogramowania narzędziowego obejmują -

- Oprogramowanie antywirusowe

- Narzędzia do zarządzania dyskami

- Narzędzia do zarządzania plikami

- Narzędzia do kompresji

- Narzędzia do tworzenia kopii zapasowych

Jak wiesz, oprogramowanie systemowe działa jako interfejs dla podstawowego systemu sprzętowego. Tutaj szczegółowo omówimy niektóre ważne oprogramowanie systemowe.

System operacyjny

Operating system (OS)jest linią życia komputera. Podłączasz wszystkie podstawowe urządzenia, takie jak procesor, monitor, klawiatura i mysz; podłącz zasilacz i włącz go myśląc, że masz wszystko na swoim miejscu. Ale komputer nie uruchomi się ani nie ożyje, chyba że ma zainstalowany system operacyjny, ponieważ system operacyjny -

- Utrzymuje wszystkie części sprzętowe w stanie gotowości do przestrzegania instrukcji użytkownika

- Koordynuje między różnymi urządzeniami

- Planuje wiele zadań według priorytetu

- Przydziela zasoby do każdego zadania

- Umożliwia komputerowi dostęp do sieci

- Umożliwia użytkownikom dostęp do oprogramowania użytkowego i korzystanie z niego

Oprócz początkowego rozruchu, są to niektóre funkcje systemu operacyjnego -

- Zarządzanie zasobami komputerowymi, takimi jak sprzęt, oprogramowanie, współdzielone zasoby itp.

- Lokowanie zasobów

- Zapobiegaj błędom podczas korzystania z oprogramowania

- Kontroluj niewłaściwe korzystanie z komputera

Jednym z najwcześniejszych systemów operacyjnych był MS-DOS,opracowany przez Microsoft dla IBM PC. To byłoCommand Line Interface (CLI)System operacyjny, który zrewolucjonizował rynek komputerów osobistych. DOS był trudny w użyciu ze względu na jego interfejs. Użytkownicy musieli zapamiętywać instrukcje wykonywania swoich zadań. Aby komputery były bardziej dostępne i przyjazne dla użytkownika, firma Microsoft opracowałaGraphical User Interface (GUI) oparty system operacyjny o nazwie Windows, co zmieniło sposób, w jaki ludzie używali komputerów.

Monter

Assembler to oprogramowanie systemowe, które konwertuje programy z poziomu assemblera na kod na poziomie maszyny.

Oto zalety zapewniane przez programowanie na poziomie zespołu -

- Zwiększa wydajność programisty, ponieważ zapamiętywanie mnemoników jest łatwiejsze

- Wydajność wzrasta wraz ze spadkiem liczby błędów, a tym samym czasu debugowania

- Programista ma dostęp do zasobów sprzętowych, dzięki czemu może swobodnie pisać programy dostosowane do konkretnego komputera

Interpretator

Główną zaletą języka asemblera była jego zdolność do optymalizacji wykorzystania pamięci i sprzętu. Jednak wraz z postępem technologicznym komputery miały więcej pamięci i lepsze komponenty sprzętowe. Tak więc łatwość pisania programów stała się ważniejsza niż optymalizacja pamięci i innych zasobów sprzętowych.

Ponadto odczuwano potrzebę odebrania programowania garstce wyszkolonych naukowców i programistów komputerowych, aby komputery mogły być używane w większej liczbie obszarów. Doprowadziło to do rozwoju języków wysokiego poziomu, które były łatwe do zrozumienia ze względu na podobieństwo poleceń do języka angielskiego.

Oprogramowanie systemowe używane do tłumaczenia kodu źródłowego języka wysokiego poziomu na kod obiektowy języka maszynowego wiersz po wierszu nosi nazwę interpreter. Interpreter pobiera każdy wiersz kodu i konwertuje go na kod maszynowy i zapisuje w pliku obiektowym.

Plik advantagekorzystania z tłumacza polega na tym, że są one bardzo łatwe do napisania i nie wymagają dużej ilości pamięci. Jednak korzystanie z interpreterów ma poważną wadę, tj. Wykonywanie interpretowanych programów zajmuje dużo czasu. Aby to przezwyciężyćdisadvantage, szczególnie w przypadku dużych programów, compilers opracowano.

Kompilator

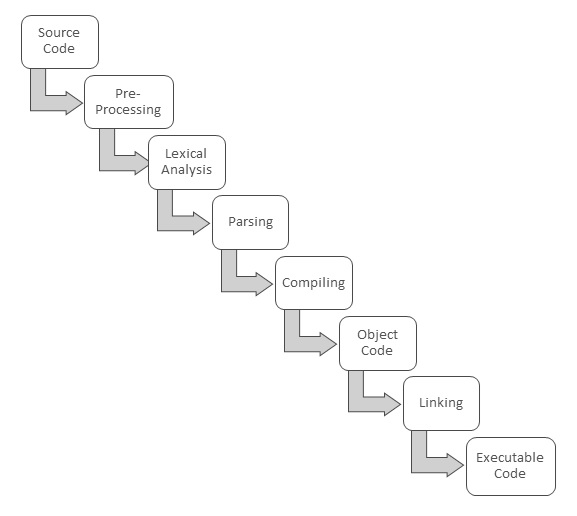

Oprogramowanie systemowe, które przechowuje cały program, skanuje go, tłumaczy cały program na kod wynikowy, a następnie tworzy kod wykonywalny, nazywane jest kompilatorem. Pozornie kompilatorzy porównują się niekorzystnie z tłumaczami, ponieważ -

- są bardziej złożone niż tłumacze ustni

- potrzebują więcej miejsca w pamięci

- zajmuje więcej czasu w kompilacji kodu źródłowego

Jednak skompilowane programy działają bardzo szybko na komputerach. Poniższy obraz przedstawia krok po kroku proces przekształcania kodu źródłowego w kod wykonywalny -

Oto kroki kompilacji kodu źródłowego do kodu wykonywalnego -

Pre-processing - Na tym etapie instrukcje preprocesora, zwykle używane w językach takich jak C i C ++, są interpretowane, tj. Konwertowane na język asemblera.

Lexical analysis - Tutaj wszystkie instrukcje są konwertowane na lexical units takie jak stałe, zmienne, symbole arytmetyczne itp.

Parsing - Tutaj sprawdzane są wszystkie instrukcje, aby sprawdzić, czy są zgodne grammar rulesjęzyka. Jeśli wystąpią błędy, kompilator poprosi Cię o ich naprawienie, zanim będziesz mógł kontynuować.

Compiling - Na tym etapie kod źródłowy jest konwertowany na object code.

Linking- Jeśli istnieją łącza do zewnętrznych plików lub bibliotek, do programu zostaną dodane adresy ich plików wykonywalnych. Ponadto, jeśli kod wymaga zmiany kolejności w celu rzeczywistego wykonania, zostaną one ponownie ułożone. Ostatnim wynikiem jest plikexecutable code który jest gotowy do wykonania.

Jak wiecie, za funkcjonowanie systemu komputerowego odpowiada system operacyjny. W tym celu wykonuje te trzy szerokie kategorie działań -

Essential functions - Zapewnia optymalne i efektywne wykorzystanie zasobów

Monitoring functions - Monitoruje i gromadzi informacje związane z wydajnością systemu

Service functions - Świadczy usługi użytkownikom

Przyjrzyjmy się niektórym z najważniejszych funkcji związanych z tymi czynnościami.

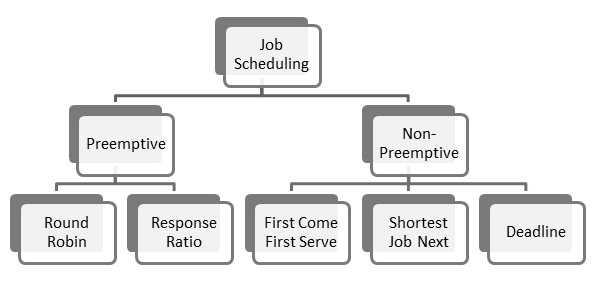

Zarządzanie procesorami

Nazywa się zarządzanie procesorem komputera w celu zapewnienia jego optymalnego wykorzystania processor management. Zarządzanie procesorem polega w zasadzie na przydzielaniu czasu procesora zadaniom, które należy wykonać. To się nazywajob scheduling. Prace muszą być planowane w taki sposób, aby -

- Maksymalne wykorzystanie procesora

- Czas realizacji, czyli czas potrzebny na wykonanie każdej pracy, jest minimalny

- Czas oczekiwania jest minimalny

- Każde zadanie uzyskuje najszybszy możliwy czas odpowiedzi

- Maksymalna przepustowość jest osiągana, gdzie przepustowość to średni czas potrzebny do wykonania każdego zadania

Istnieją dwie metody planowania zadań wykonywanych przez systemy operacyjne -

- Planowanie prewencyjne

- Planowanie bez wywłaszczania

Planowanie prewencyjne

W przypadku tego typu planowania następne zadanie do wykonania przez procesor można zaplanować przed zakończeniem bieżącego zadania. Jeśli pojawi się zadanie o wyższym priorytecie, procesor może zostać zmuszony do zwolnienia bieżącego zadania i podjęcia następnego. Istnieją dwie techniki planowania, które wykorzystują planowanie z wywłaszczaniem -

Round robin scheduling - Nazywa się mała jednostka czasu time slicejest zdefiniowana, a każdy program w danym momencie otrzymuje tylko jeden wycinek czasu. Jeśli nie zostanie ukończone w tym czasie, musi dołączyć do kolejki zadań na końcu i poczekać, aż wszystkie programy będą miały jeden przedział czasu. Zaletą jest to, że wszystkie programy mają równe szanse. Wadą jest to, że jeśli program zakończy wykonywanie przed upływem przedziału czasu, procesor jest bezczynny przez resztę czasu.

Response ratio scheduling - Wskaźnik odpowiedzi definiuje się jako

$$\frac{Elapsed \: Time}{Execution \: time \: received}$$

Zadanie z krótszym czasem odpowiedzi ma wyższy priorytet. Większy program może więc czekać, nawet jeśli zażądano go wcześniej niż krótszy program. Poprawia to przepustowość procesora.

Planowanie bez wywłaszczania

W przypadku tego typu planowania decyzje dotyczące planowania zadań są podejmowane dopiero po zakończeniu bieżącego zadania. Zadanie nigdy nie jest przerywane, aby dać pierwszeństwo zadaniom o wyższym priorytecie. Techniki planowania, które używają planowania bez wywłaszczania to:

First come first serve scheduling - Jest to najprostsza technika, w której pierwszy program, który zgłosi żądanie, jest wykonywany jako pierwszy.

Shortest job next scheduling - Tutaj zadanie, które wymaga najmniej czasu na wykonanie, jest planowane jako następne.

Deadline scheduling - W następnej kolejności planowane jest wykonanie zlecenia z najwcześniejszym terminem realizacji.

Zarządzanie pamięcią

Nazywa się proces regulacji pamięci komputera i stosowania technik optymalizacji w celu zwiększenia ogólnej wydajności systemu memory management. Przestrzeń pamięci jest bardzo ważna w nowoczesnym środowisku komputerowym, dlatego zarządzanie pamięcią jest ważną rolą systemów operacyjnych.

Jak wiesz, komputery mają dwa rodzaje pamięci - primary i secondary. Pamięć podstawowa tofast but expensive a pamięć wtórna jest cheap but slower. System operacyjny musi zachować równowagę między nimi, aby zapewnić, że wydajność systemu nie zostanie obniżona z powodu bardzo mniejszej ilości pamięci podstawowej lub koszty systemu nie wzrosną z powodu zbyt dużej ilości pamięci podstawowej.

Dane wejściowe i wyjściowe, instrukcje użytkownika i dane potrzebne do wykonania programu muszą być efektywnie przechowywane, dostępne i odzyskiwane w celu zapewnienia wysokiej wydajności systemu. Po zaakceptowaniu żądania programu system operacyjny przydziela mu podstawowe i dodatkowe obszary pamięci zgodnie z wymaganiami. Po zakończeniu wykonywania przydzielona do niego przestrzeń pamięci jest zwalniana. System operacyjny korzysta z wielu technik zarządzania pamięcią masową, aby śledzić wszystkie przydzielone lub wolne miejsca na dane.

Ciągłe przydzielanie pamięci

Jest to najprostsza technika alokacji przestrzeni dyskowej, w której do każdego programu przypisywane są ciągłe lokalizacje pamięci. System operacyjny musi oszacować ilość pamięci wymaganej dla całego procesu przed przydzieleniem.

Nieciągłe przydzielanie pamięci

Jak sama nazwa wskazuje, program i związane z nim dane nie muszą być przechowywane w sąsiadujących lokalizacjach. Program jest podzielony na mniejsze komponenty, a każdy komponent jest przechowywany w innym miejscu. W tabeli zapisywane jest miejsce przechowywania każdego składnika programu. Gdy procesor musi uzyskać dostęp do dowolnego składnika, system operacyjny zapewnia dostęp przy użyciu tej tabeli alokacji.

W prawdziwym scenariuszu pamięć podstawowa może nie być wystarczająca do przechowywania całego programu. W takim przypadku OS korzysta z pomocyVirtual Storagetechnika, w której program jest fizycznie przechowywany w pamięci dodatkowej, ale wydaje się być przechowywany w pamięci podstawowej. Wprowadza to niewielkie opóźnienie w dostępie do komponentów programu. Istnieją dwa podejścia do magazynów wirtualnych -

Program paging - Program jest podzielony na stały rozmiar pagei przechowywane w pamięci dodatkowej. Podano stronylogical address or virtual addressod 0 do n. ZApage table odwzorowuje adresy logiczne na adresy fizyczne, które są używane do pobierania stron, gdy jest to wymagane.

Program segmentation - Program jest podzielony na jednostki logiczne o nazwie segments, przypisany adres logiczny od 0 do n i przechowywany w pamięci dodatkowej. ZAsegment table służy do ładowania segmentów z pamięci dodatkowej do pamięci podstawowej.

Systemy operacyjne zazwyczaj używają kombinacji segmentacji stron i programów w celu optymalizacji wykorzystania pamięci. Duży segment programu może być podzielony na strony lub więcej niż jeden mały segment może być przechowywany jako pojedyncza strona.

Zarządzanie plikami

Dane i informacje są przechowywane na komputerach w postaci plików. Zarządzanie systemem plików w celu umożliwienia użytkownikom bezpiecznego i prawidłowego przechowywania danych jest ważną funkcją systemów operacyjnych. Zarządzanie systemami plików przez system operacyjny nazywa sięfile management. Zarządzanie plikami jest wymagane, aby zapewnić narzędzia do tych działań związanych z plikami -

- Tworzenie nowych plików do przechowywania danych

- Updating

- Sharing

- Zabezpieczanie danych za pomocą haseł i szyfrowania

- Odzyskiwanie w przypadku awarii systemu

Zarządzanie urządzeniami

Proces implementacji, obsługi i konserwacji urządzenia przez system operacyjny to tzw device management. System operacyjny wykorzystuje oprogramowanie narzędziowe o nazwiedevice driver jako interfejs do urządzenia.

Gdy wiele procesów uzyskuje dostęp do urządzeń lub żąda dostępu do urządzeń, system operacyjny zarządza urządzeniami w sposób efektywnie udostępniający urządzenia wszystkim procesom. Przetwarza dostęp do urządzeń za pośrednictwemsystem call interface, interfejs programowania dostarczany przez system operacyjny.

Wraz z ewolucją komputerów i technologii komputerowych na przestrzeni lat zmienia się ich wykorzystanie w wielu dziedzinach. Aby sprostać rosnącym wymaganiom, rynek zalewa coraz więcej dostosowanych programów. Ponieważ każde oprogramowanie do działania potrzebuje systemu operacyjnego, systemy operacyjne również ewoluowały przez lata, aby sprostać rosnącemu zapotrzebowaniu na ich techniki i możliwości. Tutaj omawiamy niektóre popularne typy systemów operacyjnych w oparciu o ich techniki pracy, a także niektóre powszechnie używane systemy operacyjne.

GUI OS

GUI to akronim dla graficznego interfejsu użytkownika. System operacyjny, który przedstawia interfejs zawierający grafikę i ikony, nazywany jestGUI OS. GUI OS jest bardzo łatwy w nawigacji i obsłudze, ponieważ użytkownicy nie muszą pamiętać poleceń, które mają być wydane w celu wykonania każdego zadania. Przykłady GUI OS obejmują Windows, macOS, Ubuntu itp.

System operacyjny z podziałem czasu

Nazywa się systemy operacyjne, które planują zadania w celu wydajnego wykorzystania procesora time sharing OS. Dzielenie czasu lubmultitasking, jest używany przez systemy operacyjne, gdy wielu użytkowników znajdujących się w różnych terminalach potrzebuje czasu procesora na wykonanie swoich zadań. Wiele technik planowania, takich jak planowanie okrężne i planowanie najkrótszego zadania, jest używanych przez system operacyjny współdzielący czas.

System operacyjny czasu rzeczywistego

System operacyjny, który gwarantuje przetwarzanie wydarzeń na żywo lub danych i dostarczanie wyników w określonym przedziale czasu, nazywa się a real time OS. Może to być jedno zadanie lub wielozadaniowość.

Rozproszony system operacyjny

Nazywa się system operacyjny, który zarządza wieloma komputerami, ale przedstawia użytkownikowi interfejs jednego komputera distributed OS. Taki typ systemu operacyjnego jest wymagany, gdy wymagania obliczeniowe nie mogą być spełnione przez jeden komputer i trzeba używać więcej systemów. Interakcja użytkownika jest ograniczona do jednego systemu; to system operacyjny dystrybuuje pracę do wielu systemów, a następnie przedstawia skonsolidowane dane wyjściowe tak, jakby jeden komputer pracował nad danym problemem.

Popularne systemy operacyjne

Początkowo komputery nie miały systemów operacyjnych. Każdy program wymagał pełnych specyfikacji sprzętowych, aby działał poprawnie jako procesor, pamięć i zarządzanie urządzeniami musiały być wykonywane przez same programy. Jednak w miarę rozwoju zaawansowanego sprzętu i bardziej złożonych aplikacji systemy operacyjne stały się niezbędne. Wraz ze wzrostem popularności komputerów osobistych wśród osób prywatnych i małych firm, wzrósł popyt na standardowy system operacyjny. Spójrzmy na niektóre z obecnie popularnych systemów operacyjnych -

Windows - Windows to system operacyjny z graficznym interfejsem użytkownika opracowany po raz pierwszy przez firmę Microsoft w 1985 r. Najnowsza wersja systemu Windows to Windows 10. Windows jest używany przez prawie 88% komputerów osobistych i laptopów na całym świecie.

Linux- Linux to system operacyjny typu open source używany głównie przez komputery typu mainframe i superkomputery. Bycie open source oznacza, że jego kod jest dostępny za darmo i każdy może opracować na jego podstawie nowy system operacyjny.

BOSS- Bharat Operating System Solutions to indyjska dystrybucja Linuksa oparta na systemie operacyjnym Debian. Jest zlokalizowana, aby umożliwić korzystanie z lokalnych języków indyjskich. BOSS składa się z -

- Jądro Linuksa

- Pakiet aplikacji biurowych BharteeyaOO

- przeglądarka internetowa

- Usługa poczty elektronicznej Thunderbird

- Aplikacja do czatu Pidgim

- Aplikacje do udostępniania plików

- Aplikacje multimedialne

Mobilny system operacyjny

Nazywa się system operacyjny dla smartfonów, tabletów i innych urządzeń mobilnych mobile OS. Niektóre z najpopularniejszych systemów operacyjnych dla urządzeń mobilnych obejmują:

Android- Ten system operacyjny oparty na systemie Linux firmy Google jest obecnie najpopularniejszym mobilnym systemem operacyjnym. Korzysta z niej prawie 85% urządzeń mobilnych.

Windows Phone 7 - Jest to najnowszy mobilny system operacyjny opracowany przez firmę Microsoft.

Apple iOS - Ten mobilny system operacyjny to system operacyjny opracowany przez Apple wyłącznie dla własnych urządzeń mobilnych, takich jak iPhone, iPad itp.

Blackberry OS - To jest system operacyjny używany przez wszystkie urządzenia mobilne Blackberry, takie jak smartfony i playbooki.

Oprogramowanie, które pomaga systemowi operacyjnemu w wykonywaniu określonych zadań specjalistycznych, nazywane jest oprogramowaniem narzędziowym. Przyjrzyjmy się niektórym z najpopularniejszych programów narzędziowych.

Antywirus

Wirus można zdefiniować jako złośliwy program, który przyłącza się do programu głównego i tworzy wiele kopii samego siebie, spowalniając, uszkadzając lub niszcząc system. Nazywa się oprogramowanie, które wspomaga system operacyjny w zapewnianiu użytkownikom środowiska wolnego od wirusówantivirus. Antywirus skanuje system w poszukiwaniu dowolnego wirusa i jeśli zostanie wykryty, pozbywa się go, usuwając lub izolując. Może wykryć wiele typów wirusów, takich jakboot virus, Trojan, worm, spywareitp.

Gdy do systemu podłączone jest zewnętrzne urządzenie magazynujące, takie jak dysk USB, oprogramowanie antywirusowe skanuje je i ostrzega o wykryciu wirusa. Możesz skonfigurować system do okresowego skanowania lub skanowania, kiedy tylko poczujesz taką potrzebę. Aby system był wolny od wirusów, zalecane jest połączenie obu technik.

Narzędzia do zarządzania plikami

Jak wiadomo, zarządzanie plikami jest ważną funkcją systemów operacyjnych, ponieważ wszystkie dane i instrukcje są przechowywane na komputerze w postaci plików. Oprogramowanie narzędziowe zapewniające regularne zadania zarządzania plikami, takie jak przeglądanie, wyszukiwanie, aktualizacja, podgląd itp., Nazywane jest narzędziami do zarządzania plikami.Windows Explorer w systemie operacyjnym Windows, Google desktop, Directory Opus, Double Commanderitp. są przykładami takich narzędzi.

Narzędzia do kompresji

Przestrzeń dyskowa jest zawsze na wagę złota w systemach komputerowych. Dlatego systemy operacyjne zawsze szukają sposobów na zminimalizowanie ilości miejsca zajmowanego przez pliki.Compression tools to narzędzia, które pomagają systemom operacyjnym w skracaniu plików, tak aby zajmowały mniej miejsca. Po kompresji pliki są przechowywane w innym formacie i nie można ich bezpośrednio czytać ani edytować. Należy go zdekompresować, zanim będzie można go uzyskać w celu dalszego użycia. Niektóre z popularnych narzędzi do kompresji toWinRAR, PeaZip, The Unarchiveritp.

Czyszczenie dysku

Narzędzia do czyszczenia dysku pomagają użytkownikom zwolnić miejsce na dysku. Oprogramowanie skanuje dyski twarde w celu znalezienia plików, które nie są już używane, i zwalnia miejsce, usuwając je.

Defragmentator dysku

Defragmentator dysków to plik disk management utility co zwiększa prędkość dostępu do plików poprzez zmianę kolejności fragmented files na contiguous locations. Duże pliki są dzielone na fragmenty i mogą być przechowywane w plikachnon-contiguouslokalizacje, jeśli sąsiadujące ze sobą nie są dostępne. Gdy użytkownik uzyskuje dostęp do takich plików, prędkość dostępu jest niska z powodu fragmentacji. Narzędzie do defragmentacji dysku skanuje dysk twardy i próbuje złożyć fragmenty plików, aby mogły być przechowywane w sąsiadujących lokalizacjach.

Utworzyć kopię zapasową

Narzędzie do tworzenia kopii zapasowych umożliwia tworzenie kopii zapasowych plików, folderów, baz danych lub całych dysków. Kopie zapasowe są wykonywane, aby dane mogły zostać przywrócone w przypadku utraty danych. Kopia zapasowa to usługa zapewniana przez wszystkie systemy operacyjne. W systemach autonomicznych kopia zapasowa może być wykonywana na tym samym lub innym dysku. W przypadku systemów sieciowych backup można wykonać na serwerach zapasowych.

Oprogramowanie, którego source code jest swobodnie rozprowadzany z licencją na badania, zmiany i dalej rozpowszechniany dla każdego w jakimkolwiek celu open source software. Oprogramowanie open source jest generalnie pracą zespołową, w ramach której dedykowani programiści ulepszają kod źródłowy i dzielą się zmianami w społeczności. Oprogramowanie typu open source zapewnia te korzyści użytkownikom dzięki kwitnącym społecznościom -

- Security

- Affordability

- Transparent

- Interoperacyjność na wielu platformach

- Elastyczny dzięki dostosowaniom

- Lokalizacja jest możliwa

Oprogramowanie bezpłatne

Nazywa się oprogramowanie, które jest dostępne bezpłatnie do użytku i dystrybucji, ale nie można go modyfikować, ponieważ jego kod źródłowy nie jest dostępny freeware. Przykładami darmowego oprogramowania są Google Chrome, Adobe Acrobat PDF Reader, Skype itp.

Shareware

Nazywa się oprogramowanie, które jest początkowo bezpłatne i może być również rozpowszechniane wśród innych, ale za które trzeba zapłacić po określonym czasie. shareware. Jego kod źródłowy również nie jest dostępny i dlatego nie można go modyfikować.

Oprogramowanie prawnie zastrzeżone

Oprogramowanie, z którego można korzystać tylko po uzyskaniu licencji od jego twórcy po zapłaceniu za nie, nazywa się proprietary software. Osoba fizyczna lub firma może posiadać takie zastrzeżone oprogramowanie. Jego kod źródłowy jest często ściśle strzeżony i może mieć poważne ograniczenia, takie jak:

- Brak dalszej dystrybucji

- Liczba użytkowników, którzy mogą z niego korzystać

- Typ komputera, na którym można go zainstalować, np. Wielozadaniowy, pojedynczy użytkownik itp.

Na przykład, Microsoft Windows to zastrzeżone oprogramowanie operacyjne, które jest dostępne w wielu wersjach dla różnych typów klientów, takich jak pojedynczy użytkownik, wielu użytkowników, profesjonalny itp.

Oprogramowanie, które pomaga użytkownikom w wykonywaniu zwykłych prac biurowych, takich jak tworzenie, aktualizowanie i konserwacja dokumentów, obsługa dużych ilości danych, tworzenie prezentacji, planowanie itp., Nazywane jest narzędziami biurowymi. Korzystanie z narzędzi biurowych oszczędza czas i wysiłek, a wiele powtarzalnych zadań można łatwo wykonać. Niektóre programy, które to robią, to:

- Procesory tekstu

- Spreadsheets

- Systemy baz danych

- Oprogramowanie do prezentacji

- Narzędzia poczty elektronicznej

Przyjrzyjmy się szczegółowo niektórym z nich.

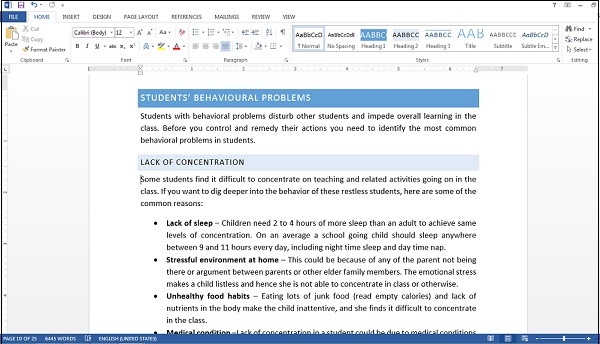

Edytor tekstu

Oprogramowanie do tworzenia, przechowywania i manipulowania dokumentami tekstowymi nazywa się edytorem tekstu. Niektóre popularne edytory tekstu to MS-Word, WordPad, WordPerfect, Google Docs itp.

Edytor tekstu umożliwia -

- Twórz, zapisuj i edytuj dokumenty

- Sformatuj właściwości tekstu, takie jak czcionka, wyrównanie, kolor czcionki, kolor tła itp.

- Sprawdź pisownię i gramatykę

- Dodaj obrazy

- Dodaj nagłówek i stopkę, ustaw marginesy strony i wstaw znaki wodne

Arkusz

Arkusz kalkulacyjny to oprogramowanie, które pomaga użytkownikom w przetwarzaniu i analizowaniu danych tabelarycznych. Jest to skomputeryzowane narzędzie księgowe. Dane są zawsze wprowadzane wcell (przecięcie a row i a column) oraz łatwo dostępne formuły i funkcje do przetwarzania grupy komórek. Niektóre z popularnych programów do obsługi arkuszy kalkulacyjnych obejmują MS-Excel, Gnumeric, Arkusze Google itp. Oto lista czynności, które można wykonać w programie do obsługi arkuszy kalkulacyjnych -

- Proste obliczenia, takie jak dodawanie, średnia, liczenie itp.

- Przygotowywanie wykresów i wykresów na grupie powiązanych danych

- Wprowadzanie danych

- Formatowanie danych

- Formatowanie komórek

- Obliczenia oparte na logicznych porównaniach

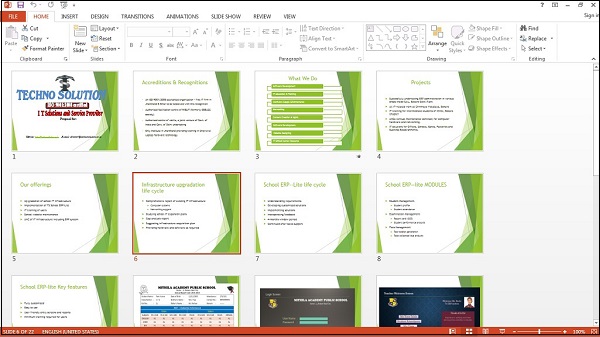

Narzędzie do prezentacji

Presentation tool umożliwia użytkownikowi przedstawienie informacji podzielonych na małe fragmenty i ułożonych na stronach tzw slides. Seria slajdów, które przedstawiają odbiorcom spójną ideę, nosi nazwępresentation. Slajdy mogą zawierać tekst, obrazy, tabele, audio, wideo lub inne informacje multimedialne. MS-PowerPoint, OpenOffice Impress, Lotus Freelance itp. To popularne narzędzia do prezentacji.

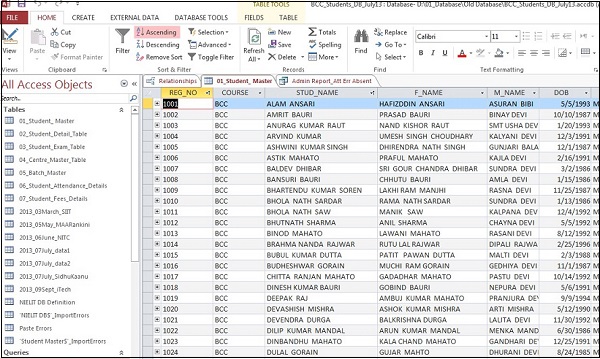

System zarządzania bazą danych

Oprogramowanie, które zarządza storage, updating i retrieval danych poprzez tworzenie baz danych database management system. Niektóre popularne narzędzia do zarządzania bazami danych to MS-Access, MySQL, Oracle, FoxPro itp.

W zależności od sposobu użytkowania oprogramowanie może być generic lub specific. Generic softwareto oprogramowanie, które może wykonywać wiele zadań w różnych scenariuszach bez modyfikacji. Na przykład edytor tekstu może być używany przez każdego do tworzenia różnych typów dokumentów, takich jak raporty, oficjalne dokumenty, materiały szkoleniowe itp.Specific oprogramowanie to oprogramowanie dla określonej aplikacji, takiej jak system rezerwacji kolejowych, prognozy pogody itp. Przyjrzyjmy się kilku przykładom narzędzi specyficznych dla domeny.

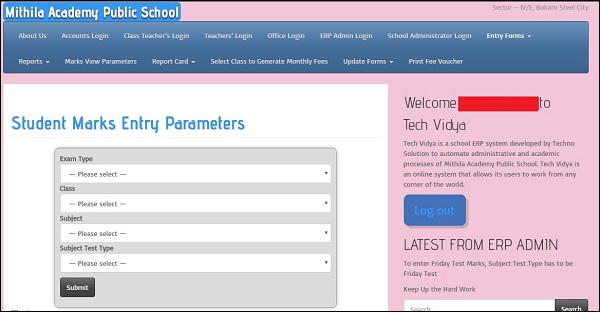

System zarządzania szkołą

System zarządzania szkołą obsługuje różnorodne działania szkoły, takie jak egzamin, frekwencja, rekrutacja, opłaty uczniów, harmonogram, szkolenie nauczycieli itp.

Zarządzanie zapasami

Zarządzanie wieloma działaniami, takimi jak zakup, sprzedaż, zamówienia, dostawa, utrzymanie zapasów itp. Związanych z surowcami lub przetworzonymi towarami w dowolnej firmie nazywa się zarządzaniem zapasami. Oprogramowanie do zarządzania zapasami zapewnia, że zapasy nigdy nie są poniżej określonych limitów, a zakupy / dostawy są realizowane na czas.

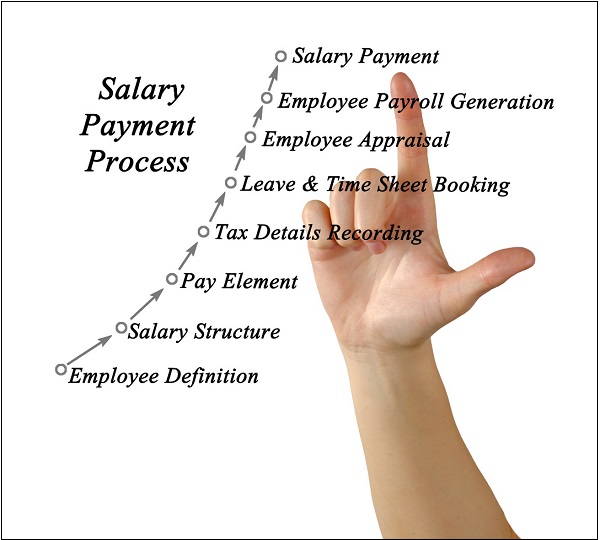

Oprogramowanie do płac

Oprogramowanie do obsługi płac obsługuje pełne wyliczenia wynagrodzeń pracowników, załatwianie urlopów, premii, pożyczek itp. Oprogramowanie do obsługi płac jest zwykle składnikiem oprogramowania do zarządzania zasobami ludzkimi w średnich i dużych organizacjach.

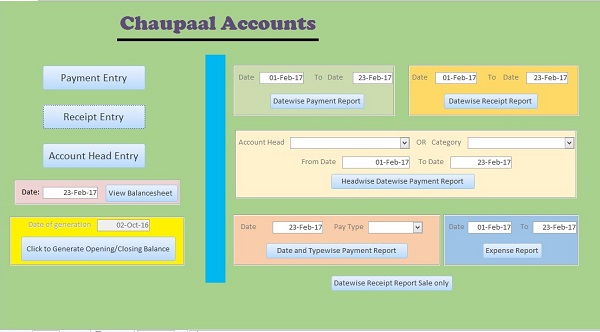

Rachunkowość finansowa

Oprogramowanie do zarządzania finansami prowadzi elektroniczny zapis wszystkich transakcji finansowych organizacji. Ma wiele funkcjonalnych głowic, takich jak należności, zobowiązania, pożyczki, listy płac itp.

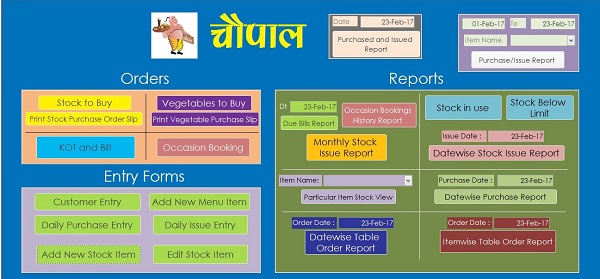

Zarządzanie restauracją

Oprogramowanie do zarządzania restauracją pomaga kierownikom restauracji w śledzeniu poziomów zapasów, codziennych zamówień, zarządzania klientami, planowania pracowników, rezerwacji stolików itp.

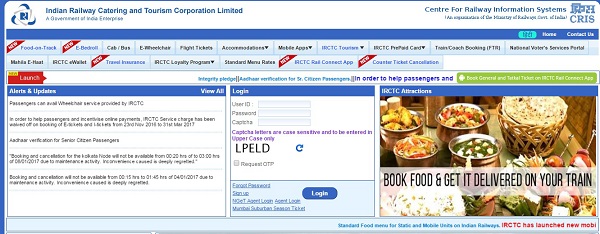

System Rezerwacji Kolejowych

System rezerwacji kolei to oprogramowanie, które obsługuje wiele modułów, takich jak trasy pociągów, zarządzanie pociągami, rezerwacja miejsc, rezerwacja jedzenia, utrzymanie pociągu, status pociągu, pakiety podróżne itp.

System prognozowania pogody

System prognozowania pogody to oprogramowanie działające w czasie rzeczywistym, które przewiduje pogodę w danym miejscu, zbierając duże ilości danych na żywo dotyczących temperatury atmosfery, wilgotności, poziomu wiatru itp. Służy do przewidywania poważnych katastrof, takich jak trzęsienia ziemi, huragany, tsunami itp.

Nazywa się technika reprezentowania liczb i pracy z nimi number system. Decimal number systemto najczęściej stosowany system liczbowy. Inne popularne systemy liczbowe to binary number system, octal number system, hexadecimal number system, itp.

System liczb dziesiętnych

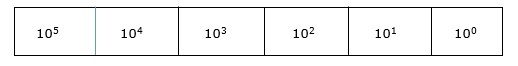

System liczb dziesiętnych to base 10system liczbowy składający się z 10 cyfr od 0 do 9. Oznacza to, że dowolna wielkość liczbowa może być reprezentowana za pomocą tych 10 cyfr. System liczb dziesiętnych to równieżpositional value system. Oznacza to, że wartość cyfr będzie zależała od jej położenia. Weźmy przykład, aby to zrozumieć.

Powiedzmy, że mamy trzy liczby - 734, 971 i 207. Wartość 7 we wszystkich trzech liczbach jest różna-

- W 734 wartość 7 to 7 setek lub 700 lub 7 × 100 lub 7 × 10 2

- W 971 wartość 7 to 7 dziesiątek lub 70 lub 7 × 10 lub 7 × 10 1

- W 207 wartość 0f 7 to 7 jednostek lub 7 lub 7 × 1 lub 7 × 10 0

Wagę każdej pozycji można przedstawić w następujący sposób -

W systemach cyfrowych instrukcje wydawane są za pomocą sygnałów elektrycznych; zmiana odbywa się poprzez zmianę napięcia sygnału. Posiadanie 10 różnych napięć do wdrożenia systemu liczb dziesiętnych w sprzęcie cyfrowym jest trudne. Tak więc opracowano wiele systemów liczbowych, które można łatwiej wdrożyć cyfrowo. Przyjrzyjmy się im szczegółowo.

System liczb binarnych

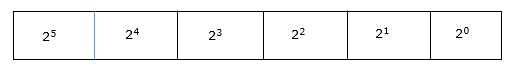

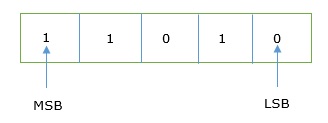

Najłatwiejszym sposobem różnicowania instrukcji za pomocą sygnałów elektrycznych jest system dwustanowy - włączony i wyłączony. Włączony jest reprezentowany jako 1, a wyłączony jako 0, chociaż 0 w rzeczywistości nie oznacza braku sygnału, ale sygnał przy niższym napięciu. Wywoływany jest system liczbowy zawierający tylko te dwie cyfry - 0 i 1binary number system.

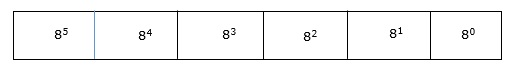

Każda cyfra binarna jest również nazywana a bit. System liczb binarnych jest również systemem wartości pozycyjnych, w którym każda cyfra ma wartość wyrażoną w potęgach 2, jak pokazano tutaj.

W dowolnej liczbie binarnej wywoływana jest cyfra znajdująca się najbardziej na prawo least significant bit (LSB) i wywoływana jest cyfra z lewej strony most significant bit (MSB).

A dziesiętnym odpowiednikiem tej liczby jest suma iloczynu każdej cyfry z jej wartością pozycyjną.

11010 2 = 1 × 2 4 + 1 × 2 3 + 0 × 2 2 + 1 × 2 1 + 0 × 2 0

= 16 + 8 + 0 + 2 + 0

= 26 10

Pamięć komputera jest mierzona liczbą bitów, które może przechowywać. Oto wykres konwersji pojemności pamięci.

- 1 bajt (B) = 8 bitów

- 1 kilobajt (KB) = 1024 bajty

- 1 megabajt (MB) = 1024 KB

- 1 gigabajt (GB) = 1024 MB

- 1 terabajt (TB) = 1024 GB

- 1 eksabajt (EB) = 1024 PB

- 1 Zettabajt = 1024 EB

- 1 Jottabyte (YB) = 1024 ZB

System liczb ósemkowych

Octal number system ma osiem cyfr - 0, 1, 2, 3, 4, 5, 6 i 7. System liczb ósemkowych jest również systemem wartości pozycyjnych, w którym każda cyfra ma swoją wartość wyrażoną w potęgach 8, jak pokazano tutaj -

Dziesiętny odpowiednik dowolnej liczby ósemkowej jest sumą iloczynu każdej cyfry z jej wartością pozycyjną.

726 8 = 7 × 8 2 + 2 × 8 1 + 6 × 8 0

= 448 + 16 + 6

= 470 10

System liczb szesnastkowych

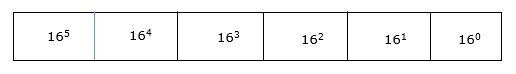

Octal number system ma 16 symboli - od 0 do 9 i od A do F, gdzie A jest równe 10, B jest równe 11 i tak dalej, aż F. Szesnastkowy system liczbowy jest również systemem wartości pozycyjnych, w którym każda cyfra ma swoją wartość wyrażoną w potęgach 16 , jak pokazano tutaj -

Dziesiętny odpowiednik dowolnej liczby szesnastkowej jest sumą iloczynu każdej cyfry z jej wartością pozycyjną.

27FB 16 = 2 × 16 3 + 7 × 16 2 + 15 × 16 1 + 10 × 16 0

= 8192 + 1792 + 240 +10

= 10234 10

Relacja systemu liczbowego

Poniższa tabela przedstawia relacje między dziesiętnymi, binarnymi, ósemkowymi i szesnastkowymi systemami liczbowymi.

| SZESNASTKOWY | DZIESIĘTNY | OCTAL | DWÓJKOWY |

|---|---|---|---|

| 0 | 0 | 0 | 0000 |

| 1 | 1 | 1 | 0001 |

| 2 | 2 | 2 | 0010 |

| 3 | 3 | 3 | 0011 |

| 4 | 4 | 4 | 0100 |

| 5 | 5 | 5 | 0101 |

| 6 | 6 | 6 | 0110 |

| 7 | 7 | 7 | 0111 |

| 8 | 8 | 10 | 1000 |

| 9 | 9 | 11 | 1001 |

| ZA | 10 | 12 | 1010 |

| b | 11 | 13 | 1011 |

| do | 12 | 14 | 1100 |

| re | 13 | 15 | 1101 |

| mi | 14 | 16 | 1110 |

| fa | 15 | 17 | 1111 |

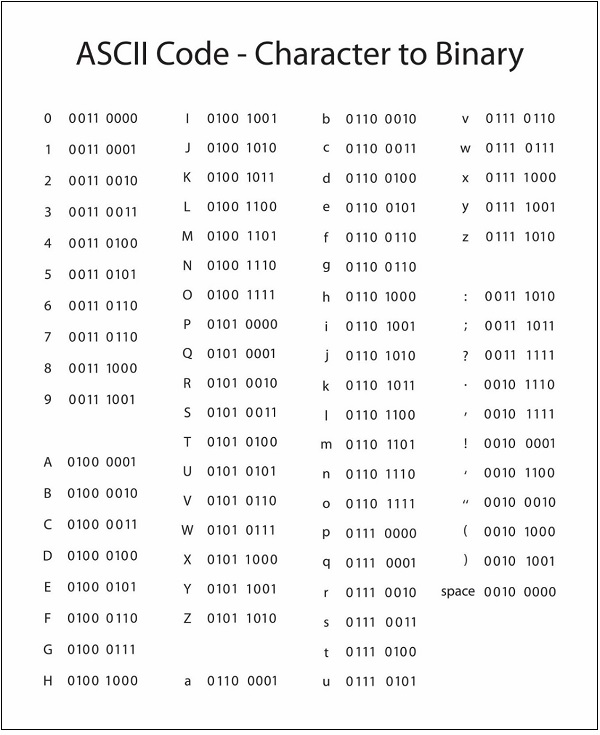

ASCII

Oprócz danych liczbowych komputer musi obsługiwać alfabety, znaki interpunkcyjne, operatory matematyczne, symbole specjalne itp., Które tworzą pełny zestaw znaków języka angielskiego. Cały zestaw znaków lub symboli nazywany jest kodami alfanumerycznymi. Pełny kod alfanumeryczny zazwyczaj zawiera -

- 26 wielkich liter

- 26 małych liter

- 10 cyfr

- 7 znaków interpunkcyjnych

- 20 do 40 znaków specjalnych

Teraz komputer rozumie tylko wartości liczbowe, niezależnie od używanego systemu liczbowego. Dlatego wszystkie znaki muszą mieć numeryczny odpowiednik zwany kodem alfanumerycznym. Najczęściej stosowanym kodem alfanumerycznym jest American Standard Code for Information Interchange (ASCII). ASCII to 7-bitowy kod, który ma 128 (27) możliwych kodów.

ISCII

ISCII oznacza Indian Script Code for Information Interchange. IISCII został opracowany do obsługi języków indyjskich na komputerze. Języki obsługiwane przez IISCI to między innymi dewanagari, tamilski, bengalski, gudżarati, gurmukhi, tamilski, telugu itp. IISCI jest używany głównie przez departamenty rządowe i zanim się przyzwyczai, nowy uniwersalny standard kodowania oUnicode został wprowadzony.

Unicode

Unicode to międzynarodowy system kodowania przeznaczony do użytku z różnymi skryptami językowymi. Każdy znak lub symbol ma przypisaną unikalną wartość liczbową, głównie w ramach ASCII. Wcześniej każdy skrypt miał własny system kodowania, który mógł ze sobą kolidować.

W przeciwieństwie do tego jest to, co oficjalnie ma na celu Unicode - Unicode zapewnia unikalny numer dla każdego znaku, bez względu na platformę, bez względu na program, bez względu na język .

Jak wiadomo, systemy liczb dziesiętnych, binarnych, ósemkowych i szesnastkowych to systemy liczbowe o wartościach pozycyjnych. Aby przekonwertować liczbę dwójkową, ósemkową i szesnastkową na liczbę dziesiętną, wystarczy dodać iloczyn każdej cyfry wraz z jej wartością pozycyjną. Tutaj nauczymy się innej konwersji wśród tych systemów liczbowych.

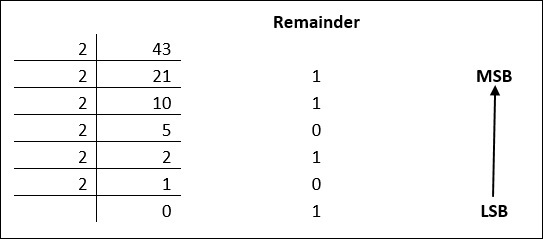

Dziesiętny na dwójkowy

Liczby dziesiętne można przekształcić w binarne przez wielokrotne dzielenie liczby przez 2 podczas zapisywania reszty. Weźmy przykład, aby zobaczyć, jak to się dzieje.

Pozostałe należy czytać od dołu do góry, aby otrzymać binarny odpowiednik.

43 10 = 101011 2

Dziesiętny na ósemkowy

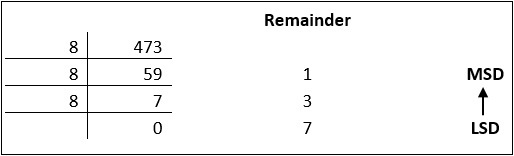

Liczby dziesiętne można zamienić na ósemkowe przez wielokrotne dzielenie liczby przez 8 podczas zapisywania reszty. Weźmy przykład, aby zobaczyć, jak to się dzieje.

Czytając resztę od dołu do góry,

473 10 = 731 8

Dziesiętny na szesnastkowy

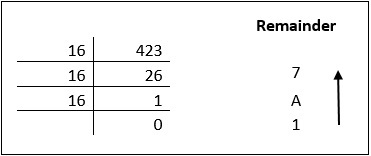

Liczby dziesiętne można zamienić na ósemkowe poprzez wielokrotne dzielenie liczby przez 16 podczas zapisywania reszty. Weźmy przykład, aby zobaczyć, jak to się dzieje.

Czytając resztę od dołu do góry, otrzymujemy,

423 10 = 1A7 16

Binarny na ósemkowy i odwrotnie

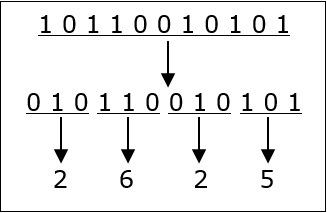

Aby przekonwertować liczbę binarną na liczbę ósemkową, wykonaj następujące kroki:

Zaczynając od najmniej znaczącego bitu, utwórz grupy po trzy bity.

Jeśli w tworzeniu grup jest jeden lub dwa bity mniej, po najbardziej znaczącym bicie można dodać 0

Zamień każdą grupę na odpowiadającą jej liczbę ósemkową

Weźmy przykład, aby to zrozumieć.

1011001010 12 = 2625 8

Aby przekonwertować liczbę ósemkową na dwójkową, każda cyfra ósemkowa jest konwertowana na jej 3-bitowy odpowiednik binarny zgodnie z tą tabelą.

| Cyfra ósemkowa | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| Odpowiednik binarny | 000 | 001 | 010 | 011 | 100 | 101 | 110 | 111 |

54673 8 = 101100110111011 2

Binarny na szesnastkowy

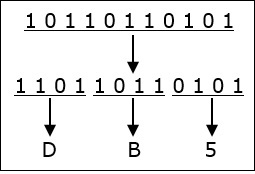

Aby przekonwertować liczbę binarną na liczbę szesnastkową, wykonaj następujące kroki:

Zaczynając od najmniej znaczącego bitu, utwórz grupy po cztery bity.

Jeśli w tworzeniu grup jest jeden lub dwa bity mniej, po najbardziej znaczącym bicie można dodać 0.

Zamień każdą grupę na odpowiadającą jej liczbę ósemkową.

Weźmy przykład, aby to zrozumieć.

10110110101 2 = DB5 16

Aby przekonwertować liczbę ósemkową na dwójkową, każda cyfra ósemkowa jest konwertowana na jej 3-bitowy odpowiednik binarny.

Microprocessorjest mózgiem komputera, który wykonuje całą pracę. Jest to procesor komputerowy, który zawiera wszystkie funkcje procesora (Central Processing Unit) na pojedynczym układzie scalonym (układ scalony) lub co najwyżej na kilku układach scalonych. Mikroprocesory zostały po raz pierwszy wprowadzone na początku lat 70. 4004 był pierwszym mikroprocesorem ogólnego przeznaczenia używanym przez firmę Intel do budowy komputerów osobistych. Pojawienie się tanich mikroprocesorów ogólnego przeznaczenia odegrało zasadniczą rolę w rozwoju współczesnego społeczeństwa.

Szczegółowo przeanalizujemy cechy i komponenty mikroprocesora.

Charakterystyka mikroprocesorów

Mikroprocesory to urządzenia wielofunkcyjne, które można zaprojektować do pełnienia funkcji ogólnych lub specjalistycznych. Mikroprocesory laptopów i smartfonów są przeznaczone do zastosowań ogólnych, podczas gdy przeznaczone do przetwarzania graficznego lub widzenia maszynowego są wyspecjalizowane. Istnieją pewne cechy wspólne dla wszystkich mikroprocesorów.

Oto najważniejsze definiujące cechy mikroprocesora -

- Szybkośc zegara

- Zestaw instrukcji

- Rozmiar słowa

Szybkośc zegara

Każdy mikroprocesor ma rozszerzenie internal clockktóry reguluje prędkość, z jaką wykonuje instrukcje, a także synchronizuje je z innymi komponentami. Wywoływana jest szybkość, z jaką mikroprocesor wykonuje instrukcjeclock speed. Prędkości zegara mierzone są w MHz lub GHz, gdzie 1 MHz oznacza 1 milion cykli na sekundę, podczas gdy 1 GHz odpowiada 1 miliardowi cykli na sekundę. Tutaj cykl odnosi się do pojedynczego cyklu sygnału elektrycznego.

Obecnie mikroprocesory mają taktowanie w zakresie 3 GHz, czyli maksimum, jakie może osiągnąć obecna technologia. Wyższe prędkości generują wystarczającą ilość ciepła, aby uszkodzić sam chip. Aby temu zaradzić, producenci używają wielu procesorów pracujących równolegle na chipie.

Rozmiar słowa

Liczba bitów, które procesor może przetworzyć w pojedynczej instrukcji, nazywana jest jego word size. Rozmiar słowa określa ilość pamięci RAM, do której można uzyskać dostęp za jednym razem, oraz całkowitą liczbę pinów mikroprocesora. Całkowita liczba pinów wejściowych i wyjściowych z kolei określa architekturę mikroprocesora.

Pierwszym komercyjnym mikroprocesorem Intel 4004 był procesor 4-bitowy. Miał 4 piny wejściowe i 4 piny wyjściowe. Liczba pinów wyjściowych jest zawsze równa liczbie pinów wejściowych. Obecnie większość mikroprocesorów wykorzystuje architekturę 32-bitową lub 64-bitową.

Zestaw instrukcji

Polecenie wydane maszynie cyfrowej w celu wykonania operacji na fragmencie danych nosi nazwę instruction. Podstawowy zestaw instrukcji na poziomie maszyny, do wykonywania których zaprojektowany jest mikroprocesor, nazywa się itsinstruction set. Te instrukcje dotyczą tego typu operacji -

- Transfer danych

- Działania arytmetyczne

- Operacje logiczne

- Kontrola przepływu

- Wejście / wyjście i sterowanie maszyną

Komponenty mikroprocesora

W porównaniu z pierwszymi mikroprocesorami, dzisiejsze procesory są bardzo małe, ale nadal mają te podstawowe części już od pierwszego modelu -

- CPU

- Bus

- Memory

procesor

Procesor jest wykonany jako układ scalony o bardzo dużej skali (VLSI) i ma te części -

Instruction register - Zawiera instrukcję do wykonania.

Decoder - Dekoduje (konwertuje do języka na poziomie maszyny) instrukcję i wysyła do ALU (Arithmetic Logic Unit).

ALU - Posiada obwody niezbędne do wykonywania operacji arytmetycznych, logicznych, pamięci, rejestrów i sekwencjonowania programów.

Register- Przechowuje wyniki pośrednie uzyskane podczas przetwarzania programu. Rejestry są używane do przechowywania takich wyników, a nie do pamięci RAM, ponieważ dostęp do rejestrów jest prawie 10 razy szybszy niż dostęp do pamięci RAM.

Autobus

Linie łączące używane do łączenia wewnętrznych części mikroprocesora nazywamy magistralą. W mikroprocesorze są trzy rodzaje magistral -

Data Bus- Linie przenoszące dane do iz pamięci nazywane są magistralą danych. Jest to dwukierunkowa magistrala o szerokości równej długości słowa mikroprocesora.

Address Bus - Jest to jednostka jednokierunkowa odpowiedzialna za przenoszenie adresu lokalizacji pamięci lub portu I / O z CPU do pamięci lub portu I / O.

Control Bus - Linie przenoszące sygnały sterujące, takie jak clock signals, interrupt signal lub ready signalnazywane są magistralą sterującą. Są dwukierunkowe. Wywoływany jest sygnał, który oznacza, że urządzenie jest gotowe do przetwarzaniaready signal. Sygnał wskazujący urządzeniu, że ma przerwać jego proces, nazywa sięinterrupt signal.

Pamięć

Mikroprocesor ma dwa rodzaje pamięci

RAM- Pamięć o dostępie swobodnym to pamięć ulotna, która jest kasowana po wyłączeniu zasilania. Wszystkie dane i instrukcje są przechowywane w pamięci RAM.

ROM- Pamięć tylko do odczytu to nieulotna pamięć, której dane pozostają nienaruszone nawet po wyłączeniu zasilania. Mikroprocesor może czytać z niego w dowolnym momencie, ale nie może do niego pisać. Jest wstępnie zaprogramowany przez producenta z najważniejszymi danymi, takimi jak sekwencja ładowania.

Pierwszy mikroprocesor wprowadzony w 1971 roku był 4-bitowym mikroprocesorem z pamięcią 4m5KB i posiadał zestaw 45 instrukcji. Zgodnie z przewidywaniami Gordona Moore'a, współzałożyciela Intela, w ciągu ostatnich pięciu dekad szybkość mikroprocesora podwajała się co dwa lata. Obecne mikroprocesory mają dostęp do pamięci 64 GB. W zależności od szerokości danych, które mikroprocesory mogą przetwarzać, należą one do następujących kategorii:

- 8-bit

- 16-bit

- 32-bit

- 64-bit

Rozmiar zestawu instrukcji jest kolejnym ważnym aspektem przy kategoryzowaniu mikroprocesorów. Początkowo mikroprocesory miały bardzo małe zestawy instrukcji, ponieważ skomplikowany sprzęt był drogi i trudny do zbudowania.

Wraz z rozwojem technologii mającej na celu przezwyciężenie tych problemów, dodawano coraz bardziej złożone instrukcje zwiększające funkcjonalność mikroprocesora. Jednak wkrótce zdano sobie sprawę, że posiadanie dużych zestawów instrukcji przyniosło efekt przeciwny do zamierzonego, ponieważ wiele rzadko używanych instrukcji leżało bezczynnie w cennej pamięci. Popularność zyskała więc stara szkoła myślenia, która wspierała mniejsze zestawy instrukcji.

Dowiedzmy się więcej o tych dwóch typach mikroprocesorów na podstawie ich zestawu instrukcji.

RISC

RISC oznacza Reduced Instruction Set Computers. Zawiera mały zestaw wysoce zoptymalizowanych instrukcji. Złożone instrukcje są również implementowane przy użyciu prostszych instrukcji, zmniejszając rozmiar zestawu instrukcji. Filozofia projektowania RISC obejmuje te najistotniejsze punkty -

- Liczba instrukcji powinna być minimalna.

- Instrukcje powinny mieć taką samą długość.

- Należy stosować proste tryby adresowania

- Zmniejsz odwołania do pamięci, aby pobrać operandy, dodając rejestry

Niektóre z technik używanych w architekturze RISC obejmują -

Pipelining- Pobierana jest sekwencja instrukcji, nawet jeśli oznacza to nakładanie się instrukcji podczas pobierania i wykonywania.

Single cycle execution - Większość instrukcji RISC wykonuje jeden cykl procesora.

Przykładami procesorów RISC są Intel P6, Pentium4, AMD K6 i K7 itp.

CISC

CISC oznacza Complex Instruction Set Computers. Obsługuje setki instrukcji. Komputery obsługujące CISC mogą wykonywać różnorodne zadania, dzięki czemu idealnie nadają się do komputerów osobistych. Oto niektóre cechy architektury CISC -

- Większy zestaw instrukcji

- Instrukcje mają różną długość

- Złożone tryby adresowania

- Instrukcje zajmują więcej niż jeden cykl zegara

- Działa dobrze z prostszymi kompilatorami

Przykładami procesorów CISC są Intel 386 i 486, Pentium, Pentium II i III, Motorola 68000 itp.

EPICKI

EPIC oznacza Explicitly Parallel Instruction Computing. Jest to architektura komputerowa będąca skrzyżowaniem RISC i CISC, starająca się zapewnić to, co najlepsze z obu. Jego ważne cechy to -

- Instrukcje równoległe zamiast stałej szerokości

- Mechanizm komunikacji planu wykonania kompilatora ze sprzętem

- Programy muszą mieć semantykę sekwencyjną

Niektóre procesory EPIC to Intel IA-64, Itanium itp.

W komputerach wymagana jest pamięć do przechowywania danych i instrukcji. Pamięć jest fizycznie zorganizowana jako duża liczba komórek, z których każda może przechowywać jeden bit. Logicznie są one zorganizowane w grupy nazwanych bitówwordsktóre mają przypisany adres. Dane i instrukcje są dostępne za ich pośrednictwemmemory address. Szybkość, z jaką można uzyskać dostęp do tych adresów pamięci, określa koszt pamięci. Szybsza prędkość pamięci, wyższa cena.

Można powiedzieć, że pamięć komputerowa jest zorganizowana w sposób hierarchiczny, gdzie pamięć o najszybszych prędkościach dostępu i najwyższych kosztach znajduje się na górze, podczas gdy pamięć o najniższych prędkościach, a tym samym najniższych kosztach, znajduje się na dole. W oparciu o te kryteria pamięć jest dwojakiego rodzaju -primary i secondary. Tutaj przyjrzymy się szczegółowo pamięci podstawowej.

Główne cechy pamięci podstawowej, które odróżniają ją od pamięci dodatkowej to:

- Dostęp do niego uzyskuje bezpośrednio procesor

- Jest to najszybsza dostępna pamięć

- Każde słowo jest również przechowywane

- Jest ulotny, tzn. Jego zawartość jest tracona po wyłączeniu zasilania

Ponieważ pamięć podstawowa jest droga, opracowywane są technologie optymalizujące jej wykorzystanie. Są to szerokie typy dostępnej pamięci podstawowej.

Baran

RAM oznacza Random Access Memory. Procesor uzyskuje bezpośredni dostęp do wszystkich adresów pamięci, niezależnie od długości słowa, co przyspiesza przechowywanie i odzyskiwanie. Pamięć RAM to najszybsza dostępna pamięć, a zatem najdroższa. Te dwa czynniki oznaczają, że pamięć RAM jest dostępna w bardzo małych ilościach do 1 GB. Pamięć RAM jest niestabilna, ale mogę należeć do dowolnego z tych dwóch typów

DRAM (dynamiczna pamięć RAM)

Każda komórka pamięci w pamięci DRAM składa się z jednego tranzystora i jednego kondensatora, które przechowują jeden bit danych. Jednak ta komórka zaczyna tracić ładunek, a zatem dane są przechowywane w czasie krótszym niż tysięczna sekundy. Dlatego musi być odświeżany tysiące razy na sekundę, co zajmuje czas procesora. Jednak ze względu na mały rozmiar każdej komórki jeden DRAM może mieć dużą liczbę komórek. Pamięć podstawowa większości komputerów osobistych jest wykonana z DRAM.

SRAM (SRAM)

Każda komórka w SRAM jest wykonana z przerzutnika, który przechowuje jeden bit. Zachowuje swój bit do momentu włączenia zasilania i nie wymaga odświeżania jak DRAM. Ma również krótsze cykle odczytu i zapisu w porównaniu do DRAM. SRAM jest używany w specjalistycznych aplikacjach.

ROM

ROM oznacza Read Only Memory. Jak sama nazwa wskazuje, pamięć ROM może być odczytywana tylko przez procesor. Nie można zapisać nowych danych do pamięci ROM. Dane, które mają być przechowywane w pamięci ROM, są zapisywane na etapie produkcji. Zawierają dane, których nie trzeba zmieniać, takie jak sekwencja rozruchu komputera lub tabele algorytmiczne do zastosowań matematycznych. ROM jest wolniejszy i przez to tańszy niż pamięć RAM. Zachowuje swoje dane nawet po wyłączeniu zasilania, czyli jest nieulotny. Pamięci ROM nie można zmienić tak, jak może to być pamięć RAM, ale dostępne są technologie programowania tego typu pamięci ROM -

PROM (programowalna pamięć ROM)

PROM można zaprogramować za pomocą specjalnego urządzenia sprzętowego zwanego programatorem PROM lub palnikiem PROM.

EPROM (kasowalna programowalna pamięć ROM)

Pamięć EPROM można wymazać, a następnie zaprogramować za pomocą specjalnych sygnałów elektrycznych lub promieni UV. Pamięci EPROM, które można usunąć za pomocą promieni UV, nazywane są UVEPROM, a te, które można usunąć za pomocą sygnałów elektrycznych, nazywane są EEPROM. Jednak obsługa sygnałów elektrycznych jest łatwiejsza i bezpieczniejsza niż promieniowanie UV.

Pamięć podręczna

Nazywa się mały fragment szybkiej pamięci ulotnej dostępnej dla procesora do szybkiego przetwarzania cache memory. Pamięć podręczna może być zarezerwowaną częścią pamięci głównej, innym chipem procesora lub niezależnym szybkim urządzeniem magazynującym. Pamięć podręczna składa się z szybkich pamięci SRAM. Nazywa się proces przechowywania niektórych danych i instrukcji w pamięci podręcznej w celu uzyskania szybszego dostępucaching. Buforowanie jest wykonywane, gdy zestaw danych lub instrukcji jest uzyskiwany wielokrotnie.

Gdy procesor potrzebuje jakichkolwiek danych lub instrukcji, najpierw sprawdza pamięć podręczną. Jeśli jest tam niedostępny, następuje dostęp do pamięci głównej i na końcu pamięci dodatkowej. Ponieważ pamięć podręczna ma bardzo dużą prędkość, czas spędzony na uzyskiwaniu do niej dostępu za każdym razem jest znikomy w porównaniu z czasem zaoszczędzonym, jeśli dane rzeczywiście znajdują się w pamięci podręcznej. Nazywa się wyszukiwanie danych lub instrukcji w pamięci podręcznejcache hit.

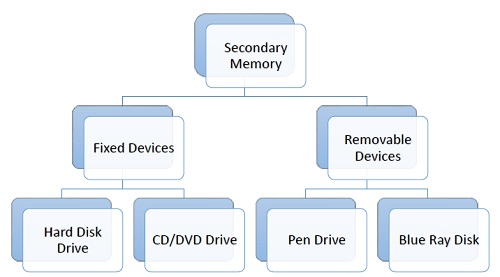

Wiesz, że pamięć procesora, znana również jako pamięć podstawowa, jest droga i ograniczona. Szybsza pamięć podstawowa jest również ulotna. Jeśli potrzebujemy na stałe przechowywać dużą ilość danych lub programów, potrzebujemy tańszej i trwałej pamięci. Taka pamięć nazywa sięsecondary memory. Tutaj omówimy urządzenia pamięci dodatkowej, które mogą służyć do przechowywania dużej ilości danych, plików audio, wideo i multimedialnych.

Charakterystyka pamięci wtórnej

Oto niektóre cechy pamięci dodatkowej, które odróżniają ją od pamięci podstawowej -

- Jest nieulotny, tzn. Zachowuje dane po wyłączeniu zasilania

- Ma duże pojemności rzędu terabajtów

- Jest tańsza w porównaniu z pamięcią podstawową

W zależności od tego, czy urządzenie pamięci dodatkowej jest częścią procesora, czy nie, istnieją dwa typy pamięci dodatkowej - stała i wymienna.

Przyjrzyjmy się niektórym z dostępnych urządzeń pamięci dodatkowej.

Dysk twardy

Dysk twardy składa się z szeregu okrągłych dysków o nazwie platters ułożone jedna nad drugą w odległości prawie ½ cala od siebie wokół a spindle. Dyski są wykonane z materiału niemagnetycznego, takiego jak stop aluminium i pokryte 10-20 nm materiału magnetycznego.

Standardowa średnica tych dysków to 14 cali i obracają się z prędkością od 4200 obr / min (obrotów na minutę) dla komputerów osobistych do 15000 obr / min dla serwerów. Dane są przechowywane przez namagnesowanie lub rozmagnesowanie powłoki magnetycznej. Ramię czytnika magnetycznego służy do odczytywania i zapisywania danych na dyskach. Typowy nowoczesny dysk twardy ma pojemność w terabajtach (TB).

Napęd CD

CD oznacza Compact Disk. Płyty CD to okrągłe dyski, które używają promieni optycznych, zwykle laserów, do odczytu i zapisu danych. Są bardzo tanie, ponieważ 700 MB miejsca można uzyskać za mniej niż dolara. Płyty CD są wkładane do napędów CD wbudowanych w obudowę procesora. Są przenośne, ponieważ można wyjąć dysk, wyjąć płytę CD i zabrać ją ze sobą. Istnieją trzy rodzaje płyt CD -

CD-ROM (Compact Disk – Read Only Memory)- Dane na tych płytach CD są zapisane przez producenta. Zastrzeżone oprogramowanie, dźwięk lub wideo są udostępniane na dyskach CD-ROM.

CD-R (Compact Disk – Recordable)- Dane mogą być zapisane przez użytkownika jeden raz na płycie CD-R. Nie można go później usunąć ani zmodyfikować.

CD-RW (Compact Disk – Rewritable) - Na tych dyskach optycznych można wielokrotnie zapisywać i usuwać dane.

Napęd DVD

DVD oznacza Digital Video Display. DVD to urządzenia optyczne, które mogą przechowywać 15 razy więcej danych niż dyski CD. Zwykle są używane do przechowywania bogatych plików multimedialnych, które wymagają dużej pojemności. Dyski DVD są również dostępne w trzech odmianach - tylko do odczytu, z możliwością nagrywania i wielokrotnego zapisu.

Pendrive

Pendrive to przenośne urządzenie pamięciowe, które do zapisywania danych wykorzystuje pamięć półprzewodnikową zamiast pól magnetycznych lub laserów. Wykorzystuje technologię podobną do pamięci RAM, z tą różnicą, że jest nieulotna. Jest również nazywany napędem USB, pendrive'em lub pamięcią flash.

Dysk Blu Ray

Dysk Blu Ray (BD) to optyczny nośnik danych używany do przechowywania wideo w wysokiej rozdzielczości (HD) i innych plików multimedialnych. BD używa lasera o krótszej długości fali w porównaniu z CD / DVD. Dzięki temu ramię piszące może bardziej skupić się na dysku, a tym samym spakować więcej danych. Dyski BD mogą przechowywać do 128 GB danych.

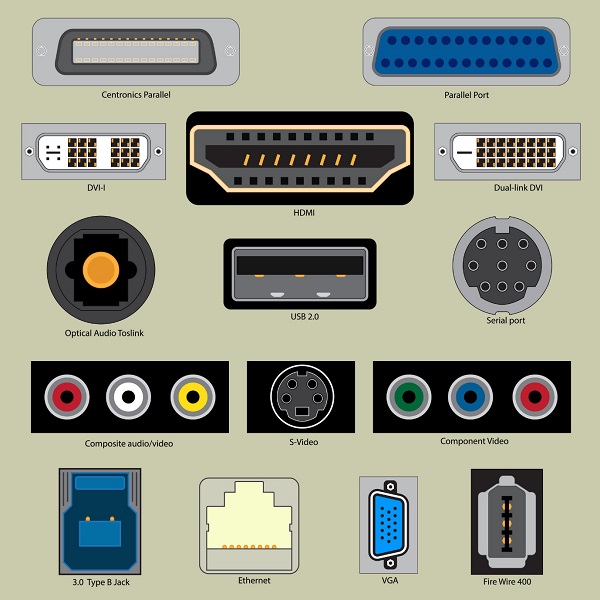

Wywoływany jest punkt połączenia, który działa jako interfejs między komputerem a urządzeniami zewnętrznymi, takimi jak mysz, drukarka, modem itp port. Porty są dwojakiego rodzaju -

Internal port - Łączy płytę główną z urządzeniami wewnętrznymi, takimi jak dysk twardy, napęd CD, modem wewnętrzny itp.

External port - Łączy płytę główną z urządzeniami zewnętrznymi, takimi jak modem, mysz, drukarka, pendrive itp.

Spójrzmy na niektóre z najczęściej używanych portów.

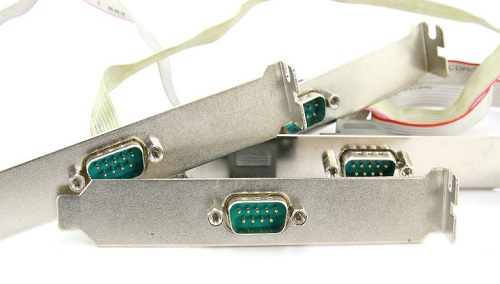

Port szeregowy

Porty szeregowe przesyłają dane sekwencyjnie po jednym bitu na raz. Potrzebują więc tylko jednego przewodu do przesłania 8 bitów. Jednak powoduje to również ich spowolnienie. Porty szeregowe to zwykle 9-pinowe lub 25-pinowe złącza męskie. Znane są również jako porty COM (komunikacyjne) lub porty RS323C.

Port równoległy

Porty równoległe mogą jednocześnie wysyłać lub odbierać 8 bitów lub 1 bajt. Porty równoległe mają postać 25-pinowych pinów żeńskich i służą do podłączenia drukarki, skanera, zewnętrznego dysku twardego itp.

Port USB

USB oznacza Universal Serial Bus. Jest to standard branżowy dla cyfrowych połączeń danych na krótkie odległości. Port USB to ustandaryzowany port do podłączania różnych urządzeń, takich jak drukarka, aparat, klawiatura, głośnik itp.

Port PS-2

PS / 2 oznacza Personal System/2. Jest to standard żeński 6-pinowy port, który łączy się z męskim kablem mini-DIN. PS / 2 został wprowadzony przez IBM do łączenia myszy i klawiatury z komputerami osobistymi. Ten port jest obecnie w większości przestarzały, chociaż niektóre systemy kompatybilne z IBM mogą mieć ten port.

Gniazdo podczerwieni

Infrared portto port umożliwiający bezprzewodową wymianę danych w promieniu 10m. Dwa urządzenia z portami podczerwieni są umieszczone naprzeciw siebie, dzięki czemu wiązki światła podczerwonego mogą być używane do udostępniania danych.

Port Bluetooth

Bluetoothto specyfikacja telekomunikacyjna, która ułatwia bezprzewodowe połączenie między telefonami, komputerami i innymi urządzeniami cyfrowymi za pośrednictwem bezprzewodowego połączenia krótkiego zasięgu. Port Bluetooth umożliwia synchronizację między urządzeniami obsługującymi technologię Bluetooth. Istnieją dwa typy portów Bluetooth -

Incoming - Służy do odbierania połączenia z urządzeń Bluetooth.

Outgoing - Służy do żądania połączenia z innymi urządzeniami Bluetooth.

Port FireWire

FireWire to standard interfejsu Apple Computer umożliwiający szybką komunikację za pomocą magistrali szeregowej. Jest również nazywany IEEE 1394 i jest używany głównie w urządzeniach audio i wideo, takich jak kamery cyfrowe.