Technologie komunikacyjne - krótki przewodnik

Wymiana informacji za pomocą mowy, znaków lub symboli nazywa się komunikacją. Kiedy około 500 000 lat temu zaczęli mówić pierwsi ludzie, był to pierwszy sposób komunikacji. Zanim zagłębimy się w nowoczesne technologie, które napędzają komunikację we współczesnym świecie, musimy wiedzieć, w jaki sposób ludzie opracowali lepsze techniki komunikacji, aby dzielić się wiedzą.

Historia komunikacji

Komunikowanie się z ludźmi na odległość jest znane jako telecommunication. Pierwsze formy telekomunikacji byłysmoke signals, drums lub ogień torches. Główną wadą tych systemów komunikacyjnych było to, że można było przesłać tylko zestaw wcześniej określonych komunikatów. Zostało to przezwyciężone w XVIII i XIX wieku poprzez rozwójtelegraphy i Morse code.

Wynalezienie telefonu i ustanowienie telefonii komercyjnej w 1878 roku oznaczało zwrot w systemach komunikacyjnych i narodziła się prawdziwa telekomunikacja. Międzynarodowy Związek Telekomunikacyjny (ITU) definiuje telekomunikację jako transmisję, emisję i odbiór wszelkich znaków, sygnałów lub wiadomości za pomocą systemów elektromagnetycznych. Teraz mieliśmy technologię komunikacyjną umożliwiającą łączenie się z ludźmi fizycznie znajdującymi się tysiące kilometrów dalej.

Telefony powoli ustąpiły miejsca telewizji, wideotelefonom, satelitom i wreszcie sieciom komputerowym. Sieci komputerowe zrewolucjonizowały współczesne technologie komunikacyjne i komunikacyjne. Będzie to przedmiotem naszego dogłębnego studium w kolejnych rozdziałach.

ARPANET - Pierwsza Sieć

ARPANET - Advanced Research Projects Agency Network- dziadkiem Internetu była sieć utworzona przez Departament Obrony Stanów Zjednoczonych (DOD). Prace nad utworzeniem sieci rozpoczęły się na początku lat 60. XX wieku, a DOD sponsorowało poważne prace badawcze, które zaowocowały opracowaniem protokołów początkowych, języków i ram komunikacji sieciowej.

Miał cztery węzły na Uniwersytecie Kalifornijskim w Los Angeles (UCLA), Stanford Research Institute (SRI), Uniwersytecie Kalifornijskim w Santa Barbara (UCSB) i Uniwersytecie Utah. 29 października 1969 pierwsza wiadomość została wymieniona między UCLA i SRI. E-mail został stworzony przez Roya Tomlinsona w 1972 roku w Bolt Beranek and Newman, Inc. (BBN) po podłączeniu UCLA do BBN.

Internet

ARPANET został rozszerzony, aby połączyć DOD z tymi uniwersytetami w USA, które prowadziły badania związane z obronnością. Objął większość głównych uniwersytetów w całym kraju. Koncepcja tworzenia sieci zyskała na popularności, gdy University College of London (Wielka Brytania) i Royal Radar Network (Norwegia) połączyły się z ARPANET i utworzono sieć sieci.

Termin Internet został ukuty przez Vintona Cerfa, Yogena Dalala i Carla Sunshine z Uniwersytetu Stanforda, aby opisać tę sieć sieci. Wspólnie opracowali także protokoły ułatwiające wymianę informacji przez Internet. Protokół kontroli transmisji (TCP) nadal stanowi podstawę sieci.

Telenet

Telenet był pierwszą komercyjną adaptacją ARPANETU wprowadzoną w 1974 roku. Wraz z tym wprowadzono również koncepcję dostawcy usług internetowych (ISP). Główną funkcją dostawcy usług internetowych jest zapewnianie swoim klientom nieprzerwanego połączenia internetowego po przystępnych cenach.

Sieć WWW

Wraz z komercjalizacją Internetu powstało coraz więcej sieci w różnych częściach świata. Każda sieć używa różnych protokołów do komunikacji w sieci. Uniemożliwiło to bezproblemowe łączenie się różnych sieci. W latach osiemdziesiątych Tim Berners-Lee kierował grupą informatyków w CERN w Szwajcarii, aby stworzyć płynną sieć zróżnicowanych sieci, zwaną World Wide Web (WWW).

Sieć WWW to złożona sieć witryn i stron internetowych połączonych ze sobą za pomocą hipertekstów. Hipertekst to słowo lub grupa słów odsyłających do innej strony internetowej w tej samej lub innej witrynie. Po kliknięciu hipertekstu otwiera się kolejna strona internetowa.

Ewolucja od ARPANET do WWW była możliwa dzięki wielu nowym osiągnięciom naukowców i informatyków na całym świecie. Oto niektóre z tych zmian -

| Rok | Kamień milowy |

|---|---|

| 1957 | Agencja Zaawansowanych Projektów Badawczych utworzona przez USA |

| 1969 | ARPANET stał się funkcjonalny |

| 1970 | ARPANET połączony z BBN |

| 1972 | Roy Tomlinson rozwija wiadomości sieciowe lub pocztę e-mail. Symbol @ zaczyna oznaczać „w” |

| 1973 | APRANET podłączony do Royal Radar Network of Norway |

| 1974 | Termin ukuty przez Internet Pierwsze komercyjne wykorzystanie ARPANET, Telenet, zostało zatwierdzone |

| 1982 | TCP / IP wprowadzony jako standardowy protokół w ARPANET |

| 1983 | Wprowadzenie systemu nazw domen |

| 1986 | National Science Foundation zapewnia łączność większej liczbie osób dzięki programowi NSFNET |

| 1990 | ARPANET wycofany z eksploatacji Opracowano pierwszą przeglądarkę internetową Nexus Opracowano HTML |

| 2002-2004 | Rodzi się Web 2.0 |

Zanim zagłębimy się w szczegóły dotyczące sieci, omówmy kilka typowych terminów związanych z przesyłaniem danych.

Kanał

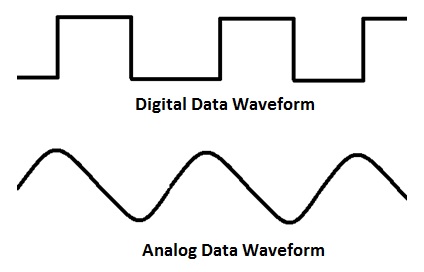

Nazywa się nośnik fizyczny, taki jak kable, przez które wymieniane są informacje channel. Kanałem transmisji może byćanalog lub digital. Jak sama nazwa wskazuje, kanały analogowe przesyłają dane za pomocąanalog signals podczas gdy kanały cyfrowe przesyłają dane za pomocą digital signals.

W popularnej terminologii sieciowej nazywana jest ścieżka, po której dane są wysyłane lub odbierane data channel. Ten kanał danych może być materialnym medium, takim jak kable z drutów miedzianych lub medium transmisyjneradio waves.

Prędkość przesyłu danych

Szybkość przesyłania lub odbierania danych przez kanał transmisyjny, mierzona w jednostce czasu, nazywana jest szybkością przesyłania danych. Najmniejszą jednostką miary są bity na sekundę (bps). 1 bps oznacza, że 1 bit (0 lub 1) danych jest przesyłany w ciągu 1 sekundy.

Oto kilka powszechnie używanych szybkości przesyłania danych -

- 1 Bps = 1 bajt na sekundę = 8 bitów na sekundę

- 1 kb / s = 1 kilobit na sekundę = 1024 bity na sekundę

- 1 Mb / s = 1 megabit na sekundę = 1024 Kb / s

- 1 Gb / s = 1 Gigabit na sekundę = 1024 Mb / s

Pasmo

Szybkości przesyłania danych, które mogą być obsługiwane przez sieć, nazywa się jej przepustowością. Jest mierzona w bitach na sekundę (bps). Współczesne sieci zapewniają przepustowość w Kbps, Mbps i Gbps. Niektóre z czynników wpływających na przepustowość sieci to:

- Używane urządzenia sieciowe

- Używane protokoły

- Liczba połączonych użytkowników

- Narzuty sieciowe, takie jak kolizje, błędy itp.

Wydajność

Przepustowość to rzeczywista prędkość, z jaką dane są przesyłane w sieci. Oprócz przesyłania rzeczywistych danych, przepustowość sieci jest wykorzystywana do przesyłania komunikatów o błędach, ramek potwierdzających itp.

Przepustowość jest lepszym miernikiem szybkości sieci, wydajności i wykorzystania pojemności niż przepustowości.

Protokół

Protokół to zbiór zasad i przepisów używanych przez urządzenia do komunikacji w sieci. Podobnie jak ludzie, komputery również potrzebują reguł, aby zapewnić skuteczną komunikację. Jeśli dwie osoby zaczną mówić w tym samym czasie lub w różnych językach, gdy nie ma tłumacza, nie będzie miała miejsca żadna sensowna wymiana informacji.

Podobnie, urządzenia podłączone do sieci muszą przestrzegać reguł określających sytuacje takie jak kiedy i jak transmitować dane, kiedy odbierać dane, jak przekazywać bezbłędne komunikaty itp.

Niektóre popularne protokoły używane w Internecie to:

- Protokół kontroli transmisji

- protokół internetowy

- Point to Point Protocol

- Protokół Przesyłania Plików

- Hypertext Transfer Protocol

- Protokół dostępu do wiadomości internetowych

W dużych sieciach może istnieć więcej niż jedna ścieżka do przesyłania danych senderdo odbiorcy. Wybieranie ścieżki, którą dane muszą usunąć z dostępnych opcji, nazywa sięswitching. Istnieją dwie popularne techniki przełączania - przełączanie obwodów i przełączanie pakietów.

Przełączanie obwodów

Gdy dla transmisji danych między nadawcą a odbiorcą ustanowiona jest dedykowana ścieżka, nazywa się to przełączaniem obwodów. Gdy jakikolwiek węzeł sieciowy chce wysłać dane, czy to audio, wideo, tekst lub inny rodzaj informacji, acall request signaljest wysyłany do odbiorcy i potwierdzany z powrotem, aby zapewnić dostępność dedykowanej ścieżki. Ta dedykowana ścieżka jest następnie używana do wysyłania danych. ARPANET wykorzystywał komutację obwodów do komunikacji w sieci.

Zalety przełączania obwodów

Przełączanie obwodów zapewnia te zalety w porównaniu z innymi technikami przełączania -

- Po skonfigurowaniu ścieżki jedyne opóźnienie dotyczy szybkości transmisji danych

- Nie ma problemu z zatłoczeniem lub zniekształconą wiadomością

Wady przełączania obwodów

Przełączanie obwodów ma też swoje wady -

Wymagany jest długi czas konfiguracji

Żądanie tokena musi dotrzeć do odbiorcy, a następnie zostać potwierdzone, zanim nastąpi transmisja

Linia może być długo zawieszona

Przełączanie pakietów

Jak omówiliśmy, głównym problemem związanym z przełączaniem obwodów jest to, że do transmisji potrzebna jest dedykowana linia. W przełączaniu pakietów dane są dzielone na małe pakiety, z których każdy ma adres źródłowy i docelowy, podróżując z jednego routera do następnego.

Aby każda sieć była efektywna, nieprzetworzony strumień danych musi być przesyłany z jednego urządzenia do drugiego za pośrednictwem jakiegoś nośnika. Do przesyłania danych można wykorzystać różne media transmisyjne. Te media transmisyjne mogą być dwojakiego rodzaju -

Guided- W mediach kierowanych przesyłane dane są przesyłane przez system okablowania o stałej ścieżce. Na przykład druty miedziane, przewody światłowodowe itp.

Unguided- W mediach niekierowanych przesyłane dane przemieszczają się w wolnej przestrzeni w postaci sygnału elektromagnetycznego. Na przykład fale radiowe, lasery itp.

Każde medium transmisyjne ma swoje zalety i wady pod względem przepustowości, szybkości, opóźnienia, kosztu bitu, łatwości instalacji i konserwacji, itp. Omówmy szczegółowo niektóre z najczęściej używanych mediów.

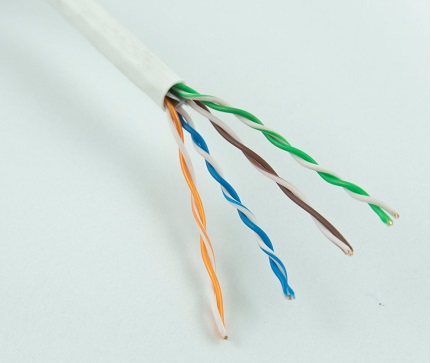

Skrętka

Druty miedziane są najczęściej używanymi drutami do przesyłania sygnałów ze względu na dobrą wydajność i niskie koszty. Najczęściej stosowane są w liniach telefonicznych. Jeśli jednak dwa lub więcej przewodów leżą razem, mogą zakłócać wzajemne sygnały. Aby zredukować te zakłócenia elektromagnetyczne, para miedzianych drutów jest skręcona razem w spiralny kształt jak cząsteczka DNA. Nazywa się takie skręcone druty miedzianetwisted pair. Aby zmniejszyć interferencję między pobliskimi parami skręconymi, współczynniki skręcenia są różne dla każdej pary.

Do 25 skręconych par jest połączonych w osłonę ochronną, tworząc skrętki dwużyłowe, które są podstawą systemów telefonicznych i sieci Ethernet.

Zalety skrętki

Skrętka to najstarsze i najpopularniejsze kable na całym świecie. Wynika to z wielu zalet, które oferują -

- Wyszkolony personel łatwo dostępny dzięki płytkiej krzywej uczenia się

- Może być używany zarówno do transmisji analogowych, jak i cyfrowych

- Najniższa cena na krótkie odległości

- Cała sieć nie przestaje działać, jeśli część sieci jest uszkodzona

Wady skrętki

Ze swoimi wieloma zaletami, skrętki mają również pewne wady -

- Sygnał nie może podróżować na duże odległości bez repeaterów

- Wysoki poziom błędu przy odległościach większych niż 100m

- Bardzo cienki i dlatego łatwo pęka

- Nie nadaje się do połączeń szerokopasmowych

Ekranowany kabel dwużyłowy

Aby przeciwdziałać tendencji skrętki dwużyłowej do odbierania sygnałów zakłócających, przewody są ekranowane na trzy sposoby -

- Każda skręcona para jest ekranowana.

- Ekranowany jest zestaw kilku skręconych par w kablu.

- Każda skręcona para, a następnie wszystkie pary są ekranowane.

Takie skręcone pary nazywane są shielded twisted pair (STP) cables. Nazywa się to drutami, które nie są ekranowane, ale po prostu są połączone razem w osłonie ochronnejunshielded twisted pair (UTP) cables. Kable te mogą mieć maksymalną długość 100 metrów.

Ekranowanie sprawia, że kabel jest nieporęczny, więc UTP są bardziej popularne niż STP. Kable UTP są używane jako połączenia sieciowe ostatniej mili w domach i biurach.

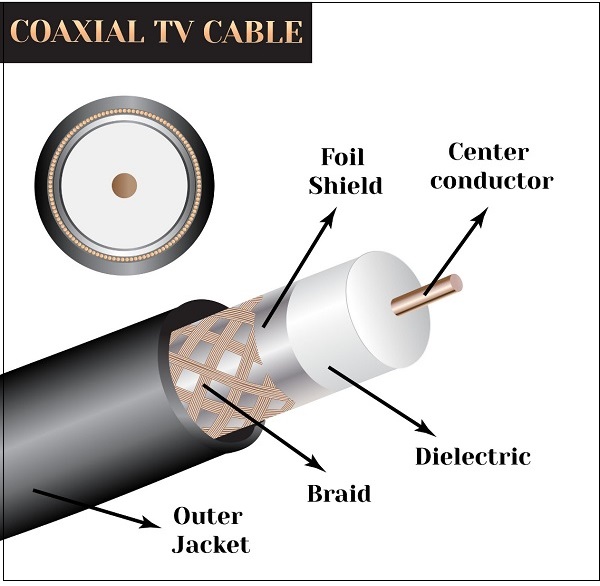

Kabel koncentryczny

Coaxial cables są miedziane kable z lepszymi shieldingniż skrętki, więc przesyłane sygnały mogą przemieszczać się na większe odległości z większą prędkością. Kabel koncentryczny składa się z tych warstw, zaczynając od najbardziej wewnętrznego -

Sztywny drut miedziany wg core

Insulating material otaczające rdzeń

Gęsto tkana pleciona siatka z conducting material otaczający insulator

Ochronny plastic sheath otoczenie drutu

Kable koncentryczne są szeroko stosowane cable TV połączenia i LANs.

Zalety kabli koncentrycznych

Oto zalety kabli koncentrycznych -

Doskonała odporność na zakłócenia

Sygnały mogą przemieszczać się na większe odległości przy wyższych prędkościach, np. Od 1 do 2 Gb / s dla kabla o długości 1 km

Może być używany zarówno dla sygnałów analogowych, jak i cyfrowych

Niedrogie w porównaniu do kabli światłowodowych

Łatwy w instalacji i utrzymaniu

Wady kabli koncentrycznych

To tylko niektóre z wad kabli koncentrycznych -

- Drogie w porównaniu do kabli typu skrętka

- Niekompatybilne z kablami typu skrętka

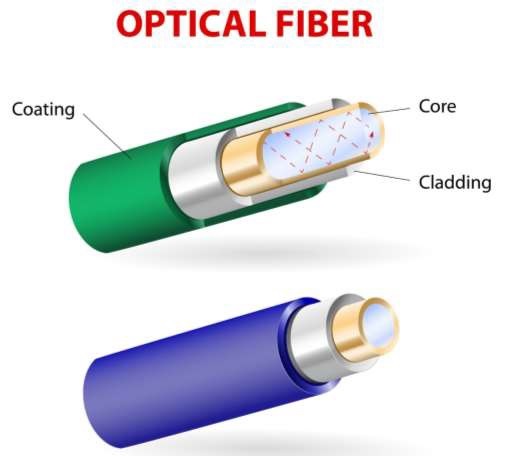

Światłowód

Nazywa się cienkie szklane lub plastikowe nitki używane do przesyłania danych za pomocą fal świetlnych optical fibre. Diody elektroluminescencyjne (LED) lub diody laserowe (LD) emitują fale świetlne nasource, który czyta detector na drugim końcu. Optical fibre cablema wiązkę takich nitek lub włókien związanych razem w ochronnej powłoce. Każde włókno składa się z tych trzech warstw, zaczynając od najbardziej wewnętrznej warstwy -

Core wykonane z wysokiej jakości silica glass lub plastic

Cladding wykonane z wysokiej jakości silica glass lub plastic, z niższym współczynnikiem załamania światła niż rdzeń

Ochronna powłoka zewnętrzna tzw buffer

Zwróć uwagę, że zarówno rdzeń, jak i okładzina są wykonane z podobnego materiału. Jednak jakrefractive index okładziny jest niższa, każda zabłąkana fala świetlna próbująca uciec z rdzenia jest odbijana z powrotem total internal reflection.

Światłowód szybko zastępuje przewody miedziane w liniach telefonicznych, komunikacji internetowej, a nawet w połączeniach telewizji kablowej, ponieważ przesyłane dane mogą być przesyłane na bardzo duże odległości bez osłabienia. Single node kabel światłowodowy może mieć maksymalną długość segmentu 2 km i przepustowość do 100 Mb / s. Multi-node Kabel światłowodowy może mieć maksymalną długość segmentu 100 km i przepustowość do 2 Gb / s.

Zalety światłowodu

Światłowód szybko zastępuje druty miedziane ze względu na zalety, które oferuje -

- Wysoka przepustowość

- Odporny na zakłócenia elektromagnetyczne

- Nadaje się do obszarów przemysłowych i hałaśliwych

- Sygnały przenoszące dane mogą podróżować na duże odległości bez osłabienia

Wady światłowodu

Pomimo długich segmentów i dużej przepustowości, użycie światłowodu może nie być realną opcją dla każdego ze względu na te wady -

- Kable światłowodowe są drogie

- Wyrafinowana technologia wymagana do produkcji, instalacji i konserwacji kabli światłowodowych

- Fale świetlne są jednokierunkowe, więc do transmisji w trybie pełnego dupleksu wymagane są dwie częstotliwości

Podczerwień

Fale podczerwone o niskiej częstotliwości są używane do komunikacji na bardzo krótkie odległości, np. Pilota do telewizora, głośników bezprzewodowych, drzwi automatycznych, urządzeń ręcznych itp. Sygnały podczerwieni mogą rozprzestrzeniać się w pomieszczeniu, ale nie mogą przenikać przez ściany. Jednak ze względu na tak krótki zasięg jest uważany za jeden z najbezpieczniejszych trybów transmisji.

Fala radiowa

Nazywa się transmisję danych za pomocą częstotliwości radiowych radio-wave transmission. Wszyscy znamy kanały radiowe, które nadają programy rozrywkowe. Stacje radiowe przesyłają fale radiowe za pomocątransmitters, które odbiera odbiornik zainstalowany w naszych urządzeniach.

Zarówno nadajniki, jak i odbiorniki wykorzystują anteny do wysyłania lub przechwytywania sygnałów radiowych. Te częstotliwości radiowe mogą być również używane dodirect voice communication w ramach allocated range. Zasięg ten wynosi zwykle 10 mil.

Zalety fal radiowych

Oto niektóre z zalet transmisji fal radiowych -

- Niedrogi sposób wymiany informacji

- Nie trzeba kupować ziemi do układania kabli

- Instalacja i konserwacja urządzeń jest tania

Wady fal radiowych

Oto niektóre z wad transmisji fal radiowych -

- Niezabezpieczony nośnik komunikacji

- Podatny na zmiany pogody, takie jak deszcz, burze itp.

Nazywane są urządzenia sprzętowe używane do łączenia komputerów, drukarek, faksów i innych urządzeń elektronicznych z siecią network devices. Urządzenia te przesyłają dane w szybki, bezpieczny i prawidłowy sposób w tych samych lub różnych sieciach. Urządzenia sieciowe mogą być międzysieciowe lub wewnątrzsieciowe. Niektóre urządzenia są zainstalowane w urządzeniu, jak karta sieciowa lub złącze RJ45, podczas gdy niektóre są częścią sieci, jak router, przełącznik itp. Przyjrzyjmy się bliżej niektórym z tych urządzeń.

Modem

Modem to urządzenie umożliwiające komputerowi wysyłanie lub odbieranie danych przez linie telefoniczne lub kablowe. Dane przechowywane na komputerze są cyfrowe, podczas gdy linia telefoniczna lub kabel mogą przesyłać tylko dane analogowe.

Główną funkcją modemu jest konwersja sygnału cyfrowego na analogowy i odwrotnie. Modem to połączenie dwóch urządzeń -modulator i demodulator. Plikmodulatorkonwertuje dane cyfrowe na dane analogowe, gdy dane są wysyłane przez komputer. Plikdemodulator konwertuje analogowe sygnały danych na dane cyfrowe, gdy są odbierane przez komputer.

Rodzaje modemów

Modem można podzielić na kilka sposobów, takich jak kierunek, w którym może przesyłać dane, typ połączenia z linią transmisyjną, tryb transmisji itp.

W zależności od kierunku transmisji danych modem może być tego typu -

Simplex - Modem simplex może przesyłać dane tylko w jednym kierunku, z urządzenia cyfrowego do sieci (modulator) lub z sieci do urządzenia cyfrowego (demodulator).

Half duplex - Modem półdupleksowy może przesyłać dane w obu kierunkach, ale tylko jeden naraz.

Full duplex - Modem z pełnym dupleksem może przesyłać dane w obu kierunkach jednocześnie.

Złącze RJ45

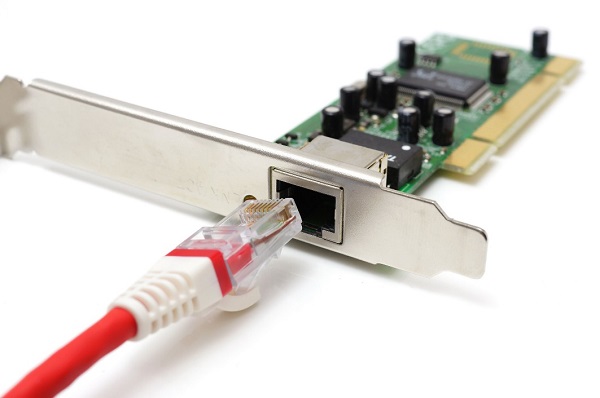

RJ45 to akronim dla Registered Jack 45. RJ45 connector to 8-stykowe gniazdo używane przez urządzenia do fizycznego łączenia Ethernet na podstawie local area networks (LANs). Ethernetto technologia definiująca protokoły do tworzenia sieci LAN. Kable używane w sieciach Ethernet LAN są skrętkami i mająRJ45 connector pinsna obu końcach. Piny te trafiają do odpowiednich gniazd w urządzeniach i łączą urządzenie z siecią.

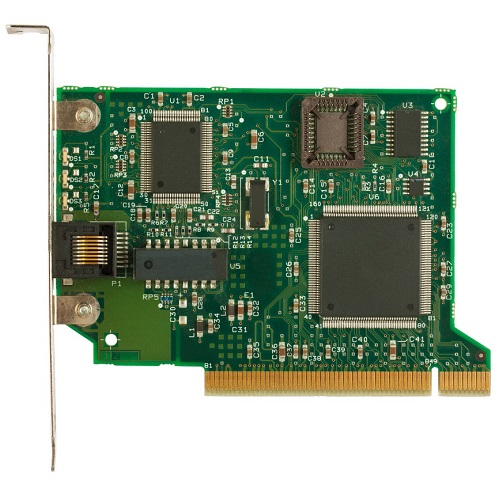

Karta Ethernet

Ethernet card, znany również jako network interface card (NIC), to składnik sprzętowy używany przez komputery do łączenia się Ethernet LANi komunikować się z innymi urządzeniami w sieci LAN. NajwcześniejszyEthernet cardsbyły zewnętrzne w stosunku do systemu i wymagały ręcznej instalacji. W nowoczesnych systemach komputerowych jest to wewnętrzny element sprzętowy. Karta sieciowa maRJ45 socket gdzie kabel sieciowy jest fizycznie podłączony.

Ethernet card speedsmoże się różnić w zależności od obsługiwanych protokołów. Stare karty Ethernet miały maksymalną prędkość wynoszącą10 Mbps. Jednak nowoczesne karty obsługują szybkie sieci Ethernet do szybkości100 Mbps. Niektóre karty mają nawet pojemność1 Gbps.

Router

ZA router jest network layerurządzenie sprzętowe, które przesyła dane z jednej sieci LAN do drugiej, jeśli obie sieci obsługują ten sam zestaw protokołów. Więc arouter jest zwykle podłączony do co najmniej dwóch sieci LAN i internet service provider(ISP). Otrzymuje swoje dane w postacipackets, które są data frames z ich destination addressdodany. Router wzmacnia również sygnały przed ich wysłaniem. Dlatego jest również nazywanyrepeater.

Tabela routingu

Router odczytuje swoją tablicę routingu, aby wybrać najlepszą dostępną trasę, którą pakiet może pokonać, aby szybko i dokładnie dotrzeć do miejsca przeznaczenia. Tablica routingu może mieć dwa typy:

Static- W statycznej tablicy routingu trasy są podawane ręcznie. Dlatego jest odpowiedni tylko dla bardzo małych sieci, które mają maksymalnie dwa do trzech routerów.

Dynamic- W dynamicznej tablicy routingu router komunikuje się z innymi routerami za pośrednictwem protokołów, aby określić, które trasy są wolne. Jest to odpowiednie dla większych sieci, w których ręczne podawanie może być niemożliwe ze względu na dużą liczbę routerów.

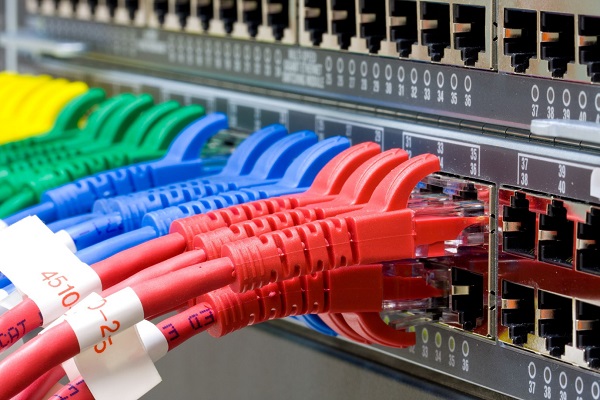

Przełącznik

Switch to urządzenie sieciowe, z którym łączy się inne urządzenia Ethernet sieci za pośrednictwem twisted pairkable. To używapacket switching technika do receive, store i forward data packetsw sieci. Przełącznik przechowuje listę adresów sieciowych wszystkich podłączonych do niego urządzeń.

Po odebraniu pakietu sprawdza adres docelowy i przesyła pakiet do właściwego portu. Przed przekazaniem pakiety są sprawdzane pod kątem kolizji i innych błędów sieciowych. Dane są przesyłane w trybie pełnego dupleksu

Szybkość transmisji danych w przełącznikach może być dwukrotnie większa niż w przypadku innych urządzeń sieciowych, takich jak koncentratory używane do pracy w sieci. Dzieje się tak, ponieważ przełącznik dzieli swoją maksymalną prędkość ze wszystkimi podłączonymi do niego urządzeniami. Pomaga to w utrzymaniu szybkości sieci nawet podczas dużego ruchu. W rzeczywistości wyższe prędkości danych osiąga się w sieciach dzięki zastosowaniu wielu przełączników.

Przejście

Gatewayto urządzenie sieciowe używane do łączenia dwóch lub więcej różnych sieci. W żargonie sieciowym, sieci używające różnych protokołów todissimilar networks. Brama to zwykle komputer z wielomaNICspodłączone do różnych sieci. Bramę można również całkowicie skonfigurować za pomocą oprogramowania. Ponieważ sieci łączą się z inną siecią za pośrednictwem bram, te bramy są zwykle hostami lub punktami końcowymi sieci.

Gateway używa packet switchingtechnika przesyłania danych z jednej sieci do drugiej. W ten sposób jest podobny do plikurouterjedyną różnicą jest to, że router może przesyłać dane tylko przez sieci, które używają tych samych protokołów.

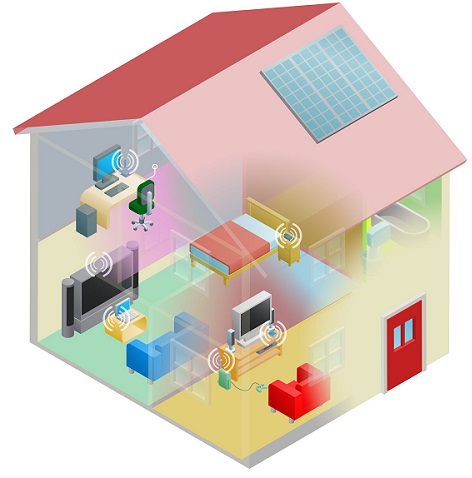

Karta Wi-Fi

Wi-Fi to akronim od wireless fidelity. Wi-Fi technology jest używany do osiągnięcia wireless connection do dowolnej sieci. Wi-Fi card jest cardsłuży do bezprzewodowego łączenia dowolnego urządzenia z siecią lokalną. Nazywa się fizyczny obszar sieci, który zapewnia dostęp do Internetu przez Wi-FiWi-Fi hotspot. Hotspoty można ustawić w domu, biurze lub dowolnej przestrzeni publicznej. Same hotspoty są podłączone do sieci za pomocą przewodów.

ZA Wi-Fi card służy do dodawania możliwości, takich jak teleconferencing, downloading obrazy z aparatu cyfrowego, video chatitp. na stare urządzenia. Nowoczesne urządzenia mają wbudowanywireless network adapter.

Sposób, w jaki urządzenia są ze sobą połączone w celu utworzenia sieci, nazywany jest topologią sieci. Niektóre z czynników wpływających na wybór topologii sieci to:

Cost- Koszt instalacji jest bardzo ważnym czynnikiem wpływającym na całkowity koszt utworzenia infrastruktury. Dlatego podczas projektowania sieci należy wziąć pod uwagę długości kabli, odległość między węzłami, lokalizację serwerów itp.

Flexibility - Topologia sieci powinna być na tyle elastyczna, aby umożliwić rekonfigurację biura, dodawanie nowych węzłów i relokację istniejących węzłów.

Reliability- Sieć powinna być zaprojektowana w taki sposób, aby miała minimalny czas przestoju. Awaria jednego węzła lub segmentu okablowania nie powinna uczynić całej sieci bezużyteczną.

Scalability - Topologia sieci powinna być skalowalna, tj. Może pomieścić obciążenie nowych urządzeń i węzłów bez zauważalnego spadku wydajności.

Ease of installation - Sieć powinna być łatwa do zainstalowania pod względem wymagań sprzętowych, oprogramowania i personelu technicznego.

Ease of maintenance - Rozwiązywanie problemów i konserwacja sieci powinny być łatwe.

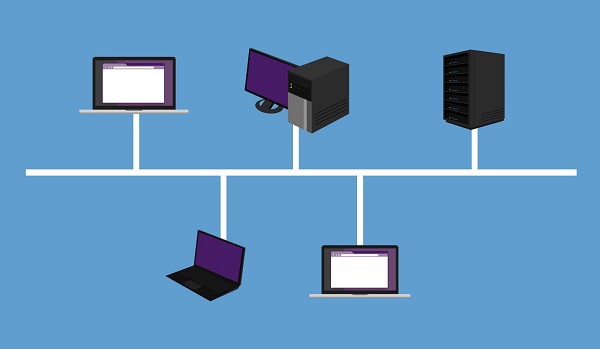

Topologia magistrali

Sieć danych z topologią magistrali ma rozszerzenie linear transmission cable, zwykle coaxial, do którego wielu network devices i workstations są przymocowane na całej długości. Serverznajduje się na jednym końcu autobusu. Gdy stacja robocza musi wysłać dane, przesyłapackets z destination address w jego nagłówku wzdłuż autobusu.

Dane są przesyłane w obu kierunkach wzdłuż autobusu. Gdy terminal docelowy widzi dane, kopiuje je na dysk lokalny.

Zalety topologii magistrali

Oto zalety korzystania z topologii magistrali -

- Łatwy w instalacji i utrzymaniu

- Można go łatwo przedłużyć

- Bardzo niezawodny dzięki pojedynczej linii przesyłowej

Wady topologii magistrali

Oto kilka wad korzystania z topologii magistrali -

- Rozwiązywanie problemów jest trudne, ponieważ nie ma jednego punktu kontroli

- Jeden wadliwy węzeł może spowodować wyłączenie całej sieci

- Głupich terminali nie można podłączyć do magistrali

Topologia pierścienia

W ring topology każdy terminal jest dokładnie podłączony two nodesnadając sieci okrągły kształt. Dane są przesyłane tylko w jednym z góry określonym kierunku.

Gdy terminal musi wysłać dane, przesyła je do sąsiedniego węzła, który przesyła je do następnego. Przed dalszą transmisją dane mogą zostać wzmocnione. W ten sposób dane przepełniają sieć i docierają do węzła docelowego, który usuwa je z sieci. Jeśli dane dotrą do nadawcy, usuwa je i ponownie wysyła później.

Zalety topologii pierścienia

Oto zalety korzystania z topologii pierścienia -

- Do połączenia dwóch węzłów potrzebne są małe segmenty kabli

- Idealny do światłowodów, ponieważ dane przesyłane są tylko w jednym kierunku

- Możliwe bardzo duże prędkości transmisji

Wady topologii pierścienia

Oto niektóre wady korzystania z topologii pierścienia -

Awaria pojedynczego węzła powoduje awarię całej sieci

Rozwiązywanie problemów jest trudne, ponieważ wiele węzłów może wymagać sprawdzenia, zanim zostanie zidentyfikowany wadliwy

Trudno jest usunąć jeden lub więcej węzłów przy zachowaniu pozostałej części sieci w stanie nienaruszonym

Topologia gwiazdy

W topologii gwiazdy serwer jest podłączony indywidualnie do każdego węzła. Serwer jest również nazywany węzłem centralnym. Każda wymiana danych między dwoma węzłami musi odbywać się za pośrednictwem serwera. Jest to najpopularniejsza topologia sieci informacyjnych i głosowych, ponieważ węzeł centralny może przetwarzać dane otrzymane z węzła źródłowego przed wysłaniem ich do węzła docelowego.

Zalety topologii gwiazdy

Oto zalety korzystania z topologii gwiazdy -

Awaria jednego węzła nie wpływa na sieć

Rozwiązywanie problemów jest łatwe, ponieważ uszkodzony węzeł można natychmiast wykryć z węzła centralnego

Proste protokoły dostępu wymagane, ponieważ jeden z komunikujących się węzłów jest zawsze węzłem centralnym

Wady topologii gwiazdy

Oto wady korzystania z topologii gwiazdy -

Do podłączenia każdego węzła do serwera mogą być wymagane długie kable

Awaria węzła centralnego powoduje awarię całej sieci

Topologia drzewa

Topologia drzewa obejmuje grupę sieci gwiazdowych połączonych kablem szkieletowym magistrali liniowej. Zawiera cechy topologii gwiazdy i magistrali. Topologia drzewa jest również nazywana topologią hierarchiczną.

Zalety topologii drzewa

Oto niektóre z zalet korzystania z topologii drzewa -

Istniejącą sieć można łatwo rozbudować

Okablowanie punkt-punkt dla poszczególnych segmentów oznacza łatwiejszą instalację i konserwację

Dobrze nadaje się do tymczasowych sieci

Wady topologii drzewa

Oto niektóre z wad korzystania z topologii drzewa -

Wiedza techniczna wymagana do konfiguracji i łączenia topologii drzewa

Awaria kabla szkieletowego powoduje awarię całej sieci

Niezabezpieczona sieć

Konserwacja trudna w przypadku dużych sieci

Sieci można podzielić na kategorie w zależności od rozmiaru, złożoności, poziomu bezpieczeństwa lub zasięgu geograficznego. Omówimy niektóre z najpopularniejszych topologii opartych na rozproszeniu geograficznym.

PATELNIA

PAN to akronim nazwy Personal Area Network. PAN to połączenie między urządzeniami znajdującymi się w zasięgu prywatnej przestrzeni osoby, zwykle w zasięgu 10 metrów. Jeśli przesłałeś obrazy lub utwory z laptopa na telefon komórkowy lub z telefonu komórkowego na telefon znajomego za pomocą Bluetooth, skonfigurowałeś i korzystałeś z osobistej sieci komputerowej.

Osoba może podłączyć swój laptop, smartfon, osobistego asystenta cyfrowego i przenośną drukarkę do sieci w domu. Ta sieć może być w pełni Wi-Fi lub kombinacją przewodowej i bezprzewodowej.

LAN

LAN lub Local Area Network to sieć przewodowa rozproszona w jednym miejscu, takim jak biuro, budynek lub jednostka produkcyjna. Sieć LAN jest konfigurowana, gdy członkowie zespołu muszą dzielić się zasobami oprogramowania i sprzętu, ale nie ze światem zewnętrznym. Typowe zasoby oprogramowania obejmują oficjalne dokumenty, podręczniki użytkownika, podręczniki dla pracowników itp. Zasoby sprzętowe, które można łatwo udostępniać w sieci, obejmują drukarki, faksy, modemy, miejsce w pamięci itp. To drastycznie zmniejsza koszty infrastruktury dla organizacji.

Sieć LAN można skonfigurować za pomocą połączeń przewodowych lub bezprzewodowych. Sieć LAN, która jest całkowicie bezprzewodowa, nazywana jest bezprzewodową siecią LAN lub WLAN.

MĘŻCZYZNA

MAN to skrót od Metropolitan Area Network. Jest to sieć rozproszona w mieście, kampusie uniwersyteckim lub małym regionie. MAN jest większy niż sieć LAN i zwykle rozciąga się na kilka kilometrów. Celem MAN jest współdzielenie zasobów sprzętowych i programowych, a tym samym zmniejszenie kosztów infrastruktury. MAN można zbudować, łącząc kilka sieci LAN.

Najpopularniejszym przykładem sieci MAN jest telewizja kablowa.

BLADY

WAN lub rozległa sieć komputerowa jest rozproszona w jednym kraju lub w wielu krajach. WAN to zazwyczaj sieć wielu sieci LAN, MAN i WAN. Sieć jest konfigurowana przy użyciu połączeń przewodowych lub bezprzewodowych, w zależności od dostępności i niezawodności.

Najpopularniejszym przykładem sieci WAN jest Internet.

Network Protocolsto zbiór zasad regulujących wymianę informacji w sposób łatwy, niezawodny i bezpieczny. Zanim omówimy najpopularniejsze protokoły używane do przesyłania i odbierania danych w sieci, musimy zrozumieć, w jaki sposób sieć jest logicznie zorganizowana lub zaprojektowana. Najpopularniejszym modelem służącym do ustanowienia otwartej komunikacji między dwoma systemami jestOpen Systems Interface (OSI) model zaproponowane przez ISO.

Model OSI

Model OSI nie jest network architectureponieważ nie określa dokładnych usług i protokołów dla każdej warstwy. Po prostu mówi, co powinna zrobić każda warstwa, definiując jej dane wejściowe i wyjściowe. Do architektów sieci należy wdrożenie warstw zgodnie z ich potrzebami i dostępnymi zasobami.

Oto siedem warstw modelu OSI -

Physical layer−Jest to pierwsza warstwa, która fizycznie łączy dwa systemy, które muszą się komunikować. Przesyła dane w bitach i zarządza transmisją jednostronną lub dupleksową przez modem. Zarządza również interfejsem sprzętowym karty interfejsu sieciowego do sieci, takim jak okablowanie, terminatory kabli, topografia, poziomy napięcia itp.

Data link layer- Jest to warstwa oprogramowania układowego karty sieciowej. Łączy datagramy w ramki i dodaje flagi startu i stopu do każdej ramki. Rozwiązuje również problemy spowodowane uszkodzonymi, zgubionymi lub zduplikowanymi ramkami.

Network layer- Dotyczy routingu, przełączania i kontrolowania przepływu informacji między stacjami roboczymi. Rozkłada również datagramy warstwy transportowej na mniejsze datagramy.

Transport layer- Do warstwy sesji plik ma swoją własną formę. Warstwa transportowa dzieli go na ramki danych, zapewnia kontrolę błędów na poziomie segmentu sieci i zapobiega przepełnieniu wolnego hosta przez szybki host. Warstwa transportowa izoluje górne warstwy od sprzętu sieciowego.

Session layer - Ta warstwa jest odpowiedzialna za ustanowienie sesji pomiędzy dwoma stacjami roboczymi, które chcą wymieniać dane.

Presentation layer- Warstwa ta zajmuje się poprawną reprezentacją danych, czyli składnią i semantyką informacji. Kontroluje bezpieczeństwo na poziomie plików i odpowiada za konwersję danych do standardów sieciowych.

Application layer- To najwyższa warstwa sieci jest odpowiedzialna za wysyłanie żądań aplikacji przez użytkownika do niższych poziomów. Typowe aplikacje obejmują przesyłanie plików, pocztę e-mail, zdalne logowanie, wprowadzanie danych itp.

Nie jest konieczne, aby każda sieć miała wszystkie warstwy. Na przykład warstwy sieciowej nie ma w sieciach rozgłoszeniowych.

Gdy system chce udostępnić dane innej stacji roboczej lub wysłać żądanie przez sieć, jest ono odbierane przez warstwę aplikacji. Dane są następnie przekazywane do niższych warstw po przetworzeniu, aż dotrą do warstwy fizycznej.

W warstwie fizycznej dane są faktycznie przesyłane i odbierane przez warstwę fizyczną docelowej stacji roboczej. Tam dane po przetworzeniu trafiają do wyższych warstw, aż do warstwy aplikacji.

W warstwie aplikacji dane lub żądanie są udostępniane stacji roboczej. Zatem każda warstwa ma przeciwne funkcje dla źródłowej i docelowej stacji roboczej. Na przykład warstwa łącza danych źródłowej stacji roboczej dodaje flagi rozpoczęcia i zakończenia do ramek, ale ta sama warstwa docelowej stacji roboczej usunie flagi rozpoczęcia i zakończenia z ramek.

Przyjrzyjmy się teraz niektórym protokołom używanym przez różne warstwy do realizacji żądań użytkowników.

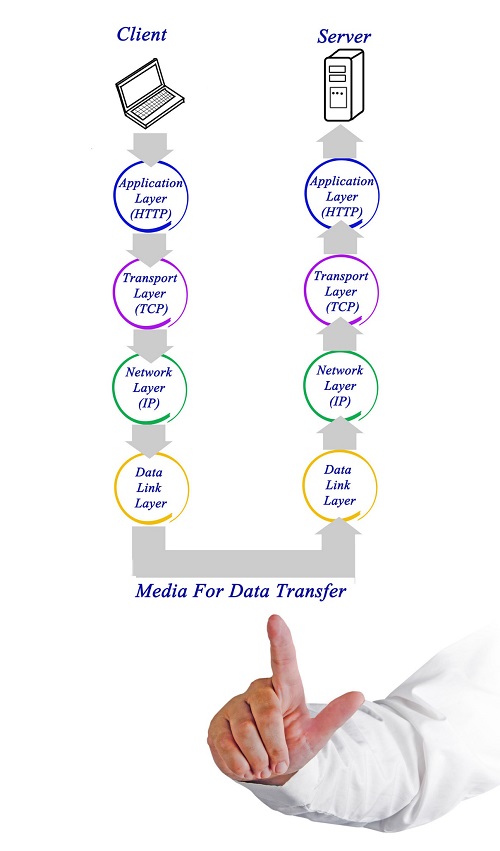

TCP / IP

TCP / IP oznacza Transmission Control Protocol/Internet Protocol. TCP / IP to zestaw protokołów warstwowych używanych do komunikacji w Internecie. Model komunikacji tego pakietu to model klient-serwer. Komputer wysyłający żądanie jest klientem, a komputer, do którego wysyłane jest żądanie, jest serwerem.

TCP / IP ma cztery warstwy -

Application layer - Używane są protokoły warstwy aplikacji, takie jak HTTP i FTP.

Transport layer- Dane są przesyłane w postaci datagramów z wykorzystaniem protokołu kontroli transmisji (TCP). TCP jest odpowiedzialny za rozbicie danych po stronie klienta, a następnie ponowne złożenie ich po stronie serwera.

Network layer- Połączenie w warstwie sieciowej jest nawiązywane przy użyciu protokołu internetowego (IP) w warstwie sieciowej. Każdemu urządzeniu podłączonemu do Internetu jest przypisywany adres nazywany adresem IP przez protokół, aby łatwo zidentyfikować maszyny źródłowe i docelowe.

Data link layer - Rzeczywista transmisja danych w bitach odbywa się w warstwie łącza danych przy użyciu adresu docelowego dostarczonego przez warstwę sieciową.

Protokół TCP / IP jest szeroko stosowany w wielu sieciach komunikacyjnych innych niż Internet.

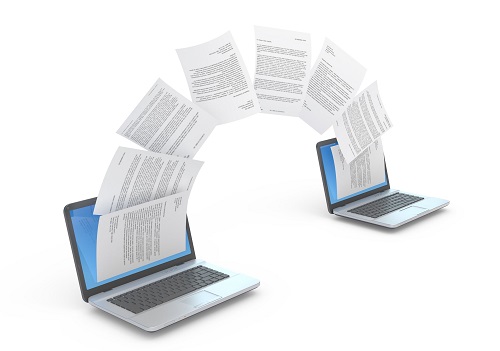

FTP

Jak widzieliśmy, potrzeba sieci pojawiła się przede wszystkim w celu ułatwienia wymiany plików między badaczami. Do dziś transfer plików pozostaje jednym z najczęściej używanych funkcji. Protokół obsługujący te żądania toFile Transfer Protocol lub FTP.

Korzystanie z FTP do przesyłania plików jest pomocne w następujących przypadkach -

Łatwe przesyłanie plików między dwiema różnymi sieciami

Może wznowić sesje transferu plików, nawet jeśli połączenie zostanie zerwane, jeśli protokół jest odpowiednio skonfigurowany

Umożliwia współpracę między zespołami oddzielonymi geograficznie

PPP

Point to Point Protocol lub PPP to protokół warstwy łącza danych, który umożliwia transmisję ruchu TCP / IP przez połączenie szeregowe, takie jak linia telefoniczna.

Aby to zrobić, PPP definiuje te trzy rzeczy -

Metoda kadrowania służąca do wyraźnego definiowania końca jednej ramki i początku drugiej, obejmująca również wykrywanie błędów.

Protokół kontroli łącza (LCP) do ustawiania linii komunikacyjnych, uwierzytelniania i wyłączania ich, gdy nie są już potrzebne.

Protokół kontroli sieci (NCP) dla każdego protokołu warstwy sieci obsługiwanego przez inne sieci.

Korzystając z PPP, użytkownicy domowi mogą korzystać z połączenia internetowego przez linie telefoniczne.

Każde urządzenie, które nie musi pozostawać w jednym miejscu, aby wykonywać swoje funkcje, jest urządzeniem mobilnym. Tak więc laptopy, smartfony i osobiste asystenty cyfrowe to tylko niektóre przykłady urządzeń mobilnych. Ze względu na swój przenośny charakter urządzenia mobilne łączą się z sieciami bezprzewodowo. Urządzenia mobilne zwykle używają fal radiowych do komunikacji z innymi urządzeniami i sieciami. Tutaj omówimy protokoły używane do prowadzenia komunikacji mobilnej.

Protokoły komunikacji mobilnej wykorzystują multipleksowanie do wysyłania informacji. Multipleksowanie to metoda łączenia wielu sygnałów cyfrowych lub analogowych w jeden sygnał w kanale danych. Zapewnia to optymalne wykorzystanie kosztownych zasobów i czasu. W miejscu docelowym sygnały te są demultipleksowane w celu odtworzenia pojedynczych sygnałów.

Oto rodzaje opcji multipleksowania dostępnych dla kanałów komunikacyjnych -

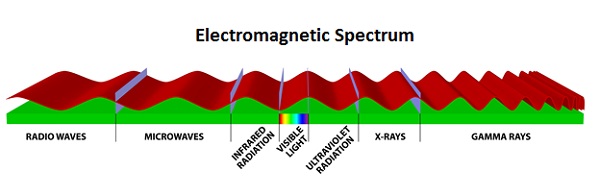

FDM (Frequency Division Multiplexing)- Tutaj każdemu użytkownikowi przypisana jest inna częstotliwość z całego widma. Wszystkie częstotliwości mogą wtedy jednocześnie przemieszczać się w kanale danych.

TDM (Time Division Multiplexing)- Pojedyncza częstotliwość radiowa jest podzielona na wiele gniazd, a każde gniazdo jest przypisane do innego użytkownika. Tak więc wielu użytkowników może być obsługiwanych jednocześnie.

CDMA (Code Division Multiplexing)- Tutaj kilku użytkowników współdzieli jednocześnie to samo widmo częstotliwości. Różnicuje się je poprzez przypisanie im unikalnych kodów. Odbiornik posiada unikalny klucz do identyfikacji poszczególnych rozmów.

GSM

GSM to skrót od Global System for Mobile communication. GSM jest jednym z najczęściej używanych cyfrowych systemów telefonii bezprzewodowej. Został opracowany w Europie w latach 80. XX wieku i obecnie jest międzynarodowym standardem w Europie, Australii, Azji i Afryce. Każdy telefon GSM z kartą SIM (Subscriber Identity Module) może być używany w każdym kraju, w którym obowiązuje ten standard. Każda karta SIM posiada unikalny numer identyfikacyjny. Posiada pamięć do przechowywania aplikacji i danych, takich jak numery telefonów, procesor do wykonywania swoich funkcji oraz oprogramowanie do wysyłania i odbierania wiadomości

Technologia GSM wykorzystuje TDMA (Time Division Multiple Access) do obsługi do ośmiu połączeń jednocześnie. Używa również szyfrowania, aby dane były bezpieczniejsze.

Częstotliwości używane przez międzynarodowy standard to 900 MHz do 1800 MHz. Jednak telefony GSM używane w USA używają częstotliwości 1900 MHz, a zatem nie są kompatybilne z systemem międzynarodowym.

CDMA

CDMA to skrót od Code Division Multiple Access. Po raz pierwszy został użyty przez brytyjską armię podczas II wojny światowej. Po wojnie jego użycie rozprzestrzeniło się na tereny cywilne ze względu na wysoką jakość usług. Ponieważ każdy użytkownik otrzymuje cały czas całe spektrum, jakość głosu jest bardzo wysoka. Ponadto jest automatycznie szyfrowany, a tym samym zapewnia wysokie bezpieczeństwo przed przechwyceniem i podsłuchem sygnału.

WLL

WLL to skrót od Wireless in Local Loop. Jest to lokalna usługa telefonii bezprzewodowej, która może być świadczona w domach lub biurach. Abonenci łączą się bezprzewodowo ze swoją lokalną centralą zamiast z centralą. Korzystanie z łącza bezprzewodowego eliminuje konieczność tworzenia ostatniej mili lub pierwszej mili w połączeniu sieciowym, zmniejszając w ten sposób koszty i skracając czas konfiguracji. Ponieważ dane są przesyłane na bardzo krótki zasięg, jest to bezpieczniejsze niż sieci przewodowe.

System WLL składa się ze słuchawek użytkownika i stacji bazowej. Stacja bazowa jest połączona z centralą oraz anteną. Antena nadaje i odbiera połączenia od użytkowników przez naziemne łącza mikrofalowe. Każda stacja bazowa może obsługiwać wiele słuchawek w zależności od jej pojemności.

GPRS

GPRS to skrót od General Packet Radio Services. Jest to technologia komunikacji bezprzewodowej oparta na pakietach, która pobiera opłaty od użytkowników na podstawie ilości przesyłanych danych, a nie czasu, przez jaki korzystają z usługi. Jest to możliwe, ponieważ GPRS przesyła dane przez sieć w pakietach, a jego przepustowość zależy od ruchu w sieci. Wraz ze wzrostem ruchu jakość usług może się pogorszyć z powodu przeciążenia, dlatego logiczne jest pobieranie opłat od użytkowników według ilości przesyłanych danych.

GPRS to protokół komunikacji mobilnej używany w telefonii komórkowej drugiej (2G) i trzeciej generacji (3G). Zapewnia prędkość od 56 kb / s do 114 kb / s, jednak rzeczywista prędkość może się różnić w zależności od obciążenia sieci.

Od czasu wprowadzenia pierwszego komercyjnego telefonu komórkowego w 1983 roku przez firmę Motorola technologia mobilna przeszła długą drogę. Niezależnie od tego, czy chodzi o technologię, protokoły, oferowane usługi czy szybkość, zmiany w telefonii komórkowej zostały zarejestrowane jako generacja komunikacji mobilnej. Tutaj omówimy podstawowe cechy tych pokoleń, które odróżniają go od poprzednich pokoleń.

Technologia 1G

1G odnosi się do pierwszej generacji bezprzewodowej komunikacji mobilnej, w której do przesyłania danych wykorzystywano sygnały analogowe. Został wprowadzony w Stanach Zjednoczonych na początku lat 80-tych i przeznaczony wyłącznie do komunikacji głosowej. Niektóre cechy komunikacji 1G to:

- Szybkość do 2,4 kb / s

- Słaba jakość głosu

- Duże telefony z ograniczoną żywotnością baterii

- Brak bezpieczeństwa danych

Technologia 2G

2G odnosi się do drugiej generacji telefonii komórkowej, w której po raz pierwszy zastosowano sygnały cyfrowe. Został uruchomiony w Finlandii w 1991 roku i wykorzystywał technologię GSM. Niektóre znaczące cechy komunikacji 2G to:

- Szybkość transmisji danych do 64 kb / s

- Możliwe przesyłanie wiadomości tekstowych i multimedialnych

- Lepsza jakość niż 1G

Kiedy wprowadzono technologię GPRS, umożliwiła ona przeglądanie stron internetowych, usługi poczty e-mail i dużą prędkość wysyłania / pobierania. 2G z GPRS jest również określane jako 2.5G, o krok od następnej generacji mobilnej.

Technologia 3G

Trzecia generacja (3G) telefonii komórkowej rozpoczęła się wraz z początkiem nowego tysiąclecia i oferowała znaczny postęp w stosunku do poprzednich generacji. Niektóre z cech tego pokolenia to -

Prędkości danych od 144 kb / s do 2 Mb / s

Szybkie przeglądanie stron internetowych

Uruchamianie aplikacji internetowych, takich jak wideokonferencje, e-maile multimedialne itp.

Szybki i łatwy transfer plików audio i wideo

Gry 3D

Każda moneta ma dwie strony. Oto kilka wad technologii 3G -

- Drogie telefony komórkowe

- Wysokie koszty infrastruktury, takie jak opłaty licencyjne i mobilne wieże

- Do skonfigurowania infrastruktury wymagany jest przeszkolony personel

Pośrednia generacja, 3.5G, zgrupowała odmienne technologie telefonii komórkowej i danych oraz utorowała drogę do następnej generacji komunikacji mobilnej.

Technologia 4G

Podążając za trendem nowej generacji mobilnej co dekadę, w 2011 roku wprowadzono czwartą generację (4G) komunikacji mobilnej. Jej główne cechy to -

- Prędkości od 100 Mb / s do 1 Gb / s

- Mobilny dostęp do sieci

- Telewizja mobilna o wysokiej rozdzielczości

- Chmura obliczeniowa

- Telefonia IP

E-mail to jedno z najpopularniejszych zastosowań Internetu na całym świecie. Według badania z 2015 r. 2,6 miliarda użytkowników poczty e-mail na całym świecie wysyła około 205 miliardów wiadomości e-mail dziennie. Ponieważ poczta e-mail uwzględnia tak duży ruch w Internecie, protokoły poczty e-mail muszą być bardzo solidne. Tutaj omawiamy niektóre z najpopularniejszych protokołów e-mail używanych na całym świecie.

SMTP

SMTP oznacza Simple Mail Transfer Protocol. Jest zorientowany na połączenieapplication layerprotokół, który jest powszechnie używany do wysyłania i odbierania wiadomości e-mail. Został wprowadzony w 1982 roku przezRFC 821 i ostatnia aktualizacja w 2008 r. przez RFC 5321. Zaktualizowana wersja jest najczęściej używanym protokołem poczty elektronicznej.

Mail servers i agentów transferu poczty SMTPdo wysyłania i odbierania wiadomości. Jednak aplikacje na poziomie użytkownika używają go tylko do wysyłania wiadomości. Do pobierania używają IMAP lub POP3, ponieważ zapewniająmail box management

RFC lub Request for Commentsjest recenzowanym dokumentem opublikowanym wspólnie przez Internet Engineering Task Force i Internet Society. Została napisana przez naukowców i informatyków opisujących sposób działania Internetu oraz protokoły i systemy, które go obsługują.

POP3

POP3 lub Post Office Protocol Version 3 jest application layer protokół używany przez klientów poczty e-mail do pobierania wiadomości e-mail z serwerów pocztowych TCP/IPsieć. POP został zaprojektowany do przenoszenia wiadomości z serwera na dysk lokalny, ale wersja 3 ma opcję pozostawienia kopii na serwerze

POP3 jest bardzo prostym protokołem do wdrożenia, ale to ogranicza jego użycie. Na przykład POP3 obsługuje tylko jeden serwer pocztowy dla każdej skrzynki pocztowej. Obecnie stał się przestarzały przez nowoczesne protokoły, takie jakIMAP.

IMAP

IMAP oznacza Internet Message Access Protocol. IMAP został zdefiniowany przezRFC 3501aby umożliwić klientom pocztowym pobieranie wiadomości e-mail z serwerów pocztowych za pośrednictwem połączenia TCP / IP. Protokół IMAP jest przeznaczony do pobierania wiadomości z wielu serwerów pocztowych i konsolidacji ich wszystkich w skrzynce pocztowej użytkownika. Typowym przykładem jest klient korporacyjny obsługujący wiele kont firmowych za pośrednictwem lokalnej skrzynki pocztowej znajdującej się w jej systemie.

Wszystkie nowoczesne klienty i serwery poczty e-mail, takie jak Gmail, Outlook i Yahoo Mail, obsługują protokoły IMAP lub POP3. Oto kilka zalet oferowanych przez IMAP w porównaniu z POP3 -

- Szybszy czas odpowiedzi niż POP3

- Wielu klientów pocztowych jest podłączonych jednocześnie do jednej skrzynki pocztowej

- Śledź stan wiadomości, np. Przeczytane, usunięte, oznaczone gwiazdką, z odpowiedzią itp.

- Wyszukaj wiadomości na serwerze

VoIP to skrót od Voice over Internet Protocol. Oznacza usługi telefoniczne przez Internet. Tradycyjnie do wymiany wiadomości wykorzystywany był Internet, ale ze względu na postęp technologiczny jakość jego usług wzrosła wielokrotnie. Możliwe jest teraz dostarczanie komunikacji głosowej przez sieci IP poprzez konwersję danych głosowych na pakiety. VoIP to zestaw protokołów i systemów opracowanych w celu bezproblemowego świadczenia tej usługi.

Oto niektóre protokoły używane w VoIP -

- H.323

- Session Initiation Protocol (SIP)

- Protokół opisu sesji (SDP)

- Media Gateway Control Protocol (MGCP)

- Protokół transportu w czasie rzeczywistym (RTP)

- Protokół Skype

Omówimy tutaj dwa najbardziej podstawowe protokoły - H.323 i SIP.

H.323

H.323 to standard VoIP służący do definiowania komponentów, protokołów i procedur zapewniających sesje multimedialne w czasie rzeczywistym, w tym transmisje audio, wideo i danych w sieciach z przełączaniem pakietów. Niektóre z usług udostępnianych przez H.323 obejmują:

- Telefonia IP

- Telefonia wideo

- Jednoczesna komunikacja audio, wideo i danych

łyk

SIP to akronim od Session Initiation Protocol. SIP to protokół służący do ustanawiania, modyfikowania i kończenia sesji multimedialnych, takich jak telefonia IP. Wszystkie systemy, które wymagają sesji multimedialnych, są rejestrowane i otrzymują adres SIP, podobnie jak adres IP. Korzystając z tego adresu, dzwoniący może sprawdzić dostępność dzwoniącego i odpowiednio zaprosić go na sesję VoIP.

SIP ułatwia wielostronne sesje multimedialne, takie jak wideokonferencje z udziałem trzech lub więcej osób. W krótkim czasie SIP stał się integralną częścią VoIP i w dużej mierze zastąpił H.323.

Bezprzewodowe połączenie z Internetem jest obecnie bardzo powszechne. Często modem zewnętrzny jest podłączony do Internetu, a inne urządzenia łączą się z nim bezprzewodowo. Eliminuje to potrzebę okablowania ostatniej mili lub pierwszej mili. Istnieją dwa sposoby bezprzewodowego łączenia się z Internetem - Wi-Fi i WiMAx.

Wi-Fi

Wi-Fi to akronim od wireless fidelity. Wi-Fi technologysłuży do uzyskania połączenia z Internetem bez bezpośredniego kabla pomiędzy urządzeniem a dostawcą usług internetowych. Do skonfigurowania połączenia Wi-Fi wymagane jest urządzenie obsługujące Wi-Fi i router bezprzewodowy. Oto niektóre cechy bezprzewodowego połączenia z Internetem -

- Zasięg 100 metrów

- Niezabezpieczone połączenie

- Przepustowość 10-12 Mbps

Jeśli komputer stacjonarny lub laptop nie ma pojemności Wi-Fi, można go dodać za pomocą karty Wi-Fi.

Nazywa się fizyczny obszar sieci, który zapewnia dostęp do Internetu przez Wi-Fi Wi-Fi hotspot. Hotspots można ustawić w domu, biurze lub dowolnej przestrzeni publicznej, takiej jak lotnisko, dworce kolejowe itp. Same hotspoty są podłączone do sieci za pomocą przewodów.

WiMax

Aby przezwyciężyć wadę Wi-Fi znajomości, WiMax (Worldwide Interoperability for Microwave Access)został opracowany. WiMax to zbiór standardów komunikacji bezprzewodowej opartych naIEEE 802.16. WiMax zapewnia wielephysical layer i media access control (MAC).

WiMax Forum, utworzona w 2001 r., jest głównym organem odpowiedzialnym za zapewnienie zgodności i interoperacyjności między różnymi sprzedawcami komercyjnymi. Oto niektóre z cech WiMax -

- Szerokopasmowy dostęp bezprzewodowy

- Zasięg 6 mil

- Dostępne szyfrowanie wielopoziomowe

- Przepustowość 72 Mbps

Główne elementy jednostki WiMax to -

WiMax Base Station - Jest to wieża podobna do wież mobilnych i podłączona do Internetu przez szybkie łącze przewodowe.

WiMax Subscriber Unit (SU)- Jest to wersja modemu bezprzewodowego WiMax. Jedyną różnicą jest to, że modem jest podłączony do Internetu za pomocą połączenia kablowego, podczas gdy WiMax SU odbiera połączenie z Internetem bezprzewodowo za pomocą mikrofal.

Sieci komputerowe są integralną częścią naszego życia osobistego i zawodowego, ponieważ wykonujemy wiele codziennych czynności za pośrednictwem Internetu lub lokalnej sieci organizacyjnej. Wadą tego jest to, że ogromna ilość danych, od oficjalnych dokumentów po dane osobowe, jest udostępniana w sieci. Dlatego konieczne jest zapewnienie, że dane nie będą dostępne dla osób nieuprawnionych.

Nazywa się praktykę przyjętą w celu monitorowania i zapobiegania nieautoryzowanemu dostępowi i niewłaściwemu wykorzystaniu zasobów sieciowych i danych na nich network security.

Sieć składa się z dwóch elementów - sprzętu i oprogramowania. Oba te komponenty mają własną podatność na zagrożenia.Threatto potencjalne ryzyko, które może wykorzystać słabość sieci do złamania zabezpieczeń i wyrządzenia szkód. Przykłady zagrożeń sprzętowych obejmują -

- Niewłaściwa instalacja

- Stosowanie niezabezpieczonych komponentów

- Zakłócenia elektromagnetyczne ze źródeł zewnętrznych

- Ekstremalne warunki pogodowe

- Brak planowania katastrofy

Zagrożenia sprzętowe stanowią tylko 10% zagrożeń bezpieczeństwa sieci na całym świecie, ponieważ komponenty muszą być fizycznie dostępne. 90% zagrożeń pochodzi z luk w oprogramowaniu. Tutaj omawiamy główne typy zagrożeń bezpieczeństwa oprogramowania.

Wirus

ZA virus jest złośliwym programem lub malware który przyłącza się do hosta i tworzy wiele kopii siebie (jak prawdziwy wirus!), spowalniając, uszkadzając lub niszcząc system.

Niektóre szkodliwe działania, które może podjąć wirus, to:

- Zajmuje miejsce w pamięci

- Dostęp do prywatnych informacji, takich jak dane karty kredytowej

- Miga niechciane wiadomości na ekranie użytkownika

- Uszkodzenie danych

- Spamowanie kontaktów e-mail

Wirusy atakują głównie systemy Windows. Jeszcze kilka lat temu systemy Mac były uważane za odporne na wirusy, jednak obecnie istnieje również kilka wirusów, które je wywołują.

Wirusy rozprzestrzeniają się za pośrednictwem poczty elektronicznej i do działania potrzebują programu hosta. Za każdym razem, gdy w zainfekowanym systemie zostanie uruchomiony nowy program, wirus dołącza się do tego programu. Jeśli jesteś ekspertem, który majstruje przy plikach systemu operacyjnego, one również mogą zostać zainfekowane.

Koń trojański

Trojan horseto złośliwe oprogramowanie, które ukrywa się w innym programie, takim jak gry lub dokumenty, i szkodzi systemowi. Ponieważ jest on zamaskowany w innym programie, który wydaje się nieszkodliwy, użytkownik nie jest świadomy zagrożenia. Działa w sposób podobny doviruses w tym sensie, że potrzebuje programu hosta do przyłączenia się i szkodzi systemom w ten sam sposób.

Konie trojańskie rozprzestrzeniają się za pośrednictwem poczty elektronicznej i wymiany danych na dyskach twardych lub pendrive'ach. Nawet robaki mogą rozprzestrzeniać konie trojańskie.

Robaki

Wormsto autonomiczne programy wysyłane przez atakującego w celu zainfekowania systemu poprzez jego replikację. Zwykle infekują systemy wielozadaniowe podłączone do sieci. Niektóre ze szkodliwych działań podejmowanych przez robaki obejmują:

- Uzyskiwanie dostępu i przekazywanie haseł przechowywanych w systemie

- Przerwij działanie systemu operacyjnego

- Zakłócaj usługi świadczone przez system

- Zainstaluj wirusy lub konie trojańskie

Spam

Elektroniczna poczta śmieciowa, niechciana poczta lub wiadomości-śmieci nazywane są spamem. Wysyłanie wielu niechcianych wiadomości jednocześnie jest wywoływanespamming. Spamowanie jest zwykle wykonywane jako część taktyki marketingowej mającej na celu ogłoszenie produktu lub podzielenie się poglądami politycznymi lub społecznymi z szeroką bazą ludzi.

Pierwszy spam został wysłany przez Gary'ego Thuerk na platformie ARPANET w 1978 roku w celu ogłoszenia wprowadzenia na rynek nowego modelu komputerów Digital Equipment Corporation. Został wysłany do 393 odbiorców i wraz z dużą ilością hue and cry generował sprzedaż również dla firmy.

Prawie wszystkie serwery pocztowe dają możliwość zatrzymania spamu poprzez oznaczenie odebranej poczty jako niechcianej. Powinieneś uważać, aby udostępniać swój identyfikator e-mail tylko zaufanym osobom lub witrynom, które nie będą sprzedawać ich spamerom.

Istnieje wiele podejść do przeciwdziałania lub przynajmniej ograniczania zagrożeń bezpieczeństwa. Niektóre z nich to -

- Uwierzytelnianie użytkowników uzyskujących dostęp do usługi

- Zapewnienie dostępu upoważnionym użytkownikom

- Używanie zaszyfrowanych haseł do zdalnego logowania

- Korzystanie z biometrycznych parametrów autoryzacji

- Ograniczanie ruchu do iz

Zapory ogniowe to pierwsza linia obrony przed nieautoryzowanym dostępem do sieci prywatnych. Mogą być skutecznie wykorzystywane przeciwko atakom wirusów, trojanów lub robaków.

Jak działają zapory

Słownik definiuje firewalljako ściana lub przegroda zaprojektowana w celu powstrzymania lub zapobieżenia rozprzestrzenianiu się ognia. W sieciach: system zaprojektowany do ochrony intranetu przedunauthorized accessnazywa się zaporą ogniową. Sieć prywatna utworzona za pomocą oprogramowania World Wide Web nosi nazwęintranet. Firewall może być implementowany zarówno sprzętowo, jak i programowo.

Cały ruch do iz sieci jest kierowany przez zaporę. Zapora sieciowa sprawdza każdą wiadomość i blokuje te, które nie spełniają wymagańpre-defined security criteria.

Oto niektóre z powszechnie stosowanych technik zapór ogniowych -

Packet level filtering- Tutaj każdy pakiet jest sprawdzany w zależności od reguł zdefiniowanych przez użytkownika. Jest bardzo skuteczny i przejrzysty dla użytkowników, ale trudny do skonfigurowania. Ponieważ adres IP służy do identyfikacji użytkowników,IP spoofing przez złośliwe strony może przynieść efekt przeciwny do zamierzonego.

Circuit level filtering- Podobnie jak stare dobre połączenia telefoniczne, filtrowanie na poziomie obwodów stosuje mechanizmy bezpieczeństwa podczas ustanawiania połączenia między dwoma systemami. Gdy połączenie zostanie uznane za bezpieczne, transmisja danych może mieć miejsce podczas tej sesji.

Application level filtering - W tym przypadku mechanizmy bezpieczeństwa są stosowane do powszechnie używanych aplikacji, takich jak Telnet, serwery FTP, serwery pamięci masowej itp. Jest to bardzo skuteczne, ale spowalnia działanie aplikacji.

Proxy server - Jak sama nazwa wskazuje, serwer proxy służy do przerywania wszystkich przychodzących i wychodzących wiadomości oraz maskowania prawdziwego adresu serwera.

Zapora może wykorzystywać kombinację dwóch lub więcej technik do zabezpieczenia sieci, w zależności od wymaganego zakresu bezpieczeństwa.

Cookies to małe pliki tekstowe z ich unique IDprzechowywane w Twoim systemie przez witrynę internetową. Witryna przechowuje szczegóły dotyczące przeglądania, takie jak preferencje, dostosowania, identyfikator logowania, klikane strony itp. Specyficzne dla tej witryny. Przechowywanie tych informacji umożliwia witrynie zapewnienie dostosowanej obsługi przy następnej wizycie.

Jak działają pliki cookie

Kiedy odwiedzasz witrynę za pośrednictwem przeglądarki, witryna ta tworzy i przechowuje plik cookie w przeglądarce lub folderze / podfolderze danych programu. Ten plik cookie może być dwojakiego rodzaju -

Session cookie- Jest ważny tylko do czasu trwania sesji. Po wyjściu z witryny plik cookie jest automatycznie usuwany.

Persistent cookieObowiązuje poza bieżącą sesją. Jego data wygaśnięcia jest podana w samym pliku cookie.

Plik cookie przechowuje te informacje -

- Nazwa serwera WWW

- Data / godzina wygaśnięcia pliku cookie

- Unikalny identyfikator

Plik cookie sam w sobie nie ma znaczenia. Może być odczytany tylko przez serwer, który go zapisał. Podczas późniejszej wizyty w witrynie jej serwer dopasowuje identyfikator pliku cookie do własnej bazy danych plików cookie i ładuje strony internetowe na podstawie historii przeglądania.

Obsługa plików cookie

Pliki cookie zostały początkowo zaprojektowane w celu usprawnienia przeglądania Internetu przez użytkownika. Jednak w obecnym agresywnym scenariuszu marketingowymrogue cookiessą używane do tworzenia Twojego profilu w oparciu o Twoje wzorce przeglądania bez Twojej zgody. Dlatego musisz uważać na pliki cookie, jeśli zależy Ci na prywatności i bezpieczeństwie.

Prawie wszystkie współczesne przeglądarki oferują opcje zezwalania, blokowania lub ograniczania plików cookie w systemie. Możesz przeglądać pliki cookie aktywne na swoim komputerze i podejmować odpowiednie decyzje.

Wywoływany jest nieautoryzowany dostęp do danych w urządzeniu, systemie lub sieci hacking. Osoba hakująca system innej osoby jest nazywana hakerem. Haker to bardzo utalentowany ekspert komputerowy, który może wykorzystać najmniejszą lukę w systemie lub sieci, aby go zhakować.

Haker może się włamać z jednego z następujących powodów:

- Kradnij wrażliwe dane

- Przejmij kontrolę nad witryną lub siecią

- Testuj potencjalne zagrożenia bezpieczeństwa

- Dla żartu

- Przekazuj osobiste poglądy dużej publiczności

Rodzaje hakowania

W zależności od włamań do aplikacji lub systemu, są to niektóre kategorie hakowania powszechne w świecie cybernetycznym -

- Hakowanie witryn internetowych

- Hackowanie sieci

- Hakowanie e-maili

- Włamanie hasła

- Włamanie do bankowości internetowej

Etyczne hakowanie

Jak żelazo ostrzy żelazo, hakowanie przeciwników hakuje. Nazywa się wykorzystanie technik hakerskich do identyfikacji potencjalnych zagrożeń dla systemu lub sieciethical hacking. Aby działanie hakerskie można było uznać za etyczne, musi spełniać następujące kryteria:

Haker musi mieć pisemną zgodę na identyfikację potencjalnych zagrożeń bezpieczeństwa

Należy zachować prywatność osoby lub firmy

O możliwych wykrytych naruszeniach bezpieczeństwa należy powiadomić odpowiednie władze

W późniejszym czasie nikt nie powinien być w stanie wykorzystać wtargnięcia etycznego hakera do sieci

Pękanie

Termin, który idzie w parze z hakowaniem, pęka. Uzyskanie nieautoryzowanego dostępu do systemu lub sieci w złym zamiarze jest nazywanecracking. Pękanie jest przestępstwem i może mieć niszczący wpływ na jego ofiary. Crackerzy są przestępcami i wprowadzono surowe prawa cybernetyczne, aby się z nimi uporać.

Cyber przestępstwa

Każda bezprawna działalność związana z komputerem i sieciami lub z nimi związana cybercrime. Dr K. Jaishankar, profesor i kierownik Wydziału Kryminologii Uniwersytetu Raksha Shakti oraz dr Debarati Halder, prawnik i prawnik, definiują cyberprzestępczość w ten sposób:

Przestępstwa popełnione przeciwko osobom lub grupom osób z motywem przestępczym polegającym na celowym naruszeniu reputacji ofiary lub spowodowaniu szkody fizycznej lub psychicznej bądź straty ofierze, bezpośrednio lub pośrednio, przy użyciu nowoczesnych sieci telekomunikacyjnych, takich jak Internet (sieci obejmujące m.in. nie ogranicza się do pokojów rozmów, e-maili, tablic ogłoszeń i grup) i telefonów komórkowych (Bluetooth / SMS / MMS).

Z definicji tej wynika, że każde przestępstwo popełnione w Internecie lub przy użyciu komputerów jest cyberprzestępczością.

Przykłady cyberprzestępstw obejmują -

- Cracking

- Kradzież tożsamości

- Przestępstw z nienawiści

- Oszustwa w handlu elektronicznym

- Kradzież konta karty kredytowej

- Publikowanie nieprzyzwoitych treści

- Pornografia dziecięca

- Stalking online

- naruszenie praw autorskich

- Masowa obserwacja

- Cyberterroryzm

- Wojna cybernetyczna

Prawo cybernetyczne

Cyber law to termin obejmujący kwestie prawne związane z używaniem Internet i cyberspace. Jest to szerokie pojęcie, które obejmuje różnorodne kwestie, takie jak wolność słowa, korzystanie z Internetu, prywatność w Internecie, wykorzystywanie dzieci itp. W większości krajów obowiązuje jedna lub druga forma prawa cybernetycznego, które pozwala stawić czoła rosnącemu zagrożeniu cyberprzestępczością.

Głównym problemem jest to, że w przypadku każdego sprawcy przestępstwa, ofiara i użyte instrumenty mogą być rozproszone w wielu lokalizacjach w kraju i za granicą. Dlatego dochodzenie w sprawie przestępstwa wymaga ścisłej współpracy między ekspertami komputerowymi i wieloma organami rządowymi, czasami w więcej niż jednym kraju.

Indyjska ustawa IT

Ustawa o technologii informacyjnej, 2000 jest podstawowym prawem indyjskim cybercrime i e-commerce. Prawo, zwane teżITA-2000 lub IT Act, Został powiadomiony w dniu 17 th października 2000 roku i opiera się na ustawie Model United Nations w handlu elektronicznym 1996 zalecanej przez Zgromadzenie Ogólne ONZ w dniu 30 th stycznia 1997 r.

Ustawa IT obejmuje całe Indie i uznaje zapisy elektroniczne i podpisy cyfrowe. Niektóre z jego najważniejszych cech to:

Powołanie kontrolera instytucji certyfikujących do regulowania wydawania podpisów cyfrowych

Powołanie Cyber Appellate Tribunal w celu rozstrzygania sporów wynikających z nowej ustawy

Zmiana w sekcjach indyjskiego kodeksu karnego, indyjskiej ustawy o dowodach, ustawy o dowodach bankowych i ustawy RBI w celu dostosowania ich do technologii

Ustawa IT została pierwotnie sformułowana w celu zapewnienia infrastruktury prawnej dla handlu elektronicznego w Indiach. Jednak w 2008 r. Wprowadzono istotne poprawki w celu rozwiązania kwestii, takich jak cyberterroryzm, ochrona danych, pornografia dziecięca, prześladowanie itp. Dało to również władzom uprawnienia do przechwytywania, monitorowania lub odszyfrowywania wszelkich informacji za pomocą zasobów komputerowych.

Kwestie PWI

IPR oznacza Intellectual Property Rights. PWI to ochrona prawna zapewniana twórcomIntellectual Property (IP). Własność intelektualna to każde wytwory intelektu lub umysłu, takie jak sztuka, muzyka, literatura, wynalazki, logo, symbole, slogany itp. Ochrona praw twórców własności intelektualnej jest zasadniczo kwestią moralną. Jednak prawo kraju zapewnia ochronę prawną w przypadku naruszenia tych praw.

Prawa własności intelektualnej obejmują -

- Patents

- Copyrights

- Prawa do wzorów przemysłowych

- Trademarks

- Prawa do odmian roślin

- Sukienka handlowa

- Oznaczenia geograficzne

- Tajemnice handlowe

Nazywa się naruszenie praw własności intelektualnej infringement w przypadku patentów, praw autorskich i znaków towarowych oraz misappropriationw przypadku tajemnic handlowych. Wszelkie publikowane materiały, które przeglądasz lub czytasz w Internecie, są objęte prawami autorskimi ich twórcy, a zatem są chronione prawami własności intelektualnej. Jesteś prawnie i moralnie zobowiązany do nieużywania go i przedstawiania jako własnego. Stanowiłoby to naruszenie praw autorskich twórcy i możesz podjąć kroki prawne.

Omówmy kilka terminów powszechnie używanych w odniesieniu do Internetu.

WWW

WWW to akronim od World Wide Web. WWW to przestrzeń informacyjna zamieszkana przez powiązane ze sobą dokumenty i inne media, do których można uzyskać dostęp przez Internet. WWW został wynaleziony przez brytyjskiego naukowca Tima Bernersa-Lee w 1989 roku i opracowałfirst web browser w 1990 r. w celu ułatwienia wymiany informacji poprzez wykorzystanie połączeń wzajemnych hypertexts.

Tekst zawierający łącze do innego fragmentu tekstu nazywany jest hipertekstem. Zasoby sieciowe zostały zidentyfikowane za pomocą unikalnej nazwy tzwURL aby uniknąć nieporozumień.

World Wide Web zrewolucjonizował sposób, w jaki tworzymy, przechowujemy i wymieniamy informacje. Sukces WWW można przypisać tym czynnikom -

- Przyjazny użytkownikowi

- Korzystanie z multimediów

- Łączenie stron za pomocą hipertekstów

- Interactive

HTML

HTML oznacza Hypertext Markup Language. Język zaprojektowany w taki sposób, że fragmenty tekstu można oznaczyć w celu określenia jego struktury, układu i stylu w kontekście całej strony, nazywa sięmarkup language. Jego podstawową funkcją jest definiowanie, przetwarzanie i prezentowanie tekstu.

HTML to standardowy język do tworzenia stron internetowych i aplikacji internetowych oraz ich ładowania web browsers. Podobnie jak WWW, został stworzony przez Time Berners-Lee, aby umożliwić użytkownikom łatwy dostęp do stron z dowolnej strony.

Kiedy wysyłasz żądanie dotyczące strony, serwer WWW wysyła plik w formacie HTML. Ten plik HTML jest interpretowany przez przeglądarkę internetową i wyświetlany.

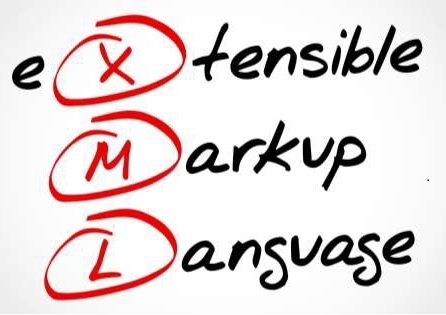

XML

XML oznacza eXtensible Markup Language. Jest to język znaczników przeznaczony do przechowywania i transportu danych w bezpieczny, bezpieczny i prawidłowy sposób. Jak wskazuje słowo „rozszerzalny”, XML zapewnia użytkownikom narzędzie do definiowania własnego języka, zwłaszcza do wyświetlania dokumentów w Internecie.

Każdy dokument XML składa się z dwóch części - structure i content. Weźmy przykład, aby to zrozumieć. Załóżmy, że biblioteka szkolna chce utworzyć bazę danych czasopism, które subskrybuje. To jest plik CATALOG XML, który należy utworzyć.

<CATALOG>

<MAGAZINE>

<TITLE>Magic Pot</TITLE>

<PUBLISHER>MM Publications</PUBLISHER>

<FREQUENCY>Weekly</FREQUENCY>

<PRICE>15</PRICE>

</MAGAZINE>

<MAGAZINE>

<TITLE>Competition Refresher</TITLE>

<PUBLISHER>Bright Publications</PUBLISHER>

<FREQUENCY>Monthly</FREQUENC>

<PRICE>100</PRICE>

</MAGAZINE>

</CATALOG>Każde czasopismo zawiera informacje o tytule, wydawcy, częstotliwości i cenie. Taka jest struktura katalogu. Treścią są wartości takie jak Magic Pot, MM Publication, Monthly, Weekly itp.

Ten plik XML zawiera informacje o wszystkich czasopismach dostępnych w bibliotece. Pamiętaj, że ten plik sam nic nie zrobi. Ale inny fragment kodu można łatwo napisać, aby wyodrębnić, przeanalizować i zaprezentować przechowywane tutaj dane.

HTTP

HTTP oznacza Hypertext Transfer Protocol. Jest to najbardziej podstawowy protokół używany do przesyłania tekstu, grafiki, obrazów, wideo i innych plików multimedialnych w sieciWorld Wide Web. HTTP to plikapplication layer protokół z TCP/IP apartament w client-server model sieciowy i został po raz pierwszy nakreślony przez Time Berners-Lee, ojca World Wide Web.

HTTP to plik request-responseprotokół. Oto jak to działa -

Klient przesyła żądanie do HTTP.

Nawiązano połączenie TCP z serwerem.

Po niezbędnym przetworzeniu serwer odsyła żądanie statusu oraz wiadomość. Wiadomość może mieć żądaną treść lub komunikat o błędzie.

Żądanie HTTP nazywa się metodą. Niektóre z najpopularniejszych metod toGET, PUT, POST, CONNECT, itd. Metody, które mają wbudowane mechanizmy bezpieczeństwa, nazywane są metodami bezpiecznymi, podczas gdy inne są wywoływane unsafe. Wersja protokołu HTTP, która jest całkowicie bezpieczna, to HTTPS, gdzie S oznacza bezpieczny. Tutaj wszystkie metody są bezpieczne.

Przykład zastosowania protokołu HTTP to -

https : //www.tutorialspoint.com/videotutorials/index.htm

Użytkownik żąda (klikając łącze) strony indeksu samouczków wideo w witrynie tutorialspoint.com. Pozostałe części wniosku omówiono w dalszej części rozdziału.

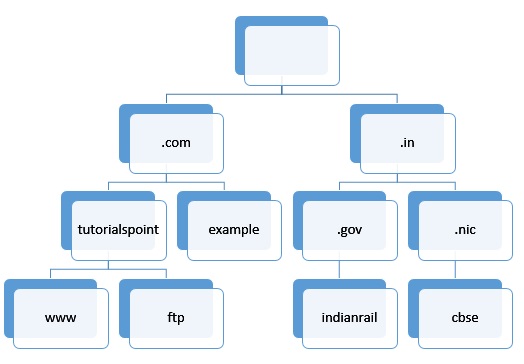

Nazwy domen

Nazwa domeny to unikatowa nazwa nadana serwerowi w celu identyfikacji go w sieci WWW. W podanym wcześniej przykładowym żądaniu -

https://www.tutorialspoint.com/videotutorials/index.htm

tutorialspoint.com to nazwa domeny. Nazwa domeny składa się z wielu części zwanych etykietami oddzielonymi kropkami. Omówmy etykiety tej nazwy domeny. Najbardziej po prawej stronie nazwa .comtop level domain(TLD). Inne przykłady domen najwyższego poziomu to.net, .org, .co, .au, itp.

Etykieta pozostawiona TLD, tj. Tutorialspoint, to second level domain. Na powyższym obrazku.co etykieta w .co.uk jest domeną drugiego poziomu i .uk to TLD. www to po prostu etykieta używana do tworzenia pliku subdomainwitryny tutorialspoint.com. Mogłaby być inna etykietaftp aby utworzyć subdomenę ftp.tutorialspoint.com.

Ta logiczna struktura drzewa nazw domen, począwszy od domeny najwyższego poziomu do nazw domen niższego poziomu, nosi nazwę domain name hierarchy. Katalog główny hierarchii nazw domen tonameless. Maksymalna długość pełnej nazwy domeny to 253 znaków ASCII.

URL

URL oznacza Uniform Resource Locator. Adres URL oznacza lokalizację zasobu internetowego w sieci komputerowej i mechanizm jego pobierania. Kontynuujmy powyższy przykład -

https://www.tutorialspoint.com/videotutorials/index.htm

Ten pełny ciąg to adres URL. Omówmy jego części -

index.htm jest resource (w tym przypadku strona internetowa), który należy pobrać

www.tutorialspoint.com to serwer, na którym znajduje się ta strona

videotutorials to folder na serwerze, na którym znajduje się zasób

www.tutorialspoint.com/videotutorials jest pełną ścieżką zasobu

https jest protokołem używanym do pobierania zasobu

Adres URL jest wyświetlany w pasku adresu przeglądarki internetowej.

Strony internetowe

Website jest zbiorem web pages pod jedną nazwą domeny. Web page to dokument tekstowy znajdujący się na serwerze i podłączony do World Wide Webpoprzez hiperteksty. Korzystając z obrazu przedstawiającego hierarchię nazw domen, można skonstruować takie strony internetowe -

- www.tutorialspoint.com

- ftp.tutorialspoint.com

- indianrail.gov.in

- cbse.nic.in

Zauważ, że nie ma żadnego protokołu związanego ze stronami internetowymi 3 i 4, ale nadal będą się one ładować, używając ich domyślnego protokołu.

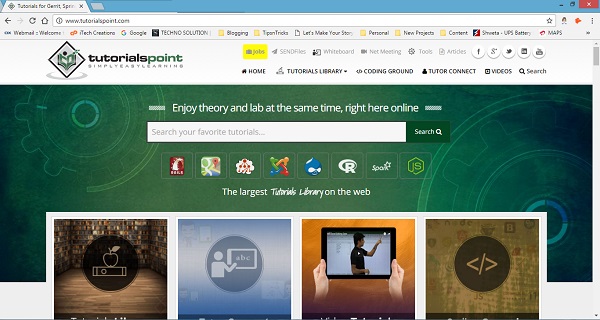

Przeglądarki internetowe

Web browser jest application software do uzyskiwania dostępu, pobierania, prezentowania i przechodzenia przez dowolne zasoby zidentyfikowane przez a URL na World Wide Web. Najpopularniejsze przeglądarki internetowe to -

- Chrome

- Internet Explorer

- Firefox

- Apple Safari

- Opera

Serwery WWW

Web server jest dowolny software application, computer lub networked devicektóry udostępnia pliki użytkownikom zgodnie z ich żądaniem. Te żądania są wysyłane przez urządzenia klienckie za pośrednictwem żądań HTTP lub HTTPS. Popularne oprogramowanie serwera WWW obejmujeApache, Microsoft IIS, i Nginx.

Hosting

Web hosting to usługa internetowa, która umożliwia osobom fizycznym, organizacjom lub firmom przechowywanie web pages do których można uzyskać dostęp w Internecie. Web hosting service providersmają serwery internetowe, na których hostują witryny internetowe i swoje strony. Zapewniają również technologie niezbędne do udostępnienia strony internetowej na żądanie klienta, jak omówiono w HTTP powyżej.

Skrypty internetowe

Script to zestaw instrukcji napisanych przy użyciu dowolnego programming language i interpreted (zamiast compiled) przez inny program. Nazywa się osadzanie skryptów na stronach internetowych w celu nadania im dynamikiweb scripting.

Jak wiesz, web pages są tworzone za pomocą HTML, przechowywane na serwerze, a następnie ładowane do web browsersna życzenie klienta. Wcześniej były to strony internetowestaticw naturze, tj. to, co kiedyś zostało stworzone, było jedyną wersją wyświetlaną użytkownikom. Jednak współcześni użytkownicy, a także właściciele witryn internetowych, wymagają pewnej interakcji ze stronami internetowymi.

Przykłady interakcji obejmują walidację formularzy online wypełnianych przez użytkowników, wyświetlanie wiadomości po zarejestrowaniu przez użytkownika wyboru itp. Wszystko to można osiągnąć za pomocą skryptów internetowych. Istnieją dwa rodzaje skryptów internetowych -

Client side scripting- Tutaj skrypty osadzone na stronie są wykonywane przez sam komputer kliencki za pomocą przeglądarki internetowej. Najpopularniejsze języki skryptowe po stronie klienta to JavaScript, VBScript, AJAX itp.

Server side scripting- Tutaj skrypty są uruchamiane na serwerze. Strona WWW żądana przez klienta jest generowana i wysyłana po uruchomieniu skryptów. Najpopularniejszymi językami skryptowymi po stronie serwera są PHP, Python, ASP .Net itp.

Web 2.0

Web 2.0 to drugi etap rozwoju w World Wide Web gdzie nacisk jest położony dynamic i user generated contentzamiast treści statycznej. Jak wspomniano powyżej, sieć World Wide Web początkowo obsługiwała tworzenie i prezentację zawartości statycznej za pomocą HTML. Jednak wraz z ewolucją użytkowników rosło zapotrzebowanie na treści interaktywne, a do dodania tej dynamiki treści wykorzystano skrypty internetowe.

W 1999 roku Darcy DiNucci ukuł termin Web 2.0, aby podkreślić zmianę paradygmatu w sposobie projektowania i prezentacji stron internetowych użytkownikowi. Stała się popularna około 2004 roku.

Przykłady treści generowanych przez użytkowników w Web 2.0 obejmują portale społecznościowe, społeczności wirtualne, czaty na żywo itp. Zrewolucjonizowały one sposób, w jaki korzystamy z Internetu.