DCN - Bezpieczeństwo sieci komputerowych

W początkowych dniach internetu jego wykorzystanie było ograniczone do wojska i uniwersytetów w celach badawczo-rozwojowych. Później, gdy wszystkie sieci połączyły się i utworzyły Internet, dane używane do podróżowania przez sieć transportu publicznego Zwykłe osoby mogą wysyłać dane, które mogą być bardzo wrażliwe, takie jak dane logowania do banku, nazwa użytkownika i hasła, dokumenty osobiste, dane dotyczące zakupów online lub poufne dokumenty.

Wszystkie zagrożenia bezpieczeństwa są celowe, tj. Występują tylko wtedy, gdy są celowo wywołane. Zagrożenia bezpieczeństwa można podzielić na następujące kategorie:

Interruption

Przerwanie to zagrożenie bezpieczeństwa, w przypadku którego atakowana jest dostępność zasobów. Na przykład użytkownik nie może uzyskać dostępu do swojego serwera internetowego lub serwer WWW został przejęty.

Privacy-Breach

W przypadku tego zagrożenia prywatność użytkownika jest zagrożona. Ktoś, kto nie jest osobą upoważnioną, uzyskuje dostęp lub przechwytuje dane wysłane lub odebrane przez oryginalnego uwierzytelnionego użytkownika.

Integrity

Ten rodzaj zagrożenia obejmuje wszelkie zmiany lub modyfikacje oryginalnego kontekstu komunikacji. Atakujący przechwytuje i odbiera dane przesłane przez nadawcę, a następnie atakujący modyfikuje lub generuje fałszywe dane i wysyła do odbiorcy. Odbiorca otrzymuje dane przy założeniu, że są one wysyłane przez pierwotnego Nadawcę.

Authenticity

Zagrożenie to występuje, gdy osoba atakująca lub osoba naruszająca bezpieczeństwo podszywa się pod prawdziwą osobę i uzyskuje dostęp do zasobów lub komunikuje się z innymi prawdziwymi użytkownikami.

Żadna technika w obecnym świecie nie jest w stanie zapewnić 100% bezpieczeństwa. Można jednak podjąć kroki w celu zabezpieczenia danych podczas ich przesyłania w niezabezpieczonej sieci lub Internecie. Najczęściej stosowaną techniką jest kryptografia.

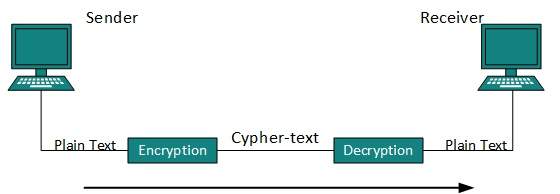

Kryptografia to technika szyfrowania danych w postaci zwykłego tekstu, która utrudnia zrozumienie i interpretację. Obecnie dostępnych jest kilka algorytmów kryptograficznych opisanych poniżej:

Sekretny klucz

Klucz publiczny

Przegląd wiadomości

Szyfrowanie tajnego klucza

Zarówno nadawca, jak i odbiorca mają jeden tajny klucz. Ten tajny klucz służy do szyfrowania danych po stronie nadawcy. Po zaszyfrowaniu dane są wysyłane do odbiorcy w domenie publicznej. Ponieważ odbiorca zna i ma tajny klucz, zaszyfrowane pakiety danych można łatwo odszyfrować.

Przykładem szyfrowania tajnym kluczem jest Data Encryption Standard (DES). W przypadku szyfrowania Secret Key wymagane jest posiadanie oddzielnego klucza dla każdego hosta w sieci, co utrudnia zarządzanie.

Szyfrowanie klucza publicznego

W tym systemie szyfrowania każdy użytkownik ma swój własny tajny klucz i nie znajduje się on we wspólnej domenie. Tajny klucz nigdy nie jest ujawniany w domenie publicznej. Oprócz tajnego klucza każdy użytkownik ma swój własny, ale publiczny klucz. Klucz publiczny jest zawsze upubliczniany i jest używany przez Nadawców do szyfrowania danych. Gdy użytkownik otrzyma zaszyfrowane dane, może je łatwo odszyfrować za pomocą własnego tajnego klucza.

Przykładem szyfrowania kluczem publicznym jest Rivest-Shamir-Adleman (RSA).

Przegląd wiadomości

W tej metodzie rzeczywiste dane nie są wysyłane, zamiast tego obliczana i wysyłana jest wartość skrótu. Drugi użytkownik końcowy oblicza swoją własną wartość skrótu i porównuje z właśnie otrzymaną.Jeśli obie wartości skrótu są dopasowane, w przeciwnym razie jest akceptowana jako odrzucona.

Przykładem Message Digest jest mieszanie MD5. Jest najczęściej używany do uwierzytelniania, w którym hasło użytkownika jest porównywane z hasłem zapisanym na serwerze.