Strategie bezpieczeństwa cybernetycznego

Aby zaprojektować i wdrożyć bezpieczną cyberprzestrzeń, wdrożono pewne rygorystyczne strategie. W tym rozdziale opisano główne strategie stosowane w celu zapewnienia cyberbezpieczeństwa, które obejmują:

- Tworzenie bezpiecznego ekosystemu cybernetycznego

- Tworzenie ram zaufania

- Zachęcanie do otwartych standardów

- Wzmocnienie ram regulacyjnych

- Tworzenie mechanizmów bezpieczeństwa IT

- Zabezpieczanie usług e-administracji

- Ochrona krytycznej infrastruktury informatycznej

Strategia 1 - Tworzenie bezpiecznego ekosystemu cybernetycznego

Ekosystem cybernetyczny obejmuje szeroką gamę różnorodnych podmiotów, takich jak urządzenia (technologie komunikacyjne i komputery), osoby fizyczne, rządy, organizacje prywatne itp., Które współdziałają ze sobą z wielu powodów.

Ta strategia bada ideę posiadania silnego i solidnego ekosystemu cybernetycznego, w którym urządzenia cybernetyczne mogą współpracować ze sobą w przyszłości, aby zapobiegać cyberatakom, zmniejszać ich skuteczność lub znajdować rozwiązania umożliwiające odzyskanie sprawności po cyberataku.

Taki cyber-ekosystem miałby wbudowaną zdolność do tworzenia bezpiecznych sposobów działania w ramach i między grupami urządzeń. Ten ekosystem cybernetyczny można nadzorować za pomocą obecnych technik monitorowania, w których oprogramowanie jest używane do wykrywania i zgłaszania słabych punktów bezpieczeństwa.

Silny cyberekosystem ma trzy symbiotyczne struktury - Automation, Interoperability, i Authentication.

Automation - Ułatwia wdrażanie zaawansowanych środków bezpieczeństwa, zwiększa szybkość i optymalizuje procesy decyzyjne.

Interoperability- Wzmacnia wspólne działania, poprawia świadomość i przyspiesza procedurę uczenia się. Istnieją trzy rodzaje współdziałania -

- Semantyczny (czyli wspólny leksykon oparty na wspólnym zrozumieniu)

- Technical

- Polityka - ważna dla asymilacji różnych współpracowników w integracyjną strukturę cyberobrony.

Authentication - Poprawia technologie identyfikacji i weryfikacji, które działają w celu zapewnienia -

- Security

- Affordability

- Łatwość obsługi i administracji

- Scalability

- Interoperability

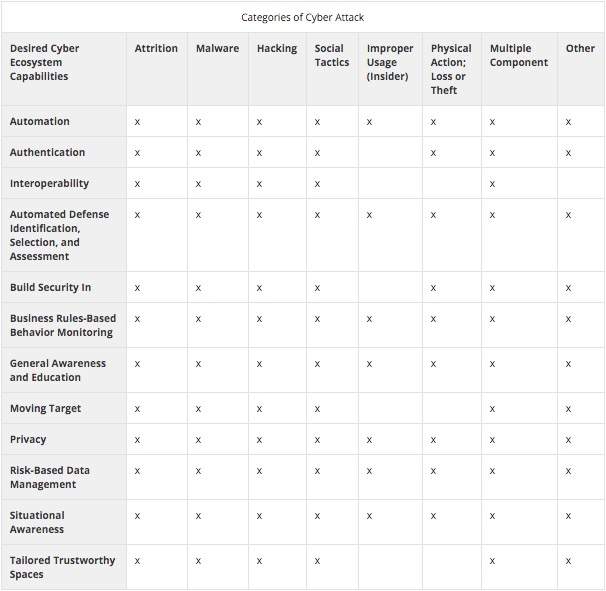

Porównanie ataków

Poniższa tabela przedstawia porównanie kategorii ataków z pożądanymi możliwościami ekosystemu cybernetycznego -

Studium przypadku

Poniższy diagram został przygotowany przez Guilbert Gates for The New York Times, który pokazuje, jak irańska fabryka została zhakowana przez Internet.

Explanation- Zaprojektowano program automatycznego uruchamiania irańskiej elektrowni atomowej. Niestety, nieświadomy zagrożeń pracownik wprowadził program do kontrolera. Program zebrał wszystkie dane związane z elektrownią i wysłał informacje do agencji wywiadowczych, które następnie opracowały i umieściły w niej robaka. Używając robaka, roślina była kontrolowana przez złoczyńców, co doprowadziło do powstania większej liczby robaków, w wyniku czego roślina całkowicie zawiodła.

Rodzaje ataków

W poniższej tabeli opisano kategorie ataków -

| Kategoria ataku | Opis ataku |

|---|---|

| Ścieranie | Metody stosowane do niszczenia sieci i systemów. Obejmuje następujące -

|

| Złośliwe oprogramowanie | Wszelkie złośliwe oprogramowanie używane do przerywania normalnej pracy komputera i niszczenia zasobów informacyjnych bez zgody właściciela. Każde wykonanie z urządzenia wymiennego może zwiększyć zagrożenie ze strony złośliwego oprogramowania. |

| Hakerstwo | Próba celowego wykorzystania słabych punktów w celu uzyskania nieetycznego dostępu, zwykle przeprowadzana zdalnie. Może obejmować -

|

| Taktyka społeczna | Korzystanie z taktyk społecznych, takich jak oszustwa i manipulacja, w celu uzyskania dostępu do danych, systemów lub kontroli. Obejmuje -

|

| Niewłaściwe użycie (zagrożenie wewnętrzne) | Niewłaściwe wykorzystanie praw do danych i kontroli przez osobę fizyczną w organizacji, które mogłoby naruszyć zasady organizacji. Obejmuje -

|

| Fizyczne działanie / utrata lub kradzież sprzętu | Ataki kierowane przez ludzi, takie jak -

|

| Wiele komponentów | Techniki pojedynczego dołączenia, które zawierają kilka zaawansowanych technik i komponentów ataku. |

| Inny | Ataki takie jak -

|

Strategia 2 - Tworzenie ram zaufania

Celem tej strategii jest zaprojektowanie konspektu zgodnie z globalnymi standardami bezpieczeństwa za pomocą tradycyjnych produktów, procesów, ludzi i technologii.

Aby spełnić wymagania bezpieczeństwa narodowego, krajowe ramy znane jako Cybersecurity Assurance Frameworkzostał opracowany. Obejmuje organizacje zajmujące się infrastrukturą krytyczną i rządy poprzez działania „Umożliwianie i wspieranie”.

Enablingdziałania są wykonywane przez jednostki rządowe, które są autonomicznymi organami wolnymi od interesów handlowych. Organy te publikują „Wymagania dotyczące zgodności z polityką bezpieczeństwa narodowego” oraz wytyczne i dokumenty dotyczące bezpieczeństwa IT, które umożliwiają wdrożenie i przestrzeganie bezpieczeństwa IT.

Endorsing działania są związane z rentownymi usługami po spełnieniu obowiązujących norm kwalifikacyjnych i obejmują:

Certyfikacja ISO 27001 / BS 7799 ISMS, audyty systemów IS itp., Które są zasadniczo certyfikatami zgodności.

Norma „Common Criteria” ISO 15408 i standardy weryfikacji modułu Crypto, które obejmują ocenę i certyfikację produktów bezpieczeństwa IT.

Usługi mające na celu pomoc konsumentom we wdrażaniu zabezpieczeń IT, takie jak szkolenie pracowników w zakresie bezpieczeństwa IT.

Certyfikat Trusted Company

Indyjskie firmy IT / ITES / BPO muszą przestrzegać międzynarodowych standardów i najlepszych praktyk w zakresie bezpieczeństwa i prywatności wraz z rozwojem rynku outsourcingu. ISO 9000, CMM, Six Sigma, Total Quality Management, ISO 27001 itp. To tylko niektóre z certyfikatów.

Istniejące modele, takie jak poziomy SEI CMM, są przeznaczone wyłącznie do procesów tworzenia oprogramowania i nie uwzględniają kwestii bezpieczeństwa. Dlatego podjęto kilka wysiłków, aby stworzyć model oparty na koncepcji samocertyfikacji i na wzór modelu dojrzałości oprogramowania (SW-CMM) CMU w USA.

Struktura, która została stworzona przez takie połączenie między przemysłem a rządem, składa się z następujących:

- standards

- guidelines

- practices

Parametry te pomagają właścicielom i operatorom infrastruktury krytycznej zarządzać ryzykiem związanym z cyberbezpieczeństwem.

Strategia 3 - Zachęcanie do otwartych standardów

Normy odgrywają istotną rolę w określaniu, jak podchodzimy do kwestii związanych z bezpieczeństwem informacji w różnych regionach geograficznych i społeczeństwach. Zachęcamy do otwartych standardów -

- Zwiększ efektywność kluczowych procesów,

- Włącz integrację systemów,

- Zapewnij użytkownikom medium do pomiaru nowych produktów lub usług,

- Uporządkuj podejście do aranżacji nowych technologii lub modeli biznesowych,

- Interpretować złożone środowiska i

- Popieraj wzrost gospodarczy.

Normy takie jak ISO 27001 [3] zachęcają do wdrażania standardowej struktury organizacyjnej, w której klienci mogą zrozumieć procesy i zmniejszyć koszty audytu.

Strategia 4 - Wzmocnienie ram regulacyjnych

Celem tej strategii jest stworzenie bezpiecznego ekosystemu cyberprzestrzeni i wzmocnienie ram regulacyjnych. Przewidziano mechanizm 24x7 do zwalczania zagrożeń cybernetycznych za pośrednictwem Narodowego Centrum Ochrony Infrastruktury Informacji Krytycznej (NCIIPC). Zespół Reagowania na Awarie Komputerowe (CERT-In) został wyznaczony do pełnienia funkcji węzłowej agencji zarządzania kryzysowego.

Oto niektóre z najważniejszych elementów tej strategii -

Promocja badań i rozwoju w dziedzinie cyberbezpieczeństwa.

Rozwój zasobów ludzkich poprzez programy edukacyjne i szkoleniowe.

Zachęcanie wszystkich organizacji, zarówno publicznych, jak i prywatnych, do wyznaczenia osoby do pełnienia funkcji dyrektora ds. Bezpieczeństwa informacji (CISO), która będzie odpowiedzialna za inicjatywy dotyczące cyberbezpieczeństwa.

Indyjskie Siły Zbrojne są w trakcie tworzenia dowództwa cybernetycznego w ramach wzmacniania cyberbezpieczeństwa sieci i instalacji obronnych.

Planowane jest skuteczne wdrożenie partnerstwa publiczno-prywatnego, które znacznie przyczyni się do stworzenia rozwiązań dla stale zmieniającego się krajobrazu zagrożeń.

Strategia 5 - Tworzenie mechanizmów bezpieczeństwa IT

Niektóre z podstawowych mechanizmów zapewniających bezpieczeństwo IT to - środki bezpieczeństwa zorientowane na łącze, środki bezpieczeństwa typu end-to-end, środki zorientowane na skojarzenia oraz szyfrowanie danych. Metody te różnią się wewnętrznymi funkcjami aplikacji, a także atrybutami zapewnianych przez nie zabezpieczeń. Omówmy je pokrótce.

Środki zorientowane na łącza

Zapewnia bezpieczeństwo podczas przesyłania danych między dwoma węzłami, niezależnie od ostatecznego źródła i przeznaczenia danych.

Środki od końca do końca

Jest to medium do transportu jednostek danych protokołu (PDU) w sposób chroniony od źródła do celu w taki sposób, aby zakłócenie któregokolwiek z ich łączy komunikacyjnych nie naruszało bezpieczeństwa.

Środki zorientowane na stowarzyszenie

Środki zorientowane na stowarzyszenie to zmodyfikowany zestaw kompleksowych środków, które chronią każde stowarzyszenie z osobna.

Szyfrowanie danych

Definiuje pewne ogólne cechy konwencjonalnych szyfrów i niedawno opracowanej klasy szyfrów klucza publicznego. Koduje informacje w taki sposób, że tylko upoważniony personel może je odszyfrować.

Strategia 6 - Zabezpieczanie usług e-administracji

Zarządzanie elektroniczne (e-governance) jest najbardziej cenionym instrumentem rządowym służącym do świadczenia usług publicznych w sposób odpowiedzialny. Niestety w obecnym scenariuszu nie ma dedykowanej struktury prawnej dla e-rządzenia w Indiach.

Podobnie w Indiach nie ma prawa dotyczącego obowiązkowego elektronicznego dostarczania usług publicznych. I nie ma nic bardziej niebezpiecznego i kłopotliwego niż realizacja projektów e-rządzenia bez wystarczającego cyberbezpieczeństwa. W związku z tym zapewnienie usług e-rządzenia stało się kluczowym zadaniem, zwłaszcza gdy naród dokonuje codziennych transakcji za pomocą kart.

Na szczęście Bank Rezerw Indii wdrożył środki bezpieczeństwa i środki ograniczające ryzyko dla transakcji kartowych w Indiach, które będą obowiązywały od 1 października 2013 r. Odpowiedzialność za zapewnienie bezpiecznych transakcji kartowych powierzył raczej bankom niż klientom.

„E-administracja” lub administracja elektroniczna odnosi się do wykorzystywania technologii informacyjno-komunikacyjnych (ICT) przez organy rządowe do:

- Efektywne świadczenie usług publicznych

- Udoskonalanie wewnętrznej wydajności

- Łatwa wymiana informacji między obywatelami, organizacjami i organami rządowymi

- Przebudowa procesów administracyjnych.

Strategia 7 - Ochrona krytycznej infrastruktury informatycznej

Krytyczna infrastruktura informacyjna jest podstawą bezpieczeństwa narodowego i gospodarczego kraju. Obejmuje elektrownie, autostrady, mosty, zakłady chemiczne, sieci, a także budynki, w których codziennie pracują miliony ludzi. Można je zabezpieczyć za pomocą rygorystycznych planów współpracy i zdyscyplinowanych wdrożeń.

Ochrona infrastruktury krytycznej przed rozwojem cyberzagrożeń wymaga ustrukturyzowanego podejścia. Wymagane jest, aby rząd regularnie intensywnie współpracował z sektorem publicznym i prywatnym, aby zapobiegać, reagować i koordynować działania łagodzące przeciwdziałające próbom zakłóceń i niekorzystnego wpływu na infrastrukturę krytyczną kraju.

Rząd powinien współpracować z właścicielami firm i operatorami w celu wzmocnienia ich usług i grup poprzez udostępnianie informacji o zagrożeniach cybernetycznych i innych.

Należy udostępnić użytkownikom wspólną platformę w celu zgłaszania komentarzy i pomysłów, które można wspólnie wykorzystać, aby zbudować solidniejsze podstawy do zabezpieczania i ochrony infrastruktury krytycznej.

Rząd USA wydał w 2013 r. Zarządzenie wykonawcze „Poprawa cyberbezpieczeństwa infrastruktury krytycznej”, w którym nadano priorytet zarządzaniu ryzykiem cyberbezpieczeństwa związanym z dostarczaniem usług infrastruktury krytycznej. Niniejsze ramy zapewniają wspólną klasyfikację i mechanizm umożliwiający organizacjom:

- Zdefiniuj ich obecny poziom cyberbezpieczeństwa,

- Określ ich cele w zakresie cyberbezpieczeństwa,

- Kategoryzuj i określaj priorytety szans rozwoju w ramach stałego procesu, oraz

- Komunikuj się ze wszystkimi inwestorami na temat cyberbezpieczeństwa.