Omówienie ustawy o cyberprawie i IT

Cyberprzestrzeń

Cyberprzestrzeń można zdefiniować jako skomplikowane środowisko, które obejmuje interakcje między ludźmi, oprogramowaniem i usługami. Utrzymywany jest przez ogólnoświatową dystrybucję urządzeń i sieci technologii informacyjnych i komunikacyjnych.

Dzięki korzyściom płynącym z postępu technologicznego cyberprzestrzeń stała się dziś wspólną pulą wykorzystywaną przez obywateli, przedsiębiorstwa, krytyczną infrastrukturę informacyjną, wojsko i rządy w sposób, który utrudnia wyznaczenie wyraźnych granic między tymi różnymi grupami. Przewiduje się, że w nadchodzących latach cyberprzestrzeń stanie się jeszcze bardziej złożona, wraz ze wzrostem liczby podłączonych do niej sieci i urządzeń.

Bezpieczeństwo cybernetyczne

Cyberbezpieczeństwo oznacza technologie i procedury mające na celu ochronę komputerów, sieci i danych przed bezprawnym dostępem, słabymi punktami i atakami przenoszonymi przez Internet przez cyberprzestępców.

ISO 27001 (ISO27001) to międzynarodowy standard cyberbezpieczeństwa, który zapewnia model tworzenia, stosowania, funkcjonowania, monitorowania, przeglądu, zachowywania i ulepszania systemu zarządzania bezpieczeństwem informacji.

Ministerstwo Komunikacji i Technologii Informacyjnych pod rządami Indii przedstawia zarys strategii zwany Krajową Polityką Cyberbezpieczeństwa. Celem tego organu rządowego jest ochrona infrastruktury publicznej i prywatnej przed cyberatakami.

Polityka cyberbezpieczeństwa

Polityka bezpieczeństwa cybernetycznego to rozwijająca się misja obejmująca cały obszar użytkowników i dostawców technologii informacyjno-komunikacyjnych (ICT). Obejmuje -

- Użytkownicy domowi

- Małe, średnie i duże przedsiębiorstwa

- Podmioty rządowe i pozarządowe

Służy jako ramy autorytatywne, które definiują i kierują działaniami związanymi z bezpieczeństwem cyberprzestrzeni. Umożliwia wszystkim sektorom i organizacjom zaprojektowanie odpowiednich polityk cyberbezpieczeństwa, aby spełnić ich wymagania. Polityka zawiera zarys skutecznej ochrony informacji, systemów informacyjnych i sieci.

Daje zrozumienie podejścia i strategii rządu w zakresie bezpieczeństwa cyberprzestrzeni w kraju. Przedstawia także kilka wskazówek, które pozwolą na współpracę w sektorze publicznym i prywatnym w celu ochrony informacji i systemów informacyjnych. Dlatego też celem tej polityki jest stworzenie ram cyberbezpieczeństwa, które prowadzą do szczegółowych działań i programów zwiększających bezpieczeństwo w cyberprzestrzeni.

Cyberprzestępczość

Plik Information Technology Act 2000 lub jakiekolwiek ustawodawstwo w kraju nie opisuje ani nie wspomina tego terminu Cyber Crime. Można to globalnie uznać za ponure oblicze technologii. Jedyna różnica między tradycyjną przestępczością a cyberprzestępczością polega na tym, że cyberprzestępczość dotyczy przestępstwa związanego z komputerami. Zobaczmy następujący przykład, aby lepiej go zrozumieć -

Traditional Theft - Złodziej włamuje się do domu Rama i steals przedmiot trzymany w domu.

Hacking - Cyberprzestępca / haker siedzący we własnym domu za pośrednictwem swojego komputera włamuje się do komputera Ram i steals dane zapisane w komputerze Rama bez fizycznego dotykania komputera lub wchodzenia do jego domu.

Ustawa o IT z 2000 r. Definiuje terminy -

dostęp w sieci komputerowej w section 2(a)

komputer w section 2(i)

sieć komputerowa w section (2j)

dane w section 2(0)

informacje w section 2(v).

Aby zrozumieć pojęcie cyberprzestępczości, powinieneś znać te prawa. Przedmiotem przestępstwa lub celem w cyberprzestępczości jest komputer lub dane przechowywane w komputerze.

Charakter zagrożenia

Do najpoważniejszych wyzwań XXI wieku należą dominujące i możliwe zagrożenia w sferze cyberbezpieczeństwa. Zagrożenia pochodzą z różnych źródeł i zaznaczają się w destrukcyjnych działaniach skierowanych zarówno do osób fizycznych, firm, infrastruktury krajowej, jak i rządów. Skutki tych zagrożeń niosą ze sobą istotne ryzyko na:

- bezpieczeństwo publiczne

- bezpieczeństwo narodów

- stabilność globalnie połączonej społeczności międzynarodowej

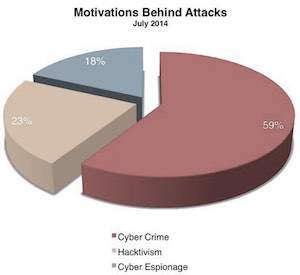

Szkodliwe wykorzystanie technologii informatycznych można łatwo ukryć. Trudno jest ustalić pochodzenie lub tożsamość przestępcy. Nawet motywacja do zakłócenia nie jest łatwym zadaniem do ustalenia. Przestępców tych działań można wyprowadzić tylko z celu, efektu lub innych poszlak. Podmioty zagrażające mogą działać ze znaczną swobodą praktycznie z każdego miejsca. Motywy zakłócenia mogą być takie jak:

- po prostu wykazując sprawność techniczną

- kradzież pieniędzy lub informacji

- rozszerzenie konfliktu państwowego itp.

Źródłem tych zagrożeń są przestępcy, terroryści, a czasem samo państwo. Przestępcy i hakerzy używają różnego rodzaju złośliwych narzędzi i podejść. Ponieważ działalność przestępcza z każdym dniem przybiera nowe kształty, rośnie możliwość działań szkodliwych.

Umożliwianie ludziom

Brak świadomości bezpieczeństwa informacji wśród użytkowników, którymi mogą być zwykłe dzieci w szkole, administrator systemu, programista, a nawet dyrektor generalny firmy, prowadzi do różnych luk w cyberprzestrzeni. Polityka świadomości klasyfikuje następujące działania i inicjatywy w celu zwiększania świadomości użytkowników, edukacji i szkoleń:

Kompletny program uświadamiający do promowania na poziomie krajowym.

Kompleksowy program szkoleniowy, który może zaspokoić potrzeby krajowego bezpieczeństwa informacji (programy dotyczące bezpieczeństwa IT w szkołach, na uczelniach i na uniwersytetach).

Zwiększ skuteczność istniejących programów szkoleniowych w zakresie bezpieczeństwa informacji. Zaplanuj programy szkoleniowe dla poszczególnych dziedzin (np. Egzekwowanie prawa, sądownictwo, e-administracja itp.)

Zatwierdź wsparcie sektora prywatnego w zakresie profesjonalnych certyfikatów bezpieczeństwa informacji.

Ustawa o technologii informacyjnej

Rząd Indii uchwalił ustawę o technologii informacyjnej z kilkoma głównymi celami, które są następujące:

Zapewnienie zgodnego z prawem uznania transakcji za pośrednictwem elektronicznej wymiany danych (EDI) i innych środków komunikacji elektronicznej, zwanych potocznie electronic commercelub e-commerce. Celem było zastąpienie papierowych metod komunikacji i przechowywania informacji.

Ułatwienie elektronicznego składania dokumentów w agencjach rządowych i dalsza zmiana indyjskiego kodeksu karnego, Indian Evidence Act z 1872, Bankers 'Books Evidence Act z 1891 i Reserve Bank of India Act z 1934 r. Oraz w sprawach z nimi związanych lub incydentalnych do tego.

Ustawa o technologii informacyjnej z 2000 r. Została przyjęta jako ustawa nr 21 z 2000 r. Ustawa o informatyce uzyskała zgodę prezydenta 9 czerwca 2000 r. I weszła w życie 17 października 2000 r. Przyjmując tę ustawę o cyberprzestrzeni, Indie stały się dwunasty naród na świecie, który przyjął reżim prawa cybernetycznego.

Misja i wizja Program bezpieczeństwa cybernetycznego

Misja

Następująca misja dotyczy cyberbezpieczeństwa -

Ochrona informacji i infrastruktury informacyjnej w cyberprzestrzeni.

Budowanie zdolności do zapobiegania cyberzagrożeniom i reagowania na nie.

Zmniejszenie podatności i zminimalizowanie szkód spowodowanych incydentami cybernetycznymi poprzez połączenie struktur instytucjonalnych, ludzi, procesów, technologii i współpracy.

Wizja

Aby zbudować bezpieczną i odporną cyberprzestrzeń dla obywateli, przedsiębiorstw i rządu.