Prawo cybernetyczne - krótki przewodnik

Cyberprzestrzeń

Cyberprzestrzeń można zdefiniować jako złożone środowisko, które obejmuje interakcje między ludźmi, oprogramowaniem i usługami. Utrzymywany jest przez ogólnoświatową dystrybucję urządzeń i sieci technologii informacyjnych i komunikacyjnych.

Dzięki korzyściom wynikającym z postępu technologicznego cyberprzestrzeń stała się dziś wspólną pulą wykorzystywaną przez obywateli, przedsiębiorstwa, krytyczną infrastrukturę informacyjną, wojsko i rządy w sposób, który utrudnia wyznaczenie wyraźnych granic między tymi różnymi grupami. Przewiduje się, że w najbliższych latach cyberprzestrzeń stanie się jeszcze bardziej złożona, wraz ze wzrostem liczby sieci i podłączonych do niej urządzeń.

Bezpieczeństwo cybernetyczne

Cyberbezpieczeństwo oznacza technologie i procedury mające na celu ochronę komputerów, sieci i danych przed bezprawnym dostępem, słabymi punktami i atakami przenoszonymi przez Internet przez cyberprzestępców.

ISO 27001 (ISO27001) to międzynarodowy standard cyberbezpieczeństwa, który zapewnia model tworzenia, stosowania, funkcjonowania, monitorowania, przeglądu, zachowywania i ulepszania systemu zarządzania bezpieczeństwem informacji.

Ministerstwo Komunikacji i Technologii Informacyjnych pod rządami Indii przedstawia zarys strategii zwany Krajową Polityką Cyberbezpieczeństwa. Celem tego organu rządowego jest ochrona infrastruktury publicznej i prywatnej przed cyberatakami.

Polityka cyberbezpieczeństwa

Polityka bezpieczeństwa cybernetycznego to rozwijająca się misja obejmująca cały obszar użytkowników i dostawców technologii informacyjno-komunikacyjnych (ICT). Obejmuje -

- Użytkownicy domowi

- Małe, średnie i duże przedsiębiorstwa

- Podmioty rządowe i pozarządowe

Służy jako ramy autorytatywne, które definiują i kierują działaniami związanymi z bezpieczeństwem cyberprzestrzeni. Umożliwia wszystkim sektorom i organizacjom zaprojektowanie odpowiednich polityk cyberbezpieczeństwa, aby spełnić ich wymagania. Polityka zawiera zarys skutecznej ochrony informacji, systemów informacyjnych i sieci.

Daje zrozumienie podejścia i strategii rządu w zakresie bezpieczeństwa cyberprzestrzeni w kraju. Przedstawia również kilka wskazówek, które umożliwią współpracę w sektorze publicznym i prywatnym w celu ochrony informacji i systemów informacyjnych. Dlatego celem niniejszej polityki jest stworzenie ram cyberbezpieczeństwa, które prowadzą do szczegółowych działań i programów zwiększających bezpieczeństwo cyberprzestrzeni.

Cyberprzestępczość

Plik Information Technology Act 2000 lub jakiekolwiek ustawodawstwo w kraju nie opisuje ani nie wspomina tego terminu Cyber Crime. Na całym świecie można to uznać za bardziej ponure oblicze technologii. Jedyna różnica między tradycyjną przestępczością a cyberprzestępczością polega na tym, że cyberprzestępczość dotyczy przestępstwa związanego z komputerami. Zobaczmy następujący przykład, aby lepiej to zrozumieć -

Traditional Theft - Złodziej włamuje się do domu Rama i steals przedmiot trzymany w domu.

Hacking - Cyberprzestępca / haker siedzący we własnym domu, za pośrednictwem swojego komputera, włamuje się do komputera Ram i steals dane zapisane w komputerze Rama bez fizycznego dotykania komputera lub wchodzenia do jego domu.

Ustawa o IT z 2000 r. Definiuje terminy -

dostęp w sieci komputerowej w section 2(a)

komputer w section 2(i)

sieć komputerowa w section (2j)

dane w section 2(0)

informacje w section 2(v).

Aby zrozumieć pojęcie cyberprzestępczości, powinieneś znać te prawa. Przedmiotem przestępstwa lub celem w cyberprzestępczości jest komputer lub dane przechowywane w komputerze.

Charakter zagrożenia

Do najpoważniejszych wyzwań XXI wieku należą dominujące i możliwe zagrożenia w sferze cyberbezpieczeństwa. Zagrożenia pochodzą z różnych źródeł i zaznaczają się w destrukcyjnych działaniach skierowanych zarówno do osób fizycznych, firm, infrastruktury krajowej, jak i rządów. Skutki tych zagrożeń niosą ze sobą istotne ryzyko na:

- bezpieczeństwo publiczne

- bezpieczeństwo narodów

- stabilność globalnie połączonej społeczności międzynarodowej

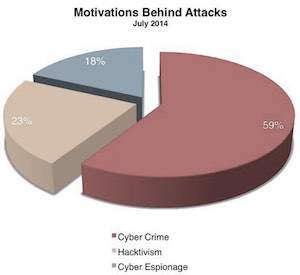

Szkodliwe wykorzystanie technologii informatycznych można łatwo ukryć. Trudno jest ustalić pochodzenie lub tożsamość przestępcy. Nawet motywacja do zakłócenia nie jest łatwym zadaniem do ustalenia. Przestępców tych działań można wyprowadzić tylko z celu, efektu lub innych poszlak. Podmioty zagrażające mogą działać z dużą swobodą praktycznie z każdego miejsca. Motywy zakłócenia mogą być takie jak:

- po prostu wykazując sprawność techniczną

- kradzież pieniędzy lub informacji

- rozszerzenie konfliktu państwowego itp.

Źródłem tych zagrożeń są przestępcy, terroryści, a czasem samo państwo. Przestępcy i hakerzy używają różnego rodzaju złośliwych narzędzi i podejść. Ponieważ działalność przestępcza każdego dnia przybiera nowe kształty, rośnie możliwość działań szkodliwych.

Umożliwianie ludziom

Brak świadomości bezpieczeństwa informacji wśród użytkowników, którymi mogą być zwykłe dzieciaki w szkole, administrator systemu, programista, a nawet dyrektor generalny firmy, prowadzi do różnych luk w cyberprzestrzeni. Polityka świadomości klasyfikuje następujące działania i inicjatywy mające na celu podnoszenie świadomości użytkowników, edukację i szkolenia:

Pełny program uświadamiający, który ma być promowany na poziomie krajowym.

Kompleksowy program szkoleniowy, który może zaspokoić potrzeby krajowego bezpieczeństwa informacji (programy dotyczące bezpieczeństwa IT w szkołach, na uczelniach i na uniwersytetach).

Zwiększ skuteczność obecnych programów szkoleniowych w zakresie bezpieczeństwa informacji. Zaplanuj programy szkoleniowe dla poszczególnych dziedzin (np. Egzekwowanie prawa, sądownictwo, e-administracja itp.)

Zatwierdź wsparcie sektora prywatnego w zakresie profesjonalnych certyfikatów bezpieczeństwa informacji.

Ustawa o technologii informacyjnej

Rząd Indii uchwalił ustawę o technologii informacyjnej z kilkoma głównymi celami, które są następujące:

Zapewnienie zgodnego z prawem uznania transakcji za pośrednictwem elektronicznej wymiany danych (EDI) i innych środków komunikacji elektronicznej, zwanych potocznie electronic commercelub e-commerce. Celem było zastąpienie papierowych metod komunikacji i przechowywania informacji.

Aby ułatwić elektroniczne składanie dokumentów w agencjach rządowych, a następnie zmienić indyjski kodeks karny, Indian Evidence Act z 1872, Bankers 'Books Evidence Act z 1891 i Reserve Bank of India Act z 1934 r., A także w sprawach z nimi związanych lub incydentalnych do tego.

Ustawa o technologii informacyjnej z 2000 r. Została przyjęta jako ustawa nr 21 z 2000 r. Ustawa o informatyce uzyskała zgodę prezydenta 9 czerwca 2000 r. I weszła w życie 17 października 2000 r. Przyjmując tę ustawę o cyberprzestrzeni, Indie stały się dwunasty naród na świecie, który przyjął reżim prawa cybernetycznego.

Misja i wizja Program bezpieczeństwa cybernetycznego

Misja

Następująca misja dotyczy cyberbezpieczeństwa -

Ochrona informacji i infrastruktury informacyjnej w cyberprzestrzeni.

Budowanie zdolności do zapobiegania cyberzagrożeniom i reagowania na nie.

Zmniejszenie podatności i zminimalizowanie szkód spowodowanych incydentami cybernetycznymi poprzez połączenie struktur instytucjonalnych, ludzi, procesów, technologii i współpracy.

Wizja

Aby zbudować bezpieczną i odporną cyberprzestrzeń dla obywateli, firm i rządu.

Niedawne doniesienia Edwarda Snowdena dotyczące amerykańskiego programu nadzoru PRISM pokazały, w jaki sposób sieć podmiotu prawnego i system komputerowy poza określoną jurysdykcją podlegają inwigilacji bez wiedzy takich podmiotów prawnych. Liczba przypadków cyberprzestępczości związanych z przechwytywaniem i szpiegowaniem rośnie w zastraszającym tempie. Aby ograniczyć takie przestępstwa, przepisy dotyczące cyberprzestrzeni są dość regularnie zmieniane.

Wyłaniające się trendy w cyberprzestrzeni

Raporty pokazują, że w nadchodzących latach będzie więcej cyberataków. Dlatego zaleca się organizacjom wzmocnienie łańcuchów dostaw danych za pomocą lepszych metod inspekcji.

Poniżej wymieniono niektóre z pojawiających się trendów w zakresie prawa cybernetycznego -

Wiele krajów wprowadziło surowe przepisy prawne, aby zapobiec nieautoryzowanemu dostępowi do sieci. Takie czyny uznawane są za przestępstwa karne.

Interesariusze firm mobilnych wezmą rządy na całym świecie do wzmocnienia cyberprawnych systemów i administracji w celu uregulowania pojawiających się mobilnych zagrożeń i przestępstw.

Rosnąca świadomość dotycząca prywatności to kolejny nadchodzący trend. Vint Cerf, główny ekspert Google ds. Internetu, stwierdził, że prywatność może być w rzeczywistości anomalią.

Cloud computingto kolejny ważny trend wzrostowy. Wraz z postępem w technologii ogromne ilości danych będą napływać do chmury, która nie jest całkowicie odporna na cyberprzestępstwa.

Wzrost Bitcoinsi inne wirtualne waluty to kolejny trend, na który należy uważać. W najbliższej przyszłości prawdopodobnie mnożą się przestępstwa związane z bitcoinami.

Pojawienie się i akceptacja analityki danych, która jest kolejnym ważnym trendem, który należy podążać, wymaga zwrócenia odpowiedniej uwagi na kwestie dotyczące Big Data.

Stwórz świadomość

Podczas gdy rząd Stanów Zjednoczonych ogłosił październik narodowym miesiącem świadomości cyberbezpieczeństwa, Indie podążają za trendem wdrażania rygorystycznego programu uświadamiającego ogółowi społeczeństwa.

Opinia publiczna jest częściowo świadoma związanych z tym przestępstw virus transfer. Jednak nie zdają sobie sprawy z szerszego obrazu zagrożeń, które mogą wpłynąć na ich cyber-życie. Większość użytkowników internetu ma ogromny brak wiedzy na temat cyberprzestępczości w handlu elektronicznym i bankowości internetowej.

Zachowaj czujność i postępuj zgodnie ze wskazówkami podanymi poniżej, biorąc udział w działaniach online -

Filtruj widoczność danych osobowych w serwisach społecznościowych.

Nie utrzymuj aktywnego przycisku „zapamiętaj hasło” dla żadnego adresu e-mail i haseł

Upewnij się, że Twoja platforma bankowości internetowej jest bezpieczna.

Miej oko podczas zakupów online.

Nie zapisuj haseł na urządzeniach mobilnych.

Zabezpiecz dane logowania dla urządzeń mobilnych i komputerów itp.

Obszary rozwoju

„Cyberlaw Trends in India 2013” i „Cyber law Developments in India in 2014” to dwie znaczące i godne zaufania prace badawcze związane z prawem cybernetycznym przeprowadzone przez Perry4Law Organisation (P4LO) w latach 2013 i 2014.

Istnieją poważne kwestie związane z prawem cybernetycznym, które zasługują na natychmiastowe rozważenie przez rząd Indii. Kwestie te zostały poruszone w ramach podsumowania indyjskiego prawa cybernetycznego z 2014 r. Przeprowadzonego przez P4LO i Cyber Crimes Investigation Center of India (CCICI). Oto kilka głównych problemów -

- Lepsze prawo cybernetyczne i skuteczna strategia zapobiegania cyberprzestępczości

- Wymogi dotyczące szkoleń w zakresie badania cyberprzestępczości

- Sformułowanie dedykowanych praw szyfrowania

- Prawne przyjęcie chmury obliczeniowej

- Sformułowanie i wdrożenie polityki e-mail

- Kwestie prawne płatności internetowych

- Legalność hazardu internetowego i aptek internetowych

- Legalność Bitcoinów

- Ramy do blokowania stron internetowych

- Regulacja aplikacji mobilnych

Wraz z pojawieniem się przymusów cyberprzestępczości, obowiązek banków w zakresie kradzieży i cyberprzestępstw znacznie wzrośnie w najbliższej przyszłości. Banki indyjskie wymagałyby utrzymania dedykowanego zespołu ekspertów prawa cybernetycznego lub skorzystania z pomocy ekspertów zewnętrznych w tym zakresie.

Indyjski sektor ubezpieczeniowy powinien zwiększyć liczbę transakcji związanych z ubezpieczeniami cybernetycznymi w związku z nasilającymi się cyberatakami i cyberprzestępczością.

Międzynarodowa Sieć ds. Cyberbezpieczeństwa

Aby stworzyć międzynarodową sieć ds. Cyberbezpieczeństwa, w marcu 2014 r. W New Delhi w Indiach odbyła się konferencja.

Cele wyznaczone na Międzynarodowej konferencji nt. Cyberprzestępczości i cyberprzestępczości są następujące:

Rozpoznanie rozwijających się trendów w Cyberlaw i przepisów mających wpływ na cyberprzestrzeń w obecnej sytuacji.

Zwiększanie świadomości w celu zwalczania najnowszych rodzajów cyberprzestępczości, które mają wpływ na wszystkich inwestorów w sieci cyfrowej i mobilnej.

Rozpoznanie obszarów dla interesariuszy sieci cyfrowych i mobilnych, w których należy dalej rozwijać Cyberlaw.

Praca w kierunku stworzenia międzynarodowej sieci cyberprzestępczości. Organy prawne mogłyby wtedy odgrywać znaczącą rolę w dalszej ekspansji przepisów dotyczących cyberprzestępczości i prawa cybernetycznego na całym świecie.

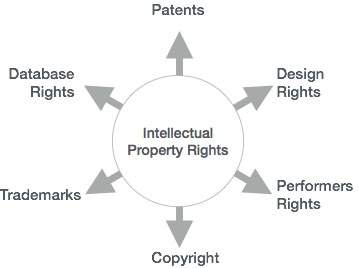

Prawa własności intelektualnej to prawa, które obejmują przywileje przyznane osobom, które są właścicielami i wynalazcami dzieła i które stworzyły coś dzięki swojej intelektualnej kreatywności. Osobom związanym z takimi dziedzinami jak literatura, muzyka, wynalazki itp. Można przyznać takie prawa, które następnie będą mogły być wykorzystywane w działalności biznesowej.

Twórca / wynalazca uzyskuje wyłączne prawa w przypadku nadużycia lub wykorzystania utworu bez jego wcześniejszej informacji. Jednak prawa te przyznawane są na czas określony, aby zachować równowagę.

Poniższa lista czynności objętych prawami własności intelektualnej została ustanowiona przez Światową Organizację Własności Intelektualnej (WIPO):

- Wzory przemysłowe

- Odkrycia naukowe

- Ochrona przed nieuczciwą konkurencją

- Dzieła literackie, artystyczne i naukowe

- Wynalazki we wszystkich dziedzinach ludzkiej działalności

- Występy artystów-wykonawców, fonogramy i audycje

- Znaki towarowe, znaki usługowe, nazwy handlowe i oznaczenia

- Wszelkie inne prawa wynikające z działalności intelektualnej w dziedzinie przemysłu, nauki, literatury lub sztuki

Rodzaje praw własności intelektualnej

Prawa własności intelektualnej można dalej podzielić na następujące kategorie -

- Copyright

- Patent

- Patent

- Tajemnice handlowe itp.

Zalety praw własności intelektualnej

Prawa własności intelektualnej są korzystne z następujących powodów:

Zapewnia wyłączne prawa twórcom lub wynalazcom.

Zachęca osoby do rozpowszechniania i udostępniania informacji i danych zamiast zachowania ich poufności.

Zapewnia obronę prawną i zachęca twórców do ich pracy.

Pomaga w rozwoju społecznym i finansowym.

Prawa własności intelektualnej w Indiach

Aby chronić prawa własności intelektualnej na terytorium Indii, Indie zdefiniowały konstytucyjne, administracyjne i jurysdykcyjne zarysy, niezależnie od tego, czy dotyczą one praw autorskich, patentów, znaków towarowych, wzorów przemysłowych lub innych części praw własności intelektualnej.

W 1999 roku rząd przyjął ważne przepisy oparte na międzynarodowych praktykach w celu ochrony praw własności intelektualnej. Rzućmy okiem na to samo -

Plik Patents(Nowelizacja) Ustawa z 1999 r. Ułatwia ustanowienie systemu skrzynek pocztowych do zgłaszania patentów. Oferuje wyłączne prawa marketingowe na okres pięciu lat.

Plik Trade Marks Bill, 1999, zastąpił ustawę o znakach handlowych i towarowych z 1958 roku

Plik Copyright Ustawa (nowelizacja) z 1999 r. Została podpisana przez prezydenta Indii.

Plik sui generis ustawodawstwo zostało zatwierdzone i nazwane ustawą o oznaczeniach geograficznych towarów (rejestracja i ochrona) z 1999 r.

Plik Industrial Designs Bill, 1999, zastąpił ustawę o projektach z 1911 roku.

Plik Patents (Second Amendment) Bill, 1999, w celu dalszej zmiany ustawy o patentach z 1970 r. Zgodnie z TRIPS.

Własność intelektualna w cyberprzestrzeni

Każdy nowy wynalazek w dziedzinie technologii wiąże się z różnymi zagrożeniami. Internet jest jednym z takich zagrożeń, które opanowało rynek fizyczny i przekształciło go w rynek wirtualny.

Aby zabezpieczyć interes biznesowy, niezbędne jest stworzenie skutecznego mechanizmu zarządzania i ochrony mienia, mając na uwadze znaczną część biznesu i handlu, która ma miejsce w cyberprzestrzeni.

Obecnie każda firma musi opracować skuteczny i oparty na współpracy mechanizm zarządzania własnością intelektualną oraz strategię ochrony. W ten sposób można monitorować i ograniczać stale pojawiające się zagrożenia w cybernetycznym świecie.

Twórcy prawa opracowali różne podejścia i przepisy, aby podnieść poprzeczkę w zapewnieniu bezpiecznej konfiguracji przed takimi cyberzagrożeniami. Jednak obowiązkiem właściciela praw własności intelektualnej (PWI) jest unieważnianie i ograniczanie takich drobnych czynów przestępców poprzez podejmowanie aktywnych środków.

Aby zaprojektować i wdrożyć bezpieczną cyberprzestrzeń, wdrożono pewne rygorystyczne strategie. W tym rozdziale wyjaśniono główne strategie stosowane w celu zapewnienia cyberbezpieczeństwa, które obejmują:

- Tworzenie bezpiecznego ekosystemu cybernetycznego

- Tworzenie ram zaufania

- Zachęcanie do otwartych standardów

- Wzmocnienie ram regulacyjnych

- Tworzenie mechanizmów bezpieczeństwa IT

- Zabezpieczanie usług e-administracji

- Ochrona krytycznej infrastruktury informatycznej

Strategia 1 - Tworzenie bezpiecznego ekosystemu cybernetycznego

Ekosystem cybernetyczny obejmuje szeroką gamę różnorodnych podmiotów, takich jak urządzenia (technologie komunikacyjne i komputery), osoby fizyczne, rządy, organizacje prywatne itp., Które współdziałają ze sobą z wielu powodów.

Ta strategia bada ideę posiadania silnego i solidnego ekosystemu cybernetycznego, w którym urządzenia cybernetyczne mogą współpracować ze sobą w przyszłości, aby zapobiegać cyberatakom, zmniejszać ich skuteczność lub znajdować rozwiązania umożliwiające odzyskanie sił po cyberataku.

Taki cyberekosystem miałby zdolność wbudowaną w swoje urządzenia cybernetyczne, aby umożliwić zorganizowanie bezpiecznych sposobów działania w ramach grup urządzeń i między nimi. Ten ekosystem cybernetyczny można nadzorować za pomocą obecnych technik monitorowania, w których oprogramowanie jest używane do wykrywania i zgłaszania słabych punktów bezpieczeństwa.

Silny cyberekosystem ma trzy symbiotyczne struktury - Automation, Interoperability, i Authentication.

Automation - Ułatwia wdrażanie zaawansowanych środków bezpieczeństwa, zwiększa szybkość i optymalizuje procesy decyzyjne.

Interoperability- Wzmacnia wspólne działania, poprawia świadomość i przyspiesza procedurę uczenia się. Istnieją trzy rodzaje współdziałania -

- Semantyczny (czyli wspólny leksykon oparty na wspólnym zrozumieniu)

- Technical

- Polityka - ważna dla asymilacji różnych współpracowników w integracyjną strukturę cyberobrony.

Authentication - Poprawia technologie identyfikacji i weryfikacji, które działają w celu zapewnienia -

- Security

- Affordability

- Łatwość obsługi i administracji

- Scalability

- Interoperability

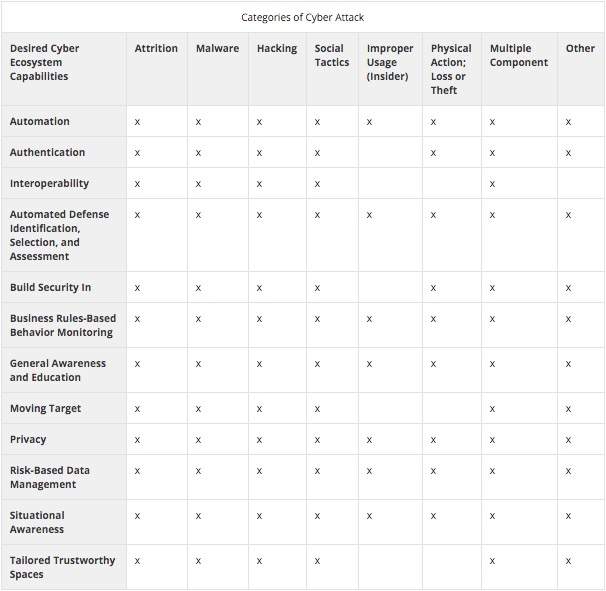

Porównanie ataków

Poniższa tabela przedstawia porównanie kategorii ataków z pożądanymi możliwościami ekosystemu cybernetycznego -

Studium przypadku

Poniższy diagram został przygotowany przez Guilbert Gates for The New York Times, który pokazuje, jak irańska fabryka została zhakowana przez Internet.

Explanation- Zaprojektowano program automatycznego uruchamiania irańskiej elektrowni atomowej. Niestety, nieświadomy zagrożeń pracownik wprowadził program do kontrolera. Program zebrał wszystkie dane związane z elektrownią i wysłał informacje do agencji wywiadowczych, które następnie opracowały i wprowadziły do zakładu robaka. Używając robaka, roślina była kontrolowana przez złoczyńców, co doprowadziło do powstania większej liczby robaków, w wyniku czego roślina całkowicie zawiodła.

Rodzaje ataków

W poniższej tabeli opisano kategorie ataków -

| Kategoria ataku | Opis ataku |

|---|---|

| Ścieranie | Metody stosowane do uszkadzania sieci i systemów. Obejmuje następujące -

|

| Złośliwe oprogramowanie | Wszelkie złośliwe oprogramowanie używane do przerywania normalnej pracy komputera i niszczenia zasobów informacyjnych bez zgody właściciela. Każde wykonanie z urządzenia wymiennego może zwiększyć zagrożenie ze strony złośliwego oprogramowania. |

| Hakerstwo | Próba celowego wykorzystania słabych punktów w celu uzyskania nieetycznego dostępu, zwykle przeprowadzana zdalnie. Może obejmować -

|

| Taktyka społeczna | Korzystanie z taktyk społecznych, takich jak oszustwa i manipulacja, w celu uzyskania dostępu do danych, systemów lub kontroli. Obejmuje -

|

| Niewłaściwe użycie (zagrożenie wewnętrzne) | Niewłaściwe wykorzystanie praw do danych i mechanizmów kontrolnych przez osobę fizyczną w organizacji, które naruszałoby zasady organizacji. Obejmuje -

|

| Fizyczne działanie / utrata lub kradzież sprzętu | Ataki kierowane przez ludzi, takie jak -

|

| Wiele komponentów | Techniki pojedynczego dołączenia, które zawierają kilka zaawansowanych technik i komponentów ataku. |

| Inny | Ataki takie jak -

|

Strategia 2 - Tworzenie ram zaufania

Celem tej strategii jest zaprojektowanie konspektu zgodnie z globalnymi standardami bezpieczeństwa za pomocą tradycyjnych produktów, procesów, ludzi i technologii.

Aby spełnić wymagania bezpieczeństwa narodowego, krajowe ramy znane jako Cybersecurity Assurance Frameworkzostał opracowany. Obsługuje krytyczne organizacje infrastrukturalne i rządy poprzez działania „Umożliwianie i wspieranie”.

Enablingdziałania są wykonywane przez jednostki rządowe, które są autonomicznymi organami wolnymi od interesów handlowych. Organy te publikują „Wymagania dotyczące zgodności z polityką bezpieczeństwa narodowego” oraz wytyczne i dokumenty dotyczące bezpieczeństwa IT, które umożliwiają wdrożenie i przestrzeganie bezpieczeństwa IT.

Endorsing działania są zaangażowane w rentowne usługi po spełnieniu obowiązujących norm kwalifikacyjnych i obejmują:

Certyfikacja ISO 27001 / BS 7799 ISMS, audyty systemów IS itp., Które są zasadniczo certyfikatami zgodności.

Norma „Common Criteria” ISO 15408 i standardy weryfikacji modułu Crypto, które obejmują ocenę i certyfikację produktów bezpieczeństwa IT.

Usługi mające na celu pomoc konsumentom we wdrażaniu bezpieczeństwa IT, takie jak szkolenie pracowników w zakresie bezpieczeństwa IT.

Certyfikat Trusted Company

Indyjskie firmy IT / ITES / BPO muszą przestrzegać międzynarodowych standardów i najlepszych praktyk w zakresie bezpieczeństwa i prywatności wraz z rozwojem rynku outsourcingu. ISO 9000, CMM, Six Sigma, Total Quality Management, ISO 27001 itd. To tylko niektóre z certyfikatów.

Istniejące modele, takie jak poziomy SEI CMM, są przeznaczone wyłącznie do procesów tworzenia oprogramowania i nie uwzględniają kwestii bezpieczeństwa. Dlatego podjęto kilka wysiłków w celu stworzenia modelu opartego na koncepcji samocertyfikacji i na wzór modelu dojrzałości oprogramowania (SW-CMM) CMU w USA.

Struktura, która została stworzona przez takie połączenie między przemysłem a rządem, składa się z następujących:

- standards

- guidelines

- practices

Parametry te pomagają właścicielom i operatorom infrastruktury krytycznej zarządzać ryzykiem związanym z cyberbezpieczeństwem.

Strategia 3 - Zachęcanie do otwartych standardów

Normy odgrywają istotną rolę w określaniu, jak podchodzimy do kwestii związanych z bezpieczeństwem informacji w różnych regionach geograficznych i społeczeństwach. Zachęcamy do otwartych standardów -

- Zwiększ efektywność kluczowych procesów,

- Włącz integrację systemów,

- Zapewnij użytkownikom medium do pomiaru nowych produktów lub usług,

- Uporządkuj podejście do aranżacji nowych technologii lub modeli biznesowych,

- Interpretować złożone środowiska i

- Popieraj wzrost gospodarczy.

Normy takie jak ISO 27001 [3] zachęcają do wdrażania standardowej struktury organizacyjnej, w której klienci mogą zrozumieć procesy i zmniejszyć koszty audytu.

Strategia 4 - Wzmocnienie ram regulacyjnych

Celem tej strategii jest stworzenie bezpiecznego ekosystemu cyberprzestrzeni i wzmocnienie ram regulacyjnych. Przewidziano mechanizm 24x7 do zwalczania zagrożeń cybernetycznych za pośrednictwem Narodowego Centrum Ochrony Infrastruktury Informacji Krytycznej (NCIIPC). Zespół Reagowania na Awarie Komputerowe (CERT-In) został wyznaczony do pełnienia funkcji węzłowej agencji zarządzania kryzysowego.

Oto niektóre z najważniejszych elementów tej strategii -

Promocja badań i rozwoju w dziedzinie cyberbezpieczeństwa.

Rozwój zasobów ludzkich poprzez programy edukacyjne i szkoleniowe.

Zachęcanie wszystkich organizacji, zarówno publicznych, jak i prywatnych, do wyznaczenia osoby do pełnienia funkcji dyrektora ds. Bezpieczeństwa informacji (CISO), która będzie odpowiedzialna za inicjatywy w zakresie cyberbezpieczeństwa.

Indyjskie Siły Zbrojne są w trakcie tworzenia dowództwa cybernetycznego w ramach wzmacniania cyberbezpieczeństwa sieci i instalacji obronnych.

Planowane jest skuteczne wdrożenie partnerstwa publiczno-prywatnego, które znacznie przyczyni się do tworzenia rozwiązań dla stale zmieniającego się krajobrazu zagrożeń.

Strategia 5 - Tworzenie mechanizmów bezpieczeństwa IT

Niektóre z podstawowych mechanizmów zapewniających bezpieczeństwo IT to - środki bezpieczeństwa zorientowane na łącze, środki bezpieczeństwa typu end-to-end, środki zorientowane na skojarzenia oraz szyfrowanie danych. Metody te różnią się wewnętrznymi funkcjami aplikacji, a także atrybutami zapewnianych przez nie zabezpieczeń. Omówmy je pokrótce.

Środki zorientowane na łącza

Zapewnia bezpieczeństwo podczas przesyłania danych między dwoma węzłami, niezależnie od ostatecznego źródła i przeznaczenia danych.

Środki od końca do końca

Jest to medium do transportu jednostek danych protokołu (PDU) w sposób chroniony od źródła do miejsca przeznaczenia w taki sposób, aby zakłócenie któregokolwiek z ich łączy komunikacyjnych nie naruszało bezpieczeństwa.

Środki zorientowane na stowarzyszenie

Środki zorientowane na stowarzyszenie to zmodyfikowany zestaw kompleksowych środków, które chronią każde stowarzyszenie z osobna.

Szyfrowanie danych

Definiuje pewne ogólne cechy konwencjonalnych szyfrów i niedawno opracowanej klasy szyfrów klucza publicznego. Koduje informacje w taki sposób, że tylko upoważniony personel może je odszyfrować.

Strategia 6 - Zabezpieczanie usług e-administracji

Zarządzanie elektroniczne (e-rządzenie) jest najbardziej cenionym przez rząd instrumentem służącym do świadczenia usług publicznych w sposób odpowiedzialny. Niestety w obecnym scenariuszu nie ma dedykowanej struktury prawnej dla e-rządzenia w Indiach.

Podobnie, w Indiach nie ma prawa dotyczącego obowiązkowego elektronicznego dostarczania usług publicznych. I nie ma nic bardziej niebezpiecznego i kłopotliwego niż realizacja projektów e-rządzenia bez wystarczającego cyberbezpieczeństwa. W związku z tym zapewnienie usług e-rządzenia stało się kluczowym zadaniem, zwłaszcza gdy naród dokonuje codziennych transakcji za pomocą kart.

Na szczęście Bank Rezerw Indii wdrożył środki bezpieczeństwa i środki ograniczające ryzyko dla transakcji kartowych w Indiach, które będą obowiązywać od 1 października 2013 r. Odpowiedzialność za zapewnienie bezpiecznych transakcji kartowych powierzył bankom, a nie klientom.

„E-administracja” lub administracja elektroniczna odnosi się do wykorzystywania technologii informacyjnych i komunikacyjnych (ICT) przez organy rządowe w następujących -

- Efektywne świadczenie usług publicznych

- Udoskonalanie wydajności wewnętrznej

- Łatwa wymiana informacji między obywatelami, organizacjami i organami rządowymi

- Przebudowa procesów administracyjnych.

Strategia 7 - Ochrona krytycznej infrastruktury informatycznej

Krytyczna infrastruktura informacyjna jest podstawą bezpieczeństwa narodowego i gospodarczego kraju. Obejmuje elektrownie, autostrady, mosty, zakłady chemiczne, sieci, a także budynki, w których codziennie pracują miliony ludzi. Można je zabezpieczyć za pomocą rygorystycznych planów współpracy i zdyscyplinowanych wdrożeń.

Ochrona infrastruktury krytycznej przed rozwojem cyberzagrożeń wymaga ustrukturyzowanego podejścia. Wymagane jest, aby rząd regularnie intensywnie współpracował z sektorem publicznym i prywatnym, aby zapobiegać, reagować i koordynować działania łagodzące przeciwdziałające próbom zakłóceń i niekorzystnego wpływu na infrastrukturę krytyczną kraju.

Rząd powinien współpracować z właścicielami firm i operatorami w celu wzmocnienia ich usług i grup poprzez udostępnianie informacji o zagrożeniach cybernetycznych i innych.

Należy udostępnić użytkownikom wspólną platformę w celu zgłaszania uwag i pomysłów, które można wspólnie wykorzystać, aby zbudować solidniejsze podstawy do zabezpieczania i ochrony infrastruktury krytycznej.

Rząd USA wydał w 2013 r. Zarządzenie wykonawcze „Poprawa cyberbezpieczeństwa infrastruktury krytycznej”, w którym nadano priorytet zarządzaniu ryzykiem cyberbezpieczeństwa związanym z dostarczaniem usług infrastruktury krytycznej. Niniejsze ramy zapewniają wspólną klasyfikację i mechanizm umożliwiający organizacjom:

- Zdefiniuj ich obecny poziom cyberbezpieczeństwa,

- Określ ich cele w zakresie cyberbezpieczeństwa,

- Kategoryzuj i określaj priorytety szans rozwoju w ramach stałego procesu, oraz

- Komunikuj się ze wszystkimi inwestorami o cyberbezpieczeństwie.

W tym rozdziale omówiono różne zasady mające na celu zminimalizowanie ryzyka cybernetycznego. Jedynie dobrze zdefiniowane polityki pozwalają ograniczyć zagrożenia generowane w cyberprzestrzeni.

Promowanie badań i rozwoju w dziedzinie cyberbezpieczeństwa

Ze względu na stale rosnące uzależnienie od Internetu, największym wyzwaniem, przed jakim stoimy dzisiaj, jest bezpieczeństwo informacji przed złoczyńcami. Dlatego konieczne jest promowanie badań i rozwoju w zakresie cyberbezpieczeństwa, abyśmy mogli opracować solidne rozwiązania ograniczające cyberzagrożenia.

Badania w dziedzinie cyberbezpieczeństwa

Cyberbezpieczeństwo to obszar zajmujący się przygotowywaniem rozwiązań do walki z cyberprzestępcami. Wraz ze wzrostem liczby ataków internetowych, zaawansowanych trwałych zagrożeń i phishingu, w przyszłości konieczne jest przeprowadzenie wielu badań i rozwoju technologicznego.

Badania nad cyberbezpieczeństwem - perspektywa indyjska

W ostatnich latach w Indiach nastąpił ogromny rozwój technologii cybernetycznych. W związku z tym wzywa do inwestycji w działalność badawczo-rozwojową w zakresie cyberbezpieczeństwa. W Indiach odnotowano również wiele udanych wyników badań, które przełożyły się na biznes dzięki pojawieniu się lokalnych firm zajmujących się cyberbezpieczeństwem.

Analiza zagrożeń

W Indiach rozpoczęto już prace badawcze mające na celu złagodzenie cyberzagrożeń. Istnieje mechanizm proaktywnego reagowania na zagrożenia cybernetyczne. Działania badawczo-rozwojowe są już prowadzone w różnych organizacjach badawczych w Indiach w celu zwalczania zagrożeń w cyberprzestrzeni.

Zapora nowej generacji

Pracuje się również nad specjalistyczną wiedzą opartą na wielu tożsamościach, taką jak zapora nowej generacji, która zapewnia przedsiębiorstwom analizę bezpieczeństwa i umożliwia im stosowanie najlepiej dopasowanych mechanizmów kontroli bezpieczeństwa na granicy sieci.

Zabezpieczony protokół i algorytmy

Badania nad protokołami i algorytmami to istotny etap konsolidacji cyberbezpieczeństwa na poziomie technicznym. Określa zasady udostępniania i przetwarzania informacji w cyberprzestrzeni. W Indiach badania na poziomie protokołów i algorytmów obejmują -

- Bezpieczne protokoły routingu

- Wydajne protokoły uwierzytelniania

- Rozszerzony protokół routingu dla sieci bezprzewodowych

- Bezpieczny protokół kontroli transmisji

- Algorytm symulacji ataku itp.

Techniki uwierzytelniania

Techniki uwierzytelniania, takie jak zarządzanie kluczami, uwierzytelnianie dwuskładnikowe i automatyczne zarządzanie kluczami, zapewniają możliwość szyfrowania i odszyfrowywania bez scentralizowanego systemu zarządzania kluczami i ochrony plików. Trwają ciągłe badania mające na celu wzmocnienie tych technik uwierzytelniania.

BYOD, Cloud i Mobile Security

Wraz z przyjęciem różnych typów urządzeń mobilnych wzrosła liczba badań dotyczących zadań związanych z bezpieczeństwem i prywatnością na urządzeniach mobilnych. Testowanie bezpieczeństwa mobilnego, bezpieczeństwo w chmurze i ograniczanie ryzyka BYOD (Bring Your Own Device) to tylko niektóre z obszarów, w których przeprowadza się wiele badań.

Cyber Forensics

Cyber Forensics to zastosowanie technik analitycznych do zbierania i odzyskiwania danych z systemu lub cyfrowych nośników pamięci. Niektóre z konkretnych obszarów, w których prowadzone są badania w Indiach, to:

- Disk Forensics

- Network Forensics

- Kryminalistyka urządzeń mobilnych

- Memory Forensics

- Multimedia Forensics

- Kryminalistyka internetowa

Zmniejszanie ryzyka łańcucha dostaw

Formalnie ryzyko łańcucha dostaw można zdefiniować jako -

Jakiekolwiek ryzyko, że przeciwnik może uszkodzić, nadać mu jakąś złośliwą funkcję, zdekonstruować projekt, instalację, procedurę lub konserwację przedmiotu dostawy lub systemu, tak aby cała funkcja mogła zostać zdegradowana.

Problemy z łańcuchem dostaw

Łańcuch dostaw jest problemem globalnym i istnieje wymóg, aby poznać współzależności między klientami i dostawcami. W dzisiejszym scenariuszu ważne jest, aby wiedzieć - jakie są problemy SCRM? i jak rozwiązać problemy?

Skuteczne podejście do SCRM (Supply Chain Risk Management) wymaga silnego partnerstwa publiczno-prywatnego. Rząd powinien mieć silne organy do rozwiązywania problemów związanych z łańcuchem dostaw. Nawet sektory prywatne mogą odgrywać kluczową rolę w wielu obszarach.

Nie możemy zapewnić uniwersalnego rozwiązania w zakresie zarządzania ryzykiem łańcucha dostaw. W zależności od produktu i sektora koszty ograniczenia ryzyka będą ważyć różnie. Należy zachęcać do tworzenia partnerstw publiczno-prywatnych w celu eliminowania zagrożeń związanych z zarządzaniem łańcuchem dostaw.

Zmniejsz ryzyko poprzez rozwój zasobów ludzkich

Polityka cyberbezpieczeństwa organizacji może być skuteczna, pod warunkiem, że wszyscy jej pracownicy rozumieją ich wartość i wykazują silne zaangażowanie w ich wdrażanie. Dyrektorzy ds. Zasobów ludzkich mogą odgrywać kluczową rolę w zapewnianiu organizacjom bezpieczeństwa w cyberprzestrzeni, stosując się do poniższych kilku punktów.

Przejęcie na własność ryzyka bezpieczeństwa stwarzanego przez pracowników

Ponieważ większość pracowników nie traktuje poważnie czynnika ryzyka, hakerzy mogą łatwo atakować organizacje. Pod tym względem HR odgrywa kluczową rolę w edukacji pracowników w zakresie wpływu ich postaw i zachowań na bezpieczeństwo organizacji.

Zapewnienie praktycznych i etycznych środków bezpieczeństwa

Zasady firmy muszą być zsynchronizowane ze sposobem myślenia i zachowania pracowników. Na przykład zapisywanie haseł w systemach jest zagrożeniem, jednak ciągłe monitorowanie może temu zapobiec. Zespół HR jest najlepiej przygotowany, aby doradzić, czy zasady mogą zadziałać i czy są odpowiednie.

Identyfikacja pracowników, którzy mogą stanowić szczególne ryzyko

Zdarza się również, że cyberprzestępcy korzystają z pomocy osób z wewnątrz firmy, aby włamać się do ich sieci. Dlatego ważne jest, aby zidentyfikować pracowników, którzy mogą stanowić szczególne ryzyko i mieć wobec nich rygorystyczne zasady HR.

Tworzenie świadomości w zakresie cyberbezpieczeństwa

Cyberbezpieczeństwo w Indiach wciąż znajduje się na etapie ewolucji. To najlepszy czas na budowanie świadomości w kwestiach związanych z cyberbezpieczeństwem. Łatwo byłoby stworzyć świadomość na poziomie lokalnym, na przykład w szkołach, gdzie użytkownicy mogą dowiedzieć się, jak działa Internet i jakie są jego potencjalne zagrożenia.

Każda kawiarenka internetowa, komputery domowe / osobiste i komputery biurowe powinny być chronione przez zapory ogniowe. Użytkownicy powinni zostać poinstruowani za pośrednictwem swoich dostawców usług lub bram, aby nie naruszali nieautoryzowanych sieci. Zagrożenia należy opisać pogrubioną czcionką, a ich skutki podkreślić.

W szkołach i na uczelniach należy wprowadzić tematy dotyczące świadomości w zakresie cyberbezpieczeństwa, aby był to proces ciągły.

Rząd musi sformułować surowe prawa, aby egzekwować cyberbezpieczeństwo i stworzyć wystarczającą świadomość poprzez nadawanie tego samego za pośrednictwem reklam telewizyjnych / radiowych / internetowych.

Udostępnianie informacji

Stany Zjednoczone zaproponowały ustawę o nazwie Cybersecurity Information Sharing Act of 2014 (CISA)poprawa cyberbezpieczeństwa w kraju poprzez lepszą wymianę informacji o zagrożeniach cyberbezpieczeństwa. Takie przepisy są wymagane w każdym kraju, aby udostępniać obywatelom informacje o zagrożeniach.

Naruszenia cyberbezpieczeństwa wymagają obowiązkowego mechanizmu raportowania

Najnowsze złośliwe oprogramowanie o nazwie Uroburos/Snakejest przykładem rosnącego cyberszpiegostwa i cyberwojny. Kradzież poufnych informacji to nowy trend. Szkoda jednak, że firmy telekomunikacyjne / dostawcy usług internetowych (ISP) nie udostępniają informacji dotyczących cyberataków na ich sieci. W rezultacie nie można sformułować solidnej strategii bezpieczeństwa cybernetycznego w celu przeciwdziałania cyberatakom.

Problem ten można rozwiązać poprzez sformułowanie dobrego prawa dotyczącego cyberbezpieczeństwa, które może ustanowić system regulacyjny dotyczący obowiązkowych powiadomień o naruszeniach cyberbezpieczeństwa ze strony firm telekomunikacyjnych / dostawców usług internetowych.

Infrastruktury, takie jak zautomatyzowane sieci energetyczne, elektrociepłownie, satelity itp., Są podatne na różne formy cyberataków, a zatem program powiadamiania o naruszeniach ostrzegałby agencje o pracach nad nimi.

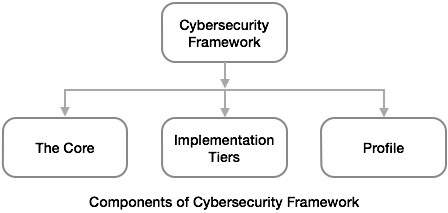

Wdrażanie ram cyberbezpieczeństwa

Pomimo faktu, że firmy wydają wydatki na inicjatywy w zakresie cyberbezpieczeństwa, nadal dochodzi do naruszeń danych. Według The Wall Street Journal, „Oczekiwano, że globalne wydatki na cyberbezpieczeństwo w branżach infrastruktury krytycznej osiągną w 2013 r. 46 miliardów dolarów, czyli o 10% więcej niż rok wcześniej, według Allied Business Intelligence Inc.” Wymaga to skutecznego wdrożenia ram cyberbezpieczeństwa.

Komponenty ram cyberbezpieczeństwa

Ramy składają się z trzech głównych komponentów -

- Rdzeń,

- Warstwy implementacji i

- Profile ramowe.

Rdzeń Framework

Framework Core to zestaw działań związanych z cyberbezpieczeństwem i odpowiednich odniesień, które mają pięć jednoczesnych i stałych funkcji - Identyfikuj, Chroń, Wykryj, Odpowiadaj i Odzyskaj. Rdzeń platformy ma metody zapewniające następujące -

- Opracuj i wdrażaj procedury ochrony najbardziej krytycznej własności intelektualnej i aktywów.

- Posiadaj zasoby umożliwiające identyfikację wszelkich naruszeń cyberbezpieczeństwa.

- Wychodź po naruszeniu, jeśli i kiedy do niego dojdzie.

Poziomy realizacji

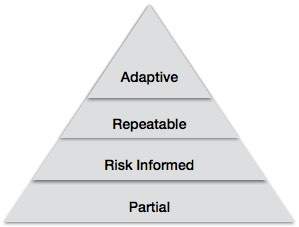

Poziomy wdrażania ram określają poziom zaawansowania i spójności, jaki organizacja stosuje przy stosowaniu swoich praktyk w zakresie cyberbezpieczeństwa. Ma następujące cztery poziomy.

Tier 1 (Partial)- Na tym poziomie profile zarządzania ryzykiem cybernetycznym organizacji nie są zdefiniowane. Istnieje częściowa świadomość ryzyka cyberbezpieczeństwa organizacji na poziomie organizacji. Nie uznano obowiązującej w całej organizacji metodologii zarządzania ryzykiem cyberbezpieczeństwa.

Tier 2 (Risk Informed)- Na tym poziomie organizacje ustanawiają politykę zarządzania ryzykiem cybernetycznym, która jest bezpośrednio zatwierdzana przez kierownictwo wyższego szczebla. Kierownictwo wyższego szczebla stara się ustalić cele zarządzania ryzykiem w zakresie cyberbezpieczeństwa i je wdraża.

Tier 3 (Repeatable)- Na tym poziomie organizacja korzysta z formalnych środków bezpieczeństwa cybernetycznego, które są regularnie aktualizowane w zależności od wymagań. Organizacja rozpoznaje swoje zależności i partnerów. Otrzymuje również od nich informacje, które pomagają w podejmowaniu decyzji dotyczących zarządzania opartych na ryzyku.

Tier 4 (Adaptive)- Na tym poziomie organizacja dostosowuje swoje praktyki w zakresie cyberbezpieczeństwa „w czasie rzeczywistym” wynikające z wcześniejszych i obecnych działań w zakresie cyberbezpieczeństwa. Dzięki procesowi nieustannego rozwoju w zakresie łączenia zaawansowanych technologii cyberbezpieczeństwa, współpracy w czasie rzeczywistym z partnerami oraz ciągłemu monitorowaniu działań w ich systemach, praktyki cyberbezpieczeństwa organizacji mogą szybko reagować na wyrafinowane zagrożenia.

Profil ramowy

Framework Profile to narzędzie, które zapewnia organizacjom platformę do przechowywania informacji dotyczących ich programu cyberbezpieczeństwa. Profil pozwala organizacjom jasno określić cele programu cyberbezpieczeństwa.

Od czego zacząć wdrażanie Framework?

Kierownictwo wyższego szczebla, w tym dyrektorzy, powinno najpierw zapoznać się z Założeniami. Następnie dyrektorzy powinni przeprowadzić szczegółową dyskusję z kierownictwem na temat poziomów wdrażania organizacji.

Kształcenie menedżerów i personelu w zakresie Ram zapewni wszystkim zrozumienie ich znaczenia. To ważny krok w kierunku pomyślnego wdrożenia energicznego programu bezpieczeństwa cybernetycznego. Informacje o istniejących wdrożeniach ramowych mogą pomóc organizacjom w ich własnym podejściu.

Bezpieczeństwo sieci to ochrona zapewniana sieci przed nieautoryzowanym dostępem i zagrożeniami. Obowiązkiem administratorów sieci jest podjęcie środków zapobiegawczych w celu ochrony swoich sieci przed potencjalnymi zagrożeniami bezpieczeństwa.

Sieci komputerowe, które są zaangażowane w regularne transakcje i komunikację w ramach rządu, osób fizycznych lub biznesu, wymagają bezpieczeństwa. Najpowszechniejszym i najprostszym sposobem ochrony zasobów sieciowych jest przypisanie im unikalnej nazwy i odpowiedniego hasła.

Rodzaje sieciowych urządzeń zabezpieczających

Aktywne urządzenia

Te urządzenia zabezpieczające blokują nadmierny ruch. Przykładami takich urządzeń są zapory ogniowe, antywirusowe urządzenia skanujące i urządzenia filtrujące zawartość.

Urządzenia pasywne

Urządzenia te identyfikują niepożądany ruch, na przykład urządzenia do wykrywania włamań, i raportują o nim.

Urządzenia zapobiegawcze

Urządzenia te skanują sieci i identyfikują potencjalne problemy z bezpieczeństwem. Na przykład urządzenia do testowania penetracji i urządzenia do oceny podatności.

Zunifikowane zarządzanie zagrożeniami (UTM)

Te urządzenia służą jako kompleksowe urządzenia zabezpieczające. Przykłady obejmują zapory sieciowe, filtrowanie treści, buforowanie sieci itp.

Firewalle

Zapora to system zabezpieczeń sieci, który zarządza ruchem sieciowym i reguluje go w oparciu o niektóre protokoły. Zapora stanowi barierę między zaufaną siecią wewnętrzną a Internetem.

Firewalle istnieją zarówno jako oprogramowanie działające na sprzęcie, jak i jako urządzenia sprzętowe. Zapory sprzętowe zapewniają również inne funkcje, takie jak działanie jako serwer DHCP w tej sieci.

Większość komputerów osobistych używa zapór programowych w celu ochrony danych przed zagrożeniami z Internetu. Wiele routerów przekazujących dane między sieciami zawiera elementy zapory i odwrotnie, wiele zapór może wykonywać podstawowe funkcje routingu.

Zapory są powszechnie stosowane w sieciach prywatnych lub intranetach, aby zapobiegać nieautoryzowanemu dostępowi z Internetu. Każda wiadomość wchodząca lub wychodząca z intranetu przechodzi przez zaporę ogniową w celu sprawdzenia pod kątem środków bezpieczeństwa.

Idealna konfiguracja zapory składa się zarówno z urządzeń sprzętowych, jak i programowych. Zapora pomaga również w zapewnieniu zdalnego dostępu do sieci prywatnej za pomocą bezpiecznych certyfikatów uwierzytelniania i danych logowania.

Zapory sprzętowe i programowe

Zapory sprzętowe są produktami samodzielnymi. Można je również znaleźć w routerach szerokopasmowych. Większość zapór sprzętowych zapewnia co najmniej cztery porty sieciowe do podłączenia innych komputerów. W przypadku większych sieci - np. Do celów biznesowych - dostępne są rozwiązania zapory sieciowej dla firm.

Zapory programowe są zainstalowane na komputerach. Zapora programowa chroni komputer przed zagrożeniami internetowymi.

Antywirus

Antywirus to narzędzie służące do wykrywania i usuwania złośliwego oprogramowania. Pierwotnie został zaprojektowany do wykrywania i usuwania wirusów z komputerów.

Nowoczesne oprogramowanie antywirusowe zapewnia ochronę nie tylko przed wirusami, ale także przed robakami, trojanami, adware, spyware, keyloggerami itp. Niektóre produkty zapewniają również ochronę przed złośliwymi adresami URL, spamem, atakami phishingowymi, botnetami, atakami DDoS itp.

Filtrowanie zawartości

Urządzenia filtrujące treści filtrują nieprzyjemne i obraźliwe e-maile lub strony internetowe. Są one używane jako część zapór ogniowych w korporacjach, a także w komputerach osobistych. Urządzenia te generują komunikat „Odmowa dostępu”, gdy ktoś próbuje uzyskać dostęp do nieautoryzowanej strony internetowej lub poczty e-mail.

Treści są zwykle sprawdzane pod kątem treści pornograficznych, a także treści zorientowanych na przemoc lub nienawiść. Organizacje wykluczają również treści związane z zakupami i pracą.

Filtrowanie treści można podzielić na następujące kategorie -

- Filtrowanie sieci

- Przeglądanie witryn lub stron internetowych

- Filtrowanie poczty e-mail

- Sprawdzanie poczty e-mail pod kątem spamu

- Inne nieodpowiednie treści

Systemy wykrywania włamań

Systemy wykrywania włamań, znane również jako systemy wykrywania i zapobiegania włamaniom, to urządzenia, które monitorują złośliwe działania w sieci, rejestrują informacje o takich działaniach, podejmują kroki w celu ich zatrzymania i ostatecznie je zgłaszają.

Systemy wykrywania włamań pomagają w wysyłaniu alarmu przed jakąkolwiek złośliwą aktywnością w sieci, odrzucają pakiety i resetują połączenie, aby uchronić adres IP przed zablokowaniem. Systemy wykrywania włamań mogą również wykonywać następujące czynności -

- Popraw błędy cyklicznej kontroli nadmiarowej (CRC)

- Zapobiegaj problemom z sekwencjonowaniem TCP

- Usuń niechciane opcje warstwy transportowej i sieciowej

Jak omówiono w pierwszym rozdziale, rząd Indii uchwalił ustawę o technologii informacyjnej (IT), której głównym celem jest zapewnienie i ułatwienie zgodnych z prawem transakcji elektronicznych, cyfrowych i online oraz łagodzenie cyberprzestępczości.

Istotne cechy ustawy o IT

Istotne cechy ustawy o IT są następujące:

Podpis cyfrowy został zastąpiony podpisem elektronicznym, aby był bardziej neutralny pod względem technologii.

Zawiera szczegółowe informacje na temat wykroczeń, kar i naruszeń.

Przedstawia systemy zwolnienia z odpowiedzialności za cyberprzestępstwa.

W nowej sekcji zdefiniowano, że kafejka internetowa to każdy obiekt, z którego dostęp do Internetu jest oferowany przez każdą osobę w ramach zwykłej działalności gospodarczej członkom społeczeństwa .

Przewiduje powołanie Komitetu Doradczego ds. Cyber Regulacji.

Opiera się na indyjskim kodeksie karnym, 1860, The Indian Evidence Act, 1872, The Bankers 'Books Evidence Act, 1891, The Reserve Bank of India Act, 1934 itd.

Dodaje przepis do art. 81, który stanowi, że przepisy ustawy mają skutek nadrzędny. Przepis stanowi, że żadne postanowienie ustawy nie ogranicza możliwości wykonywania jakichkolwiek praw przyznanych na mocy ustawy o prawie autorskim z 1957 r .

Schemat ustawy o IT

Poniższe punkty określają schemat ustawy o IT -

Ustawa o IT zawiera 13 chapters i 90 sections.

Ostatnie cztery sekcje, a mianowicie sekcje od 91 do 94 w IT Act 2000, dotyczą zmian w indyjskim kodeksie karnym 1860, The Indian Evidence Act 1872, The Bankers 'Books Evidence Act 1891 i Reserve Bank of India Act 1934.

Rozpoczyna się od punktu wstępnego w rozdziale 1, który dotyczy skrótu, tytułu, zakresu, początku i stosowania ustawy w rozdziale 1. Rozdział 2 zawiera definicję.

Rozdział 2 dotyczy uwierzytelniania zapisów elektronicznych, podpisów cyfrowych, podpisów elektronicznych itp.

Rozdział 11 dotyczy przestępstw i kar. W tej części ustawy przewidziano szereg przestępstw i kar.

Następnie zostały określone przepisy dotyczące należytej staranności, roli pośredników i kilka innych przepisów.

Ustawa zawiera dwa harmonogramy. Załącznik Pierwszy dotyczy Dokumentów lub Transakcji, do których ustawa nie ma zastosowania. Drugi załącznik dotyczy podpisu elektronicznego lub techniki i procedury uwierzytelniania elektronicznego. Trzeci i czwarty harmonogram zostały pominięte.

Zastosowanie ustawy o IT

Zgodnie z podpunktem (4) sekcji 1, żadne postanowienie niniejszej Ustawy nie ma zastosowania do dokumentów lub transakcji określonych w Pierwszym Załączniku . Poniżej znajdują się dokumenty lub transakcje, do których ustawa nie ma zastosowania:

Negotiable Instrument (Inne niż czek) zgodnie z definicją zawartą w sekcji 13 ustawy o instrumentach zbywalnych, 1881;

ZA power-of-attorney zgodnie z definicją w sekcji 1A Ustawy o pełnomocnictwach z 1882 r .;

ZA trust zgodnie z definicją w sekcji 3 ustawy Indian Trusts Act z 1882 r .;

ZA will zgodnie z definicją w punkcie (h) sekcji 2 indyjskiej ustawy o sukcesji z 1925 r., w tym wszelkich innych rozporządzeń testamentowych;

Każdy contract na sprzedaż lub przeniesienie nieruchomości lub jakichkolwiek udziałów w takiej nieruchomości;

Wszelkiego rodzaju dokumenty lub transakcje, o których może powiadomić rząd centralny.

Nowelizacja ustawy o IT

Ustawa o IT wprowadziła zmiany w czterech ustawach, patrz sekcja 91-94. Zmiany te zostały przedstawione w harmonogramie 1-4.

Pierwszy harmonogram zawiera zmiany w Kodeksie karnym. Rozszerzyła zakres terminu „dokument”, aby objąć swoim zakresem dokumenty elektroniczne .

Drugi harmonogram dotyczy zmian w India Evidence Act. Dotyczy włączenia dokumentu elektronicznego do definicji dowodu .

Trzeci harmonogram zmienia ustawę o dowodach z książek bankierskich. Niniejsza poprawka powoduje zmianę definicji „księgi bankiera”. Obejmuje wydruki danych przechowywanych na dyskietce, dysku, taśmie lub jakiejkolwiek innej formie elektromagnetycznego nośnika danych. Podobną zmianę wprowadzono w wyrażeniu „uwierzytelniona kopia”, aby objąć takie wydruki swoim zakresem działania .

Czwarty harmonogram zmienia ustawę o Banku Rezerw Indii. Dotyczy regulacji przekazywania środków drogą elektroniczną pomiędzy bankami lub pomiędzy bankami a inną instytucją finansową .

Odpowiedzialność pośrednika

Pośrednik zajmujący się określonymi zapisami elektronicznymi to osoba, która w imieniu innej osoby przyjmuje, przechowuje lub przesyła ten zapis lub świadczy jakiekolwiek usługi w odniesieniu do tego rekordu .

Zgodnie z powyższą definicją obejmuje ona:

- Dostawcy usług telekomunikacyjnych

- Dostawcy usług sieciowych

- dostawcy usług internetowych

- Dostawcy usług hostingowych

- Wyszukiwarki

- Witryny do płatności online

- Serwisy aukcyjne online

- Rynki internetowe i kafejki internetowe

Najważniejsze informacje o nowelizacji

Nowo zmieniona ustawa przyniosła następujące zmiany:

- Podkreśla kwestie prywatności i podkreśla bezpieczeństwo informacji.

- Opracowuje podpis cyfrowy.

- Wyjaśnia racjonalne praktyki bezpieczeństwa dla firm.

- Koncentruje się na roli pośredników.

- Dodano nowe twarze cyberprzestępczości.

Podpis cyfrowy

Podpis cyfrowy to technika weryfikacji legalności cyfrowej wiadomości lub dokumentu. Prawidłowy podpis cyfrowy daje odbiorcy pewność, że wiadomość została wygenerowana przez znanego nadawcę, tak że nadawca nie może zaprzeczyć, że wysłał wiadomość. Podpisy cyfrowe są najczęściej używane do dystrybucji oprogramowania, transakcji finansowych oraz w innych przypadkach, w których istnieje ryzyko fałszerstwa.

Podpis elektroniczny

Podpis elektroniczny lub e-podpis oznacza, że osoba, która żąda utworzenia wiadomości, jest tą, która ją utworzyła.

Podpis można zdefiniować jako schematyczny skrypt dotyczący osoby. Podpis na dokumencie to znak, że dana osoba akceptuje cele zapisane w dokumencie. W wielu firmach inżynieryjnych pieczęcie cyfrowe są również wymagane dla kolejnej warstwy uwierzytelniania i bezpieczeństwa. Pieczęcie cyfrowe i podpisy są takie same jak podpisy odręczne i opieczętowane.

Podpis cyfrowy do podpisu elektronicznego

Digital Signature było terminem zdefiniowanym w starej ustawie o IT z 2000 roku. Electronic Signatureto termin zdefiniowany w znowelizowanej ustawie (Ustawa IT, 2008). Pojęcie podpisu elektronicznego jest szersze niż podpis cyfrowy. Art. 3 ustawy zapewnia weryfikację zapisów elektronicznych poprzez złożenie podpisu elektronicznego.

Zgodnie z nowelizacją weryfikację zapisu elektronicznego za pomocą podpisu elektronicznego lub techniką uwierzytelnienia elektronicznego uznaje się za wiarygodną.

Według United Nations Commission on International Trade Law (UNCITRAL), metody elektronicznego uwierzytelnienia i podpisu można podzielić na następujące kategorie:

Te oparte na wiedzy użytkownika lub odbiorcy tj. Hasła, osobiste numery identyfikacyjne (PIN) itp.

Opiera się to na cechach fizycznych użytkownika, czyli biometrii.

Te polegające na posiadaniu przedmiotu przez użytkownika, tj. Kodów lub innych informacji zapisanych na karcie magnetycznej.

Rodzaje uwierzytelniania i metod podpisu, które nie mieszcząc się w żadnej z powyższych kategorii, mogą również służyć do wskazania twórcy komunikacji elektronicznej (np. Faksymile podpisu odręcznego lub nazwisko wpisane na dole wiadomości elektronicznej) .

Zgodnie z UNCITRAL MODEL LAW o podpisach elektronicznych, obecnie w użyciu są następujące technologie:

- Podpis cyfrowy w ramach infrastruktury klucza publicznego (PKI)

- Urządzenie biometryczne

- PINs

- Passwords

- Zeskanowany podpis odręczny

- Podpis za pomocą pióra cyfrowego

- Klikalne pola „OK”, „Akceptuję” lub „Zgadzam się”

Szybsza łączność na całym świecie doprowadziła do powstania wielu przestępstw internetowych, a te zwiększone przestępstwa doprowadziły do konieczności wprowadzenia przepisów prawnych dotyczących ochrony. Aby nadążyć za zmieniającym się pokoleniem, parlament Indii uchwalił ustawę o technologii informacyjnej z 2000 r., Która została opracowana na podstawie prawa modelowego Komisji Narodów Zjednoczonych ds. Międzynarodowego Prawa Handlowego (UNCITRAL).

Ustawa szczegółowo określa przestępstwa wraz z karami dla każdej kategorii przestępstw.

Przestępstwa

Cyberprzestępstwa to bezprawne działania, które są wykonywane z klasą, w których komputer jest narzędziem lub celem lub jednym i drugim.

Cyberprzestępczość zwykle obejmuje:

- Nieautoryzowany dostęp do komputerów

- Szum danych

- Atak wirusów / robaków

- Kradzież systemu komputerowego

- Hacking

- Odmowa ataków

- Bomby logiczne

- Ataki trojańskie

- Kradzież czasu w Internecie

- Web Jacking

- Bombardowanie e-mailami

- Ataki salami

- Fizycznie uszkadzający system komputerowy.

Przestępstwa zawarte w IT Act 2000 są następujące:

- Manipulowanie przy dokumentach źródłowych komputera.

- Włamanie do systemu komputerowego.

- Publikowanie informacji obscenicznych w formie elektronicznej.

- Moc kontrolera do udzielania wskazówek.

- Wskazówki od Administratora do subskrybenta w celu rozszerzenia możliwości odszyfrowywania informacji.

- Chroniony system.

- Kara za wprowadzenie w błąd.

- Kara za naruszenie poufności i prywatności.

- Kara za opublikowanie fałszywego certyfikatu podpisu cyfrowego w niektórych szczegółach.

- Publikacja w oszukańczym celu.

- Ustawa o wystąpieniu o przestępstwo lub wykroczenia popełnione poza Indiami. Konfiskata.

- Kary lub konfiskata nie kolidują z innymi karami.

- Uprawnienia do prowadzenia dochodzeń w sprawie przestępstw.

Przykład

Offences Under The It Act 2000

Section 65. Tampering with computer source documents

Kto świadomie lub celowo ukrywa, niszczy lub modyfikuje albo umyślnie lub świadomie powoduje ukrycie, zniszczenie lub zmianę jakiegokolwiek komputerowego kodu źródłowego używanego w komputerze, programie komputerowym, systemie komputerowym lub sieci komputerowej, gdy wymagane jest zachowanie komputerowego kodu źródłowego lub utrzymywane na mocy obowiązującego prawa, podlega karze pozbawienia wolności do lat trzech lub grzywny, która może sięgać dwóch lakh rupii, lub obydwoma.

Wyjaśnienie - Do celów niniejszej sekcji „komputerowy kod źródłowy” oznacza wykaz programów, poleceń komputerowych, projektu i układu oraz analizę programu zasobów komputerowych w dowolnej formie.

Object- Celem tej sekcji jest ochrona „własności intelektualnej” zainwestowanej w komputer. Jest to próba ochrony komputerowych dokumentów źródłowych (kodów) wykraczająca poza to, co jest dostępne w ramach Prawa autorskiego

Essential ingredients of the section

świadome lub celowe ukrywanie

świadomie lub celowo niszcząc

świadomie lub celowo zmienianie

świadome lub celowe zmuszanie innych do ukrywania się

świadome lub celowe spowodowanie zniszczenia innej osoby

świadome lub celowe spowodowanie zmiany innej osoby.

Ta sekcja obejmuje ustawę o prawach autorskich i pomaga firmom chronić kod źródłowy ich programów.

Kary - § 65 jest sądzony przez każdego sędziego.

Jest to przestępstwo rozpoznawalne i niepodlegające karze.

Penalties - Kara pozbawienia wolności do 3 lat i / lub

Fine - Dwa lakh rupii.

Poniższa tabela przedstawia przestępstwa i kary przeciwko wszystkim wymienionym działom ustawy o IT -

| Sekcja | Wykroczenie | Kara | Dostępność i kongizowalność |

|---|---|---|---|

| 65 | Manipulowanie przy komputerowym kodzie źródłowym | Kara pozbawienia wolności do 3 lat lub grzywna do Rs 2 lakhs | Przestępstwo jest możliwe do rozpoznania, rozpoznawalne i możliwe do zweryfikowania przez sąd JMFC. |

| 66 | Przestępstwa związane z komputerami | Kara pozbawienia wolności do 3 lat lub grzywna do Rs 5 lakhs | Przestępstwo jest dostępne, rozpoznawalne i |

| 66-A | Wysyłanie obraźliwych wiadomości za pośrednictwem usługi komunikacyjnej itp. | Kara pozbawienia wolności do 3 lat i grzywna | Przestępstwo jest możliwe do rozpoznania, rozpoznawalne i możliwe do zweryfikowania przez sąd JMFC |

| 66-B | Nieuczciwe otrzymywanie skradzionego zasobu komputera lub urządzenia komunikacyjnego | Kara pozbawienia wolności do 3 lat i / lub grzywna do Rs. 1 lakh | Przestępstwo jest możliwe do rozpoznania, rozpoznawalne i możliwe do zweryfikowania przez sąd JMFC |

| 66-C | Kradzież tożsamości | Kara pozbawienia wolności do 3 lat i / lub grzywny do Rs. 1 lakh | Przestępstwo jest możliwe do rozpoznania, rozpoznawalne i możliwe do zweryfikowania przez sąd JMFC |

| 66-D | Oszukiwanie przez personację przy użyciu zasobów komputera | Kara pozbawienia wolności do 3 lat i / lub grzywny do Rs. 1 lakh | Przestępstwo jest możliwe do rozpoznania, rozpoznawalne i możliwe do zweryfikowania przez sąd JMFC |

| 66-E | Naruszenie prywatności | Kara pozbawienia wolności do 3 lat i / lub grzywna do Rs. 2 lakh | Przestępstwo jest możliwe do rozpoznania, rozpoznawalne i możliwe do zweryfikowania przez sąd JMFC |

| 66-F | Cyberterroryzm | Kara więzienia obejmuje dożywotnią karę | Przestępstwo jest niedozwolone, rozpoznawalne i możliwe do rozpatrzenia przez sąd obrad |

| 67 | Publikowanie lub przesyłanie nieprzyzwoitych materiałów w formie elektronicznej | Pierwszy wyrok skazujący, kara pozbawienia wolności do 3 lat i / lub grzywna do Rs. 5 lakh na późniejszym skazaniu kara pozbawienia wolności do 5 lat i / lub grzywna do Rs. 10 lakh | Przestępstwo jest możliwe do rozpoznania, rozpoznawalne i możliwe do zweryfikowania przez sąd JMFC |

| 67-A | Publikowanie lub przekazywanie materiałów zawierających czynności o charakterze jednoznacznie seksualnym itp. W formie elektronicznej | Na pierwszy wyrok skazujący kara do 5 lat i / lub grzywna do Rs. 10 lakh na późniejszym skazaniu kara pozbawienia wolności do 7 lat i / lub grzywna do Rs. 10 lakh | Przestępstwo jest niedozwolone, rozpoznawalne i możliwe do zweryfikowania przez sąd JMFC |

| 67-B | Publikowanie lub przekazywanie materiałów przedstawiających dzieci w czynnościach o wyraźnie seksualnym charakterze itp. W formie elektronicznej | Na pierwszy wyrok skazujący kara pozbawienia wolności do 5 lat i / lub grzywny do Rs. 10 lakh na późniejszym skazaniu kara pozbawienia wolności do 7 lat i / lub grzywna do Rs. 10 lakh | Przestępstwo jest niedozwolone, rozpoznawalne i możliwe do zweryfikowania przez sąd JMFC |

| 67-C | Pośrednik celowo lub świadomie narusza wskazówki dotyczące ochrony i zatrzymywania informacji | Kara pozbawienia wolności do 3 lat i grzywna | Przestępstwo jest dostępne, rozpoznawalne. |

| 68 | Niezastosowanie się do wskazań Administratora | Kara pozbawienia wolności do 2 lat i / lub grzywna do Rs. 1 lakh | Przestępstwo jest dostępne, nie do rozpoznania. |

| 69 | Brak pomocy agencji, o której mowa w podpunkcie (3), w zakresie przechwytywania, monitorowania lub deszyfrowania jakichkolwiek informacji za pośrednictwem dowolnego zasobu komputerowego | Kara pozbawienia wolności do 7 lat i grzywna | Przestępstwo jest niedostępne, rozpoznawalne. |

| 69-A | Brak przestrzegania przez pośrednika wydanego polecenia dotyczącego blokowania publicznego dostępu do jakichkolwiek informacji za pośrednictwem dowolnego zasobu komputerowego | Kara pozbawienia wolności do 7 lat i grzywna | Przestępstwo jest niedostępne, rozpoznawalne. |

| 69-B | Pośrednik, który umyślnie lub świadomie narusza postanowienia podsekcji (2) w odniesieniu do monitorowania i gromadzenia danych lub informacji o ruchu za pośrednictwem dowolnego zasobu komputerowego dla cyberbezpieczeństwa | Kara pozbawienia wolności do 3 lat i grzywna | Przestępstwo jest dostępne, rozpoznawalne. |

| 70 | Każda osoba, która zabezpiecza dostęp lub usiłuje zabezpieczyć dostęp do chronionego systemu wbrew przepisom ust. 70 | Kara pozbawienia wolności do 10 lat i grzywna | Przestępstwo jest niedostępne, rozpoznawalne. |

| 70-B | Indyjski zespół reagowania na incydenty komputerowe, który ma pełnić funkcję krajowej agencji reagowania na incydenty. Każdy usługodawca, pośrednicy, centra danych itp., Którzy nie udowodnią żądanych informacji lub nie stosują się do wskazówek wydanych przez ICERT. | Kara pozbawienia wolności do 1 roku i / lub grzywna do Rs. 1 lakh | Przestępstwo jest dostępne, nie do rozpoznania |

| 71 | Wprowadzenie w błąd kontrolera wobec instytucji certyfikującej | Kara pozbawienia wolności do 2 lat i / lub grzywna do Rs. 1 lakh. | Przestępstwo jest dostępne, nie do rozpoznania. |

| 72 | Naruszenie poufności i prywatności | Kara pozbawienia wolności do 2 lat i / lub grzywna do Rs. 1 lakh. | Przestępstwo jest dostępne, nie do rozpoznania. |

| 72-A | Ujawnienie informacji z naruszeniem zgodnej z prawem umowy | Kara pozbawienia wolności do 3 lat i / lub grzywna do Rs. 5 lakh. | Przestępstwo jest rozpoznawalne, dostępne |

| 73 | Publikowanie elektronicznego certyfikatu podpisu fałszywego w niektórych szczegółach | Kara pozbawienia wolności do 2 lat i / lub grzywna do Rs. 1 lakh | Przestępstwo jest dostępne, nie do rozpoznania. |

| 74 | Publikacja w oszukańczym celu | Kara pozbawienia wolności do 2 lat i / lub grzywna do Rs. 1 lakh | Przestępstwo jest dostępne, nie do rozpoznania. |

Połączenie przestępstw

Zgodnie z art. 77-A ustawy o IT każdy właściwy sąd może dopełnić przestępstwa inne niż przestępstwa, za które zgodnie z ustawą przewidziano karę dożywotniego pozbawienia wolności lub karę pozbawienia wolności na okres dłuższy niż trzy lata.

Żadne przestępstwo nie pogarsza się, jeżeli:

Oskarżony podlega, z powodu wcześniejszego skazania, albo surowszej karze, albo karze innego rodzaju; LUB

Przestępstwo wpływa na warunki społeczno-gospodarcze kraju; LUB

W stosunku do dziecka poniżej 18 roku życia popełniono przestępstwo; LUB

Na kobiecie popełniono przestępstwo.

Osoba, której zarzuca się popełnienie przestępstwa z ustawy, może wnieść do sądu wniosek o połączenie. Przestępstwo będzie wtedy czekało na rozprawę, a postanowienia sekcji 265-B i 265-C Cr. PC ma zastosowanie.

Przepisy dotyczące cyberprzestępczości są jedynym wybawcą w walce z cyberprzestępczością. Tylko rygorystyczne przepisy mogą zapewnić niezłomne bezpieczeństwo informacji narodu. Indyjska ustawa IT powstała jako akt specjalny mający na celu rozwiązanie problemu cyberprzestępczości. Ustawę zaostrzyła nowelizacja z 2008 roku.

Cyberprzestępczość jest popełniana od czasu do czasu, ale nadal jest rzadko zgłaszana. Dlatego przypadki cyberprzestępczości, które trafiają do Trybunału, są bardzo nieliczne. Istnieją praktyczne trudności w gromadzeniu, przechowywaniu i ocenie dowodów cyfrowych. Tak więc ustawa ma wiele kilometrów do przejścia, zanim będzie naprawdę skuteczna.

W tym samouczku postaraliśmy się omówić wszystkie aktualne i główne tematy związane z prawem cybernetycznym i bezpieczeństwem IT. Chcielibyśmy zacytować słowa znanego eksperta od prawa cybernetycznego i adwokata Sądu Najwyższego, pana Pavana Duggala, na zakończenie tego samouczka.

Chociaż ustawodawcy muszą być komplementowani za ich godną podziwu pracę, która usuwa różne niedociągnięcia w indyjskim Cyberpawie i czyni go neutralnym technologicznie, to jednak wydaje się, że istnieje duża rozbieżność między oczekiwaniami narodu a wynikającym z tego skutkiem zmienionych przepisów. Najbardziej dziwacznym i zaskakującym aspektem nowych poprawek jest to, że mają one na celu uczynienie indyjskiego prawa cyberprzestępczego ustawodawstwem przyjaznym cyberprzestępczości; - ustawodawstwo, które jest wyjątkowo łagodne dla cyberprzestępców, z miękkim sercem; przepisy stanowiące zachętę dla cyberprzestępców poprzez zmniejszenie wymiaru kary nakładanej na nich na mocy obowiązującego prawa; .... ustawodawstwo, które sprawia, że większość cyberprzestępstw określonych w ustawie o IT jako przestępstwa podlegające karze; ustawodawstwo, które prawdopodobnie utoruje drogę Indiom do stania się potencjalną stolicą cyberprzestępczości na świecie.

1. What is Cybercrime?

A.Cyberprzestępczość odnosi się do wszystkich działań podejmowanych w cyberprzestrzeni w zamiarze przestępczym. Ze względu na anonimowy charakter internetu złoczyńcy angażują się w różnorodne działania przestępcze. Dziedzina cyberprzestępczości dopiero się wyłania, a nowe formy działalności przestępczej w cyberprzestrzeni z każdym dniem stają się na czele.

2. Do we have an exhaustive definition of Cybercrime?

A.Nie, niestety nie mamy wyczerpującej definicji cyberprzestępczości. Jednak każda aktywność online, która w zasadzie obraża ludzką wrażliwość, może zostać uznana za cyberprzestępczość.

3. What are the various categories of Cybercrimes?

A. Cyberprzestępczość można zasadniczo podzielić na trzy główne kategorie -

- Cyberprzestępstwa przeciwko osobom,

- Cyberprzestępstwa przeciwko mieniu oraz

- Cyberprzestępstwa przeciwko rządowi.

4. Tell us more about Cybercrimes against persons.

A.Cyberprzestępstwa popełniane na ludziach obejmują różne przestępstwa, takie jak przekazywanie pornografii dziecięcej, nękanie za pomocą poczty elektronicznej i prześladowanie w sieci. Umieszczanie i rozpowszechnianie nieprzyzwoitych materiałów jest jednym z najważniejszych znanych obecnie cyberprzestępstw.

5. Is Cyber harassment also a Cybercrime?

A.Cybernękanie to odrębna cyberprzestępczość. W cyberprzestrzeni zdarzają się różne rodzaje nękania. Nękanie może mieć charakter seksualny, rasowy, religijny lub inny. Cybernetyczne nękanie jako przestępstwo prowadzi nas również do innego powiązanego obszaru naruszania prywatności internautów. Naruszenie prywatności obywateli online jest cyberprzestępczością o poważnym charakterze.

6. What are Cybercrimes against property?

A. Cyberprzestępstwa przeciwko wszelkim formom mienia obejmują nieautoryzowane włamanie do komputera przez cyberprzestrzeń, wandalizm komputerowy, transmisję szkodliwych programów i nieuprawnione posiadanie skomputeryzowanych informacji.

7. Is hacking a Cybercrime?

A.Hakowanie jest jednym z najpoważniejszych znanych do tej pory cyberprzestępczości. To straszne uczucie wiedzieć, że nieznajomy włamał się do twojego systemu komputerowego bez twojej wiedzy i majstrował przy cennych poufnych danych.

Gorzka prawda jest taka, że żaden system komputerowy na świecie nie jest odporny na włamania. Jednogłośnie przyjęto, że każdy system, jakkolwiek bezpieczny może wyglądać, może zostać zhakowany. Niedawne ataki typu „odmowa usługi” obserwowane w popularnych witrynach komercyjnych, takich jak E-bay, Yahoo i Amazon, to nowa kategoria cyberprzestępczości, która powoli wyłania się jako niezwykle niebezpieczna.

Wykorzystanie własnych umiejętności programistycznych w celu uzyskania nieautoryzowanego dostępu do komputera lub sieci jest bardzo poważnym przestępstwem. Podobnie tworzenie i rozpowszechnianie szkodliwych programów komputerowych, które powodują nieodwracalne szkody w systemach komputerowych, to kolejny rodzaj cyberprzestępczości.

8. What is Cybercrime against Government?

A.Cyber Terroryzm jest wyraźnym przykładem cyberprzestępczości wymierzonej w rząd. Rozwój Internetu pokazał, że cyberprzestrzeń jest wykorzystywana przez jednostki i grupy do zagrażania rządom, a także do terroryzowania obywateli danego kraju. Przestępstwo to przejawia się w terroryzmie, gdy osoba włamuje się na rządową lub wojskową stronę internetową.

9. Is there any comprehensive law on Cybercrime today?

A.W chwili obecnej nie mamy żadnych kompleksowych przepisów dotyczących cyberprzestępczości w żadnym miejscu na świecie. To jest powód, dla którego agencje śledcze, takie jak FBI, uważają cyberprzestrzeń za niezwykle trudny teren. Cyberprzestępstwa mieszczą się w szarej strefie prawa internetowego, która nie jest w pełni ani częściowo objęta obowiązującymi przepisami. Jednak kraje podejmują kluczowe kroki w celu ustanowienia rygorystycznych przepisów dotyczących cyberprzestępczości.

10. Is there any recent case which demonstrates the importance of having a cyber law on cybercrime within the national jurisdictions of countries?

A.Najnowszy przypadek wirusa „Kocham cię” pokazuje, że istnieje potrzeba wprowadzenia przepisów dotyczących cyberprzestępczości w różnych jurysdykcjach krajowych. W czasie publikacji tej funkcji w Internecie, Reuters poinformował, że „Filipiny nie aresztowały jeszcze podejrzanego twórcę wirusa komputerowego„ Love Bug ”, ponieważ brakuje mu przepisów dotyczących przestępstw komputerowych, powiedział starszy funkcjonariusz policji”. Faktem jest, że na Filipinach nie ma przepisów dotyczących cyberprzestępczości.

11. What is Vishing?

A.Vishing to przestępcza praktyka polegająca na wywieraniu wpływu społecznego na system telefoniczny, najczęściej z wykorzystaniem funkcji oferowanych przez Voice over IP (VoIP) w celu uzyskania dostępu do poufnych informacji, takich jak dane karty kredytowej, od obywateli. Termin ten jest połączeniem „głosu” i phishingu.

12. What is Mail Fraud?

A. Oszustwa pocztowe to przestępstwo w świetle prawa federalnego Stanów Zjednoczonych, które obejmuje wszelkie programy mające na celu nielegalne uzyskanie pieniędzy lub kosztowności, w przypadku których system pocztowy jest używany na dowolnym etapie popełnienia przestępstwa.

13. What is ID Spoofing?

A. Jest to praktyka polegająca na używaniu sieci telefonicznej do wyświetlania numeru na wyświetlaczu ID dzwoniącego odbiorcy, który nie jest numerem rzeczywistej stacji nadającej.

14. What is Cyber espionage?

A. Jest to czynność lub praktyka uzyskiwania tajemnic od osób, konkurentów, rywali, grup, rządów i wrogów w celu uzyskania korzyści wojskowych, politycznych lub ekonomicznych przy użyciu nielegalnych metod wykorzystywania w Internecie.

15. What is the meaning of Sabotage?

A.Sabotaż dosłownie oznacza umyślne uszkodzenie jakichkolwiek maszyn lub materiałów lub zakłócenie pracy. W kontekście cyberprzestrzeni stanowi zagrożenie dla istnienia komputerów i satelitów wykorzystywanych przez wojsko

16. Name the democratic country in which The Cyber Defamation law was first introduced.

A. Korea Południowa jest pierwszym demokratycznym krajem, w którym to prawo zostało wprowadzone jako pierwsze.

17. What are Bots?

A.Boty to jeden z najbardziej wyrafinowanych rodzajów oprogramowania kryminalnego, z jakim ma obecnie do czynienia internet. Boty zyskują swoją unikalną nazwę, wykonując różnorodne zautomatyzowane zadania w imieniu cyberprzestępców. Odgrywają rolę w ataku typu „odmowa usługi” w Internecie.

18. What are Trojans and Spyware?

A. Trojany i oprogramowanie szpiegujące to narzędzia, których cyberprzestępca może użyć w celu uzyskania nieautoryzowanego dostępu i kradzieży informacji od ofiary w ramach ataku.

19. What are Phishing and Pharming?

A. Phishing i Pharming to najczęstsze sposoby kradzieży tożsamości, które są formą cyberprzestępczości, w której przestępcy wykorzystują Internet do kradzieży danych osobowych innych osób.

20. Mention some tips to prevent cyber-crimes.

Przeczytaj najnowsze sposoby, w jakie hakerzy tworzą próby wyłudzenia informacji, aby uzyskać dostęp do Twoich danych osobowych.

Zainstaluj zaporę na swoim komputerze, aby ograniczyć do minimum niechciane zagrożenia i ataki.

Zachowaj ostrożność podczas otwierania wiadomości e-mail i klikania linków. Podczas pobierania treści z niezweryfikowanych źródeł należy uważnie przeczytać.

Twórz silne hasła do witryn internetowych, w których przechowywane są dane osobowe.