Zasady ograniczania ryzyka cybernetycznego

W tym rozdziale opisano różne zasady mające na celu zminimalizowanie ryzyka cybernetycznego. Tylko dobrze zdefiniowane polityki pozwalają ograniczyć zagrożenia generowane w cyberprzestrzeni.

Promowanie badań i rozwoju w dziedzinie cyberbezpieczeństwa

Z uwagi na stale rosnące uzależnienie od Internetu, największym wyzwaniem, przed jakim stoimy dzisiaj, jest bezpieczeństwo informacji przed złoczyńcami. Dlatego konieczne jest wspieranie badań i rozwoju w dziedzinie cyberbezpieczeństwa, abyśmy mogli opracować solidne rozwiązania ograniczające cyberzagrożenia.

Badania w dziedzinie cyberbezpieczeństwa

Cyberbezpieczeństwo to obszar zajmujący się przygotowywaniem rozwiązań radzenia sobie z cyberprzestępcami. Wraz ze wzrostem liczby ataków internetowych, zaawansowanych trwałych zagrożeń i phishingu, w przyszłości konieczne jest przeprowadzenie wielu badań i rozwoju technologicznego.

Badania nad cyberbezpieczeństwem - perspektywa indyjska

W ostatnich latach w Indiach nastąpił ogromny rozwój technologii cybernetycznych. W związku z tym wzywa do inwestycji w działalność badawczo-rozwojową w zakresie cyberbezpieczeństwa. W Indiach odnotowano również wiele udanych wyników badań, które przełożyły się na biznes dzięki pojawieniu się lokalnych firm zajmujących się cyberbezpieczeństwem.

Analiza zagrożeń

W Indiach rozpoczęto już prace badawcze mające na celu złagodzenie cyberzagrożeń. Istnieje mechanizm proaktywnego reagowania na cyberzagrożenia. Działania badawczo-rozwojowe są już prowadzone w różnych organizacjach badawczych w Indiach w celu zwalczania zagrożeń w cyberprzestrzeni.

Zapora nowej generacji

Pracuje się również nad specjalistyczną wiedzą opartą na wielu tożsamościach, taką jak zapora nowej generacji, która zapewnia przedsiębiorstwom analizę bezpieczeństwa i umożliwia im stosowanie najlepiej dopasowanych mechanizmów kontroli bezpieczeństwa na granicy sieci.

Zabezpieczony protokół i algorytmy

Badania nad protokołami i algorytmami to istotny etap konsolidacji cyberbezpieczeństwa na poziomie technicznym. Określa zasady udostępniania i przetwarzania informacji w cyberprzestrzeni. W Indiach badania na poziomie protokołów i algorytmów obejmują -

- Bezpieczne protokoły routingu

- Wydajne protokoły uwierzytelniania

- Rozszerzony protokół routingu dla sieci bezprzewodowych

- Bezpieczny protokół kontroli transmisji

- Algorytm symulacji ataku itp.

Techniki uwierzytelniania

Techniki uwierzytelniania, takie jak zarządzanie kluczami, uwierzytelnianie dwuskładnikowe i automatyczne zarządzanie kluczami, zapewniają możliwość szyfrowania i odszyfrowywania bez scentralizowanego systemu zarządzania kluczami i ochrony plików. Trwają ciągłe badania mające na celu wzmocnienie tych technik uwierzytelniania.

BYOD, Cloud i Mobile Security

Wraz z przyjęciem różnych typów urządzeń mobilnych wzrosła liczba badań dotyczących zadań związanych z bezpieczeństwem i prywatnością na urządzeniach mobilnych. Testowanie bezpieczeństwa mobilnego, bezpieczeństwo w chmurze i ograniczanie ryzyka BYOD (Bring Your Own Device) to tylko niektóre z obszarów, w których przeprowadza się wiele badań.

Cyber Forensics

Cyber Forensics to zastosowanie technik analitycznych do zbierania i odzyskiwania danych z systemu lub cyfrowych nośników danych. Niektóre z obszarów, w których prowadzone są badania w Indiach, to:

- Disk Forensics

- Network Forensics

- Kryminalistyka urządzeń mobilnych

- Memory Forensics

- Multimedia Forensics

- Kryminalistyka internetowa

Zmniejszanie ryzyka łańcucha dostaw

Formalnie ryzyko łańcucha dostaw można zdefiniować jako -

Jakiekolwiek ryzyko, że przeciwnik może uszkodzić, napisać do niego jakąś złośliwą funkcję, zdekonstruować projekt, instalację, procedurę lub konserwację przedmiotu dostawy lub systemu, aby cała funkcja mogła zostać zdegradowana.

Problemy z łańcuchem dostaw

Łańcuch dostaw to problem globalny i istnieje wymóg ustalenia współzależności między klientami a dostawcami. W dzisiejszym scenariuszu ważne jest, aby wiedzieć - jakie są problemy SCRM? i jak rozwiązać problemy?

Skuteczne podejście SCRM (Supply Chain Risk Management) wymaga silnego partnerstwa publiczno-prywatnego. Rząd powinien mieć silne organy do rozwiązywania problemów związanych z łańcuchem dostaw. Nawet sektory prywatne mogą odgrywać kluczową rolę w wielu obszarach.

Nie możemy zapewnić jednego rozwiązania dla wszystkich w zakresie zarządzania ryzykiem łańcucha dostaw. W zależności od produktu i sektora koszty ograniczenia ryzyka będą ważyć różnie. Należy zachęcać do tworzenia partnerstw publiczno-prywatnych w celu eliminowania zagrożeń związanych z zarządzaniem łańcuchem dostaw.

Zmniejsz ryzyko poprzez rozwój zasobów ludzkich

Polityka organizacji w zakresie cyberbezpieczeństwa może być skuteczna pod warunkiem, że wszyscy jej pracownicy rozumieją ich wartość i wykazują silne zaangażowanie w ich wdrażanie. Dyrektorzy ds. Zasobów ludzkich mogą odgrywać kluczową rolę w zapewnianiu organizacjom bezpieczeństwa w cyberprzestrzeni, stosując się do poniższych kilku punktów.

Przejęcie na własność ryzyka bezpieczeństwa stwarzanego przez pracowników

Ponieważ większość pracowników nie traktuje poważnie czynnika ryzyka, hakerzy z łatwością atakują organizacje. W tym kontekście HR odgrywa kluczową rolę w edukacji pracowników w zakresie wpływu ich postaw i zachowań na bezpieczeństwo organizacji.

Zapewnienie praktycznych i etycznych środków bezpieczeństwa

Zasady firmy muszą być zsynchronizowane ze sposobem myślenia i zachowania pracowników. Na przykład zapisywanie haseł w systemach jest zagrożeniem, jednak ciągłe monitorowanie może temu zapobiec. Zespół HR jest najlepiej przygotowany, aby doradzić, czy zasady mogą zadziałać i czy są odpowiednie.

Identyfikacja pracowników, którzy mogą stanowić szczególne ryzyko

Zdarza się również, że cyberprzestępcy korzystają z pomocy osób z wewnątrz firmy, aby włamać się do ich sieci. Dlatego ważne jest, aby zidentyfikować pracowników, którzy mogą stanowić szczególne ryzyko i mieć wobec nich surowe zasady HR.

Tworzenie świadomości w zakresie cyberbezpieczeństwa

Cyberbezpieczeństwo w Indiach wciąż znajduje się na etapie ewolucji. To najlepszy czas na budowanie świadomości w kwestiach związanych z cyberbezpieczeństwem. Łatwo byłoby stworzyć świadomość na poziomie lokalnym, na przykład w szkołach, gdzie użytkownicy mogą dowiedzieć się, jak działa Internet i jakie są jego potencjalne zagrożenia.

Każda kawiarenka internetowa, komputery domowe / osobiste i komputery biurowe powinny być chronione przez zapory ogniowe. Użytkownicy powinni zostać poinstruowani za pośrednictwem swoich dostawców usług lub bram, aby nie naruszali nieautoryzowanych sieci. Zagrożenia należy opisać pogrubioną czcionką, a ich skutki podkreślić.

W szkołach i na uczelniach należy wprowadzić tematy dotyczące świadomości w zakresie cyberbezpieczeństwa, aby był to ciągły proces.

Rząd musi sformułować rygorystyczne przepisy w celu egzekwowania cyberbezpieczeństwa i tworzenia wystarczającej świadomości poprzez nadawanie tego samego za pośrednictwem reklam telewizyjnych / radiowych / internetowych.

Udostępnianie informacji

Stany Zjednoczone zaproponowały ustawę o nazwie Cybersecurity Information Sharing Act of 2014 (CISA)poprawa cyberbezpieczeństwa w kraju poprzez lepszą wymianę informacji o zagrożeniach cyberbezpieczeństwa. Takie przepisy są wymagane w każdym kraju, aby udostępniać obywatelom informacje o zagrożeniach.

Naruszenia cyberbezpieczeństwa wymagają obowiązkowego mechanizmu raportowania

Najnowsze złośliwe oprogramowanie o nazwie Uroburos/Snakejest przykładem rosnącego cyberszpiegostwa i cyberwojny. Kradzież poufnych informacji to nowy trend. Szkoda jednak, że firmy telekomunikacyjne / dostawcy usług internetowych (ISP) nie udostępniają informacji dotyczących cyberataków na ich sieci. W rezultacie nie można sformułować solidnej strategii bezpieczeństwa cybernetycznego w celu przeciwdziałania cyberatakom.

Problem ten można rozwiązać poprzez sformułowanie dobrego prawa dotyczącego cyberbezpieczeństwa, które może ustanowić system regulacyjny dla obowiązkowych powiadomień o naruszeniach cyberbezpieczeństwa ze strony firm telekomunikacyjnych / dostawców usług internetowych.

Infrastruktury, takie jak zautomatyzowane sieci energetyczne, elektrociepłownie, satelity itp., Są podatne na różne formy cyberataków, a zatem program powiadamiania o naruszeniach ostrzegałby agencje o pracach nad nimi.

Wdrażanie ram cyberbezpieczeństwa

Pomimo faktu, że firmy wydają wydatki na inicjatywy w zakresie cyberbezpieczeństwa, nadal dochodzi do naruszeń danych. Według The Wall Street Journal, „Oczekiwano, że globalne wydatki na cyberbezpieczeństwo w branżach infrastruktury krytycznej osiągną w 2013 r. 46 miliardów dolarów, czyli o 10% więcej niż rok wcześniej, według Allied Business Intelligence Inc.” Wymaga to skutecznego wdrożenia ram cyberbezpieczeństwa.

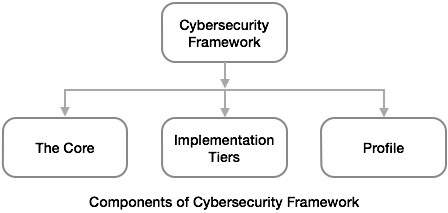

Komponenty ram cyberbezpieczeństwa

Ramy składają się z trzech głównych komponentów -

- Rdzeń,

- Warstwy wdrożenia i

- Profile ramowe.

Rdzeń Framework

Framework Core to zestaw działań związanych z cyberbezpieczeństwem i odpowiednich odniesień, które mają pięć jednoczesnych i stałych funkcji - Identyfikuj, Chroń, Wykryj, Odpowiedz i Odzyskaj. Rdzeń platformy ma metody zapewniające następujące -

- Opracuj i wdrażaj procedury ochrony najbardziej krytycznej własności intelektualnej i aktywów.

- Posiadaj zasoby umożliwiające identyfikację wszelkich naruszeń cyberbezpieczeństwa.

- Wychodź po naruszeniu, jeśli i kiedy do niego dojdzie.

Poziomy realizacji

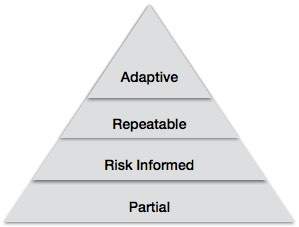

Poziomy wdrażania ram określają poziom zaawansowania i spójności, jaki organizacja stosuje przy stosowaniu swoich praktyk w zakresie cyberbezpieczeństwa. Ma następujące cztery poziomy.

Tier 1 (Partial)- Na tym poziomie profile zarządzania ryzykiem cybernetycznym organizacji nie są zdefiniowane. Istnieje częściowa świadomość ryzyka cyberbezpieczeństwa organizacji na poziomie organizacji. Nie uznano obowiązującej w całej organizacji metodologii zarządzania ryzykiem cyberbezpieczeństwa.

Tier 2 (Risk Informed)- Na tym poziomie organizacje ustanawiają politykę zarządzania ryzykiem cybernetycznym, która jest bezpośrednio zatwierdzana przez kierownictwo wyższego szczebla. Kadra kierownicza wyższego szczebla stara się ustalić cele zarządzania ryzykiem w zakresie cyberbezpieczeństwa i je wdraża.

Tier 3 (Repeatable)- Na tym poziomie organizacja korzysta z formalnych środków bezpieczeństwa cybernetycznego, które są regularnie aktualizowane w zależności od wymagań. Organizacja rozpoznaje swoje zależności i partnerów. Otrzymuje również od nich informacje, które pomagają w podejmowaniu decyzji dotyczących zarządzania opartych na ryzyku.

Tier 4 (Adaptive)- Na tym poziomie organizacja dostosowuje swoje praktyki w zakresie cyberbezpieczeństwa „w czasie rzeczywistym”, wywodzące się z wcześniejszych i obecnych działań w zakresie cyberbezpieczeństwa. Dzięki procesowi nieustannego rozwoju w zakresie łączenia zaawansowanych technologii cyberbezpieczeństwa, współpracy z partnerami w czasie rzeczywistym oraz ciągłemu monitorowaniu działań w ich systemach, praktyki cyberbezpieczeństwa organizacji mogą szybko reagować na wyrafinowane zagrożenia.

Profil ramowy

Framework Profile to narzędzie, które zapewnia organizacjom platformę do przechowywania informacji dotyczących ich programu cyberbezpieczeństwa. Profil pozwala organizacjom jasno określić cele programu cyberbezpieczeństwa.

Od czego zaczynasz wdrażanie Framework?

Kierownictwo wyższego szczebla, w tym dyrektorzy, powinno najpierw zapoznać się z Założeniami. Następnie dyrektorzy powinni przeprowadzić szczegółową dyskusję z kierownictwem na temat poziomów wdrażania organizacji.

Szkolenie menedżerów i personelu w zakresie Ram zapewni wszystkim zrozumienie ich znaczenia. To ważny krok w kierunku pomyślnego wdrożenia energicznego programu cyberbezpieczeństwa. Informacje o istniejących wdrożeniach ramowych mogą pomóc organizacjom w ich własnym podejściu.