Kali Linux - Inżynieria odwrotna

W tym rozdziale dowiemy się o narzędziach inżynierii odwrotnej w Kali Linux.

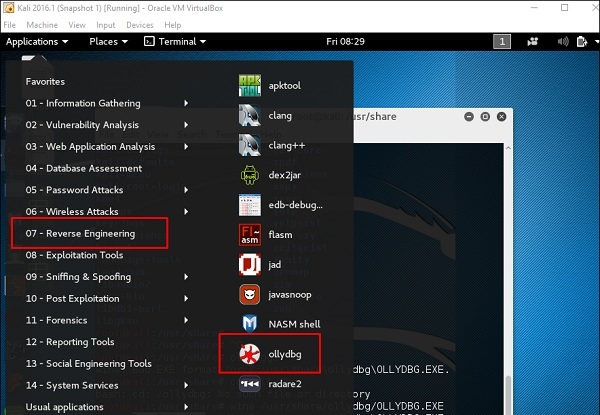

OllyDbg

OllyDbg to 32-bitowy debugger analizujący poziom asemblera dla aplikacji Microsoft Windows. Nacisk na analizę kodu binarnego sprawia, że jest to szczególnie przydatne w przypadkach, gdy źródło jest niedostępne. Zwykle służy do łamania oprogramowania komercyjnego.

Aby go otworzyć, przejdź do Aplikacje → Inżynieria odwrotna → ollydbg

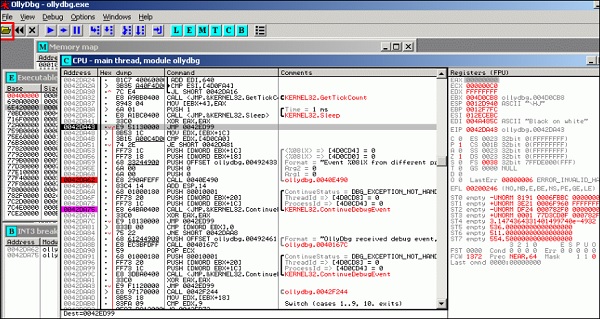

Aby załadować plik EXE, przejdź do „Otwierania folderu” w kolorze żółtym, zaznaczonym czerwonym kwadratem na powyższym zrzucie ekranu.

Po załadowaniu będziesz mieć następujący widok, w którym możesz zmienić pliki binarne.

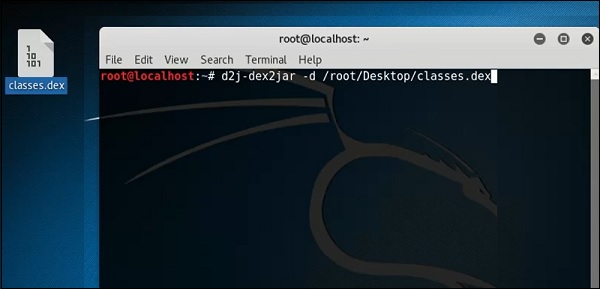

dex2jar

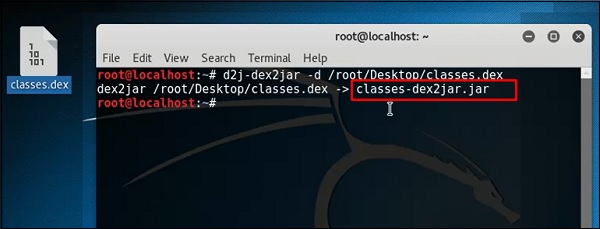

Jest to aplikacja, która pomaga konwertować plik APK (Android) do pliku JAR w celu wyświetlenia kodu źródłowego. Aby z niego skorzystać, otwórz terminal i napisz”d2j-dex2jar –d /file location”.

W tym przypadku plik to “classes.dex” na pulpicie.

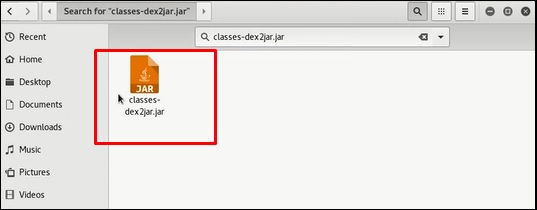

Poniższy wiersz pokazuje, że utworzono plik JAR.

jd-gui

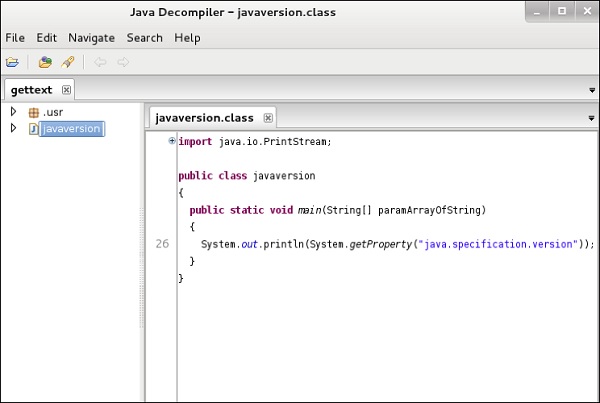

JD-GUI to samodzielne narzędzie graficzne, które wyświetla kody źródłowe Java “.class”akta. Możesz przeglądać zrekonstruowany kod źródłowy. W takim przypadku możemy zrekonstruować plik wyodrębniony z narzędzia dex2jar.

Aby go uruchomić, otwórz terminal i napisz “jd-gui” i otworzy się następujący widok.

Aby zaimportować plik, kliknij ikonę otwartego folderu

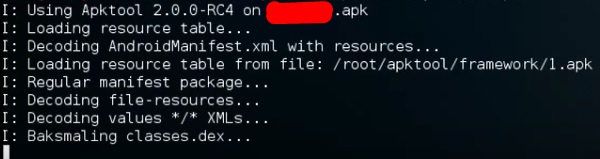

apktool

Apktool to jedno z najlepszych narzędzi do odwracania całej aplikacji na Androida. Potrafi dekodować zasoby do niemal oryginalnej postaci i odbudować je po wprowadzeniu modyfikacji.

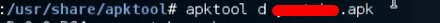

Aby go otworzyć, przejdź do terminala i napisz “ apktool”.

Aby zdekompilować plik apk, napisz „apktool d apk file”.

Dekompilacja rozpocznie się, jak pokazano na poniższym zrzucie ekranu.