Kali Linux - narzędzia do gromadzenia informacji

W tym rozdziale omówimy narzędzia do zbierania informacji w Kali Linux.

NMAP i ZenMAP

NMAP i ZenMAP to przydatne narzędzia na etapie skanowania Etycznego hakowania w Kali Linux. NMAP i ZenMAP to praktycznie to samo narzędzie, jednak NMAP używa wiersza poleceń, podczas gdy ZenMAP ma GUI.

NMAP to darmowe narzędzie do wykrywania sieci i audytu bezpieczeństwa. Wielu administratorów systemów i sieci uważa je również za przydatne do zadań, takich jak inwentaryzacja sieci, zarządzanie harmonogramami aktualizacji usług oraz monitorowanie czasu pracy hosta lub usługi.

NMAP wykorzystuje surowe pakiety IP w nowatorski sposób, aby określić, które hosty są dostępne w sieci, jakie usługi (nazwa aplikacji i wersja) oferują te hosty, jakie systemy operacyjne (i wersje OS) działają, jakiego typu filtry pakietów / zapory ogniowe są w użyciu itp.

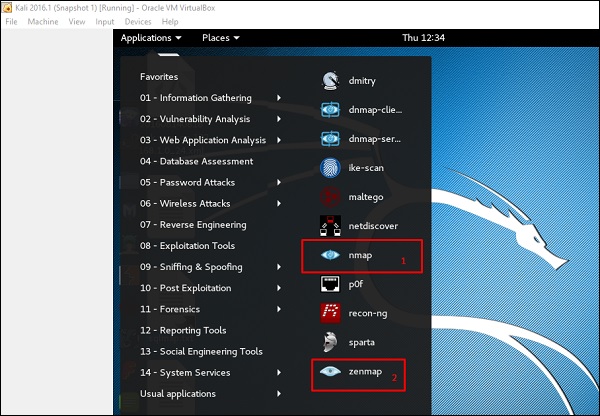

Teraz przejdźmy krok po kroku i nauczmy się korzystać z NMAP i ZenMAP.

Step 1 - Aby otworzyć, przejdź do Applications → 01-Information Gathering → nmap lub zenmap.

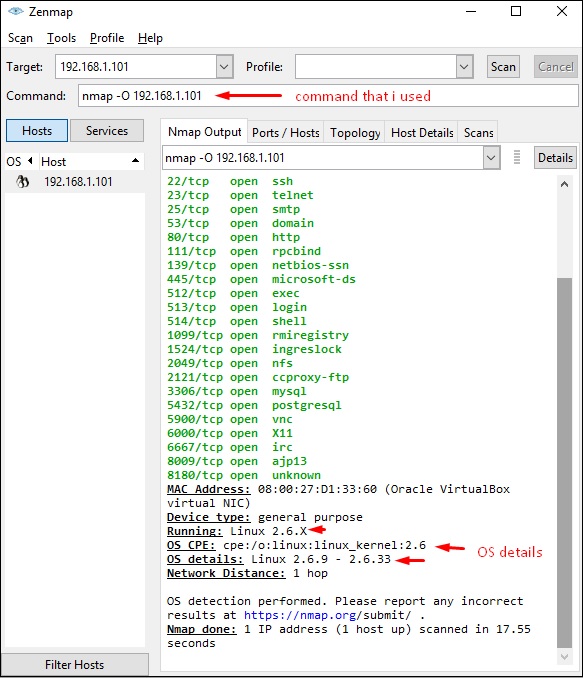

Step 2- Następnym krokiem jest wykrycie typu / wersji systemu operacyjnego hosta docelowego. W oparciu o pomoc wskazaną przez NMAP, parametr wykrywania typu / wersji systemu operacyjnego jest zmienny „-O”. Aby uzyskać więcej informacji, użyj tego łącza:https://nmap.org/book/man-os-detection.html

Polecenie, którego użyjemy, to -

nmap -O 192.168.1.101Poniższy zrzut ekranu pokazuje, gdzie należy wpisać powyższe polecenie, aby zobaczyć dane wyjściowe Nmapa -

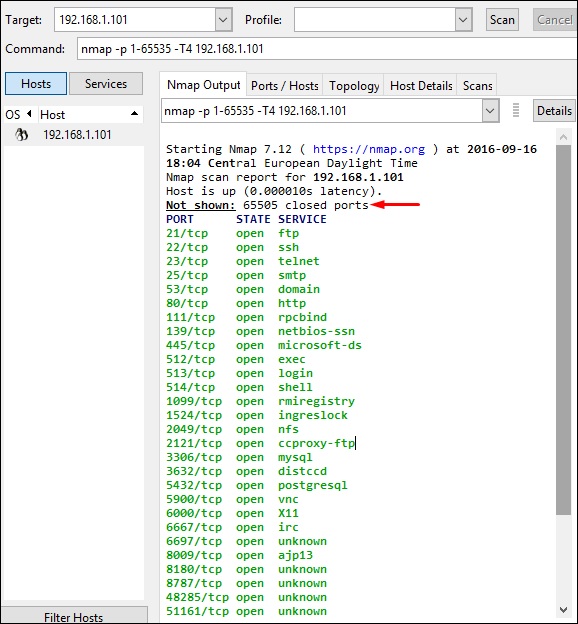

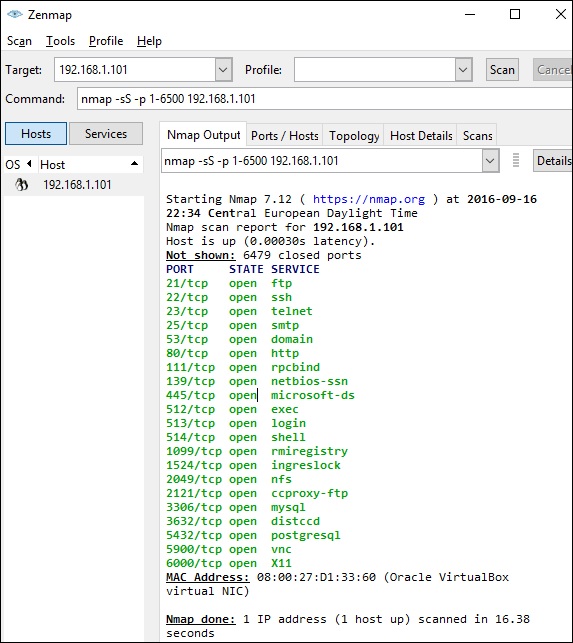

Step 3- Następnie otwórz porty TCP i UDP. Aby przeskanować wszystkie porty TCP w oparciu o NMAP, użyj następującego polecenia -

nmap -p 1-65535 -T4 192.168.1.101Gdzie parametr „–p” wskazuje wszystkie porty TCP, które mają zostać przeskanowane. W tym przypadku skanujemy wszystkie porty, a „-T4” to prędkość skanowania, z jaką musi działać NMAP.

Oto wyniki. Na zielono wszystkie otwarte porty TCP, a na czerwono wszystkie zamknięte porty. Jednak NMAP nie pojawia się, ponieważ lista jest zbyt długa.

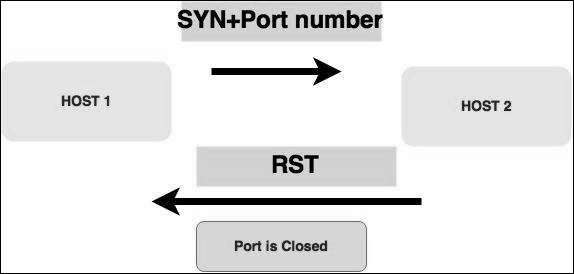

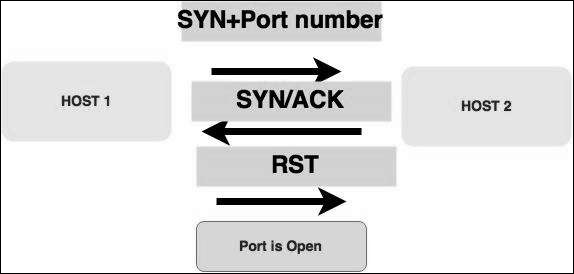

Stealth Scan

Stealth scan lub SYN jest również znany jako half-open scan, ponieważ nie kończy potrójnego uzgadniania TCP. Haker wysyła pakiet SYN do celu; jeśli ramka SYN / ACK zostanie odebrana z powrotem, to zakłada się, że cel zakończy połączenie, a port nasłuchuje. Jeśli RST zostanie odebrany z powrotem od celu, zakłada się, że port nie jest aktywny lub jest zamknięty.

Teraz, aby zobaczyć skanowanie SYN w praktyce, użyj parametru –sSw NMAP. Poniżej znajduje się pełne polecenie -

nmap -sS -T4 192.168.1.101Poniższy zrzut ekranu pokazuje, jak używać tego polecenia -

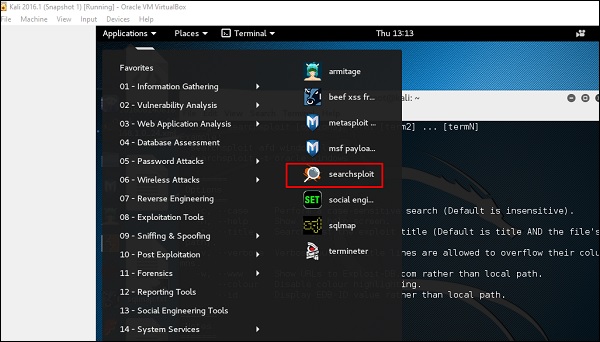

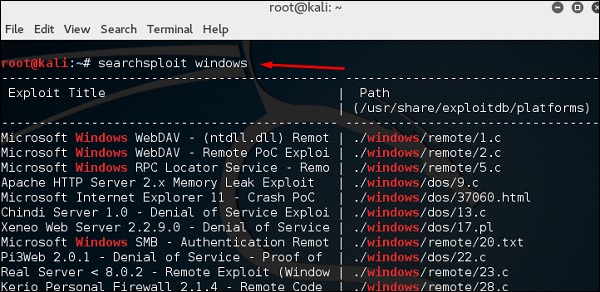

Searchsploit

Searchsploit to narzędzie, które pomaga użytkownikom Kali Linux bezpośrednio wyszukiwać za pomocą wiersza poleceń z archiwum bazy danych Exploit.

Aby go otworzyć, przejdź do Applications → 08-Exploitation Tools → searchsploit, jak pokazano na poniższym zrzucie ekranu.

Po otwarciu terminala wpisz „searchsploit exploit index name”.

Narzędzia DNS

W tej sekcji dowiemy się, jak korzystać z niektórych narzędzi DNS, które zostały włączone przez Kali. Zasadniczo te narzędzia pomagają w transferach stref lub rozwiązywaniu problemów z adresem IP domeny.

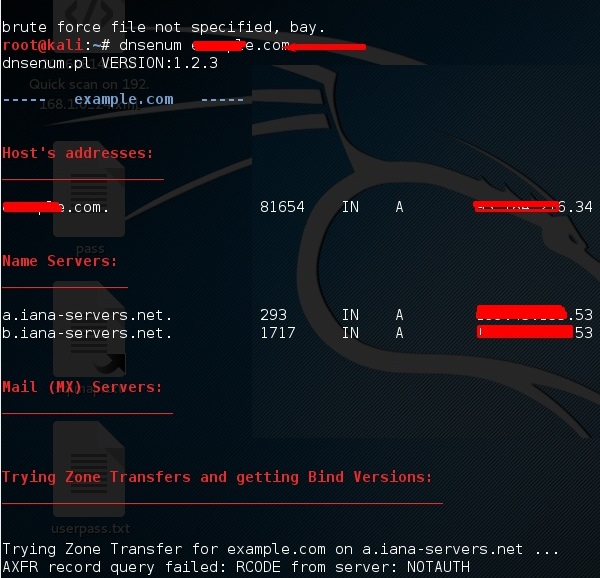

dnsenum.pl

Pierwszym narzędziem jest dnsenum.pl który jest skryptem PERL, który pomaga uzyskać MX, A i inne rekordy łączące się z domeną.

Kliknij terminal w lewym panelu.

Rodzaj “dnsenum domain name”i wszystkie rekordy zostaną pokazane. W tym przypadku pokazuje rekordy A.

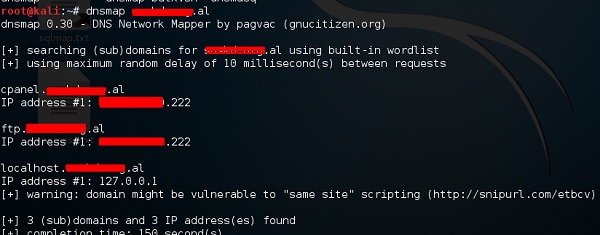

DNSMAP

Drugie narzędzie to DNSMAPco pomaga znaleźć numery telefonów, kontakty i inne subdomeny połączone z tą domeną, których szukamy. Oto przykład.

Kliknij terminal jak w górnej części, a następnie napisz “dnsmap domain name”

dnstracer

Trzecie narzędzie to dnstracer, który określa, skąd dany serwer nazw domen (DNS) pobiera informacje o danej nazwie hosta.

Kliknij terminal jak w górnej części, a następnie wpisz “dnstracer domain name”.

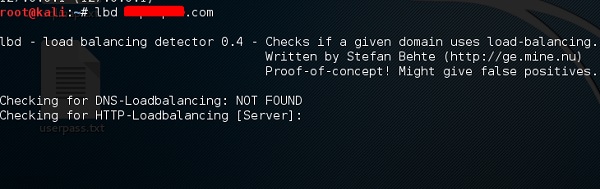

Narzędzia LBD

Narzędzia LBD (Load Balancing Detector) są bardzo interesujące, ponieważ wykrywają, czy dana domena korzysta z równoważenia obciążenia DNS i / lub HTTP. Jest to ważne, ponieważ jeśli masz dwa serwery, jeden lub drugi może nie zostać zaktualizowany i możesz spróbować go wykorzystać. Oto kroki, aby go używać -

Najpierw kliknij terminal na lewym panelu.

Następnie wpisz “lbd domainname”. Jeśli daje wynik jako „ZNALEZIONO”, oznacza to, że serwer ma zrównoważone obciążenie. W tym przypadku wynikiem jest „NIE ZNALEZIONO”.

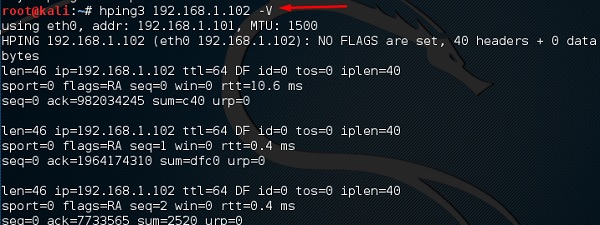

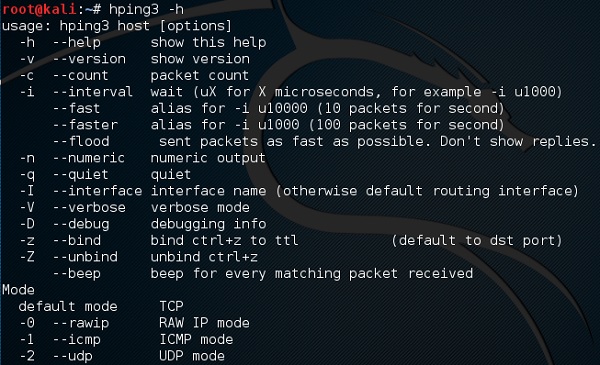

Hping3

Hping3 jest szeroko stosowany przez etycznych hakerów. Jest prawie podobny do narzędzi ping, ale jest bardziej zaawansowany, ponieważ może ominąć filtr zapory i używać protokołów TCP, UDP, ICMP i RAW-IP. Posiada tryb traceroute i możliwość przesyłania plików pomiędzy zakrytym kanałem.

Kliknij terminal w lewym panelu.

Rodzaj “hping3 –h” który pokaże, jak używać tego polecenia.

Drugie polecenie to “hping3 domain or IP -parameter”