Kali Linux - inżynieria społeczna

W tym rozdziale dowiemy się o narzędziach inżynierii społecznej używanych w Kali Linux.

Wykorzystanie zestawu narzędzi inżynierii społecznej

Plik Social-Engineer Toolkit(SET) to platforma do testów penetracyjnych typu open source, zaprojektowana z myślą o inżynierii społecznej. SET ma wiele niestandardowych wektorów ataku, które pozwalają wykonać wiarygodny atak w ułamku czasu. Tego rodzaju narzędzia wykorzystują ludzkie zachowania, aby nakłonić ich do wektorów ataku.

Nauczmy się korzystać z zestawu narzędzi Social Engineer.

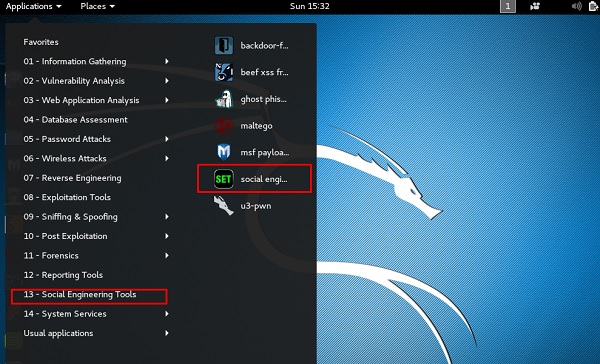

Step 1 - Aby otworzyć SET, przejdź do Applications → Social Engineering Tools → Kliknij „SET” Social Engineering Tool.

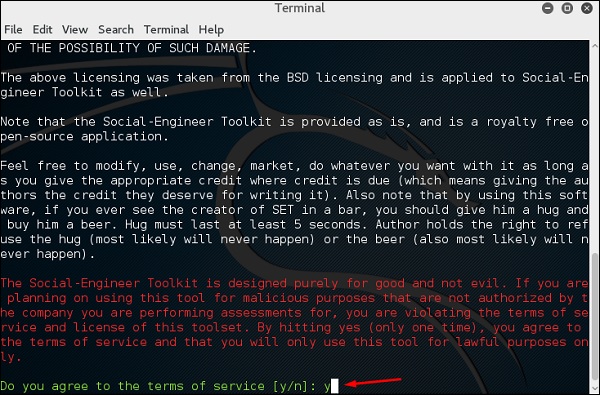

Step 2- Zapyta, czy zgadzasz się z warunkami użytkowania. Rodzaj“y” jak pokazano na poniższym zrzucie ekranu.

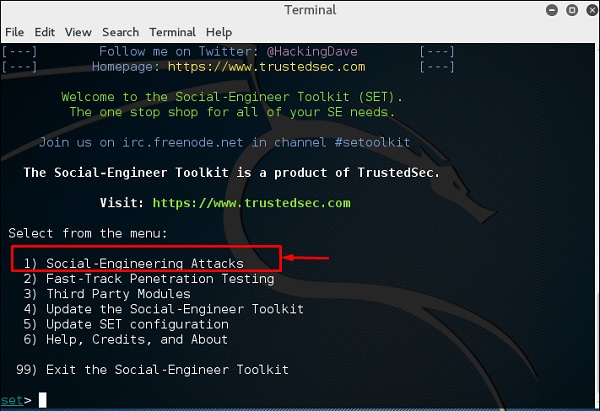

Step 3 - Większość menu pokazanych na poniższym zrzucie ekranu ma własne wyjaśnienie, a wśród nich najważniejszy jest numer 1 „Ataki socjotechniczne”.

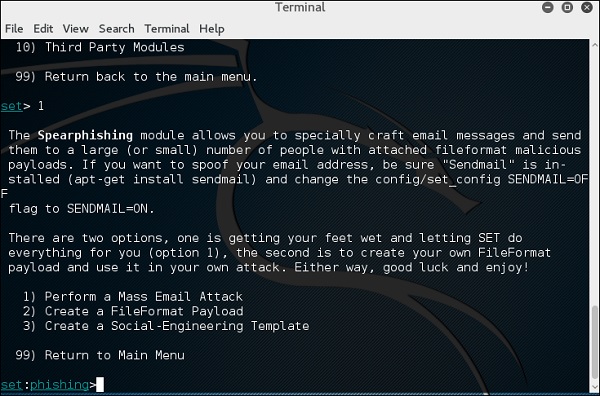

Step 4 - Typ “1”→ Enter. Otworzy się podmenu. Jeśli naciśnieszEnter ponownie, zobaczysz wyjaśnienia dla każdego podmenu.

Moduł Spear-phishing umożliwia specjalne tworzenie wiadomości e-mail i wysyłanie ich do wybranych ofiar z załącznikami FileFormatmaliciousładunki. Na przykład wysłanie złośliwego dokumentu PDF, który jeśli ofiara otworzy, zagrozi systemowi. Jeśli chcesz sfałszować swój adres e-mail, upewnij się, że zainstalowano „Sendmail” (apt-get install sendmail) i zmień flagę config / set_config SENDMAIL = OFF na SENDMAIL = ON.

Istnieją dwie opcje ataku typu spear phishing -

- Wykonaj masowy atak e-mailowy

- Utwórz ładunek FileFormat i szablon inżynierii społecznej

Pierwszym jest pozwolenie SETowi na zrobienie wszystkiego za Ciebie (opcja 1), a drugim jest stworzenie własnego ładunku FileFormat i użycie go we własnym ataku.

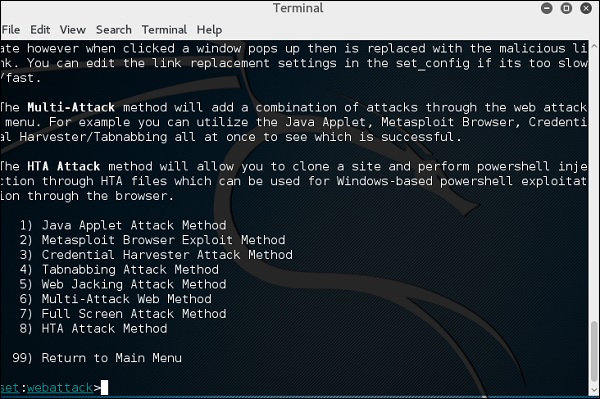

Rodzaj “99” aby wrócić do menu głównego, a następnie wpisz “2” aby przejść do „Wektory ataków internetowych”.

Moduł ataków internetowych to wyjątkowy sposób wykorzystania wielu ataków internetowych w celu złamania zabezpieczeń zamierzonej ofiary. Ten moduł jest używany do przeprowadzania ataków phishingowych na ofiarę, jeśli kliknie łącze. Istnieje wiele różnych ataków, które mogą wystąpić po kliknięciu łącza.

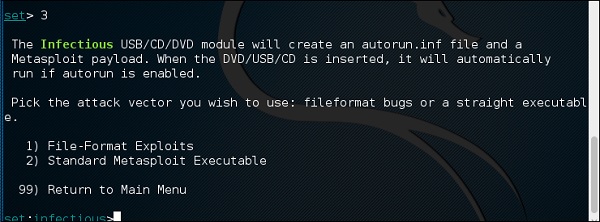

Rodzaj “99” aby powrócić do menu głównego, a następnie wpisz “3”.

Zakaźny moduł USB / CD / DVD utworzy plik autorun.inf i ładunek Metasploit. Ładunek i plik automatycznego uruchamiania są nagrywane lub kopiowane na nośnik USB. Gdy DVD / USB / CD zostanie włożone do komputera ofiary, uruchomi się funkcja automatycznego uruchamiania (jeśli jest włączona) i, miejmy nadzieję, zagrozi systemowi. Możesz wybrać wektor ataku, którego chcesz użyć: błędy formatu pliku lub prosty plik wykonywalny.

Poniżej przedstawiono opcje Infectious Media Generator.

- Exploity formatu plików

- Standardowy plik wykonywalny Metasploit

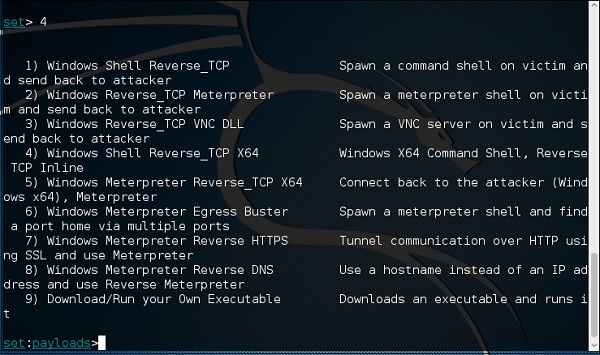

Rodzaj “99”aby wrócić do menu głównego. Następnie wpisz“4” aby przejść do „Wektory ataków internetowych”.

Create payload and listener to prosty sposób na utworzenie ładunku Metasploit. Wyeksportuje dla ciebie plik exe i wygeneruje odbiornik. Musisz przekonać ofiarę do pobrania pliku exe i uruchomienia go, aby uzyskać powłokę.

Rodzaj “99” aby wrócić do menu głównego, a następnie wpisz “5” aby przejść do „Wektory ataków internetowych”.

Atak typu mass mailer pozwoli ci wysłać wiele e-maili do ofiar i dostosować wiadomości. Istnieją dwie opcje masowego wysyłania wiadomości e-mail; pierwszy to wysłanie wiadomości e-mail na jeden adres e-mail. Druga opcja umożliwia zaimportowanie listy zawierającej wszystkie adresy e-mail odbiorców i wyśle Twoją wiadomość do dowolnej liczby osób na tej liście.

- Pojedynczy adres e-mail ataku e-mailowego

- E-Mail Attack Mass Mailer

Rodzaj “99” aby wrócić do menu głównego, a następnie wpisz “9” aby przejść do „Powershell Attack Vector”.

Moduł PowerShell Attack Vector umożliwia tworzenie ataków specyficznych dla programu PowerShell. Te ataki umożliwiają korzystanie z programu PowerShell, który jest domyślnie dostępny we wszystkich systemach operacyjnych Windows Vista i nowszych. PowerShell zapewnia owocny krajobraz do wdrażania ładunków i wykonywania funkcji, które nie są wyzwalane przez technologie prewencyjne.

- Powershell Alphanumeric Shellcode Injector

- Powershell Reverse Shell

- Powershell Bind Shell

- Baza danych programu PowerShell Dump SAM