Bezpieczeństwo mobilne - wektory ataku

Z definicji plik Attack Vector to metoda lub technika używana przez hakera w celu uzyskania dostępu do innego urządzenia komputerowego lub sieci w celu wstrzyknięcia „złego kodu”, często nazywanego payload. Ten wektor pomaga hakerom wykorzystywać luki w systemie. Wiele z tych wektorów ataku wykorzystuje czynnik ludzki, ponieważ jest to najsłabszy punkt tego systemu. Poniżej znajduje się schematyczne przedstawienie procesu wektorów ataków, które mogą być używane przez hakera jednocześnie w wielu miejscach.

Niektóre z wektorów ataków mobilnych to:

Złośliwe oprogramowanie

Wirusy i rootkity

Modyfikacja aplikacji

Modyfikacja systemu operacyjnego

Ekstrakcja danych

Dane opuszczają organizację

Zrzut ekranu

Kopiowanie na USB i utrata kopii zapasowej

Manipulowanie danymi

Modyfikacja przez inną aplikację

Niewykryte próby sabotażu

Urządzenia złamane w więzieniu

Utrata danych

Utrata urządzenia

Nieautoryzowany dostęp do urządzenia

Luki w aplikacjach

Konsekwencje wektorów ataku

Wektory ataku to proces hakowania, jak wyjaśniono, i jest skuteczny, a następnie wpływ na urządzenia mobilne.

Losing your data - Jeśli twoje urządzenie mobilne zostało zhakowane lub wprowadzono wirusa, wszystkie przechowywane dane zostaną utracone i przejęte przez atakującego.

Bad use of your mobile resources- Co oznacza, że Twoja sieć lub urządzenie mobilne może zostać przeciążone, więc nie będziesz mieć dostępu do swoich oryginalnych usług. W gorszych scenariuszach, do wykorzystania przez hakera w celu podłączenia innej maszyny lub sieci.

Reputation loss- W przypadku zhakowania konta na Facebooku lub firmowego konta e-mail haker może wysyłać fałszywe wiadomości do znajomych, partnerów biznesowych i innych kontaktów. Może to zaszkodzić twojej reputacji.

Identity theft - Może zdarzyć się przypadek kradzieży tożsamości, takiej jak zdjęcie, imię i nazwisko, adres, karta kredytowa itp. I to samo może zostać wykorzystane do przestępstwa.

Anatomia mobilnego ataku

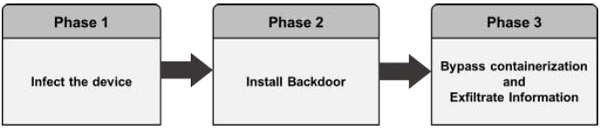

Poniżej znajduje się schematyczne przedstawienie anatomii mobilnego ataku. Rozpoczyna się od fazy infekcji, która obejmuje wektory ataku.

Infekowanie urządzenia

Infekowanie urządzenia mobilnym oprogramowaniem szpiegującym przebiega inaczej w przypadku urządzeń z systemem Android i iOS.

Android- Użytkownicy są oszukiwani, aby pobrać aplikację z rynku lub z aplikacji innej firmy, zazwyczaj za pomocą ataku socjotechnicznego. Infekcja zdalna może być również przeprowadzana poprzez atak typu Man-in-the-Middle (MitM), w którym aktywny przeciwnik przechwytuje komunikację mobilną użytkownika, aby wstrzyknąć złośliwe oprogramowanie.

iOS- Infekcja iOS wymaga fizycznego dostępu do telefonu komórkowego. Infekowanie urządzenia może również polegać na wykorzystaniu metody zero-day, takiej jak exploit JailbreakME.

Instalowanie backdoora

Instalacja backdoora wymaga uprawnień administratora poprzez rootowanie urządzeń z Androidem i jailbreakowanie urządzeń Apple. Mimo że producenci urządzeń stosują mechanizmy wykrywania rootowania / jailbreakingu, mobilne oprogramowanie szpiegujące z łatwością je omija -

Android - Mechanizmy wykrywania rootowania nie mają zastosowania do celowego rootowania.

iOS - „Społeczność”, która włamuje się do więzienia, jest głośna i zmotywowana.

Omijanie mechanizmów szyfrowania i eksfiltrowanie informacji

Oprogramowanie szpiegujące wysyła zawartość mobilną, taką jak zaszyfrowane wiadomości e-mail i wiadomości, do serwerów atakujących w postaci zwykłego tekstu. Oprogramowanie szpiegujące nie atakuje bezpośrednio bezpiecznego kontenera. Przechwytuje dane w punkcie, w którym użytkownik pobiera dane z bezpiecznego kontenera w celu ich odczytania. Na tym etapie, gdy zawartość zostaje odszyfrowana do użytku użytkownika, oprogramowanie szpiegujące przejmuje kontrolę nad zawartością i wysyła ją dalej.

Jak haker może czerpać zyski z pomyślnie przejętego telefonu komórkowego?

W większości przypadków większość z nas myśli, co możemy stracić, gdyby ktoś włamał się na nasz telefon komórkowy. Odpowiedź jest prosta - stracimy prywatność. Nasze urządzenie stanie się systemem nadzoru dla hakera, który będzie nas obserwował. Inne działania przynoszące zysk hakerowi to pobieranie naszych wrażliwych danych, dokonywanie płatności, przeprowadzanie nielegalnych działań, takich jakDDoS attacks. Poniżej znajduje się schematyczne przedstawienie.

10 najważniejszych zagrożeń OWASP Mobile

Mówiąc o bezpieczeństwie mobilnym, opieramy typy luk na OWASP, która jest organizacją charytatywną non-profit w Stanach Zjednoczonych, założoną 21 kwietnia. OWASP jest organizacją międzynarodową, a Fundacja OWASP wspiera wysiłki OWASP na całym świecie.

W przypadku urządzeń mobilnych OWASP ma 10 vulnerability classifications.

M1 - Niewłaściwe użycie platformy

Ta kategoria obejmuje niewłaściwe użycie funkcji platformy lub brak korzystania z kontroli bezpieczeństwa platformy. Może obejmować intencje Androida, uprawnienia platformy, niewłaściwe użycie TouchID, pęku kluczy lub inną kontrolę bezpieczeństwa, która jest częścią mobilnego systemu operacyjnego. Istnieje kilka sposobów, w jakie aplikacje mobilne mogą być narażone na to ryzyko.

Dane niezabezpieczone M2

Ta nowa kategoria to połączenie M2 i M4 z Mobile Top Ten 2014. Obejmuje to niezabezpieczone przechowywanie danych i niezamierzony wyciek danych.

Komunikacja niezabezpieczona M3

Obejmuje to słabe uzgadnianie, nieprawidłowe wersje SSL, słabe negocjacje, jawną komunikację tekstową wrażliwych zasobów itp.

Uwierzytelnianie M4-Insecure

Ta kategoria obejmuje pojęcia uwierzytelniania użytkownika końcowego lub zarządzania złymi sesjami. Obejmuje to -

- Brak identyfikacji użytkownika, gdy jest to wymagane

- Brak zachowania tożsamości użytkownika, gdy jest to wymagane

- Niedociągnięcia w zarządzaniu sesjami

M5-Insuficient Cryptography

Kod stosuje kryptografię do zasobu zawierającego poufne informacje. Jednak kryptografia jest w pewnym sensie niewystarczająca. Zwróć uwagę, że wszystko i wszystko związane z TLS lub SSL trafia do M3. Ponadto, jeśli aplikacja w ogóle nie korzysta z kryptografii, kiedy powinna, prawdopodobnie należy to do M2. Ta kategoria dotyczy problemów, w których próbowano kryptografii, ale nie zostało to wykonane poprawnie.

Autoryzacja M6-Insecure

Jest to kategoria służąca do wychwytywania wszelkich błędów w autoryzacji (np. Decyzje autoryzacyjne po stronie klienta, wymuszone przeglądanie itp.) Różni się od problemów z uwierzytelnianiem (np. Rejestracja urządzenia, identyfikacja użytkownika itp.)

Jeśli aplikacja w ogóle nie uwierzytelnia użytkowników w sytuacji, w której powinna (np. Udzielenie anonimowego dostępu do jakiegoś zasobu lub usługi, gdy wymagany jest dostęp uwierzytelniony i autoryzowany), oznacza to błąd uwierzytelnienia, a nie błąd autoryzacji.

Jakość kodu klienta M7

To była „Decyzje dotyczące bezpieczeństwa na podstawie niezaufanych danych wejściowych”, jedna z rzadziej używanych kategorii. Byłby to problem z implementacją na poziomie kodu w kliencie mobilnym. To różni się od błędów kodowania po stronie serwera. Mogłoby to uchwycić takie rzeczy, jak przepełnienia bufora, luki w zabezpieczeniach ciągów formatujących i różne inne błędy na poziomie kodu, w przypadku których rozwiązaniem jest przepisanie kodu działającego na urządzeniu mobilnym.

Manipulowanie kodem M8

Ta kategoria obejmuje poprawki binarne, modyfikację zasobów lokalnych, przechwytywanie metod, przełączanie metod i dynamiczną modyfikację pamięci.

Po dostarczeniu aplikacji na urządzenie mobilne, kod i zasoby danych znajdują się tam. Osoba atakująca może bezpośrednio modyfikować kod, dynamicznie zmieniać zawartość pamięci, zmieniać lub zastępować systemowe API używane przez aplikację lub modyfikować dane i zasoby aplikacji. Może to zapewnić atakującemu bezpośrednią metodę podważenia zamierzonego wykorzystania oprogramowania w celu osiągnięcia korzyści osobistych lub pieniężnych.

M9-Inżynieria odwrotna

Ta kategoria obejmuje analizę ostatecznego podstawowego pliku binarnego w celu określenia jego kodu źródłowego, bibliotek, algorytmów i innych zasobów. Oprogramowanie takie jak IDA Pro, Hopper, otool i inne narzędzia do inspekcji binarnej dają atakującemu wgląd w wewnętrzne działanie aplikacji. Można to wykorzystać do wykorzystania innych rodzących się luk w aplikacji, a także ujawnienia informacji o serwerach zaplecza, stałych kryptograficznych i szyfrów oraz własności intelektualnej.

M10 - dodatkowa funkcjonalność

Często programiści zawierają ukrytą funkcjonalność backdoora lub inne wewnętrzne mechanizmy bezpieczeństwa, które nie są przeznaczone do udostępnienia w środowisku produkcyjnym. Na przykład programista może przypadkowo dołączyć hasło jako komentarz w aplikacji hybrydowej. Inny przykład obejmuje wyłączenie uwierzytelniania dwuskładnikowego podczas testowania.