Bezpieczeństwo mobilne - testowanie pióra

W tym rozdziale omówimy podstawowe pojęcia dotyczące testów penetracyjnych telefonów komórkowych. Jak widać, różni się w zależności od systemu operacyjnego.

Testowanie pióra na telefonie z Androidem

Podstawowe kroki w telefonie z systemem Android są następujące -

Step 1 - Zrootuj system operacyjny za pomocą narzędzi takich jak SuperOneClick, Superboot, Universal Androot i Unrevoked, aby uzyskać dostęp administracyjny do systemu operacyjnego i aplikacji.

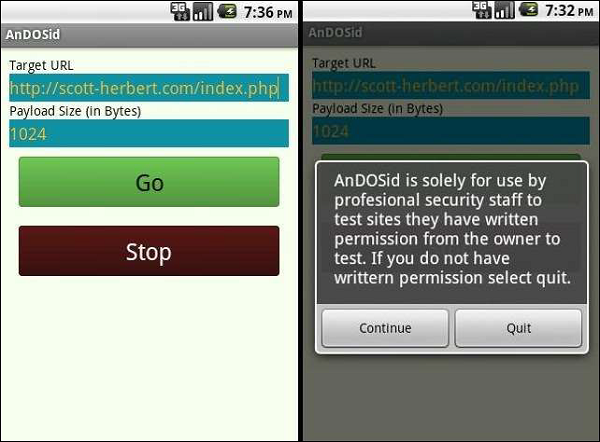

Step 2- Wykonaj atak DoS w celu wykonania testu warunków skrajnych aplikacji lub systemu operacyjnego, który można wykonać za pomocą AnDOSid. Można go pobrać zhttps://github.com/Scott-Herbert/AnDOSid

Step 3- Sprawdź luki w przeglądarkach internetowych. Przede wszystkim sprawdź, czy w przeglądarce Androida występuje błąd skryptów między aplikacjami.

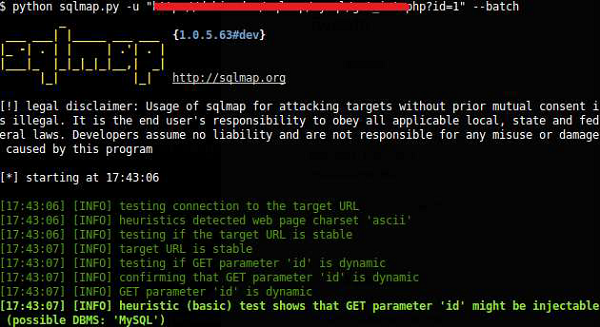

Step 4- Sprawdzaj SQLite pod kątem luk, głównie jego celem jest sprawdzenie wszelkich poufnych informacji, jeśli są one w postaci zaszyfrowanej (takie jak hasło, kontakty, łącza do baz danych itp.). Jednym z najlepszych narzędzi do tego celu jest sqlmap, który znajduje się w dystrybucji Kali.

Step 5- Spróbuj edytować, kraść, zastępować informacje użytkowników. Można go pobraćhttps://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 - Wykrywaj wycieki funkcji w urządzeniach z systemem Android za pomocą narzędzia Woodpecker.

Testowanie pióra iPhone'a

Step 1 - Spróbuj Jailbreak iPhone'a za pomocą narzędzi takich jak Redsn0w, Absinthe, Sn0wbreeze i PwnageTool.

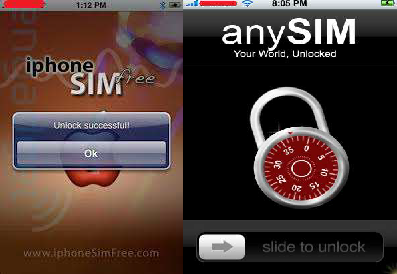

Step 2- Spróbuj odblokować iPhone'a. Aby odblokować iPhone'a, użyj narzędzi takich jak iPhoneSimFree, które można pobrać zhttp://www.iphonesimfree.com i anySIM.

Step 3- Użyj SmartCover, aby ominąć hasło, dla którego musisz wykonać następujące kroki: Przytrzymaj przycisk zasilania urządzenia operacyjnego iOS, aż pojawi się komunikat o wyłączeniu. Zamknij inteligentną osłonę, aż ekran się wyłączy i otworzy inteligentną osłonę po kilku sekundach. Naciśnij przycisk anulowania, aby ominąć zabezpieczenie hasłem.

Step 4- Zhakuj iPhone'a za pomocą Metasploit, który jest częścią dystrybucji Kali. Użyj narzędzia Metasploit, aby wykorzystać luki w zabezpieczeniach iPhone'a na podstawie znalezionych luk.

Ponieważ Metasploit jest produktem firmy Rapit7, dalsze szczegóły można znaleźć pod adresem https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3.

Step 5 - Poszukaj punktu dostępu o tej samej nazwie i typie szyfrowania.

Step 6- Wykonaj atak typu man-in-the-middle / SSL, przechwytując parametry bezprzewodowe urządzenia iOS w sieci Wi-Fi. Wysyłaj złośliwe pakiety w sieci Wi-Fi za pomocą narzędzia Cain & Abel lub nawet Wireshark.

Step 7- Sprawdź, czy zniekształcone dane można przesłać do urządzenia. Użyj technik inżynierii społecznej, takich jak wysyłanie e-maili lub SMS-ów, aby nakłonić użytkownika do otwarcia linków zawierających złośliwe strony internetowe.

Testowanie pióra Windows Phone

Poniżej przedstawiono kroki testowania pióra w telefonie z systemem Windows.

Step 1- Spróbuj wyłączyć telefon, wysyłając wiadomość SMS. Wyślij SMS na telefon, który wyłącza telefon i ponownie go uruchamia.

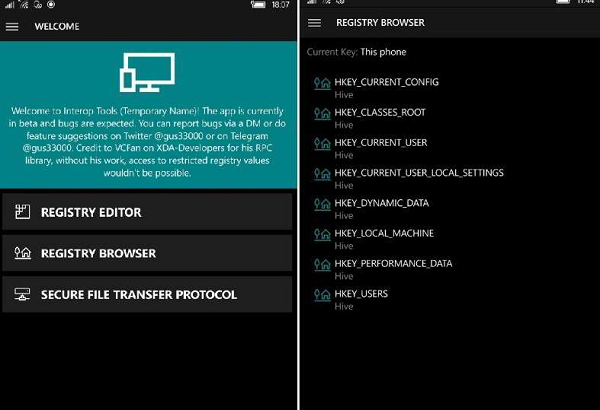

Step 2- Spróbuj jailbreakować telefon z systemem Windows. Użyj programu WindowBreak, aby wykonać jailbreak / odblokować telefon z systemem Windows. Więcej informacji na temat tego narzędzia można znaleźć w linkuhttp://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3- Sprawdź szyfrowanie na urządzeniu. Sprawdź, czy dostęp do danych w telefonie jest możliwy bez hasła lub kodu PIN.

Step 4- Sprawdź lukę w programie Windows Phone Internet Explorer. Sprawdź, czy luka w funkcji CSS w przeglądarce Internet Explorer umożliwia atakującym uzyskanie pełnego dostępu przez telefon poprzez zdalne wykonanie kodu.

Testowanie pióra BlackBerry

Step 1- Po pierwsze, robisz blackjacka na BlackBerry. Użyj narzędzia BBProxy, aby przejąć połączenie BlackBerry, które można znaleźć w Internecie.

Step 2- Sprawdź błędy w procesie podpisywania kodu aplikacji. Uzyskaj klucze do podpisywania kodu za pomocą przedpłaconych kart kredytowych i fałszywych danych, podpisz złośliwą aplikację i opublikuj ją w świecie aplikacji BlackBerry.

Step 3- Wykonaj exploit e-mailowy. Wyślij e-mail lub wiadomość, aby nakłonić użytkownika do pobrania złośliwego.cod plik aplikacji na urządzeniu BlackBerry.

Step 4- Wykonaj atak DoS. Spróbuj wysłać zniekształcone pakiety protokołu SRP (Server Routing Protocol) z sieci BlackBerry do routera, aby spowodować atak DoS. O niektórych narzędziach wspomniano w poprzednich rozdziałach.

Step 5- Sprawdź luki w przeglądarce BlackBerry. Wysyłaj złośliwie spreparowane łącza internetowe i nakłaniaj użytkowników do otwierania łączy zawierających złośliwe strony internetowe na urządzeniu BlackBerry.

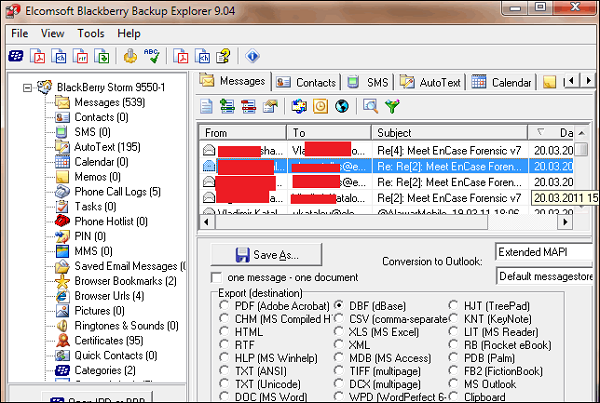

Step 6- Wyszukaj pliki chronione hasłem. Użyj narzędzi takich jak Elcomsoft Phone Password Breaker, które mogą odzyskać pliki chronione hasłem i kopie zapasowe z urządzeń BlackBerry.

Zestaw narzędzi do testowania pióra mobilnego

zANTI

zANTI to mobilny zestaw narzędzi do testowania penetracji, który umożliwia menedżerom bezpieczeństwa IT i Pentesterzy przeprowadzanie złożonych audytów bezpieczeństwa. Symuluje zaawansowane możliwości hakerów w sieci organizacji za pomocą przyjaznej dla użytkownika aplikacji mobilnej. Ma dwie wersje - bezpłatną dla społeczności i komercyjną dla firm. Można go pobrać zhttps://www.zimperium.com/zanti-mobile-penetration-testing

Skanuje również sieć, znajdując odkryte uwierzytelnianie, ataki typu backdoor i brute-force, ataki DNS i specyficzne dla protokołów, a także fałszywe punkty dostępu przy użyciu wszechstronnego zakresu w pełni konfigurowalnych skanów rozpoznania sieci.

Automatycznie diagnozuj luki w zabezpieczeniach urządzeń mobilnych lub witryn internetowych za pomocą szeregu testów penetracyjnych, w tym man-in-the-Middle (MITM), łamania haseł i Metasploit.

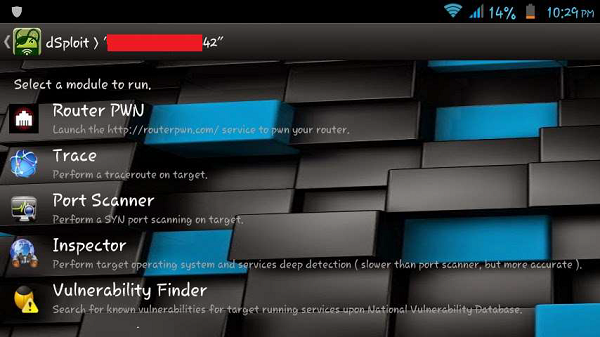

dSploit

dSploit to narzędzie do testowania penetracji opracowane dla systemu operacyjnego Android. Składa się z kilku modułów, które mogą przeprowadzać oceny bezpieczeństwa sieci w sieciach bezprzewodowych.

dSploit umożliwia wykonywanie takich zadań, jak mapowanie sieci, skanowanie luk w zabezpieczeniach, łamanie haseł, ataki typu Man-In-The-Middle i wiele innych. Więcej informacji można znaleźć nahttps://github.com/evilsocket i można je pobrać z https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (Zestaw narzędzi hakera)

Hackode to kolejna aplikacja do testów penetracyjnych na Androida, która oferuje różne funkcje, takie jak: Reconnaissance, Google Hacking, Google Dorks, Whois, Scanning, Ping. Traceroute, wyszukiwanie DNS, IP, MX Records, DNS Dig Exploits, Security RSS Feed. Można go pobrać zhttps://play.google.com/store/apps/details?id=com.techfond.hackode