Mobile Security - rozwiązanie MDM

Mobile Device ManagementOprogramowanie (MDM) jest istotnym składnikiem, który monitoruje, zabezpiecza, zarządza i obsługuje różne typy urządzeń mobilnych i tabletów, w tym iPhone, iPad, Android i BlackBerry, wraz z aplikacjami, które na nich działają. Monitoruje wszystkie urządzenia mobilne z różnymi systemami operacyjnymi, takimi jak Android, Windows i Symbian.

MDM zapewnia platformy do bezprzewodowej lub przewodowej dystrybucji aplikacji, danych i ustawień konfiguracyjnych dla wszystkich typów urządzeń mobilnych, w tym telefonów komórkowych, smartfonów, tabletów itp.

Za pomocą MDM można łatwo wdrożyć ogólnofirmowe zasady w celu zmniejszenia kosztów wsparcia, czasu oraz zagrożeń biznesowych i bezpieczeństwa. Za jego pomocą można łatwo zarządzać wszystkimi urządzeniami należącymi do firmy, konsumentów oraz pracowników w całym przedsiębiorstwie.

MDM może obniżyć koszty wsparcia i zminimalizować zagrożenia biznesowe, po prostu chroniąc i kontrolując wszystkie dane i ustawienia konfiguracyjne wszystkich urządzeń mobilnych w sieci.

Rozwiązania do zarządzania urządzeniami mobilnymi MaaS360

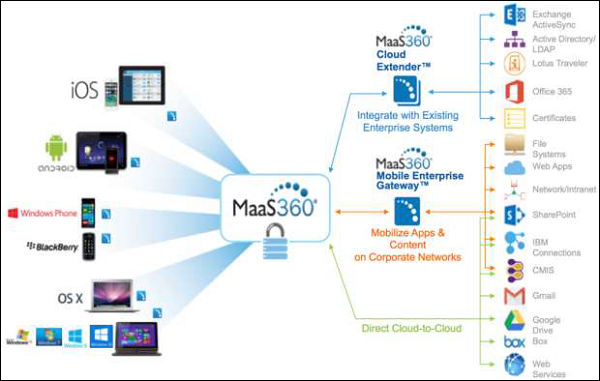

Rozwiązanie MaaS360 Mobile Device Management to rozwiązanie IBM i to oprogramowanie, które umożliwia monitorowanie i zarządzanie urządzeniami mobilnymi przybywającymi do organizacji, niezależnie od tego, czy są one dostarczane przez firmę, czy są częścią programu Bring Your Own Device (BYOD). Można go pobrać pod adresemhttps://www-03.ibm.com/security/mobile/maas360.html

Technika ta pozwala organizacjom na wdrożenie cyklu życia MDM dla urządzeń takich jak smartfony i tablety, w tym iPhone'y, iPady, urządzenia z systemem Android, Windows Phone, BlackBerrys i Kindle Fires. Korzystając ze zintegrowanej platformy chmurowej, MaaS360 usprawnia zarządzanie MDM dzięki lepszej widoczności i kontroli obejmującej urządzenia mobilne, aplikacje i dokumenty.

Przynieś własne urządzenie (BYOD)

BYOD - zwane także Bring Your Own Technology (BYOT), Bring Your Own Phone (BYOP) i Bring Your Own Personal Computer (BYOPC) - odnosi się do polityki zezwalania pracownikom na przynoszenie osobistych urządzeń mobilnych (laptopów, tabletów i telefony) do miejsca pracy i używania tych urządzeń do uzyskiwania dostępu do uprzywilejowanych informacji i aplikacji firmowych.

Istnieją cztery podstawowe opcje, które pozwalają -

- Nieograniczony dostęp do urządzeń osobistych.

- Dostęp tylko do niewrażliwych systemów i danych.

- Dostęp, ale z kontrolą IT nad urządzeniami osobistymi, aplikacjami i przechowywanymi danymi.

- Dostęp, jednocześnie uniemożliwiając lokalne przechowywanie danych na urządzeniach osobistych.

Ryzyka BYOD

Wdrażanie BYOD w firmie ma swoje własne ryzyka i są następujące -

- Zwiększa możliwość wycieku danych w firmie.

- Zwiększa możliwość exploitów w firmie, ponieważ w sieci jest więcej urządzeń mobilnych.

- Szanse na pomieszanie danych osobowych z danymi dotyczącymi pracy.

- Zwiększenie możliwości dostępu do nieautoryzowanych danych.

Wdrażanie polityki BYOD

Poniżej znajdują się wskazówki dotyczące bezpieczeństwa zarówno dla administratorów, jak i pracowników.

Wytyczne bezpieczeństwa BYOD dla administratora

Administrator powinien postępować zgodnie z podanymi tutaj wskazówkami, aby wdrożyć zabezpieczenia urządzeń mobilnych -

Opublikuj zasady przedsiębiorstwa, które określają dopuszczalne użycie urządzeń klasy konsumenckiej i urządzeń przenośnych w przedsiębiorstwie.

Opublikuj zasady przedsiębiorstwa dotyczące chmury.

Włącz środki bezpieczeństwa, takie jak program antywirusowy, aby chronić dane w centrum danych.

Wdrażaj zasady określające, które poziomy dostępu do aplikacji i danych są dozwolone na urządzeniach konsumenckich, a które są zabronione.

Określ limit czasu sesji za pośrednictwem Access Gateway.

Określ, czy hasło domeny może być buforowane na urządzeniu, czy też użytkownicy muszą je wprowadzać za każdym razem, gdy żądają dostępu.

Określ dozwolone metody uwierzytelniania Access Gateway z następujących -

Brak autoryzacji

Tylko domena

Tylko RSA SecurlD

Domena + RSA SecurlD

Uwierzytelnianie SMS

Wytyczne bezpieczeństwa BYOD dla pracowników

Wyłącz zbieranie danych diagnostycznych i danych dotyczących użytkowania w obszarze Ustawienia / Ogólne / Informacje.

Zastosuj aktualizacje oprogramowania, gdy będą dostępne nowe wersje.

Logowanie i ograniczone dane na urządzeniu.

Szyfrowanie urządzeń i łatanie aplikacji.

Zarządzane środowisko operacyjne.

Zarządzane środowisko aplikacji.

Naciśnij przycisk zasilania, aby zablokować urządzenie, gdy nie jest używane.

Sprawdź lokalizację drukarek przed wydrukowaniem poufnych dokumentów.

Użyj blokady hasłem, aby zabezpieczyć dostęp do urządzenia mobilnego; weź pod uwagę ośmioznakowy, inny niż prosty kod dostępu.

Zgłoś zgubione lub skradzione urządzenie działowi IT, aby mógł wyłączyć certyfikaty i inne metody dostępu powiązane z urządzeniem.