Mobile Security - mobilny spam

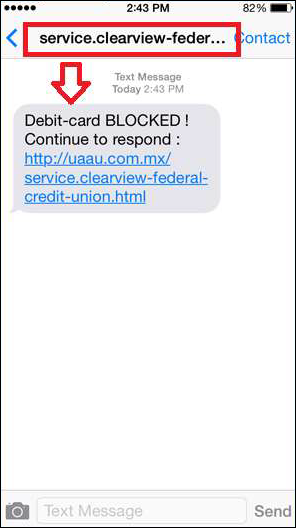

Spójrz na poniższy zrzut ekranu. Być może otrzymałeś podobną wiadomość SMS, która wydawała się autentyczna. W rzeczywistości, po krótkiej analizie, zdajemy sobie sprawę, że to nieprawda. To jest przykładSMS phishing.

Linki w wiadomości SMS mogą instalować złośliwe oprogramowanie na urządzeniu użytkownika lub kierować go do złośliwej witryny internetowej lub kierować go do dzwonienia pod numer skonfigurowany w celu nakłonienia go do ujawnienia informacji osobistych i finansowych, takich jak hasła, identyfikatory kont lub dane karty kredytowej. Technika ta jest często używana w cyberprzestępczości, ponieważ znacznie łatwiej jest nakłonić kogoś do kliknięcia złośliwego odsyłacza w wiadomości e-mail niż próbować przełamać zabezpieczenia telefonu komórkowego. Jednak niektóre wiadomości phishingowe są źle napisane i wyraźnie wydają się fałszywe.

Dlaczego wyłudzanie informacji przez SMS jest skuteczne?

SMS Phishing jest skuteczny, ponieważ gra ze strachem i niepokojem użytkowników. Irracjonalne SMS-y budzą strach w umysłach użytkowników. Większość scenariuszy wiąże się ze strachem przed utratą pieniędzy, na przykład ktoś kupił coś za pomocą Twojej karty kredytowej.

Inne przypadki obejmują strach, gdy SMS oskarża Cię o zrobienie czegoś nielegalnego, czego nie zrobiłeś. Lub SMS o możliwości skrzywdzenia członków rodziny. Twojej rodziny itp.

Przykłady ataków typu „phishing” na wiadomości SMS

Zobaczmy teraz kilka przykładów, aby zrozumieć przypadki, w których najczęściej dochodzi do phishingu SMS.

Przykład 1

Ogólnie rzecz biorąc, oszuści używają wiadomości e-mail do wiadomości SMS, aby sfałszować swoją prawdziwą tożsamość. Jeśli go wygooglujesz, możesz znaleźć wiele legalnych zasobów. Wystarczy wyszukać w Google: wyślij e-mail do dostawców SMS-ów.

Przykład 2

Innym klasycznym oszustwem są oszustwa finansowe, które wymagają podania kodu PIN, nazwy użytkownika, hasła, danych karty kredytowej itp.

Przykład 3

Pisownia i zła gramatyka. Cyberprzestępcy zazwyczaj popełniają błędy gramatyczne i ortograficzne, ponieważ często używają słownika do tłumaczenia w określonym języku. Jeśli zauważysz błędy w wiadomości SMS, może to być oszustwo.

Przykład 4

Wyłudzanie wiadomości SMS próbuje wywołać fałszywe poczucie pilności.

Przykład 5

Cyberprzestępcy często wykorzystują zagrożenia, że Twoje bezpieczeństwo zostało naruszone. Powyższy przykład dobrze to potwierdza. W następującym przypadku temat mówi, że wygrałeś prezent.

Przykład 6

W takim przypadku SMS prosi o odpowiedź, aby mogli zweryfikować, czy Twój numer jest ważny. Może to zwiększyć liczbę spamu SMS na Twoim numerze.

Przykład 7

Podszywanie się pod popularne strony internetowe lub firmy. Oszuści używają nazwy dużych organizacji, które wydają się być powiązane z legalnymi witrynami, ale w rzeczywistości prowadzą do fałszywych witryn z oszustwami lub wyskakujących okienek wyglądających na legalne.

Zapobieganie i rozwiązania

Aby chronić się przed phishingiem SMS-owym, należy pamiętać o pewnych zasadach.

Firmy finansowe nigdy nie proszą o podanie danych osobowych ani finansowych, takich jak nazwa użytkownika, hasło, kod PIN lub numery kart kredytowych lub debetowych, za pośrednictwem wiadomości tekstowych.

Smishingowe oszustwa próbują stworzyć fałszywe poczucie pilności, żądając natychmiastowej odpowiedzi. Zachowaj spokój i przeanalizuj SMS-a.

Nie otwieraj linków w niechcianych wiadomościach tekstowych.

Nie dzwoń na numer telefonu wymieniony w niechcianej wiadomości tekstowej. Należy skontaktować się z dowolnym bankiem, rządem, agencją lub firmą wymienioną w wiadomości tekstowej, korzystając z informacji podanych w dokumentacji lub na oficjalnych stronach internetowych.

Nie odpowiadaj na smużące wiadomości, nawet poproś nadawcę, aby przestał się z tobą kontaktować.

Zachowaj ostrożność, podając swój numer telefonu komórkowego lub inne informacje w odpowiedzi na wyskakujące reklamy i oferty „bezpłatnego okresu próbnego”.

Sprawdź tożsamość nadawcy i poświęć trochę czasu, aby zadać sobie pytanie, dlaczego nadawca prosi o Twoje informacje.

Uważaj na wiadomości tekstowe od nieznanych nadawców, a także na nietypowe wiadomości tekstowe od nadawców, których znasz, oraz na bieżąco aktualizuj oprogramowanie i aplikacje zabezpieczające.

Parowanie urządzeń mobilnych przy otwartych połączeniach Bluetooth i Wi-Fi

Bluetooth jest podobną technologią fal radiowych, ale jest przeznaczony głównie do komunikacji na krótkie odległości, mniejsze niż około 10 m lub 30 stóp. Zwykle można go użyć do pobrania zdjęć z aparatu cyfrowego na komputer, podłączenia bezprzewodowej myszy do laptopa, połączenia zestawu głośnomówiącego z telefonem komórkowym, aby można było bezpiecznie rozmawiać i prowadzić w tym samym czasie oraz wkrótce.

Aby uzyskać to połączenie, urządzenia wymieniają się kodami PIN, ale generalnie jako technologia nie jest to bezpieczne. Dobrą praktyką jest naprawianie urządzeń po pewnym czasie.

Co haker może zrobić ze sparowanym urządzeniem?

- Odtwórz dźwięki połączenia przychodzącego

- Aktywuj alarmy

- Dzwoń

- Naciśnij klawisze

- Przeczytaj kontakty

- Czytaj SMS-y

- Wyłącz telefon lub sieć

- Zmień datę i godzinę

- Zmień operatora sieci

- Usuń aplikacje

Środki bezpieczeństwa dla urządzeń Bluetooth

- Włącz funkcję Bluetooth tylko wtedy, gdy jest to konieczne.

- Włącz wykrywanie Bluetooth tylko wtedy, gdy jest to konieczne.

- Trzymaj sparowane urządzenia blisko siebie i monitoruj, co się na nich dzieje.

- Sparuj urządzenia za pomocą bezpiecznego klucza.

- Nigdy nie wprowadzaj kluczy dostępu ani kodów PIN, gdy pojawi się nieoczekiwany monit, aby to zrobić.

- Regularnie aktualizuj i łataj urządzenia obsługujące Bluetooth.

- Usuń sparowane urządzenia natychmiast po użyciu.