Hacking ético - envenenamento de DNS

Envenenamento de DNS é uma técnica que engana um servidor DNS fazendo-o acreditar que recebeu informações autênticas quando, na realidade, não foi. Isso resulta na substituição de endereços IP falsos no nível DNS, onde os endereços da web são convertidos em endereços IP numéricos. Ele permite que um invasor substitua as entradas de endereço IP de um site de destino em um determinado servidor DNS pelo endereço IP dos controles do servidor. Um invasor pode criar entradas DNS falsas para o servidor, que podem conter conteúdo malicioso com o mesmo nome.

Por exemplo, um usuário digita www.google.com, mas o usuário é enviado para outro site fraudulento em vez de ser direcionado para os servidores do Google. Como entendemos, o envenenamento de DNS é usado para redirecionar os usuários para páginas falsas que são gerenciadas pelos invasores.

Envenenamento de DNS - Exercício

Vamos fazer um exercício sobre envenenamento de DNS usando a mesma ferramenta, Ettercap.

O envenenamento de DNS é bastante semelhante ao envenenamento de ARP. Para iniciar o envenenamento de DNS, você deve começar com o envenenamento de ARP, que já discutimos no capítulo anterior. Nós vamos usarDNS spoof plugin que já existe no Ettercap.

Step 1- Abra o terminal e digite “nano etter.dns”. Este arquivo contém todas as entradas para endereços DNS que são usados pelo Ettercap para resolver os endereços de nomes de domínio. Neste arquivo, vamos adicionar uma entrada falsa de “Facebook”. Se alguém quiser abrir o Facebook, ele será redirecionado para outro site.

Step 2- Agora insira as entradas sob as palavras “Redirecionar para www.linux.org”. Veja o seguinte exemplo -

Step 3- Agora salve este arquivo e saia salvando o arquivo. Use “ctrl + x” para salvar o arquivo.

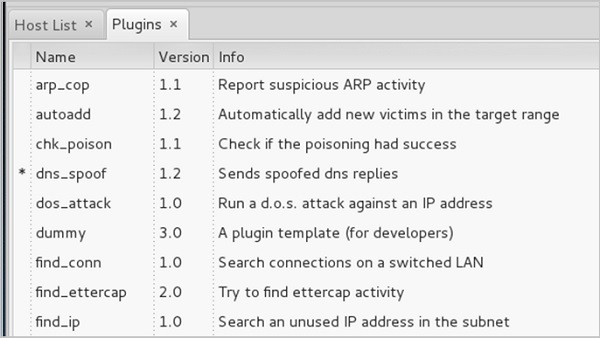

Step 4- Depois disso, todo o processo é igual para iniciar o envenenamento por ARP. Após iniciar o envenenamento por ARP, clique em “plugins” na barra de menu e selecione o plugin “dns_spoof”.

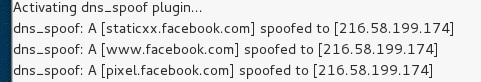

Step 5 - Após ativar o DNS_spoof, você verá nos resultados que o facebook.com começará a falsificar para o IP do Google sempre que alguém o digitar em seu navegador.

Isso significa que o usuário obtém a página do Google em vez de facebook.com em seu navegador.

Neste exercício, vimos como o tráfego de rede pode ser detectado por meio de diferentes ferramentas e métodos. Aqui, uma empresa precisa de um hacker ético para fornecer segurança de rede e impedir todos esses ataques. Vamos ver o que um hacker ético pode fazer para prevenir o envenenamento de DNS.

Defesas contra envenenamento de DNS

Como um hacker ético, seu trabalho pode muito provavelmente colocá-lo em uma posição de prevenção, em vez de pen test. O que você conhece como um invasor pode ajudá-lo a evitar as mesmas técnicas que você emprega de fora.

Aqui estão as defesas contra os ataques que acabamos de ver da perspectiva de um pen tester -

Use uma rede comutada por hardware para as partes mais confidenciais da rede em um esforço para isolar o tráfego para um único segmento ou domínio de colisão.

Implemente o IP DHCP Snooping em switches para evitar ataques de envenenamento e falsificação de ARP.

Implemente políticas para evitar o modo promíscuo em adaptadores de rede.

Tenha cuidado ao implantar pontos de acesso sem fio, sabendo que todo o tráfego na rede sem fio está sujeito a detecção.

Criptografe seu tráfego confidencial usando um protocolo de criptografia como SSH ou IPsec.

A segurança da porta é usada por switches que podem ser programados para permitir que apenas endereços MAC específicos enviem e recebam dados em cada porta.

O IPv6 tem benefícios e opções de segurança que o IPv4 não tem.

Substituir protocolos como FTP e Telnet por SSH é uma defesa eficaz contra sniffing. Se o SSH não for uma solução viável, considere proteger protocolos legados mais antigos com IPsec.

As redes privadas virtuais (VPNs) podem fornecer uma defesa eficaz contra sniffing devido ao seu aspecto de criptografia.

SSL é uma ótima defesa junto com o IPsec.

Resumo

Neste capítulo, discutimos como os invasores podem capturar e analisar todo o tráfego colocando um sniffer de pacotes em uma rede. Com um exemplo em tempo real, vimos como é fácil obter as credenciais de uma vítima de uma determinada rede. Os invasores usam ataques de MAC, ARP e envenenamento de DNS para farejar o tráfego da rede e obter informações confidenciais, como conversas de e-mail e senhas.