Hacking ético - Guia rápido

Hacking faz parte da computação há quase cinco décadas e é uma disciplina muito ampla, que cobre uma ampla gama de tópicos. O primeiro evento conhecido de hacking ocorreu em 1960 no MIT e, ao mesmo tempo, o termo "Hacker" foi originado.

Hacking é o ato de encontrar os possíveis pontos de entrada que existem em um sistema de computador ou rede de computadores e, finalmente, entrar neles. Hacking geralmente é feito para obter acesso não autorizado a um sistema de computador ou rede de computadores, seja para danificar os sistemas ou para roubar informações confidenciais disponíveis no computador.

Hacking é geralmente legal, desde que seja feito para encontrar pontos fracos em um computador ou sistema de rede para fins de teste. Esse tipo de hack é o que chamamosEthical Hacking.

Um especialista em computador que pratica o ato de hackear é chamado de "Hacker". Hackers são aqueles que buscam conhecimento, para entender como os sistemas operam, como são projetados e, então, tentam brincar com esses sistemas.

Tipos de Hacking

Podemos separar o hackeamento em diferentes categorias, com base no que está sendo hackeado. Aqui está um conjunto de exemplos -

Website Hacking - Hackear um site significa assumir o controle não autorizado sobre um servidor web e seu software associado, como bancos de dados e outras interfaces.

Network Hacking - Hackear uma rede significa coletar informações sobre uma rede usando ferramentas como Telnet, NS lookup, Ping, Tracert, Netstat, etc. com a intenção de prejudicar o sistema de rede e dificultar seu funcionamento.

Email Hacking - Inclui obter acesso não autorizado a uma conta de e-mail e usá-la sem o consentimento de seu proprietário.

Ethical Hacking - O hacking ético envolve encontrar pontos fracos em um computador ou sistema de rede para fins de teste e, finalmente, consertá-los.

Password Hacking - Este é o processo de recuperação de senhas secretas de dados que foram armazenados ou transmitidos por um sistema de computador.

Computer Hacking - Este é o processo de roubar ID e senha de computador aplicando métodos de hacking e obtendo acesso não autorizado a um sistema de computador.

Vantagens do Hacking

Hacking é bastante útil nos seguintes cenários -

Para recuperar informações perdidas, especialmente no caso de você perder sua senha.

Para realizar testes de penetração para fortalecer a segurança do computador e da rede.

Implementar medidas preventivas adequadas para evitar violações de segurança.

Ter um sistema de computador que impeça o acesso de hackers mal-intencionados.

Desvantagens do Hacking

Hackear é muito perigoso se for feito com intenções prejudiciais. Pode causar -

Violação de segurança maciça.

Acesso não autorizado ao sistema em informações privadas.

Violação de privacidade.

Dificultando a operação do sistema.

Ataques de negação de serviço.

Ataque malicioso no sistema.

Objetivo do Hacking

Pode haver várias intenções positivas e negativas por trás da execução de atividades de hacking. Aqui está uma lista de algumas razões prováveis pelas quais as pessoas se dedicam a atividades de hacking -

Apenas por diversão

Show-off

Roubar informações importantes

Danificando o sistema

Prejudicando a privacidade

Extorsão de dinheiro

Teste de segurança do sistema

Para quebrar o cumprimento da política

Os hackers podem ser classificados em diferentes categorias, como chapéu branco, chapéu preto e chapéu cinza, com base em sua intenção de hackear um sistema. Esses termos diferentes vêm dos antigos Spaghetti Westerns, em que o bandido usa um chapéu de cowboy preto e o mocinho usa um chapéu branco.

Hackers de chapéu branco

Os hackers de White Hat também são conhecidos como Ethical Hackers. Eles nunca têm a intenção de prejudicar um sistema, mas tentam descobrir os pontos fracos de um computador ou sistema de rede como parte dos testes de penetração e avaliações de vulnerabilidade.

O hacking ético não é ilegal e é um dos empregos exigentes disponíveis na indústria de TI. Existem inúmeras empresas que contratam hackers éticos para testes de penetração e avaliações de vulnerabilidade.

Hackers de chapéu preto

Hackers Black Hat, também conhecidos como crackers, são aqueles que invadem para obter acesso não autorizado a um sistema e prejudicar suas operações ou roubar informações confidenciais.

Hackear Black Hat é sempre ilegal devido às suas más intenções, que incluem roubar dados corporativos, violar privacidade, danificar o sistema, bloquear a comunicação de rede, etc.

Hackers de chapéu cinza

Os hackers de chapéu cinza são uma mistura de hackers de chapéu preto e branco. Eles agem sem intenção maliciosa, mas para sua diversão, eles exploram uma falha de segurança em um sistema de computador ou rede sem a permissão ou conhecimento do proprietário.

Sua intenção é trazer a fraqueza à atenção dos proprietários e obter a apreciação ou uma pequena recompensa dos proprietários.

Hackers diversos

Além das conhecidas classes de hackers acima, temos as seguintes categorias de hackers com base no que eles invadem e como o fazem -

Hackers Red Hat

Os hackers de chapéu vermelho são novamente uma mistura de hackers de chapéu preto e chapéu branco. Eles geralmente estão no nível de hackear agências governamentais, centros de informações ultrassecretos e, geralmente, qualquer coisa que se enquadre na categoria de informações confidenciais.

Hackers de chapéu azul

Um hacker de chapéu azul é alguém de fora das firmas de consultoria de segurança de computador que costuma testar um sistema antes de seu lançamento. Eles procuram lacunas que podem ser exploradas e tentam colmatar essas lacunas. A Microsoft também usa o termoBlueHat para representar uma série de eventos de instruções de segurança.

Hackers de elite

Este é um status social entre os hackers, que é usado para descrever os mais habilidosos. Explorações recém-descobertas circularão entre esses hackers.

Script Kiddie

Um script kiddie é um não especialista que invade sistemas de computador usando ferramentas automatizadas pré-empacotadas escritas por terceiros, geralmente com pouco entendimento do conceito subjacente, daí o termo Kiddie.

Neófito

Um neófito, "n00b", ou "newbie" ou "Green Hat Hacker" é alguém que é novo em hacking ou phreaking e quase não tem conhecimento ou experiência do funcionamento da tecnologia e do hacking.

Hacktivista

Um hacktivista é um hacker que utiliza tecnologia para anunciar uma mensagem social, ideológica, religiosa ou política. Em geral, a maior parte do hacktivismo envolve a desfiguração de sites ou ataques de negação de serviço.

Neste capítulo, teremos uma breve sinopse de alguns dos famosos Hackers e como eles se tornaram famosos.

Jonathan James

Jonathan James foi um hacker americano, famoso por ser o primeiro jovem enviado à prisão por crimes cibernéticos nos Estados Unidos. Ele cometeu suicídio em 2008 devido a um ferimento à bala autoinfligido.

Em 1999, aos 16 anos, ganhou acesso a vários computadores quebrando a senha de um servidor que pertencia à NASA e roubou o código-fonte da Estação Espacial Internacional entre outras informações sigilosas.

Ian Murphy

Ian Murphy, também conhecido como Capitão Zap, em certo momento fazia com que alunos do ensino médio roubassem equipamentos de informática para ele. Ian se autoproclama ser "o primeiro hacker a ser condenado por um crime".

A carreira de Ian como um hacker mestre foi inventada em 1986, depois que ele e sua esposa desempregada decidiram abrir algum tipo de negócio.

Ele tem uma longa história de fraudes de computador e Internet. Um de seus jogos favoritos é falsificar cabeçalhos de e-mail e enviar cartas de ameaças de terceiros.

Kevin Mitnick

Kevin Mitnick é um consultor e autor de segurança de computador que se infiltra nas empresas de seus clientes para expor seus pontos fortes e fracos de segurança e brechas em potencial.

Ele é o primeiro hacker a ter seu rosto imortalizado em um pôster de "Mais Procurados" do FBI. Ele foi anteriormente o criminoso de computador mais procurado da história dos Estados Unidos.

Dos anos 1970 até sua última prisão em 1995, ele habilmente contornou as salvaguardas de segurança corporativa e encontrou seu caminho para alguns dos sistemas mais bem protegidos, como Sun Microsystems, Digital Equipment Corporation, Motorola, Netcom e Nokia.

Mark Abene

Mark Abene, conhecido mundialmente por seu pseudônimo Phiber Optik, é um especialista em segurança da informação e empresário. Ele foi um hacker de alto nível nos anos 1980 e no início dos anos 1990. Ele foi um dos primeiros hackers a debater abertamente e defender os méritos positivos do hacking ético como uma ferramenta benéfica para a indústria.

Sua experiência se espalha por estudos de penetração, avaliações de segurança no local, revisões de código seguro, revisão e geração de políticas de segurança, arquitetura de sistemas e rede, administração de sistemas e gerenciamento de rede, entre muitos outros. Sua clientela inclui American Express, UBS, First USA, Ernst & Young, KPMG e outros.

Johan Helsinguis

Johan Helsingius, mais conhecido como Julf, ganhou destaque na década de 1980 quando começou a operar o repostador anônimo mais popular do mundo, chamado penet.fi.

Johan também foi responsável pelo desenvolvimento de produtos para o primeiro provedor de serviços de Internet pan-europeu, Eunet International.

Atualmente é membro do conselho da Technologia Incognita, uma associação hackerspace em Amsterdã, e apóia as empresas de comunicação em todo o mundo com seu conhecimento cibernético.

Linus Torvalds

Linus Torvalds é conhecido como um dos melhores hackers de todos os tempos. Ele alcançou a fama criando Linux, o sistema operacional baseado em Unix muito popular. O Linux é open source e milhares de desenvolvedores contribuíram para seu Kernel. No entanto, Torvalds continua sendo a autoridade final sobre os novos códigos incorporados ao kernel Linux padrão. Em 2006, aproximadamente 2% do kernel do Linux foi escrito pelo próprio Torvalds.

Ele apenas deseja ser simples e se divertir criando o melhor sistema operacional do mundo. Torvalds recebeu doutorado honorário da Universidade de Estocolmo e da Universidade de Helsinque.

Robert Morris

Robert Morris, conhecido como o criador do Morris Worm, o primeiro worm de computador a ser lançado na Internet. O worm tinha a capacidade de desacelerar os computadores e torná-los inutilizáveis. Como resultado disso, ele foi condenado a três anos de liberdade condicional, 400 horas de serviço comunitário e também teve que pagar uma multa de $ 10.500.

Morris está atualmente trabalhando como professor titular no Laboratório de Ciência da Computação e Inteligência Artificial do MIT.

Gary McKinnon

Gary McKinnon é um renomado administrador de sistemas e hacker. Ele foi acusado de "o maior hack militar de computador de todos os tempos". Ele havia hackeado com sucesso as redes dos sistemas do Exército, Força Aérea, Marinha e NASA do governo dos Estados Unidos.

Em suas declarações à mídia, ele sempre mencionou que sua motivação era apenas encontrar evidências de OVNIs, tecnologia antigravidade e a supressão de “energia livre” que poderia ser potencialmente útil para o público.

Kevin Poulsen

Kevin Poulsen, também conhecido como Dark Dante, ficou famoso por sua notoriedade ao assumir todas as linhas telefônicas da estação de rádio KIIS-FM de Los Angeles, garantindo que seria a 102ª chamada e ganharia o prêmio de um Porsche 944 S2.

Poulsen também atraiu a ira do FBI, quando invadiu computadores federais para obter informações de escuta telefônica, pelos quais ele teve que cumprir uma sentença de cinco anos. Ele se reinventou como jornalista e conquistou um nicho para si mesmo neste campo.

A seguir está uma lista de termos importantes usados na área de hacking.

Adware - Adware é um software desenvolvido para forçar a exibição de anúncios pré-escolhidos em seu sistema.

Attack - Um ataque é uma ação realizada em um sistema para obter seu acesso e extrair dados confidenciais.

Back door - Uma porta dos fundos, ou alçapão, é uma entrada oculta para um dispositivo de computação ou software que contorna as medidas de segurança, como logins e proteções de senha.

Bot- Um bot é um programa que automatiza uma ação para que ela possa ser executada repetidamente em uma taxa muito mais alta por um período mais sustentado do que um operador humano poderia fazer. Por exemplo, envio de HTTP, FTP ou Telnet em uma taxa mais alta ou script de chamada para criar objetos em uma taxa mais alta.

Botnet- Um botnet, também conhecido como exército de zumbis, é um grupo de computadores controlados sem o conhecimento de seus proprietários. Os botnets são usados para enviar spam ou fazer ataques de negação de serviço.

Brute force attack- Um ataque de força bruta é um método automatizado e o mais simples de obter acesso a um sistema ou site. Ele tenta combinações diferentes de nomes de usuário e senhas, repetidamente, até que entre.

Buffer Overflow - Buffer Overflow é uma falha que ocorre quando mais dados são gravados em um bloco de memória, ou buffer, do que o buffer está alocado para conter.

Clone phishing - Clonar phishing é a modificação de um e-mail legítimo existente com um link falso para enganar o destinatário e fazê-lo fornecer informações pessoais.

Cracker - Um cracker é aquele que modifica o software para acessar os recursos considerados indesejáveis pela pessoa que está crackeando o software, especialmente os recursos de proteção contra cópia.

Denial of service attack (DoS) - Um ataque de negação de serviço (DoS) é uma tentativa mal-intencionada de tornar um servidor ou recurso de rede indisponível para os usuários, geralmente interrompendo ou suspendendo temporariamente os serviços de um host conectado à Internet.

DDoS - Ataque distribuído de negação de serviço.

Exploit Kit - Um kit de exploração é um sistema de software projetado para rodar em servidores web, com o objetivo de identificar vulnerabilidades de software em máquinas clientes que se comunicam com ele e explorar vulnerabilidades descobertas para carregar e executar código malicioso no cliente.

Exploit - Exploit é um pedaço de software, um pedaço de dados ou uma sequência de comandos que se aproveita de um bug ou vulnerabilidade para comprometer a segurança de um computador ou sistema de rede.

Firewall - Um firewall é um filtro projetado para manter invasores indesejados fora de um sistema de computador ou rede, enquanto permite a comunicação segura entre sistemas e usuários dentro do firewall.

Keystroke logging- O registro de pressionamento de tecla é o processo de rastrear as teclas que são pressionadas em um computador (e quais pontos da tela sensível ao toque são usados). É simplesmente o mapa de uma interface computador / humana. Ele é usado por hackers de chapéu cinza e preto para registrar IDs de login e senhas. Keyloggers geralmente são secretados em um dispositivo usando um cavalo de Tróia enviado por um e-mail de phishing.

Logic bomb- Um vírus secretado em um sistema que dispara uma ação maliciosa quando certas condições são atendidas. A versão mais comum é a bomba-relógio.

Malware - Malware é um termo abrangente usado para se referir a uma variedade de formas de software hostil ou intrusivo, incluindo vírus de computador, worms, cavalos de Tróia, ransomware, spyware, adware, scareware e outros programas maliciosos.

Master Program - Um programa mestre é o programa que um hacker de chapéu preto usa para transmitir comandos remotamente para drones zumbis infectados, normalmente para realizar ataques de negação de serviço ou ataques de spam.

Phishing - Phishing é um método de fraude por e-mail em que o perpetrador envia e-mails com aparência legítima, na tentativa de coletar informações pessoais e financeiras dos destinatários.

Phreaker - Phreakers são considerados os hackers de computador originais e são aqueles que invadem a rede telefônica ilegalmente, normalmente para fazer chamadas gratuitas de longa distância ou para grampear linhas telefônicas.

Rootkit - Rootkit é um tipo de software furtivo, geralmente malicioso, projetado para ocultar a existência de certos processos ou programas dos métodos normais de detecção e permitir o acesso privilegiado contínuo a um computador.

Shrink Wrap code - Um ataque de código Shrink Wrap é um ato de explorar falhas em software sem patch ou mal configurado.

Social engineering - A engenharia social implica enganar alguém com o objetivo de obter informações confidenciais e pessoais, como detalhes de cartão de crédito ou nomes de usuário e senhas.

Spam - Um Spam é simplesmente um e-mail não solicitado, também conhecido como lixo eletrônico, enviado a um grande número de destinatários sem seu consentimento.

Spoofing - Spoofing é uma técnica usada para obter acesso não autorizado a computadores, por meio da qual o invasor envia mensagens a um computador com um endereço IP indicando que a mensagem está vindo de um host confiável.

Spyware - Spyware é um software que visa reunir informações sobre uma pessoa ou organização sem o seu conhecimento e que pode enviar tais informações a outra entidade sem o consentimento do consumidor, ou que afirma o controle de um computador sem o conhecimento do consumidor.

SQL Injection - SQL Injection é uma técnica de injeção de código SQL, usada para atacar aplicativos baseados em dados, em que instruções SQL maliciosas são inseridas em um campo de entrada para execução (por exemplo, para despejar o conteúdo do banco de dados para o invasor).

Threat - Uma ameaça é um perigo possível que pode explorar um bug ou vulnerabilidade existente para comprometer a segurança de um computador ou sistema de rede.

Trojan - Um Trojan, ou Cavalo de Tróia, é um programa malicioso disfarçado para parecer um programa válido, dificultando a distinção de programas que deveriam estar lá, projetados com a intenção de destruir arquivos, alterar informações, roubar senhas ou outras informações.

Virus - Um vírus é um programa malicioso ou um pedaço de código que é capaz de se copiar e normalmente tem um efeito prejudicial, como corromper o sistema ou destruir dados.

Vulnerability - Uma vulnerabilidade é uma fraqueza que permite a um hacker comprometer a segurança de um computador ou sistema de rede.

Worms - Um worm é um vírus que se auto-reproduz que não altera arquivos, mas reside na memória ativa e se duplica.

Cross-site Scripting- Cross-site scripting (XSS) é um tipo de vulnerabilidade de segurança de computador normalmente encontrada em aplicativos da web. O XSS permite que os invasores injetem script do lado do cliente em páginas da web visualizadas por outros usuários.

Zombie Drone - Um Zombie Drone é definido como um computador hi-jacked que está sendo usado anonimamente como um soldado ou 'drone' para atividades maliciosas, por exemplo, distribuição de e-mails de spam indesejados.

Neste capítulo, discutiremos em poucas palavras algumas das ferramentas famosas que são amplamente utilizadas para prevenir hackers e obter acesso não autorizado a um computador ou sistema de rede.

NMAP

Nmap significa Network Mapper. É uma ferramenta de código aberto amplamente usada para descoberta de rede e auditoria de segurança. O Nmap foi originalmente projetado para escanear grandes redes, mas pode funcionar igualmente bem para hosts únicos. Os administradores de rede também o consideram útil para tarefas como inventário de rede, gerenciamento de agendas de atualização de serviço e monitoramento de host ou tempo de atividade de serviço.

O Nmap usa pacotes IP brutos para determinar -

quais hosts estão disponíveis na rede,

quais serviços esses hosts estão oferecendo,

em quais sistemas operacionais eles estão rodando,

que tipo de firewalls estão em uso e outras características semelhantes.

O Nmap é executado em todos os principais sistemas operacionais de computador, como Windows, Mac OS X e Linux.

Metasploit

Metasploit é uma das ferramentas de exploração mais poderosas. É um produto da Rapid7 e a maioria de seus recursos podem ser encontrados em: www.metasploit.com. Ele vem em duas versões -commercial e free edition. Matasploit pode ser usado com prompt de comando ou com Web UI.

Com o Metasploit, você pode realizar as seguintes operações -

Realizar testes básicos de penetração em pequenas redes

Execute verificações pontuais sobre a capacidade de exploração de vulnerabilidades

Descubra a rede ou importe os dados de digitalização

Navegue pelos módulos de exploração e execute explorações individuais nos hosts

Fato para arrotar

Burp Suite é uma plataforma popular amplamente usada para realizar testes de segurança de aplicativos da web. Ele tem várias ferramentas que trabalham em colaboração para oferecer suporte a todo o processo de teste, desde o mapeamento e análise inicial da superfície de ataque de um aplicativo até a localização e exploração de vulnerabilidades de segurança.

Burp é fácil de usar e fornece aos administradores controle total para combinar técnicas manuais avançadas com automação para testes eficientes. O Burp pode ser facilmente configurado e contém recursos para auxiliar até mesmo os testadores mais experientes em seu trabalho.

Scanner de IP irritado

O scanner de IP irritado é um scanner de porta e endereço IP de plataforma cruzada leve. Ele pode fazer a varredura de endereços IP em qualquer intervalo. Ele pode ser copiado livremente e usado em qualquer lugar. Para aumentar a velocidade de varredura, ele usa a abordagem multithread, em que uma thread de varredura separada é criada para cada endereço IP varrido.

O Angry IP Scanner simplesmente executa ping em cada endereço IP para verificar se ele está ativo e, em seguida, resolve seu nome de host, determina o endereço MAC, verifica as portas, etc. A quantidade de dados coletados sobre cada host pode ser salva em TXT, XML, CSV, ou arquivos de lista de portas IP. Com a ajuda de plug-ins, Angry IP Scanner pode coletar qualquer informação sobre IPs escaneados.

Caim e Abel

Cain & Abel é uma ferramenta de recuperação de senha para sistemas operacionais Microsoft. Ele ajuda na recuperação fácil de vários tipos de senhas, empregando qualquer um dos seguintes métodos -

farejando a rede,

quebrar senhas criptografadas usando ataques de dicionário, força bruta e criptoanálise,

gravando conversas VoIP,

decodificar senhas embaralhadas,

recuperar chaves de rede sem fio,

revelando caixas de senha,

descobrir senhas em cache e analisar protocolos de roteamento.

Cain & Abel é uma ferramenta útil para consultores de segurança, testadores de invasão profissionais e todos os outros que planejam usá-la por razões éticas.

Ettercap

Ettercap significa captura de Ethernet. É uma ferramenta de segurança de rede para ataques man-in-the-middle. Possui detecção de conexões ao vivo, filtragem de conteúdo em tempo real e muitos outros truques interessantes. Ettercap possui recursos integrados para análise de rede e host. Ele suporta a dissecção ativa e passiva de muitos protocolos.

Você pode executar o Ettercap em todos os sistemas operacionais populares, como Windows, Linux e Mac OS X.

EtherPeek

EtherPeek é uma ferramenta maravilhosa que simplifica a análise de rede em um ambiente de rede heterogêneo multiprotocolo. EtherPeek é uma pequena ferramenta (menos de 2 MB) que pode ser facilmente instalada em questão de minutos.

EtherPeek detecta proativamente pacotes de tráfego em uma rede. Por padrão, EtherPeek oferece suporte a protocolos como AppleTalk, IP, protocolo de resolução de endereço IP (ARP), NetWare, TCP, UDP, NetBEUI e pacotes NBT.

SuperScan

SuperScan é uma ferramenta poderosa para administradores de rede para escanear portas TCP e resolver nomes de host. Possui uma interface amigável que você pode usar para -

Execute varreduras de ping e varreduras de portas usando qualquer intervalo de IP.

Faça a varredura de qualquer intervalo de porta de uma lista interna ou qualquer intervalo determinado.

Veja as respostas dos hosts conectados.

Modifique a lista de portas e as descrições das portas usando o editor integrado.

Mescle listas de portas para criar novas.

Conecte-se a qualquer porta aberta descoberta.

Atribua um aplicativo auxiliar personalizado a qualquer porta.

QualysGuard

QualysGuard é um conjunto integrado de ferramentas que pode ser utilizado para simplificar as operações de segurança e reduzir o custo de conformidade. Ele fornece inteligência de segurança crítica sob demanda e automatiza todo o espectro de auditoria, conformidade e proteção para sistemas de TI e aplicativos da web.

QualysGuard inclui um conjunto de ferramentas que podem monitorar, detectar e proteger sua rede global.

WebInspect

O WebInspect é uma ferramenta de avaliação de segurança de aplicativos da web que ajuda a identificar vulnerabilidades conhecidas e desconhecidas na camada de aplicativos da web.

Também pode ajudar a verificar se um servidor da Web está configurado corretamente e tenta ataques da Web comuns, como injeção de parâmetro, script entre sites, passagem de diretório e muito mais.

LC4

LC4 era anteriormente conhecido como L0phtCrack. É um aplicativo de auditoria e recuperação de senha. É usado para testar a força da senha e, às vezes, para recuperar senhas perdidas do Microsoft Windows, usando dicionário, força bruta e ataques híbridos.

LC4 recupera senhas de contas de usuários do Windows para agilizar a migração de usuários para outro sistema de autenticação ou para acessar contas cujas senhas foram perdidas.

LANguard Network Security Scanner

O LANguard Network Scanner monitora uma rede examinando as máquinas conectadas e fornecendo informações sobre cada nó. Você pode obter informações sobre cada sistema operacional individual.

Ele também pode detectar problemas de registro e ter um relatório configurado em formato HTML. Para cada computador, você pode listar onetbios tabela de nomes, usuário conectado no momento e endereço Mac.

Network Stumbler

Network stumbler é um scanner WiFi e ferramenta de monitoramento para Windows. Ele permite que profissionais de rede detectem WLANs. É amplamente utilizado por entusiastas de rede e hackers porque ajuda a encontrar redes sem fio de não transmissão.

O Network Stumbler pode ser usado para verificar se uma rede está bem configurada, sua intensidade ou cobertura de sinal e detectar interferência entre uma ou mais redes sem fio. Também pode ser usado para conexões não autorizadas.

ToneLoc

ToneLoc significa Localizador de Tom. Era um programa de computador de discagem de guerra popular, escrito para MS-DOS no início dos anos 90. A discagem de guerra é uma técnica de usar um modem para verificar automaticamente uma lista de números de telefone, geralmente discando todos os números de um código de área local.

Hackers mal-intencionados usam as listas resultantes para violar a segurança do computador - para adivinhar contas de usuários ou localizar modems que possam fornecer um ponto de entrada para o computador ou outros sistemas eletrônicos.

Ele pode ser usado pela equipe de segurança para detectar dispositivos não autorizados na rede telefônica de uma empresa.

Como um hacker ético, você precisará entender várias técnicas de hacking, como -

- Adivinhação e quebra de senha

- Seqüestro de sessão

- Sessão spoofing

- Farejando tráfego de rede

- Ataques de negação de serviço

- Explorando vulnerabilidades de estouro de buffer

- injeção SQL

Neste capítulo, discutiremos algumas das habilidades necessárias para se tornar um especialista em Hacking Ético.

Habilidades básicas

Hacking de computador é uma ciência e também uma arte. Como qualquer outra especialidade, você precisa se esforçar muito para adquirir conhecimento e se tornar um hacker especialista. Assim que estiver no caminho certo, você precisará de mais esforço para se manter atualizado com as tecnologias mais recentes, novas vulnerabilidades e técnicas de exploração.

Um hacker ético deve ser um especialista em sistemas de computador e precisa ter habilidades muito fortes de programação e rede de computadores.

Um hacker ético precisa ter muita paciência, persistência e perseverança para tentar novamente e esperar pelo resultado desejado.

Além disso, um hacker ético deve ser inteligente o suficiente para entender a situação e a mentalidade de outros usuários a fim de aplicar exploits de engenharia social. Um bom hacker ético também tem ótimas habilidades para resolver problemas.

Cursos e Certificações

Este tutorial fornece as diretrizes básicas para se tornar um Hacker Ético de sucesso. Se você deseja se destacar neste campo, pode optar por seguir os seguintes cursos e certificações -

Obtenha o diploma de bacharel em Ciência da Computação ou o Certificado A + para compreender as tecnologias de hardware e software mais comuns.

Assuma o papel de programador por alguns anos e depois mude para obter uma posição de suporte técnico.

Continue para obter certificações de rede como Network + ou CCNA e, em seguida, certificações de segurança como Security +, CISSP ou TICSA.

É recomendável que você obtenha alguma experiência de trabalho como engenheiro de rede e administrador de sistema para entender redes e sistemas de dentro para fora.

Continue lendo vários livros, tutoriais e artigos para entender os vários aspectos da segurança do computador e tomá-los como um desafio para proteger sua rede e sistemas de computador como engenheiro de segurança de rede.

Cursos de estudo que cobrem a criação de cavalos de Tróia, backdoors, vírus e worms, ataques de negação de serviço (DoS), injeção de SQL, estouro de buffer, sequestro de sessão e hacking de sistema.

Domine a arte de teste de penetração, pegada e reconhecimento e engenharia social.

Finalmente, vá para a Certificação Certified Ethical Hacker (CEH).

GIAC (Global Information Assurance Certification) e Offensive Security Certified Professional (OSCP) são certificações adicionais de segurança de TI que agregam muito valor ao seu perfil.

Nota Final

Você precisa permanecer como um Hacker de Chapéu Branco, o que significa que precisa trabalhar dentro de determinados limites. Nunca invada ou ataque qualquer computador ou rede sem a permissão necessária das autoridades.

Como nota final, é altamente recomendável que você evite se envolver em hackers de chapéu preto, que podem estragar toda a sua carreira.

Como todos os bons projetos, o hacking ético também tem um conjunto de fases distintas. Ajuda os hackers a fazer um ataque de hacking ético estruturado.

Diferentes manuais de treinamento de segurança explicam o processo de hacking ético de maneiras diferentes, mas para mim, como Hacker Ético Certificado, todo o processo pode ser categorizado nas seis fases a seguir.

Reconhecimento

O reconhecimento é a fase em que o invasor coleta informações sobre um alvo usando meios ativos ou passivos. As ferramentas amplamente utilizadas neste processo são NMAP, Hping, Maltego e Google Dorks.

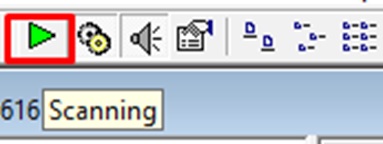

Scanning

Nesse processo, o invasor começa a sondar ativamente uma máquina alvo ou rede em busca de vulnerabilidades que podem ser exploradas. As ferramentas usadas neste processo são Nessus, Nexpose e NMAP.

Ganhando acesso

Neste processo, a vulnerabilidade é localizada e você tenta explorá-la para entrar no sistema. A principal ferramenta usada neste processo é o Metasploit.

Manter o acesso

É o processo em que o hacker já obteve acesso a um sistema. Depois de obter acesso, o hacker instala alguns backdoors para entrar no sistema quando precisar de acesso no sistema de sua propriedade no futuro. Metasploit é a ferramenta preferida neste processo.

Limpando trilhas

Este processo é na verdade uma atividade antiética. Tem a ver com a exclusão de logs de todas as atividades que ocorrem durante o processo de hacking.

Comunicando

O relato é a última etapa para concluir o processo de hacking ético. Aqui, o Ethical Hacker compila um relatório com suas descobertas e o trabalho realizado, como as ferramentas usadas, a taxa de sucesso, as vulnerabilidades encontradas e os processos de exploração.

Dica rápida

Os processos não são padronizados. Você pode adotar um conjunto de processos e ferramentas diferentes de acordo com suas técnicas com as quais se sinta confortável. O processo é de menor importância, desde que você consiga obter os resultados desejados.

Coletar informações e conhecer os sistemas de destino é o primeiro processo de hacking ético. O reconhecimento é um conjunto de processos e técnicas (Footprinting, Scanning & Enumeration) usados para descobrir e coletar secretamente informações sobre um sistema de destino.

Durante o reconhecimento, um hacker ético tenta reunir o máximo de informações possível sobre um sistema de destino, seguindo as sete etapas listadas abaixo -

- Reúna as informações iniciais

- Determine o alcance da rede

- Identificar máquinas ativas

- Descubra portas abertas e pontos de acesso

- Impressão digital do sistema operacional

- Descubra serviços nas portas

- Mapeie a rede

Discutiremos em detalhes todas essas etapas nos capítulos subsequentes deste tutorial. O reconhecimento ocorre em duas partes -Active Reconnaissance e Passive Reconnaissance.

Reconhecimento Ativo

Nesse processo, você irá interagir diretamente com o sistema do computador para obter informações. Essas informações podem ser relevantes e precisas. Mas existe o risco de ser detectado se você estiver planejando um reconhecimento ativo sem permissão. Se você for detectado, o administrador do sistema pode tomar medidas severas contra você e rastrear suas atividades subsequentes.

Reconhecimento Passivo

Neste processo, você não estará conectado diretamente a um sistema de computador. Este processo é usado para reunir informações essenciais sem nunca interagir com os sistemas de destino.

Footprinting é uma parte do processo de reconhecimento que é usado para reunir possíveis informações sobre um sistema de computador ou rede de destino. A pegada pode ser ambospassive e active. Revisar o site de uma empresa é um exemplo de pegada passiva, enquanto tentar obter acesso a informações confidenciais por meio da engenharia social é um exemplo de coleta ativa de informações.

A pegada é basicamente a primeira etapa em que o hacker coleta o máximo de informações possível para encontrar maneiras de invadir um sistema de destino ou pelo menos decidir que tipo de ataque será mais adequado para o alvo.

Durante esta fase, um hacker pode coletar as seguintes informações -

- Nome do domínio

- Endereços IP

- Namespaces

- Informação do empregado

- Números de telefone

- E-mails

- Informação de trabalho

Na seção seguinte, discutiremos como extrair as informações básicas e facilmente acessíveis sobre qualquer sistema de computador ou rede que esteja conectada à Internet.

Informação de nome de domínio

Você pode usar http://www.whois.com/whois site para obter informações detalhadas sobre um nome de domínio, incluindo seu proprietário, seu registrador, data de registro, expiração, servidor de nomes, informações de contato do proprietário, etc.

Aqui está um registro de amostra de www.tutorialspoint.com extraído do WHOIS Lookup -

Conserto rápido

É sempre recomendável manter seu perfil de nome de domínio privado, o que deve ocultar as informações mencionadas acima de possíveis hackers.

Localizando endereço IP

Você pode usar pingcomando em seu prompt. Este comando está disponível no Windows e no Linux. A seguir está o exemplo para descobrir o endereço IP de tutorialspoint.com

$ping tutorialspoint.comIsso produzirá o seguinte resultado -

PING tutorialspoint.com (66.135.33.172) 56(84) bytes of data.

64 bytes from 66.135.33.172: icmp_seq = 1 ttl = 64 time = 0.028 ms

64 bytes from 66.135.33.172: icmp_seq = 2 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 3 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 4 ttl = 64 time = 0.021 msEncontrando Empresa de Hospedagem

Depois de ter o endereço do site, você pode obter mais detalhes usando Site ip2location.com. A seguir está o exemplo para descobrir os detalhes de um endereço IP -

Aqui, a linha ISP fornece detalhes sobre a empresa de hospedagem porque os endereços IP são geralmente fornecidos apenas por empresas de hospedagem.

Conserto rápido

Se um sistema de computador ou rede estiver conectado diretamente à Internet, você não poderá ocultar o endereço IP e as informações relacionadas, como a empresa de hospedagem, sua localização, ISP, etc. Se você tiver um servidor contendo dados muito sensíveis, então ele é recomendado mantê-lo atrás de um proxy seguro para que os hackers não possam obter os detalhes exatos do seu servidor real. Dessa forma, será difícil para qualquer hacker em potencial acessar seu servidor diretamente.

Outra forma eficaz de ocultar o IP do sistema e, em última análise, todas as informações associadas é passar por uma rede privada virtual (VPN). Se você configurar uma VPN, todo o tráfego será roteado pela rede VPN, de modo que seu verdadeiro endereço IP atribuído pelo seu ISP ficará sempre oculto.

Faixas de endereços IP

Sites pequenos podem ter um único endereço IP associado a eles, mas sites maiores geralmente têm vários endereços IP atendendo a domínios e subdomínios diferentes.

Você pode obter um intervalo de endereços IP atribuídos a uma determinada empresa usando o American Registry for Internet Numbers (ARIN).

Você pode inserir o nome da empresa na caixa de pesquisa destacada para descobrir uma lista de todos os endereços IP atribuídos a essa empresa.

História do site

É muito fácil obter um histórico completo de qualquer site usando www.archive.org .

Você pode inserir um nome de domínio na caixa de pesquisa para descobrir como o site estava olhando em um determinado momento e quais eram as páginas disponíveis no site em diferentes datas.

Conserto rápido

Embora haja algumas vantagens em manter seu site em um banco de dados de arquivo, se você não quiser que ninguém veja como seu site progrediu em diferentes estágios, você pode solicitar que archive.org exclua o histórico de seu site.

O termo impressão digital do sistema operacional em Ethical Hacking se refere a qualquer método usado para determinar qual sistema operacional está sendo executado em um computador remoto. Isso poderia ser -

Active Fingerprinting- A impressão digital ativa é realizada enviando pacotes especialmente criados para uma máquina de destino e, em seguida, anotando sua resposta e analisando as informações coletadas para determinar o SO de destino. Na seção a seguir, fornecemos um exemplo para explicar como você pode usar a ferramenta NMAP para detectar o sistema operacional de um domínio de destino.

Passive Fingerprinting- A impressão digital passiva é baseada em rastreamentos de farejadores do sistema remoto. Com base nos rastreamentos do sniffer (como o Wireshark) dos pacotes, você pode determinar o sistema operacional do host remoto.

Temos os seguintes quatro elementos importantes que examinaremos para determinar o sistema operacional -

TTL - O que o sistema operacional define Time-To-Live no pacote de saída.

Window Size - O que o sistema operacional define para o tamanho da janela.

DF - O sistema operacional define o Don't Fragment mordeu.

TOS - O sistema operacional define o Type of Service, e em caso afirmativo, em quê.

Ao analisar esses fatores de um pacote, você pode determinar o sistema operacional remoto. Este sistema não é 100% preciso e funciona melhor em alguns sistemas operacionais do que em outros.

Passos Básicos

Antes de atacar um sistema, é necessário que você saiba qual sistema operacional hospeda um site. Depois que um sistema operacional de destino é conhecido, torna-se fácil determinar quais vulnerabilidades podem estar presentes para explorar o sistema de destino.

Abaixo está um simples nmap comando que pode ser usado para identificar o sistema operacional que atende um site e todas as portas abertas associadas ao nome de domínio, ou seja, o endereço IP.

$nmap -O -v tutorialspoint.comEle irá mostrar a você as seguintes informações confidenciais sobre o nome de domínio ou endereço IP fornecido -

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 09:57 CDT

Initiating Parallel DNS resolution of 1 host. at 09:57

Completed Parallel DNS resolution of 1 host. at 09:57, 0.00s elapsed

Initiating SYN Stealth Scan at 09:57

Scanning tutorialspoint.com (66.135.33.172) [1000 ports]

Discovered open port 22/tcp on 66.135.33.172

Discovered open port 3306/tcp on 66.135.33.172

Discovered open port 80/tcp on 66.135.33.172

Discovered open port 443/tcp on 66.135.33.172

Completed SYN Stealth Scan at 09:57, 0.04s elapsed (1000 total ports)

Initiating OS detection (try #1) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #2) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #3) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #4) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #5) against tutorialspoint.com (66.135.33.172)

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000038s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysql

TCP/IP fingerprint:

OS:SCAN(V=5.51%D=10/4%OT=22%CT=1%CU=40379%PV=N%DS=0%DC=L%G=Y%TM=56113E6D%P=

OS:x86_64-redhat-linux-gnu)SEQ(SP=106%GCD=1%ISR=109%TI=Z%CI=Z%II=I%TS=A)OPS

OS:(O1=MFFD7ST11NW7%O2=MFFD7ST11NW7%O3=MFFD7NNT11NW7%O4=MFFD7ST11NW7%O5=MFF

OS:D7ST11NW7%O6=MFFD7ST11)WIN(W1=FFCB%W2=FFCB%W3=FFCB%W4=FFCB%W5=FFCB%W6=FF

OS:CB)ECN(R=Y%DF=Y%T=40%W=FFD7%O=MFFD7NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A

OS:=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%

OS:Q=)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S=

OS:A%A=Z%F=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)U1(R=

OS:Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=N%

OS:T=40%CD=S)Se você não tem nmap comando instalado em seu sistema Linux, então você pode instalá-lo usando o seguinte yum comando -

$yum install nmapVocê pode passar nmap comando em detalhes para verificar e compreender os diferentes recursos associados a um sistema e protegê-lo contra ataques maliciosos.

Conserto rápido

Você pode ocultar seu sistema principal atrás de um servidor proxy seguro ou VPN para que sua identidade completa esteja segura e, finalmente, seu sistema principal permaneça seguro.

Port Scanning

Acabamos de ver informações fornecidas por nmapcomando. Este comando lista todas as portas abertas em um determinado servidor.

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysqlVocê também pode verificar se uma determinada porta está aberta ou não usando o seguinte comando -

$nmap -sT -p 443 tutorialspoint.comIsso produzirá o seguinte resultado -

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 10:19 CDT

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000067s latency).

PORT STATE SERVICE

443/tcp open https

Nmap done: 1 IP address (1 host up) scanned in 0.04 secondsDepois que um hacker sabe sobre as portas abertas, ele pode planejar diferentes técnicas de ataque por meio das portas abertas.

Conserto rápido

É sempre recomendável verificar e fechar todas as portas indesejadas para proteger o sistema de ataques maliciosos.

Ping Sweep

Uma varredura de ping é uma técnica de varredura de rede que você pode usar para determinar qual endereço IP de um intervalo de endereços IP mapeia para hosts ativos. Ping Sweep também é conhecido comoICMP sweep.

Você pode usar fpingcomando para varredura de ping. Este comando é um programa semelhante ao ping que usa a solicitação de eco do protocolo de mensagens de controle da Internet (ICMP) para determinar se um host está ativo.

fping é diferente de pingem que você pode especificar qualquer número de hosts na linha de comando ou especificar um arquivo contendo as listas de hosts para ping. Se um host não responder dentro de um determinado limite de tempo e / ou limite de nova tentativa, será considerado inacessível.

Conserto rápido

Para desativar as varreduras de ping em uma rede, você pode bloquear as solicitações ICMP ECHO de fontes externas. Isso pode ser feito usando o seguinte comando, que criará uma regra de firewall emiptable.

$iptables -A OUTPUT -p icmp --icmp-type echo-request -j DROPEnumeração DNS

O Servidor de Nomes de Domínio (DNS) é como um mapa ou catálogo de endereços. Na verdade, é como um banco de dados distribuído que é usado para traduzir um endereço IP 192.111.1.120 para um nome www.example.com e vice-versa.

A enumeração de DNS é o processo de localização de todos os servidores DNS e seus registros correspondentes para uma organização. A ideia é reunir o máximo possível de detalhes interessantes sobre seu alvo antes de iniciar um ataque.

Você pode usar nslookupcomando disponível no Linux para obter DNS e informações relacionadas ao host. Além disso, você pode usar o seguinteDNSenum script para obter informações detalhadas sobre um domínio -

DNSenum.pl

DNSenum script pode realizar as seguintes operações importantes -

Obtenha os endereços do anfitrião

Obtenha os servidores de nomes

Obtenha o registro MX

Executar axfr consultas em servidores de nomes

Obtenha nomes e subdomínios extras via Google scraping

Subdomínios de força bruta do arquivo também podem realizar recursão no subdomínio que tem registros NS

Calcule intervalos de rede de domínio de classe C e execute whois consultas sobre eles

Executar reverse lookups em netranges

Conserto rápido

A enumeração de DNS não tem uma solução rápida e está realmente além do escopo deste tutorial. Evitar a enumeração de DNS é um grande desafio.

Se o seu DNS não estiver configurado de maneira segura, é possível que muitas informações confidenciais sobre a rede e a organização possam sair e um usuário não confiável da Internet possa realizar uma transferência de zona DNS.

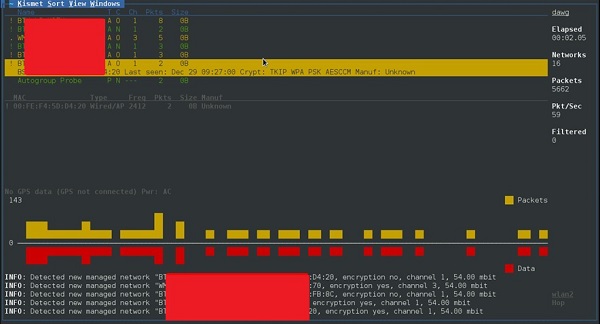

Sniffing é o processo de monitorar e capturar todos os pacotes que passam por uma determinada rede usando ferramentas de sniffing. É uma forma de “grampear fios telefônicos” e ficar sabendo da conversa. Também é chamadowiretapping aplicado às redes de computadores.

Há muitas possibilidades de que, se um conjunto de portas de switch corporativo estiver aberto, um de seus funcionários possa farejar todo o tráfego da rede. Qualquer pessoa no mesmo local físico pode se conectar à rede usando um cabo Ethernet ou conectar-se sem fio a essa rede e farejar o tráfego total.

Em outras palavras, o Sniffing permite que você veja todos os tipos de tráfego, protegidos e desprotegidos. Nas condições certas e com os protocolos certos em vigor, uma parte atacante pode obter informações que podem ser usadas para outros ataques ou para causar outros problemas para o proprietário da rede ou do sistema.

O que pode ser cheirado?

Pode-se farejar as seguintes informações confidenciais de uma rede -

- Tráfego de email

- Senhas de FTP

- Tráfegos da web

- Senhas de telnet

- Configuração do roteador

- Sessões de chat

- Tráfego DNS

Como funciona

Um farejador normalmente transforma o NIC do sistema para o promiscuous mode para que ouça todos os dados transmitidos em seu segmento.

O modo promíscuo refere-se à forma única de hardware Ethernet, em particular, placas de interface de rede (NICs), que permite que uma NIC receba todo o tráfego da rede, mesmo que não seja endereçado a esta NIC. Por padrão, uma NIC ignora todo o tráfego que não é endereçado a ela, o que é feito comparando o endereço de destino do pacote Ethernet com o endereço de hardware (também conhecido como MAC) do dispositivo. Embora isso faça sentido para redes, o modo não promíscuo torna difícil usar o software de monitoramento e análise de rede para diagnosticar problemas de conectividade ou contabilidade de tráfego.

Um sniffer pode monitorar continuamente todo o tráfego para um computador por meio da NIC, decodificando as informações encapsuladas nos pacotes de dados.

Tipos de cheirar

Farejar pode ser de natureza ativa ou passiva.

Sniffing Passivo

Na detecção passiva, o tráfego é bloqueado, mas não é alterado de forma alguma. Farejar passivo permite apenas ouvir. Funciona com dispositivos Hub. Em um dispositivo de hub, o tráfego é enviado a todas as portas. Em uma rede que usa hubs para conectar sistemas, todos os hosts da rede podem ver o tráfego. Portanto, um invasor pode capturar facilmente o tráfego que passa.

A boa notícia é que os hubs estão quase obsoletos hoje em dia. A maioria das redes modernas usa switches. Conseqüentemente, a cheirada passiva não é mais eficaz.

Sniffing ativo

Na detecção ativa, o tráfego não é apenas bloqueado e monitorado, mas também pode ser alterado de alguma forma, conforme determinado pelo ataque. A detecção ativa é usada para detectar uma rede baseada em switch. Envolve injetaraddress resolution packets (ARP) em uma rede alvo para inundar o switch content addressable memory(CAM) tabela. O CAM mantém registro de qual host está conectado a qual porta.

A seguir estão as técnicas ativas de cheirar -

- MAC Flooding

- Ataques DHCP

- Envenenamento DNS

- Ataques falsificados

- Envenenamento ARP

Protocolos que são afetados

Protocolos como o comprovado e verdadeiro TCP / IP nunca foram projetados com a segurança em mente e, portanto, não oferecem muita resistência a invasores em potencial. Várias regras são fáceis de farejar -

HTTP - É usado para enviar informações em texto não criptografado sem qualquer criptografia e, portanto, um alvo real.

SMTP(Simple Mail Transfer Protocol) - O SMTP é basicamente utilizado na transferência de emails. Este protocolo é eficiente, mas não inclui nenhuma proteção contra farejamento.

NNTP (Network News Transfer Protocol) - É usado para todos os tipos de comunicação, mas sua principal desvantagem é que os dados e até mesmo as senhas são enviados pela rede como texto não criptografado.

POP(Post Office Protocol) - POP é estritamente usado para receber e-mails dos servidores. Este protocolo não inclui proteção contra sniffing porque pode ser interceptado.

FTP(File Transfer Protocol) - FTP é usado para enviar e receber arquivos, mas não oferece nenhum recurso de segurança. Todos os dados são enviados como texto não criptografado que pode ser facilmente detectado.

IMAP (Internet Message Access Protocol) - IMAP é o mesmo que SMTP em suas funções, mas é altamente vulnerável a farejamentos.

Telnet - O Telnet envia tudo (nomes de usuário, senhas, pressionamentos de tecla) pela rede como texto não criptografado e, portanto, pode ser facilmente detectado.

Sniffers não são utilitários idiotas que permitem que você visualize apenas o tráfego ao vivo. Se você realmente deseja analisar cada pacote, salve a captura e revise-a sempre que houver tempo.

Analisadores de protocolo de hardware

Antes de entrarmos em mais detalhes sobre os farejadores, é importante discutirmos sobre hardware protocol analyzers. Esses dispositivos se conectam à rede no nível do hardware e podem monitorar o tráfego sem manipulá-lo.

Analisadores de protocolo de hardware são usados para monitorar e identificar tráfego de rede malicioso gerado por software de hacking instalado no sistema.

Eles capturam um pacote de dados, o decodificam e analisam seu conteúdo de acordo com certas regras.

Os analisadores de protocolo de hardware permitem que os invasores vejam os bytes de dados individuais de cada pacote que passa pelo cabo.

Esses dispositivos de hardware não estão prontamente disponíveis para a maioria dos hackers éticos devido ao seu enorme custo em muitos casos.

Interceptação legal

Interceptação legal (LI) é definida como acesso sancionado legalmente aos dados da rede de comunicações, como chamadas telefônicas ou mensagens de e-mail. A LI deve sempre estar em busca de uma autoridade legal para fins de análise ou evidência. Portanto, LI é um processo de segurança no qual uma operadora de rede ou provedor de serviços dá aos encarregados da aplicação da lei permissão para acessar comunicações privadas de indivíduos ou organizações.

Quase todos os países redigiram e promulgaram legislação para regular os procedimentos legais de interceptação; grupos de padronização estão criando especificações de tecnologia LI. Normalmente, as atividades de LI são realizadas com o objetivo de proteção de infraestrutura e segurança cibernética. No entanto, os operadores de infraestruturas de rede privada podem manter os recursos de LI em suas próprias redes como um direito inerente, a menos que seja proibido de outra forma.

LI era anteriormente conhecido como wiretapping e existe desde o início das comunicações eletrônicas.

Existem tantas ferramentas disponíveis para realizar farejamentos em uma rede, e todas elas têm seus próprios recursos para ajudar um hacker a analisar o tráfego e dissecar as informações. Ferramentas de farejamento são aplicações extremamente comuns. Listamos aqui alguns dos mais interessantes -

BetterCAP - BetterCAP é uma ferramenta poderosa, flexível e portátil criada para realizar vários tipos de ataques MITM contra uma rede, manipular o tráfego HTTP, HTTPS e TCP em tempo real, farejar credenciais e muito mais.

Ettercap- Ettercap é um conjunto abrangente para ataques man-in-the-middle. Possui detecção de conexões ao vivo, filtragem de conteúdo em tempo real e muitos outros truques interessantes. Ele suporta a dissecção ativa e passiva de muitos protocolos e inclui muitos recursos para análise de rede e host.

Wireshark- É um dos farejadores de pacotes mais conhecidos e usados. Ele oferece um grande número de recursos projetados para auxiliar na dissecação e análise de tráfego.

Tcpdump- É um conhecido analisador de pacotes de linha de comando. Ele fornece a capacidade de interceptar e observar o TCP / IP e outros pacotes durante a transmissão pela rede. Disponível em www.tcpdump.org.

WinDump - Uma porta para Windows do popular farejador de pacotes Linux tcpdump, que é uma ferramenta de linha de comando perfeita para exibir informações de cabeçalho.

OmniPeek - Fabricado pela WildPackets, OmniPeek é um produto comercial que é a evolução do produto EtherPeek.

Dsniff- Um conjunto de ferramentas projetado para realizar a detecção de diferentes protocolos com a intenção de interceptar e revelar senhas. Dsniff foi projetado para plataformas Unix e Linux e não possui um equivalente completo na plataforma Windows.

EtherApe - É uma ferramenta Linux / Unix projetada para exibir graficamente as conexões de entrada e saída de um sistema.

MSN Sniffer - É um utilitário de farejamento projetado especificamente para farejar o tráfego gerado pelo aplicativo MSN Messenger.

NetWitness NextGen- Inclui um sniffer baseado em hardware, junto com outros recursos, projetado para monitorar e analisar todo o tráfego em uma rede. Esta ferramenta é usada pelo FBI e outras agências de aplicação da lei.

Um hacker em potencial pode usar qualquer uma dessas ferramentas de farejamento para analisar o tráfego em uma rede e dissecar informações.

O protocolo de resolução de endereço (ARP) é um protocolo sem estado usado para resolver endereços IP para endereços MAC de máquina. Todos os dispositivos de rede que precisam se comunicar na rede transmitem consultas ARP no sistema para descobrir os endereços MAC de outras máquinas. O envenenamento por ARP também é conhecido comoARP Spoofing.

Aqui está como ARP funciona -

Quando uma máquina precisa se comunicar com outra, ela consulta sua tabela ARP.

Se o endereço MAC não for encontrado na tabela, o ARP_request é transmitido pela rede.

Todas as máquinas na rede irão comparar este endereço IP com o endereço MAC.

Se uma das máquinas da rede identificar este endereço, ela responderá ao ARP_request com seu endereço IP e MAC.

O computador solicitante armazenará o par de endereços em sua tabela ARP e a comunicação ocorrerá.

O que é ARP Spoofing?

Os pacotes ARP podem ser forjados para enviar dados à máquina do invasor.

ARP spoofing constrói um grande número de requisições ARP forjadas e pacotes de resposta para sobrecarregar o switch.

O interruptor está definido em forwarding mode e depois do ARP table é inundado com respostas ARP falsificadas, os invasores podem farejar todos os pacotes de rede.

Os invasores inundam o cache ARP de um computador de destino com entradas forjadas, também conhecido como poisoning. O envenenamento ARP usa o acesso Man-in-the-Middle para envenenar a rede.

O que é MITM?

O ataque Man-in-the-Middle (abreviado MITM, MitM, MIM, MiM, MITMA) implica em um ataque ativo em que o adversário se faz passar pelo usuário criando uma conexão entre as vítimas e envia mensagens entre eles. Nesse caso, as vítimas pensam que estão se comunicando, mas, na realidade, o agente malicioso controla a comunicação.

Existe uma terceira pessoa para controlar e monitorar o tráfego de comunicação entre duas partes. Alguns protocolos comoSSL servem para prevenir este tipo de ataque.

Envenenamento ARP - Exercício

Neste exercício, usamos BetterCAP para realizar envenenamento ARP em ambiente LAN usando a estação de trabalho VMware na qual instalamos Kali Linux e Ettercap ferramenta para farejar o tráfego local na LAN.

Para este exercício, você precisaria das seguintes ferramentas -

- Estação de trabalho VMware

- Kali Linux ou sistema operacional Linux

- Ferramenta Ettercap

- conexão LAN

Note- Este ataque é possível em redes com e sem fio. Você pode executar este ataque na LAN local.

Step 1 - Instale a estação de trabalho VMware e instale o sistema operacional Kali Linux.

Step 2 - Faça login no Kali Linux usando a senha do nome de usuário “root, toor”.

Step 3 - Certifique-se de que está conectado à LAN local e verifique o endereço IP digitando o comando ifconfig no terminal.

Step 4 - Abra o terminal e digite “Ettercap –G” para iniciar a versão gráfica do Ettercap.

Step 5- Agora clique na guia “sniff” na barra de menu e selecione “unified sniffing” e clique em OK para selecionar a interface. Vamos usar “eth0” que significa conexão Ethernet.

Step 6- Agora clique na guia “hosts” na barra de menu e clique em “scan for hosts”. Ele começará a escanear toda a rede em busca de hosts ativos.

Step 7- Em seguida, clique na guia “hosts” e selecione “lista de hosts” para ver a quantidade de hosts disponíveis na rede. Esta lista também inclui o endereço do gateway padrão. Temos que ter cuidado ao selecionar os alvos.

Step 8- Agora temos que escolher os alvos. No MITM, nosso alvo é a máquina host, e a rota será o endereço do roteador para encaminhar o tráfego. Em um ataque MITM, o invasor intercepta a rede e fareja os pacotes. Então, vamos adicionar a vítima como “alvo 1” e o endereço do roteador como “alvo 2”.

No ambiente VMware, o gateway padrão sempre terminará com “2” porque “1” é atribuído à máquina física.

Step 9- Neste cenário, nosso destino é “192.168.121.129” e o roteador é “192.168.121.2”. Então, vamos adicionar o alvo 1 comovictim IP e alvo 2 como router IP.

Step 10- Agora clique em “MITM” e clique em “envenenamento ARP”. Em seguida, marque a opção “Sniff remote connections” e clique em OK.

Step 11- Clique em “iniciar” e selecione “começar a cheirar”. Isso iniciará o envenenamento de ARP na rede, o que significa que habilitamos nossa placa de rede no “modo promíscuo” e agora o tráfego local pode ser detectado.

Note - Permitimos apenas detecção de HTTP com Ettercap, então não espere que pacotes HTTPS sejam detectados com este processo.

Step 12- Agora é hora de ver os resultados; se nossa vítima entrou em alguns sites. Você pode ver os resultados na barra de ferramentas do Ettercap.

É assim que funciona a fungada. Você deve ter entendido como é fácil obter as credenciais HTTP apenas habilitando o envenenamento ARP.

O envenenamento por ARP tem o potencial de causar enormes perdas nos ambientes das empresas. Este é o lugar onde hackers éticos são nomeados para proteger as redes.

Como o envenenamento de ARP, existem outros ataques, como inundação de MAC, spoofing de MAC, envenenamento de DNS, envenenamento de ICMP, etc. que podem causar perdas significativas para uma rede.

No próximo capítulo, discutiremos outro tipo de ataque conhecido como DNS poisoning.

Envenenamento de DNS é uma técnica que engana um servidor DNS fazendo-o acreditar que recebeu informações autênticas quando, na realidade, não foi. Isso resulta na substituição de endereços IP falsos no nível DNS, onde os endereços da web são convertidos em endereços IP numéricos. Ele permite que um invasor substitua as entradas de endereço IP de um site de destino em um determinado servidor DNS pelo endereço IP dos controles do servidor. Um invasor pode criar entradas DNS falsas para o servidor, que podem conter conteúdo malicioso com o mesmo nome.

Por exemplo, um usuário digita www.google.com, mas o usuário é enviado para outro site fraudulento em vez de ser direcionado para os servidores do Google. Como entendemos, o envenenamento de DNS é usado para redirecionar os usuários para páginas falsas que são gerenciadas pelos invasores.

Envenenamento de DNS - Exercício

Vamos fazer um exercício sobre envenenamento de DNS usando a mesma ferramenta, Ettercap.

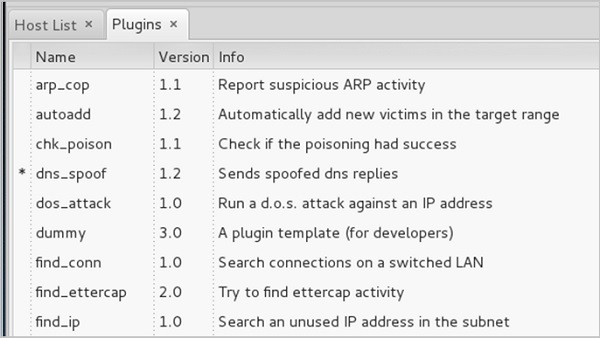

O envenenamento de DNS é bastante semelhante ao envenenamento de ARP. Para iniciar o envenenamento de DNS, você deve começar com o envenenamento de ARP, que já discutimos no capítulo anterior. Nós vamos usarDNS spoof plugin que já existe no Ettercap.

Step 1- Abra o terminal e digite “nano etter.dns”. Este arquivo contém todas as entradas para endereços DNS que são usados pelo Ettercap para resolver os endereços de nomes de domínio. Neste arquivo, vamos adicionar uma entrada falsa de “Facebook”. Se alguém quiser abrir o Facebook, ele será redirecionado para outro site.

Step 2- Agora insira as entradas sob as palavras “Redirecionar para www.linux.org”. Veja o seguinte exemplo -

Step 3- Agora salve este arquivo e saia salvando o arquivo. Use “ctrl + x” para salvar o arquivo.

Step 4- Depois disso, todo o processo é igual para iniciar o envenenamento por ARP. Após iniciar o envenenamento de ARP, clique em “plugins” na barra de menu e selecione o plugin “dns_spoof”.

Step 5 - Depois de ativar o DNS_spoof, você verá nos resultados que o facebook.com começará a falsificar para o IP do Google sempre que alguém o digitar em seu navegador.

Isso significa que o usuário obtém a página do Google em vez de facebook.com em seu navegador.

Neste exercício, vimos como o tráfego de rede pode ser detectado por meio de diferentes ferramentas e métodos. Aqui, uma empresa precisa de um hacker ético para fornecer segurança de rede e impedir todos esses ataques. Vamos ver o que um hacker ético pode fazer para prevenir o envenenamento por DNS.

Defesas contra envenenamento de DNS

Como um hacker ético, seu trabalho pode muito provavelmente colocá-lo em uma posição de prevenção, em vez de pen test. O que você conhece como invasor pode ajudá-lo a prevenir as mesmas técnicas que você emprega de fora.

Aqui estão as defesas contra os ataques que acabamos de ver da perspectiva de um pen tester -

Use uma rede comutada por hardware para as partes mais confidenciais de sua rede em um esforço para isolar o tráfego para um único segmento ou domínio de colisão.

Implemente o IP DHCP Snooping em switches para evitar ataques de envenenamento e falsificação de ARP.

Implemente políticas para evitar o modo promíscuo em adaptadores de rede.

Tenha cuidado ao implantar pontos de acesso sem fio, sabendo que todo o tráfego na rede sem fio está sujeito a detecção.

Criptografe seu tráfego confidencial usando um protocolo de criptografia como SSH ou IPsec.

A segurança da porta é usada por switches que podem ser programados para permitir que apenas endereços MAC específicos enviem e recebam dados em cada porta.

O IPv6 tem benefícios e opções de segurança que o IPv4 não tem.

Substituir protocolos como FTP e Telnet por SSH é uma defesa eficaz contra sniffing. Se o SSH não for uma solução viável, considere proteger os protocolos legados mais antigos com IPsec.

As redes privadas virtuais (VPNs) podem fornecer uma defesa eficaz contra sniffing devido ao seu aspecto de criptografia.

SSL é uma ótima defesa junto com o IPsec.

Resumo

Neste capítulo, discutimos como os invasores podem capturar e analisar todo o tráfego colocando um farejador de pacotes em uma rede. Com um exemplo em tempo real, vimos como é fácil obter as credenciais de uma vítima de uma determinada rede. Os invasores usam ataques MAC, ARP e ataques de envenenamento de DNS para farejar o tráfego da rede e obter informações confidenciais, como conversas de e-mail e senhas.

Exploração é um pedaço de software ou script programado que pode permitir que hackers assumam o controle de um sistema, explorando suas vulnerabilidades. Os hackers normalmente usam scanners de vulnerabilidade como Nessus, Nexpose, OpenVAS, etc. para encontrar essas vulnerabilidades.

Metasploit é uma ferramenta poderosa para localizar vulnerabilidades em um sistema.

Com base nas vulnerabilidades, encontramos exploits. Aqui, discutiremos alguns dos melhores mecanismos de pesquisa de vulnerabilidade que você pode usar.

Exploit Database

www.exploit-db.com é o lugar onde você pode encontrar todos os exploits relacionados a uma vulnerabilidade.

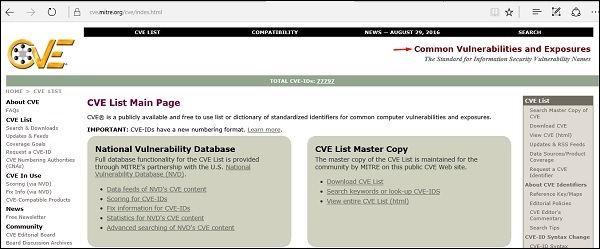

Vulnerabilidades e exposições comuns

Vulnerabilidades e exposições comuns (CVE) é o padrão para nomes de vulnerabilidades de segurança da informação. CVE é um dicionário de vulnerabilidades e exposições de segurança da informação publicamente conhecidas. É gratuito para uso público.https://cve.mitre.org

Banco de dados nacional de vulnerabilidades

O National Vulnerability Database (NVD) é o repositório do governo dos EUA de dados de gerenciamento de vulnerabilidade baseados em padrões. Esses dados permitem a automação do gerenciamento de vulnerabilidade, medição de segurança e conformidade. Você pode localizar este banco de dados em -https://nvd.nist.gov

O NVD inclui bancos de dados de listas de verificação de segurança, falhas de software relacionadas à segurança, configurações incorretas, nomes de produtos e métricas de impacto.

Em geral, você verá que existem dois tipos de exploits -

Remote Exploits- Esse é o tipo de exploração em que você não tem acesso a um sistema ou rede remota. Os hackers usam exploits remotos para obter acesso a sistemas localizados em locais remotos.

Local Exploits - Os exploits locais são geralmente usados por um usuário do sistema com acesso a um sistema local, mas que deseja ignorar seus direitos.

Conserto rápido

Vulnerabilidades geralmente surgem devido à falta de atualizações, portanto, é recomendável que você atualize seu sistema regularmente, por exemplo, uma vez por semana.

No ambiente Windows, você pode ativar as atualizações automáticas usando as opções disponíveis no Painel de Controle → Sistema e Segurança → Atualizações do Windows.

No Linux Centos, você pode usar o seguinte comando para instalar o pacote de atualização automática.

yum -y install yum-cronA enumeração pertence à primeira fase do Hacking Ético, ou seja, “Coleta de Informações”. Este é um processo em que o invasor estabelece uma conexão ativa com a vítima e tenta descobrir o máximo possível de vetores de ataque, que podem ser usados para explorar ainda mais os sistemas.

A enumeração pode ser usada para obter informações sobre -

- Compartilhamentos de rede

- Dados SNMP, se não estiverem protegidos adequadamente

- Tabelas IP

- Nomes de usuário de diferentes sistemas

- Listas de políticas de senhas

As enumerações dependem dos serviços que os sistemas oferecem. Eles podem ser -

- Enumeração DNS

- Enumeração NTP

- Enumeração SNMP

- Enumeração Linux / Windows

- Enumeração SMB

Vamos agora discutir algumas das ferramentas amplamente utilizadas para Enumeração.

Suite NTP

O NTP Suite é usado para enumeração de NTP. Isso é importante porque em um ambiente de rede, você pode encontrar outros servidores primários que ajudam os hosts a atualizar seus horários e você pode fazer isso sem autenticar o sistema.

Dê uma olhada no exemplo a seguir.

ntpdate 192.168.1.100 01 Sept 12:50:49 ntpdate[627]:

adjust time server 192.168.1.100 offset 0.005030 sec

or

ntpdc [-ilnps] [-c command] [hostname/IP_address]

root@test]# ntpdc -c sysinfo 192.168.1.100

***Warning changing to older implementation

***Warning changing the request packet size from 160 to 48

system peer: 192.168.1.101

system peer mode: client

leap indicator: 00

stratum: 5

precision: -15

root distance: 0.00107 s

root dispersion: 0.02306 s

reference ID: [192.168.1.101]

reference time: f66s4f45.f633e130, Sept 01 2016 22:06:23.458

system flags: monitor ntp stats calibrate

jitter: 0.000000 s

stability: 4.256 ppm

broadcastdelay: 0.003875 s

authdelay: 0.000107 senum4linux

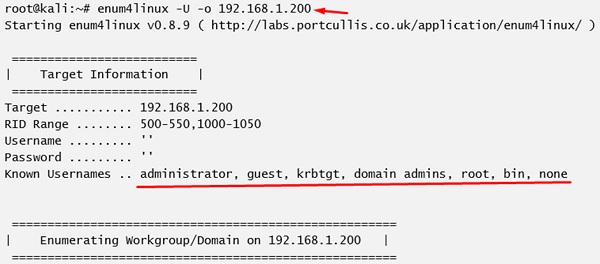

enum4linux é usado para enumerar sistemas Linux. Dê uma olhada na captura de tela a seguir e observe como encontramos os nomes de usuário presentes em um host de destino.

smtp-user-enum

smtp-user-enum tenta adivinhar os nomes de usuário usando o serviço SMTP. Dê uma olhada na imagem a seguir para entender como isso acontece.

Conserto rápido

É recomendável desativar todos os serviços que você não usa. Ele reduz as possibilidades de enumeração de SO dos serviços que seus sistemas estão executando.

Metasploit é uma das ferramentas de exploração mais poderosas. A maioria de seus recursos pode ser encontrada em:https://www.metasploit.com. Ele vem em duas versões -commercial e free edition. Não há grandes diferenças entre as duas versões, portanto, neste tutorial, usaremos principalmente a versão Community (gratuita) do Metasploit.

Como um Hacker Ético, você usará o “Kali Distribution”, que possui a versão da comunidade Metasploit incorporada junto com outras ferramentas de hacking ético. Mas se você deseja instalar o Metasploit como uma ferramenta separada, você pode fazer isso facilmente em sistemas que rodam em Linux, Windows ou Mac OS X.

Os requisitos de hardware para instalar o Metasploit são -

- 2 GHz + processador

- 1 GB de RAM disponível

- 1 GB + espaço disponível em disco

Matasploit pode ser usado com prompt de comando ou com Web UI.

Para abrir no Kali, vá para Aplicativos → Ferramentas de Exploração → metasploit.

Depois que o Metasploit for iniciado, você verá a tela a seguir. Destacado em sublinhado vermelho está a versão do Metasploit.

Exploits de Metasploit

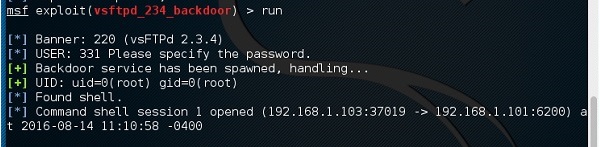

No Vulnerability Scanner, descobrimos que a máquina Linux que temos para teste é vulnerável ao serviço FTP. Agora, vamos usar o exploit que pode funcionar para nós. O comando é -

use “exploit path”A tela aparecerá da seguinte forma -

Então digite mfs> show optionspara ver quais parâmetros você deve definir para torná-lo funcional. Conforme mostrado na imagem a seguir, temos que definir RHOST como o “IP de destino”.

Nós digitamos msf> set RHOST 192.168.1.101 and msf>set RPORT 21

Então, digite mfs>run. Se a exploração for bem-sucedida, ela abrirá uma sessão com a qual você pode interagir, conforme mostrado na imagem a seguir.

Metasploit Payloads

Carga útil, em termos simples, são scripts simples que os hackers utilizam para interagir com um sistema hackeado. Usando cargas úteis, eles podem transferir dados para o sistema de uma vítima.

As cargas úteis do Metasploit podem ser de três tipos -

Singles- Os solteiros são muito pequenos e projetados para criar algum tipo de comunicação e depois passar para o próximo estágio. Por exemplo, apenas criando um usuário.

Staged - É uma carga útil que um invasor pode usar para carregar um arquivo maior no sistema da vítima.

Stages- Estágios são componentes de carga que são baixados por módulos Stagers. Os vários estágios de carga útil fornecem recursos avançados sem limites de tamanho, como Meterpreter e injeção VNC.

Uso de carga útil - exemplo

Usamos o comando show payloads. Com esse exploit, podemos ver as cargas úteis que podemos usar e também mostra as cargas úteis que nos ajudarão a carregar / executar arquivos em um sistema vítima.

Para definir a carga útil que desejamos, usaremos o seguinte comando -

set PAYLOAD payload/pathDefina o host de escuta e a porta de escuta (LHOST, LPORT) que são os attacker IP e port. Em seguida, defina o host remoto e a porta (RPORT, LHOST) que são osvictim IP e port.

Digite “exploit”. Isso criará uma sessão conforme mostrado abaixo -

Agora podemos brincar com o sistema de acordo com as configurações que esta carga útil oferece.

Trojans são programas de não replicação; eles não reproduzem seus próprios códigos anexando-se a outros códigos executáveis. Eles operam sem as permissões ou conhecimento dos usuários de computador.

Trojans se escondem em processos saudáveis. No entanto, devemos sublinhar que os cavalos de Tróia infectam máquinas externas apenas com a ajuda de um usuário de computador, como clicar em um arquivo que vem anexado com e-mail de uma pessoa desconhecida, conectar o USB sem escanear, abrir URLs não seguros.

Trojans têm várias funções maliciosas -

Eles criam backdoors para um sistema. Os hackers podem usar esses backdoors para acessar o sistema da vítima e seus arquivos. Um hacker pode usar Trojans para editar e excluir os arquivos presentes no sistema da vítima ou para observar as atividades da vítima.

Os cavalos de Tróia podem roubar todos os seus dados financeiros, como contas bancárias, detalhes de transações, informações relacionadas ao PayPal, etc. Eles são chamados Trojan-Banker.

Os Trojans podem usar o computador da vítima para atacar outros sistemas usando a negação de serviços.

Os cavalos de Tróia podem criptografar todos os seus arquivos e, a partir daí, o hacker pode exigir dinheiro para descriptografá-los. Esses sãoRansomware Trojans.

Eles podem usar seus telefones para enviar SMS a terceiros. Estes são chamadosSMS Trojans.

Informação sobre Trojan

Se você encontrou um vírus e deseja investigar mais a respeito de sua função, recomendamos que você dê uma olhada nos seguintes bancos de dados de vírus, que são oferecidos geralmente por fornecedores de antivírus.

Kaspersky Virus database - https://www.kaspersky.com

F-secure - https://www.f-secure.com

Symantec – Virus Encyclopedia - https://www.symantec.com

Dicas rápidas

Instale um bom antivírus e mantenha-o atualizado.

Não abra anexos de e-mail vindos de fontes desconhecidas.

Não aceite convites de pessoas desconhecidas nas redes sociais.

Não abra URLs enviados por pessoas desconhecidas ou URLs que estejam em uma forma estranha.

O sequestro de TCP / IP ocorre quando um usuário autorizado obtém acesso a uma conexão de rede genuína de outro usuário. Isso é feito para contornar a autenticação de senha, que normalmente é o início de uma sessão.

Em teoria, uma conexão TCP / IP é estabelecida conforme mostrado abaixo -

Para sequestrar essa conexão, existem duas possibilidades -

Encontre o seq que é um número que aumenta em 1, mas não há chance de predizê-lo.

A segunda possibilidade é usar o ataque Man-in-the-Middle que, em palavras simples, é um tipo de network sniffing. Para cheirar, usamos ferramentas comoWireshark ou Ethercap.

Exemplo

Um invasor monitora a transmissão de dados em uma rede e descobre os IPs de dois dispositivos que participam de uma conexão.

Quando o hacker descobre o IP de um dos usuários, ele pode desligar a conexão do outro usuário por ataque DoS e, em seguida, retomar a comunicação falsificando o IP do usuário desconectado.

Shijack

Na prática, uma das melhores ferramentas de hijack TCP / IP é o Shijack. Ele é desenvolvido usando a linguagem Python e você pode baixá-lo no seguinte link -https://packetstormsecurity.com/sniffers/shijack.tgz

Aqui está um exemplo de um comando Shijack -

root:/home/root/hijack# ./shijack eth0 192.168.0.100 53517 192.168.0.200 23

Aqui, estamos tentando sequestrar uma conexão Telnet entre os dois hosts.

Caçar

Hunt é outra ferramenta popular que você pode usar para sequestrar uma conexão TCP / IP. Ele pode ser baixado de -https://packetstormsecurity.com/sniffers/hunt/

Dica rápida

Todas as sessões não criptografadas são vulneráveis ao sequestro de sessão TCP / IP, portanto, você deve usar protocolos criptografados tanto quanto possível. Ou você deve usar técnicas de autenticação dupla para manter a sessão segura.

Email Hijacking, ou hacking de email, é uma ameaça generalizada hoje em dia. Ele funciona usando as três técnicas a seguir, que são falsificação de e-mail, ferramentas de engenharia social ou inserção de vírus no computador do usuário.

Spoofing de email

No spoofing de e-mail, o spammer envia e-mails de um domínio conhecido, de forma que o destinatário pensa que conhece essa pessoa e abre o e-mail. Esses e-mails normalmente contêm links suspeitos, conteúdo duvidoso, solicitações de transferência de dinheiro, etc.

Engenharia social