Hacking ético - exploração

Exploração é um pedaço de software ou script programado que pode permitir que hackers assumam o controle de um sistema, explorando suas vulnerabilidades. Os hackers normalmente usam scanners de vulnerabilidade como Nessus, Nexpose, OpenVAS, etc. para encontrar essas vulnerabilidades.

Metasploit é uma ferramenta poderosa para localizar vulnerabilidades em um sistema.

Com base nas vulnerabilidades, encontramos exploits. Aqui, discutiremos alguns dos melhores mecanismos de pesquisa de vulnerabilidade que você pode usar.

Exploit Database

www.exploit-db.com é o lugar onde você pode encontrar todos os exploits relacionados a uma vulnerabilidade.

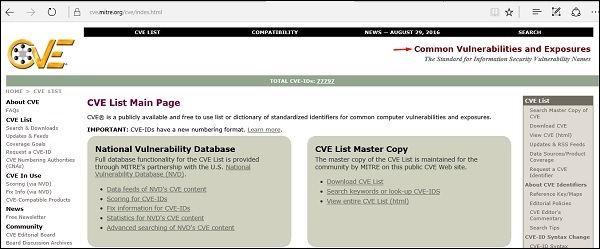

Vulnerabilidades e exposições comuns

Vulnerabilidades e exposições comuns (CVE) é o padrão para nomes de vulnerabilidades de segurança da informação. CVE é um dicionário de vulnerabilidades e exposições de segurança da informação publicamente conhecidas. É gratuito para uso público.https://cve.mitre.org

Banco de dados nacional de vulnerabilidades

O National Vulnerability Database (NVD) é o repositório do governo dos EUA de dados de gerenciamento de vulnerabilidade baseados em padrões. Esses dados permitem a automação do gerenciamento de vulnerabilidade, medição de segurança e conformidade. Você pode localizar este banco de dados em -https://nvd.nist.gov

O NVD inclui bancos de dados de listas de verificação de segurança, falhas de software relacionadas à segurança, configurações incorretas, nomes de produtos e métricas de impacto.

Em geral, você verá que existem dois tipos de exploits -

Remote Exploits- Esse é o tipo de exploração em que você não tem acesso a um sistema ou rede remota. Os hackers usam exploits remotos para obter acesso a sistemas localizados em locais remotos.

Local Exploits - Os exploits locais são geralmente usados por um usuário do sistema com acesso a um sistema local, mas que deseja ignorar seus direitos.

Conserto rápido

Vulnerabilidades geralmente surgem devido à falta de atualizações, portanto, é recomendável que você atualize seu sistema regularmente, por exemplo, uma vez por semana.

No ambiente Windows, você pode ativar as atualizações automáticas usando as opções disponíveis no Painel de Controle → Sistema e Segurança → Atualizações do Windows.

No Linux Centos, você pode usar o seguinte comando para instalar o pacote de atualização automática.

yum -y install yum-cron