Kali Linux - Ferramentas Forenses

Neste capítulo, aprenderemos sobre as ferramentas forenses disponíveis no Kali Linux.

p0f

p0fé uma ferramenta que pode identificar o sistema operacional de um host de destino simplesmente examinando os pacotes capturados, mesmo quando o dispositivo em questão está atrás de um firewall de pacotes. P0f não gera nenhum tráfego de rede adicional, direto ou indireto; nenhuma pesquisa de nome; sem sondagens misteriosas; sem consultas ARIN; nada. Nas mãos de usuários avançados, o P0f pode detectar a presença do firewall, o uso do NAT e a existência de balanceadores de carga.

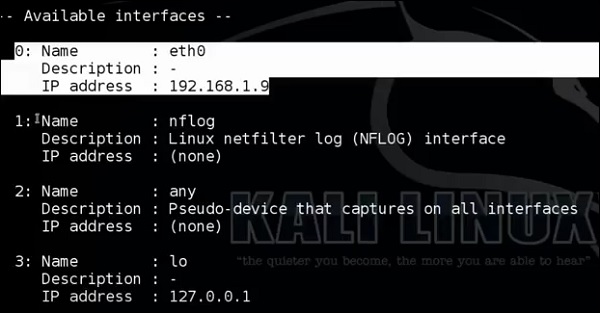

Tipo “p0f – h” no terminal para ver como usá-lo e você obterá os seguintes resultados.

Ele listará até as interfaces disponíveis.

Em seguida, digite o seguinte comando: “p0f –i eth0 –p -o filename”.

Onde o parâmetro "-i" é o nome da interface conforme mostrado acima. "-p" significa que está em modo promíscuo. "-o" significa que a saída será salva em um arquivo.

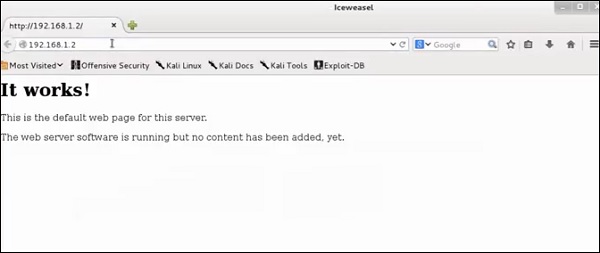

Abra uma página da web com o endereço 192.168.1.2

A partir dos resultados, você pode observar que o servidor da Web está usando apache 2.xe o sistema operacional é Debian.

pdf-parser

pdf-parser é uma ferramenta que analisa um documento PDF para identificar os elementos fundamentais usados no arquivo PDF analisado. Não renderizará um documento PDF. Não é recomendado para o caso de livro de texto para analisadores de PDF, no entanto, ele faz o trabalho. Geralmente, isso é usado para arquivos PDF que você suspeita que tenham um script embutido.

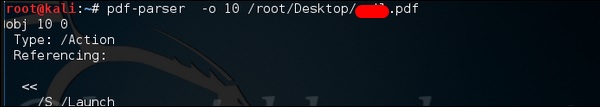

O comando é -

pdf-parser -o 10 filepathonde "-o" é o número de objetos.

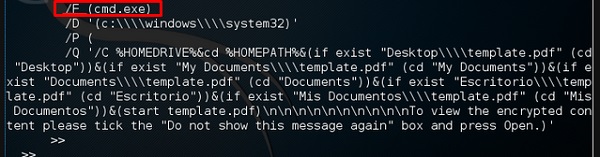

Como você pode ver na captura de tela a seguir, o arquivo pdf abre um comando CMD.

Dumpzilla

O aplicativo Dumpzilla é desenvolvido em Python 3.xe tem como objetivo extrair todas as informações forenses de interesse dos navegadores Firefox, Iceweasel e Seamonkey para serem analisadas.

ddrescue

Ele copia dados de um arquivo ou dispositivo de bloco (disco rígido, cdrom, etc.) para outro, tentando resgatar as partes boas primeiro em caso de erros de leitura.

A operação básica do ddrescue é totalmente automática. Ou seja, você não precisa esperar por um erro, parar o programa, reiniciá-lo de uma nova posição, etc.

Se você usar o recurso mapfile de ddrescue, os dados são resgatados de forma muito eficiente (apenas os blocos necessários são lidos). Além disso, você pode interromper o resgate a qualquer momento e reiniciá-lo mais tarde no mesmo ponto. O mapfile é uma parte essencial da eficácia do ddrescue. Use-o a menos que saiba o que está fazendo.

A linha de comando é -

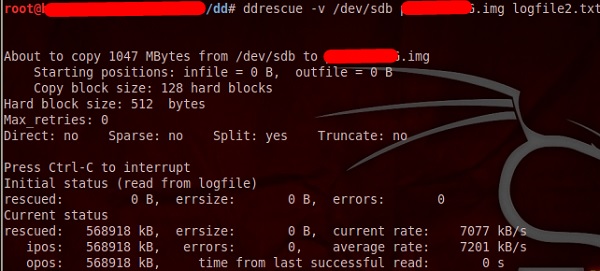

dd_rescue infilepath outfilepathParâmetro "–v" significa verboso. "/dev/sdb"é a pasta a ser resgatada. oimg file é a imagem recuperada.

DFF

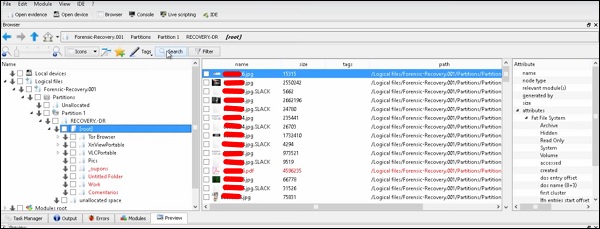

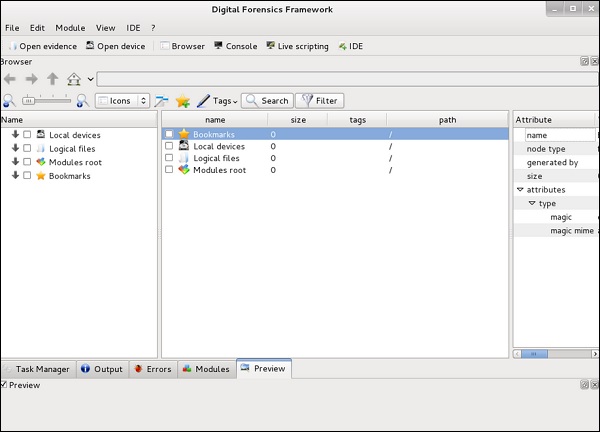

É outra ferramenta forense usada para recuperar os arquivos. Ele também tem uma GUI. Para abri-lo, digite“dff-gui” no terminal e a seguinte GUI da web será aberta.

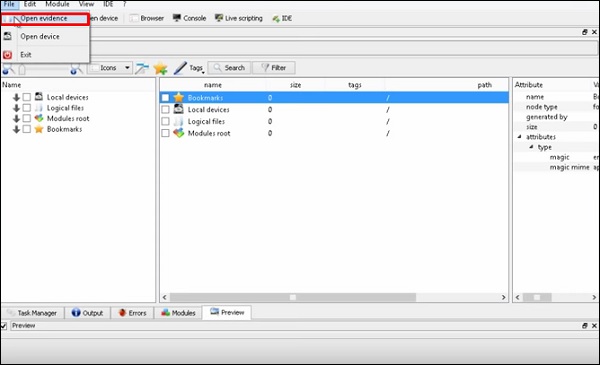

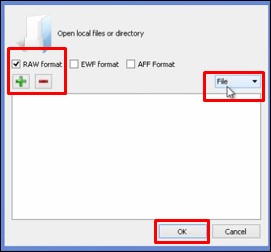

Clique em Arquivo → “Abrir evidência”.

A seguinte tabela será aberta. Marque “Formato bruto” e clique em “+” para selecionar a pasta que deseja recuperar.

Em seguida, você pode navegar pelos arquivos à esquerda do painel para ver o que foi recuperado.