Kali Linux - Teste de Penetração de Site

Neste capítulo, aprenderemos sobre os testes de penetração de sites oferecidos pelo Kali Linux.

Uso Vega

O Vega é um scanner e plataforma de teste de código aberto gratuito para testar a segurança de aplicativos da web. A Vega pode ajudá-lo a encontrar e validar SQL Injection, Cross-Site Scripting (XSS), informações confidenciais divulgadas inadvertidamente e outras vulnerabilidades. Ele é escrito em Java, baseado em GUI e executado em Linux, OS X e Windows.

O Vega inclui um scanner automatizado para testes rápidos e um proxy de interceptação para inspeção tática. Vega pode ser estendido usando uma API poderosa na linguagem da web: JavaScript. A página oficial éhttps://subgraph.com/vega/

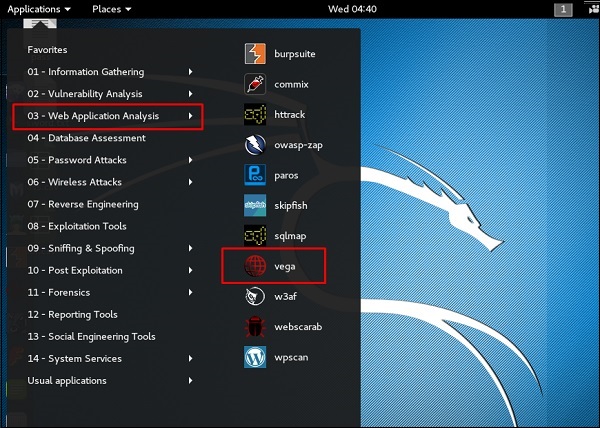

Step 1 - Para abrir o Vega, vá para Aplicativos → 03-Web Application Analysis → Vega

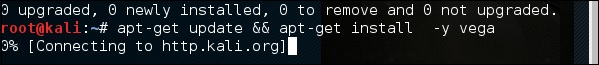

Step 2 - Se você não vir um aplicativo no caminho, digite o seguinte comando.

Step 3 - Para iniciar uma varredura, clique no sinal “+”.

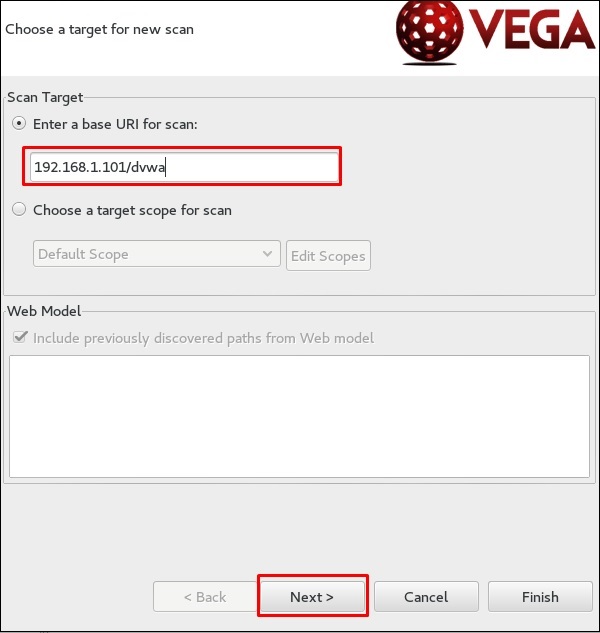

Step 4- Insira o URL da página da web que será verificado. Neste caso, é uma máquina metasploitable → clique em “Avançar”.

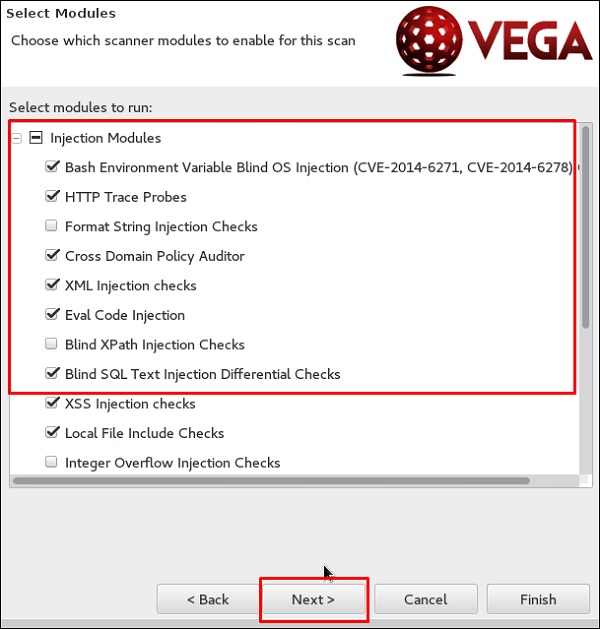

Step 5- Marque todas as caixas dos módulos que deseja controlar. Em seguida, clique em “Avançar”.

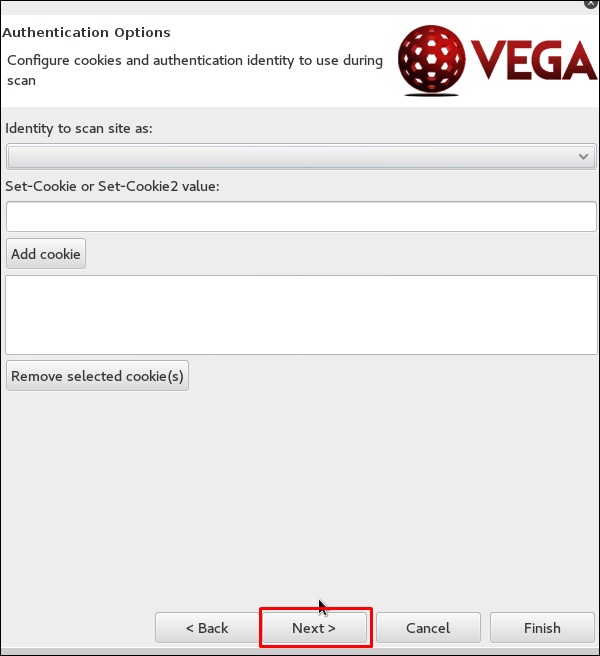

Step 6 - Clique em “Next” novamente na imagem a seguir.

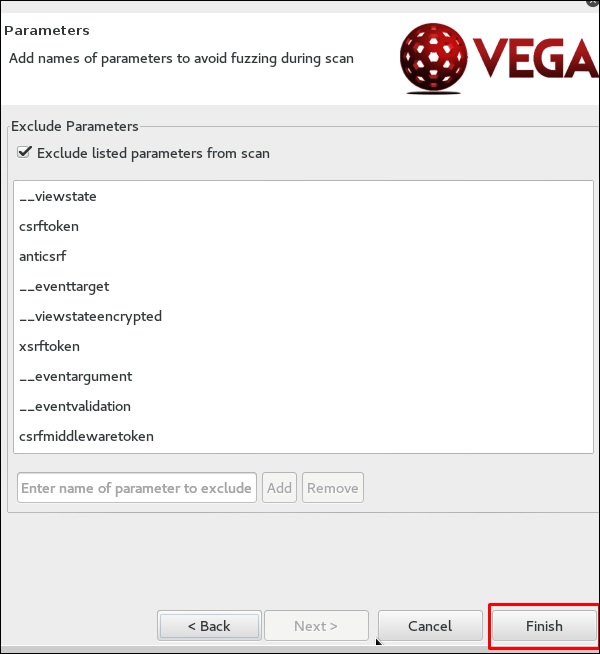

Step 7 - Clique em “Concluir”.

Step 8 - Se a tabela a seguir aparecer, clique em “Sim”.

A varredura continuará conforme mostrado na imagem a seguir.

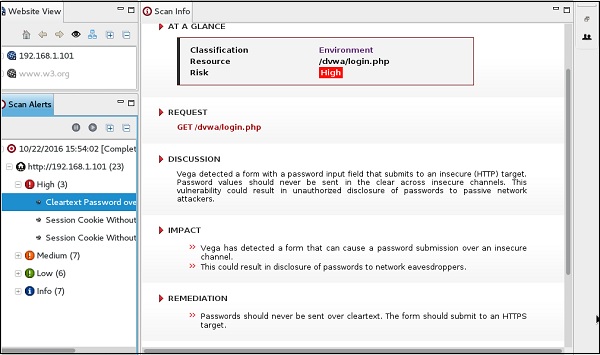

Step 9- Depois que a varredura for concluída, no painel esquerdo inferior você pode ver todas as descobertas, que são categorizadas de acordo com a gravidade. Se você clicar nele, verá todos os detalhes das vulnerabilidades no painel direito, como “Solicitação”, ”Discussão”, “Impacto” e ”Correção”.

ZapProxy

ZAP-OWASP Zed Attack Proxy é uma ferramenta de teste de penetração integrada fácil de usar para encontrar vulnerabilidades em aplicativos da web. É uma interface Java.

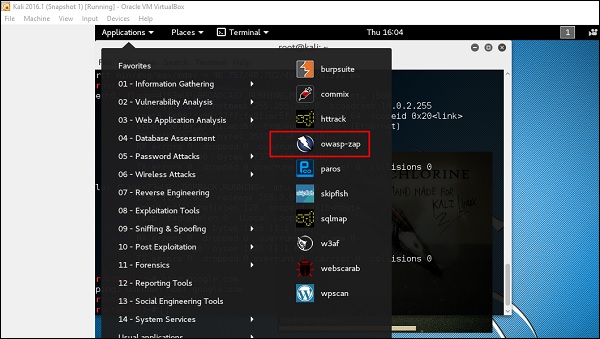

Step 1 - Para abrir o ZapProxy, vá para Aplicativos → 03-Web Application Analysis → owaspzap.

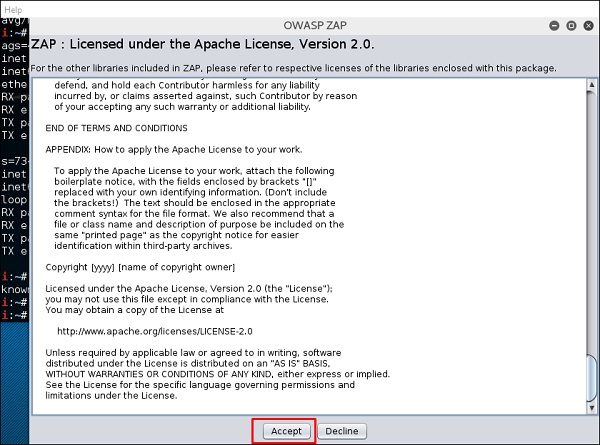

Step 2 - Clique em “Aceitar”.

O ZAP começará a carregar.

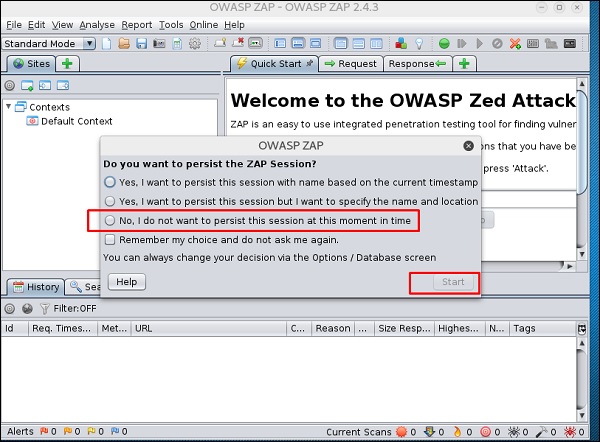

Step 3 - Escolha uma das opções como mostrado na imagem a seguir e clique em “Iniciar”.

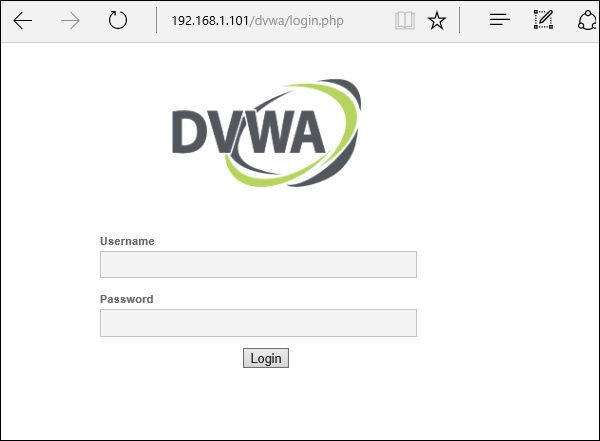

A web a seguir é metasploitable com IP: 192.168.1.101

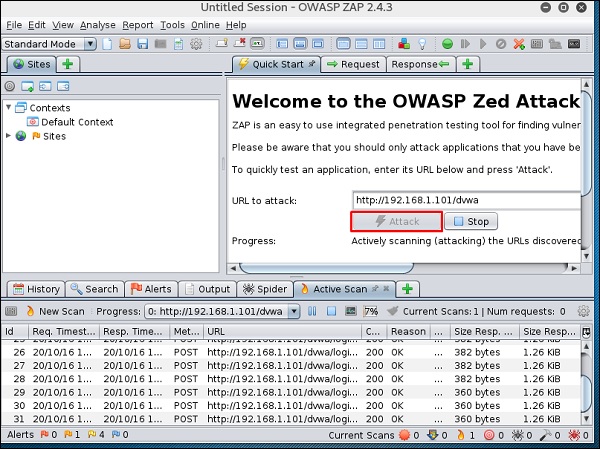

Step 4 - Digite a URL da web de teste em “URL para atacar” → clique em “Ataque”.

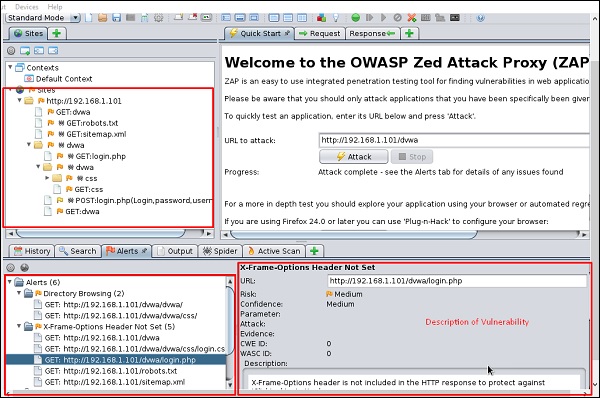

Após a verificação ser concluída, no painel superior esquerdo você verá todos os sites rastreados.

No painel esquerdo “Alertas”, você verá todas as descobertas junto com a descrição.

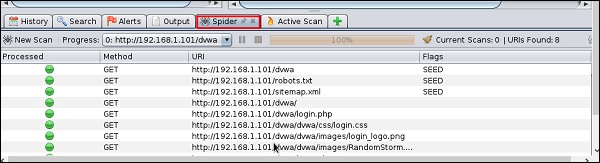

Step 5 - Clique em “Spider” e você verá todos os links digitalizados.

Uso de ferramentas de banco de dados

sqlmap

sqlmap é uma ferramenta de teste de penetração de código aberto que automatiza o processo de detecção e exploração de falhas de injeção SQL e controle de servidores de banco de dados. Ele vem com um motor de detecção poderoso, muitos recursos de nicho para o testador de penetração definitivo e uma ampla gama de opções que vão desde a coleta de impressões digitais do banco de dados, através da busca de dados do banco de dados, para acessar o sistema de arquivos subjacente e executar comandos no sistema operacional via out- conexões fora de banda.

Vamos aprender como usar sqlmap.

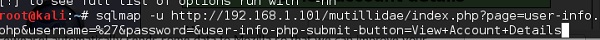

Step 1 - Para abrir o sqlmap, vá para Aplicativos → 04-Avaliação do banco de dados → sqlmap.

A página da Web com parâmetros vulneráveis à injeção de SQL é meta-explorável.

Step 2 - Para iniciar o teste de injeção sql, digite “sqlmap – u URL of victim”

Step 3 - A partir dos resultados, você verá que algumas variáveis são vulneráveis.

sqlninja

sqlninja é um SQL Injection no Microsoft SQL Server para acesso total à GUI. sqlninja é uma ferramenta destinada a explorar vulnerabilidades de injeção de SQL em um aplicativo da web que usa o Microsoft SQL Server como back-end. Informações completas sobre esta ferramenta podem ser encontradas emhttp://sqlninja.sourceforge.net/

Step 1 - Para abrir o sqlninja, vá para Aplicativos → 04-Database Assesment → sqlninja.

Ferramentas de digitalização CMS

WPScan

WPScan é um verificador de vulnerabilidades do WordPress de caixa preta que pode ser usado para verificar instalações remotas do WordPress para encontrar problemas de segurança.

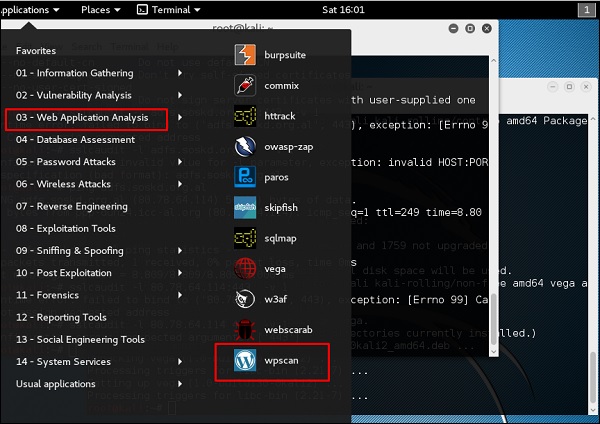

Step 1 - Para abrir o WPscan, vá para Aplicativos → 03-Web Application Analysis → “wpscan”.

A seguinte captura de tela aparece.

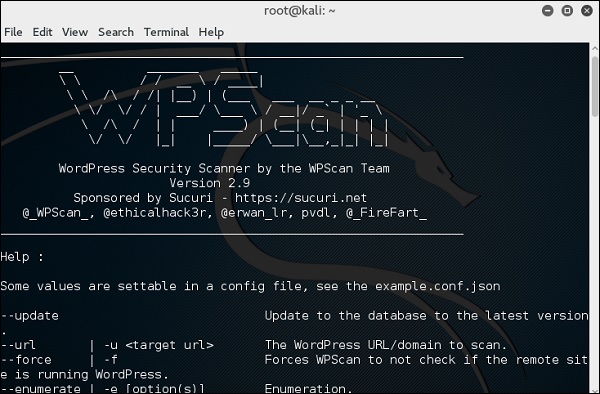

Step 2 - Para verificar vulnerabilidades em um site, digite “wpscan –u URL of webpage”.

Se o scanner não estiver atualizado, ele solicitará a atualização. Vou recomendar fazer isso.

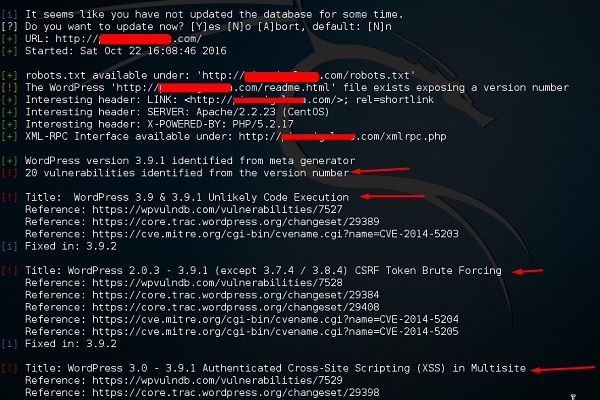

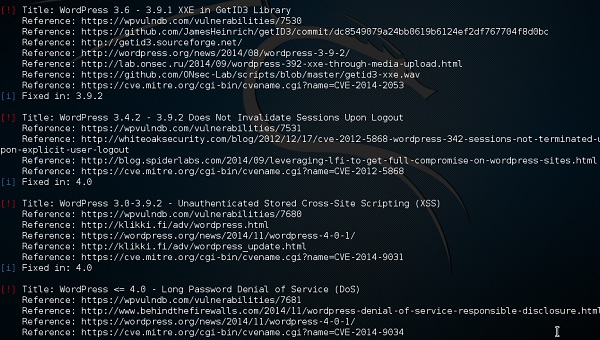

Assim que a varredura começar, você verá os resultados. Na captura de tela a seguir, as vulnerabilidades são indicadas por uma seta vermelha.

Joomscan

Joomla é provavelmente o CMS mais usado devido à sua flexibilidade. Para este CMS, é um scanner Joomla. Isso ajudará os desenvolvedores e webmasters a identificarem possíveis falhas de segurança em seus sites Joomla implantados.

Step 1 - Para abri-lo, basta clicar no painel esquerdo do terminal e “joomscan – parameter”.

Step 2 - Para obter ajuda sobre o tipo de uso “joomscan /?”

Step 3 - Para iniciar a verificação, digite “joomscan –u URL da vítima”.

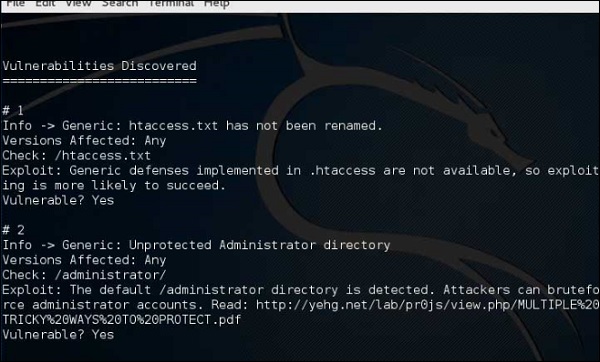

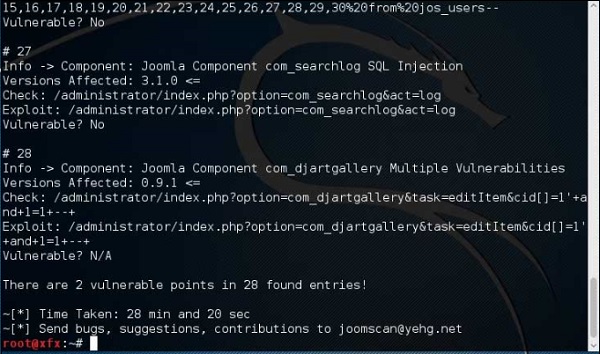

Os resultados serão exibidos conforme mostrado na imagem a seguir.

Ferramentas de varredura SSL

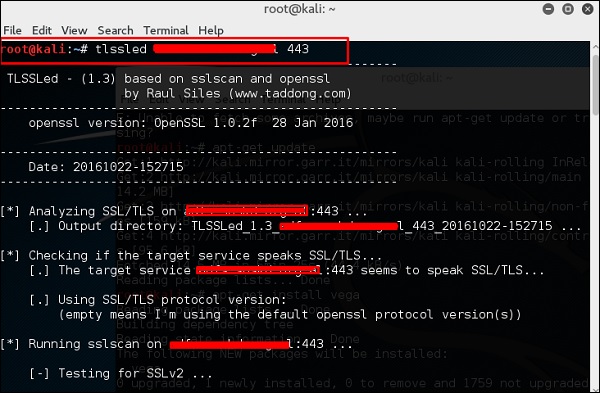

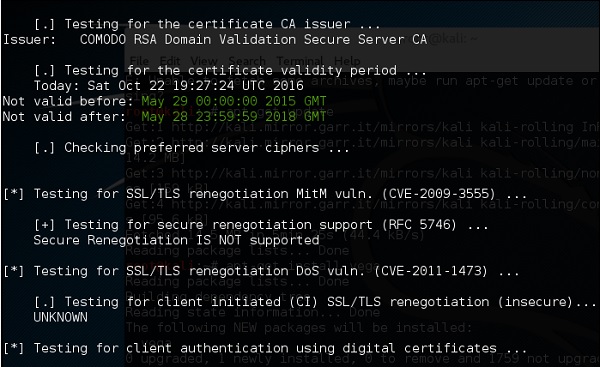

TLSSLedé um script de shell do Linux usado para avaliar a segurança de uma implementação de servidor da web SSL / TLS (HTTPS) de destino. É baseado em sslscan, um scanner SSL / TLS completo que se baseia na biblioteca openssl, e no“openssl s_client” ferramenta de linha de comando.

Os testes atuais incluem verificar se o destino suporta o protocolo SSLv2, a cifra NULL, cifras fracas com base em seu comprimento de chave (40 ou 56 bits), a disponibilidade de cifras fortes (como AES), se o certificado digital é assinado MD5 e os recursos atuais de renegociação SSL / TLS.

Para iniciar o teste, abra um terminal e digite “tlssled URL port“. Ele começará a testar o certificado para encontrar dados.

Você pode ver pela descoberta que o certificado é válido até 2018, conforme mostrado em verde na imagem a seguir.

w3af

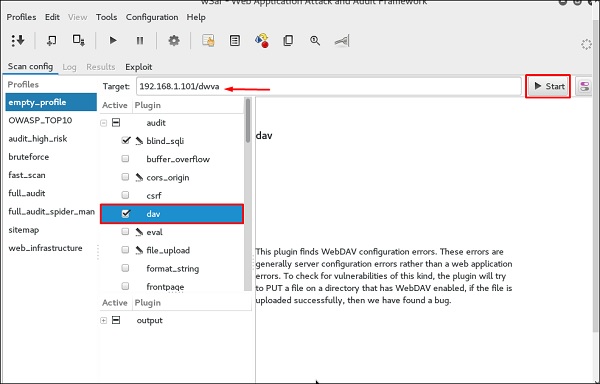

w3af é uma estrutura de auditoria e ataque de aplicativos da Web que visa identificar e explorar todas as vulnerabilidades de aplicativos da Web. Este pacote fornece uma interface gráfica do usuário (GUI) para a estrutura. Se você deseja apenas um aplicativo de linha de comando, instale o w3af-console.

O framework foi chamado de “metasploit para a web”, mas na verdade é muito mais, pois também descobre vulnerabilidades de aplicativos da web usando técnicas de varredura de caixa preta. O núcleo do w3af e seus plug-ins são totalmente escritos em Python. O projeto tem mais de 130 plug-ins, que identificam e exploram injeção SQL, cross-site scripting (XSS), inclusão de arquivo remoto e muito mais.

Step 1 - Para abri-lo, vá para Aplicativos → 03-Web Application Analysis → Clique em w3af.

Step 2 - No “Destino” digite a URL da vítima que neste caso será um endereço web metaploitable.

Step 3 - Selecione o perfil → Clique em “Iniciar”.

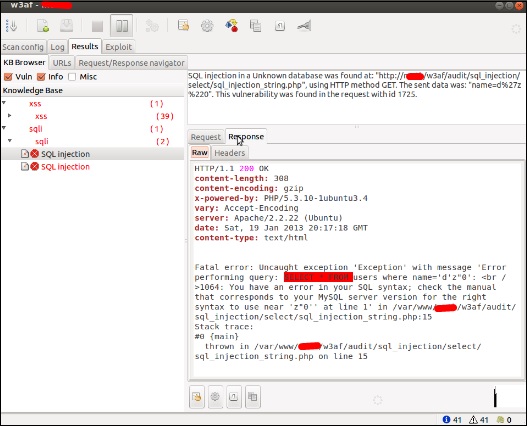

Step 4 - Vá em “Resultados” e você verá o achado com os detalhes.