Тестирование на проникновение - Метод

Тестирование на проникновение - это комбинация методов, которая рассматривает различные проблемы систем и тестирует, анализирует и дает решения. Он основан на структурированной процедуре, которая шаг за шагом выполняет тестирование на проникновение.

В этой главе описаны различные этапы или фазы метода тестирования на проникновение.

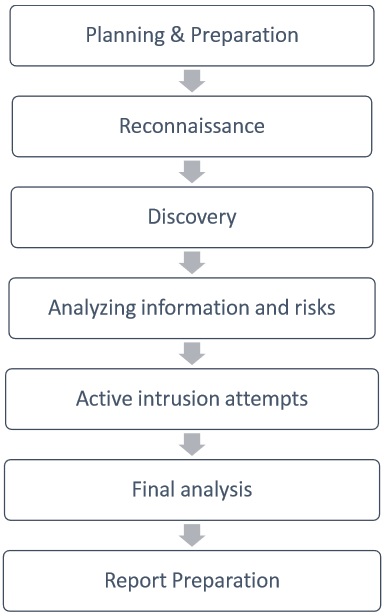

Этапы метода тестирования на проникновение

Ниже приведены семь этапов тестирования на проникновение.

Планирование и подготовка

Планирование и подготовка начинается с определения целей и задач тестирования на проникновение.

Клиент и тестировщик совместно определяют цели, чтобы обе стороны имели одинаковые цели и понимание. Общие цели тестирования на проникновение:

- Для выявления уязвимости и повышения безопасности технических систем.

- Подтверждение ИТ-безопасности сторонней организацией.

- Повышение безопасности организационной / кадровой инфраструктуры.

Разведка

Разведка включает анализ предварительной информации. Часто у тестировщика не так много информации, кроме предварительной информации, например, IP-адреса или блока IP-адресов. Тестер начинает с анализа доступной информации и, при необходимости, запрашивает у клиента дополнительную информацию, такую как описание системы, планы сети и т. Д. Этот шаг является своего рода пассивным тестом на проникновение. Единственная цель - получить полную и подробную информацию о системах.

Открытие

На этом этапе тестер на проникновение, скорее всего, будет использовать автоматизированные инструменты для сканирования целевых активов на предмет обнаружения уязвимостей. Эти инструменты обычно имеют собственные базы данных, в которых содержится подробная информация о последних уязвимостях. Однако тестировщик обнаруживает

Network Discovery - Например, обнаружение дополнительных систем, серверов и других устройств.

Host Discovery - Определяет открытые порты на этих устройствах.

Service Interrogation - Он опрашивает порты, чтобы обнаружить действующие службы, которые на них работают.

Анализ информации и рисков

На этом этапе тестировщик анализирует и оценивает информацию, собранную перед этапами тестирования, для динамического проникновения в систему. Из-за большого количества систем и размера инфраструктуры это занимает очень много времени. Анализируя, тестер учитывает следующие элементы -

Определенные цели теста на проникновение.

Потенциальные риски для системы.

Расчетное время, необходимое для оценки потенциальных недостатков безопасности для последующего активного тестирования на проникновение.

Однако из списка идентифицированных систем тестировщик может выбрать для тестирования только те, которые содержат потенциальные уязвимости.

Активные попытки вторжения

Это самый важный шаг, который необходимо выполнять с должной осторожностью. Этот шаг влечет за собой степень, в которой потенциальные уязвимости, которые были идентифицированы на шаге обнаружения, обладают реальными рисками. Этот шаг необходимо выполнить, когда требуется проверка потенциальных уязвимостей. Для тех систем, к которым предъявляются очень высокие требования к целостности, необходимо тщательно рассмотреть потенциальную уязвимость и риск, прежде чем проводить критические процедуры очистки.

Окончательный анализ

Этот шаг в первую очередь рассматривает все шаги, выполненные (обсужденные выше) до этого времени, и оценку уязвимостей, присутствующих в форме потенциальных рисков. Далее тестировщик рекомендует устранить уязвимости и риски. Прежде всего, тестировщик должен гарантировать прозрачность тестов и уязвимостей, которые он обнаружил.

Подготовка отчета

Подготовка отчета должна начинаться с общих процедур тестирования, за которыми следует анализ уязвимостей и рисков. Высокие риски и критические уязвимости должны иметь приоритеты, а за ними следует более низкий уровень.

Однако при документировании окончательного отчета необходимо учитывать следующие моменты:

- Общее резюме тестирования на проникновение.

- Подробная информация о каждом шаге и информация, собранная во время проверки на проникновение.

- Подробная информация обо всех обнаруженных уязвимостях и рисках.

- Подробности очистки и ремонта систем.

- Предложения по безопасности в будущем.