Kali Linux - Serangan Nirkabel

Pada bab ini, kita akan belajar bagaimana menggunakan alat cracking Wi-Fi yang telah digabungkan dengan Kali Linux. Namun, penting bahwa kartu nirkabel Anda memiliki mode pemantauan dukungan.

Fern Wifi Cracker

Fern Wifi cracker adalah salah satu alat yang Kali harus memecahkan nirkabel.

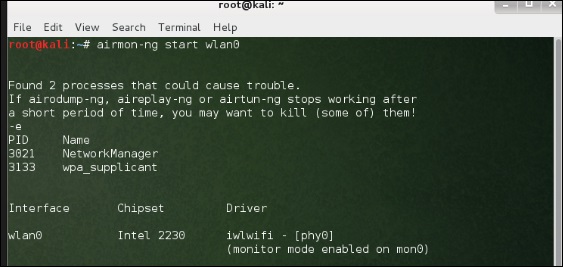

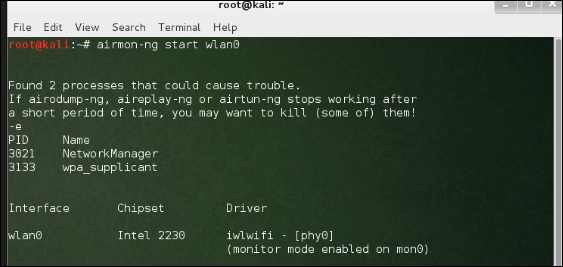

Sebelum membuka Fern, kita harus mengubah kartu nirkabel ke mode pemantauan. Untuk melakukan ini, Ketik“airmon-ng start wlan-0” di terminal.

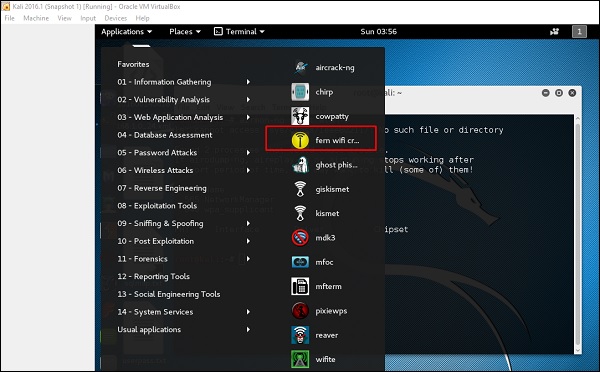

Sekarang, buka Fern Wireless Cracker.

Step 1 - Aplikasi → Klik “Wireless Attacks” → “Fern Wireless Cracker”.

Step 2 - Pilih kartu Nirkabel seperti yang ditunjukkan pada gambar layar berikut.

Step 3 - Klik "Pindai Titik Akses".

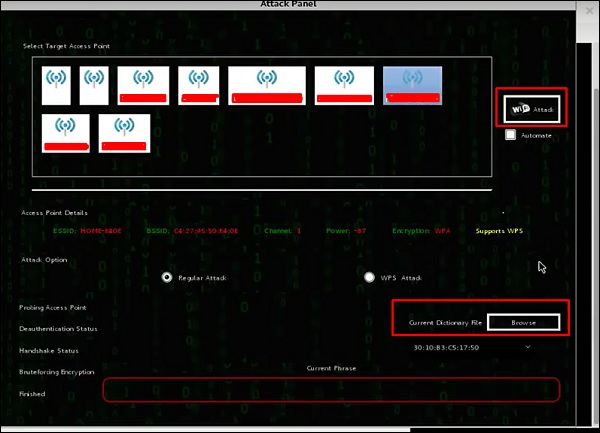

Step 4- Setelah pemindaian selesai, semua jaringan nirkabel yang ditemukan akan ditampilkan. Dalam kasus ini, hanya "jaringan WPA" yang ditemukan.

Step 5- Klik jaringan WPA seperti yang ditunjukkan pada gambar di atas. Ini menunjukkan semua nirkabel yang ditemukan. Umumnya, di jaringan WPA, ia melakukan serangan Kamus seperti itu.

Step 6 - Klik "Jelajahi" dan temukan daftar kata yang akan digunakan untuk menyerang.

Step 7 - Klik "Serangan Wifi".

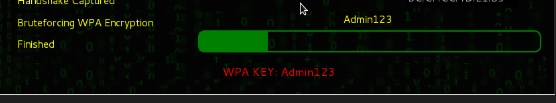

Step 8 - Setelah menyelesaikan serangan kamus, ia menemukan kata sandi dan itu akan ditampilkan seperti yang digambarkan pada gambar tangkapan layar berikut.

Nasib

Kismet adalah alat analisis jaringan WIFI. Ini adalah detektor jaringan nirkabel 802.11 layer-2, sniffer, dan sistem deteksi intrusi. Ini akan bekerja dengan kartu nirkabel apa pun yang mendukung mode pemantauan mentah (rfmon), dan dapat mengendus lalu lintas 802.11a / b / g / n. Ini mengidentifikasi jaringan dengan mengumpulkan paket dan juga jaringan tersembunyi.

Untuk menggunakannya, ubah kartu nirkabel menjadi mode pemantauan dan untuk melakukan ini, ketik “airmon-ng start wlan-0” di terminal.

Mari pelajari cara menggunakan alat ini.

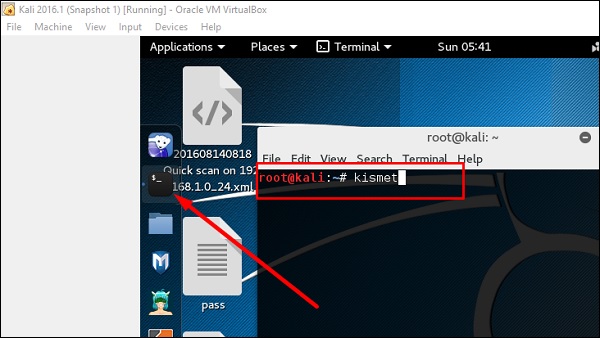

Step 1 - Untuk meluncurkannya, buka terminal dan ketik "kismet".

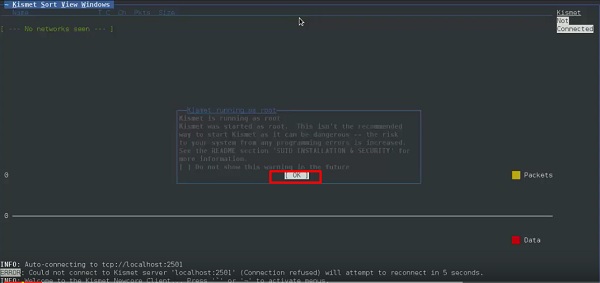

Step 2 - Klik "OK".

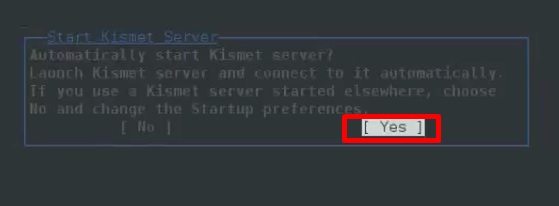

Step 3- Klik "Yes" saat diminta untuk memulai Kismet Server. Jika tidak, itu akan berhenti berfungsi.

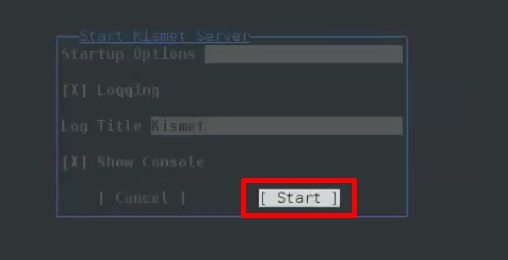

Step 4- Opsi Startup, biarkan sebagai default. Klik "Mulai".

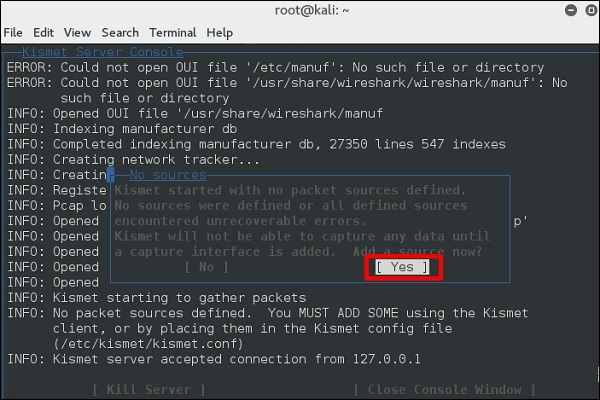

Step 5- Sekarang akan muncul tabel yang meminta Anda untuk menentukan kartu nirkabel. Jika demikian, klik Ya.

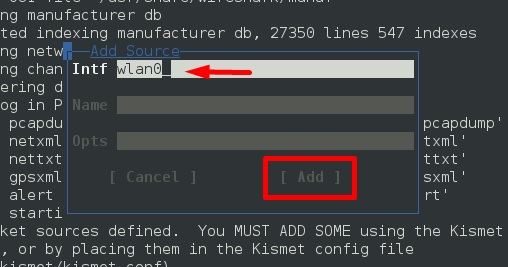

Step 6 - Dalam hal ini, sumber nirkabel adalah “wlan0”. Itu harus ditulis di bagian“Intf” → klik "Tambahkan".

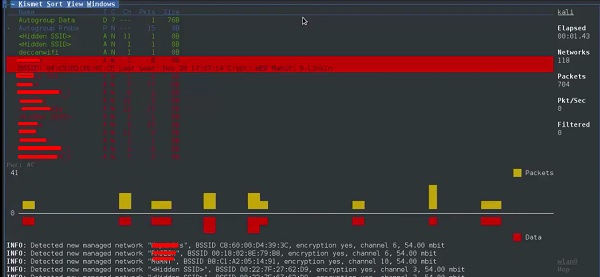

Step 7 - Ini akan mulai mengendus jaringan wifi seperti yang ditunjukkan pada gambar berikut.

Step 8 - Klik pada jaringan apa pun, ini menghasilkan detail nirkabel seperti yang ditunjukkan pada gambar layar berikut.

GISKismet

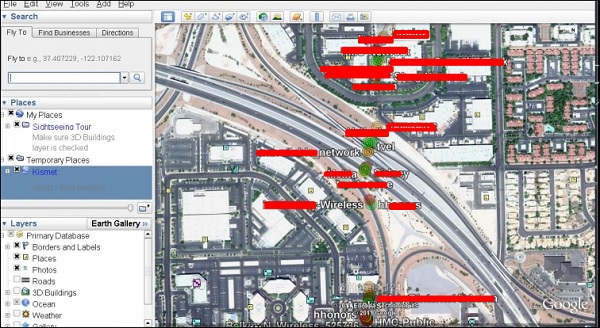

GISKismet adalah alat visualisasi nirkabel untuk merepresentasikan data yang dikumpulkan menggunakan Kismet dengan cara yang praktis. GISKismet menyimpan informasi dalam database sehingga kita dapat melakukan kueri data dan membuat grafik menggunakan SQL. GISKismet saat ini menggunakan SQLite untuk database dan file GoogleEarth / KML untuk pembuatan grafik.

Mari pelajari cara menggunakan alat ini.

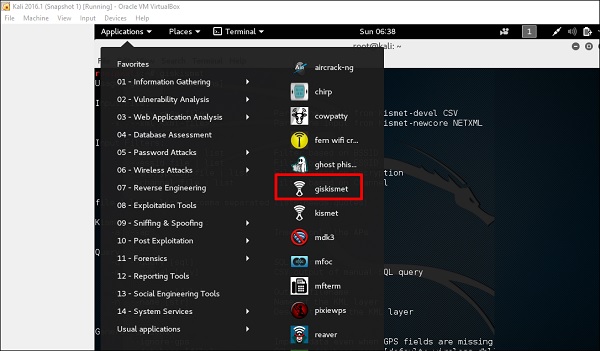

Step 1 - Untuk membuka GISKismet, buka: Applications → Klik “Wireless Attacks” → giskismet.

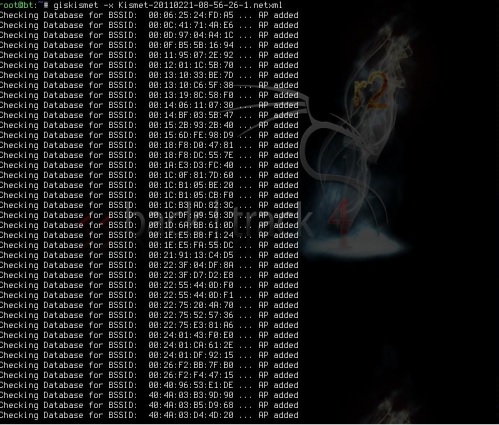

Seperti yang Anda ingat di bagian sebelumnya, kami menggunakan alat Kismet untuk menjelajahi data tentang jaringan nirkabel dan semua paket Kismet data ini dalam file netXML.

Step 2 - Untuk mengimpor file ini ke Giskismet, ketik "root @ kali: ~ # giskismet -x Kismetfilename.netxml" dan itu akan mulai mengimpor file.

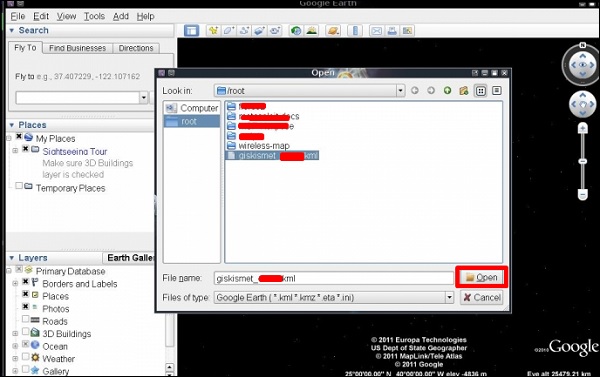

Setelah diimpor, kami dapat mengimpornya ke Google Earth, Hotspot yang kami temukan sebelumnya.

Step 3 - Dengan asumsi kita telah menginstal Google Earth, kita klik File → Open File yang dibuat oleh Giskismet → Klik “Open”.

Peta berikut akan ditampilkan.

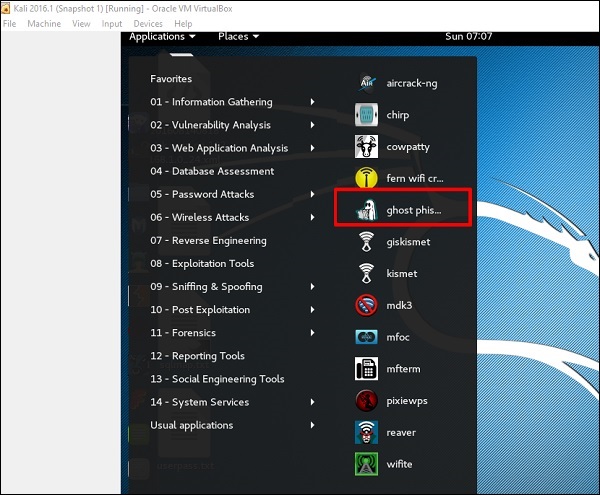

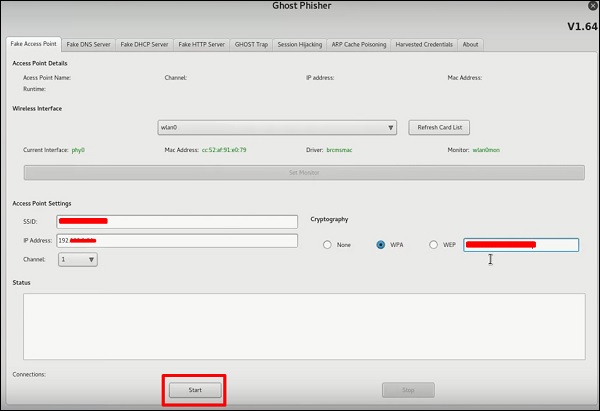

Ghost Phisher

Ghost Phisher adalah alat populer yang membantu membuat titik akses nirkabel palsu dan kemudian membuat Man-in-The-Middle-Attack.

Step 1 - Untuk membukanya, klik Applications → Wireless Attacks → “ghost phishing”.

Step 2 - Setelah membukanya, kami akan menyiapkan AP palsu menggunakan detail berikut.

- Input Antarmuka Nirkabel: wlan0

- SSID: nama AP nirkabel

- Alamat IP: IP yang akan dimiliki AP

- WAP: Kata sandi yang akan memiliki SSID ini untuk dihubungkan

Step 3 - Klik Start tombol.

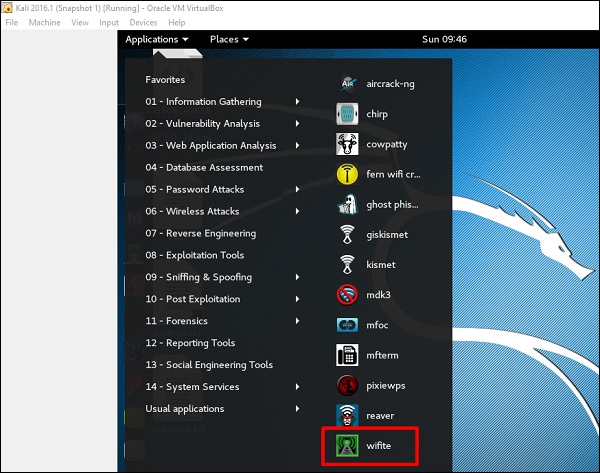

Istri

Ini adalah alat klacking nirkabel lainnya, yang menyerang beberapa jaringan terenkripsi WEP, WPA, dan WPS secara berurutan.

Pertama, kartu nirkabel harus dalam mode pemantauan.

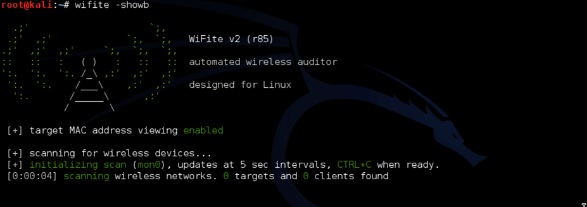

Step 1 - Untuk membukanya, buka Applications → Wireless Attack → Wifite.

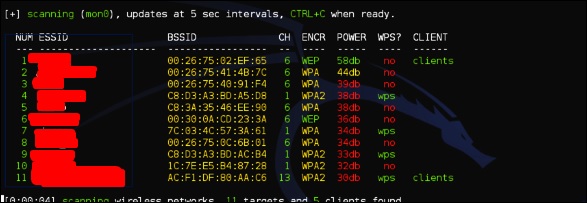

Step 2 - Ketik "wifite –showb"untuk memindai jaringan.

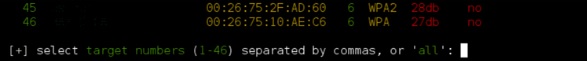

Step 3 - Untuk mulai menyerang jaringan nirkabel, klik Ctrl + C.

Step 4 - Ketik "1" untuk memecahkan nirkabel pertama.

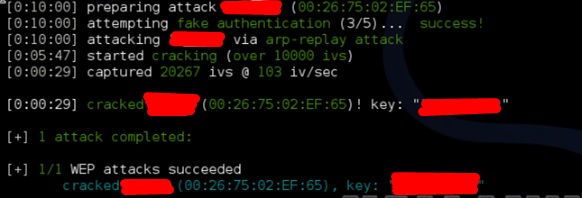

Step 5 - Setelah penyerangan selesai, kunci akan ditemukan.