Kali Linux - Sniffing & Spoofing

Konsep dasar alat sniffing sesederhana penyadapan dan Kali Linux memiliki beberapa alat populer untuk tujuan ini. Pada bab ini, kita akan belajar tentang alat sniffing dan spoofing yang tersedia di Kali.

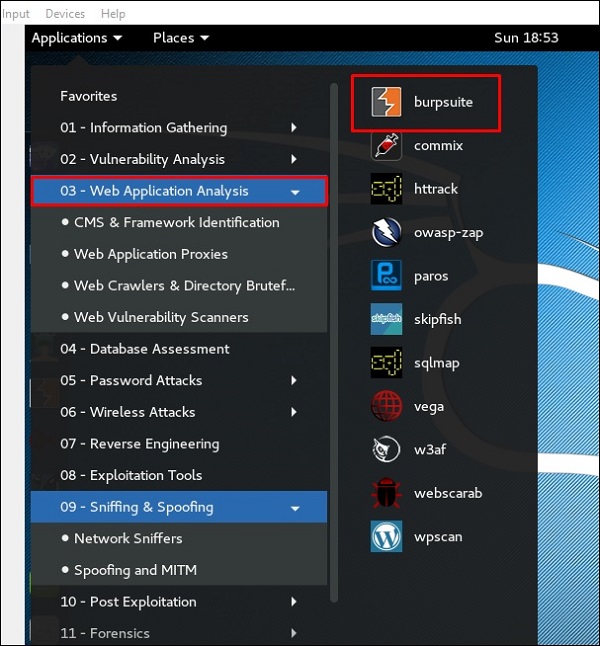

Burpsuite

Burpsuite dapat digunakan sebagai alat sniffing antara browser Anda dan server web untuk menemukan parameter yang digunakan aplikasi web.

Untuk membuka Burpsuite, buka Applications → Web Application Analysis → burpsuite.

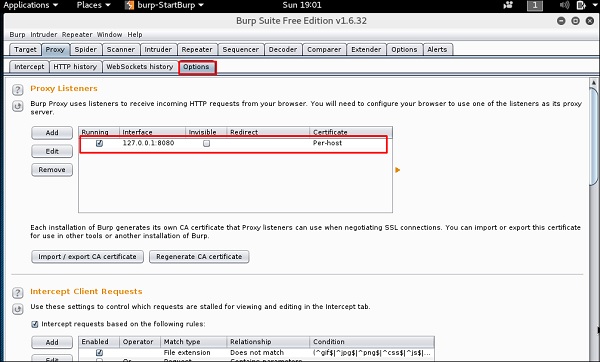

Untuk membuat pengaturan sniffing, kami mengkonfigurasi burpsuite agar berperilaku sebagai proxy. Untuk melakukan ini, bukaOptionsseperti yang ditunjukkan pada tangkapan layar berikut. Centang kotak seperti yang ditunjukkan.

Dalam hal ini, IP proxy akan menjadi 127.0.0.1 dengan port 8080.

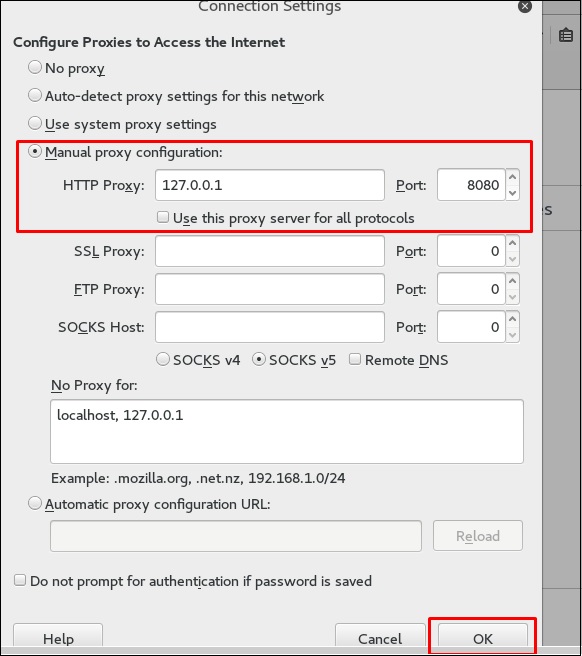

Kemudian konfigurasikan proxy browser yang merupakan IP mesin burpsuite dan porta.

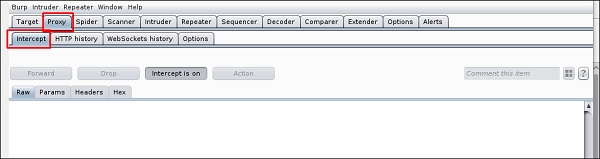

Untuk memulai intersepsi, buka Proxy → Intercept → klik “Intercept on”.

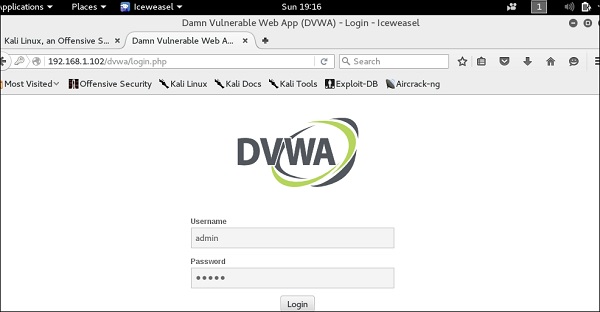

Lanjutkan untuk menavigasi di halaman web yang ingin Anda temukan parameternya untuk menguji kerentanan.

Dalam hal ini, ini adalah mesin yang dapat dieksploitasi dengan IP 192.168.1.102

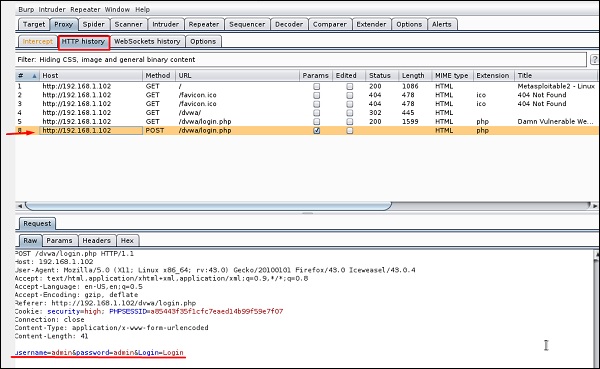

Buka "Histori HTTP". Pada tangkapan layar berikut, garis yang ditandai dengan panah merah menunjukkan permintaan terakhir. Dalam Raw dan parameter tersembunyi seperti ID Sesi dan parameter lain seperti nama pengguna dan kata sandi telah digarisbawahi dengan warna merah.

mitmproxy

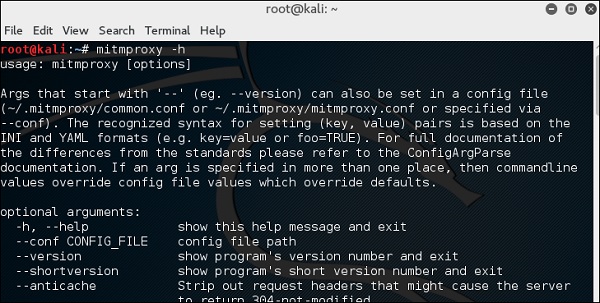

mitmproxyadalah proxy HTTP man-in-the-middle berkemampuan SSL. Ini menyediakan antarmuka konsol yang memungkinkan arus lalu lintas untuk diperiksa dan diedit dengan cepat.

Untuk membukanya, pergi ke terminal dan ketik “mitmproxy -parameter” dan untuk mendapatkan bantuan tentang perintah, ketik “mitmproxy –h”.

Untuk memulai mitmproxy, ketik “mitmproxy –p portnumber”. Dalam kasus ini, ini adalah "mitmproxy -p 80".

Wireshark

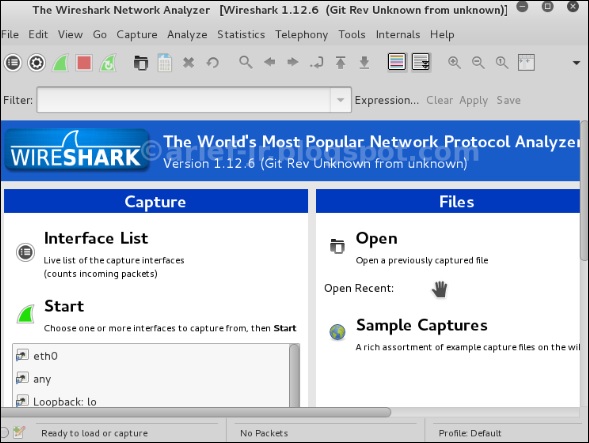

Wireshark adalah salah satu penganalisis paket data terbaik. Ini menganalisis secara mendalam paket dalam tingkat bingkai. Anda bisa mendapatkan informasi lebih lanjut tentang Wireshark dari halaman web resmi mereka:https://www.wireshark.org/. Di Kali, itu ditemukan menggunakan jalur berikut - Aplikasi → Sniffing & Spoofing → wireshark.

Setelah Anda mengklik wireshark, GUI berikut akan terbuka.

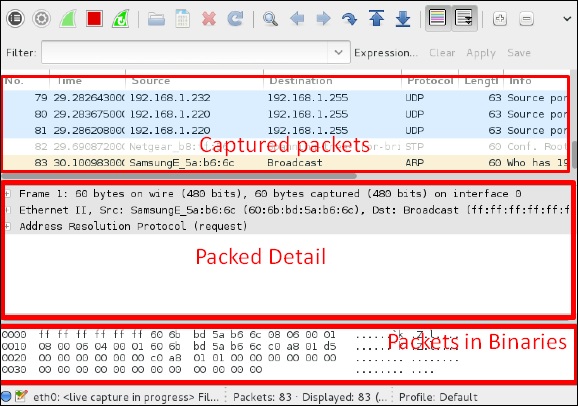

Klik "Mulai" dan pengambilan paket akan dimulai seperti yang ditunjukkan pada gambar berikut.

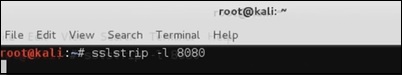

sslstrip.dll

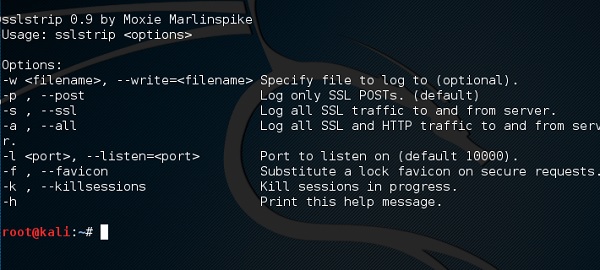

sslstripadalah serangan MITM yang memaksa browser korban untuk berkomunikasi dalam teks biasa melalui HTTP, dan proxy memodifikasi konten dari server HTTPS. Untuk melakukan ini, sslstrip "menghapus" URL https: // dan mengubahnya menjadi URL http: //.

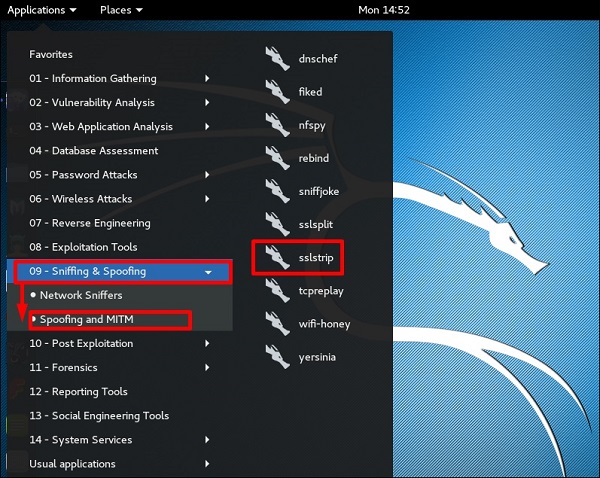

Untuk membukanya, buka Applications → 09-Sniffing & Spoofing → Spoofing dan MITM → sslstrip.

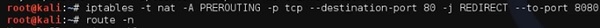

Untuk mengaturnya, tulis untuk meneruskan semua komunikasi 80 port ke 8080.

Kemudian, mulai sslstrip perintah untuk port yang dibutuhkan.