Kali Linux - Pengujian Penetrasi Situs Web

Pada bab ini, kita akan mempelajari tentang pengujian penetrasi situs web yang ditawarkan oleh Kali Linux.

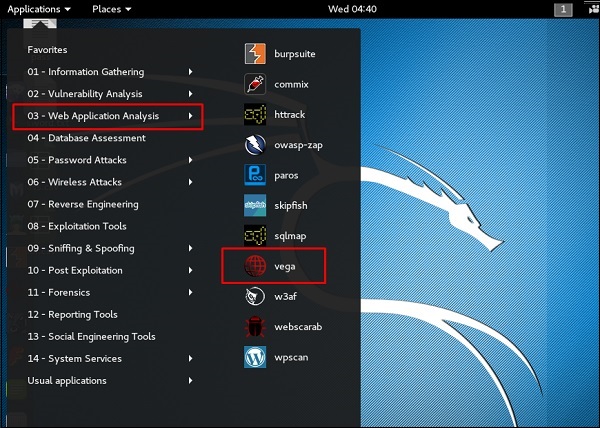

Penggunaan Vega

Vega adalah pemindai dan platform pengujian sumber terbuka dan gratis untuk menguji keamanan aplikasi web. Vega dapat membantu Anda menemukan dan memvalidasi SQL Injection, Cross-Site Scripting (XSS), informasi sensitif yang diungkapkan secara tidak sengaja, dan kerentanan lainnya. Itu ditulis dalam Java, berbasis GUI, dan berjalan di Linux, OS X, dan Windows.

Vega menyertakan pemindai otomatis untuk tes cepat dan proxy intersep untuk inspeksi taktis. Vega dapat dikembangkan menggunakan API yang kuat dalam bahasa web: JavaScript. Halaman web resminya adalahhttps://subgraph.com/vega/

Step 1 - Untuk membuka Vega, buka Aplikasi → 03-Analisis Aplikasi Web → Vega

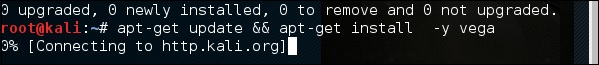

Step 2 - Jika Anda tidak melihat aplikasi di jalur, ketik perintah berikut.

Step 3 - Untuk memulai scan, klik tanda “+”.

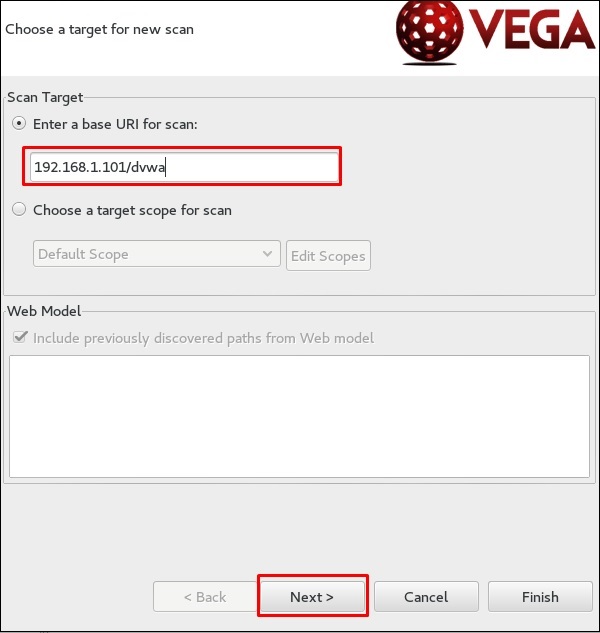

Step 4- Masukkan URL halaman web yang akan dipindai. Dalam hal ini, ini adalah mesin metasploitable → klik "Next".

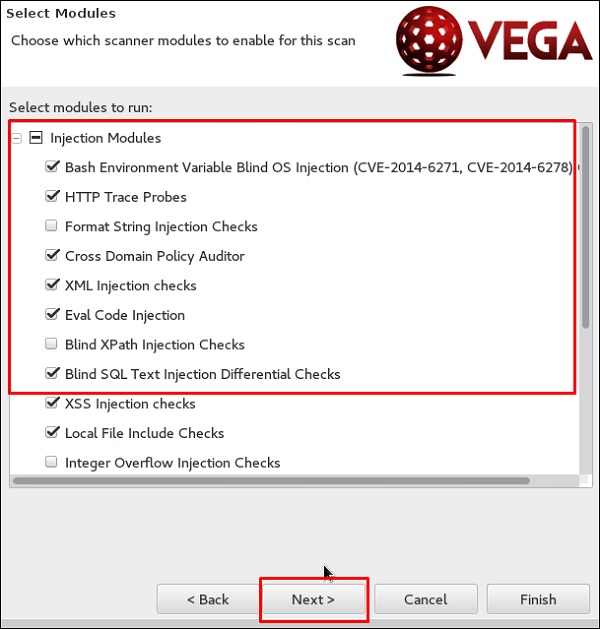

Step 5- Centang semua kotak modul yang ingin Anda kontrol. Kemudian, klik "Berikutnya".

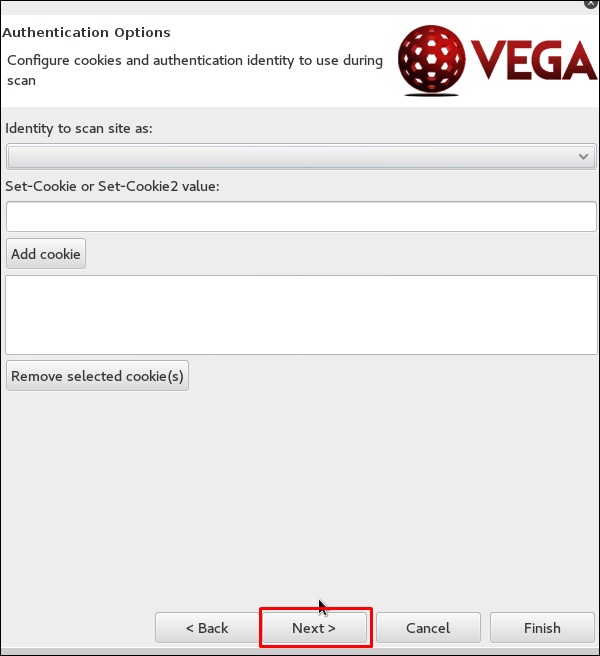

Step 6 - Klik "Berikutnya" lagi di tangkapan layar berikut.

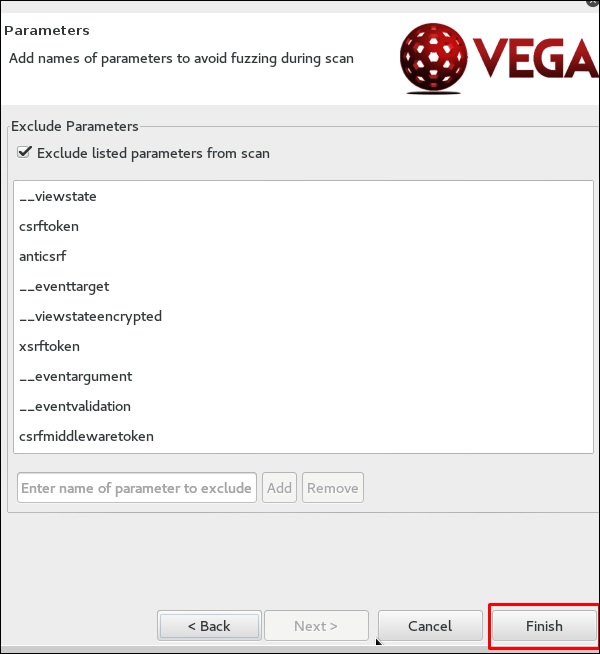

Step 7 - Klik "Selesai".

Step 8 - Jika muncul tabel berikut, klik "Ya".

Pemindaian akan dilanjutkan seperti yang ditunjukkan pada tangkapan layar berikut.

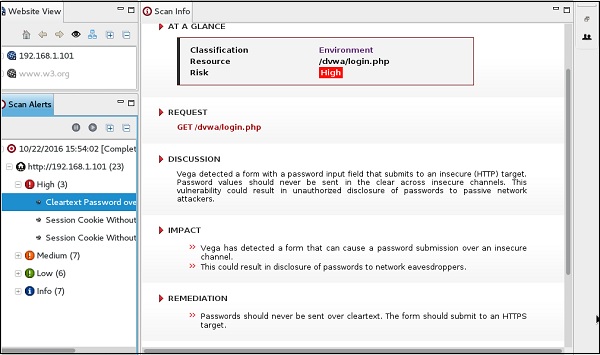

Step 9- Setelah pemindaian selesai, di panel kiri bawah Anda dapat melihat semua temuan, yang dikategorikan menurut tingkat keparahan. Jika Anda mengkliknya, Anda akan melihat semua detail kerentanan di panel kanan seperti "Permintaan", "Diskusi", "Dampak", dan "Perbaikan".

ZapProxy

ZAP-OWASP Zed Attack Proxy adalah alat pengujian penetrasi terintegrasi yang mudah digunakan untuk menemukan kerentanan dalam aplikasi web. Ini adalah antarmuka Java.

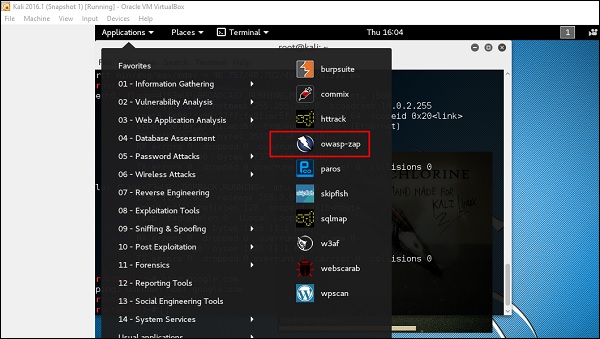

Step 1 - Untuk membuka ZapProxy, buka Applications → 03-Web Application Analysis → owaspzap.

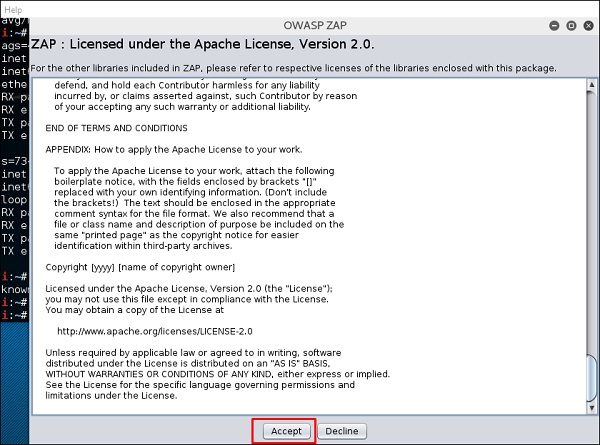

Step 2 - Klik "Terima".

ZAP akan mulai dimuat.

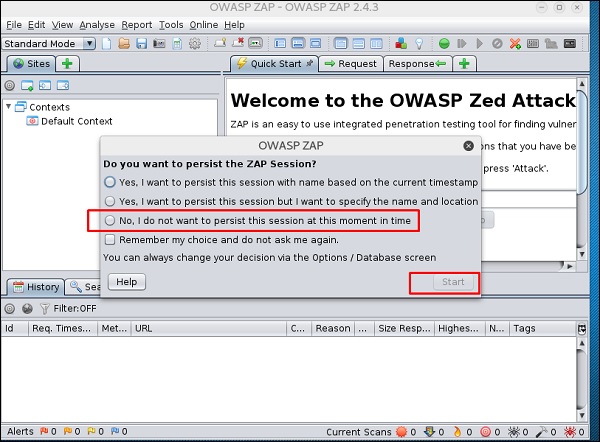

Step 3 - Pilih salah satu Opsi dari seperti yang ditunjukkan pada tangkapan layar berikut dan klik "Mulai".

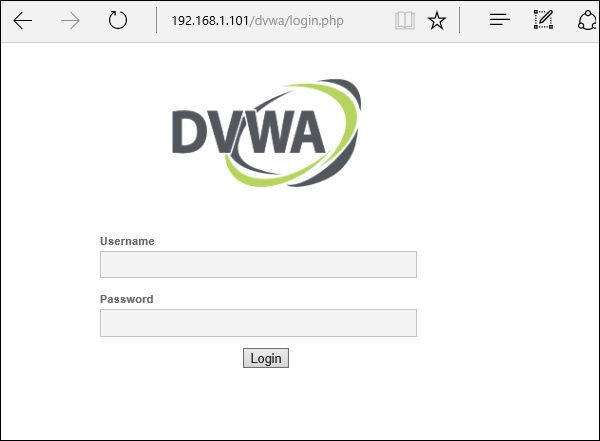

Web berikut ini dapat diterapkan dengan IP: 192.168.1.101

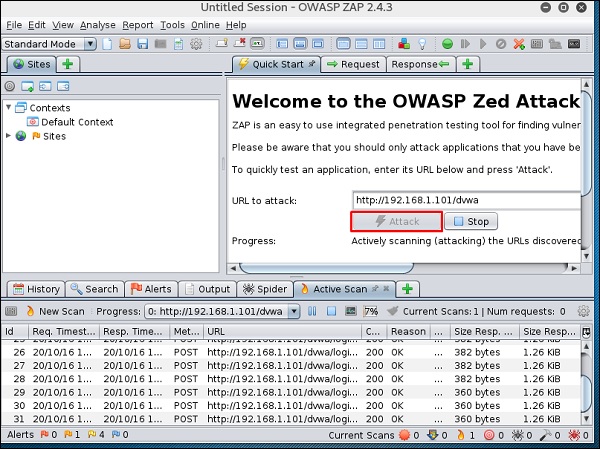

Step 4 - Masukkan URL web pengujian di "URL yang akan diserang" → klik "Serang".

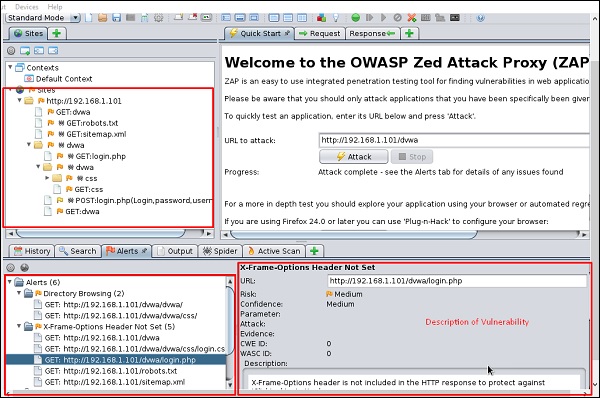

Setelah pemindaian selesai, di panel kiri atas Anda akan melihat semua situs yang dirayapi.

Di panel kiri "Alerts", Anda akan melihat semua temuan bersama dengan deskripsi.

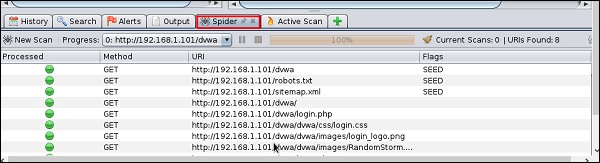

Step 5 - Klik "Spider" dan Anda akan melihat semua tautan dipindai.

Penggunaan Alat Database

sqlmap

sqlmap adalah alat pengujian penetrasi open source yang mengotomatiskan proses mendeteksi dan mengeksploitasi kelemahan injeksi SQL dan mengambil alih server database. Muncul dengan mesin pendeteksi yang kuat, banyak fitur khusus untuk penguji penetrasi tertinggi dan berbagai sakelar yang bertahan dari sidik jari database, pengambilan data dari database, untuk mengakses sistem file yang mendasarinya dan menjalankan perintah pada sistem operasi melalui out- koneksi band.

Mari pelajari cara menggunakan sqlmap.

Step 1 - Untuk membuka sqlmap, buka Applications → 04-Database Assessment → sqlmap.

Halaman web yang memiliki parameter rentan terhadap SQL Injection dapat diatasi.

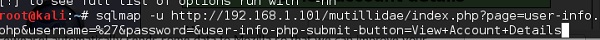

Step 2 - Untuk memulai pengujian injeksi sql, ketik “sqlmap – u URL of victim”

Step 3 - Dari hasil tersebut, Anda akan melihat bahwa beberapa variabel rentan.

sqlninja

sqlninja adalah Injeksi SQL di Microsoft SQL Server dengan akses GUI penuh. sqlninja adalah alat yang ditargetkan untuk mengeksploitasi kerentanan SQL Injection pada aplikasi web yang menggunakan Microsoft SQL Server sebagai back-endnya. Informasi lengkap mengenai alat ini dapat ditemukan dihttp://sqlninja.sourceforge.net/

Step 1 - Untuk membuka sqlninja, buka Applications → 04-Database Assesment → sqlninja.

Alat Pemindaian CMS

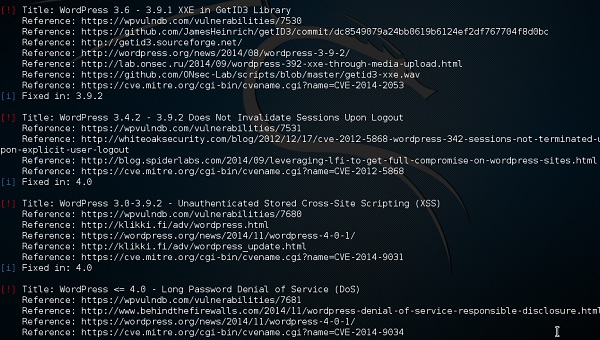

WPScan

WPScan adalah pemindai kerentanan kotak hitam WordPress yang dapat digunakan untuk memindai instalasi WordPress jarak jauh untuk menemukan masalah keamanan.

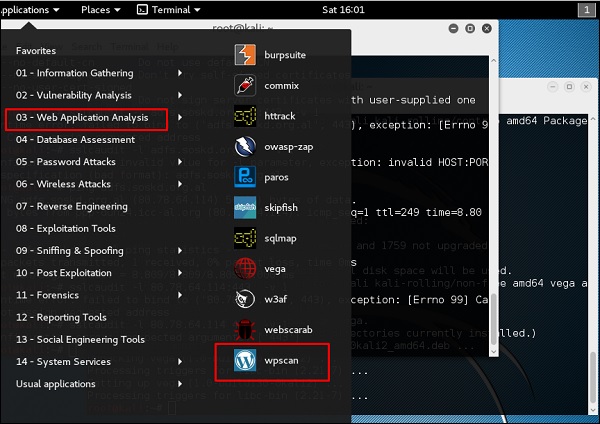

Step 1 - Untuk membuka WPscan buka Applications → 03-Web Application Analysis → “wpscan”.

Tangkapan layar berikut muncul.

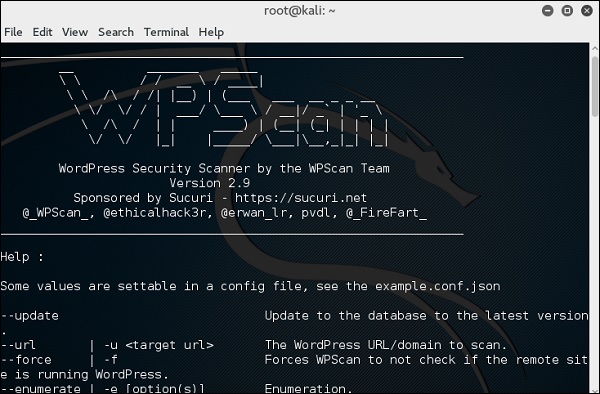

Step 2 - Untuk memindai situs web dari kerentanan, ketik “wpscan –u URL of webpage”.

Jika pemindai tidak diperbarui, Anda akan diminta untuk memperbarui. Saya akan merekomendasikan untuk melakukannya.

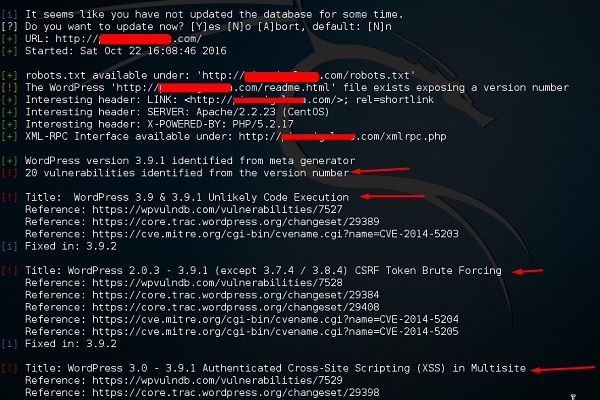

Setelah pemindaian dimulai, Anda akan melihat temuannya. Pada tangkapan layar berikut, kerentanan ditunjukkan dengan panah merah.

Joomscan

Joomla mungkin adalah CMS yang paling banyak digunakan di luar sana karena fleksibilitasnya. Untuk CMS ini, ini adalah pemindai Joomla. Ini akan membantu pengembang web dan master web untuk membantu mengidentifikasi kemungkinan kelemahan keamanan di situs Joomla yang mereka gunakan.

Step 1 - Untuk membukanya, cukup klik panel kiri di terminal, lalu “joomscan – parameter”.

Step 2 - Untuk mendapatkan bantuan untuk jenis penggunaan “joomscan /?”

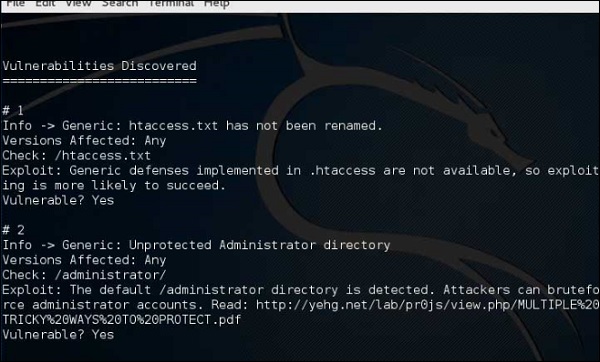

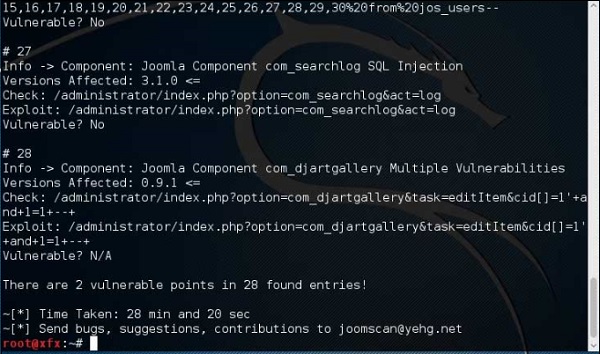

Step 3 - Untuk memulai pemindaian, ketik "joomscan –u URL korban".

Hasil akan ditampilkan seperti yang ditunjukkan pada tangkapan layar berikut.

Alat Pemindaian SSL

TLSSLedadalah skrip shell Linux yang digunakan untuk mengevaluasi keamanan implementasi server web SSL / TLS (HTTPS) target. Ini didasarkan pada sslscan, pemindai SSL / TLS menyeluruh yang didasarkan pada pustaka openssl, dan pada“openssl s_client” alat baris perintah.

Tes saat ini termasuk memeriksa apakah target mendukung protokol SSLv2, cipher NULL, cipher lemah berdasarkan panjang kuncinya (40 atau 56 bit), ketersediaan cipher yang kuat (seperti AES), apakah sertifikat digital bertanda tangan MD5, dan kemampuan negosiasi ulang SSL / TLS saat ini.

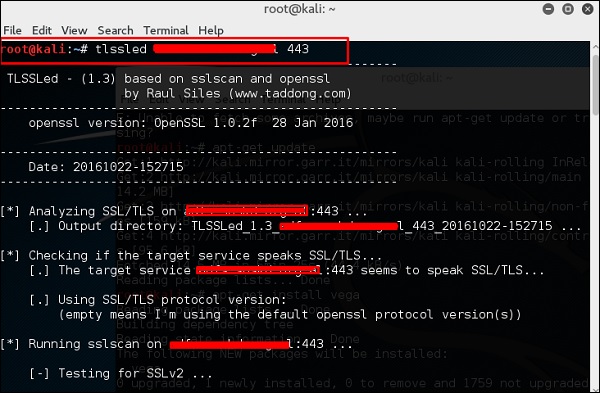

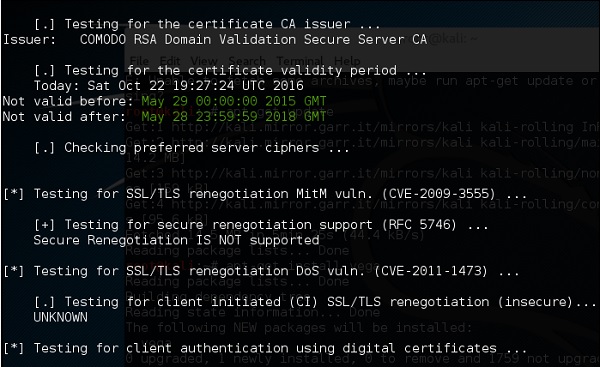

Untuk memulai pengujian, buka terminal dan ketik “tlssled URL port“. Ini akan mulai menguji sertifikat untuk menemukan data.

Anda dapat melihat dari temuan bahwa sertifikat tersebut valid hingga 2018 seperti yang ditunjukkan dalam warna hijau di tangkapan layar berikut.

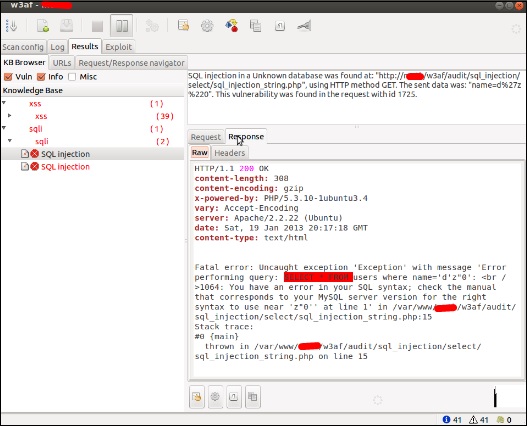

w3af

w3af adalah Serangan Aplikasi Web dan Kerangka Audit yang bertujuan untuk mengidentifikasi dan mengeksploitasi semua kerentanan aplikasi web. Paket ini menyediakan Graphical User Interface (GUI) untuk kerangka kerja. Jika Anda menginginkan aplikasi baris perintah saja, instal w3af-console.

Kerangka kerja ini disebut "metasploit untuk web", tetapi sebenarnya lebih dari itu karena ia juga menemukan kerentanan aplikasi web menggunakan teknik pemindaian kotak hitam. Inti w3af dan pluginnya sepenuhnya ditulis dengan Python. Proyek ini memiliki lebih dari 130 plugin, yang mengidentifikasi dan mengeksploitasi injeksi SQL, pembuatan skrip lintas situs (XSS), penyertaan file jarak jauh, dan banyak lagi.

Step 1 - Untuk membukanya, buka Applications → 03-Web Application Analysis → Klik w3af.

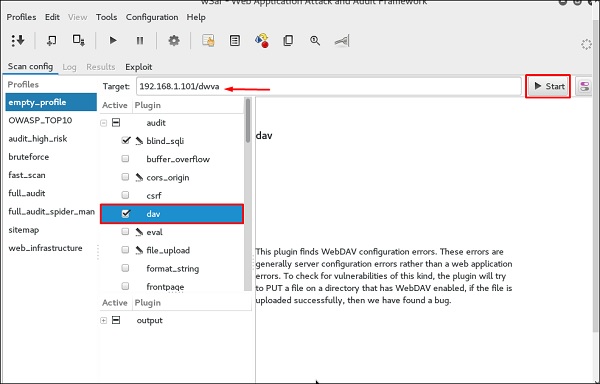

Step 2 - Pada "Target" masukkan URL korban yang dalam hal ini akan menjadi alamat web yang dapat dieksploitasi.

Step 3 - Pilih profil → Klik "Mulai".

Step 4 - Buka "Hasil" dan Anda dapat melihat temuan dengan detailnya.