ワイヤレスセキュリティ-トラフィック分析

ワイヤレストラフィック分析のプロセスは、フォレンジック調査やトラブルシューティング中に非常に役立つ場合があります。もちろん、これは自習の優れた方法です(アプリケーションとプロトコルが相互に通信する方法を学ぶためだけに)。トラフィック分析を可能にするには、まず、このトラフィックを何らかの方法で収集する必要があります。このプロセスは、トラフィックスニッフィングと呼ばれます。トラフィックスニッフィングに最も一般的に使用されるツールは、KismetとWiresharkです。これらのプログラムは両方とも、WindowsおよびLinux環境用のバージョンを提供します。

ワイヤレスネットワークの侵入テストとハッキングの目的で、収集する価値のあるデータの種類は次のとおりです。 BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc。ワイヤレストラフィックのダンプでは、さらに多くの情報を利用できます。取得する情報のほとんどは、前の章で示したすべての攻撃で使用されます。これらは、(たとえば)WLAN展開で使用される暗号化および認証モデルを破るために、オフラインブルートフォース攻撃への入力として使用される可能性があります。

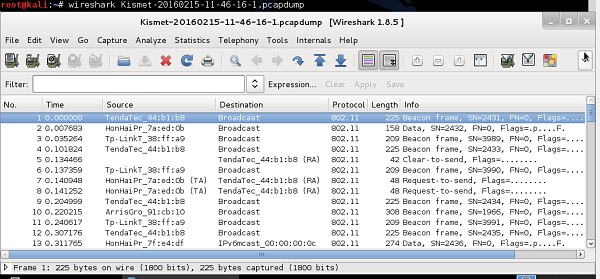

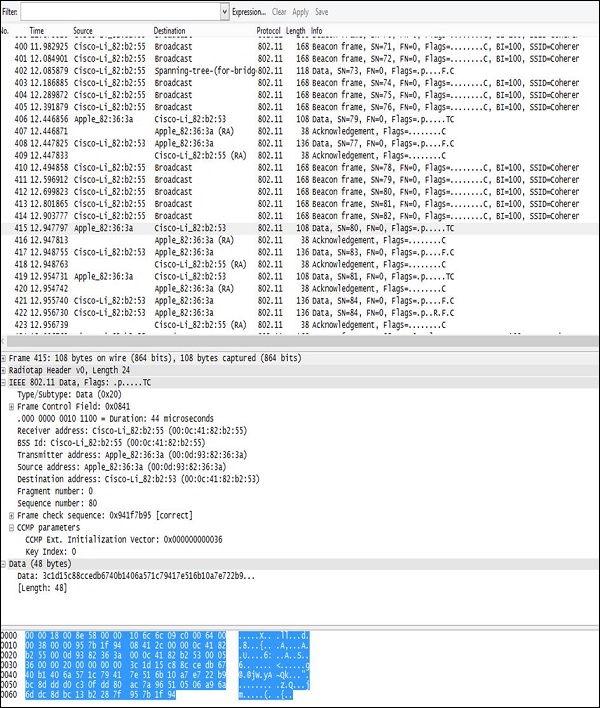

WindowsとLinuxの両方でのWiresharkの使用法は非常に直感的です。どちらの環境でも、両方のシステムで同じように見えるGUIが提供されます。プログラムの起動時に、トラフィックスニッフィングに使用される物理インターフェイスを指定するだけで(有線インターフェイスまたは無線インターフェイスのいずれかを選択できます)、トラフィックスニッフィングを続行します。ワイヤレスカードによって収集されたワイヤレスパケットの例を次のスクリーンショットに示します。

出力のレイアウトは常に同じです-上から順に、次のようになります-

Filter Field− Wiresharkには、リアルタイムのトラフィック出力を制限できる非常に優れたフィルタリングツールが装備されています。周囲のすべてのワイヤレスクライアントから毎秒来る数百のパックから特定のフロー(特定のMACアドレス間または特定のIPアドレス間)を抽出する必要がある場合に非常に便利です。

Traffic Output−このセクションでは、ワイヤレスインターフェイスでスニッフィングされたすべてのパケットが1つずつ表示されます。出力のこの部分では、次のようなトラフィック特性の基本的な要約のみを確認できます。SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) パケットに関する簡単な情報。

Decoded Parameters of the Data−このセクションには、フレームに存在するすべてのフィールド(すべてのヘッダーとデータ)が一覧表示されます。ダンプの例を使用すると、一部の情報セットが読み取り不可能なデータ(おそらく暗号化されている)の形式であり、802.11ヘッダーでCCMP情報(トラフィックがAES暗号化されていることを確認する)を見つけることができるため、WPA2である必要がありますWi-Fiネットワーク。

Hex Dump− 16進ダンプは、上記の「データのデコードされたパラメータ」とまったく同じ情報ですが、16進形式です。その理由は、16進表現はパケットの元の外観ですが、Wiresharkには、特定のHEX値を既知のプロトコルフィールドにマップするために使用される何千もの「トラフィックテンプレート」があるためです。たとえば、802.11ヘッダーでは、5〜11のバイトが常にワイヤレスフレームのMACアドレスのソースであり、同じパターンマッピングを使用して、Wireshark(およびその他のスニファ)が静的(およびよく知られている)を再構築およびデコードできます。プロトコルフィールド。

共通のを使用してすべてのトラフィックダンプを保存できます .pcap 後で収集されたトラフィックに対していくつかの高度な操作を実行するPythonスクリプト(暗号化モデルのクラッキングなど)への入力として後で使用できる形式。

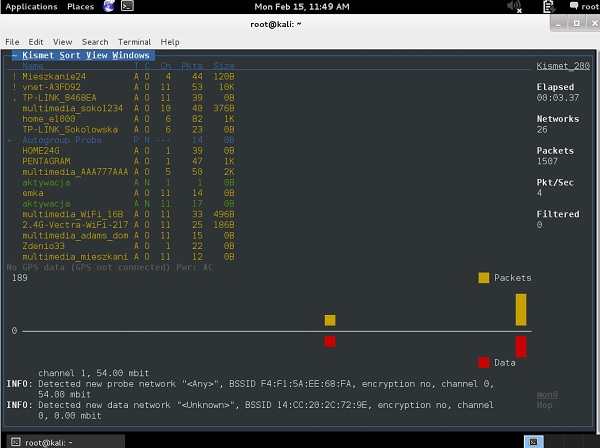

あなたが知っておくべき他のツールは、 Kismet。Kismetツールを起動して指定するとすぐにmon0 インターフェイスでは、環境で検出されたすべてのSSIDが一覧表示されます。

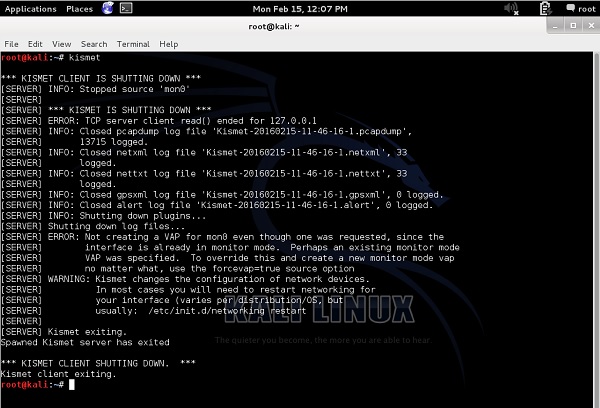

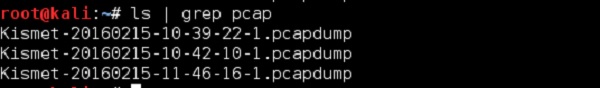

Kismetの実行中、すべてのワイヤレスパケットが収集され、 .pcapファイル。プログラムを終了すると、すべてのワイヤレスパケットダンプが保存され、後でアクセスできるというメッセージが表示されます。

上記の例では、すべてのパケットダンプがバイナリファイルに保存されています(これらのファイルを「more」、「vi」、「nano」などで開くと、読み取り可能な形式ではありません)。

それらを正しく開くには、Wiresharkを使用する必要があります(再び!)。