Badanie penetracyjne - metoda

Testy penetracyjne to połączenie technik, które uwzględniają różne problemy systemów i testy, analizy i dają rozwiązania. Opiera się na ustrukturyzowanej procedurze, która przeprowadza testy penetracyjne krok po kroku.

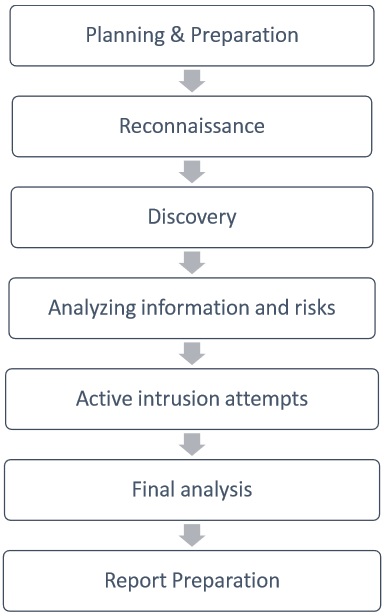

W tym rozdziale opisano różne etapy lub fazy metody testów penetracyjnych.

Etapy metody badania penetracyjnego

Poniżej przedstawiono siedem etapów testów penetracyjnych -

Planowanie i przygotowanie

Planowanie i przygotowanie rozpoczyna się od określenia celów i zadań testów penetracyjnych.

Klient i tester wspólnie definiują cele, tak aby obie strony miały te same cele i zrozumienie. Wspólnymi celami testów penetracyjnych są:

- Identyfikacja podatności i poprawa bezpieczeństwa systemów technicznych.

- Poproś zewnętrzną firmę o potwierdzenie bezpieczeństwa IT.

- Zwiększ bezpieczeństwo infrastruktury organizacyjnej / personalnej.

Rozpoznawczy

Rekonesans obejmuje analizę wstępnych informacji. Często tester nie ma zbyt wielu informacji poza informacjami wstępnymi, np. Adres IP lub blok adresów IP. Tester rozpoczyna od analizy dostępnych informacji i, w razie potrzeby, żądań od klienta dodatkowych informacji, takich jak opisy systemów, plany sieci itp. Ten krok to rodzaj pasywnego testu penetracyjnego. Jedynym celem jest uzyskanie pełnej i szczegółowej informacji o systemach.

Odkrycie

Na tym etapie tester penetracyjny najprawdopodobniej użyje zautomatyzowanych narzędzi do skanowania zasobów docelowych w celu wykrycia luk w zabezpieczeniach. Te narzędzia zwykle mają własne bazy danych zawierające szczegółowe informacje o najnowszych lukach. Jednak tester odkrywa

Network Discovery - Takich jak wykrywanie dodatkowych systemów, serwerów i innych urządzeń.

Host Discovery - Określa otwarte porty na tych urządzeniach.

Service Interrogation - Przeszukuje porty w celu wykrycia usług, które są na nich uruchomione.

Analiza informacji i ryzyka

Na tym etapie tester analizuje i ocenia informacje zebrane przed etapami testowania w celu dynamicznej penetracji systemu. Ze względu na większą liczbę systemów i rozmiar infrastruktury jest to niezwykle czasochłonne. Analizując, tester bierze pod uwagę następujące elementy -

Zdefiniowane cele testu penetracyjnego.

Potencjalne zagrożenia dla systemu.

Szacowany czas potrzebny do oceny potencjalnych luk w zabezpieczeniach dla kolejnych aktywnych testów penetracyjnych.

Jednak z listy zidentyfikowanych systemów tester może wybrać testowanie tylko tych, które zawierają potencjalne podatności.

Aktywne próby włamania

To najważniejszy krok, który należy wykonać z należytą starannością. Ten krok określa zakres, w jakim potencjalne luki w zabezpieczeniach, które zostały zidentyfikowane na etapie wykrywania, które niosą ze sobą rzeczywiste ryzyko. Ten krok należy wykonać, gdy potrzebna jest weryfikacja potencjalnych luk. W przypadku systemów, które mają bardzo wysokie wymagania dotyczące integralności, przed przeprowadzeniem krytycznych procedur czyszczenia należy dokładnie rozważyć potencjalną podatność i ryzyko.

Analiza końcowa

Ten krok dotyczy przede wszystkim wszystkich przeprowadzonych (omówionych powyżej) kroków do tego czasu oraz oceny luk w zabezpieczeniach w postaci potencjalnych zagrożeń. Ponadto tester zaleca wyeliminowanie luk i zagrożeń. Przede wszystkim tester musi zapewnić przejrzystość testów i ujawnionych luk.

Przygotowanie raportu

Przygotowanie raportu musi rozpocząć się od ogólnych procedur testowych, po których następuje analiza podatności i zagrożeń. Wysokie ryzyko i krytyczne słabości muszą mieć priorytety, a następnie następować w niższej kolejności.

Jednak podczas dokumentowania raportu końcowego należy wziąć pod uwagę następujące punkty:

- Ogólne podsumowanie testów penetracyjnych.

- Szczegóły każdego kroku i informacje zebrane podczas testu pióra.

- Szczegóły wszystkich wykrytych luk i zagrożeń.

- Szczegóły czyszczenia i mocowania systemów.

- Sugestie dotyczące przyszłego bezpieczeństwa.