Testy penetracyjne vs. Słaby punkt

Ogólnie rzecz biorąc, te dwa terminy, tj. Test penetracyjny i ocena podatności, są używane zamiennie przez wiele osób, albo z powodu nieporozumień lub szumu marketingowego. Ale oba te terminy różnią się od siebie pod względem celów i innych środków. Zanim jednak opiszemy różnice, najpierw zrozumiemy oba terminy jeden po drugim.

Testy penetracyjne

Testy penetracyjne naśladują działania zewnętrznego lub / lub wewnętrznego cyberprzestępców, których celem jest złamanie bezpieczeństwa informacji i włamanie się do cennych danych lub zakłócenie normalnego funkcjonowania organizacji. Tak więc, przy pomocy zaawansowanych narzędzi i technik, tester penetracji (znany również jakoethical hacker) stara się kontrolować krytyczne systemy i uzyskać dostęp do wrażliwych danych.

Ocena podatności

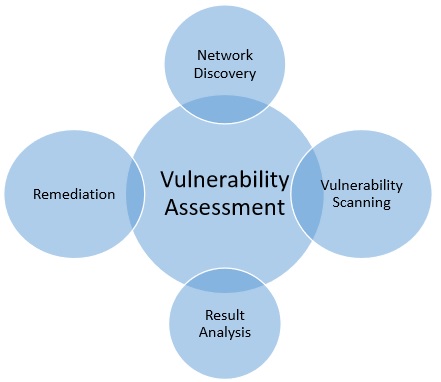

Z drugiej strony, ocena podatności to technika identyfikacji (wykrywania) i pomiaru podatności (skanowanie) w danym środowisku. Jest to kompleksowa ocena stanu bezpieczeństwa informacji (analiza wyników). Ponadto identyfikuje potencjalne słabości i zapewnia odpowiednie środki łagodzące (środki zaradcze) w celu usunięcia tych słabości lub ograniczenia ryzyka poniżej poziomu ryzyka.

Poniższy diagram podsumowuje ocenę podatności -

Poniższa tabela ilustruje podstawowe różnice między testami penetracyjnymi a ocenami podatności -

| Testy penetracyjne | Oceny podatności |

|---|---|

| Określa zakres ataku. | Tworzy katalog zasobów i zasobów w danym systemie. |

| Testuje zbieranie danych wrażliwych. | Odkrywa potencjalne zagrożenia dla każdego zasobu. |

| Zbiera ukierunkowane informacje i / lub sprawdza system. | Przydziela wymierną wartość i znaczenie dostępnym zasobom. |

| Czyści system i przedstawia raport końcowy. | Próby złagodzenia lub wyeliminowania potencjalnych słabych punktów cennych zasobów. |

| Jest to nieinwazyjne, dokumentacja oraz przegląd i analiza środowiskowa. | Kompleksowa analiza i przegląd docelowego systemu i jego otoczenia. |

| Jest idealny do środowisk fizycznych i architektury sieci. | Jest idealny do środowisk laboratoryjnych. |

| Jest przeznaczony dla krytycznych systemów czasu rzeczywistego. | Jest przeznaczony dla systemów niekrytycznych. |

Która opcja jest idealna do ćwiczenia?

Obie metody mają różną funkcjonalność i podejście, więc zależy to od pozycji bezpieczeństwa odpowiedniego systemu. Jednak ze względu na podstawową różnicę między testami penetracyjnymi a oceną podatności, druga technika jest bardziej korzystna niż pierwsza.

Ocena podatności identyfikuje słabe punkty i daje rozwiązanie, aby je naprawić. Z drugiej strony, testy penetracyjne odpowiadają tylko na pytanie, „czy ktoś może włamać się do systemu bezpieczeństwa, a jeśli tak, to jaką krzywdę może wyrządzić?”.

Ponadto ocena podatności ma na celu ulepszenie systemu bezpieczeństwa i opracowanie bardziej dojrzałego, zintegrowanego programu bezpieczeństwa. Z drugiej strony, testy penetracyjne dają jedynie obraz skuteczności twojego programu bezpieczeństwa.

Jak widzieliśmy tutaj, ocena podatności jest korzystniejsza i daje lepsze wyniki w porównaniu z testami penetracyjnymi. Jednak eksperci sugerują, że jako część systemu zarządzania bezpieczeństwem obie techniki powinny być wykonywane rutynowo, aby zapewnić doskonałe, bezpieczne środowisko.