Testy penetracyjne - krótki przewodnik

Co to są testy penetracyjne?

Testy penetracyjne to rodzaj testów bezpieczeństwa, które są używane do testowania niepewności aplikacji. Jest przeprowadzany w celu wykrycia zagrożenia bezpieczeństwa, które może występować w systemie.

Jeśli system nie jest zabezpieczony, każdy atakujący może zakłócić lub uzyskać autoryzowany dostęp do tego systemu. Ryzyko bezpieczeństwa to zwykle przypadkowy błąd, który pojawia się podczas opracowywania i wdrażania oprogramowania. Na przykład błędy konfiguracji, błędy projektowe i błędy oprogramowania itp.

Dlaczego wymagane są testy penetracyjne?

Testy penetracyjne zwykle oceniają zdolność systemu do ochrony sieci, aplikacji, punktów końcowych i użytkowników przed zagrożeniami zewnętrznymi lub wewnętrznymi. Próbuje również chronić kontrolę bezpieczeństwa i zapewnia tylko autoryzowany dostęp.

Testy penetracyjne są niezbędne, ponieważ -

Identyfikuje środowisko symulacji, tj. Sposób, w jaki intruz może zaatakować system white hat attack.

Pomaga znaleźć słabe obszary, w których może zaatakować intruz, aby uzyskać dostęp do funkcji i danych komputera.

Obsługuje, aby uniknąć black hat attack i chroni oryginalne dane.

Szacuje skalę ataku na potencjalny biznes.

Dostarcza dowodów sugerujących, dlaczego ważne jest zwiększenie inwestycji w aspekt bezpieczeństwa technologii

Kiedy przeprowadzać testy penetracyjne?

Testy penetracyjne to podstawowa funkcja, którą należy regularnie wykonywać w celu zapewnienia prawidłowego działania systemu. Oprócz tego należy go wykonywać zawsze, gdy -

- System bezpieczeństwa wykrywa nowe zagrożenia ze strony atakujących.

- Dodajesz nową infrastrukturę sieciową.

- Aktualizujesz system lub instalujesz nowe oprogramowanie.

- Przenosisz swoje biuro.

- Skonfigurowałeś nowy program / politykę użytkownika końcowego.

Jakie są korzyści z testów penetracyjnych?

Testy penetracyjne oferują następujące korzyści -

Enhancement of the Management System- Zawiera szczegółowe informacje o zagrożeniach bezpieczeństwa. Oprócz tego klasyfikuje również stopień podatności i sugeruje, która z nich jest bardziej podatna, a która mniej. Dzięki temu możesz łatwo i dokładnie zarządzać swoim systemem bezpieczeństwa, odpowiednio przydzielając zasoby bezpieczeństwa.

Avoid Fines- Testy penetracyjne zapewniają aktualność głównych działań Twojej organizacji i są zgodne z systemem audytów. Tak więc testy penetracyjne chronią Cię przed nakładaniem kar.

Protection from Financial Damage- Proste naruszenie systemu bezpieczeństwa może spowodować szkody sięgające milionów dolarów. Testy penetracyjne mogą chronić Twoją organizację przed takimi uszkodzeniami.

Customer Protection- Naruszenie danych nawet pojedynczego klienta może spowodować duże straty finansowe, a także utratę reputacji. Chroni organizacje, które mają do czynienia z klientami i utrzymują ich dane w stanie nienaruszonym.

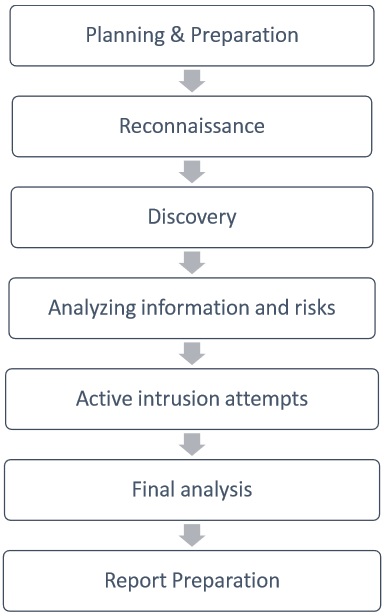

Testy penetracyjne to połączenie technik, które uwzględniają różne problemy systemów i testy, analizy i dają rozwiązania. Opiera się na ustrukturyzowanej procedurze, która przeprowadza testy penetracyjne krok po kroku.

W tym rozdziale opisano różne etapy lub fazy metody testów penetracyjnych.

Etapy metody badania penetracyjnego

Poniżej przedstawiono siedem etapów testów penetracyjnych -

Planowanie i przygotowanie

Planowanie i przygotowanie rozpoczyna się od określenia celów i zadań testów penetracyjnych.

Klient i tester wspólnie definiują cele, tak aby obie strony miały te same cele i zrozumienie. Wspólnymi celami testów penetracyjnych są:

- Aby zidentyfikować lukę i poprawić bezpieczeństwo systemów technicznych.

- Poproś zewnętrzną firmę o potwierdzenie bezpieczeństwa IT.

- Zwiększ bezpieczeństwo infrastruktury organizacyjnej / personalnej.

Rozpoznawczy

Rekonesans obejmuje analizę wstępnych informacji. Często tester nie ma zbyt wielu informacji poza informacjami wstępnymi, np. Adres IP lub blok adresów IP. Tester rozpoczyna od analizy dostępnych informacji i, w razie potrzeby, żądań od klienta dodatkowych informacji, takich jak opisy systemów, plany sieci itp. Ten krok to rodzaj pasywnego testu penetracyjnego. Jedynym celem jest uzyskanie pełnych i szczegółowych informacji o systemach.

Odkrycie

Na tym etapie tester penetracyjny najprawdopodobniej użyje zautomatyzowanych narzędzi do skanowania zasobów docelowych w celu wykrycia luk w zabezpieczeniach. Te narzędzia zwykle mają własne bazy danych zawierające szczegółowe informacje o najnowszych lukach. Jednak tester odkrywa

Network Discovery - Takich jak wykrywanie dodatkowych systemów, serwerów i innych urządzeń.

Host Discovery - Określa otwarte porty na tych urządzeniach.

Service Interrogation - Przeszukuje porty w celu wykrycia usług, które są na nich uruchomione.

Analiza informacji i ryzyka

Na tym etapie tester analizuje i ocenia informacje zebrane przed etapami testowania w celu dynamicznej penetracji systemu. Ze względu na większą liczbę systemów i rozmiar infrastruktury jest to niezwykle czasochłonne. Analizując, tester bierze pod uwagę następujące elementy -

Zdefiniowane cele testu penetracyjnego.

Potencjalne zagrożenia dla systemu.

Szacowany czas wymagany do oceny potencjalnych luk w zabezpieczeniach dla kolejnych aktywnych testów penetracyjnych.

Jednak z listy zidentyfikowanych systemów tester może wybrać testowanie tylko tych, które zawierają potencjalne podatności.

Aktywne próby włamania

To najważniejszy krok, który należy wykonać z należytą starannością. Ten krok określa zakres, w jakim potencjalne luki w zabezpieczeniach, które zostały zidentyfikowane na etapie wykrywania, które niosą ze sobą rzeczywiste ryzyko. Ten krok należy wykonać, gdy potrzebna jest weryfikacja potencjalnych luk. W przypadku systemów, które mają bardzo wysokie wymagania dotyczące integralności, przed przeprowadzeniem krytycznych procedur czyszczenia należy dokładnie rozważyć potencjalną podatność i ryzyko.

Analiza końcowa

Ten krok dotyczy przede wszystkim wszystkich przeprowadzonych (omówionych powyżej) kroków do tego czasu oraz oceny luk w zabezpieczeniach w postaci potencjalnych zagrożeń. Ponadto tester zaleca wyeliminowanie luk i zagrożeń. Przede wszystkim tester musi zapewnić przejrzystość testów i ujawnionych luk.

Przygotowanie raportu

Przygotowanie raportu musi rozpocząć się od ogólnych procedur testowych, po których następuje analiza podatności i zagrożeń. Wysokie ryzyko i krytyczne słabości muszą mieć priorytety, a następnie następować w niższej kolejności.

Jednak podczas dokumentowania raportu końcowego należy wziąć pod uwagę następujące punkty:

- Ogólne podsumowanie testów penetracyjnych.

- Szczegóły każdego kroku i informacje zebrane podczas testu pióra.

- Szczegóły wszystkich wykrytych luk i zagrożeń.

- Szczegóły czyszczenia i mocowania systemów.

- Sugestie dotyczące przyszłego bezpieczeństwa.

Ogólnie rzecz biorąc, te dwa terminy, tj. Testy penetracyjne i ocena podatności, są używane zamiennie przez wiele osób, albo z powodu nieporozumień lub szumu marketingowego. Ale oba te terminy różnią się od siebie pod względem celów i innych środków. Zanim jednak opiszemy różnice, najpierw zrozumiemy oba terminy jeden po drugim.

Testy penetracyjne

Testy penetracyjne naśladują działania zewnętrznego lub / lub wewnętrznego cyberprzestępców, których celem jest złamanie bezpieczeństwa informacji i włamanie się do cennych danych lub zakłócenie normalnego funkcjonowania organizacji. Tak więc, z pomocą zaawansowanych narzędzi i technik, tester penetracji (znany również jakoethical hacker) stara się kontrolować krytyczne systemy i uzyskać dostęp do wrażliwych danych.

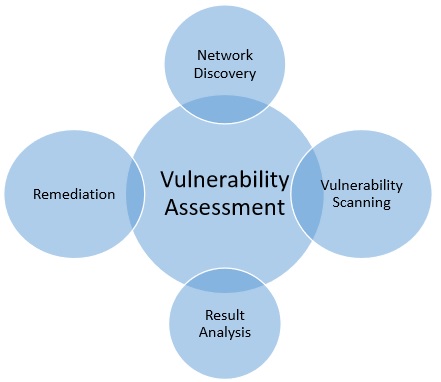

Ocena podatności

Z drugiej strony ocena podatności to technika identyfikacji (wykrywania) i pomiaru podatności (skanowanie) w danym środowisku. Jest to kompleksowa ocena stanu bezpieczeństwa informacji (analiza wyników). Ponadto określa potencjalne słabości i zapewnia odpowiednie środki łagodzące (środki zaradcze) w celu usunięcia tych słabości lub ograniczenia ryzyka poniżej poziomu.

Poniższy diagram podsumowuje ocenę podatności -

Poniższa tabela ilustruje podstawowe różnice między testami penetracyjnymi a ocenami podatności -

| Testy penetracyjne | Oceny podatności |

|---|---|

| Określa zakres ataku. | Tworzy katalog zasobów i zasobów w danym systemie. |

| Testuje zbieranie danych wrażliwych. | Odkrywa potencjalne zagrożenia dla każdego zasobu. |

| Zbiera ukierunkowane informacje i / lub sprawdza system. | Przypisuje wymierną wartość i znaczenie dostępnym zasobom. |

| Czyści system i przedstawia raport końcowy. | Próby złagodzenia lub wyeliminowania potencjalnych słabych punktów cennych zasobów. |

| Jest to nieinwazyjne, dokumentacja oraz przegląd i analiza środowiskowa. | Kompleksowa analiza i przegląd docelowego systemu i jego otoczenia. |

| Jest idealny do środowisk fizycznych i architektury sieci. | Jest idealny do środowisk laboratoryjnych. |

| Jest przeznaczony dla krytycznych systemów czasu rzeczywistego. | Jest przeznaczony dla systemów niekrytycznych. |

Która opcja jest idealna do ćwiczenia?

Obie metody mają różną funkcjonalność i podejście, więc zależy to od pozycji bezpieczeństwa odpowiedniego systemu. Jednak ze względu na podstawową różnicę między testami penetracyjnymi a oceną podatności, druga technika jest bardziej korzystna niż pierwsza.

Ocena podatności identyfikuje słabe punkty i daje rozwiązanie, aby je naprawić. Z drugiej strony, testy penetracyjne odpowiadają tylko na pytanie, „czy ktoś może włamać się do systemu bezpieczeństwa, a jeśli tak, to jaką krzywdę może wyrządzić?”.

Ponadto ocena podatności ma na celu ulepszenie systemu bezpieczeństwa i opracowanie bardziej dojrzałego, zintegrowanego programu bezpieczeństwa. Z drugiej strony, testy penetracyjne dają jedynie obraz skuteczności twojego programu bezpieczeństwa.

Jak widzieliśmy tutaj, ocena podatności jest korzystniejsza i daje lepsze wyniki w porównaniu z testami penetracyjnymi. Jednak eksperci sugerują, że jako część systemu zarządzania bezpieczeństwem obie techniki powinny być wykonywane rutynowo, aby zapewnić idealne, bezpieczne środowisko.

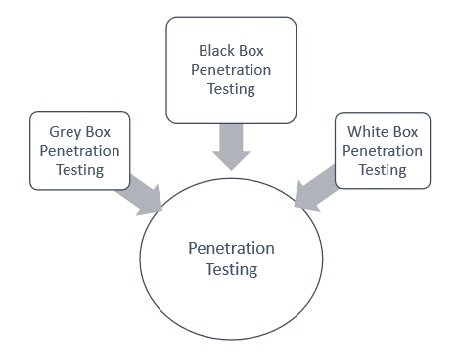

Rodzaj testów penetracyjnych zwykle zależy od zakresu oraz potrzeb i wymagań organizacyjnych. W tym rozdziale omówiono różne rodzaje testów penetracyjnych. Jest również znany jakoPen Testing.

Rodzaje testów penetracyjnych

Poniżej przedstawiono ważne rodzaje testów za pomocą pióra -

- Testy penetracyjne Black Box

- Testy penetracyjne metodą White Box

- Testy penetracyjne Gray Box

Aby lepiej zrozumieć, omówmy szczegółowo każdy z nich -

Testy penetracyjne Black Box

W testach penetracyjnych czarnej skrzynki tester nie ma pojęcia o systemach, które zamierza przetestować. Jest zainteresowany zebraniem informacji o docelowej sieci lub systemie. Na przykład w tym teście tester wie tylko, jaki powinien być oczekiwany wynik, a nie wie, w jaki sposób te wyniki nadejdą. Nie bada żadnych kodów programowania.

Zalety testów penetracyjnych Black Box

Ma następujące zalety -

Tester niekoniecznie musi być ekspertem, ponieważ nie wymaga określonej znajomości języka

Tester weryfikuje sprzeczności w rzeczywistym systemie i specyfikacjach

Test jest zazwyczaj przeprowadzany z perspektywy użytkownika, a nie projektanta

Wady testów penetracyjnych Black Box

Jego wady to -

W szczególności tego rodzaju przypadki testowe są trudne do zaprojektowania.

Być może nie warto, bo projektant przeprowadził już przypadek testowy.

Nie prowadzi wszystkiego.

Testy penetracyjne metodą White Box

Jest to kompleksowe badanie, ponieważ tester otrzymał cały szereg informacji o systemach i / lub sieci, takich jak schemat, kod źródłowy, szczegóły systemu operacyjnego, adres IP itp. Zwykle jest to uważane za symulację ataku przeprowadzonego przez źródło wewnętrzne. Jest również znany jako testy strukturalne, szklane, przezroczyste i otwarte.

Testy penetracyjne typu white box sprawdzają pokrycie kodu i wykonują testy przepływu danych, testy ścieżek, testy pętli itp.

Zalety testów penetracyjnych metodą białej skrzynki

Ma następujące zalety -

Zapewnia, że wszystkie niezależne ścieżki modułu zostały przećwiczone.

Zapewnia, że wszystkie decyzje logiczne zostały zweryfikowane wraz z ich prawdziwą i fałszywą wartością.

Wykrywa błędy typograficzne i sprawdza składnię.

Znajduje błędy projektowe, które mogły wystąpić z powodu różnicy między logicznym przepływem programu a faktycznym wykonaniem.

Testy penetracyjne Gray Box

W tego typu testach tester zwykle dostarcza częściowych lub ograniczonych informacji o wewnętrznych szczegółach programu systemu. Można to uznać za atak zewnętrznego hakera, który uzyskał nielegalny dostęp do dokumentów infrastruktury sieciowej organizacji.

Zalety testów penetracyjnych metodą Grey Box

Ma następujące zalety -

Ponieważ tester nie wymaga dostępu do kodu źródłowego, jest nieinwazyjny i bezstronny

Ponieważ istnieje wyraźna różnica między programistą a testerem, istnieje najmniejsze ryzyko konfliktu osobistego

Nie musisz podawać wewnętrznych informacji o funkcjach programu i innych operacjach

Obszary badań penetracyjnych

Testy penetracyjne są zwykle wykonywane w następujących trzech obszarach -

Network Penetration Testing- W ramach tego testu fizyczna struktura systemu musi zostać przetestowana w celu zidentyfikowania podatności i ryzyka, które zapewniają bezpieczeństwo w sieci. W środowisku sieciowym tester identyfikuje błędy bezpieczeństwa w projektowaniu, wdrażaniu lub działaniu sieci odpowiedniej firmy / organizacji. Urządzeniami testowanymi przez testera mogą być komputery, modemy, a nawet urządzenia zdalnego dostępu itp

Application Penetration Testing- Podczas tego testu należy przetestować logiczną strukturę systemu. Jest to symulacja ataku mająca na celu ujawnienie skuteczności kontroli bezpieczeństwa aplikacji poprzez identyfikację podatności i ryzyka. Zapora i inne systemy monitorowania są używane do ochrony systemu bezpieczeństwa, ale czasami wymaga skoncentrowanego testowania, zwłaszcza gdy ruch może przechodzić przez zaporę.

The response or workflow of the system- To trzeci obszar, który należy przetestować. Inżynieria społeczna gromadzi informacje na temat interakcji międzyludzkich w celu uzyskania informacji o organizacji i jej komputerach. Warto przetestować zdolność danej organizacji do zapobiegania nieuprawnionemu dostępowi do jej systemów informatycznych. Podobnie, ten test jest przeznaczony wyłącznie dla przepływu pracy organizacji / firmy.

Zarówno ręczne, jak i automatyczne testy penetracyjne są przeprowadzane w tym samym celu. Jedyną różnicą między nimi jest sposób ich prowadzenia. Jak sama nazwa wskazuje, ręczne testy penetracyjne są wykonywane przez ludzi (ekspertów w tej dziedzinie), a automatyczne testy penetracyjne są wykonywane przez samą maszynę.

Ten rozdział pomoże ci poznać koncepcję, różnice i zastosowanie obu terminów.

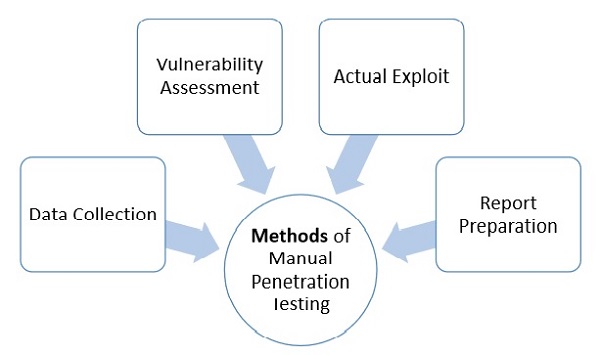

Co to są ręczne testy penetracyjne?

Ręczne testy penetracyjne to testy wykonywane przez ludzi. W tego typu testach podatność i ryzyko maszyny jest testowane przez inżyniera eksperta.

Zasadniczo inżynierowie testujący wykonują następujące metody -

Data Collection- Gromadzenie danych odgrywa kluczową rolę w testowaniu. Można zbierać dane ręcznie lub skorzystać z usług narzędziowych (takich jak technika analizy kodu źródłowego stron internetowych itp.), Które są dostępne bezpłatnie w Internecie. Narzędzia te pomagają zbierać informacje, takie jak nazwy tabel, wersje baz danych, bazy danych, oprogramowanie, sprzęt, a nawet o różnych wtyczkach stron trzecich itp.

Vulnerability Assessment - Zebrane dane pomagają testerom zidentyfikować słabe punkty bezpieczeństwa i podjąć odpowiednie kroki zapobiegawcze.

Actual Exploit - Jest to typowa metoda, której używa doświadczony tester do przeprowadzenia ataku na system docelowy, a tym samym zmniejsza ryzyko ataku.

Report Preparation- Po zakończeniu penetracji tester przygotowuje raport końcowy, który opisuje wszystko o systemie. Na koniec raport jest analizowany w celu podjęcia działań naprawczych w celu ochrony systemu docelowego.

Rodzaje ręcznych testów penetracyjnych

Ręczne testy penetracyjne są zwykle klasyfikowane na dwa sposoby -

Focused Manual Penetration Testing- Jest to bardzo skoncentrowana metoda, która testuje określone luki i zagrożenia. Zautomatyzowane testy penetracyjne nie mogą wykonać tego testu; robią to tylko eksperci, którzy badają określone luki w aplikacjach w danych domenach.

Comprehensive Manual Penetration Testing- Polega na testowaniu całych połączonych ze sobą systemów w celu zidentyfikowania wszelkiego rodzaju zagrożeń i podatności. Jednak funkcja tego testowania jest bardziej sytuacyjna, na przykład badanie, czy wiele błędów o niższym ryzyku może przynieść bardziej wrażliwy scenariusz ataku itp.

Co to są automatyczne testy penetracyjne?

Zautomatyzowane testy penetracyjne są znacznie szybsze, wydajne, łatwe i niezawodne, które automatycznie testują podatność i ryzyko maszyny. Ta technologia nie wymaga żadnego eksperta inżyniera, raczej może ją obsługiwać każda osoba o najmniejszej wiedzy w tej dziedzinie.

Narzędzia do zautomatyzowanych testów penetracyjnych to Nessus, Metasploit, OpenVA, backtract (seria 5), itp. Są to bardzo wydajne narzędzia, które zmieniły wydajność i znaczenie testów penetracyjnych.

Jednak poniższa tabela ilustruje podstawową różnicę między ręcznymi i automatycznymi testami penetracyjnymi -

| Ręczne testy penetracyjne | Zautomatyzowane testy penetracyjne |

|---|---|

| Do przeprowadzenia testu potrzebny jest inżynier-ekspert. | Jest zautomatyzowany, więc nawet osoba ucząca się może przeprowadzić test. |

| Wymaga różnych narzędzi do testowania. | Ma zintegrowane narzędzia, które wymagają niczego z zewnątrz. |

| W tego typu testach wyniki mogą się różnić w zależności od testu. | Ma ustalony wynik. |

| Ten test wymaga zapamiętania czyszczenia pamięci przez testera. | To nie. |

| Jest to wyczerpujące i czasochłonne. | Jest wydajniejszy i szybszy. |

| Ma to dodatkowe zalety, tzn. Jeśli ekspert przeprowadzi test piórem, może lepiej analizować, może pomyśleć, co może pomyśleć haker i gdzie może zaatakować. Dlatego może odpowiednio zapewnić bezpieczeństwo. | Nie potrafi przeanalizować sytuacji. |

| Zgodnie z wymaganiami ekspert może przeprowadzić wiele testów. | Nie może. |

| W stanie krytycznym jest bardziej niezawodny. | Nie jest. |

Testy penetracyjne zwykle obejmują zbieranie informacji, analizę podatności i ryzyka, wykorzystanie luk w zabezpieczeniach i przygotowanie raportu końcowego.

Konieczne jest również poznanie funkcji różnych narzędzi, które są dostępne w testach penetracyjnych. Ten rozdział zawiera informacje i spostrzeżenia dotyczące tych funkcji.

Co to są narzędzia do testów penetracyjnych?

Poniższa tabela zawiera niektóre z najważniejszych narzędzi do penetracji i ilustruje ich funkcje -

| Nazwa narzędzia | Cel, powód | Ruchliwość | Oczekiwany koszt |

|---|---|---|---|

| Hping | Skanowanie portów Zdalne pobieranie odcisków palców OC |

Linux, NetBSD, FreeBSD, OpenBSD, |

Wolny |

| Nmap | Skanowanie sieciowe Skanowanie portów Wykrywanie systemu operacyjnego |

Linux, Windows, FreeBSD, OS X, HP-UX, NetBSD, Sun, OpenBSD, Solaris, IRIX, Mac itp. | Wolny |

| SuperScan | Uruchamia zapytania, w tym ping, whois, wyszukiwanie nazw hostów itp. Wykrywa otwarte porty UDP / TCP i określa, które usługi są uruchomione na tych portach. |

Windows 2000 / XP / Vista / 7 | Wolny |

| p0f | Odciski palców systemu operacyjnego Wykrywanie zapory |

Linux, FreeBSD, NetBSD, OpenBSD, Mac OS X, Solaris, Windows i AIX | Wolny |

| Xprobe | Zdalne pobieranie odcisków palców aktywnego systemu operacyjnego Skanowanie portów Odcisk cyfrowy TCP |

Linux | Wolny |

| Httprint | Wykrywanie SSL na podstawie odcisku palca serwera WWW Wykryj urządzenia internetowe (np. Bezprzewodowe punkty dostępowe, przełączniki, modemy, routery) |

Linux, Mac OS X, FreeBSD, Win32 (wiersz poleceń i GUI | Wolny |

| Nessus | Wykrywaj luki, które umożliwiają zdalnemu hakerowi kontrolę / dostęp do wrażliwych danych | Mac OS X, Linux, FreeBSD, Apple, Oracle Solaris, Windows | Bezpłatna do limitowanej edycji |

| GFI LANguard | Wykrywaj luki w sieci | Windows Server 2003/2008, Windows 7 Ultimate / Vista, Windows 2000 Professional, Business / XP, Sever 2000/2003/2008 | Tylko wersja próbna za darmo |

| Iss Scanner | Wykrywaj luki w sieci | Windows 2000 Professional z SP4, Windows Server 2003 Standard z SO1, Windows XP Professional z SP1a | Tylko wersja próbna za darmo |

| Shadow Security Scanner | Wykrywaj luki w sieci, kontroluj serwery proxy i LDAP | Windows, ale skanuj serwery zbudowane na dowolnej platformie | Tylko wersja próbna za darmo |

| Metasploit Framework | Twórz i wykonuj kod exploita przeciwko zdalnemu celowi Testuj podatność systemów komputerowych |

Wszystkie wersje systemów Unix i Windows | Wolny |

| Brutus | Narzędzie do łamania haseł Telnet, ftp i http | Windows 9x / NT / 2000 | Wolny |

Systemy komputerowe i związane z nimi sieci zwykle składają się z dużej liczby urządzeń i większość z nich odgrywa główną rolę w prowadzeniu całości prac i działalności związanej z odpowiednim systemem. Drobna usterka w dowolnym momencie lub dowolnej części tych urządzeń może spowodować poważne szkody w firmie. Dlatego wszystkie z nich są narażone na ryzyko i wymagają odpowiedniego zabezpieczenia.

Co to są testy penetracyjne infrastruktury?

Testy penetracyjne infrastruktury obejmują wszystkie wewnętrzne systemy komputerowe, powiązane urządzenia zewnętrzne, sieci internetowe, testy w chmurze i wirtualizacji.

Niezależnie od tego, czy są ukryte w wewnętrznej sieci firmowej, czy też nie są widoczne publicznie, zawsze istnieje możliwość, że osoba atakująca może wykorzystać, co może zaszkodzić Twojej infrastrukturze. Dlatego lepiej jest być bezpiecznym z góry niż później żałować.

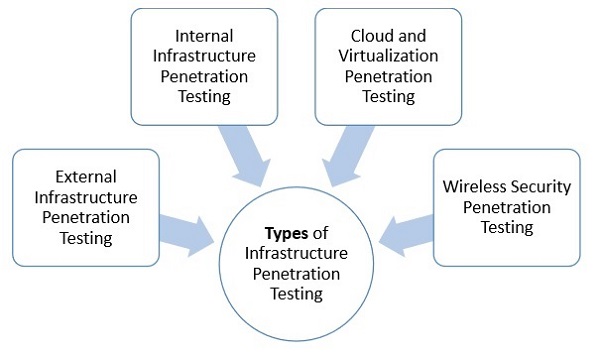

Rodzaje testów penetracyjnych infrastruktury

Poniżej przedstawiono ważne rodzaje testów penetracyjnych infrastruktury -

- Testy penetracyjne infrastruktury zewnętrznej

- Testy penetracyjne infrastruktury wewnętrznej

- Testy penetracyjne w chmurze i wirtualizacji

- Testy penetracji bezpieczeństwa sieci bezprzewodowej

Testowanie infrastruktury zewnętrznej

Test penetracyjny, ukierunkowany na zewnętrzną infrastrukturę, pozwala odkryć, co haker mógłby zrobić z twoimi sieciami, które są łatwo dostępne przez Internet.

W tym teście tester zwykle replikuje ten sam rodzaj ataków, których mogą użyć hakerzy, znajdując i mapując luki w zabezpieczeniach infrastruktury zewnętrznej.

Istnieją różne korzyści płynące z wykorzystania zewnętrznych testów penetracyjnych infrastruktury, ponieważ:

Identyfikuje błędy w konfiguracji zapory, które mogą być niewłaściwie użyte

Dowiaduje się, jak osoba atakująca może ujawnić informacje z systemu

Sugeruje, jak można rozwiązać te problemy

Przygotowuje kompleksowy raport podkreślający zagrożenie bezpieczeństwa sieci granicznych i sugeruje rozwiązania

Zapewnia ogólną wydajność i produktywność Twojej firmy

Testy penetracyjne infrastruktury wewnętrznej

Z powodu drobnych luk w zabezpieczeniach wewnętrznych hakerzy nielegalnie dopuszczają się oszustw w dużych organizacjach. Tak więc, dzięki testom penetracji infrastruktury wewnętrznej, tester może zidentyfikować możliwość zabezpieczenia i u którego pracownika wystąpił ten problem.

Korzyści z testów penetracyjnych infrastruktury wewnętrznej -

Określa, w jaki sposób osoba atakująca wewnętrzna może wykorzystać nawet niewielką lukę w zabezpieczeniach.

Identyfikuje potencjalne ryzyko biznesowe i szkody, które może wyrządzić atakujący wewnętrzny.

Poprawia systemy bezpieczeństwa infrastruktury wewnętrznej.

Przygotowuje kompleksowy raport zawierający szczegółowe informacje na temat zagrożeń bezpieczeństwa sieci wewnętrznych wraz ze szczegółowym planem działania, jak sobie z tym poradzić.

Testy penetracyjne w chmurze i wirtualizacji

Kupując publiczny serwer lub przestrzeń wave, znacznie zwiększa to ryzyko naruszenia danych. Ponadto identyfikacja osoby atakującej w środowisku chmury jest trudna. Osoba atakująca może również kupić hosting obiektu w chmurze, aby uzyskać dostęp do nowych danych w chmurze.

W rzeczywistości większość hostingu w chmurze jest implementowana w infrastrukturze wirtualnej, co powoduje ryzyko wirtualizacji, do którego atakujący może łatwo uzyskać dostęp.

Zalety testów penetracyjnych w chmurze i wirtualizacji -

Odkrywa rzeczywiste zagrożenia w środowisku wirtualnym i sugeruje metody oraz koszty ich usunięcia.

Zawiera wytyczne i plan działania, jak rozwiązać problem / problemy.

Poprawia ogólny system ochrony.

Przygotowuje kompleksowy raport systemu bezpieczeństwa dotyczący przetwarzania w chmurze i wirtualizacji, przedstawia lukę w zabezpieczeniach, przyczyny i możliwe rozwiązania.

Testy penetracji bezpieczeństwa sieci bezprzewodowej

Technologia bezprzewodowa Twojego laptopa i innych urządzeń zapewnia łatwy i elastyczny dostęp do różnych sieci. Łatwo dostępna technologia jest podatna na wyjątkowe zagrożenia; ponieważ zabezpieczenia fizyczne nie mogą być używane do ograniczania dostępu do sieci. Atakujący może włamać się ze zdalnej lokalizacji. W związku z tym w Twojej firmie / organizacji konieczne jest przeprowadzenie testów penetracji bezpieczeństwa sieci bezprzewodowej.

Oto powody posiadania technologii bezprzewodowej -

Aby znaleźć potencjalne zagrożenie związane z urządzeniami bezprzewodowymi.

Dostarczenie wytycznych i planu działania, jak chronić się przed zagrożeniami zewnętrznymi.

Aby poprawić ogólny system bezpieczeństwa.

Do przygotowania kompleksowego raportu systemu bezpieczeństwa sieci bezprzewodowej w celu nakreślenia luki w zabezpieczeniach, przyczyn i możliwych rozwiązań.

Istnieje kwestia ochrony najbardziej krytycznych danych organizacji; dlatego rola testera penetracji jest bardzo krytyczna, drobny błąd może narazić obie strony (testera i jego klienta) na ryzyko.

Dlatego w tym rozdziale omówiono różne aspekty testera penetracji, w tym jego kwalifikacje, doświadczenie i obowiązki.

Kwalifikacja testerów penetracyjnych

Ten test może być wykonany tylko przez wykwalifikowanego testera penetracji; dlatego też kwalifikacje testera penetracji są bardzo ważne.

Wykwalifikowany ekspert wewnętrzny lub wykwalifikowany ekspert zewnętrzny może przeprowadzić test penetracyjny do momentu uzyskania niezależności organizacyjnej. Oznacza to, że tester penetracji musi być organizacyjnie niezależny od zarządzania systemami docelowymi. Na przykład, jeśli firma zewnętrzna jest zaangażowana w instalację, konserwację lub wsparcie systemów docelowych, wówczas strona ta nie może przeprowadzić testów penetracyjnych.

Oto kilka wskazówek, które pomogą Ci dzwonić do testera penetracji.

Orzecznictwo

Osoba certyfikowana może przeprowadzić testy penetracyjne. Certyfikat posiadany przez testera jest wskazaniem jego zestawu umiejętności i kompetencji zdolnego testera penetracji.

Poniżej znajdują się ważne przykłady certyfikacji testów penetracyjnych -

Certified Ethical Hacker (CEH).

Offensive Security Certified Professional (OSCP).

Certyfikaty testów penetracyjnych CREST.

Certyfikat komunikacji elektronicznej grupy bezpieczeństwa (CESG) IT Health Check Service.

Global Information Assurance Certification (GIAC) Certification, na przykład GIAC Certified Penetration Tester (GPEN), GIAC Web Application Penetration Tester (GWAPT), Advance Penetration Tester (GXPN) i GIAC Exploit Researcher.

Przeszłe doświadczenie

Poniższe pytania pomogą Ci zatrudnić skutecznego testera penetracji -

Ile lat doświadczenia ma tester penetracji?

Czy jest niezależnym testerem penetracyjnym czy pracuje dla organizacji?

W ilu firmach pracował jako tester penetracji?

Czy przeprowadził testy penetracyjne dla jakiejkolwiek organizacji, która ma podobny rozmiar i zakres jak Twoja?

Jakie doświadczenie ma tester penetracji? Na przykład przeprowadzanie testów penetracyjnych warstwy sieci itp

Możesz również poprosić o referencje od innych klientów, dla których pracował.

Zatrudniając testera penetracyjnego, ważne jest, aby ocenić doświadczenie testowe organizacji, dla której on (tester) pracował, z ostatniego roku, ponieważ jest to związane z technologiami wdrożonymi przez niego w środowisku docelowym.

Oprócz powyższego, w przypadku złożonych sytuacji i typowych wymagań klienta, zaleca się ocenę zdolności testera do obsługi podobnego środowiska we wcześniejszym projekcie.

Rola testera penetracyjnego

Tester penetracji ma następujące role -

Zidentyfikuj nieefektywną alokację narzędzi i technologii.

Testowanie w systemach bezpieczeństwa wewnętrznego.

Określaj ekspozycje, aby chronić najbardziej krytyczne dane.

Odkryj bezcenną wiedzę na temat słabych punktów i zagrożeń w całej infrastrukturze.

Zgłaszanie i ustalanie priorytetów zaleceń dotyczących środków zaradczych, aby zapewnić, że zespół ds. Bezpieczeństwa wykorzystuje swój czas w najbardziej efektywny sposób, jednocześnie chroniąc największe luki w zabezpieczeniach.

Nie jest konieczne, aby doświadczony tester penetracji mógł napisać dobry raport, ponieważ pisanie raportu z testów penetracyjnych jest sztuką, której trzeba się nauczyć osobno.

Co to jest pisanie raportów?

W testach penetracyjnych pisanie raportów jest kompleksowym zadaniem, które obejmuje metodologię, procedury, prawidłowe wyjaśnienie treści i projektu raportu, szczegółowy przykład raportu z testów oraz osobiste doświadczenie testera. Po przygotowaniu raportu jest on udostępniany kadrze kierowniczej wyższego szczebla i zespołowi technicznemu organizacji docelowych. Jeśli w przyszłości pojawi się taka potrzeba, niniejszy raport służy jako punkt odniesienia.

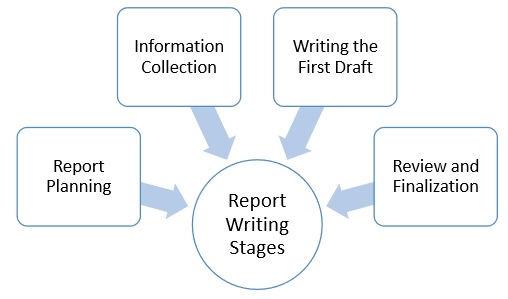

Etapy pisania raportów

Ze względu na kompleksową pracę związaną z pisaniem, pisanie raportu penetracyjnego jest podzielone na następujące etapy:

- Planowanie raportów

- Zbieranie informacji

- Pisanie pierwszego szkicu

- Przegląd i finalizacja

Planowanie raportów

Planowanie raportów rozpoczyna się od celów, które pomagają czytelnikom zrozumieć główne punkty testów penetracyjnych. W tej części opisano, dlaczego przeprowadzane są testy, jakie są korzyści płynące z testów za pomocą pióra itp. Po drugie, planowanie raportów obejmuje również czas poświęcony na testowanie.

Główne elementy pisania raportów to -

Objectives - Opisuje ogólny cel i korzyści płynące z testów piórkowych.

Time- Uwzględnienie czasu jest bardzo ważne, ponieważ daje dokładny stan systemu. Załóżmy, że jeśli później wydarzy się coś złego, ten raport uratuje testera, ponieważ raport zilustruje ryzyka i luki w zakresie testów penetracyjnych w określonym przedziale czasu.

Target Audience - Raport z testów pióra musi również obejmować docelowych odbiorców, takich jak kierownik ds. Bezpieczeństwa informacji, kierownik ds. Technologii informatycznych, dyrektor ds. Bezpieczeństwa informacji i zespół techniczny.

Report Classification- Ponieważ są wysoce poufne, które zawierają adresy IP serwerów, informacje o aplikacji, luki w zabezpieczeniach, zagrożenia, należy je odpowiednio sklasyfikować. Jednak tej klasyfikacji należy dokonać na podstawie organizacji docelowej, która ma politykę klasyfikacji informacji.

Report Distribution- W zakresie pracy należy podać liczbę egzemplarzy i rozpowszechnianie raportu. Należy również wspomnieć, że wydruki można kontrolować, drukując ograniczoną liczbę kopii wraz z ich numerem i nazwą odbiorcy.

Zbieranie informacji

Ze względu na skomplikowane i długotrwałe procesy, tester piórkowy musi wspomnieć o każdym kroku, aby upewnić się, że zebrał wszystkie informacje na wszystkich etapach testowania. Oprócz metod powinien również wspomnieć o systemach i narzędziach, wynikach skanowania, ocenie podatności, szczegółach swoich ustaleń itp.

Pisanie pierwszego szkicu

Kiedyś tester jest gotowy ze wszystkimi narzędziami i informacjami, teraz musi rozpocząć pierwszą wersję roboczą. Przede wszystkim musi napisać pierwszy szkic w szczegółach - wspominając o wszystkim, tj. O wszystkich działaniach, procesach i doświadczeniach.

Przegląd i finalizacja

Po sporządzeniu raportu musi najpierw zostać przejrzany przez samego autora, a następnie przez jego seniorów lub współpracowników, którzy mogli mu pomagać. Podczas recenzowania od recenzenta oczekuje się sprawdzenia każdego szczegółu raportu i znalezienia wszelkich usterek, które należy poprawić.

Treść raportu z testów penetracyjnych

Poniżej znajduje się typowa treść raportu z testów penetracyjnych -

Streszczenie dla kierownictwa

Metodologia

Szczegółowe ustalenia

Bibliografia

|

Szybki rozwój internetu zmienił sposób życia każdego. Obecnie większość prac prywatnych i publicznych zależy od internetu. Wszystkie tajne plany pracy rządu i operacje są oparte na Internecie. Wszystko to sprawiło, że życie stało się bardzo proste i łatwo dostępne.

Ale z dobrą wiadomością jest też ciemna twarz tego rozwoju, tj. Przestępczy haker. Nie ma ograniczeń geopolitycznych tych hakerów przestępczych, mogą włamać się do dowolnego systemu z dowolnej części świata. Mogą bardzo poważnie uszkodzić poufne dane i historię kredytową.

Dlatego, aby chronić się przed hakerami przestępczymi, ewoluowała koncepcja etycznego hakera. W tym rozdziale omówiono koncepcję i rolę etycznego hakera.

Kim są etyczni hakerzy?

Etyczni hakerzy to eksperci komputerowi, którym zgodnie z prawem wolno włamać się do systemu komputerowego w celu ochrony przed hakerami-przestępcami. Etyczny haker identyfikuje luki i zagrożenia systemu i sugeruje, jak je wyeliminować.

Kim są hakerzy-przestępcy?

Hakerzy-przestępcy to eksperci od programowania komputerowego, którzy włamują się do innych systemów z zamiarem kradzieży danych, pieniędzy, zniesławienia innych kredytów, zniszczenia innych danych, szantażowania kogoś itp.

Co mogą zrobić przestępcy hakerzy?

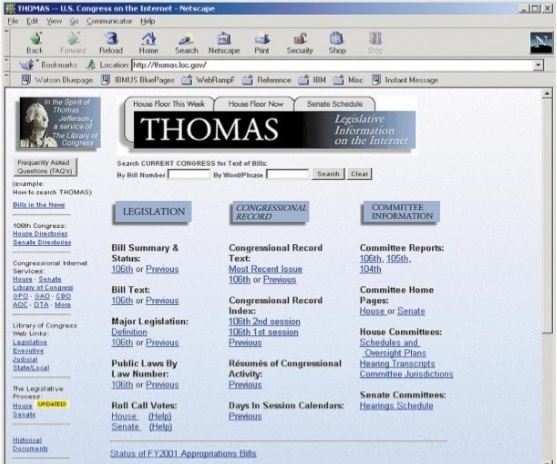

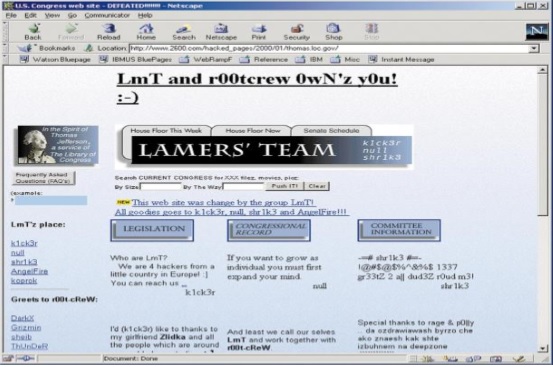

Gdy system zostanie zhakowany, haker może zrobić wszystko z tym systemem. Poniższe dwa obrazy CC Palmer, opublikowane na pdf.textfiles.com, ilustrują prosty przykład zhakowanej strony -

Oto zrzut ekranu strony internetowej zrobionej przed włamaniem -

A oto zrzut ekranu tej samej strony internetowej po zhakowaniu -

Jakie są umiejętności etycznych hakerów?

Eksperci etyczni hakerzy mają następujące umiejętności, aby etycznie hakować system

Muszą być godni zaufania.

Niezależnie od zagrożeń i słabych punktów, które odkryją podczas testowania systemu, muszą zachować je w tajemnicy.

Klienci przekazują poufne informacje o swojej infrastrukturze systemowej, takie jak adres IP, hasło itp. Etyczni hakerzy muszą zachować te informacje w tajemnicy.

Etyczni hakerzy muszą mieć solidną wiedzę na temat programowania komputerów, sieci i sprzętu.

Powinni mieć dobre umiejętności analityczne, aby analizować sytuację i przewidywać ryzyko z wyprzedzeniem.

Powinien mieć umiejętności zarządzania oraz cierpliwość, ponieważ testowanie za pomocą pióra może zająć jeden dzień, tydzień lub nawet dłużej.

Co robią etyczni hakerzy?

Etyczni hakerzy, wykonując testy penetracyjne, w zasadzie starają się znaleźć odpowiedzi na następujące pytania -

- Jakie są słabe punkty, w które może trafić przestępczy haker?

- Co może zobaczyć haker-przestępca w systemach docelowych?

- Co haker może zrobić z tymi poufnymi informacjami?

Ponadto etyczny haker musi odpowiednio zająć się lukami w zabezpieczeniach i zagrożeniami, które wykrył w docelowych systemach. Musi wyjaśnić i zasugerować procedury unikania. Na koniec przygotuj raport końcowy ze wszystkich swoich etycznych działań, które zrobił i zaobserwował podczas przeprowadzania testów penetracyjnych.

Rodzaje hakerów

Hakerzy są zwykle podzieleni na trzy kategorie.

Black Hat Hackers

„Black hat hacker” to osoba, która posiada rozbudowane oprogramowanie komputerowe oraz sprzęt, a jej celem jest złamanie lub obejście bezpieczeństwa internetowego innej osoby. Hakerzy z czarnymi kapeluszami są również popularni jako crackerzy lub hakerzy z ciemnej strony.

White Hat Hackers

Termin „biały kapelusz” odnosi się do etycznego hakera komputerowego, który jest ekspertem w dziedzinie bezpieczeństwa komputerowego, specjalizującym się w testach penetracyjnych i innych powiązanych metodologiach testowania. Jego podstawową rolą jest zapewnienie bezpieczeństwa systemu informatycznego organizacji.

Grey Hat Hacker

Termin „haker z szarymi kapeluszami” odnosi się do hakera komputerowego, który łamie system bezpieczeństwa komputerowego, którego standardy etyczne mieszczą się gdzieś pomiędzy czysto etycznymi a wyłącznie złośliwymi.

Testy penetracyjne są bardzo ściśle związane z etycznym hakowaniem, więc te dwa terminy są często używane zamiennie. Istnieje jednak cienka linia różnicy między tymi dwoma terminami. Ten rozdział zawiera wgląd w kilka podstawowych pojęć i podstawowych różnic między testami penetracyjnymi a etycznym hakowaniem.

Testy penetracyjne

Testy penetracyjne to termin specyficzny i koncentruje się wyłącznie na wykrywaniu luk w zabezpieczeniach, zagrożeniach i środowisku docelowym w celu zabezpieczenia systemu i przejęcia kontroli nad nim. Innymi słowy, testy penetracyjne są ukierunkowane na systemy obronne danej organizacji, na które składają się wszystkie systemy komputerowe i jej infrastruktura.

Etyczne hakowanie

Z drugiej strony etyczny hacking to obszerny termin obejmujący wszystkie techniki hakerskie i inne powiązane techniki ataków komputerowych. Tak więc, wraz z wykrywaniem luk w zabezpieczeniach i lukami w zabezpieczeniach oraz zapewnieniem bezpieczeństwa systemu docelowego, wykracza poza hakowanie systemu, ale z zezwoleniem w celu zabezpieczenia bezpieczeństwa do przyszłych celów. Dlatego możemy to zrobić, jest to termin ogólny, a testy penetracyjne są jedną z cech etycznego hakowania.

Poniżej przedstawiono główne różnice między testami penetracyjnymi a etycznym hakowaniem, które wymieniono w poniższej tabeli -

| Testy penetracyjne | Etyczne hakowanie |

|---|---|

| Wąski termin skupia się na testach penetracyjnych wyłącznie w celu zabezpieczenia systemu bezpieczeństwa. | Jedną z jego cech są kompleksowe terminy i testy penetracyjne. |

| Zasadniczo tester musi mieć wszechstronną wiedzę na temat wszystkiego, co jest raczej wymagane, aby mieć wiedzę tylko o konkretnym obszarze, dla którego przeprowadza testy za pomocą pióra. | Etyczny haker zasadniczo musi mieć wszechstronną wiedzę na temat programowania oraz sprzętu. |

| Tester niekoniecznie musi być dobrym autorem raportów. | Etyczny haker musi przede wszystkim być ekspertem w pisaniu raportów. |

| Każdy tester z pewnymi danymi wejściowymi do testów penetracyjnych może wykonać test piórkowy. | Aby być skutecznym, trzeba być fachowcem w temacie, który posiada obowiązkowy certyfikat etycznego hakowania. |

| Papierkowa praca jest mniejsza niż w przypadku etycznego hakowania. | Wymagane są szczegółowe dokumenty, w tym umowa prawna itp. |

| Wykonanie tego typu testów wymaga mniej czasu. | Etyczne hakowanie wymaga dużo czasu i wysiłku w porównaniu z testami penetracyjnymi. |

| Zwykle dostępność całych systemów komputerowych i ich infrastruktury nie wymaga. Dostępność jest wymagana tylko dla części, dla której tester wykonuje testy za pomocą pióra. | W zależności od sytuacji zwykle wymaga całego zakresu dostępności wszystkich systemów komputerowych i ich infrastruktury. |

Ponieważ techniki penetracji są używane do ochrony przed zagrożeniami, potencjalni napastnicy również szybko stają się coraz bardziej wyrafinowani i wymyślają nowe słabe punkty w obecnych aplikacjach. W związku z tym określony rodzaj testów pojedynczej penetracji nie jest wystarczający, aby zabezpieczyć bezpieczeństwo testowanych systemów.

Zgodnie z raportem, w niektórych przypadkach wykryto nową lukę w zabezpieczeniach i udany atak miał miejsce natychmiast po przeprowadzeniu testów penetracyjnych. Nie oznacza to jednak, że testy penetracyjne są bezużyteczne. Oznacza to jedynie, że jest to prawdą, że przy dokładnych testach penetracyjnych nie ma gwarancji, że udany atak nie nastąpi, ale zdecydowanie test znacznie zmniejszy możliwość udanego ataku.

Ze względu na szybkie tempo rozwoju w dziedzinie informacji i technologii historia sukcesu testów penetracyjnych jest stosunkowo krótkotrwała. Ponieważ wymagana jest większa ochrona systemów, częściej niż potrzeba przeprowadzać testy penetracyjne, aby zmniejszyć możliwość udanego ataku do poziomu, który jest doceniany przez firmę.

Poniżej przedstawiono główne ograniczenia testów penetracyjnych -

Limitation of Time- Jak wszyscy wiemy, testy penetracyjne nie są ćwiczeniami ograniczonymi w czasie; niemniej jednak eksperci od testów penetracyjnych przeznaczyli stałą ilość czasu na każdy test. Z drugiej strony napastnicy nie mają ograniczeń czasowych, planują to na tydzień, miesiąc, a nawet lata.

Limitation of Scope - Wiele organizacji nie testuje wszystkiego z powodu własnych ograniczeń, w tym ograniczeń zasobów, ograniczeń bezpieczeństwa, ograniczeń budżetowych itp. Podobnie tester ma ograniczony zakres i musi zostawić wiele części systemów, które mogą być znacznie więcej wrażliwe i może stanowić doskonałą niszę dla atakującego.

Limitation on Access- Częściej testerzy mają ograniczony dostęp do środowiska docelowego. Na przykład, jeśli firma przeprowadziła test penetracji swoich systemów DMZ ze wszystkich swoich sieci internetowych, ale co, jeśli osoby atakujące zaatakują przez normalną bramę internetową.

Limitation of Methods- Istnieją szanse, że system docelowy może ulec awarii podczas testu penetracji, więc niektóre z określonych metod ataku prawdopodobnie zostaną wyłączone z tabeli dla profesjonalnego testera penetracji. Na przykład wywołanie zalania typu „odmowa usługi” w celu przekierowania administratora systemu lub sieci od innej metody ataku, co jest zwykle idealną taktyką dla naprawdę złego faceta, ale prawdopodobnie wykracza poza zasady zaangażowania większości profesjonalnych testerów penetracji .

Limitation of Skill-sets of a Penetration Tester- Zazwyczaj zawodowi testerzy penetracji mają ograniczone umiejętności, niezależnie od ich wiedzy i doświadczenia z przeszłości. Większość z nich koncentruje się na określonej technologii i ma rzadką wiedzę z innych dziedzin.

Limitation of Known Exploits- Wielu testerów zna tylko te exploity, które są publiczne. W rzeczywistości ich siła wyobraźni nie jest tak rozwinięta jak napastnicy. Atakujący zazwyczaj myślą znacznie poza myśleniem testera i odkrywają wadę ataku.

Limitation to Experiment- Większość testerów jest ograniczona czasowo i postępuje zgodnie z instrukcjami przekazanymi im przez ich organizację lub seniorów. Nie próbują czegoś nowego. Nie myślą poza podanymi instrukcjami. Z drugiej strony atakujący mogą swobodnie myśleć, eksperymentować i tworzyć nową ścieżkę ataku.

Co więcej, testy penetracyjne nie mogą ani zastąpić rutynowych testów bezpieczeństwa IT, ani też zastąpić ogólnej polityki bezpieczeństwa, ale raczej uzupełniają ustalone procedury przeglądowe i odkrywają nowe zagrożenia.

Wysiłki w zakresie testów penetracyjnych - jakkolwiek by one były dokładne - nie zawsze mogą zapewnić wyczerpujące wykrycie każdego przypadku, w którym skuteczność kontroli bezpieczeństwa jest niewystarczająca. Zidentyfikowanie luki lub ryzyka związanego z cross-site scripting w jednym obszarze aplikacji może nie ujawnić wszystkich wystąpień tej luki obecnych w aplikacji. W tym rozdziale przedstawiono koncepcję i użyteczność środków zaradczych.

Co to jest środki zaradcze?

Środki zaradcze to działanie polegające na oferowaniu ulepszeń w celu zastąpienia błędu i naprawienia go. Często obecność luki w jednym obszarze może wskazywać na słabość procesów lub praktyk programistycznych, która mogła spowodować replikację lub włączenie podobnej luki w innych lokalizacjach. Dlatego podczas działań naprawczych ważne jest, aby tester dokładnie zbadał testowany podmiot lub aplikacje, mając na uwadze nieskuteczne mechanizmy zabezpieczeń.

Z tych powodów odpowiednia firma powinna podjąć kroki w celu usunięcia wszelkich możliwych do wykorzystania luk w zabezpieczeniach w rozsądnym czasie po pierwotnym teście penetracyjnym. W rzeczywistości, gdy tylko firma zakończy te kroki, pen tester powinien przeprowadzić ponowny test w celu walidacji nowo wdrożonych kontroli, które są w stanie złagodzić pierwotne ryzyko.

Działania naprawcze rozciągające się na dłuższy okres po wstępnym teście penetracyjnym mogą wymagać wykonania nowego zadania testowego, aby zapewnić dokładne wyniki w najbardziej aktualnym środowisku. To określenie powinno być dokonane po analizie ryzyka, jaka zmiana zaszła od zakończenia pierwotnego badania.

Ponadto, w określonych warunkach, oznaczony problem bezpieczeństwa może ilustrować podstawową usterkę w odpowiednim środowisku lub aplikacji. Dlatego zakres ponownego testu powinien uwzględniać, czy jakiekolwiek zmiany spowodowane działaniami naprawczymi zidentyfikowanymi w trakcie testu są klasyfikowane jako znaczące. Wszystkie zmiany powinny zostać ponownie przetestowane; jednakże to, czy ponowne testowanie całego systemu jest konieczne, czy nie, zostanie określone na podstawie oceny ryzyka zmian.

Przed zezwoleniem komuś na testowanie danych wrażliwych firmy zwykle podejmują środki dotyczące dostępności, poufności i integralności danych. Aby to porozumienie obowiązywało, zgodność z prawem jest niezbędnym działaniem organizacji.

Najważniejsze regulacje prawne, których należy przestrzegać przy tworzeniu i utrzymywaniu systemów bezpieczeństwa i autoryzacji, zostały przedstawione poniżej w kontekście stosowania przy wdrażaniu testów penetracyjnych.

Jakie są kwestie prawne?

Poniżej przedstawiono niektóre problemy, które mogą wystąpić między testerem a jego klientem:

Tester jest nieznany swojemu klientowi - więc na jakiej podstawie powinien otrzymać dostęp do wrażliwych danych

Kto weźmie na siebie gwarancję bezpieczeństwa utraconych danych?

Klient może winić testera za utratę danych lub poufność

Testy penetracyjne mogą wpływać na wydajność systemu i mogą powodować problemy z poufnością i integralnością; dlatego jest to bardzo ważne, nawet w przypadku wewnętrznych testów penetracyjnych, które są przeprowadzane przez personel wewnętrzny w celu uzyskania pisemnej zgody. Powinna istnieć pisemna umowa między testerem a firmą / organizacją / osobą fizyczną w celu wyjaśnienia wszystkich punktów dotyczących bezpieczeństwa danych, ujawniania itp. Przed rozpoczęciem testów.

ZA statement of intentpowinny zostać sporządzone i należycie podpisane przez obie strony przed rozpoczęciem jakichkolwiek prac testowych. Należy jasno podkreślić, że zakres pracy i to, że możesz, ale nie musisz robić, wykonując testy podatności.

Dla testera ważne jest, aby wiedzieć, kto jest właścicielem firmy lub systemów, nad którymi ma pracować, oraz infrastruktury między systemami testowymi a ich obiektami docelowymi, na które potencjalnie może mieć wpływ testowanie. Chodzi o to, aby upewnić się;

the tester posiada pisemną zgodę z jasno określonymi parametrami.

the company ma szczegółowe informacje na temat swojego testera piórkowego i zapewnia, że nie ujawni żadnych poufnych danych.

Umowa prawna jest korzystna dla obu stron. Pamiętaj, że przepisy zmieniają się w poszczególnych krajach, więc bądź na bieżąco z przepisami obowiązującymi w Twoim kraju. Podpisuj umowę dopiero po zapoznaniu się z odpowiednimi przepisami.