Rodzaje testów penetracyjnych

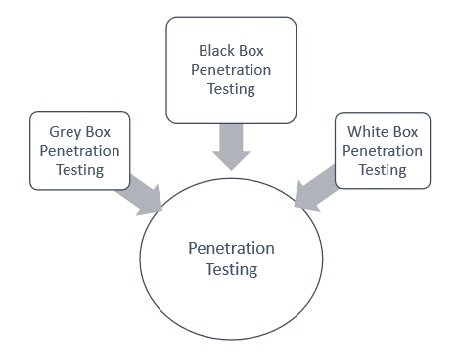

Rodzaj testów penetracyjnych zwykle zależy od zakresu oraz potrzeb i wymagań organizacyjnych. W tym rozdziale omówiono różne rodzaje testów penetracyjnych. Jest również znany jakoPen Testing.

Rodzaje testów penetracyjnych

Poniżej przedstawiono ważne rodzaje testów za pomocą pióra -

- Testy penetracyjne w czarnej skrzynce

- Testy penetracyjne metodą White Box

- Testy penetracyjne Gray Box

Aby lepiej zrozumieć, omówmy szczegółowo każdy z nich -

Testy penetracyjne w czarnej skrzynce

W testach penetracyjnych czarnej skrzynki tester nie ma pojęcia o systemach, które zamierza przetestować. Jest zainteresowany zebraniem informacji o docelowej sieci lub systemie. Na przykład w tym teście tester wie tylko, jaki powinien być oczekiwany wynik, a nie wie, w jaki sposób te wyniki nadejdą. Nie bada żadnych kodów programowania.

Zalety testów penetracyjnych Black Box

Ma następujące zalety -

Tester niekoniecznie musi być ekspertem, ponieważ nie wymaga określonej znajomości języka

Tester weryfikuje sprzeczności w rzeczywistym systemie i specyfikacjach

Test jest zwykle przeprowadzany z perspektywy użytkownika, a nie projektanta

Wady testów penetracyjnych Black Box

Jego wady to -

W szczególności tego rodzaju przypadki testowe są trudne do zaprojektowania.

Być może nie warto, bo projektant przeprowadził już przypadek testowy.

Nie prowadzi wszystkiego.

Testy penetracyjne metodą White Box

Jest to kompleksowe badanie, ponieważ tester otrzymał cały szereg informacji o systemach i / lub sieci, takich jak schemat, kod źródłowy, szczegóły systemu operacyjnego, adres IP itp. Zwykle jest to uważane za symulację ataku przeprowadzonego przez źródło wewnętrzne. Jest również znany jako testy strukturalne, szklane, przezroczyste i otwarte.

Testy penetracyjne typu white box sprawdzają pokrycie kodu i wykonują testy przepływu danych, testy ścieżek, testy pętli itp.

Zalety testów penetracyjnych metodą białej skrzynki

Ma następujące zalety -

Zapewnia, że wszystkie niezależne ścieżki modułu zostały przećwiczone.

Zapewnia, że wszystkie decyzje logiczne zostały zweryfikowane wraz z ich prawdziwą i fałszywą wartością.

Wykrywa błędy typograficzne i sprawdza składnię.

Znajduje błędy projektowe, które mogły wystąpić z powodu różnicy między logicznym przepływem programu a faktycznym wykonaniem.

Testy penetracyjne Gray Box

W tego typu testach tester zwykle dostarcza częściowych lub ograniczonych informacji o wewnętrznych szczegółach programu systemu. Można to uznać za atak zewnętrznego hakera, który uzyskał nielegalny dostęp do dokumentów infrastruktury sieciowej organizacji.

Zalety testów penetracyjnych metodą Grey Box

Ma następujące zalety -

Ponieważ tester nie wymaga dostępu do kodu źródłowego, jest nieinwazyjny i bezstronny

Ponieważ istnieje wyraźna różnica między programistą a testerem, istnieje najmniejsze ryzyko konfliktu osobistego

Nie musisz podawać wewnętrznych informacji o funkcjach programu i innych operacjach

Obszary badań penetracyjnych

Testy penetracyjne są zwykle wykonywane w następujących trzech obszarach -

Network Penetration Testing- Podczas tego testu fizyczna struktura systemu musi zostać przetestowana w celu zidentyfikowania podatności i ryzyka, które zapewniają bezpieczeństwo w sieci. W środowisku sieciowym tester identyfikuje błędy bezpieczeństwa w projektowaniu, wdrażaniu lub działaniu sieci odpowiedniej firmy / organizacji. Urządzeniami testowanymi przez testera mogą być komputery, modemy, a nawet urządzenia zdalnego dostępu itp

Application Penetration Testing- W tym teście należy przetestować logiczną strukturę systemu. Jest to symulacja ataku mająca na celu ujawnienie skuteczności kontroli bezpieczeństwa aplikacji poprzez identyfikację podatności i ryzyka. Zapora i inne systemy monitorowania są używane do ochrony systemu bezpieczeństwa, ale czasami wymaga skoncentrowanego testowania, zwłaszcza gdy ruch jest przepuszczany przez zaporę.

The response or workflow of the system- To trzeci obszar, który należy przetestować. Inżynieria społeczna gromadzi informacje na temat interakcji międzyludzkich w celu uzyskania informacji o organizacji i jej komputerach. Warto przetestować zdolność danej organizacji do zapobiegania nieuprawnionemu dostępowi do jej systemów informatycznych. Podobnie ten test jest przeznaczony wyłącznie do przepływu pracy organizacji / firmy.