TSSN - Techniki przełączania

W tym rozdziale omówimy techniki przełączania w telekomunikacyjnych systemach przełączających i sieciach.

W dużych sieciach może istnieć więcej niż jedna ścieżka do przesyłania danych od nadawcy do odbiorcy. Wybór ścieżki, którą dane muszą usunąć z dostępnych opcji, można rozumieć jakoSwitching. Informacje mogą być przełączane podczas przesyłania między różnymi kanałami komunikacyjnymi.

Istnieją trzy typowe techniki przełączania dostępne dla ruchu cyfrowego. Oni są -

- Przełączanie obwodów

- Przełączanie wiadomości

- Przełączanie pakietów

Zobaczmy teraz, jak działają te techniki.

Przełączanie obwodów

W przełączaniu obwodów dwa węzły komunikują się ze sobą za pośrednictwem dedykowanej ścieżki komunikacyjnej. W tym celu zostaje utworzony obwód do przesyłania danych. Obwody te mogą być stałe lub tymczasowe. Aplikacje korzystające z przełączania obwodów mogą wymagać przejścia przez trzy fazy. Poszczególne fazy to -

- Utworzenie obwodu

- Przenoszenie danych

- Rozłączanie obwodu

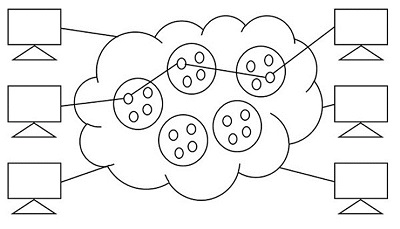

Poniższy rysunek przedstawia schemat przełączania obwodów.

Przełączanie obwodów zostało zaprojektowane do zastosowań głosowych. Telefon jest najlepszym przykładem komutacji obwodów. Zanim użytkownik będzie mógł wykonać połączenie, przez sieć ustanawia się wirtualną ścieżkę między wywoływanym abonentem a dzwoniącym abonentem.

Wady przełączania obwodów to:

- Czas oczekiwania trwa długo i nie ma transferu danych.

- Każde połączenie ma dedykowaną ścieżkę, a to kosztuje.

- Gdy podłączone systemy nie używają kanału, pozostaje on w stanie bezczynności.

Wzorzec obwodu jest tworzony po ustanowieniu połączenia przy użyciu dedykowanej ścieżki, która jest przeznaczona do przesyłania danych, w przełączaniu obwodu. System telefoniczny jest typowym przykładem techniki komutacji obwodów.

Przełączanie wiadomości

Przy przełączaniu komunikatów cała wiadomość jest traktowana jako jednostka danych. Dane są przesyłane w całym obwodzie. Przełącznik pracujący nad przełączaniem wiadomości najpierw odbiera całą wiadomość i buforuje ją, dopóki nie będą dostępne zasoby do przesłania jej do następnego przeskoku. Jeśli w następnym przeskoku nie ma wystarczających zasobów, aby pomieścić wiadomość o dużym rozmiarze, wiadomość jest przechowywana, a przełącznik czeka.

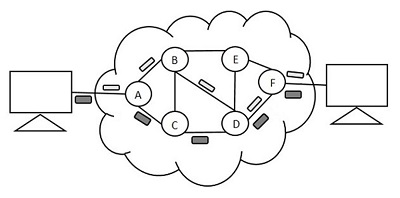

Poniższy rysunek przedstawia schemat przełączania wiadomości.

W tej technice dane są przechowywane i przekazywane. Ta technika jest również nazywanaStore-and-Forwardtechnika. Ta technika została uznana za substytut przełączania obwodów. Ale opóźnienie transmisji, które nastąpiło po zakończeniu opóźnienia transmisji wiadomości, dodało się do opóźnienia propagacji i spowolniło cały proces.

Przełączanie wiadomości ma następujące wady -

Każdy przełącznik na ścieżce tranzytu wymaga wystarczającej ilości pamięci, aby pomieścić całą wiadomość.

Ze względu na oczekiwanie na udostępnienie zasobów przełączanie wiadomości przebiega bardzo wolno.

Przełączanie wiadomości nie było rozwiązaniem dla mediów strumieniowych i aplikacji czasu rzeczywistego.

Pakiety danych są akceptowane nawet wtedy, gdy sieć jest zajęta; spowalnia to dostawę. Dlatego nie jest to zalecane w przypadku aplikacji czasu rzeczywistego, takich jak głos i wideo.

Przełączanie pakietów

Technika przełączania pakietów wywodzi się z przełączania wiadomości, w którym wiadomość jest dzielona na mniejsze fragmenty tzw Packets. Nagłówek każdego pakietu zawiera informacje o przełączaniu, które są następnie przesyłane niezależnie. Nagłówek zawiera szczegóły, takie jak informacje o adresie węzła źródłowego, docelowego i pośredniego. Pośredniczące urządzenia sieciowe mogą przechowywać pakiety o niewielkich rozmiarach i nie zajmują wielu zasobów ani na ścieżce nośnej, ani w wewnętrznej pamięci przełączników.

Indywidualny routing pakietów jest wykonywany, gdy cały zestaw pakietów nie musi być wysyłany tą samą trasą. Ponieważ dane są dzielone, przepustowość jest zmniejszana. To przełączanie służy do wykonywania konwersji szybkości transmisji danych.

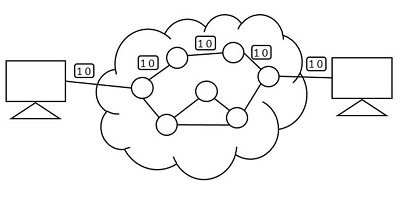

Poniższy rysunek przedstawia schemat przełączania pakietów.

Poniższy rysunek przedstawia schemat przełączania pakietów.

Wydajność linii przełączania pakietów można zwiększyć przez multipleksowanie pakietów z wielu aplikacji przez nośną. Internet, który korzysta z tego przełączania pakietów, umożliwia użytkownikowi rozróżnianie strumieni danych na podstawie priorytetów. W zależności od listy priorytetów pakiety te są przesyłane dalej po przechowywaniu w celu zapewnienia jakości usług.

Udowodniono, że technika przełączania pakietów jest skuteczną techniką i jest szeroko stosowana zarówno w transmisji głosu, jak i danych. Zasoby transmisji są przydzielane przy użyciu różnych technik, takich jak multipleksowanie statystyczne lub przydzielanie dynamicznej przepustowości.

Multipleksowanie statystyczne

Multipleksowanie statystyczne to technika współdzielenia łącza komunikacyjnego, która jest wykorzystywana w przełączaniu pakietów. Łączenie współdzielone jest zmienne w multipleksowaniu statystycznym, podczas gdy jest ustalone w TDM lub FDM. Jest to strategiczna aplikacja do maksymalizacji wykorzystania przepustowości. Może to również zwiększyć wydajność sieci.

Przydzielając szerokość pasma dla kanałów z ważnymi pakietami danych, technika multipleksowania statystycznego łączy ruch wejściowy w celu maksymalizacji wydajności kanału. Każdy strumień jest dzielony na pakiety i dostarczany na zasadzie kto pierwszy, ten lepszy. Wzrost poziomów priorytetów pozwala na przydzielenie większej przepustowości. Szczeliny czasowe są uważane, aby nie zostały zmarnowane w multipleksowaniu statystycznym, podczas gdy są one zmarnowane w multipleksowaniu z podziałem czasu.

Ruch sieciowy

Jak sama nazwa wskazuje, ruch sieciowy to po prostu dane, które przemieszczają się w sieci w określonym czasie. Transmisja danych odbywa się w postaci pakietów, gdzie za obciążenie uważa się liczbę pakietów przesłanych w jednostce czasu. Sterowanie ruchem w sieci obejmuje zarządzanie, ustalanie priorytetów, sterowanie lub redukowanie ruchu sieciowego. Wielkość i rodzaj ruchu w sieci można również zmierzyć za pomocą kilku technik. Ruch sieciowy musi być monitorowany, ponieważ pomaga to w bezpieczeństwie sieci; wysoka prędkość transmisji danych może spowodować uszkodzenie sieci.

Miara całkowitej pracy wykonanej przez zasób lub obiekt w okresie (zwykle 24 godziny) jest rozumiana jako Traffic Volumei jest mierzony w godzinach Erlang. Natężenie ruchu definiuje się jako iloczyn średniego natężenia ruchu i okresu

$$ Ruch \: \: wolumen = Ruch \: Intensywność \ razy Czas \: okres $$

Przekrwienie

Mówi się, że zator w sieci miał miejsce, gdy obciążenie sieci jest większe niż przepustowość sieci. Gdy rozmiar bufora węzła przekracza otrzymane dane, ruch będzie duży. To dalej prowadzi do zatorów. Ilość danych przenoszonych z jednego węzła do drugiego można nazwać jakoThroughput.

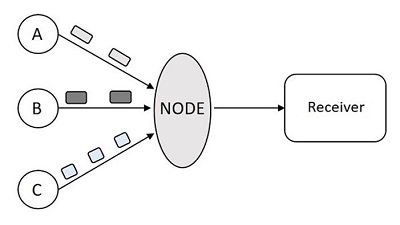

Poniższy rysunek przedstawia zatory.

Na powyższym rysunku, gdy pakiety danych docierają do węzła od nadawców A, B i C, węzeł nie może przesyłać danych do odbiornika z większą szybkością. Występuje opóźnienie transmisji lub może nastąpić utrata danych z powodu dużego przeciążenia.

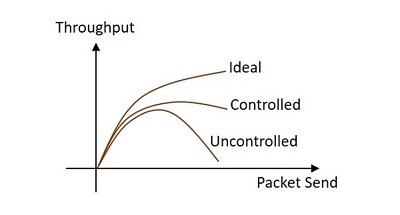

Gdy zbyt wiele pakietów dociera do portu w sieci z komutacją pakietów, wydajność spada i taka sytuacja jest nazywana Congestion. Dane czekają w kolejce na transmisję. Kiedy kolejka jest wykorzystywana w ponad 80%, mówi się, że jest ona przepełniona. Techniki kontroli zatorów pomagają w kontrolowaniu zatorów. Poniższy wykres, narysowany między przepustowością a wysyłaniem pakietów, pokazuje różnicę między transmisją kontrolowaną przez przeciążenie a transmisją niekontrolowaną.

Techniki stosowane do kontroli zatorów są dwojakiego rodzaju - w pętli otwartej i pętli zamkniętej. Pętle różnią się protokołami, które wydają.

Otwarta pętla

Mechanizm kontroli przeciążenia w otwartej pętli generuje protokoły do avoid congestion. Te protokoły są wysyłane do source i destination..

Pętla zamknięta

Mechanizm kontroli przeciążenia w zamkniętej pętli generuje protokoły, które pozwalają systemowi wejść w stan przeciążenia, a następnie detect i removezatory. Plikexplicit i implicit w działaniu mechanizmu pomagają metody sprzężenia zwrotnego.