Безопасность беспроводной сети - неправильная ассоциация клиентов

Возможно, вы уже сталкивались с ситуацией, когда вы приходите со своим ПК и используете беспроводную связь дома, ваш компьютер автоматически подключается к WLAN без каких-либо действий с вашей стороны. Это связано с тем, что ваш ноутбук запоминает список сетей WLAN, к которым вы были подключены в прошлом, и сохраняет этот список в так называемомPreferred Network List (в мире Windows).

Злонамеренный хакер может использовать это поведение по умолчанию и перенести свою собственную беспроводную точку доступа в физическую зону, где вы обычно используете свой Wi-Fi. Если сигнал от этой точки доступа будет лучше, чем сигнал от исходной точки доступа, программное обеспечение ноутбука будет неправильно ассоциироваться с поддельной (мошеннической) точкой доступа, предоставленной хакером (считая, что это законная точка доступа, которую вы использовали в прошлом. ). Такого рода атаки очень легко выполнить в некоторых больших открытых пространствах, таких как аэропорты, офисные помещения или общественные места. Подобные атаки иногда называютHoneypot AP Attacks.

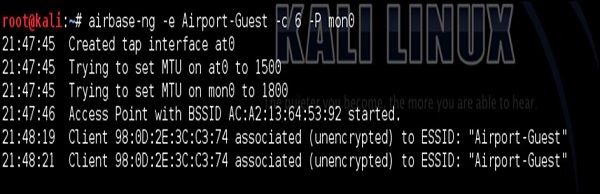

Для создания поддельной точки доступа не требуется никакого физического оборудования. Дистрибутив Linux, используемый во всем этом руководстве,Kali Linux, имеет внутренний инструмент под названием airbase-ng который может создать AP с определенным MAC-адресом и именем WLAN (SSID) с помощью одной команды.

Создадим следующий сценарий. Раньше я использовал SSID «Аэропорт-Гость» в одном из европейских аэропортов. Таким образом, я знаю, что мой смартфон сохранил этот SSID в PNL (списке предпочтительных сетей). Поэтому я создаю этот SSID, используяairbase-ng.

После того, как я создал WLAN, я использовал DoS-атаку уровня 2, описанную ранее, для постоянной деаутентификации моего смартфона в беспроводной сети Home_e1000. В этот момент мой смартфон обнаруживает другой SSID (аэропорт-гость) с очень хорошим качеством связи, поэтому подключается к нему автоматически.

Это то, что вы видите на дампе выше, начиная с 21:48:19. В этот момент мы находимся в хорошей ситуации, чтобы выполнить некоторые дополнительные атаки с этим начальным подключением. Это может быть атака человека посередине, перенаправляющая весь беспроводной трафик через ПК злоумышленника (атака целостности и конфиденциальности обмена трафиком. Или вы можете подключиться обратно с ПК злоумышленника напрямую к смартфону, используя некоторые уязвимости с помощью Metasploit Framework. .. Есть множество возможных путей продвижения вперед.