Безопасность беспроводной сети - шифрование

В общем, шифрование - это процесс преобразования данных в своего рода cyphertextэто было бы непонятно для любой третьей стороны, которая перехватила бы информацию. В настоящее время мы используем шифрование каждый день, даже не замечая этого. Каждый раз, когда вы получаете доступ к своему веб-банку или почтовому ящику, чаще всего, когда вы входите в систему на любом типе веб-страницы или создаете туннель VPN обратно в вашу корпоративную сеть.

Некоторая информация слишком ценна, чтобы ее нельзя было защитить. И для эффективной защиты информации она должна быть зашифрована таким образом, чтобы злоумышленник не мог ее расшифровать. Честно говоря, не существует полностью безопасной схемы шифрования. Все алгоритмы, которые мы используем каждый день, могут быть сломаны, но какова вероятность того, что это произойдет с современными технологиями и временем?

Например, для взлома шифрования «X» с использованием новых сверхбыстрых компьютеров может потребоваться около восьми лет. Достаточно ли велик этот риск, чтобы прекратить использование алгоритма «X» для шифрования? Я сомневаюсь, что информация, которую необходимо защитить, могла быть устаревшей на тот момент.

Типы беспроводного шифрования

Чтобы начать разговор о беспроводном шифровании, стоит сказать, что существует 2 типа алгоритмов шифрования: Stream Cipher и Block Cipher.

Stream Cipher - Он преобразует открытый текст в зашифрованный текст побитно.

Block Cipher - Он работает с блоками данных фиксированного размера.

Наиболее распространенные алгоритмы шифрования собраны в следующей таблице -

| Алгоритм шифрования | Тип алгоритма шифрования | Размер блока данных |

|---|---|---|

| RC4 | Потоковый шифр | --- |

| RC5 | Блокировать шифр | 32/64/128 бит |

| DES | Блокировать шифр | 56 бит |

| 3DES | Блокировать шифр | 56 бит |

| AES | Блокировать шифр | 128 бит |

Те, которые вы, скорее всего, встретите (в той или иной форме) в беспроводных сетях, это RC4 and AES.

WEP против WPA против WPA2

В мире беспроводных сетей существует три широко известных стандарта безопасности. Самая большая разница между этими тремя - это модель безопасности, которую они могут предоставить.

| Стандарт безопасности | Пользователь алгоритма шифрования | Методы аутентификации | Возможность взлома шифрования |

|---|---|---|---|

| WEP | WEP (на основе RC4) | Общий ключ (PSK) |

|

| WPA | TKIP (на основе RC4) | Общий ключ (PSK) или 802.1x | - взлом пароля во время первоначального 4-стороннего рукопожатия (при условии, что это относительно короткий пароль <10 символов) |

| WPA2 | CCMP (на основе AES) | Общий ключ (PSK) или 802.1x |

WEP был первой беспроводной «безопасной» моделью, которая должна была добавить аутентификацию и шифрование. Он основан наRC4 algorithm and 24 bits of Initialization Vector (IV). Это самый большой недостаток реализации, который приводит к тому, что WEP можно взломать в течение нескольких минут с использованием инструментов, которые любой может установить на свой компьютер.

Для повышения безопасности был изобретен WPA2 с сильной моделью шифрования (AES) и очень надежной моделью аутентификации, основанной на 802.1x (or PSK). WPA был представлен как промежуточный механизм для плавного перехода на WPA2. Многие беспроводные карты не поддерживали новый AES (в то время), но все они использовалиRC4 + TKIP. Поэтому WPA также был основан на этом механизме, но с некоторыми улучшениями.

Слабые векторы инициализации (IV)

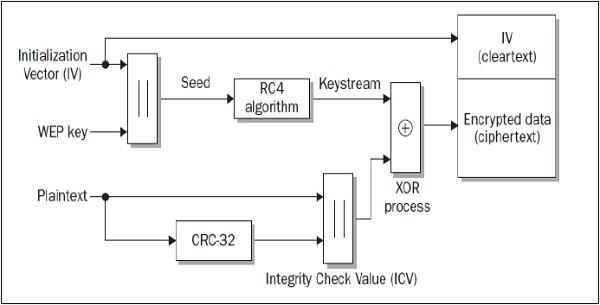

Вектор инициализации (IV) - это один из входов в алгоритм шифрования WEP. Весь механизм представлен на следующей диаграмме -

Как можно заметить, есть два входа в алгоритм, один из которых представляет собой 24-битный IV (который также добавляется к окончательному зашифрованному тексту в виде открытого текста), а другой - ключ WEP. При попытке взломать эту модель безопасности (WEP) приходится собирать большое количество беспроводныхdata frames (большое количество кадров до тех пор, пока не будет найден кадр с повторяющимся значением вектора IV).

Предполагая, что для WEP, IV имеет 24 бита. Это означает, что это может быть любое число от двух кадров (если вам повезет) до 2 24 + 1 (вы собираете каждое возможное значение IV, а затем уже следующий кадр должен быть дубликатом). По своему опыту могу сказать, что в довольно загруженной беспроводной локальной сети (около 3 клиентов постоянно отправляют трафик) получение достаточного количества кадров, взлома шифрования и получения значения PSK занимает 5-10 минут. .

Эта уязвимость присутствует только в WEP. В модели безопасности WPA используется протокол TKIP, который решает проблему слабого IV, увеличивая его размер с 24 до 48 бит и внося в схему другие улучшения безопасности. Эти модификации сделали алгоритм WPA более безопасным и уязвимым для взлома.