Penetrationstests - Methode

Penetrationstests sind eine Kombination von Techniken, die verschiedene Probleme der Systeme berücksichtigen und Tests durchführen, analysieren und Lösungen geben. Es basiert auf einem strukturierten Verfahren, das schrittweise Penetrationstests durchführt.

In diesem Kapitel werden verschiedene Schritte oder Phasen der Penetrationstestmethode beschrieben.

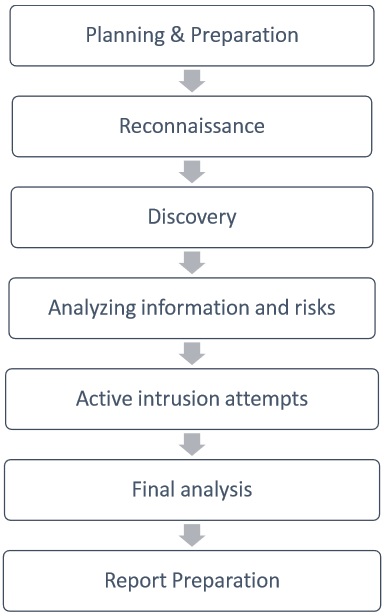

Schritte der Penetrationstestmethode

Das Folgende sind die sieben Schritte des Penetrationstests -

Planung & Vorbereitung

Planung und Vorbereitung beginnen mit der Definition der Ziele und Vorgaben der Penetrationstests.

Der Kunde und der Tester definieren gemeinsam die Ziele, sodass beide Parteien die gleichen Ziele und das gleiche Verständnis haben. Die gemeinsamen Ziele von Penetrationstests sind -

- Ermittlung der Sicherheitsanfälligkeit und Verbesserung der Sicherheit der technischen Systeme.

- Lassen Sie die IT-Sicherheit von einem externen Dritten bestätigen.

- Erhöhen Sie die Sicherheit der Organisations- / Personalinfrastruktur.

Aufklärung

Die Aufklärung beinhaltet eine Analyse der vorläufigen Informationen. Oft hat ein Tester nur die vorläufigen Informationen, dh eine IP-Adresse oder einen IP-Adressblock. Der Tester analysiert zunächst die verfügbaren Informationen und fordert bei Bedarf weitere Informationen wie Systembeschreibungen, Netzwerkpläne usw. vom Client an. Dieser Schritt ist der passive Penetrationstest, eine Art. Das einzige Ziel ist es, eine vollständige und detaillierte Information über die Systeme zu erhalten.

Entdeckung

In diesem Schritt verwendet ein Penetrationstester höchstwahrscheinlich die automatisierten Tools, um Ziel-Assets auf Schwachstellen zu scannen. Diese Tools verfügen normalerweise über eigene Datenbanken mit Details zu den neuesten Sicherheitsanfälligkeiten. Tester entdecken jedoch

Network Discovery - Wie das Erkennen zusätzlicher Systeme, Server und anderer Geräte.

Host Discovery - Ermittelt offene Ports an diesen Geräten.

Service Interrogation - Es fragt Ports ab, um die tatsächlichen Dienste zu ermitteln, die auf ihnen ausgeführt werden.

Informationen und Risiken analysieren

In diesem Schritt analysiert und bewertet der Tester die vor den Testschritten gesammelten Informationen, um dynamisch in das System einzudringen. Aufgrund der größeren Anzahl von Systemen und der Größe der Infrastruktur ist dies äußerst zeitaufwändig. Bei der Analyse berücksichtigt der Tester die folgenden Elemente:

Die definierten Ziele des Penetrationstests.

Die potenziellen Risiken für das System.

Die geschätzte Zeit, die zur Bewertung potenzieller Sicherheitslücken für die anschließenden aktiven Penetrationstests erforderlich ist.

Aus der Liste der identifizierten Systeme kann der Tester jedoch nur diejenigen testen, die potenzielle Schwachstellen enthalten.

Aktive Intrusionsversuche

Dies ist der wichtigste Schritt, der mit der gebotenen Sorgfalt durchgeführt werden muss. Dieser Schritt beinhaltet das Ausmaß, in dem die potenziellen Schwachstellen, die im Erkennungsschritt identifiziert wurden, die tatsächlichen Risiken aufweisen. Dieser Schritt muss ausgeführt werden, wenn eine Überprüfung potenzieller Schwachstellen erforderlich ist. Bei Systemen mit sehr hohen Integritätsanforderungen müssen potenzielle Schwachstellen und Risiken sorgfältig abgewogen werden, bevor kritische Bereinigungsverfahren durchgeführt werden.

Endgültige Analyse

Dieser Schritt berücksichtigt in erster Linie alle bis zu diesem Zeitpunkt durchgeführten (oben diskutierten) Schritte und eine Bewertung der vorhandenen Schwachstellen in Form potenzieller Risiken. Darüber hinaus empfiehlt der Tester, die Schwachstellen und Risiken zu beseitigen. Vor allem muss der Tester die Transparenz der Tests und die von ihm offenbarten Schwachstellen sicherstellen.

Berichtsvorbereitung

Die Berichtserstellung muss mit allgemeinen Testverfahren beginnen, gefolgt von einer Analyse der Schwachstellen und Risiken. Die hohen Risiken und kritischen Schwachstellen müssen Prioritäten haben und dann von der niedrigeren Ordnung gefolgt werden.

Bei der Dokumentation des Abschlussberichts müssen jedoch die folgenden Punkte berücksichtigt werden:

- Gesamtübersicht der Penetrationstests.

- Details zu jedem Schritt und die während des Stifttests gesammelten Informationen.

- Details zu allen entdeckten Schwachstellen und Risiken.

- Einzelheiten zur Reinigung und Befestigung der Systeme.

- Vorschläge für die zukünftige Sicherheit.