Penetrationstests Vs. Verletzlichkeit

Im Allgemeinen werden diese beiden Begriffe, dh Penetrationstests und Schwachstellenbewertung, von vielen Menschen austauschbar verwendet, entweder aufgrund von Missverständnissen oder aufgrund von Marketing-Hype. Beide Begriffe unterscheiden sich jedoch hinsichtlich ihrer Ziele und anderer Mittel. Bevor wir jedoch die Unterschiede beschreiben, wollen wir zunächst beide Begriffe einzeln verstehen.

Penetrationstests

Penetrationstests replizieren die Aktionen eines externen oder / und internen Cyber-Angreifers, die die Informationssicherheit beeinträchtigen und die wertvollen Daten hacken oder das normale Funktionieren des Unternehmens stören sollen. Mit Hilfe fortschrittlicher Werkzeuge und Techniken kann ein Penetrationstester (auch bekannt alsethical hacker) bemüht sich, kritische Systeme zu kontrollieren und Zugang zu sensiblen Daten zu erhalten.

Schwachstellenanalyse

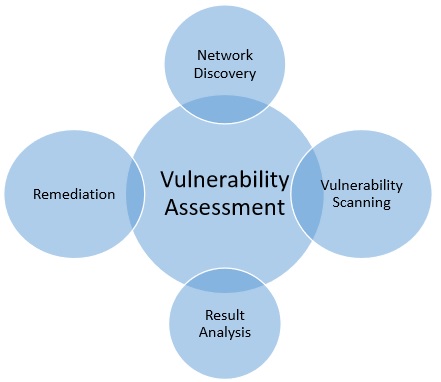

Andererseits ist eine Schwachstellenbewertung die Technik zum Identifizieren (Erkennen) und Messen von Sicherheitslücken (Scannen) in einer bestimmten Umgebung. Es handelt sich um eine umfassende Bewertung der Informationssicherheitsposition (Ergebnisanalyse). Darüber hinaus werden die potenziellen Schwachstellen identifiziert und die geeigneten Minderungsmaßnahmen (Abhilfemaßnahmen) bereitgestellt, um diese Schwachstellen entweder zu beseitigen oder unter das Risikoniveau zu senken.

Das folgende Diagramm fasst die Schwachstellenbewertung zusammen -

Die folgende Tabelle zeigt die grundlegenden Unterschiede zwischen Penetrationstests und Schwachstellenbewertungen.

| Penetrationstests | Schwachstellenbewertungen |

|---|---|

| Bestimmt den Umfang eines Angriffs. | Erstellt ein Verzeichnis von Assets und Ressourcen in einem bestimmten System. |

| Testet die Erfassung sensibler Daten. | Entdeckt die potenziellen Bedrohungen für jede Ressource. |

| Sammelt gezielte Informationen und / oder inspiziert das System. | Ordnet den verfügbaren Ressourcen quantifizierbaren Wert und Bedeutung zu. |

| Bereinigt das System und gibt einen Abschlussbericht. | Versuche, die potenziellen Schwachstellen wertvoller Ressourcen zu mindern oder zu beseitigen. |

| Es ist nicht aufdringlich, Dokumentation und Umweltprüfung und -analyse. | Umfassende Analyse und Überprüfung des Zielsystems und seiner Umgebung. |

| Es ist ideal für physische Umgebungen und Netzwerkarchitekturen. | Es ist ideal für Laborumgebungen. |

| Es ist für kritische Echtzeitsysteme gedacht. | Es ist für unkritische Systeme gedacht. |

Welche Option ist ideal zum Üben?

Beide Methoden haben unterschiedliche Funktionen und Ansätze, daher hängt dies von der Sicherheitsposition des jeweiligen Systems ab. Aufgrund des grundlegenden Unterschieds zwischen Penetrationstests und Schwachstellenbewertung ist die zweite Technik gegenüber der ersten vorteilhafter.

Die Schwachstellenbewertung identifiziert die Schwachstellen und gibt eine Lösung, um sie zu beheben. Auf der anderen Seite beantworten Penetrationstests nur die Frage: "Kann jemand die Systemsicherheit einbrechen und wenn ja, welchen Schaden kann er anrichten?"

Darüber hinaus versucht eine Schwachstellenbewertung, das Sicherheitssystem zu verbessern, und entwickelt ein ausgereifteres, integriertes Sicherheitsprogramm. Andererseits gibt ein Penetrationstest nur ein Bild von der Wirksamkeit Ihres Sicherheitsprogramms.

Wie wir hier gesehen haben, ist die Schwachstellenbewertung vorteilhafter und liefert im Vergleich zu Penetrationstests ein besseres Ergebnis. Experten schlagen jedoch vor, dass beide Techniken als Teil des Sicherheitsmanagementsystems routinemäßig durchgeführt werden sollten, um eine perfekt gesicherte Umgebung zu gewährleisten.