Penetrationstests - Kurzanleitung

Was ist Penetrationstest?

Penetrationstests sind eine Art von Sicherheitstests, mit denen die Unsicherheit einer Anwendung getestet wird. Es wird durchgeführt, um das Sicherheitsrisiko zu ermitteln, das im System vorhanden sein kann.

Wenn ein System nicht gesichert ist, kann jeder Angreifer dieses System stören oder autorisierten Zugriff darauf erhalten. Das Sicherheitsrisiko ist normalerweise ein versehentlicher Fehler, der beim Entwickeln und Implementieren der Software auftritt. Zum Beispiel Konfigurationsfehler, Designfehler und Softwarefehler usw.

Warum sind Penetrationstests erforderlich?

Penetrationstests bewerten normalerweise die Fähigkeit eines Systems, seine Netzwerke, Anwendungen, Endpunkte und Benutzer vor externen oder internen Bedrohungen zu schützen. Es wird auch versucht, die Sicherheitskontrollen zu schützen, und es wird nur autorisierter Zugriff sichergestellt.

Penetrationstests sind unerlässlich, weil -

Es identifiziert eine Simulationsumgebung, dh wie ein Eindringling das System angreifen kann white hat attack.

Es hilft, schwache Bereiche zu finden, in denen ein Eindringling angreifen kann, um Zugriff auf die Funktionen und Daten des Computers zu erhalten.

Es unterstützt zu vermeiden black hat attack und schützt die Originaldaten.

Es schätzt das Ausmaß des Angriffs auf potenzielle Unternehmen.

Es liefert Hinweise darauf, warum es wichtig ist, die Investitionen in den Sicherheitsaspekt der Technologie zu erhöhen

Wann sollten Penetrationstests durchgeführt werden?

Penetrationstests sind ein wesentliches Merkmal, das regelmäßig durchgeführt werden muss, um die Funktion eines Systems sicherzustellen. Darüber hinaus sollte es immer dann durchgeführt werden, wenn -

- Das Sicherheitssystem entdeckt neue Bedrohungen durch Angreifer.

- Sie fügen eine neue Netzwerkinfrastruktur hinzu.

- Sie aktualisieren Ihr System oder installieren neue Software.

- Sie verlegen Ihr Büro.

- Sie richten ein neues Endbenutzerprogramm / eine neue Endbenutzerrichtlinie ein.

Wie vorteilhaft sind Penetrationstests?

Penetrationstests bieten die folgenden Vorteile:

Enhancement of the Management System- Es enthält detaillierte Informationen zu den Sicherheitsbedrohungen. Darüber hinaus wird der Grad der Sicherheitslücken kategorisiert und es wird vorgeschlagen, welche anfälliger und welche weniger anfällig ist. So können Sie Ihr Sicherheitssystem einfach und genau verwalten, indem Sie die Sicherheitsressourcen entsprechend zuweisen.

Avoid Fines- Penetrationstests halten die wichtigsten Aktivitäten Ihres Unternehmens auf dem neuesten Stand und entsprechen dem Auditsystem. Penetrationstests schützen Sie also vor Geldstrafen.

Protection from Financial Damage- Ein einfacher Verstoß gegen das Sicherheitssystem kann Schäden in Millionenhöhe verursachen. Penetrationstests können Ihr Unternehmen vor solchen Schäden schützen.

Customer Protection- Ein Verstoß gegen die Daten eines einzelnen Kunden kann sowohl großen finanziellen Schaden als auch Reputationsschäden verursachen. Es schützt die Organisationen, die mit den Kunden umgehen, und hält ihre Daten intakt.

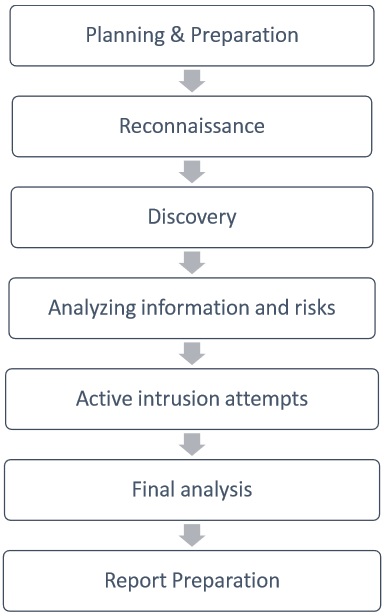

Penetrationstests sind eine Kombination von Techniken, die verschiedene Probleme der Systeme berücksichtigen und testen, analysieren und Lösungen geben. Es basiert auf einem strukturierten Verfahren, das schrittweise Penetrationstests durchführt.

In diesem Kapitel werden verschiedene Schritte oder Phasen der Penetrationstestmethode beschrieben.

Schritte der Penetrationstestmethode

Das Folgende sind die sieben Schritte des Penetrationstests -

Planung & Vorbereitung

Planung und Vorbereitung beginnen mit der Definition der Ziele und Vorgaben der Penetrationstests.

Der Kunde und der Tester definieren gemeinsam die Ziele, sodass beide Parteien die gleichen Ziele und das gleiche Verständnis haben. Die gemeinsamen Ziele von Penetrationstests sind -

- Ermittlung der Sicherheitsanfälligkeit und Verbesserung der Sicherheit der technischen Systeme.

- Lassen Sie die IT-Sicherheit von einem externen Dritten bestätigen.

- Erhöhen Sie die Sicherheit der Organisations- / Personalinfrastruktur.

Aufklärung

Die Aufklärung beinhaltet eine Analyse der vorläufigen Informationen. Oft hat ein Tester nur die vorläufigen Informationen, dh eine IP-Adresse oder einen IP-Adressblock. Der Tester analysiert zunächst die verfügbaren Informationen und fordert bei Bedarf weitere Informationen wie Systembeschreibungen, Netzwerkpläne usw. vom Client an. Dieser Schritt ist der passive Penetrationstest, eine Art. Das einzige Ziel ist es, eine vollständige und detaillierte Information über die Systeme zu erhalten.

Entdeckung

In diesem Schritt verwendet ein Penetrationstester höchstwahrscheinlich die automatisierten Tools, um Ziel-Assets auf Schwachstellen zu scannen. Diese Tools verfügen normalerweise über eigene Datenbanken mit Details zu den neuesten Sicherheitsanfälligkeiten. Tester entdecken jedoch

Network Discovery - Wie das Erkennen zusätzlicher Systeme, Server und anderer Geräte.

Host Discovery - Ermittelt offene Ports an diesen Geräten.

Service Interrogation - Es fragt Ports ab, um die tatsächlichen Dienste zu ermitteln, die auf ihnen ausgeführt werden.

Informationen und Risiken analysieren

In diesem Schritt analysiert und bewertet der Tester die vor den Testschritten gesammelten Informationen, um dynamisch in das System einzudringen. Aufgrund der größeren Anzahl von Systemen und der Größe der Infrastruktur ist dies äußerst zeitaufwändig. Bei der Analyse berücksichtigt der Tester die folgenden Elemente:

Die definierten Ziele des Penetrationstests.

Die potenziellen Risiken für das System.

Die geschätzte Zeit, die zur Bewertung potenzieller Sicherheitslücken für die anschließenden aktiven Penetrationstests erforderlich ist.

Aus der Liste der identifizierten Systeme kann der Tester jedoch nur diejenigen testen, die potenzielle Schwachstellen enthalten.

Aktive Intrusionsversuche

Dies ist der wichtigste Schritt, der mit der gebotenen Sorgfalt durchgeführt werden muss. Dieser Schritt beinhaltet das Ausmaß, in dem die potenziellen Schwachstellen, die im Erkennungsschritt identifiziert wurden, die tatsächlichen Risiken aufweisen. Dieser Schritt muss ausgeführt werden, wenn eine Überprüfung potenzieller Schwachstellen erforderlich ist. Bei Systemen mit sehr hohen Integritätsanforderungen müssen potenzielle Schwachstellen und Risiken sorgfältig abgewogen werden, bevor kritische Bereinigungsverfahren durchgeführt werden.

Endgültige Analyse

Dieser Schritt berücksichtigt in erster Linie alle bis dahin durchgeführten Schritte (siehe oben) und eine Bewertung der vorhandenen Schwachstellen in Form potenzieller Risiken. Darüber hinaus empfiehlt der Tester, die Schwachstellen und Risiken zu beseitigen. Vor allem muss der Tester die Transparenz der Tests und die von ihm offenbarten Schwachstellen sicherstellen.

Berichtsvorbereitung

Die Berichterstellung muss mit allgemeinen Testverfahren beginnen, gefolgt von einer Analyse der Schwachstellen und Risiken. Die hohen Risiken und kritischen Schwachstellen müssen Prioritäten haben und dann von der niedrigeren Ordnung gefolgt werden.

Bei der Dokumentation des Abschlussberichts müssen jedoch die folgenden Punkte berücksichtigt werden:

- Gesamtübersicht der Penetrationstests.

- Details zu jedem Schritt und die während des Stifttests gesammelten Informationen.

- Details zu allen entdeckten Schwachstellen und Risiken.

- Einzelheiten zur Reinigung und Befestigung der Systeme.

- Vorschläge für die zukünftige Sicherheit.

Im Allgemeinen werden diese beiden Begriffe, dh Penetrationstests und Schwachstellenbewertung, von vielen Menschen austauschbar verwendet, entweder aufgrund von Missverständnissen oder aufgrund von Marketing-Hype. Beide Begriffe unterscheiden sich jedoch hinsichtlich ihrer Ziele und anderer Mittel. Bevor wir jedoch die Unterschiede beschreiben, wollen wir zunächst beide Begriffe einzeln verstehen.

Penetrationstests

Penetrationstests replizieren die Aktionen eines externen oder / und internen Cyber-Angreifers, die die Informationssicherheit beeinträchtigen und die wertvollen Daten hacken oder die normale Funktionsweise des Unternehmens stören sollen. Mit Hilfe fortschrittlicher Werkzeuge und Techniken kann ein Penetrationstester (auch bekannt alsethical hacker) bemüht sich, kritische Systeme zu kontrollieren und Zugang zu sensiblen Daten zu erhalten.

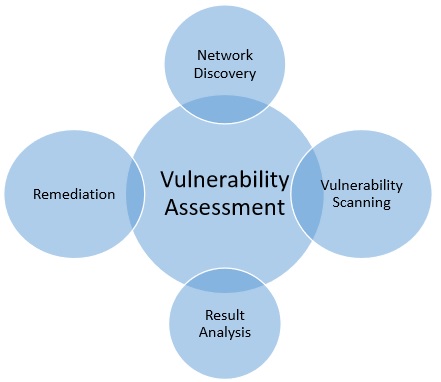

Schwachstellenanalyse

Andererseits ist eine Schwachstellenbewertung die Technik zum Identifizieren (Erkennen) und Messen von Sicherheitslücken (Scannen) in einer bestimmten Umgebung. Es ist eine umfassende Bewertung der Informationssicherheitsposition (Ergebnisanalyse). Darüber hinaus werden die potenziellen Schwachstellen identifiziert und die geeigneten Minderungsmaßnahmen (Abhilfemaßnahmen) bereitgestellt, um diese Schwachstellen entweder zu beseitigen oder unter das Risikoniveau zu senken.

Das folgende Diagramm fasst die Schwachstellenbewertung zusammen -

Die folgende Tabelle zeigt die grundlegenden Unterschiede zwischen Penetrationstests und Schwachstellenbewertungen.

| Penetrationstests | Schwachstellenbewertungen |

|---|---|

| Bestimmt den Umfang eines Angriffs. | Erstellt ein Verzeichnis von Assets und Ressourcen in einem bestimmten System. |

| Testet die Erfassung sensibler Daten. | Entdeckt die potenziellen Bedrohungen für jede Ressource. |

| Sammelt gezielte Informationen und / oder inspiziert das System. | Ordnet den verfügbaren Ressourcen quantifizierbaren Wert und Bedeutung zu. |

| Bereinigt das System und gibt einen Abschlussbericht. | Versuche, die potenziellen Schwachstellen wertvoller Ressourcen zu mindern oder zu beseitigen. |

| Es ist nicht aufdringlich, Dokumentation und Umweltprüfung und -analyse. | Umfassende Analyse und Überprüfung des Zielsystems und seiner Umgebung. |

| Es ist ideal für physische Umgebungen und Netzwerkarchitekturen. | Es ist ideal für Laborumgebungen. |

| Es ist für kritische Echtzeitsysteme gedacht. | Es ist für unkritische Systeme gedacht. |

Welche Option ist ideal zum Üben?

Beide Methoden haben unterschiedliche Funktionen und Ansätze, daher hängt dies von der Sicherheitsposition des jeweiligen Systems ab. Aufgrund des grundlegenden Unterschieds zwischen Penetrationstests und Schwachstellenbewertung ist die zweite Technik gegenüber der ersten vorteilhafter.

Die Schwachstellenbewertung identifiziert die Schwachstellen und gibt eine Lösung, um sie zu beheben. Auf der anderen Seite beantworten Penetrationstests nur die Frage: "Kann jemand die Systemsicherheit einbrechen und wenn ja, welchen Schaden kann er anrichten?"

Darüber hinaus versucht eine Schwachstellenbewertung, das Sicherheitssystem zu verbessern, und entwickelt ein ausgereifteres, integriertes Sicherheitsprogramm. Andererseits gibt ein Penetrationstest nur ein Bild von der Wirksamkeit Ihres Sicherheitsprogramms.

Wie wir hier gesehen haben, ist die Schwachstellenbewertung vorteilhafter und liefert im Vergleich zu Penetrationstests ein besseres Ergebnis. Experten schlagen jedoch vor, dass beide Techniken als Teil des Sicherheitsmanagementsystems routinemäßig durchgeführt werden sollten, um eine perfekt gesicherte Umgebung zu gewährleisten.

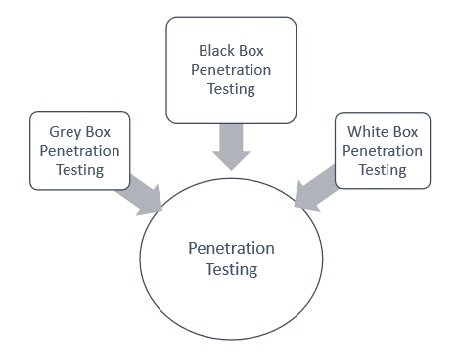

Die Art der Penetrationstests hängt normalerweise vom Umfang und den organisatorischen Wünschen und Anforderungen ab. In diesem Kapitel werden verschiedene Arten von Penetrationstests erläutert. Es ist auch bekannt alsPen Testing.

Arten von Pen-Tests

Im Folgenden sind die wichtigsten Arten von Stifttests aufgeführt:

- Black-Box-Penetrationstests

- White-Box-Penetrationstests

- Gray Box Penetrationstests

Lassen Sie uns zum besseren Verständnis jeden einzelnen im Detail besprechen -

Black-Box-Penetrationstests

Beim Black-Box-Penetrationstest hat der Tester keine Ahnung, welche Systeme er testen wird. Er ist daran interessiert, Informationen über das Zielnetzwerk oder -system zu sammeln. Beispielsweise weiß ein Tester bei diesen Tests nur, was das erwartete Ergebnis sein soll, und er weiß nicht, wie die Ergebnisse ankommen. Er prüft keine Programmiercodes.

Vorteile von Black-Box-Penetrationstests

Es hat folgende Vorteile:

Der Tester muss nicht unbedingt ein Experte sein, da er keine spezifischen Sprachkenntnisse erfordert

Der Tester überprüft Widersprüche im tatsächlichen System und in den Spezifikationen

Der Test wird im Allgemeinen mit der Perspektive eines Benutzers durchgeführt, nicht des Designers

Nachteile von Black-Box-Penetrationstests

Seine Nachteile sind -

Insbesondere sind solche Testfälle schwer zu entwerfen.

Möglicherweise lohnt es sich nicht, falls der Designer bereits einen Testfall durchgeführt hat.

Es führt nicht alles.

White-Box-Penetrationstests

Dies ist ein umfassender Test, da dem Tester eine ganze Reihe von Informationen über die Systeme und / oder das Netzwerk wie Schema, Quellcode, Betriebssystemdetails, IP-Adresse usw. zur Verfügung gestellt wurden. Dies wird normalerweise als Simulation eines Angriffs durch einen angesehen interne Quelle. Es ist auch als Struktur-, Glasbox-, Clearbox- und Open-Box-Test bekannt.

White-Box-Penetrationstests untersuchen die Codeabdeckung und führen Datenflusstests, Pfadtests, Schleifentests usw. durch.

Vorteile von White-Box-Penetrationstests

Es bietet folgende Vorteile:

Es stellt sicher, dass alle unabhängigen Pfade eines Moduls ausgeübt wurden.

Es stellt sicher, dass alle logischen Entscheidungen zusammen mit ihrem wahren und falschen Wert überprüft wurden.

Es erkennt die Tippfehler und führt eine Syntaxprüfung durch.

Es werden die Entwurfsfehler gefunden, die möglicherweise aufgrund des Unterschieds zwischen dem logischen Ablauf des Programms und der tatsächlichen Ausführung aufgetreten sind.

Gray Box Penetrationstests

Bei dieser Art von Tests liefert ein Tester normalerweise teilweise oder begrenzte Informationen über die internen Details des Programms eines Systems. Dies kann als Angriff eines externen Hackers angesehen werden, der unrechtmäßigen Zugriff auf die Netzwerkinfrastrukturdokumente eines Unternehmens erhalten hat.

Vorteile von Gray-Box-Penetrationstests

Es hat folgende Vorteile:

Da der Tester keinen Zugriff auf den Quellcode benötigt, ist er nicht aufdringlich und unvoreingenommen

Da es einen deutlichen Unterschied zwischen einem Entwickler und einem Tester gibt, besteht das geringste Risiko für persönliche Konflikte

Sie müssen keine internen Informationen zu den Programmfunktionen und anderen Vorgängen bereitstellen

Bereiche von Penetrationstests

Penetrationstests werden normalerweise in den folgenden drei Bereichen durchgeführt:

Network Penetration Testing- Bei diesen Tests muss die physische Struktur eines Systems getestet werden, um die Sicherheitsanfälligkeit und das Risiko zu ermitteln, die die Sicherheit in einem Netzwerk gewährleisten. In der Netzwerkumgebung erkennt ein Tester Sicherheitslücken beim Entwurf, der Implementierung oder dem Betrieb des Netzwerks des jeweiligen Unternehmens / der jeweiligen Organisation. Die Geräte, die von einem Tester getestet werden, können Computer, Modems oder sogar RAS-Geräte usw. Sein

Application Penetration Testing- Bei diesem Test muss die logische Struktur des Systems getestet werden. Es handelt sich um eine Angriffssimulation, mit der die Effizienz der Sicherheitskontrollen einer Anwendung durch Identifizieren von Schwachstellen und Risiken sichtbar gemacht werden soll. Die Firewall und andere Überwachungssysteme werden zum Schutz des Sicherheitssystems verwendet. Manchmal sind jedoch gezielte Tests erforderlich, insbesondere wenn Datenverkehr durch die Firewall geleitet werden darf.

The response or workflow of the system- Dies ist der dritte Bereich, der getestet werden muss. Social Engineering sammelt Informationen zur menschlichen Interaktion, um Informationen über eine Organisation und ihre Computer zu erhalten. Es ist vorteilhaft, die Fähigkeit der jeweiligen Organisation zu testen, den unbefugten Zugriff auf ihre Informationssysteme zu verhindern. Ebenso ist dieser Test ausschließlich für den Workflow der Organisation / Firma konzipiert.

Sowohl manuelle Penetrationstests als auch automatisierte Penetrationstests werden zum gleichen Zweck durchgeführt. Der einzige Unterschied zwischen ihnen ist die Art und Weise, wie sie durchgeführt werden. Wie der Name schon sagt, werden manuelle Penetrationstests von Menschen (Experten auf diesem Gebiet) und automatisierte Penetrationstests von der Maschine selbst durchgeführt.

In diesem Kapitel lernen Sie das Konzept, die Unterschiede und die Anwendbarkeit beider Begriffe kennen.

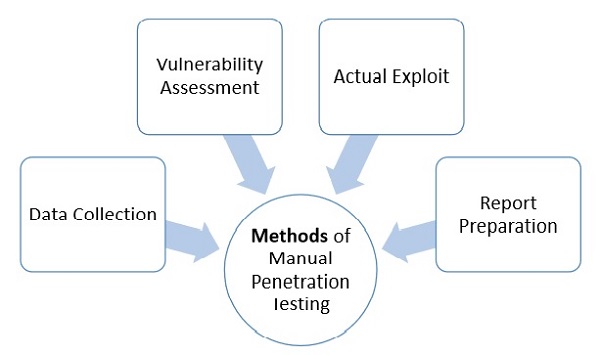

Was ist ein manueller Penetrationstest?

Manuelle Penetrationstests sind Tests, die von Menschen durchgeführt werden. Bei solchen Tests wird die Verwundbarkeit und das Risiko einer Maschine von einem erfahrenen Ingenieur getestet.

Im Allgemeinen führen Testingenieure die folgenden Methoden durch:

Data Collection- Die Datenerfassung spielt beim Testen eine Schlüsselrolle. Man kann Daten entweder manuell sammeln oder Tooldienste (wie Webseiten-Quellcode-Analysetechniken usw.) verwenden, die online frei verfügbar sind. Diese Tools helfen beim Sammeln von Informationen wie Tabellennamen, DB-Versionen, Datenbank, Software, Hardware oder sogar über verschiedene Plugins von Drittanbietern usw.

Vulnerability Assessment - Sobald die Daten erfasst sind, können die Tester die Sicherheitslücke identifizieren und entsprechende Präventionsmaßnahmen ergreifen.

Actual Exploit - Dies ist eine typische Methode, mit der ein erfahrener Tester einen Angriff auf ein Zielsystem startet und das Angriffsrisiko ebenfalls verringert.

Report Preparation- Sobald die Penetration abgeschlossen ist, erstellt der Tester einen Abschlussbericht, der alles über das System beschreibt. Schließlich wird der Bericht analysiert, um Korrekturmaßnahmen zum Schutz des Zielsystems zu ergreifen.

Arten von manuellen Penetrationstests

Manuelle Penetrationstests werden normalerweise auf zwei Arten kategorisiert:

Focused Manual Penetration Testing- Es ist eine sehr fokussierte Methode, die bestimmte Schwachstellen und Risiken testet. Automatisierte Penetrationstests können diese Tests nicht durchführen. Dies wird nur von menschlichen Experten durchgeführt, die bestimmte Anwendungsschwachstellen in den angegebenen Domänen untersuchen.

Comprehensive Manual Penetration Testing- Durch Testen ganzer miteinander verbundener Systeme werden alle Arten von Risiken und Schwachstellen identifiziert. Die Funktion dieses Tests ist jedoch situativer, z. B. die Untersuchung, ob mehrere Fehler mit geringerem Risiko zu einem anfälligeren Angriffsszenario führen können

Was ist ein automatisierter Penetrationstest?

Automatisierte Penetrationstests sind viel schneller, effizienter, einfacher und zuverlässiger und testen automatisch die Verwundbarkeit und das Risiko einer Maschine. Diese Technologie erfordert keinen erfahrenen Ingenieur, sondern kann von jeder Person ausgeführt werden, die über die geringsten Kenntnisse auf diesem Gebiet verfügt.

Werkzeuge für automatisierte Penetrationstests sind Nessus, Metasploit, OpenVAs, Backtract (Serie 5) usw. Dies sind sehr effiziente Werkzeuge, die die Effizienz und Bedeutung von Penetrationstests verändert haben.

Die folgende Tabelle zeigt jedoch den grundlegenden Unterschied zwischen manuellen und automatisierten Penetrationstests.

| Manuelle Penetrationstests | Automatisierte Penetrationstests |

|---|---|

| Für die Durchführung des Tests ist ein erfahrener Ingenieur erforderlich. | Es ist automatisiert, so dass auch ein Lernender den Test durchführen kann. |

| Für das Testen sind verschiedene Tools erforderlich. | Es hat integrierte Werkzeuge, die alles von außen erfordern. |

| Bei dieser Art von Tests können die Ergebnisse von Test zu Test variieren. | Es hat ein festes Ergebnis. |

| Dieser Test erfordert, dass der Tester den Speicher bereinigt. | Es tut nicht. |

| Es ist erschöpfend und zeitaufwändig. | Es ist effizienter und schneller. |

| Es hat zusätzliche Vorteile: Wenn ein Experte einen Pen-Test durchführt, kann er besser analysieren und überlegen, was ein Hacker denken und wo er angreifen kann. Daher kann er Sicherheit entsprechend setzen. | Es kann die Situation nicht analysieren. |

| Je nach Anforderung kann ein Experte mehrere Tests durchführen. | Es kann nicht. |

| Für kritische Zustände ist es zuverlässiger. | Es ist nicht. |

Penetrationstests bestehen normalerweise aus dem Sammeln von Informationen, Schwachstellen- und Risikoanalysen, Schwachstellen-Exploits und der Erstellung von Abschlussberichten.

Es ist auch wichtig, die Funktionen verschiedener Werkzeuge zu kennen, die bei Penetrationstests verfügbar sind. Dieses Kapitel enthält Informationen und Einblicke zu diesen Funktionen.

Was sind Penetrationstest-Tools?

In der folgenden Tabelle sind einige der wichtigsten Penetrationswerkzeuge zusammengefasst und ihre Funktionen dargestellt.

| Werkzeugname | Zweck | Portabilität | Erwartete Kosten |

|---|---|---|---|

| Hping | Port-Scannen Remote OC Fingerprinting |

Linux, NetBSD, FreeBSD, OpenBSD, |

Kostenlos |

| Nmap | Netzwerk-Scannen Port-Scannen Betriebssystemerkennung |

Linux, Windows, FreeBSD, OS X, HP-UX, NetBSD, Sun, OpenBSD, Solaris, IRIX, Mac usw. | Kostenlos |

| SuperScan | Führt Abfragen aus, einschließlich Ping, Whois, Hostnamensuche usw. Erkennt offene UDP / TCP-Ports und ermittelt, welche Dienste auf diesen Ports ausgeführt werden. |

Windows 2000 / XP / Vista / 7 | Kostenlos |

| p0f | Os Fingerabdruck Firewall-Erkennung |

Linux, FreeBSD, NetBSD, OpenBSD, Mac OS X, Solaris, Windows und AIX | Kostenlos |

| Xprobe | Remote Active OS Fingerprinting Port-Scannen TCP-Fingerabdruck |

Linux | Kostenlos |

| Httprint | SSL-Erkennung von Webserver-Fingerabdrücken Erkennen Sie webfähige Geräte (z. B. drahtlose Zugangspunkte, Switches, Modems, Router). |

Linux, Mac OS X, FreeBSD, Win32 (Befehlszeile & GUI | Kostenlos |

| Nessus | Erkennen Sie Schwachstellen, mit denen Remote-Cracker vertrauliche Daten steuern und darauf zugreifen können | Mac OS X, Linux, FreeBSD, Apple, Oracle Solaris, Windows | Kostenlose bis limitierte Auflage |

| GFI LANguard | Erkennen Sie Netzwerkschwachstellen | Windows Server 2003/2008, Windows 7 Ultimate / Vista, Windows 2000 Professional, Business / XP, Server 2000/2003/2008 | Nur Testversion kostenlos |

| Scanner ausgeben | Erkennen Sie Netzwerkschwachstellen | Windows 2000 Professional mit SP4, Windows Server 2003 Standard mit SO1, Windows XP Professional mit SP1a | Nur Testversion kostenlos |

| Shadow Security Scanner | Erkennen Sie Netzwerkschwachstellen, überwachen Sie Proxy- und LDAP-Server | Windows aber Scan-Server auf jeder Plattform gebaut | Nur Testversion kostenlos |

| Metasploit Framework | Entwickeln und Ausführen von Exploit-Code für ein Remote-Ziel Testen Sie die Sicherheitsanfälligkeit von Computersystemen |

Alle Versionen von Unix und Windows | Kostenlos |

| Brutus | Telnet-, FTP- und http-Passwort-Cracker | Windows 9x / NT / 2000 | Kostenlos |

Computersysteme und zugehörige Netzwerke bestehen normalerweise aus einer großen Anzahl von Geräten, und die meisten von ihnen spielen eine wichtige Rolle bei der Durchführung von Gesamtarbeiten und Geschäften des jeweiligen Systems. Ein kleiner Fehler zu jedem Zeitpunkt und an jedem Teil dieser Geräte kann Ihrem Unternehmen großen Schaden zufügen. Daher sind alle von ihnen anfällig für Risiken und müssen ordnungsgemäß gesichert werden.

Was ist ein Infrastruktur-Penetrationstest?

Das Testen der Infrastrukturpenetration umfasst alle internen Computersysteme, zugehörigen externen Geräte, Internet-Netzwerke, Cloud- und Virtualisierungstests.

Unabhängig davon, ob Sie in Ihrem internen Unternehmensnetzwerk oder in der Öffentlichkeit versteckt sind, besteht immer die Möglichkeit, dass ein Angreifer eine Hebelwirkung nutzen kann, die Ihrer Infrastruktur schaden kann. Es ist also besser, im Voraus sicher zu sein, als es später zu bereuen.

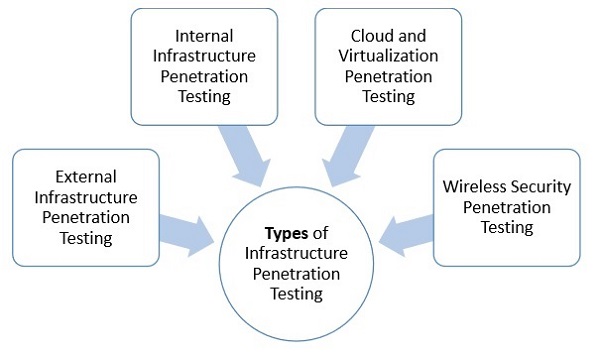

Arten von Infrastruktur-Penetrationstests

Im Folgenden sind die wichtigsten Arten von Infrastruktur-Penetrationstests aufgeführt:

- Penetrationstests für externe Infrastrukturen

- Penetrationstests für die interne Infrastruktur

- Penetrationstests für Cloud und Virtualisierung

- Wireless Security Penetration Testing

Testen der externen Infrastruktur

Der Penetrationstest, der auf die externe Infrastruktur abzielt, ermittelt, was ein Hacker mit Ihren Netzwerken tun kann, die über das Internet leicht zugänglich sind.

Bei diesen Tests repliziert ein Tester normalerweise die gleichen Angriffe, die die Hacker ausführen können, indem er die Sicherheitslücken in Ihrer externen Infrastruktur findet und abbildet.

Die Nutzung von Penetrationstests für externe Infrastrukturen bietet verschiedene Vorteile:

Identifiziert die Fehler in der Firewall-Konfiguration, die missbraucht werden könnten

Findet heraus, wie ein Angreifer Informationen aus Ihrem System herausgeben kann

Schlägt vor, wie diese Probleme behoben werden können

Erstellt einen umfassenden Bericht, in dem das Sicherheitsrisiko der Grenznetze hervorgehoben wird, und schlägt Lösungen vor

Gewährleistet die Gesamteffizienz und Produktivität Ihres Unternehmens

Penetrationstests für die interne Infrastruktur

Aufgrund einiger kleinerer Sicherheitslücken begehen Hacker in großen Organisationen illegal Betrug. Mit internen Infrastruktur-Penetrationstests kann ein Tester die Möglichkeit einer Sicherheit identifizieren und bei welchem Mitarbeiter ist dieses Problem aufgetreten.

Interne Infrastruktur-Penetrationstests profitieren davon -

Identifiziert, wie ein interner Angreifer selbst eine geringfügige Sicherheitslücke ausnutzen kann.

Identifiziert das potenzielle Geschäftsrisiko und den Schaden, den ein interner Angreifer verursachen kann.

Verbessert die Sicherheitssysteme der internen Infrastruktur.

Erstellt einen umfassenden Bericht mit Einzelheiten zu den Sicherheitsrisiken interner Netzwerke sowie einem detaillierten Aktionsplan für den Umgang damit.

Penetrationstests für Cloud und Virtualisierung

Wenn Sie einen öffentlichen Server oder Wave-Space kaufen, erhöht sich das Risiko von Datenverletzungen erheblich. Darüber hinaus ist es schwierig, den Angreifer in einer Cloud-Umgebung zu identifizieren. Ein Angreifer kann auch das Hosting einer Cloud-Einrichtung kaufen, um Zugriff auf Ihre neuen Cloud-Daten zu erhalten.

Tatsächlich wird der größte Teil des Cloud-Hostings in einer virtuellen Infrastruktur implementiert, wodurch das Virtualisierungsrisiko besteht, auf das ein Angreifer problemlos zugreifen kann.

Penetrationstests für Cloud und Virtualisierung bieten folgende Vorteile:

Erkennt die realen Risiken in der virtuellen Umgebung und schlägt die Methoden und Kosten zur Behebung der Bedrohungen und Mängel vor.

Bietet Richtlinien und einen Aktionsplan zur Lösung des Problems / der Probleme.

Verbessert das gesamte Schutzsystem.

Erstellt einen umfassenden Sicherheitssystembericht über Cloud Computing und Virtualisierung, umreißt Sicherheitslücken, Ursachen und mögliche Lösungen.

Wireless Security Penetration Testing

Die drahtlose Technologie Ihres Laptops und anderer Geräte bietet einen einfachen und flexiblen Zugriff auf verschiedene Netzwerke. Die leicht zugängliche Technologie ist anfällig für einzigartige Risiken. Die physische Sicherheit kann nicht zur Einschränkung des Netzwerkzugriffs verwendet werden. Ein Angreifer kann vom entfernten Standort aus hacken. Daher sind für Ihr Unternehmen / Ihre Organisation drahtlose Sicherheitsdurchdringungstests erforderlich.

Die folgenden Gründe sprechen für drahtlose Technologie:

Um das potenzielle Risiko zu ermitteln, das durch Ihre drahtlosen Geräte verursacht wird.

Bereitstellung von Richtlinien und eines Aktionsplans zum Schutz vor externen Bedrohungen.

Verbesserung des gesamten Sicherheitssystems.

Zur Erstellung eines umfassenden Sicherheitssystemberichts über das drahtlose Netzwerk, um Sicherheitslücken, Ursachen und mögliche Lösungen zu skizzieren.

Es geht darum, die wichtigsten Daten der Organisation zu schützen. Daher ist die Rolle eines Penetrationstesters sehr kritisch. Ein kleiner Fehler kann beide Parteien (Tester und seinen Kunden) gefährden.

In diesem Kapitel werden daher verschiedene Aspekte eines Penetrationstesters erläutert, einschließlich seiner Qualifikation, Erfahrung und Verantwortlichkeiten.

Qualifikation von Penetrationstestern

Dieser Test kann nur von einem qualifizierten Penetrationstester durchgeführt werden. Daher ist die Qualifikation eines Penetrationstesters sehr wichtig.

Entweder ein qualifizierter interner Experte oder ein qualifizierter externer Experte kann den Penetrationstest durchführen, bis sie organisatorisch unabhängig sind. Dies bedeutet, dass der Penetrationstester organisatorisch unabhängig von der Verwaltung der Zielsysteme sein muss. Wenn beispielsweise ein Drittunternehmen an der Installation, Wartung oder dem Support von Zielsystemen beteiligt ist, kann dieses Unternehmen keine Penetrationstests durchführen.

Hier sind einige Richtlinien, die Ihnen beim Anrufen eines Penetrationstesters helfen.

Zertifizierung

Eine zertifizierte Person kann Penetrationstests durchführen. Die vom Tester gehaltene Zertifizierung ist ein Hinweis auf seine Fähigkeiten und die Kompetenz eines fähigen Penetrationstesters.

Im Folgenden finden Sie wichtige Beispiele für die Zertifizierung von Penetrationstests:

Zertifizierter ethischer Hacker (CEH).

Offensive Security Certified Professional (OSCP).

CREST Penetration Testing-Zertifizierungen.

Zertifizierung des IT Health Check Service der Communication Electronic Security Group (CESG).

GIAC-Zertifizierungen (Global Information Assurance Certification), z. B. GPEN (GIAC Certified Penetration Tester), GWAPT (GIAC Web Application Penetration Tester), GXPN (Advance Penetration Tester) und GIAC Exploit Researcher.

Vergangene Erfahrung

Die folgenden Fragen helfen Ihnen bei der Einstellung eines effektiven Penetrationstesters:

Wie viele Jahre Erfahrung hat der Penetrationstester?

Ist er ein unabhängiger Penetrationstester oder arbeitet er für eine Organisation?

Mit wie vielen Unternehmen arbeitete er als Penetrationstester?

Hat er Penetrationstests für eine Organisation durchgeführt, die eine ähnliche Größe und einen ähnlichen Umfang wie Ihre hat?

Welche Erfahrung hat der Penetrationstester? Zum Beispiel Durchführen von Netzwerkschicht-Penetrationstests usw.

Sie können auch andere Kunden, für die er gearbeitet hat, um die Referenz bitten.

Bei der Einstellung eines Penetrationstesters ist es wichtig, die Testerfahrung der Organisation, für die er (Tester) im vergangenen Jahr gearbeitet hat, zu bewerten, da sie sich auf die von ihm speziell in der Zielumgebung eingesetzten Technologien bezieht.

Darüber hinaus wird für komplexe Situationen und typische Kundenanforderungen empfohlen, die Fähigkeit eines Testers zu bewerten, mit ähnlichen Umgebungen in seinem früheren Projekt umzugehen.

Rolle eines Penetrationstesters

Ein Penetrationstester hat folgende Rollen:

Identifizieren Sie eine ineffiziente Zuordnung von Tools und Technologie.

Testen über interne Sicherheitssysteme hinweg.

Präzise Belichtung zum Schutz der kritischsten Daten.

Entdecken Sie wertvolles Wissen über Schwachstellen und Risiken in der gesamten Infrastruktur.

Berichterstattung und Priorisierung von Korrekturempfehlungen, um sicherzustellen, dass das Sicherheitsteam seine Zeit optimal nutzt und gleichzeitig die größten Sicherheitslücken schützt.

Es ist nicht erforderlich, dass ein erfahrener Penetrationstester einen guten Bericht schreiben kann, da das Schreiben eines Berichts über Penetrationstests eine Kunst ist, die separat erlernt werden muss.

Was ist das Schreiben von Berichten?

Bei Penetrationstests ist das Verfassen von Berichten eine umfassende Aufgabe, die Methodik, Verfahren, eine ordnungsgemäße Erläuterung des Berichtsinhalts und -designs, ein detailliertes Beispiel für einen Testbericht und die persönlichen Erfahrungen des Testers umfasst. Sobald der Bericht erstellt ist, wird er an die leitenden Angestellten und das technische Team der Zielorganisationen weitergegeben. Wenn in Zukunft ein solcher Bedarf besteht, wird dieser Bericht als Referenz verwendet.

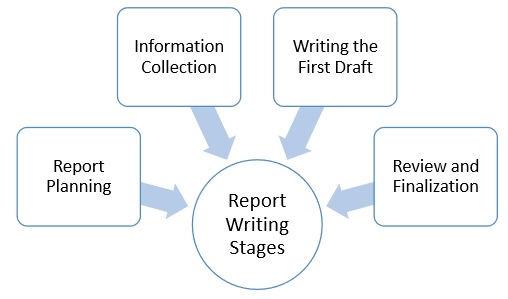

Schreibschritte für Berichte

Aufgrund der umfassenden Schreibarbeit wird das Verfassen von Penetrationsberichten in die folgenden Phasen unterteilt:

- Berichtsplanung

- Informationssammlung

- Den ersten Entwurf schreiben

- Überprüfung und Finalisierung

Berichtsplanung

Die Berichtsplanung beginnt mit den Zielen, die den Lesern helfen, die Hauptpunkte der Penetrationstests zu verstehen. In diesem Teil wird beschrieben, warum die Tests durchgeführt werden, welche Vorteile Pen-Tests haben usw. Zweitens umfasst die Berichtsplanung auch die für die Tests benötigte Zeit.

Hauptelemente des Berichtsschreibens sind -

Objectives - Es beschreibt den allgemeinen Zweck und die Vorteile von Stifttests.

Time- Die Einbeziehung der Zeit ist sehr wichtig, da sie den genauen Status des Systems angibt. Angenommen, wenn später etwas falsch passiert, wird der Tester durch diesen Bericht gespeichert, da der Bericht die Risiken und Schwachstellen im Bereich der Penetrationstests während des bestimmten Zeitraums veranschaulicht.

Target Audience - Der Pen-Testbericht muss auch die Zielgruppe umfassen, z. B. Informationssicherheitsmanager, Informationstechnologiemanager, Chief Information Security Officer und technisches Team.

Report Classification- Da es streng vertraulich ist, welche Server-IP-Adressen, Anwendungsinformationen, Schwachstellen und Bedrohungen enthalten sind, muss es ordnungsgemäß klassifiziert werden. Diese Klassifizierung muss jedoch auf der Grundlage der Zielorganisation erfolgen, die über eine Richtlinie zur Klassifizierung von Informationen verfügt.

Report Distribution- Die Anzahl der Exemplare und die Verteilung der Berichte sollten im Arbeitsumfang angegeben werden. Es muss auch erwähnt werden, dass die Hardcopies gesteuert werden können, indem eine begrenzte Anzahl von Kopien gedruckt wird, die mit ihrer Nummer und dem Namen des Empfängers versehen sind.

Informationssammlung

Aufgrund der komplizierten und langwierigen Prozesse muss der Pen-Tester jeden Schritt erwähnen, um sicherzustellen, dass er alle Informationen in allen Testphasen gesammelt hat. Neben den Methoden muss er auch die Systeme und Tools, Scanergebnisse, Schwachstellenbewertungen, Details seiner Ergebnisse usw. erwähnen.

Den ersten Entwurf schreiben

Sobald der Tester mit allen Tools und Informationen fertig ist, muss er jetzt mit dem ersten Entwurf beginnen. In erster Linie muss er den ersten Entwurf im Detail schreiben und dabei alles erwähnen, dh alle Aktivitäten, Prozesse und Erfahrungen.

Überprüfung und Finalisierung

Sobald der Bericht erstellt ist, muss er zuerst vom Verfasser selbst und dann von seinen Senioren oder Kollegen, die ihn möglicherweise unterstützt haben, überprüft werden. Während der Überprüfung wird vom Prüfer erwartet, dass er jedes Detail des Berichts überprüft und Fehler feststellt, die behoben werden müssen.

Inhalt des Penetrationstestberichts

Es folgt der typische Inhalt eines Penetrationstestberichts -

Zusammenfassung

Methodik

Detailbefunde

Verweise

|

Das schnelle Wachstum des Internets hat die Lebensweise aller verändert. Heutzutage sind die meisten privaten und öffentlichen Arbeiten vom Internet abhängig. Alle geheimen Arbeitspläne und Operationen der Regierung basieren auf dem Internet. All diese Dinge machten das Leben sehr einfach und leicht zugänglich.

Aber mit den guten Nachrichten gibt es auch ein dunkles Gesicht dieser Entwicklung, nämlich den kriminellen Hacker. Es gibt keine geopolitische Einschränkung dieser kriminellen Hacker, sie können jedes System aus jedem Teil der Welt hacken. Sie können vertrauliche Daten und die Bonität sehr stark beschädigen.

Um sich vor kriminellen Hackern zu schützen, wurde das Konzept des ethischen Hackers weiterentwickelt. In diesem Kapitel werden das Konzept und die Rolle eines ethischen Hackers erläutert.

Wer sind ethische Hacker?

Ethische Hacker sind Computerexperten, denen es gesetzlich gestattet ist, ein Computersystem zu hacken, um sich vor kriminellen Hackern zu schützen. Ein ethischer Hacker identifiziert die Schwachstellen und Risiken eines Systems und schlägt vor, wie diese beseitigt werden können.

Wer sind kriminelle Hacker?

Kriminelle Hacker sind Experten für Computerprogrammierung, die andere Systeme hacken, um Daten zu stehlen, Geld zu stehlen, andere Kredite zu diffamieren, andere Daten zu zerstören, jemanden zu erpressen usw.

Was können kriminelle Hacker tun?

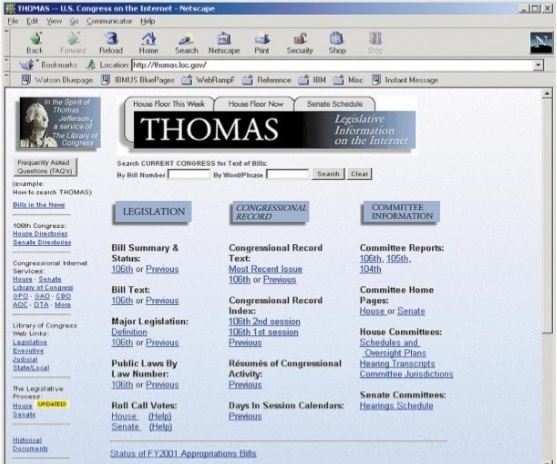

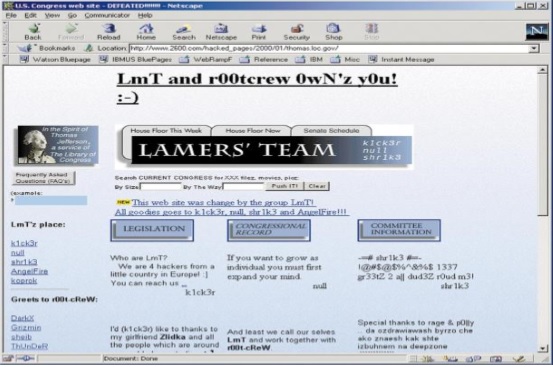

Sobald ein System gehackt ist, kann ein krimineller Hacker alles mit diesem System machen. Die folgenden zwei Bilder CC Palmer, die auf pdf.textfiles.com veröffentlicht werden, veranschaulichen ein einfaches Beispiel einer gehackten Seite:

Hier ist ein Screenshot einer Webseite, die vor dem Hacking erstellt wurde -

Und hier ist der Screenshot derselben Webseite, nachdem sie gehackt wurde -

Was sind die Fähigkeiten von ethischen Hackern?

Erfahrene ethische Hacker verfügen über die folgenden Fähigkeiten, um das System ethisch zu hacken

Sie müssen vertrauenswürdig sein.

Unabhängig von den Risiken und Schwachstellen, die sie beim Testen des Systems feststellen, müssen sie diese vertraulich behandeln.

Kunden geben vertrauliche Informationen über ihre Systeminfrastruktur wie IP-Adresse, Kennwort usw. an. Ethische Hacker müssen diese Informationen vertraulich behandeln.

Ethische Hacker müssen über fundierte Kenntnisse in Computerprogrammierung, Netzwerk und Hardware verfügen.

Sie sollten über gute analytische Fähigkeiten verfügen, um die Situation zu analysieren und das Risiko im Voraus zu spekulieren.

Sie sollten über Managementfähigkeiten und Geduld verfügen, da Pen-Tests einen Tag, eine Woche oder sogar länger dauern können.

Was machen ethische Hacker?

Während ethische Hacker Penetrationstests durchführen, versuchen sie im Grunde, die Antworten auf die folgenden Fragen zu finden:

- Was sind die Schwachstellen, die ein krimineller Hacker treffen kann?

- Was kann ein krimineller Hacker auf den Zielsystemen sehen?

- Was kann ein krimineller Hacker mit diesen vertraulichen Informationen tun?

Darüber hinaus muss ein ethischer Hacker die Schwachstellen und Risiken, die er in den Zielsystemen festgestellt hat, angemessen angehen. Er muss die Vermeidungsverfahren erklären und vorschlagen. Erstellen Sie abschließend einen Abschlussbericht über alle ethischen Aktivitäten, die er bei der Durchführung von Penetrationstests durchgeführt und beobachtet hat.

Arten von Hackern

Hacker werden normalerweise in drei Kategorien unterteilt.

Black Hat Hacker

Ein "Black Hat Hacker" ist eine Person, die über eine umfangreiche Computersoftware sowie Hardware verfügt und deren Zweck darin besteht, die Internetsicherheit einer anderen Person zu verletzen oder zu umgehen. Black-Hat-Hacker sind auch als Cracker oder Dark-Side-Hacker beliebt.

White Hat Hacker

Der Begriff "White-Hat-Hacker" bezieht sich auf einen ethischen Computerhacker, der ein Experte für Computersicherheit ist, der auf Penetrationstests und andere damit verbundene Testmethoden spezialisiert ist. Seine Hauptaufgabe besteht darin, die Sicherheit des Informationssystems einer Organisation zu gewährleisten.

Gray Hat Hacker

Der Begriff "Grey Hat Hacker" bezieht sich auf einen Computerhacker, der ein Computersicherheitssystem knackt, dessen ethische Standards irgendwo zwischen rein ethisch und ausschließlich böswillig liegen.

Penetrationstests sind sehr eng mit ethischem Hacking verbunden, daher werden diese beiden Begriffe häufig synonym verwendet. Es gibt jedoch einen dünnen Unterschied zwischen diesen beiden Begriffen. Dieses Kapitel bietet Einblicke in einige grundlegende Konzepte und grundlegende Unterschiede zwischen Penetrationstests und ethischem Hacking.

Penetrationstests

Penetrationstests sind ein spezifischer Begriff und konzentrieren sich nur auf das Erkennen von Schwachstellen, Risiken und Zielumgebungen, um das System zu sichern und die Kontrolle darüber zu übernehmen. Mit anderen Worten, Penetrationstests zielen auf die Verteidigungssysteme der jeweiligen Organisation ab, die aus allen Computersystemen und ihrer Infrastruktur bestehen.

Ethisches Hacken

Auf der anderen Seite ist ethisches Hacken ein umfassender Begriff, der alle Hacking-Techniken und andere damit verbundene Computerangriffstechniken abdeckt. Zusammen mit der Entdeckung der Sicherheitslücken und Sicherheitslücken und der Gewährleistung der Sicherheit des Zielsystems geht es also nicht darum, das System zu hacken, sondern um eine Erlaubnis, um die Sicherheit für zukünftige Zwecke zu gewährleisten. Daher können wir das, es ist ein Überbegriff und Penetrationstests sind eines der Merkmale von ethischem Hacking.

Im Folgenden sind die Hauptunterschiede zwischen Penetrationstests und ethischem Hacking aufgeführt, die in der folgenden Tabelle aufgeführt sind:

| Penetrationstests | Ethisches Hacken |

|---|---|

| Ein enger Begriff konzentriert sich nur auf Penetrationstests, um das Sicherheitssystem zu sichern. | Ein umfassender Term- und Penetrationstest ist eines seiner Merkmale. |

| Ein Tester muss im Wesentlichen über umfassende Kenntnisse über alles verfügen, um nur den spezifischen Bereich zu kennen, für den er Pen-Tests durchführt. | Ein ethischer Hacker muss im Wesentlichen über umfassende Kenntnisse der Softwareprogrammierung sowie der Hardware verfügen. |

| Ein Tester muss nicht unbedingt ein guter Berichtersteller sein. | Ein ethischer Hacker muss im Wesentlichen ein Experte für das Verfassen von Berichten sein. |

| Jeder Tester mit einigen Eingaben für Penetrationstests kann einen Pen-Test durchführen. | Es muss ein Fachmann auf diesem Gebiet sein, der über die obligatorische Zertifizierung von ethischem Hacking verfügt, um effektiv zu sein. |

| Papierkram im Vergleich zu ethischem Hacking weniger. | Es sind detaillierte Papierarbeiten erforderlich, einschließlich rechtlicher Vereinbarung usw. |

| Um diese Art von Tests durchzuführen, ist weniger Zeit erforderlich. | Ethisches Hacken erfordert im Vergleich zu Penetrationstests viel Zeit und Mühe. |

| Normalerweise ist die Zugänglichkeit ganzer Computersysteme und ihrer Infrastruktur nicht erforderlich. Die Zugänglichkeit ist nur für das Teil erforderlich, für das der Tester Stifttests durchführt. | Je nach Situation erfordert es normalerweise eine ganze Reihe von Zugänglichkeiten für alle Computersysteme und deren Infrastruktur. |

Da Penetrationstechniken zum Schutz vor Bedrohungen eingesetzt werden, werden die potenziellen Angreifer auch immer ausgefeilter und erfinden neue Schwachstellen in den aktuellen Anwendungen. Daher reicht eine bestimmte Art von Einzelpenetrationstests nicht aus, um Ihre Sicherheit der getesteten Systeme zu schützen.

Gemäß dem Bericht wird in einigen Fällen eine neue Sicherheitslücke entdeckt und ein erfolgreicher Angriff fand unmittelbar nach dem Penetrationstest statt. Dies bedeutet jedoch nicht, dass die Penetrationstests unbrauchbar sind. Dies bedeutet nur, dass es bei gründlichen Penetrationstests keine Garantie dafür gibt, dass ein erfolgreicher Angriff nicht stattfindet, aber definitiv wird der Test die Möglichkeit eines erfolgreichen Angriffs erheblich verringern.

Aufgrund der rasanten Entwicklung auf dem Gebiet der Information und Technologie ist die Erfolgsgeschichte der Penetrationstests vergleichsweise kurzlebig. Da mehr Schutz für die Systeme erforderlich ist, müssen Sie häufiger als erforderlich Penetrationstests durchführen, um die Möglichkeit eines erfolgreichen Angriffs auf das vom Unternehmen geschätzte Niveau zu verringern.

Im Folgenden sind die wichtigsten Einschränkungen von Penetrationstests aufgeführt:

Limitation of Time- Wie wir alle wissen, sind Penetrationstests zu keiner Zeit an Übungen gebunden. Dennoch haben Experten für Penetrationstests für jeden Test eine feste Zeitspanne vorgesehen. Auf der anderen Seite haben Angreifer keine zeitlichen Einschränkungen, sie planen dies in einer Woche, einem Monat oder sogar Jahren.

Limitation of Scope - Viele Organisationen testen nicht alles aufgrund ihrer eigenen Einschränkungen, einschließlich Ressourcen-, Sicherheits-, Budget- usw. Einschränkungen. Ebenso hat ein Tester nur einen begrenzten Umfang und muss viele Teile der Systeme verlassen, die möglicherweise viel mehr sind verwundbar und kann eine perfekte Nische für den Angreifer sein.

Limitation on Access- Tester haben häufiger eingeschränkten Zugriff auf die Zielumgebung. Zum Beispiel, wenn ein Unternehmen den Penetrationstest gegen seine DMZ-Systeme aus allen Internetnetzen durchgeführt hat, aber was ist, wenn die Angreifer über das normale Internet-Gateway angreifen.

Limitation of Methods- Es besteht die Möglichkeit, dass das Zielsystem während eines Penetrationstests abstürzt, sodass einige der jeweiligen Angriffsmethoden für einen professionellen Penetrationstester wahrscheinlich vom Tisch fallen. Zum Beispiel eine Denial-of-Service-Flut zu erzeugen, um einen System- oder Netzwerkadministrator von einer anderen Angriffsmethode abzulenken, was normalerweise eine ideale Taktik für einen wirklich bösen Kerl ist, aber für die meisten professionellen Penetrationstester wahrscheinlich außerhalb der Einsatzregeln liegt .

Limitation of Skill-sets of a Penetration Tester- In der Regel sind professionelle Penetrationstester begrenzt, da sie unabhängig von ihrem Fachwissen und ihrer Erfahrung nur über begrenzte Fähigkeiten verfügen. Die meisten von ihnen konzentrieren sich auf eine bestimmte Technologie und haben seltene Kenntnisse in anderen Bereichen.

Limitation of Known Exploits- Viele der Tester kennen nur die Exploits, die öffentlich sind. Tatsächlich ist ihre Vorstellungskraft nicht so entwickelt wie die von Angreifern. Angreifer denken normalerweise weit über das Denken eines Testers hinaus und entdecken den Fehler, den sie angreifen müssen.

Limitation to Experiment- Die meisten Tester sind zeitgebunden und befolgen die Anweisungen, die ihnen bereits von ihrer Organisation oder ihren Senioren gegeben wurden. Sie probieren nichts Neues aus. Sie denken nicht über die gegebenen Anweisungen hinaus. Auf der anderen Seite können Angreifer frei denken, experimentieren und neue Wege zum Angriff finden.

Darüber hinaus können Penetrationstests weder die routinemäßigen IT-Sicherheitstests ersetzen noch eine allgemeine Sicherheitsrichtlinie ersetzen, sondern Penetrationstests ergänzen die etablierten Überprüfungsverfahren und entdecken neue Bedrohungen.

Penetrationstestbemühungen - so gründlich sie auch sein mögen - können nicht immer eine umfassende Entdeckung aller Fälle gewährleisten, in denen die Wirksamkeit einer Sicherheitskontrolle unzureichend ist. Das Erkennen einer Sicherheitsanfälligkeit oder eines Risikos für Cross-Site-Skripte in einem Bereich einer Anwendung kann möglicherweise nicht alle in der Anwendung vorhandenen Instanzen dieser Sicherheitsanfälligkeit aufdecken. Dieses Kapitel veranschaulicht das Konzept und den Nutzen der Sanierung.

Was ist Sanierung?

Die Korrektur ist ein Akt der Verbesserung, um einen Fehler zu ersetzen und zu korrigieren. Häufig weist das Vorhandensein einer Sicherheitsanfälligkeit in einem Bereich auf eine Schwäche der Prozess- oder Entwicklungspraktiken hin, die eine ähnliche Sicherheitsanfälligkeit an anderen Standorten repliziert oder aktiviert haben könnte. Daher ist es für den Tester während der Korrektur wichtig, die getestete Entität oder Anwendung unter Berücksichtigung ineffektiver Sicherheitskontrollen sorgfältig zu untersuchen.

Aus diesen Gründen sollte das jeweilige Unternehmen innerhalb eines angemessenen Zeitraums nach dem ursprünglichen Penetrationstest Maßnahmen ergreifen, um ausnutzbare Sicherheitslücken zu schließen. Sobald das Unternehmen diese Schritte abgeschlossen hat, sollte der Pen-Tester einen erneuten Test durchführen, um die neu implementierten Kontrollen zu validieren, mit denen das ursprüngliche Risiko gemindert werden kann.

Die Korrekturbemühungen, die sich über einen längeren Zeitraum nach dem ersten Pen-Test erstrecken, erfordern möglicherweise die Durchführung eines neuen Testauftrags, um genaue Ergebnisse der aktuellsten Umgebung sicherzustellen. Diese Feststellung sollte nach einer Risikoanalyse getroffen werden, wie viel sich seit Abschluss des ursprünglichen Tests geändert hat.

Darüber hinaus kann das gekennzeichnete Sicherheitsproblem unter bestimmten Bedingungen einen grundlegenden Fehler in der jeweiligen Umgebung oder Anwendung darstellen. Daher sollte im Rahmen eines erneuten Tests geprüft werden, ob Änderungen, die durch die aus dem Test ermittelte Sanierung verursacht wurden, als signifikant eingestuft werden. Alle Änderungen sollten erneut getestet werden. Ob jedoch ein vollständiger Systemtest erforderlich ist oder nicht, wird durch die Risikobewertung der Änderungen bestimmt.

Bevor Unternehmen vertrauliche Daten testen können, ergreifen Unternehmen normalerweise Maßnahmen hinsichtlich Verfügbarkeit, Vertraulichkeit und Integrität von Daten. Damit diese Vereinbarung zustande kommt, ist die Einhaltung von Gesetzen eine notwendige Aktivität für eine Organisation.

Die wichtigsten gesetzlichen Bestimmungen, die bei der Einrichtung und Wartung von Sicherheits- und Autorisierungssystemen zu beachten sind, werden im Folgenden im Zusammenhang mit der Durchführung von Penetrationstests aufgeführt.

Was sind die rechtlichen Fragen?

Im Folgenden sind einige der Probleme aufgeführt, die zwischen einem Tester und seinem Kunden auftreten können:

Der Tester ist seinem Kunden unbekannt. Aus welchem Grund sollte er Zugriff auf vertrauliche Daten erhalten

Wer übernimmt die Sicherheitsgarantie für die verlorenen Daten?

Der Kunde kann den Tester für den Verlust von Daten oder die Vertraulichkeit verantwortlich machen

Penetrationstests können die Systemleistung beeinträchtigen und zu Vertraulichkeits- und Integritätsproblemen führen. Daher ist dies auch bei internen Penetrationstests sehr wichtig, die von internen Mitarbeitern durchgeführt werden, um eine schriftliche Genehmigung zu erhalten. Zwischen einem Tester und dem Unternehmen / der Organisation / Person sollte eine schriftliche Vereinbarung getroffen werden, um alle Punkte in Bezug auf Datensicherheit, Offenlegung usw. zu klären, bevor mit dem Testen begonnen wird.

EIN statement of intentsollte vor jeder Testarbeit von beiden Parteien erstellt und ordnungsgemäß unterzeichnet werden. Es sollte klar umrissen werden, dass der Umfang des Jobs und das, was Sie möglicherweise tun und nicht tun, während Sie Schwachstellentests durchführen.

Für den Tester ist es wichtig zu wissen, wem das Unternehmen oder die Systeme gehören, an denen gearbeitet werden soll, sowie die Infrastruktur zwischen den Testsystemen und ihren Zielen, die möglicherweise von Pen-Tests betroffen sind. Die Idee ist, sicherzustellen;

the tester hat die schriftliche Genehmigung mit klar definierten Parametern.

the company hat die Details seines Pen-Testers und die Zusicherung, dass er keine vertraulichen Daten verlieren würde.

Eine rechtliche Vereinbarung ist für beide Parteien von Vorteil. Denken Sie daran, dass sich die Vorschriften von Land zu Land ändern. Halten Sie sich daher mit den Gesetzen Ihres jeweiligen Landes auf dem Laufenden. Unterzeichnen Sie eine Vereinbarung erst unter Berücksichtigung der jeweiligen Gesetze.