Keamanan Nirkabel - Serangan Kontrol Akses

Bukan rahasia lagi bahwa jaringan nirkabel jauh lebih rentan daripada jaringan kabelnya. Selain kerentanan protokol itu sendiri, ini adalah media bersama "nirkabel" yang membuka jaringan semacam itu ke kumpulan permukaan serangan yang benar-benar baru. Dalam berturut-turut sub-bab, saya akan mencoba memperkenalkan banyak aspek (atau lebih tepatnya ancaman) dari komunikasi nirkabel, yang dapat dieksploitasi oleh 3 berbahaya rd party.

Serangan Kontrol Akses

Konsep kontrol akses adalah tentang mengontrol, siapa yang memiliki akses ke jaringan, dan siapa yang tidak. Ini mencegah berbahaya 3 rd pihak (tidak sah) dari bergaul ke jaringan nirkabel. Ide kontrol akses sangat mirip dengan proses otentikasi; Namun, kedua konsep tersebut saling melengkapi. Otentikasi paling sering didasarkan pada satu set kredensial (nama pengguna & kata sandi) dan kontrol akses mungkin melampaui itu dan memverifikasi karakteristik lain dari pengguna klien atau perangkat pengguna klien.

Mekanisme kontrol akses yang sangat terkenal yang digunakan dalam jaringan nirkabel didasarkan pada daftar putih alamat MAC. AP menyimpan daftar alamat MAC resmi yang memenuhi syarat untuk mengakses jaringan nirkabel. Dengan alat yang tersedia saat ini, mekanisme keamanan ini tidak terlalu kuat, karena alamat MAC (alamat perangkat keras dari chipset klien nirkabel) dapat dipalsukan dengan sangat sederhana.

Satu-satunya tantangan adalah untuk mengetahui alamat MAC apa yang diizinkan oleh AP untuk diautentikasi ke jaringan. Tetapi karena media nirkabel adalah media bersama, siapa pun dapat mengendus lalu lintas yang mengalir di udara dan melihat alamat MAC dalam bingkai dengan lalu lintas data yang valid (terlihat di tajuk yang tidak dienkripsi).

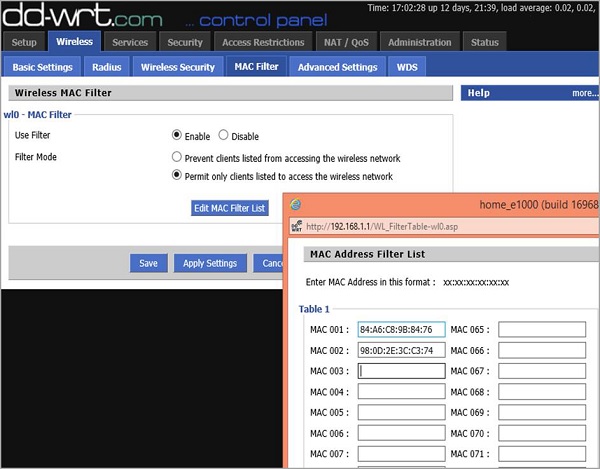

Seperti yang Anda lihat pada gambar berikut, di router rumah saya, saya telah mengatur dua perangkat untuk dapat berkomunikasi dengan AP, dengan menentukan alamat MAC-nya.

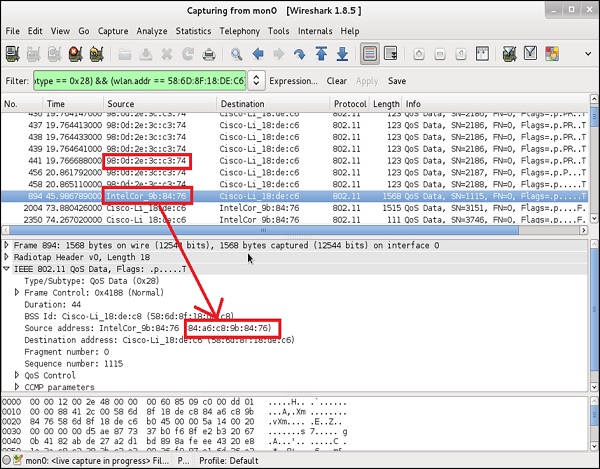

Ini adalah informasi yang tidak dimiliki penyerang pada awalnya. Namun, karena media nirkabel "terbuka" untuk mengendus, dia dapat menggunakan Wireshark untuk mendengarkan perangkat yang terhubung dan berbicara ke AP pada waktu tertentu. Saat Anda memulai Wireshark untuk mengendus udara, kemungkinan besar Anda akan mendapatkan ratusan paket per detik, oleh karena itu, sebaiknya gunakan aturan pemfilteran yang efisien di Wireshark. Jenis filter yang telah saya terapkan adalah -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

Bagian pertama dari filter ini mengatakan kepada Wireshark bahwa ia hanya boleh melihat paket data (bukan bingkai suar atau bingkai manajemen lainnya). Ini adalah subtipe0x28DAN ("&&") salah satu pihak haruslah AP saya (memiliki alamat MAC 58: 6D: 8F: 18: DE: C8 pada antarmuka radio).

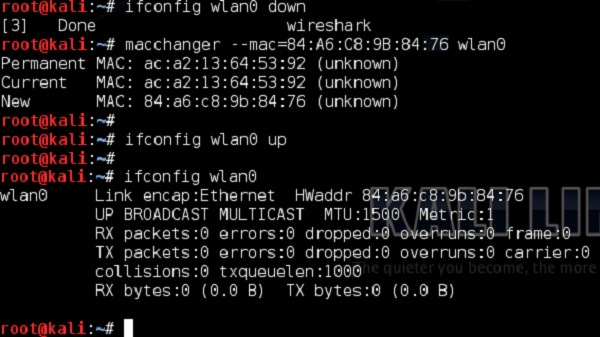

Anda dapat melihat bahwa ada dua perangkat yang saling bertukar paket data dengan AP yaitu yang saya sebagai administrator secara khusus izinkan pada MAC filtering tadi. Memiliki keduanya, satu-satunya bagian dari konfigurasi yang harus Anda lakukan sebagai penyerang adalah mengubah alamat MAC kartu nirkabel Anda secara lokal. Dalam contoh ini, saya akan menggunakan alat berbasis Linux (tetapi ada banyak alat lain untuk semua Sistem Operasi yang memungkinkan) -

Ini adalah pendekatan sederhana untuk melewati kontrol akses berbasis penyaringan MAC. Saat ini, metode untuk melakukan kontrol akses jauh lebih maju.

Server otentikasi khusus dapat membedakan apakah klien tertentu adalah PC yang diproduksi oleh HP, iPhone dari Apple (jenis iPhone apa) atau beberapa klien nirkabel lainnya, hanya dengan melihat tampilan bingkai nirkabel dari klien tertentu dan membandingkannya. kumpulan "garis dasar", yang dikenal untuk vendor tertentu. Namun, ini bukanlah sesuatu yang mungkin Anda lihat di jaringan rumah. Solusi tersebut cukup mahal, dan membutuhkan infrastruktur yang lebih kompleks yang mengintegrasikan berbagai jenis server - kemungkinan besar bertemu di beberapa lingkungan perusahaan.