Keamanan Nirkabel - Kesalahan Asosiasi Klien

Anda mungkin pernah mengalami situasi ini, bahwa ketika Anda datang dengan PC Anda dan menggunakan nirkabel di rumah, PC Anda secara otomatis terhubung ke WLAN, tanpa perlu tindakan apa pun dari Anda. Ini karena, laptop Anda mengingat daftar WLAN yang pernah Anda sambungkan, dan menyimpan daftar ini di tempat yang disebutPreferred Network List (di dunia windows).

Seorang peretas jahat dapat menggunakan perilaku default ini, dan membawa AP nirkabelnya sendiri ke area fisik, tempat Anda biasanya menggunakan Wi-Fi. Jika sinyal dari AP itu, akan lebih baik daripada yang dari AP asli, perangkat lunak laptop akan salah mengasosiasikan dengan titik akses palsu (nakal) yang disediakan oleh peretas (mengira itu adalah AP yang sah, yang telah Anda gunakan di masa lalu ). Serangan semacam ini sangat mudah dilakukan di beberapa ruang terbuka besar, seperti bandara, lingkungan kantor, atau area publik. Serangan semacam ini terkadang disebut sebagaiHoneypot AP Attacks.

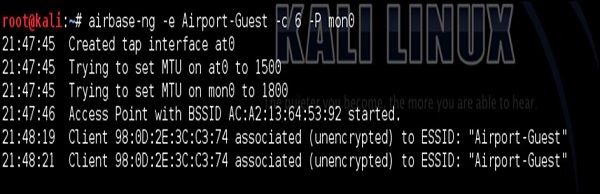

Membuat AP palsu tidak memerlukan perangkat keras fisik apa pun. Distribusi Linux, yang digunakan melalui semua tutorial iniKali Linux, memiliki alat internal bernama airbase-ng yang dapat membuat AP dengan alamat MAC tertentu dan nama WLAN (SSID) dengan satu perintah.

Mari buat skenario berikut. Di masa lalu, saya telah menggunakan SSID "Tamu Bandara" di salah satu bandara Eropa. Dengan begitu, saya tahu bahwa ponsel cerdas saya telah menyimpan SSID ini di PNL (Daftar Jaringan Pilihan). Jadi saya membuat SSID ini menggunakanairbase-ng.

Setelah saya membuat WLAN, saya telah menggunakan serangan Layer 2 DoS yang dijelaskan sebelumnya, untuk terus-menerus membatalkan otentikasi ponsel cerdas saya dari jaringan nirkabel Home_e1000. Pada saat itu, ponsel cerdas saya mendeteksi SSID (Tamu Bandara) lain dengan kualitas tautan yang sangat baik, sehingga terhubung secara otomatis ke sana.

Ini adalah sesuatu yang Anda lihat di dump di atas mulai dari 21:48:19. Pada titik itu, kami berada dalam situasi yang baik untuk melakukan beberapa serangan tambahan yang memiliki koneksi awal ini. Ini bisa berupa serangan pria di tengah, untuk meneruskan semua lalu lintas nirkabel melalui PC penyerang (menyerang integritas dan kerahasiaan pertukaran lalu lintas. Atau Anda dapat menghubungkan kembali dari PC penyerang langsung ke ponsel cerdas dengan mengeksploitasi beberapa kerentanan menggunakan Kerangka Metasploit. .. Ada banyak kemungkinan cara untuk maju.