Keamanan Nirkabel - Pecahkan Enkripsi

Dalam bab ini, kita akan melihat bagaimana memecahkan enkripsi WEP dan WPA. Mari kita mulai dengan enkripsi WEP.

Bagaimana cara memecahkan Enkripsi WEP?

Ada banyak kemungkinan alat yang dapat digunakan seseorang untuk memecahkan WEP, tetapi semua pendekatan mengikuti ide dan urutan langkah yang sama.

Dengan asumsi Anda telah menemukan jaringan target Anda, Anda melakukan hal berikut -

Kumpulkan (sniff) paket terenkripsi WEP yang terbang di udara. Langkah ini dapat dilakukan dengan menggunakan alat Linux yang disebut "airodump-ng".

Ketika cukup banyak paket terkumpul (Anda telah mengumpulkan satu set bingkai dengan vektor duplikat IV), Anda mencoba untuk meretas jaringan menggunakan alat yang disebut "aircrack-ng".

Pada jaringan yang sangat padat, dua langkah yang disebutkan di atas dapat memakan waktu sekitar 5-10 menit atau bahkan kurang. Semudah itu! Panduan langkah demi langkah terperinci untuk meretas WEP akan ditampilkan di bawah topik "Pen Testing WEP Encrypted WLAN".

Bagaimana cara memecahkan enkripsi WPA?

Cara memecahkan enkripsi WPA memiliki pendekatan yang sedikit berbeda. Frame nirkabel menggunakan WPA, menggunakan enkripsi TKIP yang masih menggunakan konsep algoritma IV dan RC4, namun dimodifikasi agar lebih aman. TKIP memodifikasi WEP dengan petunjuk berikut -

Ia menggunakan kunci temporal yang dibuat secara dinamis, bukan yang statis yang digunakan oleh WEP.

Ini menggunakan pengurutan untuk bertahan dari serangan replay dan injeksi.

Ini menggunakan algoritma pencampuran kunci canggih untuk mengalahkan tabrakan IV dan serangan kunci lemah di WEP.

Ini memperkenalkan Enhanced Data Integrity (EDI) untuk mengalahkan serangan bit-flipping yang mungkin terjadi di WEP.

Dengan mempertimbangkan semua poin ini, itu membuat standar WPA secara komputasi tidak mungkin untuk dipecahkan (tidak dikatakan itu tidak mungkin, tetapi mungkin perlu waktu yang cukup lama, dengan asumsi Anda memiliki sumber daya yang canggih untuk merusak algoritma). Otentikasi yang digunakan dalam standar WPA juga telah maju sehubungan dengan yang digunakan dalam WEP. WPA menggunakan 802.1x (otentikasi berbasis EAP) untuk otentikasi klien. Faktanya, ini adalahonly weak point, di mana Anda dapat mencoba peluang Anda untuk melanggar WPA (dan WPA2 sebenarnya).

Standar WPA dan WPA2 mendukung dua jenis otentikasi - Pre-Shared Key(PSK) dan benar 802.1x berdasarkan server otentikasi eksternal. Saat menggunakan otentikasi 802.1x - tidak mungkin membobol kata sandi; inionly doable where local PSK mode is used. Sebagai catatan tambahan - semua penyebaran nirkabel perusahaan, mereka menggunakan otentikasi 802.1x yang sebenarnya, berdasarkan pada server RADIUS eksternal, oleh karena itu, satu-satunya target Anda mungkin adalah bisnis yang sangat kecil atau jaringan rumah.

Satu lagi catatan bahwa, PSK yang digunakan untuk melindungi WPA / WPA2 harus berukuran cukup pendek (maksimal 10 karakter - berlawanan dengan 64 karakter yang diperbolehkan sebagai panjang maksimal), jika Anda berniat untuk melanggarnya. Alasan untuk persyaratan itu adalah bahwa, PSK hanya ditransmisikan sekali (tidak dalam teks yang jelas) antara klien nirkabel dan AP selama jabat tangan 4 arah awal, dan satu-satunya cara untuk mendapatkan kunci asli dari paket tersebut adalah dengan brute-force. atau menggunakan kamus yang bagus.

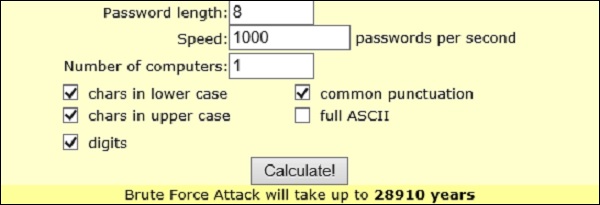

Ada kalkulator online yang cukup bagus yang dapat memperkirakan waktu yang dibutuhkan untuk memaksa PSK - http://lastbit.com/pswcalc.asp. Dengan asumsi bahwa Anda memiliki 1 PC yang dapat mencoba 1000 kata sandi per detik (terdiri dari huruf kecil, huruf besar, angka, dan tanda baca umum), dibutuhkan waktu 28910 tahun untuk memecahkan kata sandi (maksimal tentu saja, jika Anda beruntung mungkin butuh beberapa jam).

Proses umum untuk memecahkan enkripsi WPA / WPA2 (hanya jika mereka menggunakan PSK) adalah sebagai berikut -

Kumpulkan (sniff) paket nirkabel yang terbang di udara. Langkah ini dapat dilakukan dengan menggunakan alat Linux yang disebut "airodump-ng".

Saat paket sedang dikumpulkan, Anda harus membatalkan otentikasi klien saat ini. Dengan melakukan itu, Anda masuk ke situasi, ketika klien perlu mengautentikasi lagi untuk menggunakan jaringan Wi-Fi. Inilah yang Anda inginkan! Dengan melakukan ini, Anda mempersiapkan lingkungan yang baik untuk mengendus pengguna nirkabel yang melakukan otentikasi ke jaringan. Anda dapat menggunakan alat berbasis Linux "aireplay-ng" untuk membatalkan otentikasi klien nirkabel saat ini.

Karena Anda telah mengendus jabat tangan 4 arah (dan disimpan dalam file dump), Anda dapat sekali lagi menggunakan "aircrack-ng" untuk memecahkan PSK. Pada langkah ini, Anda harus mereferensikan file kamus yang berisi semua kombinasi kata sandi, yang akan digunakan alat aircrack-ng. Itulah sebabnya, file kamus yang bagus adalah elemen terpenting di sini.

Peretasan langkah-demi-langkah rinci jaringan WPA / WPA2 akan ditampilkan di bawah topik "Pengujian Pena WPA / WPA2 WLAN Terenkripsi".

Bagaimana Cara Bertahan Terhadap Cracking WPA?

Saya punya perasaan, bahwa setelah melalui bagian terakhir dari tutorial ini, Anda sudah memiliki beberapa ide, apa yang harus dilakukan untuk membuat WPA cracking tidak mungkin (atau lebih tepatnya: tidak mungkin dalam jangka waktu yang wajar). Berikut adalah beberapa petunjuk praktik terbaik untuk mengamankan jaringan nirkabel rumah / bisnis kecil Anda -

Jika ada kesempatan untuk itu, gunakan WPA2, bukan WPA. Ini memiliki dampak langsung pada skema enkripsi yang digunakan oleh suite. AES (digunakan oleh WPA2) jauh lebih aman daripada TKIP (digunakan oleh WPA).

Seperti yang Anda lihat sebelumnya, satu-satunya cara untuk memecahkan WPA / WPA2 adalah dengan mengendus jabat tangan 4 arah otentikasi dan memaksa PSK. Untuk membuatnya tidak mungkin secara komputasi, gunakan sandi minimal 10 karakter yang terdiri dari kombinasi acak (bukan kata biasa yang dapat Anda temui di kamus mana pun) huruf kecil, huruf besar, karakter khusus, dan angka.

Nonaktifkan Wi-Fi Protected Setup (WPS) - WPS adalah salah satu "fitur keren" yang diciptakan untuk menghubungkan klien nirkabel baru ke jaringan jauh lebih mudah - hanya dengan memasukkan nomor PIN khusus 8-digit dari AP. 8 digit ini adalah pekerjaan yang sangat singkat untuk serangan brute force, dan 8 digit ini juga dapat ditemukan di bagian belakang kotak AP itu sendiri. Cobalah sendiri dan lihat router rumah Anda - apakah Anda melihat PIN WPS di bagian belakang? Apakah Anda telah mengaktifkan fitur WPS di router rumah Anda?