Keamanan Nirkabel - Bluejack a Victim

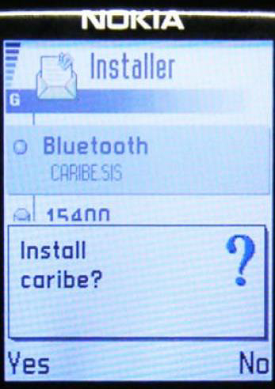

Sebagai permulaan, mari kita definisikan apa arti Bluejacking. Ini adalah proses pengiriman apa yang disebut kartu "e-business" ke perangkat lain melalui Bluetooth. Jenis kartu nama elektronik yang kita kenal adalah yang memiliki informasi kontak (nama, email, nomor telepon) yang Anda kirimkan ke pengguna lain. Bluejacking bekerja dengan cara yang sama, tetapi tidak mengirimkan informasi kontak; sebagai gantinya, ia mengirimkan beberapa konten berbahaya. Contoh Bluejacking ditunjukkan pada gambar berikut.

Definisi Bluejacking ini adalah yang dapat Anda lihat di sebagian besar sumber daya internet, dan ini dianggap kue pai di atas kue. Dasar-dasar dasar peretasan Bluetooth adalah itu akan memberi Anda banyak pilihan. Pertama adalah memasangkan terlebih dahulu dengan perangkat lain. Segera setelah langkah ini dilakukan, Anda mungkin menemukan internet untuk alat yang membuat beberapa fungsi berbahaya tertentu. Itu mungkin -

Yang disebutkan di atas seperti mengirim kartu nama elektronik dengan lampiran berbahaya.

Menarik data rahasia dari perangkat korban.

Mengambil alih perangkat korban dan melakukan panggilan, mengirim pesan, dll., Tentunya tanpa sepengetahuan pengguna.

Kami sekarang akan menjelaskan kepada Anda bagaimana langsung ke intinya, ketika Anda dipasangkan dengan perangkat korban. Apa pun yang ingin Anda lakukan selanjutnya, hanya bergantung pada alat dan pendekatan yang akan Anda temukan di internet, tetapi bisa juga hampir semuanya.

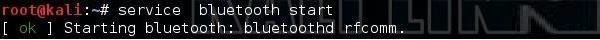

Langkah pertama adalah mengaktifkan layanan Bluetooth secara lokal di PC.

Selanjutnya, kita perlu mengaktifkan antarmuka Bluetooth dan melihat konfigurasinya (dengan cara yang sama seperti antarmuka Ethernet fisik dan antarmuka nirkabel, Bluetooth juga memiliki alamat MAC yang disebut sebagai alamat BD).

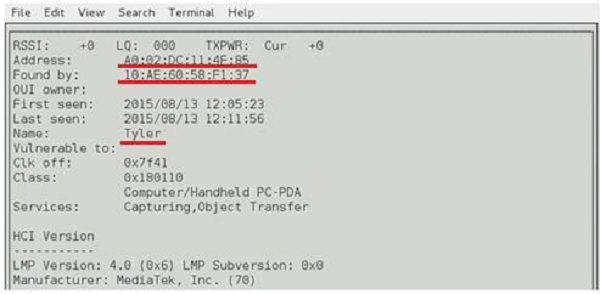

Ketika kita tahu bahwa antarmuka UP dan berjalan, kita perlu memindai jaringan Bluetooth untuk perangkat yang terlihat di lingkungan dekat (ini setara dengan airodump-ng dari dunia nirkabel 802.11). Ini dilakukan dengan menggunakan alat yang disebutbtscanner.

Apa yang dapat Anda baca dari tangkapan layar di atas adalah -

Alamat MAC perangkat Bluetooth lokal kami adalah A0: 02: DC: 11: 4F: 85.

Alamat MAC perangkat Bluetooth target adalah 10: AE: 60: 58: F1: 37.

Nama perangkat Bluetooth target adalah "Tyler".

Ide utamanya di sini adalah bahwa perangkat Tyler diautentikasi dan dipasangkan dengan perangkat Bluetooth lain. Agar penyerang menyamar sebagai "Tyler" dan memasangkan secara langsung dengan node lain, kita perlu memalsukan alamat MAC dan menyetel nama Bluetooth menjadi "Tyler".

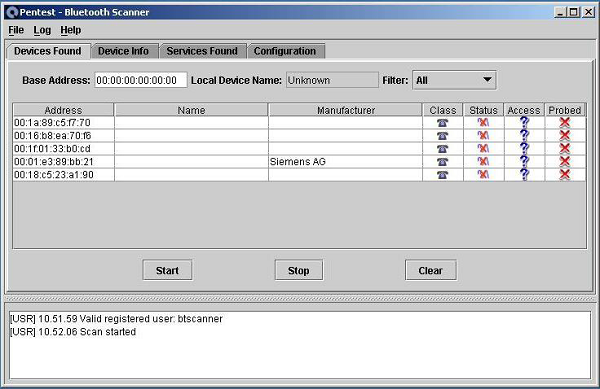

Sekadar memberi tahu, Anda juga memiliki file BTScannerversi untuk OS Windows. Di bawah ini adalah contoh tangkapan layar dari alat versi windows.

Untuk meniru informasi Bluetooth, ada alat yang disebut spooftooth, yang perlu kita gunakan di sini (setara dengan macchanger, yang harus kita gunakan untuk melewati otentikasi MAC dalam skenario WEP dengan penyaringan MAC). Apa yang telah kami lakukan di bawah ini, adalah kami telah mengubah alamat MAC dari dongle Bluetooth kami (perangkat hci0) menjadi yang kami temukan menggunakan btscanner. Kami juga telah mengubah nama perangkat Bluetooth menjadi 'LAB'. Ini yang saya gunakan secara lokal dalam pengaturan pemasangan Bluetooth antara dua smartphone.

Keberhasilan! Saat ini, kami telah mengkloning pengaturan Bluetooth dari salah satu klien yang terlibat dalam komunikasi Bluetooth smartphone-ke-smartphone. Ini memungkinkan kami untuk berkomunikasi langsung dengan perangkat lain dari pasangan Bluetooth. Tentu saja, kami perlu memastikan bahwa perangkat yang sah, yang kredensial telah kami palsu, menghilang dari jaringan. Mungkin perlu waktu dalam kehidupan nyata dan kami harus menunggu sampai pengguna menjauh dari jangkauan Bluetooth, atau menonaktifkan layanan Bluetooth di perangkatnya.